DMZ mit OPNsense, Firewallregeln?

Hallo zusammen,

habe meine OPNsense FW installiert und die Interfaces zugewiesen (WAN, DMZ, LAN), nun geht es an die Erstellung der FW Regeln was für mich Neuland ist und es einiges zu lernen gibt.

Um mich mit OPNsense vertraut zu machen habe ich mein Netzwerk in VirtualBox nachgebildet, der Netzwerkaufbau sieht folgendermaßen aus (falls ich relevante Informationen im Bild vergessen habe bitte ich um einen Hinweis)

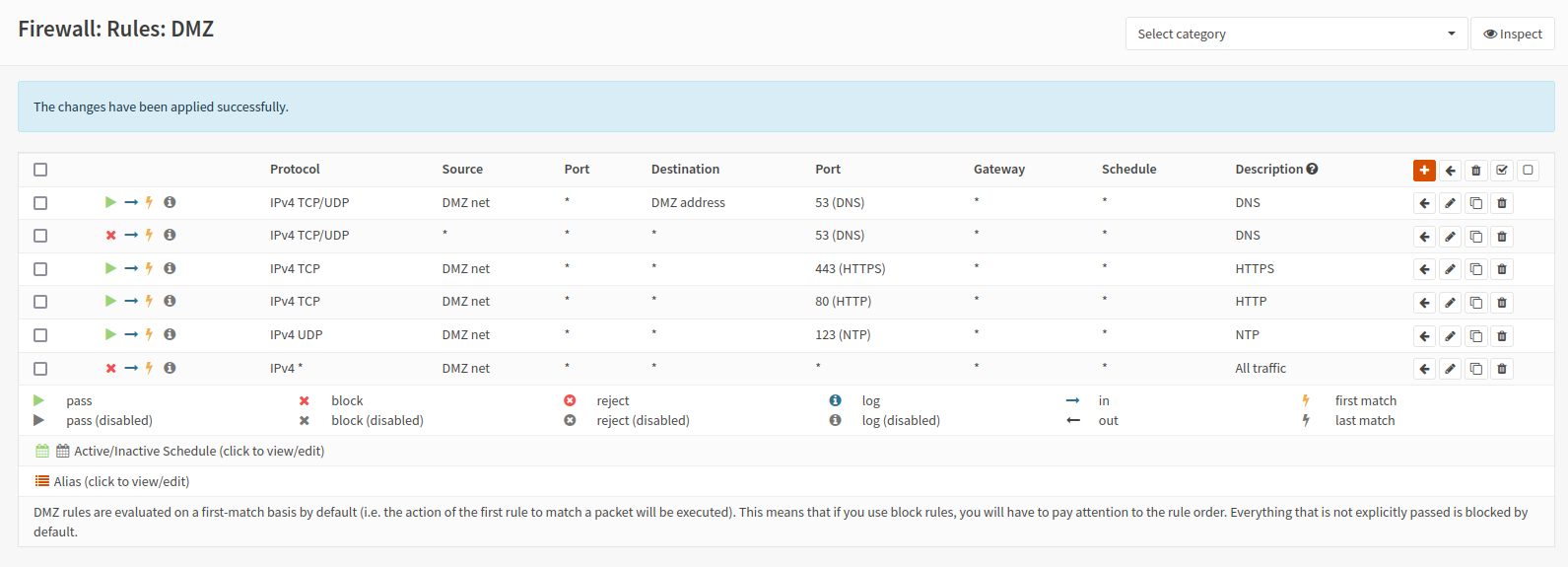

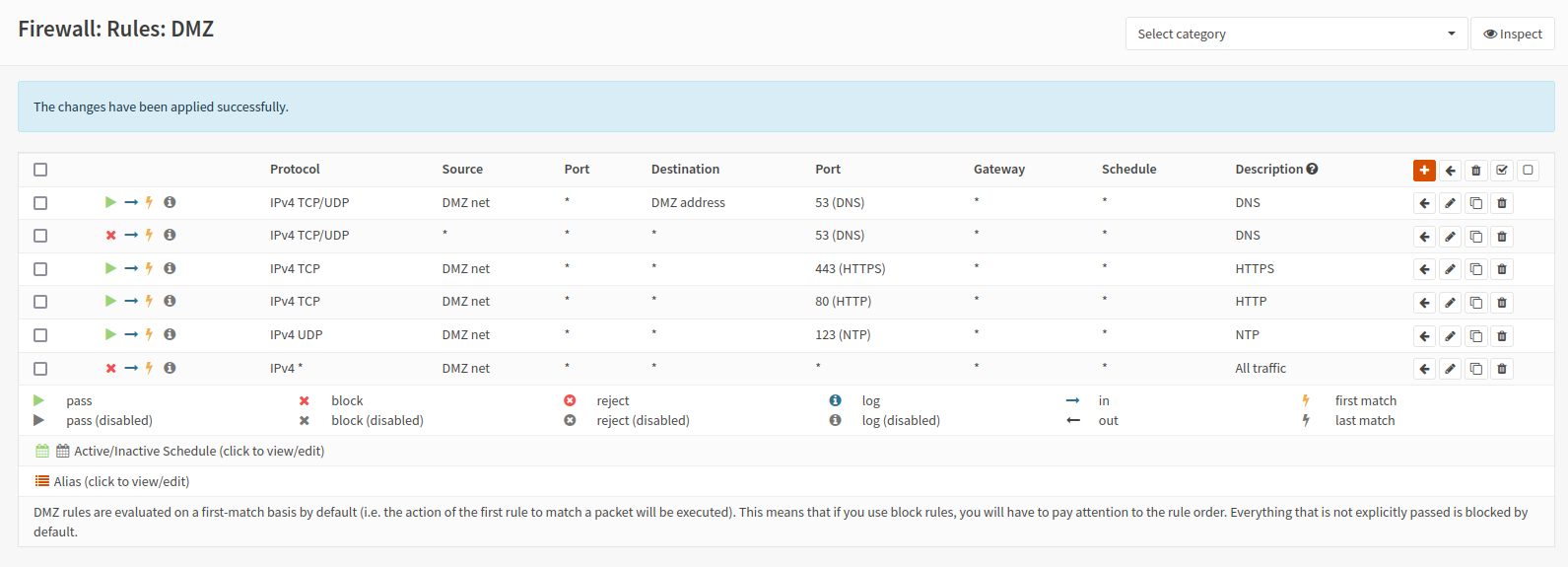

Ich habe bisher folgende Firewall Regeln erstellt:

DMZ:

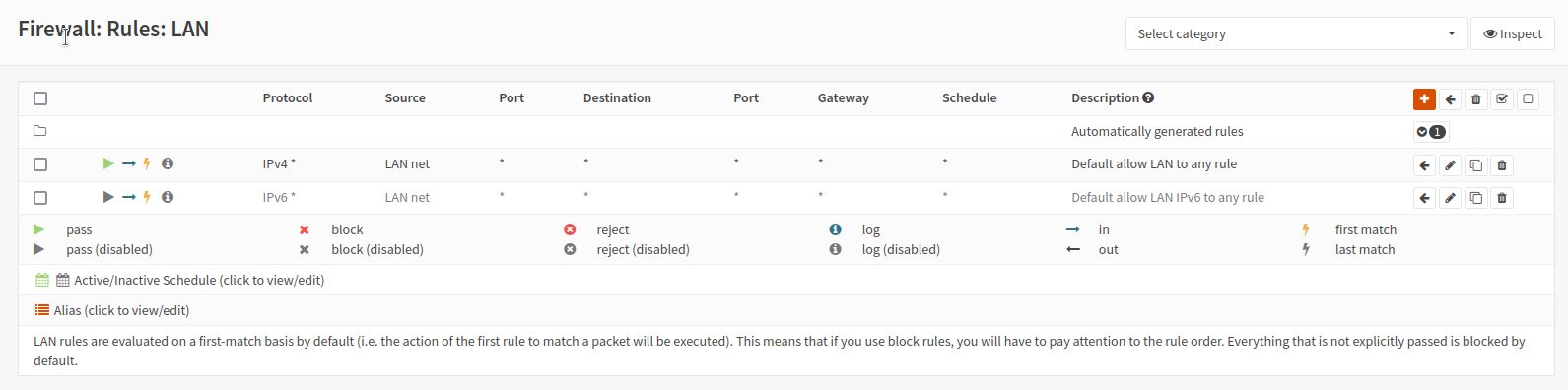

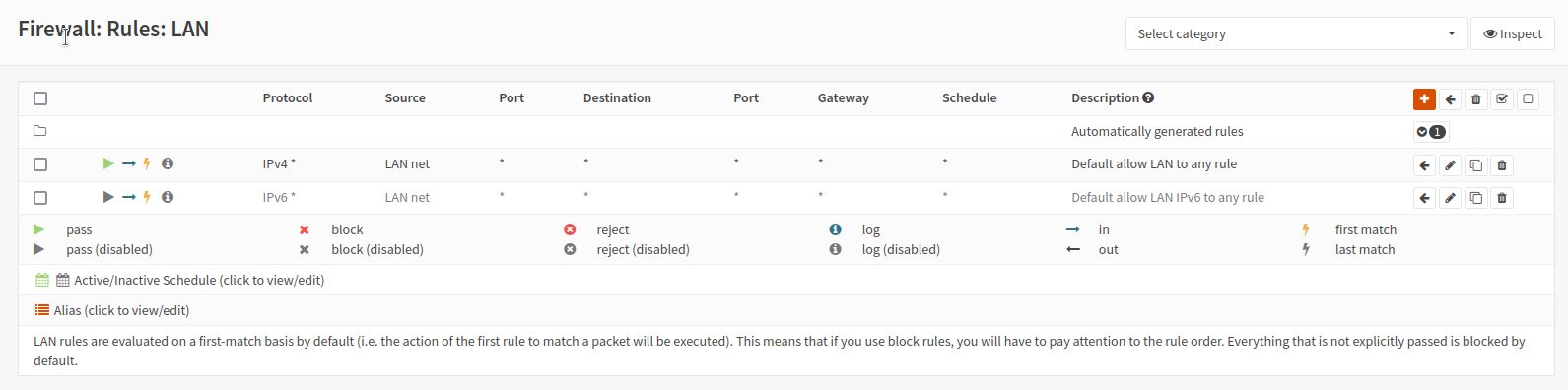

LAN:

VG Pete

habe meine OPNsense FW installiert und die Interfaces zugewiesen (WAN, DMZ, LAN), nun geht es an die Erstellung der FW Regeln was für mich Neuland ist und es einiges zu lernen gibt.

Um mich mit OPNsense vertraut zu machen habe ich mein Netzwerk in VirtualBox nachgebildet, der Netzwerkaufbau sieht folgendermaßen aus (falls ich relevante Informationen im Bild vergessen habe bitte ich um einen Hinweis)

Ich habe bisher folgende Firewall Regeln erstellt:

DMZ:

LAN:

VG Pete

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1445157905

Url: https://administrator.de/forum/dmz-mit-opnsense-firewallregeln-1445157905.html

Ausgedruckt am: 02.08.2025 um 15:08 Uhr

17 Kommentare

Neuester Kommentar

Moin,

Kein Problem. Eine Firewall arbeitet grundsätzlich nach einer Whitelist, d.h. es wird alles geblockt was du nicht explizit freischaltest.

Die Distribution Nethserver nutzt YUM als Paketmanager, also ja, es wird eine HTTP Freigabe benötigt.

Na dann einfach die Regeln setzen...

Nein, dann wäre ja die Firewall wieder überflüssig....Eine allow any Freigabe ist immer schwachsinn und sollte höchstens nur zum testen verwendet werden. Wer Sicherheit möchte, muss auch etwas Bequemlichkeit aufgeben. Zumal du ganz sicher nicht ständig Änderungen an deinem Regelwerk durchführen musst, besonders weil das ganz sicher doch nur ein privates Projekt in deinem Heimnetz ist, oder?

Übrigens haben die meisten Endkunden nur ein Router und benötigen keine DMZ, daher kommt vielleicht deine Einschätzung.

MfG

Mein Ziel ist es die DMZ soweit wie möglich zum Internet hin abzuschotten (Motto: "Nur soviel wie nötig, so wenig wie möglich")

Kein Problem. Eine Firewall arbeitet grundsätzlich nach einer Whitelist, d.h. es wird alles geblockt was du nicht explizit freischaltest.

Nethserver muss in der Lage sein Updates zu ziehen, wobei ich bisher nicht herausfinden konnte welche Ports dafür genutzt werden, ich vermute 80 (HTTP) und/oder 443 (HTTPS)

Die Distribution Nethserver nutzt YUM als Paketmanager, also ja, es wird eine HTTP Freigabe benötigt.

Nextcloud soll sowohl vom Internet als auch vom LAN aus erreichbar sein

Der SMB Fileserver soll nur aus dem LAN errreichbar sein.

Der SMB Fileserver soll nur aus dem LAN errreichbar sein.

Na dann einfach die Regeln setzen...

Das LAN soll soweit wie "praktikabel" geschützt sein, so dass ich nicht ständig Regeln hinzufügen muss. Ich denke "allow any" bildet das Verhalten eines üblichen Consumer Routers ab und ist erstmal eine praktikable Einstellung?

Nein, dann wäre ja die Firewall wieder überflüssig....Eine allow any Freigabe ist immer schwachsinn und sollte höchstens nur zum testen verwendet werden. Wer Sicherheit möchte, muss auch etwas Bequemlichkeit aufgeben. Zumal du ganz sicher nicht ständig Änderungen an deinem Regelwerk durchführen musst, besonders weil das ganz sicher doch nur ein privates Projekt in deinem Heimnetz ist, oder?

Übrigens haben die meisten Endkunden nur ein Router und benötigen keine DMZ, daher kommt vielleicht deine Einschätzung.

MfG

die Änderungen wären zu umfangreich.

Dann änderst du eben nur ein oder 2 Zeilen auf einmal und das hintereinander ! Zum Rest haben die Kollegen oben schon alles gesagt.

Wichtig für dich: Beim Regelwerk gilt immer:

- ZUERST schriftlich ein Policy bzw. Regelwerk festlegen und Regeln genau danach umsetzen. Niemals blind und ohne Plan etwas erstellen.

- Regeln möglichst nur INbound erstellen

- Es gilt: "First match wins !" sprich der erste positive Hit im Regelwerk bewirkt das der Rest NICHT mehr abgearbeitet wird. Deshalb = Die Reihenfolge zählt !

Übrigens haben die meisten Endkunden nur ein Router und benötigen keine DMZ

Solche Äußerungen sind in einem Admin Forum nicht nur gefährlich sondern auch laienhaft falsch und zeigen eher einen recht eingeschränkten Wissenhorizont auf mit wenig Erfahrung im Netzwerk Umfeld. Sowas mag stimmen für die kleine Klempnerbude von Meister Röhricht mit Ekkehardt und Werner aber ganz sicher nicht für ein Unternehmen einer bestimmten Größe und Security Policy wie sie in seriösen Firmen ja generell üblich ist.

Solche Äußerungen sind in einem Admin Forum nicht nur gefährlich sondern auch laienhaft falsch und zeigen eher einen recht eingeschränkten Wissenhorizont auf mit wenig Erfahrung im Netzwerk Umfeld.  face-sad

face-sad

Sowas mag stimmen für die kleine Klempnerbude von Meister Röhricht mit Ekkehardt und Werner aber ganz sicher nicht für ein Unternehmen einer bestimmten Größe und Security Policy wie sie in seriösen Firmen ja generell üblich ist.

Sowas mag stimmen für die kleine Klempnerbude von Meister Röhricht mit Ekkehardt und Werner aber ganz sicher nicht für ein Unternehmen einer bestimmten Größe und Security Policy wie sie in seriösen Firmen ja generell üblich ist.

Von dem Begriff "Consumer Routers" gehe ich von einem Privathaushalt aus. Ich kenne niemanden der mehr als nur eine Fritzbox und übliche L2 Switche besitzt. Wozu auch?

Bei Firmenumgebungen, egal ob klein oder groß, sieht das selbstverständlich anders aus! Da ist eine Firewall, eine DMZ und eine getrennte VLAN Umgebung quasi Pflicht.

Das sind aber auch komplett andere Anforderungen....

Und die 6. Regel verhindert alle Verbindungen außer die die in den darüber aufgeführten Regeln erlaubt sind.

Ist aber völlig überflüssiger Overhead, denn auf einer Firewall gilt bekanntlich IMMER ein grundsätzliches deny any any. Sprich also alles was nicht explizit erlaubt ist das ist auch verboten ! (Whitelist Prinzip)Insofern ist diese Regel überflüssiger Unsinn und kann auch völlig entfallen da sie keinerlei Funktion hat.

Mit dem Wissen ist dann auch Regel 2 unsinnig. WO sollen denn im DMZ Segment auch andere IP Adressen als Source herkommen die nicht DMZ Net sind ? Ist ja utopisch und auch wenn dem so wäre sind sie durch die obige Grundregel so oder so verboten bzw. geblockt.

Sprich also: 2 und 6 ist völlig funktionslos.

Wie sähe die am geschicktesten aus, nach meinem Kenntnisstand werden dafür die Ports

Aktuelle SMB Versionen nutzen nur noch TCP 445. Alles andere sind nicht mehr verwendete Relikte aus der NetBIOS Zeit.Deine aktuelle Konfig ist dafür also OK, denn der SMB Server kann zumindestens per SMB aktiv nirgendwo hin, denn du lässt aus der DMZ gewollt ja nur DNS, HTTP, HTTPs und NTP zu aber kein SMB. Wenn du es wie ein Admin richtig "DMZ like" machen würdest, würdest du das auch nur für diese expliziten Server IPs dediziert zulassen und nicht als Schrotschuss für das ganze DMZ Segment.

Dennoch ist der SMB Server aus dem internen LAN aber erreichbar weil die Firewall stateful arbeitet. Von anderen Segmenten hat ein SMB Zugriff mit TCP 445 ein gesetztes ACK Bit im TCP Header was die Firewall, salopp gesagt, als gewollten Rücktraffic ansieht (stateful) und passieren lässt.

Aktiver SMB Zugriff über das WAN ist per Firewall Regel am WAN Port generell unmöglich.

Fazit: Alles so lassen für SMB.

Um das zu überwachen genügt auch immer ein Blick in das Firewall Log der OPNsense ! 😉

könnte das auch über ein Alias machen, aber ist prinzipiell richtig so?

Jepp, das ist richtig so !Aber wer weiß was mir in Zukunft noch so alles einfällt...

Genau deswegen ! 😉dass eine Firewall die eingehende Antwort auf eine vorher ausgegangene Anfrage grundsätzlich zulässt, richtig?

Ja, das ist richtig sofern sie stateful arbeitet ! Firewalls machen das in der Regel alle. ACLs z.B. auf einem L3 Switch arbeiten im Vergleich dazu nicht stateful.mach ich das am besten via Port Forwarding von WAN -> Nethserver

Jepp, ganz genau wenn du nur eine einzige WAN Port IP auf der Firewall hast !dies würde ich gerne verhindern.

Das machst du auf dem Nethserver in der Document Root des Webservers mit einem HTTP Redirect indem du in die index.html dort einen einfachen Einzeiler schreibst: <meta http-equiv="refresh" content="0; url=/nextcloud" /> fedingo.com/how-to-redirect-subfolder-to-root-in-apache/

serverfault.com/questions/9992/how-to-get-apache2-to-redirect-to ...

usw.

github.com/opnsense/plugins/pull/66

Wenn's das denn erstmal war nicht vergessen den Thread zu schliessen:

Wie kann ich einen Beitrag als gelöst markieren?

Wenn's das denn erstmal war nicht vergessen den Thread zu schliessen:

Wie kann ich einen Beitrag als gelöst markieren?