Lets Encrypt Zertifikate unter OPNsense

Hallo Zusammen,

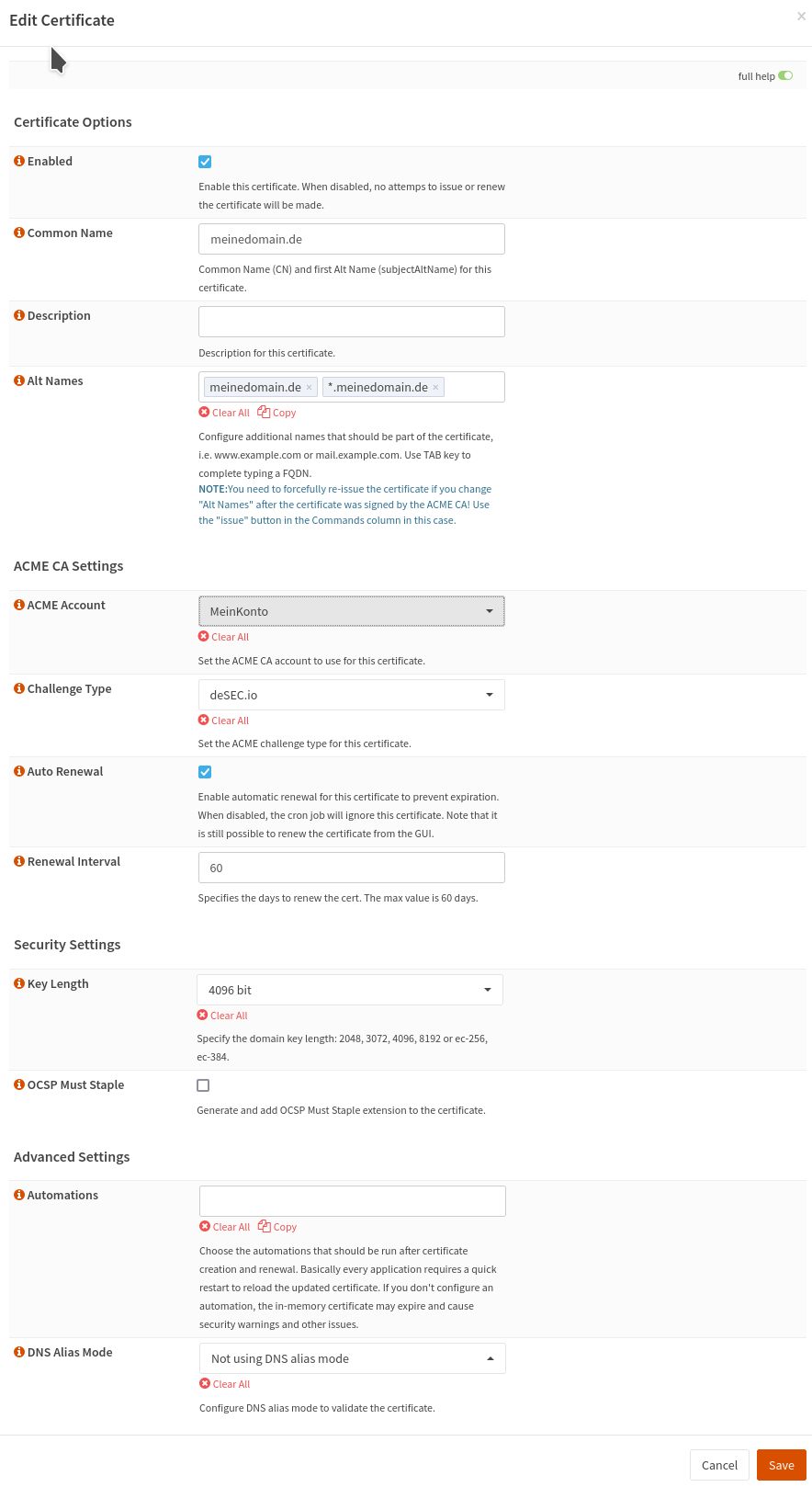

ich möchte unter OPNsense ein Let's Encrypt wildcard Zertifikat einrichten, welches automatisch erneuert wird (Auto Renew Funktion).

Soweit ich rausgefunden habe, kann man Let's Encrypt wildcard Zertifikate nur mittels Challenge Type 'DNS-01' erstellen. Und dafür bräuchte man einen Domain Hoster der dafür eine API bereitstellt. Das Problem ist nun, dass ich meine Domain bei Strato registriert habe und die keine API anbieten.

Weiterhin habe ich rausgefunden, dass ich mir über Strato ein Let's Encrypt Zertifikat mittels 'nsupdate (RFC2136)' und den 'TXT Record' erstellen lassen könnte, dann aber bei jeder Erneuerung des Let's Encrypt Zertifikats, also alle 90 Tage, den 'TXT Record' händisch aktualisieren müsste und damit die Auto Renew Funktion nicht nutzen könne, ist das richtig?

Eine weitere Möglichkeit wäre, mich bei z.B. cloudflare zu registrieren und deren DNS Server bei strato eintrage - ich möchte aber gerne vermeiden einen US-amerikanischen Dienst wie cloudflare zu nutzen.

Für mich sehe ich nun folgende Möglichkeiten das umzusetzen:

1. Ich wechsel den Domain Hoster, z.B. zu Hetzner die bieten auch Let's Encrypt Zertifikate an und es gäbe eine API (zumindest lt. ACME Tool in OPNsense).

2. Gibt es einen deutschen Pendant zu cloudflare der eine API bereitstellt?

Hat jemand Vorschläge, Ideen, Hinweise oder Anregungen dazu wie ich das umsetzen könnte?

Viele Grüße

Pete

ich möchte unter OPNsense ein Let's Encrypt wildcard Zertifikat einrichten, welches automatisch erneuert wird (Auto Renew Funktion).

Soweit ich rausgefunden habe, kann man Let's Encrypt wildcard Zertifikate nur mittels Challenge Type 'DNS-01' erstellen. Und dafür bräuchte man einen Domain Hoster der dafür eine API bereitstellt. Das Problem ist nun, dass ich meine Domain bei Strato registriert habe und die keine API anbieten.

Weiterhin habe ich rausgefunden, dass ich mir über Strato ein Let's Encrypt Zertifikat mittels 'nsupdate (RFC2136)' und den 'TXT Record' erstellen lassen könnte, dann aber bei jeder Erneuerung des Let's Encrypt Zertifikats, also alle 90 Tage, den 'TXT Record' händisch aktualisieren müsste und damit die Auto Renew Funktion nicht nutzen könne, ist das richtig?

Eine weitere Möglichkeit wäre, mich bei z.B. cloudflare zu registrieren und deren DNS Server bei strato eintrage - ich möchte aber gerne vermeiden einen US-amerikanischen Dienst wie cloudflare zu nutzen.

Für mich sehe ich nun folgende Möglichkeiten das umzusetzen:

1. Ich wechsel den Domain Hoster, z.B. zu Hetzner die bieten auch Let's Encrypt Zertifikate an und es gäbe eine API (zumindest lt. ACME Tool in OPNsense).

2. Gibt es einen deutschen Pendant zu cloudflare der eine API bereitstellt?

Hat jemand Vorschläge, Ideen, Hinweise oder Anregungen dazu wie ich das umsetzen könnte?

Viele Grüße

Pete

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1460577336

Url: https://administrator.de/forum/lets-encrypt-zertifikate-unter-opnsense-1460577336.html

Ausgedruckt am: 18.07.2025 um 04:07 Uhr

16 Kommentare

Neuester Kommentar

Hat jemand Vorschläge, Ideen, Hinweise oder Anregungen dazu wie ich das umsetzen könnte?

Ich betreibe meinen eigenen Nameserver und ein PHP-Skript mit dem ich das hinzufügen der TXT Records dann automatisiere.

"nsupdate" ist das Gegenteil von händisch. Das ist dafür gedacht, dass du aus deiner Software heraus DNS-Einträge aktualisieren kannst. Quasi die älteste entwickelte DNS-API.

Wie das bei Strato eingerichtet wird, müssten die als Anleitung ja irgendwo stehen haben — dann sollte sich das auch automatisieren lassen.

Wie das bei Strato eingerichtet wird, müssten die als Anleitung ja irgendwo stehen haben — dann sollte sich das auch automatisieren lassen.

Zitat von @Pete55:

beides scheint bei Strato nicht der Fall zu sein, so dass der 'TXT Record' händisch eingetragen werden muss.

Geht bei Strato definitiv nicht per API, könntest dir höchstens ein Skript schreiben das das über die WebGUI macht, aber das wird dir dann jedes mal auf dei Füße fallen sobald Strato das GUI ändert.beides scheint bei Strato nicht der Fall zu sein, so dass der 'TXT Record' händisch eingetragen werden muss.

Ich habe mich davon unabhängig gemacht indem ich mir einfach meinen eigenen Nameserver augfgesetzt habe, da kann ich schalten und walten wie ich lustig bin

Zitat von @Pete55:

So, die Nameserver sind umgestellt.

Habe es auch geschafft mir ein Let's Encrypt Zertifikat zu erstellen

Aber leider bekomme ich im Browser folgenden Fehler

Fehlercode: SSL_ERROR_BAD_CERT_DOMAIN

So, die Nameserver sind umgestellt.

Habe es auch geschafft mir ein Let's Encrypt Zertifikat zu erstellen

Aber leider bekomme ich im Browser folgenden Fehler

Fehlercode: SSL_ERROR_BAD_CERT_DOMAIN

Ein wichtiger Hinweis:

Ein Wildcard Zertifikat inkludiert nur die erste Ebene keine weiteren Subdomain Ebenen

meinedomain.de == OK

sub.meinedomain.de == OK

bla.sub.meinedomain.de == NOT OK

Als Common!Name nehme ich immer als erstes den Wildcard und in den SANs eben falls Wildcard und Root Domain, macht aber keinen Unterschied so lange die Client SSL Implementierung nicht fehlerhaft ist

Das Zertifikat sollte so in Ordnung sein, dann kann es nur noch an deiner Webserver Config oder deinem Aufruf liegen.

Vermutlich lieferst du nicht das Chain-Zertifikat an den Client aus sondern nur das reine Zertifikat ohne Intermediates.

Zitat von @Pete55:

Das ist ein guter Hinweis, denn meine interne Domains sind nach folgendem Muster aufgebaut:

hostname.local.meinedomain.de

Jepp dann ist die Fehlermeldung natürlich verständlich, das geht so nicht.Das ist ein guter Hinweis, denn meine interne Domains sind nach folgendem Muster aufgebaut:

hostname.local.meinedomain.de

Das ist auch ein guter Hinweis, das könnte sehr gut sein. Wie liefere ich den das Chain-Zertifikat aus, keine Anleitung die ich bisher zu diesem Thema gesehen habe hat dies erwähnt?

Das sind ja auch eigentlich Zertifikatsgrundlagen, wie auch das obige Thema ...community.letsencrypt.org/t/what-are-those-pem-files/18402

Oder habe ich das Rate Limit von Let's Encrypt erreicht

Sehr sehr wahrscheinlich, das ist bei Duplikaten für die selbe Domain sehr schnell der Fall (max. 5 Duplikate für die selbe Domain / Woche), deswegen sollte man für Tests immer nur die Staging-Umgebung benutzen dafür ist die da, erst wenn man sicher ist switcht man live! An deiner Stelle würde ich mich erst nochmal eingehend mit den Basics von Zertifikaten auseinandersetzen, Trial & Error geht da garantiert in die Hose!Kannst du selbst für deine Domain überprüfen wie oft du Zertifikate ausgestellt hast. Einfach auf crt.sh nachsehen

müsste dann aber eine entsprechende Meldung im System Log geben?

Meist nicht, der Rückgabecode von Lets's Encrypt ist in dem Fall etwas uneindeutig, das schlägt dann beim Erreichen des Limits einfach fehl.Bitte noch auf gelöst setzen nicht vergessen.