DMZ zweiter Router

Guten Tag,

wir haben bei uns in der Firma einen VPN-Server stehen. Um trotzdem Dateien möglichst sicher - zentral - abspeichern zu können möchten wir einen zweiten Server haben. Das ganze werde ich so konfigurieren das wir für den VPN-Server eine DMZ errichten. Habe bereits nachgeschaut es gibt Geräte (Watchguard Firebox) womit es zu realisieren ist, aber mir reicht doch die normale Methode, dass man einen zweiten Router dazuschaltet. Nun wäre meine Frage, habt ihr einen Router den ihr bevorzugen würdet, welcher sich als besonder gut bewährt hat? Die Internetverbindung wird über einen Draytek 2700 aufgebaut. Die Server sowie Workstations haben Kaspersky als Firewall und Antivirus.

Vielen Dank.

MfG

wir haben bei uns in der Firma einen VPN-Server stehen. Um trotzdem Dateien möglichst sicher - zentral - abspeichern zu können möchten wir einen zweiten Server haben. Das ganze werde ich so konfigurieren das wir für den VPN-Server eine DMZ errichten. Habe bereits nachgeschaut es gibt Geräte (Watchguard Firebox) womit es zu realisieren ist, aber mir reicht doch die normale Methode, dass man einen zweiten Router dazuschaltet. Nun wäre meine Frage, habt ihr einen Router den ihr bevorzugen würdet, welcher sich als besonder gut bewährt hat? Die Internetverbindung wird über einen Draytek 2700 aufgebaut. Die Server sowie Workstations haben Kaspersky als Firewall und Antivirus.

Vielen Dank.

MfG

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 152197

Url: https://administrator.de/forum/dmz-zweiter-router-152197.html

Ausgedruckt am: 12.07.2025 um 05:07 Uhr

9 Kommentare

Neuester Kommentar

Das ist eigentlich vollkommen egal. Jeder baumarkt Router für 30 Euro leistet das.

Generell sicherer für ein DMZ Szenario ist allerdings eine kleine Firewall wie z.B. sowas:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Damit kannst du sogar problemlos den Draytek ersetzen und machst mit einem Gerät alles zusammen und das einfach mit ein paar Mausklicks über ein Webinterface.

Für die "DMZ des armen Mannes" also die Routerkaskade ist nur wichtig das der 2te Router kein integriertes Modem hat was nicht abschaltbar ist.

Bedenke auch das bei der DMZ Routerkaskade die DMZ eine Einbahnstaße ist durch die NAT Firewall. Willst du transparent Routen ist eine FW Lösung in jedem Falle besser !

Generell sicherer für ein DMZ Szenario ist allerdings eine kleine Firewall wie z.B. sowas:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Damit kannst du sogar problemlos den Draytek ersetzen und machst mit einem Gerät alles zusammen und das einfach mit ein paar Mausklicks über ein Webinterface.

Für die "DMZ des armen Mannes" also die Routerkaskade ist nur wichtig das der 2te Router kein integriertes Modem hat was nicht abschaltbar ist.

Bedenke auch das bei der DMZ Routerkaskade die DMZ eine Einbahnstaße ist durch die NAT Firewall. Willst du transparent Routen ist eine FW Lösung in jedem Falle besser !

Mmmhhh...wieso eine große ersetzt ??? Du hast aber nicht geschrieben das du schon eine "große" Firewall im Einsatz hast ?? Dann wäre natürlich der Aufwand totaler Unsinn, das ist richtig.

Hast du nur einen Router könntest du auch den Router ersetzen...muss aber nicht.

Die o.a. Firewall hat 3 Ports (1xWAN/Internet mit optional PPPoE, 1x DMZ Segment, 1 x lokales LAN) damit hast du also alles in einem exakt wie eine Firebox nur das die eben erheblich teurer ist.

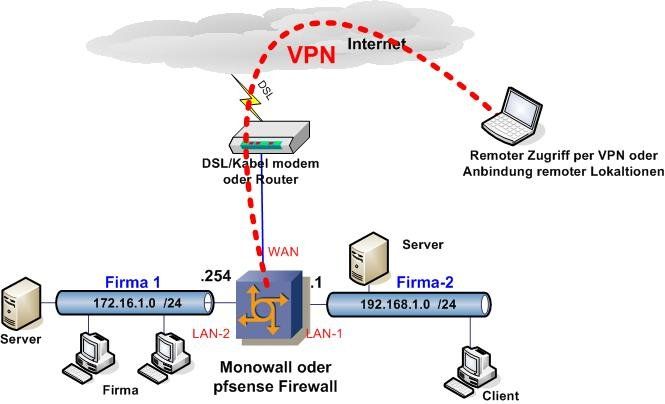

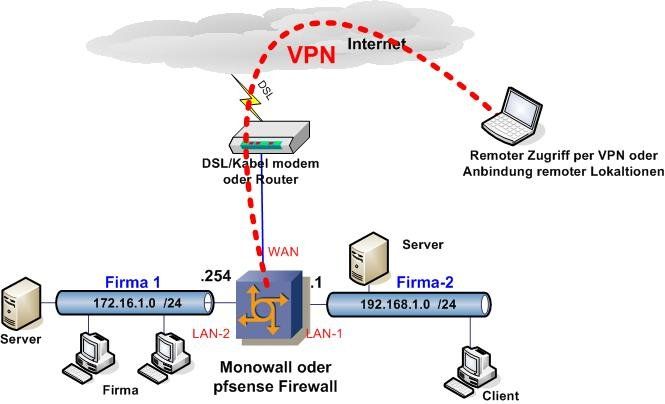

Das entsprechende Netzdesign sähe dann so aus: ("Firma-2" wäre hier dann analog deine DMZ !)

Nebenbei ist die Firebox mehr oder weniger auch "selbstgebaut" denn dort ist ein simples PC Mainboard drin mit einem gehärteten Linux drauf und einer Weboberfläche. Letztlich also exakt das gleiche wie Monowall oder Pfsense auf der ALIX Hardware. Das die VPN können ist bei FWs so oder so Standard.

Die FW ist aber immer sicherer, da sie eine bidirektionale Traffic Inspection macht, was ein simpler NAT Router in einer "DMZ des kleinen Mannes" nicht macht.

Ferner hast du zusätzlich den Nachteil das du von der DMZ in Richtung lokales LAN durch die NAT Firewall nicht oder nur sehr bedingt mit Port Forwarding arbeiten kannst, nur andersrum geht es transparent.

Dieses Tutorial zur "DMZ des kleinen Mannes"

Kopplung von 2 Routern am DSL Port

erklärt es dir im Abschnitt "Internas" noch einmal genau.

Die Router Kaskade hat also schon technische Nachteile. Wenn das aber nicht relevant ist für dich da dein Draytek ja auch VPN Zugriff zulässt und die Erweiterung mit einem 30 Euro Router schnell gemacht ist, dann funktioniert natürlich so ein DMZ Szenario mit 2 Routern auch problemlos !

Hast du nur einen Router könntest du auch den Router ersetzen...muss aber nicht.

Die o.a. Firewall hat 3 Ports (1xWAN/Internet mit optional PPPoE, 1x DMZ Segment, 1 x lokales LAN) damit hast du also alles in einem exakt wie eine Firebox nur das die eben erheblich teurer ist.

Das entsprechende Netzdesign sähe dann so aus: ("Firma-2" wäre hier dann analog deine DMZ !)

Nebenbei ist die Firebox mehr oder weniger auch "selbstgebaut" denn dort ist ein simples PC Mainboard drin mit einem gehärteten Linux drauf und einer Weboberfläche. Letztlich also exakt das gleiche wie Monowall oder Pfsense auf der ALIX Hardware. Das die VPN können ist bei FWs so oder so Standard.

Die FW ist aber immer sicherer, da sie eine bidirektionale Traffic Inspection macht, was ein simpler NAT Router in einer "DMZ des kleinen Mannes" nicht macht.

Ferner hast du zusätzlich den Nachteil das du von der DMZ in Richtung lokales LAN durch die NAT Firewall nicht oder nur sehr bedingt mit Port Forwarding arbeiten kannst, nur andersrum geht es transparent.

Dieses Tutorial zur "DMZ des kleinen Mannes"

Kopplung von 2 Routern am DSL Port

erklärt es dir im Abschnitt "Internas" noch einmal genau.

Die Router Kaskade hat also schon technische Nachteile. Wenn das aber nicht relevant ist für dich da dein Draytek ja auch VPN Zugriff zulässt und die Erweiterung mit einem 30 Euro Router schnell gemacht ist, dann funktioniert natürlich so ein DMZ Szenario mit 2 Routern auch problemlos !

Nein, grundsätzlich kann man das nicht raten ! Über ein Forum kann aber niemand annonym dein "Sicherheits Bauchgefühl" und dein Budget erraten oder für dich in Kombination bringen.

Technisch geht beides und letztlich ist es deine finale Entscheidung. Es ging hier lediglich um das Abwägen von Pros und Cons !

Nebenbei ist es NICHT zwingend selbstgebaut ! Du kannst die Appliance auch komplett fertig erwerben oder eine zertifizierte Juniper Firewall erwerben. Es sollte nur zeigen das man das auch mit sehr wenig finanziellem Aufwand sicher und einfach realisieren kann ! Die HW Entscheidung triffst letzlich du selber.

Bei der Anzahl VPN Verbindungen hast du bei der FW generell keine Limitierungen in Software egal ob IPsec, PPTP oder OpenVPN. Die Limitierung ist hier die Performance der Hardware. Auch bei einem ALIX Board liegt das noch im oberen zweistelligen Bereich !

Technisch geht beides und letztlich ist es deine finale Entscheidung. Es ging hier lediglich um das Abwägen von Pros und Cons !

Nebenbei ist es NICHT zwingend selbstgebaut ! Du kannst die Appliance auch komplett fertig erwerben oder eine zertifizierte Juniper Firewall erwerben. Es sollte nur zeigen das man das auch mit sehr wenig finanziellem Aufwand sicher und einfach realisieren kann ! Die HW Entscheidung triffst letzlich du selber.

Bei der Anzahl VPN Verbindungen hast du bei der FW generell keine Limitierungen in Software egal ob IPsec, PPTP oder OpenVPN. Die Limitierung ist hier die Performance der Hardware. Auch bei einem ALIX Board liegt das noch im oberen zweistelligen Bereich !