DrayTek Dual WAN und VPN

Hallo Leute

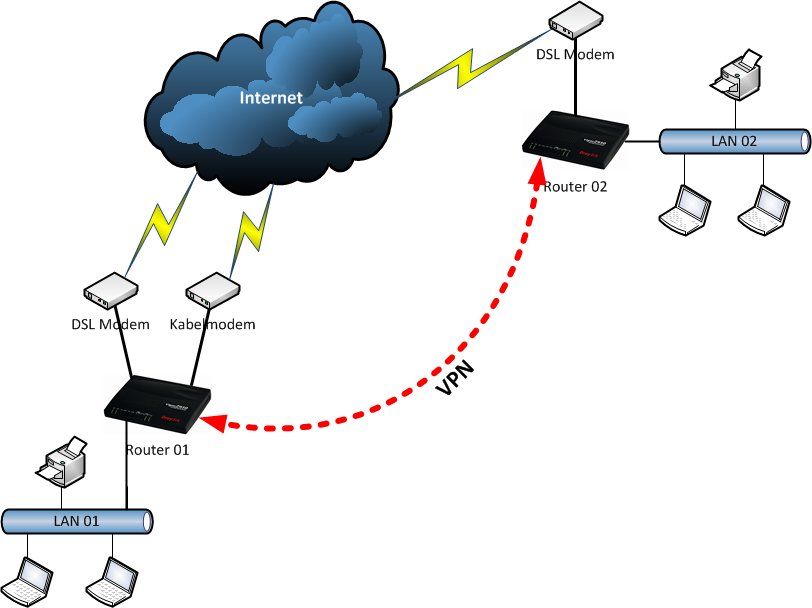

Ich bin öfters auf den Vorschlag gestossen DrayTek Router für Multi WAN Lösungen einzusetzen. Nun habe ich dies bezüglich eine Frage. Dazu erst mal folgendes Bild,

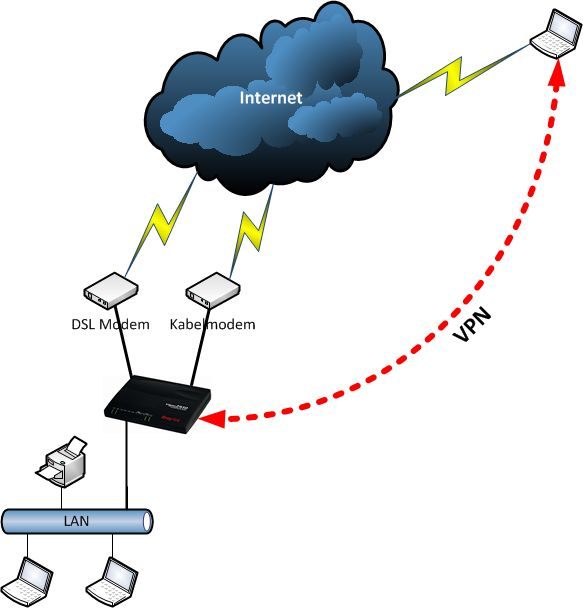

Die zwei Internetanbindungen sollen die Ausfallsicherheit erhöhen. Falls die eine Leitung ausfällt, soll die andere übernehmen. Auf dem DrayTek soll ein VPN Server eingerichtet werden (wie auf dem Bild zu sehen).

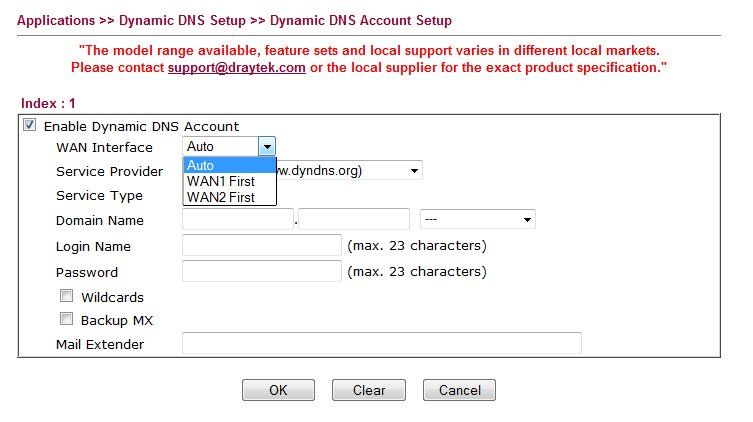

Nun meine Idee war jetzt, dass sich der VPN Client anhand eines Hostnamen zum VPN Server verbindet, wie beispielsweise DynDNS. Dafür müsste DynDNS oder ein ähnlicher Dienst auf dem DrayTek Router eingerichtet werden.

Nun meine Fragen zum Ganzen,

- Ist es möglich DynDNS auf einem DrayTek Router einzurichten (oder einen ähnlichen Dienst)?

- Falls ja, kann dieser so eingerichtet werde, dass falls die eine WAN-Verbindung ausfällt, dieser auf die andere WAN-Verbindung quasi zeigt und damit der VPN Server ausfallsicherer wird?

- Welches DrayTek Produkt würdet ihr empfehlen? Einen aus der Vigor2910 Serie vielleicht?

Ich bedanke mich schon mal für eure Hilfe.

Gruss

Ich bin öfters auf den Vorschlag gestossen DrayTek Router für Multi WAN Lösungen einzusetzen. Nun habe ich dies bezüglich eine Frage. Dazu erst mal folgendes Bild,

Die zwei Internetanbindungen sollen die Ausfallsicherheit erhöhen. Falls die eine Leitung ausfällt, soll die andere übernehmen. Auf dem DrayTek soll ein VPN Server eingerichtet werden (wie auf dem Bild zu sehen).

Nun meine Idee war jetzt, dass sich der VPN Client anhand eines Hostnamen zum VPN Server verbindet, wie beispielsweise DynDNS. Dafür müsste DynDNS oder ein ähnlicher Dienst auf dem DrayTek Router eingerichtet werden.

Nun meine Fragen zum Ganzen,

- Ist es möglich DynDNS auf einem DrayTek Router einzurichten (oder einen ähnlichen Dienst)?

- Falls ja, kann dieser so eingerichtet werde, dass falls die eine WAN-Verbindung ausfällt, dieser auf die andere WAN-Verbindung quasi zeigt und damit der VPN Server ausfallsicherer wird?

- Welches DrayTek Produkt würdet ihr empfehlen? Einen aus der Vigor2910 Serie vielleicht?

Ich bedanke mich schon mal für eure Hilfe.

Gruss

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 191321

Url: https://administrator.de/forum/draytek-dual-wan-und-vpn-191321.html

Ausgedruckt am: 08.07.2025 um 09:07 Uhr

19 Kommentare

Neuester Kommentar

Hallo,

Ja.

Gruß,

Peter

Ja.

- Falls ja, kann dieser so eingerichtet werde, dass falls die eine WAN-Verbindung ausfällt, dieser auf die andere WAN-Verbindung quasi zeigt und

Dazu solltest du klären WANN die andere eitung aktiv wird und ob der DynDN dienst im Draytek dies erkennt. Handbuch? Draytek fragen?damit der VPN Server ausfallsicherer wird?

Wieso sollte der VPN Server durch obiges Ausfallsicherer werden? Der läuft doch immer noch. Oder meinst du das der dann leichter von Auswärts über den gleichen Namen erreichbar wird? Ist damit nicht auch dann die Frage zu beantworten wie lange dauert es bis alle Nameserver diese Welt es endlichen mitbekommen haben das die IP sich (wieder) geändert hat und das alle DNS Cache (auch auf Clients die noch ein dauerping an vorhergehende IP tun machen weil VPN soll offen bleiben) diese Änderung auch weitergeben tun?- Welches DrayTek Produkt würdet ihr empfehlen?

Was soll die Kiste denn och ausser 2 WAN Ports haben bzw. können und was darf es ausm Budget auffressen?Gruß,

Peter

Demo f. 2910:

draytek.com/.upload/Demo/Vigor2910_v3.2.5.1/

veilleicht beantwortet das schon die eine oder andere Frage?

Die WAN Schnittstellen kann man in den Failmode konfigurieren, ob DynDNS dann auch geswitcht wird ist eine sehr berechtigte Frage...

Bei Draytek generell dran denken ein Firmware Update zu machen.

Gruß Daniel

draytek.com/.upload/Demo/Vigor2910_v3.2.5.1/

veilleicht beantwortet das schon die eine oder andere Frage?

Die WAN Schnittstellen kann man in den Failmode konfigurieren, ob DynDNS dann auch geswitcht wird ist eine sehr berechtigte Frage...

Bei Draytek generell dran denken ein Firmware Update zu machen.

Gruß Daniel

Hallo b4tcher,

gelöscht weil es irreführende oder falsche Angaben enthielt.

Siehe Posting von aqui.

Gruß

Dobby

gelöscht weil es irreführende oder falsche Angaben enthielt.

Siehe Posting von aqui.

Gruß

Dobby

.@Dobby

a.) muss nicht sein denn jede IPsec Verbindung funktioniert wunderbar mit dem klassischen kostenlosen Shrew Client !

shrew.net/

Nutzt mal L2TP, PPTP oder SSL als VPN protokoll hat sich das so oder so erledigt, da diese Clients bei jedem OS gleich mit an Bord sind !

Lizenzen fallen also keine an wenn man es richtig macht.

b.) Vergiss das, Draytek supportet kein OpenVPN, dazu benötigst du eine offene Plattform wie diese z.B. hier:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

oder musst einen SSL fähigen Draytek erwerben, was dann aber Java benutzt.

Was bitte hat Network Time Protokoll mit einem VPN Router zu tun ?? (OK sofern du nicht mit Zertifikaten und PSKs arbeitest !)

Das musst du dem Forum hier aber mal genau erklären... ??

Diese Dual WAN Router machen ein Session basiertes Load Balancing. VPNs benutzen deshalb nur einen Port mit dem anderen als automatischen Backup.

a.) muss nicht sein denn jede IPsec Verbindung funktioniert wunderbar mit dem klassischen kostenlosen Shrew Client !

shrew.net/

Nutzt mal L2TP, PPTP oder SSL als VPN protokoll hat sich das so oder so erledigt, da diese Clients bei jedem OS gleich mit an Bord sind !

Lizenzen fallen also keine an wenn man es richtig macht.

b.) Vergiss das, Draytek supportet kein OpenVPN, dazu benötigst du eine offene Plattform wie diese z.B. hier:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

oder musst einen SSL fähigen Draytek erwerben, was dann aber Java benutzt.

Was bitte hat Network Time Protokoll mit einem VPN Router zu tun ?? (OK sofern du nicht mit Zertifikaten und PSKs arbeitest !)

Das musst du dem Forum hier aber mal genau erklären... ??

Diese Dual WAN Router machen ein Session basiertes Load Balancing. VPNs benutzen deshalb nur einen Port mit dem anderen als automatischen Backup.

Zitat von @aqui:

.@Dobby

a.) muss nicht sein denn jede IPsec Verbindung funktioniert wunderbar mit dem klassischen kostenlosen Shrew Client !

shrew.net/

War mir so nicht bekannt und viele Hersteller "unterdrücken" die Verwendung von freien VPN Klienten damit man Ihr Lizenzen kauft, aber danke für den Hinweis und den Link..@Dobby

a.) muss nicht sein denn jede IPsec Verbindung funktioniert wunderbar mit dem klassischen kostenlosen Shrew Client !

shrew.net/

Nutzt mal L2TP, PPTP oder SSL als VPN protokoll hat sich das so oder so erledigt, da diese Clients

bei jedem OS gleich mit an Bord sind !

bei jedem OS gleich mit an Bord sind !

....oder musst einen SSL fähigen Draytek erwerben, was dann aber Java benutzt.

Welchen Draytek hat er denn?Was bitte hat Network Time Protokoll mit einem VPN Router zu tun ?? (OK sofern du nicht mit

Zertifikaten und PSKs arbeitest !)

Damit sich die Router nach einem "Roll over" bei einer "Fail over" Konfiguration besser synchronisieren!Zertifikaten und PSKs arbeitest !)

mit dem VPN selber oder besser direkt hat das gar nichts zu tun.

Das musst du dem Forum hier aber mal genau erklären... ??

Bitte siehe zwei Zeile weiter oben.Diese Dual WAN Router machen ein Session basiertes Load Balancing. VPNs benutzen deshalb nur einen

Port mit dem anderen als automatischen Backup.

Die Überlegung sollte eher hin führen zu, "Laod Balancing" oder "Fail over" und wenn sich für ein "Load Balancing" entschieden wurde, dann vielleicht eine Leitung für das VPN nehmen und die andere Leitung für die restlichen Dienste.Port mit dem anderen als automatischen Backup.

Gruß

Dobby

.@Dobby

Unterdrücken kann man die Verwendung anderer Clients mit standartisierten Protokollen nicht.

Welchen Draytek er hat spielt keine Rolle ALLE Drayteks supporten IPsec, L2TP, PPTP synchron ! Nur für zusätzlich noch SSL benötigt man andere Modelle.

Mmmhhh, "fail over" und "synchronisieren"...sowas gibts bei IPsec VPNs nicht. Die VPN Router (und auch Clients) wissen nix voneneinander müssen sich auch nicht synchronisieren, das passiert immer beim Tunnelaufbau automatisch. VPN Clients wählen sich ja auch wahllos mal rein und wieder raus nach belieben. Was sollte man da synchronisieren ?? Genaue Zeiten benötigst du nur wenn du mit Zertifikaten bei der Authentisierung arbeitest. Billige Router supporten sowas aber meist nicht sondern nur das einfachere PSK.

Load Balancing ist immer sinnvoller, denn warum sollte er eine Leitung brach liegen lassen für die er teuer bezahlt ?

Unterdrücken kann man die Verwendung anderer Clients mit standartisierten Protokollen nicht.

Welchen Draytek er hat spielt keine Rolle ALLE Drayteks supporten IPsec, L2TP, PPTP synchron ! Nur für zusätzlich noch SSL benötigt man andere Modelle.

Mmmhhh, "fail over" und "synchronisieren"...sowas gibts bei IPsec VPNs nicht. Die VPN Router (und auch Clients) wissen nix voneneinander müssen sich auch nicht synchronisieren, das passiert immer beim Tunnelaufbau automatisch. VPN Clients wählen sich ja auch wahllos mal rein und wieder raus nach belieben. Was sollte man da synchronisieren ?? Genaue Zeiten benötigst du nur wenn du mit Zertifikaten bei der Authentisierung arbeitest. Billige Router supporten sowas aber meist nicht sondern nur das einfachere PSK.

Load Balancing ist immer sinnvoller, denn warum sollte er eine Leitung brach liegen lassen für die er teuer bezahlt ?

Hallo,

und erst einmal danke für den Hinweis, hättest ja auch nichts sagen müssen.

Provider ausfällt?

Gruß

Dobby

und erst einmal danke für den Hinweis, hättest ja auch nichts sagen müssen.

Load Balancing ist immer sinnvoller, denn warum sollte er eine Leitung brach liegen lassen für die er

teuer bezahlt ?

Wenn beide Seiten Dual WAN hätten ok, aber mit nur einer Seite dachte ich halt was ist denn wenn dort derteuer bezahlt ?

Provider ausfällt?

Gruß

Dobby

.@Dobby

Das waren ja quasi Fragen von dir und darauf antwortet man höflicherweise Du musst auch nicht immer alles zitieren und auch keine Striche... Ein bischen was merken können wir uns hier.

Du musst auch nicht immer alles zitieren und auch keine Striche... Ein bischen was merken können wir uns hier.

Nun ja was die Leitungs- und Providersicherheit anbetrifft, da müsste sich b4tcher mal äußern hier wieviel "Sicherheit" er benötigt. Vermutlich ist der Dual Port Stadort eine zentraler und das andere eine Außenstelle. Der Einwand ist aber berechtigt.

Da wir aber seine Anforderungen nicht kennen lassen wir das Raten im freien Fall hier lieber mal besser...

Das waren ja quasi Fragen von dir und darauf antwortet man höflicherweise

Nun ja was die Leitungs- und Providersicherheit anbetrifft, da müsste sich b4tcher mal äußern hier wieviel "Sicherheit" er benötigt. Vermutlich ist der Dual Port Stadort eine zentraler und das andere eine Außenstelle. Der Einwand ist aber berechtigt.

Da wir aber seine Anforderungen nicht kennen lassen wir das Raten im freien Fall hier lieber mal besser...

Wieso diese Frage ??? Du siehst oben im Konfig Screenshot doch ganz deutlich das der Router das macht, oder liest du die Threads hier nicht ??

Wenn er auf Auto steht macht er das oder du gibst die Reihenfolge vor. Das wäre das für die DynDNS Geschichte.

Wenn der VPN Tunnel zusammenbricht und du ihn mit einem Keepalive im Setup versehen hast wird er ihn über den 2ten Port sofort erneut aufbauen. Ansonsten wären Dual Port Systeme doch auch unsinnig. Die Frage ist also etwas naiv, sorry.

Wie Lange das bei DynDNS oder No-ip oder all den anderen Dynamic DNS Providern dauert hängt von der Implementation der Clients im Router ab.

Generell ist es aber so das IMMER mit einer Statusänderung am Port wie z.B. PPPoE Neu Negotiation oder einem damit verbundene Port Failure oder Layer 1 bzw. 2 Ausfall des Ports sofort ein neuer DNS Update angestossen wird.

Alles doch der tiefere Sinn solcher Protokolle und Mechanismen ?!

Wenn er auf Auto steht macht er das oder du gibst die Reihenfolge vor. Das wäre das für die DynDNS Geschichte.

Wenn der VPN Tunnel zusammenbricht und du ihn mit einem Keepalive im Setup versehen hast wird er ihn über den 2ten Port sofort erneut aufbauen. Ansonsten wären Dual Port Systeme doch auch unsinnig. Die Frage ist also etwas naiv, sorry.

Wie Lange das bei DynDNS oder No-ip oder all den anderen Dynamic DNS Providern dauert hängt von der Implementation der Clients im Router ab.

Generell ist es aber so das IMMER mit einer Statusänderung am Port wie z.B. PPPoE Neu Negotiation oder einem damit verbundene Port Failure oder Layer 1 bzw. 2 Ausfall des Ports sofort ein neuer DNS Update angestossen wird.

Alles doch der tiefere Sinn solcher Protokolle und Mechanismen ?!

Hallo,

Ist es da nicht besser, wenn schon Standorte, diese auch noch mit redudante Internetanbindungen, sich dann um Feste IPs zumindest am Hauptstandort zu bemühen wenn dein VPN so wichtig ist das du sofort Ersatzwege brauchst falls die eine VPN Strecke mal ausfallen sollte? Da brauchst du dir dann über DynDNS und wann hat mein anderer Router endlich die neue IP erfahren gar keine Gedanken machen. Dann steht auch deine VPN Strecke innerhalb Sekunden (bruchteile) wieder bei Ausfall einer Strecke. DynDNS kannst du dann immer noch für Clients oder andere verwenden. Und ja, ich weiß das du bei DynDNS die Zeit auf Sekunden stellen kannst, nur wird das beim Ausfall nicht dazu führen das dein Router 02 sofort die neuen IP kennen wird.

Gruß,

Peter

Zitat von @Aba-it:

Meine Frage bezog sich aus der Sicht des Router 02 der eine Verbindung anhand der DynDNS Adresse zum Router 01 aufbaut.

Dazu hatte ich dir ja schon einige Gedanken durchgereicht (gaaaanz am anfang). Eben was passiert im WWW mit DNS Änderungen und wann sind die bir mir angekommen. Das der DynDNS seine Datenbank innerhalb von 0-5 Sekunden ändert, heisst ja noch lange nicht das dein von dir abgefragter DNS es auch schon weiß. Cahche zeiten usw...Meine Frage bezog sich aus der Sicht des Router 02 der eine Verbindung anhand der DynDNS Adresse zum Router 01 aufbaut.

Ist es da nicht besser, wenn schon Standorte, diese auch noch mit redudante Internetanbindungen, sich dann um Feste IPs zumindest am Hauptstandort zu bemühen wenn dein VPN so wichtig ist das du sofort Ersatzwege brauchst falls die eine VPN Strecke mal ausfallen sollte? Da brauchst du dir dann über DynDNS und wann hat mein anderer Router endlich die neue IP erfahren gar keine Gedanken machen. Dann steht auch deine VPN Strecke innerhalb Sekunden (bruchteile) wieder bei Ausfall einer Strecke. DynDNS kannst du dann immer noch für Clients oder andere verwenden. Und ja, ich weiß das du bei DynDNS die Zeit auf Sekunden stellen kannst, nur wird das beim Ausfall nicht dazu führen das dein Router 02 sofort die neuen IP kennen wird.

Gruß,

Peter

Mit "richtigen" VPN Routern macht man das auch so das man 2 Tunnel aufbaut und die parallel laufen lässt. Bricht einer weg wird sub second auf den zweiten umgeschwenkt.

Dein Draytek macht das auch sofern der VPN Tunnel zusammenbricht und du einen Keepalive eingerichtet hast. Allerdings mit etwas Verzögerung da er den Tunnel komplett neu aufbauen muss. Was deine Frage von oben beantwortet...

Dein Draytek macht das auch sofern der VPN Tunnel zusammenbricht und du einen Keepalive eingerichtet hast. Allerdings mit etwas Verzögerung da er den Tunnel komplett neu aufbauen muss. Was deine Frage von oben beantwortet...