Dual WAN Failover für 3-Familien VLANs

Hallo zusammen,

ich bin bei weitem kein Experte was Netzwerke angeht, habe aber schon ein Grundverständnis und habe auch beruflich gelegentlich Kontakt (so habe ich zum Beispiel die Administration eines kleinen Linux Servers geerbt).

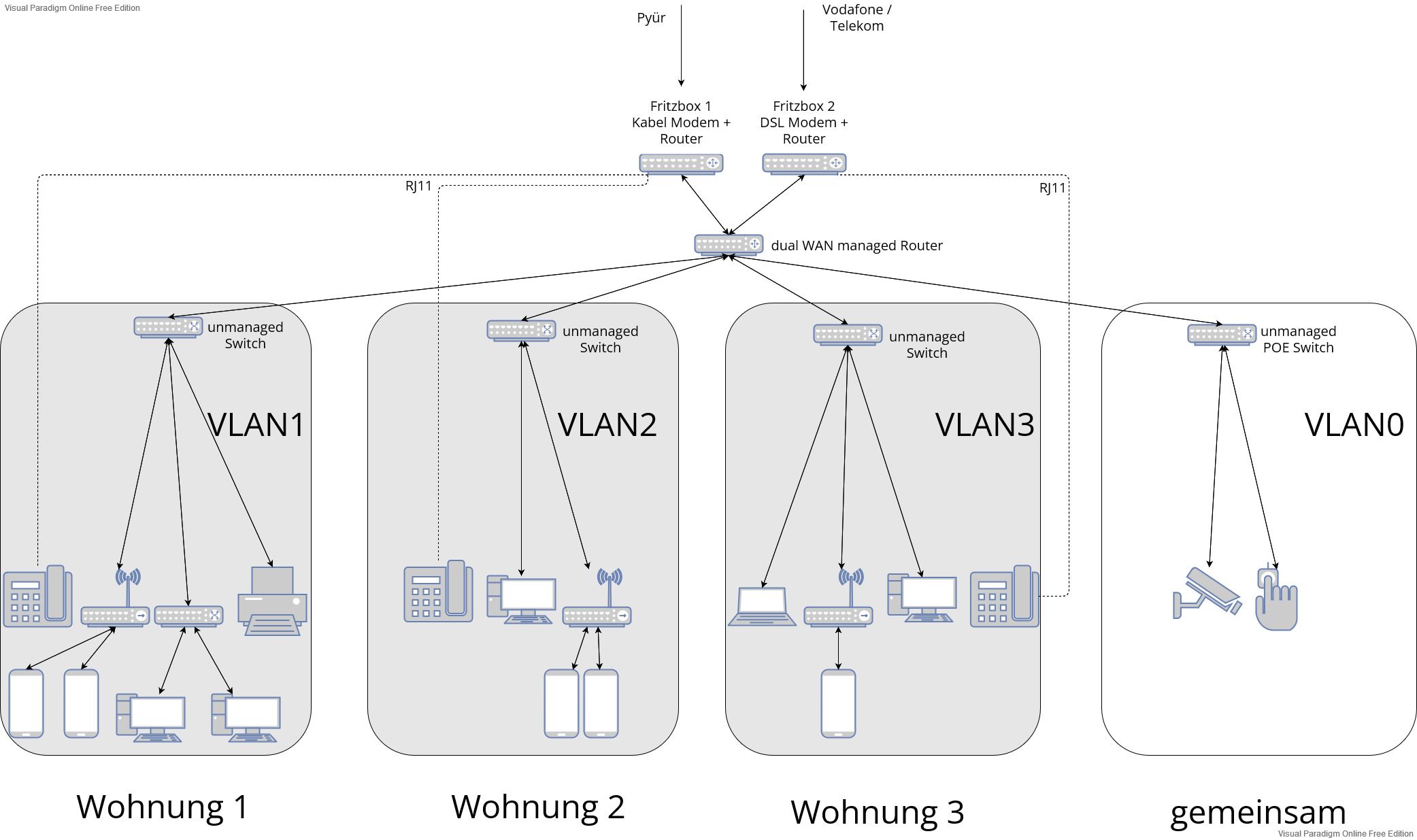

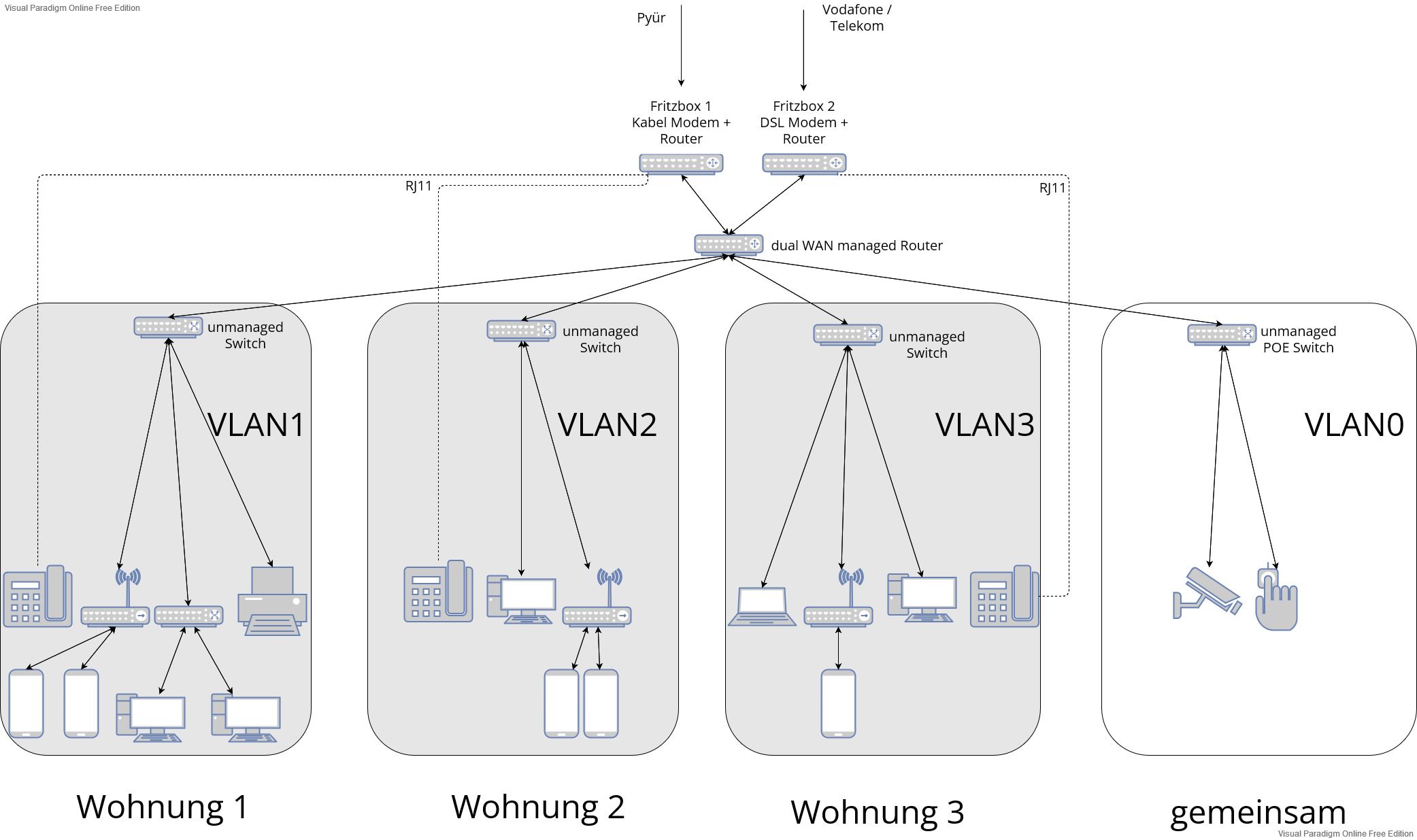

Ich möchte ein LAN für ein nun ausgebautes 3-Familienhaus erneuern. Die Ausgangssituation ist/war eine Fritzbox 6490 von Pyür (einzige Anbieter von Breitband bei uns auf dem Land) und ein einziges grosses Mesh Netzwerk für alle Bewohner des Hauses (ok da verschiende Generationen der gleichen Familie). Zumindest bei Vertragsabschluss bot mir Pyür damals maximal zwei Telefonnummern pro Anschluss an. Deshalb aber auch als Redundanz für Home Office soll nun noch ein DSL Anschluss (Telekom oder Vodafon) mit weiterer Rufnummer für die neue dritte Wohneinheit und mit Failover Internet dazukommen (kein Load Balancing da sehr unterschiedliche Bandbreite).

Da ich dafür sowieso einen neuen Router brauche bietet es sich an die 3 Wohneinheiten auch virtuell zu unterteilen, zusätzlich mit einem VLAN0 welches für alle Geräte im LAN zugänglich sein soll. (Ich schätze die beiden Fritzboxen/Modems wären dann quasi auch im VLAN0?)

Meine Fragen:

ich bin bei weitem kein Experte was Netzwerke angeht, habe aber schon ein Grundverständnis und habe auch beruflich gelegentlich Kontakt (so habe ich zum Beispiel die Administration eines kleinen Linux Servers geerbt).

Ich möchte ein LAN für ein nun ausgebautes 3-Familienhaus erneuern. Die Ausgangssituation ist/war eine Fritzbox 6490 von Pyür (einzige Anbieter von Breitband bei uns auf dem Land) und ein einziges grosses Mesh Netzwerk für alle Bewohner des Hauses (ok da verschiende Generationen der gleichen Familie). Zumindest bei Vertragsabschluss bot mir Pyür damals maximal zwei Telefonnummern pro Anschluss an. Deshalb aber auch als Redundanz für Home Office soll nun noch ein DSL Anschluss (Telekom oder Vodafon) mit weiterer Rufnummer für die neue dritte Wohneinheit und mit Failover Internet dazukommen (kein Load Balancing da sehr unterschiedliche Bandbreite).

Da ich dafür sowieso einen neuen Router brauche bietet es sich an die 3 Wohneinheiten auch virtuell zu unterteilen, zusätzlich mit einem VLAN0 welches für alle Geräte im LAN zugänglich sein soll. (Ich schätze die beiden Fritzboxen/Modems wären dann quasi auch im VLAN0?)

Meine Fragen:

- Würde das so grundsätzlich funktionieren, siehe Grafik? Zur Info, die Fritzboxen, Router und die Distribution Switches wären dann alle in einem Rack im Keller. Der Rest dann jeweils per CAT7 Verlegekabel und Netzwerkbuchsen aufgeteilt in die Wohneinheiten.

- Falls ja, ist es trotzdem Unsinn und es gibt eine bessere Lösung? (Mir ist bewusst, dass es besser wäre beide Fritzboxen im Bridge Mode laufen zu lassen oder einfach durch Modems zu ersetzen. Ich kann mir aber aktuell keine 24h Ausfall leisten und befürchte, dass Pyür wenig Support liefert wenn ich sowas probieren würde. Ausserdem möchte ich weiterhin meine bestehenden Rufnummern nutzen. Ist es wirklich so dramatisch zwei Router mit NAT hintereinander zu schalten? Habe ich dann signifikant höhere Latenzen oder niedrigere Bandbreiten? Ich nutze zwar VPN Verbindungen, aber hätte aktuell keinen eigenen VPN Server hinter dem zweiten neuen Router. Aber auch das sollte ja mit ein paar zusätzlichen Konfigurationen möglich sein.)

- Falls soweit alles ok, welchen Router könnt Ihr mir empfehlen. Ich weis, saudoofe Frage, gibt viele Alternativen in unterschiedlichsten Preis Segmenten. Der Preis ist mir fast schon egal, kann schon ein paar Hundert Euro kosten. Es soll einfach funktionieren, in ein 19Zoll Rack passen und min 6 Ports haben damit ich mir ein managed Switch sparen kann. Darüber hinaus brauche ich aber keine andere Funktionen. Im Gegenteil, er darf ruhig etwas simpler zu bedienen sein solange sich das nicht negativ in der Verlässlichkeit (auch gerade des FailOvers) wiederspiegelt. Ich habe mir bist jetzt Mikrotik, EdgeRouter von Ubiquiti und TP-Link angeschaut. Aber ehrlich gesagt verstehe ich teilweise nicht wo die Preisunterschiede herkommen. Welches Modell wird am meisten verwendet und wozu findet man am meisten Tutorials? Nach meiner Recherche scheinen die drei Anbieter da alle in etwa gleich zu sein, aber Ihr habt sicher mehr Erfahrung. Danke!

- Lohnt sich das ganze?

(Müsst Ihr nicht beantworten, muss ich natürlich selber wissen, aber wennn jemand eine Meinung hat gerne schreiben) Ich kann auch alles in einem Netzwerk belassen und über ein grossen unmanaged Switch verbinden. Im Falle einer Störung bei Pyür kurz in den Keller und stattdessen die DSL Fritzbox einstecken. Nach Anmeldung aller Geräte an der neuen Fritzbox/Router sollte dann ja alls wieder laufen...

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1615382039

Url: https://administrator.de/forum/dual-wan-failover-fuer-3-familien-vlans-1615382039.html

Ausgedruckt am: 03.08.2025 um 17:08 Uhr

9 Kommentare

Neuester Kommentar

Cisco, Draytek, Mikrotik, pfSense/OPNsense, TP-Link usw. sind alles deine besten Freunde bei der Auswahl von Dual WAN Routern.

Such dir da doch den Schönsten aus nach deinen Fähigkleiten aus. Solche Fragen führen in der Regel zu nix, weil du hier meist nur persönliche Vorlieben als Antwort bekommst.

Du kannst jegliche Modelle nehmen.

Cisco RV Modelle, Draytek, TP-Link bieten bunte KlickiBunti Web GUIs, die für wenig technikaffine Experten wie dich grundsätzlich einfacher zu bedienen sind und ein schnelles Erfolgerlebnis garantieren. Sollte für dich also immer erste Wahl sein.

Die Lernkurve bei Mikrotik, Cisco IOS und pfSense/OPNsense ist etwas steiler, wird dafür aber mit einem deutlich besserem Feature Set belohnt. (...wenn man es denn benötigt ?!)

Keiner kann hier beurteilen was du kannst, bzw. wie dein Vorwissen ist in Bezug auf Netzwerk Technik. Administratoren würden dir hier logischerweise immer zu Hardware mit besserem Featureset raten was dich aber wissenestechnisch vor Herausforderungen stellen kann.

Was also willst du für eine Art Antwort hören bzw. was ist deine wirkliche Erwartungshaltung ??

Bei sowas wie vlan0 bekommt man schon etwas Bauchschmerzen, denn jeder Administrator weiss das so ein VLAN(null) im 802.1q Standard gar nicht definiert ist. Ebenso Router als Modems zu beschreiben lässt nichts Gutes erahnen. Aber nundenn. Noch viel lernen du noch musst...

Abgesehen davon ist dein Konzept aber perfekt und sehr gut ausgearbeitet. Keine Frage also das das fehlerfrei funktionieren würde. Technisch ist das also absolut OK und ein simpler Klassiker.

Ob es sowas rechtlich auch ist musst du selber beurteilen. Ist aber natürlich auch nicht Thema des hiesigen Threads und wenn das alles Familien intern ist wohl auch weniger relevant.

Such dir da doch den Schönsten aus nach deinen Fähigkleiten aus. Solche Fragen führen in der Regel zu nix, weil du hier meist nur persönliche Vorlieben als Antwort bekommst.

Du kannst jegliche Modelle nehmen.

Cisco RV Modelle, Draytek, TP-Link bieten bunte KlickiBunti Web GUIs, die für wenig technikaffine Experten wie dich grundsätzlich einfacher zu bedienen sind und ein schnelles Erfolgerlebnis garantieren. Sollte für dich also immer erste Wahl sein.

Die Lernkurve bei Mikrotik, Cisco IOS und pfSense/OPNsense ist etwas steiler, wird dafür aber mit einem deutlich besserem Feature Set belohnt. (...wenn man es denn benötigt ?!)

Keiner kann hier beurteilen was du kannst, bzw. wie dein Vorwissen ist in Bezug auf Netzwerk Technik. Administratoren würden dir hier logischerweise immer zu Hardware mit besserem Featureset raten was dich aber wissenestechnisch vor Herausforderungen stellen kann.

Was also willst du für eine Art Antwort hören bzw. was ist deine wirkliche Erwartungshaltung ??

Bei sowas wie vlan0 bekommt man schon etwas Bauchschmerzen, denn jeder Administrator weiss das so ein VLAN(null) im 802.1q Standard gar nicht definiert ist. Ebenso Router als Modems zu beschreiben lässt nichts Gutes erahnen. Aber nundenn. Noch viel lernen du noch musst...

Abgesehen davon ist dein Konzept aber perfekt und sehr gut ausgearbeitet. Keine Frage also das das fehlerfrei funktionieren würde. Technisch ist das also absolut OK und ein simpler Klassiker.

Ob es sowas rechtlich auch ist musst du selber beurteilen. Ist aber natürlich auch nicht Thema des hiesigen Threads und wenn das alles Familien intern ist wohl auch weniger relevant.

Technisch völlig in Ordnung.

Bei der Auswahl der Geräte gibt es einen bunten Blumenstrauß an Möglichkeiten. Die Gängigsten hat @aqui ja schon genannt. Ich persönlich mag die Geräte von UniFi auch gerne (Controller hin oder her!).

Baue dein Firewall Regelwerk ordentlich, dann ist das eine solide Konstruktion.

Man könnte jetzt noch VLAN-fähige Switche für die einzelnen Wohneinheiten mit einpreisen. Dann könnte man hier mehrere WLAN Netze aufspannen (Gäste, IOT, ...) oder genehmigt das Roamen über mehrere Wohnungen hinweg

VG

Bei der Auswahl der Geräte gibt es einen bunten Blumenstrauß an Möglichkeiten. Die Gängigsten hat @aqui ja schon genannt. Ich persönlich mag die Geräte von UniFi auch gerne (Controller hin oder her!).

Baue dein Firewall Regelwerk ordentlich, dann ist das eine solide Konstruktion.

Man könnte jetzt noch VLAN-fähige Switche für die einzelnen Wohneinheiten mit einpreisen. Dann könnte man hier mehrere WLAN Netze aufspannen (Gäste, IOT, ...) oder genehmigt das Roamen über mehrere Wohnungen hinweg

VG

nur so lernt man. Aber ich denke ich würde mir dann wohl eher mal einen hex zulegen und den Umgang mit RouterOS üben.

Sehr löblich !Noch besser (und vor allem preiswerter) zum Üben wäre der hAP lite, da er auch ein Dual Radio WLAN Interface hat.

varia-store.com/de/produkt/97209-rb941-2nd-routerboard-hap-lite- ...

Kannst du mir einen Link schicken

Der Appell ist unsinnig, denn ein Firewall Regelwerk ist immer individuell. Weisst du als angehender Netzwerk Profi ja auch selber. D.h. jedes Netz hat je nach lokaler Security Anforderung und Policy immer ein individuelles Regelwerk.Wenn du mit deinem o.a. Mikrotik zum Üben rumspielst dann kannst du dir in der Default Konfig einmal ein wasserdichtes Standard Regelwerk ansehen auf dem WAN/Internet Port.

dachte ich der hAP lite ist ein simpler Access Point mit internem unmanaged Switch.

Nicht denken sondern "nachdenken" ! Betriebssystem ist doch Router OS, damit ist es ein vollständiger Router. das Ding kann routen sodass ich da auch dual WAN und mehrere VLANS zum testen konfigurieren kann, plus zusätzliche hat er noch ein WLAN Interface?

Das ist richtig !Gut, im Gegensatz zum hEX hat er nur 100 Mbit Ports aber das tut der Funktion ja keinerlei Abbruch.

Wenn ich jetzt von PC1 mit meinem VPN Client auf den Server zugreifen will, muss ich in der Fritzbox alle dafür notwendigen Ports freigeben.

Nein, das ist Unsinn !Der PC1 initiiert ja die Verbindung, sprich baut sie initial auf. Damit öffnet ein NAT Router dann automatisch den Port für den Rücktraffic.

Anders sieht es aus wenn aus dem Internet eingehender (initiierter) Traffic aus dem Internet kommt. Den lässt die NAT Firewall nur dann passieren wenn dort entsprechende Port Forwardings definiert sind. Andernfalls blockt sie allen Traffic.

Siehe dazu auch die Beschreibung einer solchen Router Kaskade. Lesen und verstehen...

Laut google müssen für den Cisco AnyConnect Client alle diese Ports frei sein sonst unterbricht er die Verbindung:

Ist Quatsch. Der Cisco Client nutzt IPsec und damit ist es dann der immerwährende Klassiker UDP 500, 4500 und das ESP Protokoll. (Siehe Kaskaden Tutorial)Aber nochmals: Für dich nicht relevant weil du das VPN initiierst mit dem Client und dann muss man keine Ports im Port Forwarding einstellen.

Das müsstest du nur wenn du mit einem Client auf DEIN Netzwerk von außen zugreifts über ein Kaskaden Setup.

von extern auf eine IP Cam in meinem Netzwerk (des Routers) zugreifen bräuchte ich dann wohl eventuell eine gewisse Port Freigabe.

Wenn du die oben geschriebenen Worte noch einmal Revue passieren lässt beim Lesen kannst du dir diese Frage selber beantworten.Die Antwort lautet JA. Klar, denn das Schlüsselwort ist von außen sprich die Verbindung wird irgendwo im Internet initiiert und geht dann an deinem Router ein. (Im Gegensatz zu oben wo ein interner Client von innen die Session initiiert).

Damit kommt dann ein eingehendes IP Paket an deinem Router an und dessen NAT Firewall wird das dann blockieren wie es sich gehört, denn das ist ja die ureigenste Aufgabe der Firewall um dein lokales Netz zu schützen...einfache Logik.

Du musst dann also mit dem Port Forwarding der Firewall sagen: "Ja, genau du darfst hier rein.."

Vermutlich wohl irgendeine aus deiner Liste der Ports für gängige VPN Protokolle. Aber das finde ich dann auch selber heraus.

Du musst dazu nur einmal das dir oben gepostete Tutorial wirklich lesen ! Dort sind die Port Forwarding Ports doch für alle VPN Protokolle explizit aufgeführt. Zeigt eher das du das du zielführende Tips eher ignorierst. oder etwas bei der Kaskade schief geht

Das wird es nicht mit dem MT. Dann viel Erfolg und wir sind gespannt...

Wenn's das denn war bitte dann nicht vergessen den Thread auch zu schliessen !

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?