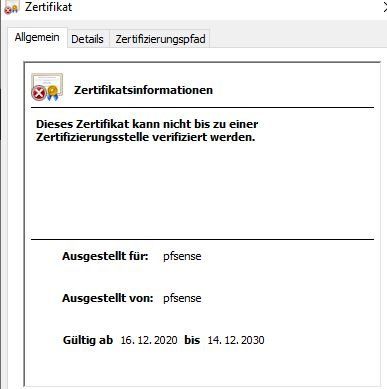

Eigenes Zertifikat ausstellen ohne das gemeckert wird?

Guten Abend .

Ich Frage mich gibt es die Möglichkeit ein Zertifikat Vertraueswürdig auszustellen? Also mit der Pfsense oder Windows Server ?

Sprich mehrere Zertifikate erstellen für Vmware Esxi , pfsense , Fritzbox usw ? Ohne das immer gemeckert wird oh nein die Verbindung ist nicht Sicher usw?

Geht das überhaupt?

Beim Ausstellen der Zertifikates in der Pfsense habe ich etliche Hosts eingegeben.:

Ich Frage mich gibt es die Möglichkeit ein Zertifikat Vertraueswürdig auszustellen? Also mit der Pfsense oder Windows Server ?

Sprich mehrere Zertifikate erstellen für Vmware Esxi , pfsense , Fritzbox usw ? Ohne das immer gemeckert wird oh nein die Verbindung ist nicht Sicher usw?

Geht das überhaupt?

Beim Ausstellen der Zertifikates in der Pfsense habe ich etliche Hosts eingegeben.:

DNS-Name=pfsense

DNS-Name=bkwxxxxlzhrngnx7.myfritz.net

DNS-Name=pfsense.heimnetz

DNS-Name=pfsense.heimnetz.werk

IP-Adresse=172.16.10.1

DNS-Name=meineechtedomain.de

DNS-Name=pfsense.meineechtedomain.de

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 632212

Url: https://administrator.de/forum/eigenes-zertifikat-ausstellen-ohne-das-gemeckert-wird-632212.html

Ausgedruckt am: 18.07.2025 um 03:07 Uhr

9 Kommentare

Neuester Kommentar

Hi

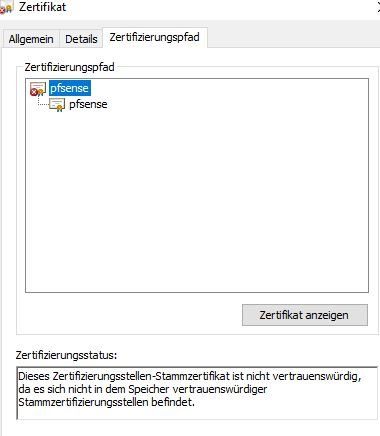

für intern setzt man sich da eine eigene CA intern auf und verteilt das Root-Cert an die Clients.

Mit der CA erstellst du dir dann deine Zertifikate nach Lust und laune. Dank des Root-Zertifikats gibt's dann kein gemecker von den Clients.

Externe Clients, die nicht von dir das Root-Zertifikat bekommen haben, sehen das natürlich anders und meckern.

Da hilft dann nur noch entweder Zertifikate kaufen oder mit LetsEncrypt arbeiten.

für intern setzt man sich da eine eigene CA intern auf und verteilt das Root-Cert an die Clients.

Mit der CA erstellst du dir dann deine Zertifikate nach Lust und laune. Dank des Root-Zertifikats gibt's dann kein gemecker von den Clients.

Externe Clients, die nicht von dir das Root-Zertifikat bekommen haben, sehen das natürlich anders und meckern.

Da hilft dann nur noch entweder Zertifikate kaufen oder mit LetsEncrypt arbeiten.

Moin,

dieselbe Aufgabenstellung hatte ich vor einiger Zeit auch. Hier der Link zum Thema:

Vertrauenswürdige Zertifikate für Geräte im eigenen Netz

Das Tool XCA kannst du sogar "to go" auf einem USB-Stick erstellen und hast dann deine CA immer in der Hosentasche.

dieselbe Aufgabenstellung hatte ich vor einiger Zeit auch. Hier der Link zum Thema:

Vertrauenswürdige Zertifikate für Geräte im eigenen Netz

Das Tool XCA kannst du sogar "to go" auf einem USB-Stick erstellen und hast dann deine CA immer in der Hosentasche.

Moin Moin,

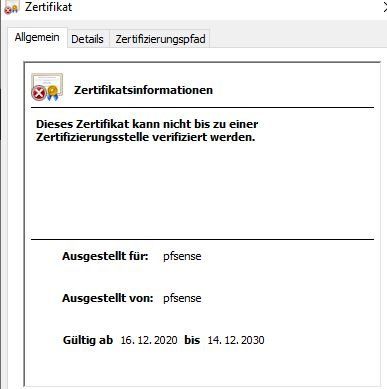

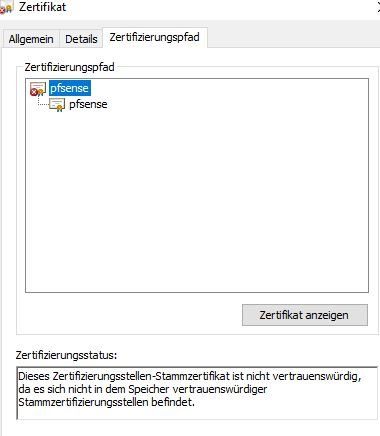

aufgrund deiner Fragestellung, schließe ich mal, du solltest dich noch ein bisschen näher mit dem Thema Zertifikate und Verschlüsslung/Signierung auseinandersetzen.

Es reicht nicht, dass du deine Domain irgendwo in ein Zertifikat mit rein packst. Dein Rechner/Endpunkt muss auch in der Lage sein dieses Zertifikat als Vertrauenswürdig einzustufen. Das kann er nur durch vorinstallierten Stammzertifikate oder selbst installierte Zertifikate wie bei einer eigenen CA (Certified Authority) die deinem System ebenfalls als Vertrauenswürdig vorgestellt wird.

Durch die Ableitung des neuen Zertifikats von diesem Stammzertifikat hört den dein Endgerät auch auf sich zu beschweren.

MfG

PJM

aufgrund deiner Fragestellung, schließe ich mal, du solltest dich noch ein bisschen näher mit dem Thema Zertifikate und Verschlüsslung/Signierung auseinandersetzen.

Es reicht nicht, dass du deine Domain irgendwo in ein Zertifikat mit rein packst. Dein Rechner/Endpunkt muss auch in der Lage sein dieses Zertifikat als Vertrauenswürdig einzustufen. Das kann er nur durch vorinstallierten Stammzertifikate oder selbst installierte Zertifikate wie bei einer eigenen CA (Certified Authority) die deinem System ebenfalls als Vertrauenswürdig vorgestellt wird.

Durch die Ableitung des neuen Zertifikats von diesem Stammzertifikat hört den dein Endgerät auch auf sich zu beschweren.

MfG

PJM

Jein

Es kommt darauf an wer vertrauen soll.

Entweder man kauft sich bei den hiesigen Browser-Anbieter ein oder Implementiert es lokal als Vertrauenswürdig.

Chrome, Edge nimmt z.B. die Zertifikate vom Betriebssystem.

Firefox vom eigenem "Kontor".

Ergo müsstest du, wenn in deinem Netz, wie bereits hier beschrieben, das Root-Cert an die Clients ausliefern.

Entsprechend in den Ordnern vom OS oder Browser ablegen.

International nur über die Browser-Firmen möglich, sonst könnte ja jeder kommen ))

))

Es kommt darauf an wer vertrauen soll.

Entweder man kauft sich bei den hiesigen Browser-Anbieter ein oder Implementiert es lokal als Vertrauenswürdig.

Chrome, Edge nimmt z.B. die Zertifikate vom Betriebssystem.

Firefox vom eigenem "Kontor".

Ergo müsstest du, wenn in deinem Netz, wie bereits hier beschrieben, das Root-Cert an die Clients ausliefern.

Entsprechend in den Ordnern vom OS oder Browser ablegen.

International nur über die Browser-Firmen möglich, sonst könnte ja jeder kommen

self signed root CA sind nie vertrauenswürdig... werden aber aktuell von allen Browsern nur mit einer Infomeldung quittiert.

Chrome und Firefox werden aber sowas gegenüber tendenziell strenger, Chrome hat außerdem Symantec als trusted root ca entfernt weil Symantec für Regierungen im nahen Osten Wildcard-Zertifikate für google.com generiert hat

Chrome und Firefox werden aber sowas gegenüber tendenziell strenger, Chrome hat außerdem Symantec als trusted root ca entfernt weil Symantec für Regierungen im nahen Osten Wildcard-Zertifikate für google.com generiert hat

Moin,

zudem muss man beachten, das man bei der Zertifikat Registrierung für z.B. den Webserver der pfSense, immer einen alternativen DNS-Eintrag mit dem Hostnamen des Webservers setzen muss. Ansonsten meckert der Browser trotzdem, auch wenn das Root-CA auf dem Rechner installiert ist.

zudem muss man beachten, das man bei der Zertifikat Registrierung für z.B. den Webserver der pfSense, immer einen alternativen DNS-Eintrag mit dem Hostnamen des Webservers setzen muss. Ansonsten meckert der Browser trotzdem, auch wenn das Root-CA auf dem Rechner installiert ist.