Event-ID 5038 flutet Ereignisanzeige und Ereignisweiterleitung

Hallo zusammen,

ich habe folgende Herausforderung und finde so recht keine Lösung:

Wir sammeln bestimmte Windows-Events von den Clients in einem zentralen System um Unregelmäßigkeiten zu erkennen. Dazu habe ich eine Quellcomputer initierte Ereignisweiterleitung für bestimmte Event-IDs erstellt. Das funktioniert alles problemlos.

Wir haben nur das Problem, dass aktuell sehr viele Events mit ID 5038 durch einen Bug (by Design?) im Defender erzeugt werden. Hier meldet der Defender einen Hashfehler für die AMSI-DLL unseres Virenscanners (Scheinbar ein Problem der digitalen Signatur). Das Problem wird im Internet auch viel diskutiert, aber es gibt keine Lösung. Ich hatte hier bereits Kontakt mit mit dem Virenscanner-Hersteller und der schieb es auf MS. Normalerweis kann ich das Event ignorieren, aber durch die Ereignisweiterleitung werden da plötzlich größere Datenmengen über VPN-Leitungen geschoben (20.000 bis 30.000 Events pro Stunde).

Als Beispiel für eine solche Diskussion: forum.eset.com/topic/25035-program-fileseseteset-nod32-antivirus ...

Ich kann das AMSI-Feature auch nicht abschalten, da es für Script- und Makro-Virenerkennung benötigt wird.

Gibt es hier eine Möglichkeit die Events 5038 für diese DLL zu unterdrücken bzw. nicht weiterzuleiten?

Ich dachte an eine DLL-Exclusion, aber bin bis heute leider nicht fündig geworden.

Da es da Problem bei einigen großen Virenscanner-Hersteller gibt, die Frage in die Runde, ob jemand hierfür eine Lösung hat!

Vielen dank im Voraus!

Viele Grüße

tsukaito

ich habe folgende Herausforderung und finde so recht keine Lösung:

Wir sammeln bestimmte Windows-Events von den Clients in einem zentralen System um Unregelmäßigkeiten zu erkennen. Dazu habe ich eine Quellcomputer initierte Ereignisweiterleitung für bestimmte Event-IDs erstellt. Das funktioniert alles problemlos.

Wir haben nur das Problem, dass aktuell sehr viele Events mit ID 5038 durch einen Bug (by Design?) im Defender erzeugt werden. Hier meldet der Defender einen Hashfehler für die AMSI-DLL unseres Virenscanners (Scheinbar ein Problem der digitalen Signatur). Das Problem wird im Internet auch viel diskutiert, aber es gibt keine Lösung. Ich hatte hier bereits Kontakt mit mit dem Virenscanner-Hersteller und der schieb es auf MS. Normalerweis kann ich das Event ignorieren, aber durch die Ereignisweiterleitung werden da plötzlich größere Datenmengen über VPN-Leitungen geschoben (20.000 bis 30.000 Events pro Stunde).

Als Beispiel für eine solche Diskussion: forum.eset.com/topic/25035-program-fileseseteset-nod32-antivirus ...

Ich kann das AMSI-Feature auch nicht abschalten, da es für Script- und Makro-Virenerkennung benötigt wird.

Gibt es hier eine Möglichkeit die Events 5038 für diese DLL zu unterdrücken bzw. nicht weiterzuleiten?

Ich dachte an eine DLL-Exclusion, aber bin bis heute leider nicht fündig geworden.

Da es da Problem bei einigen großen Virenscanner-Hersteller gibt, die Frage in die Runde, ob jemand hierfür eine Lösung hat!

Vielen dank im Voraus!

Viele Grüße

tsukaito

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1820629654

Url: https://administrator.de/forum/event-id-5038-flutet-ereignisanzeige-und-ereignisweiterleitung-1820629654.html

Ausgedruckt am: 28.07.2025 um 21:07 Uhr

5 Kommentare

Neuester Kommentar

Servus @tsukaito, willkommen auf Administrator.de!

Das lässt sich über einen manuell definierten XPATH-Filter für die zu sammelnden Events definieren.

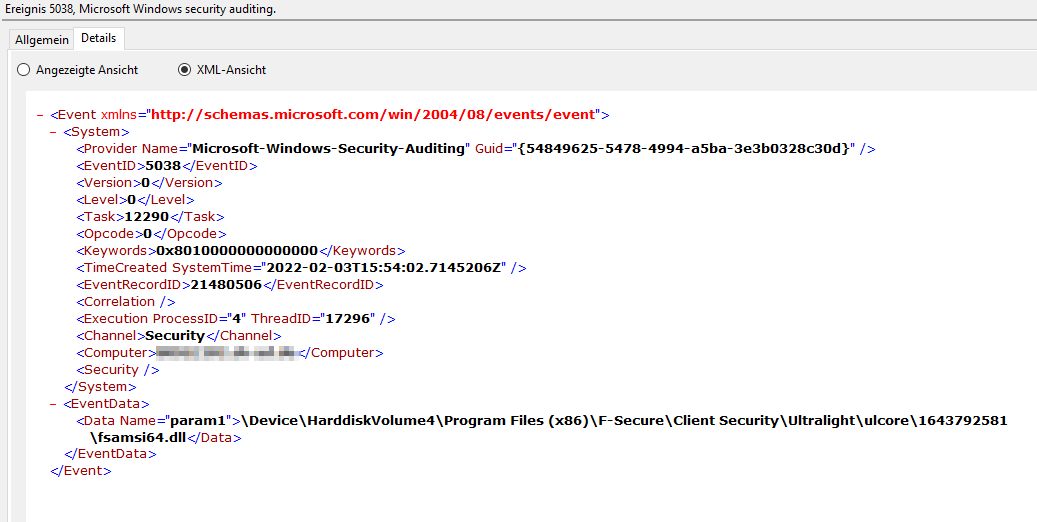

Wenn du hier mal das Event-XML für die DLL im Klartext postest inkl. deinem definierten EventID-Filter kann ich dir die entsprechende Ausnahme für den Filter dazu schreiben.

Beispiel wie so was aussehen kann

Der Filter definiert das nur Events mit ID 5038 die nicht die entsprechende DLL im Data "param1" Feld enthalten weitergeleitet werden. Das XPath Featureset im Eventlog ist leider eingeschränkt da Like Funktionen wie contains(),substring(),ends-with() & co. nicht supported werden, so das man hier nur die ganze Zeichenfolge des Parameters vergleichen kann.

Alternativ zum Ändern des Filters, definiere für die DLL im Defender eine Scan-Ausnahme.

Grüße Uwe

Das lässt sich über einen manuell definierten XPATH-Filter für die zu sammelnden Events definieren.

Wenn du hier mal das Event-XML für die DLL im Klartext postest inkl. deinem definierten EventID-Filter kann ich dir die entsprechende Ausnahme für den Filter dazu schreiben.

Beispiel wie so was aussehen kann

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[System[(EventID=5038)] and EventData[Data[@Name='param1']!='\Device\HarddiskVolume3\Program Files\ESET\ESET NOD32 Antivirus\eamsi.dll']]</Select>

</Query>

</QueryList>Alternativ zum Ändern des Filters, definiere für die DLL im Defender eine Scan-Ausnahme.

Grüße Uwe

Zitat von @tsukaito:

Wie verbinde ich diese in der Query, damit alle Ereignisse entsprechend entfernt werden.

Die Ausnahme beim Defender hat leider nichts gebracht.

Das hier listet bspw, nur Events mit ID 5038 mit Außnahme jener die deine oben genannten Pfade enthalten.Wie verbinde ich diese in der Query, damit alle Ereignisse entsprechend entfernt werden.

Die Ausnahme beim Defender hat leider nichts gebracht.

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[System[(EventID=5038)] and EventData[Data[@Name='param1']!='\Device\HarddiskVolume2\Program Files (x86)\F-Secure\Client Security\Ultralight\ulcore\1643792581\fsamsi64.dll' and Data[@Name='param1']!='\Device\HarddiskVolume3\Program Files (x86)\F-Secure\Client Security\Ultralight\ulcore\1643792581\fsamsi64.dll' and Data[@Name='param1']!='\Device\HarddiskVolume4\Program Files (x86)\F-Secure\Client Security\Ultralight\ulcore\1643792581\fsamsi64.dll']]</Select>

</Query>

</QueryList>Beispiel

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[System[(EventID=5038)] and EventData[Data[@Name='param1']!='\Device\HarddiskVolume2\Program Files (x86)\F-Secure\Client Security\Ultralight\ulcore\1643792581\fsamsi64.dll' and Data[@Name='param1']!='\Device\HarddiskVolume3\Program Files (x86)\F-Secure\Client Security\Ultralight\ulcore\1643792581\fsamsi64.dll' and Data[@Name='param1']!='\Device\HarddiskVolume4\Program Files (x86)\F-Secure\Client Security\Ultralight\ulcore\1643792581\fsamsi64.dll']]</Select>

</Query>

<Query Id="1" Path="Security">

<Select Path="Security">*[System[(EventID=1234 or EventID=456 or EventID=789 )]]</Select>

</Query>

</QueryList>Grüße Uwe