149680

10.11.2023

Feedback Network setup

Hallo zusammen,

Ich möchte mein Home-Network neu aufstellen und in diesem Zuge auch meine OPNsense neu aufsetzen. Als Hardware nutze ich einen Protectli Vault (4 Port), einen Unifi Lite 8 PoE sowie 2x Unifi AP U6 Lite.

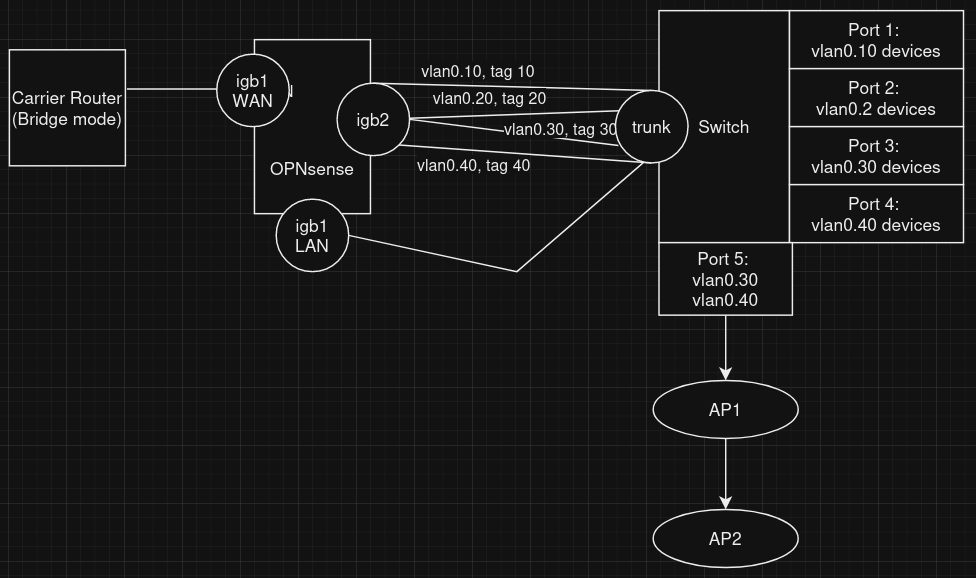

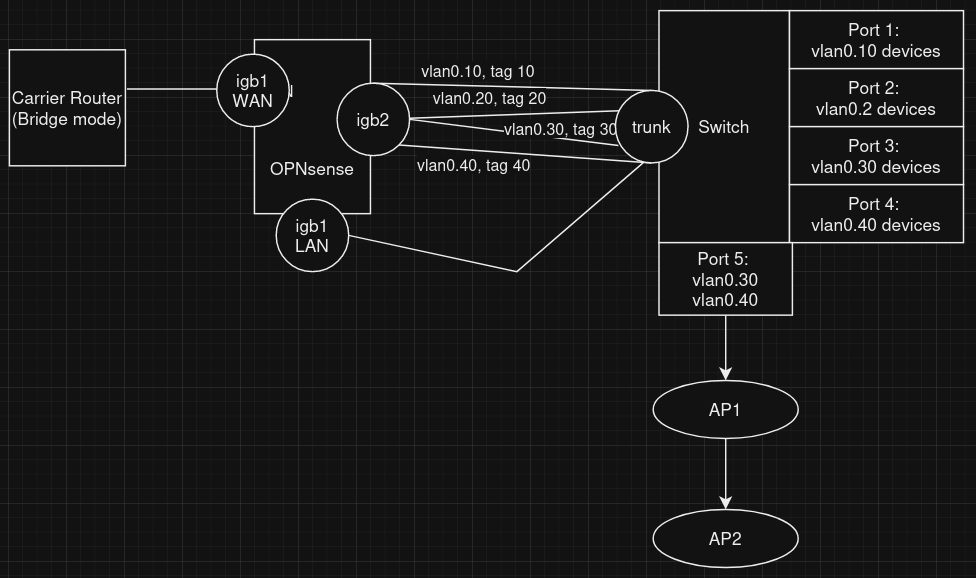

Mein gewünschtes setup seht ihr hier: Hinweie: Das Diagram hat keinen Anspruch richtige Verwendung von Symbolen etc es dient eher als grobe Orientierung.

es dient eher als grobe Orientierung.

So ganz bekomme ich es noch nicht zusammen:

Ich benötige auf meinem Switch das LAN als auch alle VLANs.

Das LAN damit die angeschlossenen AP eine IP aus dem LAN Netz erhalten wie auch die OPNsense und der Switch

Die vlans da ich über den Switch das WLAN ausgeben möchte, aber auch access für devices im jeweiligen vlan benötige

Dem entsprechend könnte ich doch (wenn ich nicht zwei Trunk Ports nutzen möchte) die vlans alle mit dem parent LAN versehen und alle Netze damit über igb1 an den Switch geben um sie dort weiter zu verteilen. Was würde dagegen sprechen?

Damit verbaue ich mir doch aber die Möglichkeit den einen dedizierten LAN Port auf der Protectli zb igb2 zu haben über den ich per LAN access zum Device erhalten würde (nur über diesen) da ich das LAN ja bereits auf einen anderes device igb1 assigned habe, richtig?

Würde ich zb das lan und vlan0.30, vlan0.40 auf einen adneren Port legen um die IPs zu vergeben, und wlan abzugeben könnte ich diese netze nicht mehr auf einem anderen device an der protectli nutzen. vlan0.30 benötigt zb auch physikalisch connected devices.

Wie bewertet ihr das? WIe geht ihr an eure Netzwerkplanung und habt ihr ggf. gute Links mit Beschreibungen/Anleitugnen?

Danke euch!

Ich möchte mein Home-Network neu aufstellen und in diesem Zuge auch meine OPNsense neu aufsetzen. Als Hardware nutze ich einen Protectli Vault (4 Port), einen Unifi Lite 8 PoE sowie 2x Unifi AP U6 Lite.

Mein gewünschtes setup seht ihr hier: Hinweie: Das Diagram hat keinen Anspruch richtige Verwendung von Symbolen etc

So ganz bekomme ich es noch nicht zusammen:

Ich benötige auf meinem Switch das LAN als auch alle VLANs.

Das LAN damit die angeschlossenen AP eine IP aus dem LAN Netz erhalten wie auch die OPNsense und der Switch

Die vlans da ich über den Switch das WLAN ausgeben möchte, aber auch access für devices im jeweiligen vlan benötige

Dem entsprechend könnte ich doch (wenn ich nicht zwei Trunk Ports nutzen möchte) die vlans alle mit dem parent LAN versehen und alle Netze damit über igb1 an den Switch geben um sie dort weiter zu verteilen. Was würde dagegen sprechen?

Damit verbaue ich mir doch aber die Möglichkeit den einen dedizierten LAN Port auf der Protectli zb igb2 zu haben über den ich per LAN access zum Device erhalten würde (nur über diesen) da ich das LAN ja bereits auf einen anderes device igb1 assigned habe, richtig?

Würde ich zb das lan und vlan0.30, vlan0.40 auf einen adneren Port legen um die IPs zu vergeben, und wlan abzugeben könnte ich diese netze nicht mehr auf einem anderen device an der protectli nutzen. vlan0.30 benötigt zb auch physikalisch connected devices.

Wie bewertet ihr das? WIe geht ihr an eure Netzwerkplanung und habt ihr ggf. gute Links mit Beschreibungen/Anleitugnen?

Danke euch!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6949148549

Url: https://administrator.de/forum/feedback-network-setup-6949148549.html

Ausgedruckt am: 16.07.2025 um 02:07 Uhr

10 Kommentare

Neuester Kommentar

Moinsen,

Beschreibungen und Anleitungen gibt es ja hier genug, zB von @aqui zu pf/opnsense oder auch VLANs...

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Was ich nicht verstanden habe: warum lässt du nicht alles über Interface zB igb1 laufen? Das LAN dann als parent interface, das die VLANs trägt. Du behältst LAN (VLAN1, default VLAN) bei plus die Anzahl der produktiven VLANs für den eigentlichen Datenverkehr. Alles geht dann über das eine Interface, auch die Vermittlung von dhcp und dns und was gebraucht wird zum Funktionieren...(bin da eben nur hobbykelleradmin).

Von den 4 Intefaces des protectli hast du dann also 1 x WAN und 1 x LAN in Benutzung, wobei letzteres eben die VLANs als Trunk mitbefördert.

Wie du dann Zugriff auf die diversen Geräte (opnsense, switch) bekommst, kannst du ja individuell einstellen (etwa nur aus VLAN1 heraus oder, falls du ein ManagementVLAN aufziehen willst, dann eben nur darüber). Dafür benötigst du nicht die Nutzung eines weiteren physischen Interfaces.

Aber vielleicht hab ich die Aufgabenstellung auch gänzlich missverstanden an diesem Freitag Nachmittag im Regen. Dann entschuldigt die Zeitverschwendung... ;)

Beschreibungen und Anleitungen gibt es ja hier genug, zB von @aqui zu pf/opnsense oder auch VLANs...

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Was ich nicht verstanden habe: warum lässt du nicht alles über Interface zB igb1 laufen? Das LAN dann als parent interface, das die VLANs trägt. Du behältst LAN (VLAN1, default VLAN) bei plus die Anzahl der produktiven VLANs für den eigentlichen Datenverkehr. Alles geht dann über das eine Interface, auch die Vermittlung von dhcp und dns und was gebraucht wird zum Funktionieren...(bin da eben nur hobbykelleradmin).

Von den 4 Intefaces des protectli hast du dann also 1 x WAN und 1 x LAN in Benutzung, wobei letzteres eben die VLANs als Trunk mitbefördert.

Wie du dann Zugriff auf die diversen Geräte (opnsense, switch) bekommst, kannst du ja individuell einstellen (etwa nur aus VLAN1 heraus oder, falls du ein ManagementVLAN aufziehen willst, dann eben nur darüber). Dafür benötigst du nicht die Nutzung eines weiteren physischen Interfaces.

Aber vielleicht hab ich die Aufgabenstellung auch gänzlich missverstanden an diesem Freitag Nachmittag im Regen. Dann entschuldigt die Zeitverschwendung... ;)

Hallo @149680

docs.opnsense.org/manual/how-tos/lan_bridge.html

Schlau ist das aber wahrscheinlich nicht, siehe den Hinweis in der Doku. Die Sense hat wahrscheinlich keinen (oder keinen ordentlichen) Switch-Chip und muss den Traffic dann über die CPU leiten. Besser ist es, dafür noch einen zweiten Port am Switch vorzusehen, der dann auch im LAN ist. Wenn der Switch keine Ports mehr hat, kaufe einen größeren .

.

Vor dem Planen kommt das Verstehen. Wenn Du das Tutorial nachts um 3 frisch geweckt ohne Vorlage nachstellen kannst, bist Du soweit

Viele Grüße, commodity

Zitat von @149680:

Dem entsprechend könnte ich doch (wenn ich nicht zwei Trunk Ports nutzen möchte) die vlans alle mit dem parent LAN versehen und alle Netze damit über igb1 an den Switch geben um sie dort weiter zu verteilen. Was würde dagegen sprechen?

Du meinst mit LAN das untagged Netz, oder? Das kannst Du natürlich im Trunkport mit durchreichen.Dem entsprechend könnte ich doch (wenn ich nicht zwei Trunk Ports nutzen möchte) die vlans alle mit dem parent LAN versehen und alle Netze damit über igb1 an den Switch geben um sie dort weiter zu verteilen. Was würde dagegen sprechen?

Damit verbaue ich mir doch aber die Möglichkeit den einen dedizierten LAN Port auf der Protectli zb igb2 zu haben über den ich per LAN access zum Device erhalten würde (nur über diesen) da ich das LAN ja bereits auf einen anderes device igb1 assigned habe, richtig?

Nein, Du könntest die zwei Ports (oder mehr) bridgen.docs.opnsense.org/manual/how-tos/lan_bridge.html

Schlau ist das aber wahrscheinlich nicht, siehe den Hinweis in der Doku. Die Sense hat wahrscheinlich keinen (oder keinen ordentlichen) Switch-Chip und muss den Traffic dann über die CPU leiten. Besser ist es, dafür noch einen zweiten Port am Switch vorzusehen, der dann auch im LAN ist. Wenn der Switch keine Ports mehr hat, kaufe einen größeren

Würde ich zb das lan und vlan0.30, vlan0.40 auf einen adneren Port legen um die IPs zu vergeben, und wlan abzugeben könnte ich diese netze nicht mehr auf einem anderen device an der protectli nutzen.

Mit einer Bridge (s.o.) schon.Wie bewertet ihr das? WIe geht ihr an eure Netzwerkplanung und habt ihr ggf. gute Links mit Beschreibungen/Anleitugnen?

Alles, was Du für VLANs brauchst, bekommst Du mundgerecht (und vielen vertiefenden Links) hier. Den Rest bei Wikipedia, Google und dem OPNsense Manual.Vor dem Planen kommt das Verstehen. Wenn Du das Tutorial nachts um 3 frisch geweckt ohne Vorlage nachstellen kannst, bist Du soweit

Viele Grüße, commodity

Du machst einen generellen Design Fehler, denn das LAN separat mit einer extra Strippe auf den Switch zu verbinden ist unsaubere Frickelei.

Sinnvoll und ein deutlich sauberes Design wäre die 2 Ports igb1 und 2 in einem LACP LAG auf den Switch zu bündeln. So nutzt man sinnvoll die skalierte Bandbreite mit 2 Ports.

Dann legst du dein LAN und die 4 VLANs auf den LAG. Ob du dein LAN dann als Native/PVID VLAN untagged oder als zusätzlich getaggtes VLAN am LAG laufen lässt ist eher eine kosmetische Frage.

Grundlagen, wie immer, im L2 VLAN Tutorial.

Lesen und verstehen...

Sinnvoll und ein deutlich sauberes Design wäre die 2 Ports igb1 und 2 in einem LACP LAG auf den Switch zu bündeln. So nutzt man sinnvoll die skalierte Bandbreite mit 2 Ports.

Dann legst du dein LAN und die 4 VLANs auf den LAG. Ob du dein LAN dann als Native/PVID VLAN untagged oder als zusätzlich getaggtes VLAN am LAG laufen lässt ist eher eine kosmetische Frage.

Grundlagen, wie immer, im L2 VLAN Tutorial.

Lesen und verstehen...

Hat es denn Nachteile...

Der generelle Nachteil von einem Layer 2 VLAN Konzept mit einem one armed Router o. Firewall ist das lokal gerouteter VLAN bzw. PVID Traffic ja immer 2mal über den Tagged Uplink geht.Z.B. wenn du vom VLAN-1 ins VLAN-2 routest geht der Traffic ja von VLAN-1 über den Uplink auf die Firewall, wird dort geroutet ins VLAN-2 und geht über denselben Uplink (Trunk) dann ins VLAN-2.

Du verdoppelst also in einem sog. "one armed" oder "router on a stick" Layer 2 Konzept immer den Traffic auf dem Trunk.

Je nachdem wieviel lokal gerouteten Traffic man hat belastet dieser also den Trunk zum Layer 3 Device entsprechend.

Das kann man mit einem LACP LAG minimieren, da du dann 2 Links bündelst so das sich der doppelte Layer 2 Traffic auf die Memberlinks verteilt und man so eine deutliche Entlastung erreicht und die Performance hoch hält.

Zusätzlich erreicht man eine Link Redundanz und damit eine bessere Verfügbarkeit. Fällt ein singulärer Uplink aus setht das gesamte Netz. Nicxht so bei einem LACP LAG wo ein Link ausfallen kann.

Man hat also immer gleich 2 Vorteile mit einem LAG in einem Layer 2 VLAN Setup.

klingt aber aufwändiger

Das ist natürlich Quatsch und weisst du auch selber. Im Switch sind das 2 simple Klicks im Setup um 2 Links so zu bündeln und beim Router oder Firewall entsprechend auch. "Aufwand" ist was anderes...Die deutlichen Vorteile rechtfertigen in jedem Falle diesen "Aufwand"!

Wenn du das alles umgehen willst, dann realisierst du halt ein Layer 3 VLAN Konzept mit einem Routing fähigen L3 VLAN Switch, der dann die VLANs alle direkt routet. Das eliminiert die o.a. Nachteile einer one armed Lösung, weil dann der VLAN übergreifende Traffic direkt auf der Switch Backplane geroutet wird.

Auf diese simplen Punkte kommt man aber auch von selber ohne Thread wenn man sich den Traffic Flow nur einmal in aller Ruhe durch den Kopf gehen lässt...

Was mich aber echt nervt, ist die Konfiguration über den Controller

Typischer Vendor Lock eben. Ein Schelm wer Böses dabei denkt... Der Hauptgrund immer die Finger von sowas zu lassen. Von der miesen Performance mal nicht zu reden.Die Alternativen im Low Budget Bereich wie z.B. Mikrotik u.a. solltest du als langjähriger Forenuser ja nun auch langsam mal mitbekommen haben. 🧐