Firefox 68.0.2 nutz Windows-Zertifikatsspeicher nichtmehr

Hallo Gemeinde,

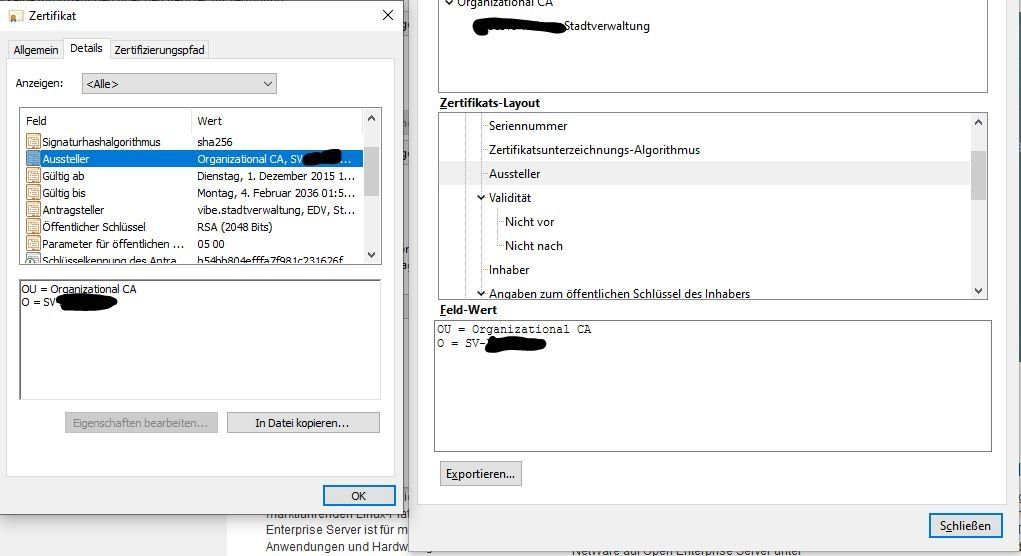

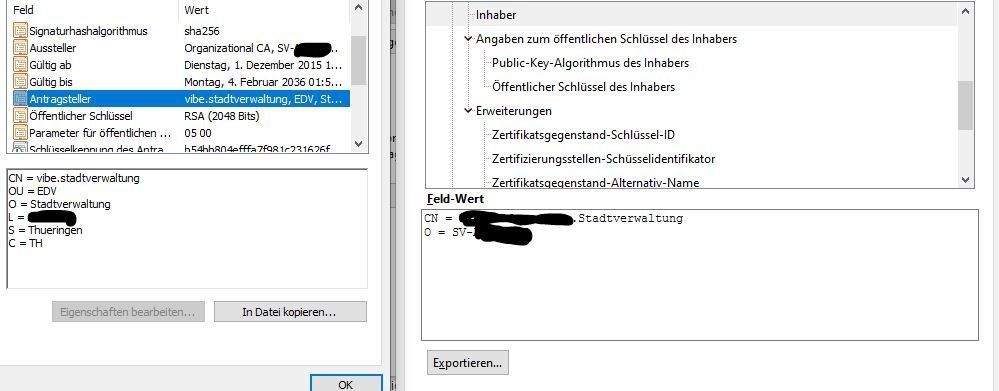

ich habe mal wieder ein Problem, und zwar nutzen wir für unser Intranet Zertifikate unserer eigenen CA. Da sich im Firefox eigenen Zertifikate nicht wie CMD oder ähnlichen einfügen lassen, mir zumindest nicht bekannt, haben wir Firefox einfach auf den Windows-Zertifikatsspeicher zugreifen lassen in dem wir unter C:\Program Files\Mozilla Firefox\defaults\pref eine Datei (trustwincerts.js) mit dem Inhalt

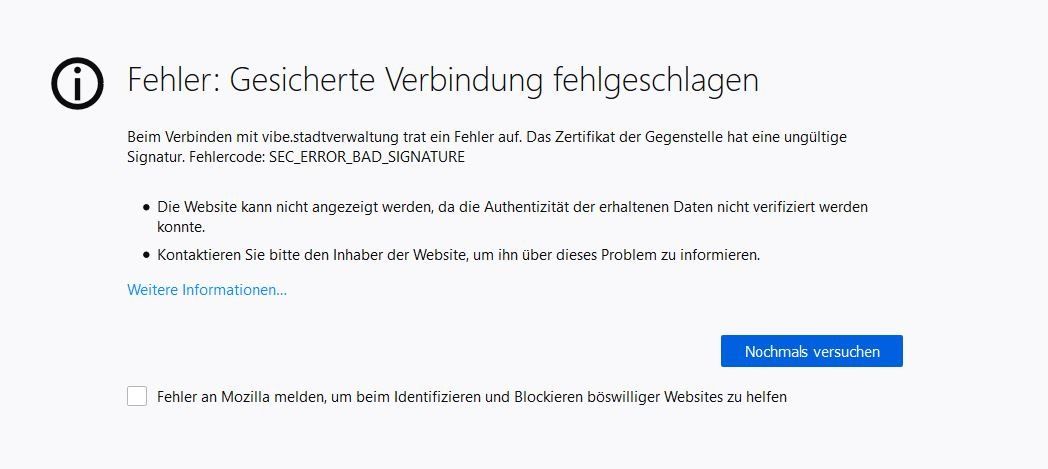

eingefügt. Dies hat auch super funktioniert, bis jetzt das Update auf Firefox 68.0.2 kam, seitdem, scheint Firefox dies zu ignorieren und bringt den Fehler Fehlercode: SEC_ERROR_BAD_SIGNATURE und bei diesem Fehler, kann man ja nicht einfach das ganze Dauerhaft akzeptieren.

Die Zertifikate sind nicht das Problem, da es mit IE, EDGE, und Chrome funzt, doch die meisten hier nutzen eben Firefox.

Hat zufällig wer das gleiche Problem und ggf. schon eine Lösung?

Wir nutzen unteranderem Zenworks, daher ist es kein Problem irgendwelche Dateien auszutauschen, Registryeinträge zu ändern, oder oder. Lediglich in den GPO´s sind wir eingeschränkt, da wir kein AD haben, wir nutzen eDirectory.

Danke schonmal für eure Ideen

ich habe mal wieder ein Problem, und zwar nutzen wir für unser Intranet Zertifikate unserer eigenen CA. Da sich im Firefox eigenen Zertifikate nicht wie CMD oder ähnlichen einfügen lassen, mir zumindest nicht bekannt, haben wir Firefox einfach auf den Windows-Zertifikatsspeicher zugreifen lassen in dem wir unter C:\Program Files\Mozilla Firefox\defaults\pref eine Datei (trustwincerts.js) mit dem Inhalt

/* Allows Firefox reading Windows certificates */

pref("security.enterprise_roots.enabled", true); eingefügt. Dies hat auch super funktioniert, bis jetzt das Update auf Firefox 68.0.2 kam, seitdem, scheint Firefox dies zu ignorieren und bringt den Fehler Fehlercode: SEC_ERROR_BAD_SIGNATURE und bei diesem Fehler, kann man ja nicht einfach das ganze Dauerhaft akzeptieren.

Die Zertifikate sind nicht das Problem, da es mit IE, EDGE, und Chrome funzt, doch die meisten hier nutzen eben Firefox.

Hat zufällig wer das gleiche Problem und ggf. schon eine Lösung?

Wir nutzen unteranderem Zenworks, daher ist es kein Problem irgendwelche Dateien auszutauschen, Registryeinträge zu ändern, oder oder. Lediglich in den GPO´s sind wir eingeschränkt, da wir kein AD haben, wir nutzen eDirectory.

Danke schonmal für eure Ideen

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 489328

Url: https://administrator.de/forum/firefox-68-0-2-nutz-windows-zertifikatsspeicher-nichtmehr-489328.html

Ausgedruckt am: 17.07.2025 um 23:07 Uhr

5 Kommentare

Neuester Kommentar

Guten Morgen

Irgendetwas hat sich sicher geändert, denn auch das ADMX-Template ist aktualisiert worden: github.com/mozilla/policy-templates/releases. Darin (schon ewig) enthalten auch die Option, den Windows-Zertifikatspeicher zu nutzen.

Ansonsten lassen sich in Firefox mit dem pk12util Zertifikate problemlos automatisiert importieren.

Gruß

Hubert

Irgendetwas hat sich sicher geändert, denn auch das ADMX-Template ist aktualisiert worden: github.com/mozilla/policy-templates/releases. Darin (schon ewig) enthalten auch die Option, den Windows-Zertifikatspeicher zu nutzen.

Ansonsten lassen sich in Firefox mit dem pk12util Zertifikate problemlos automatisiert importieren.

Gruß

Hubert