Firewall blockt mir unbekannt Ports

Moin @ All!

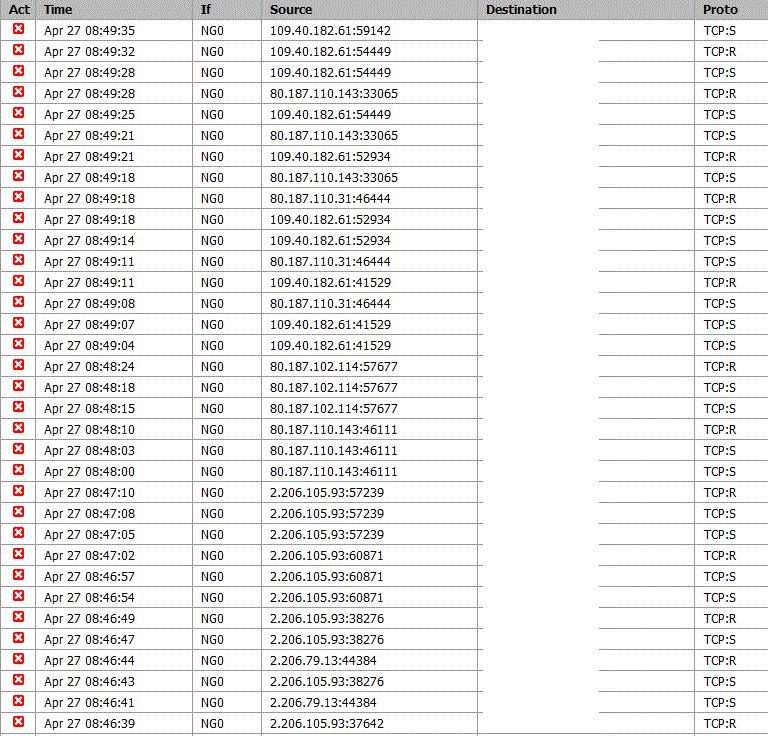

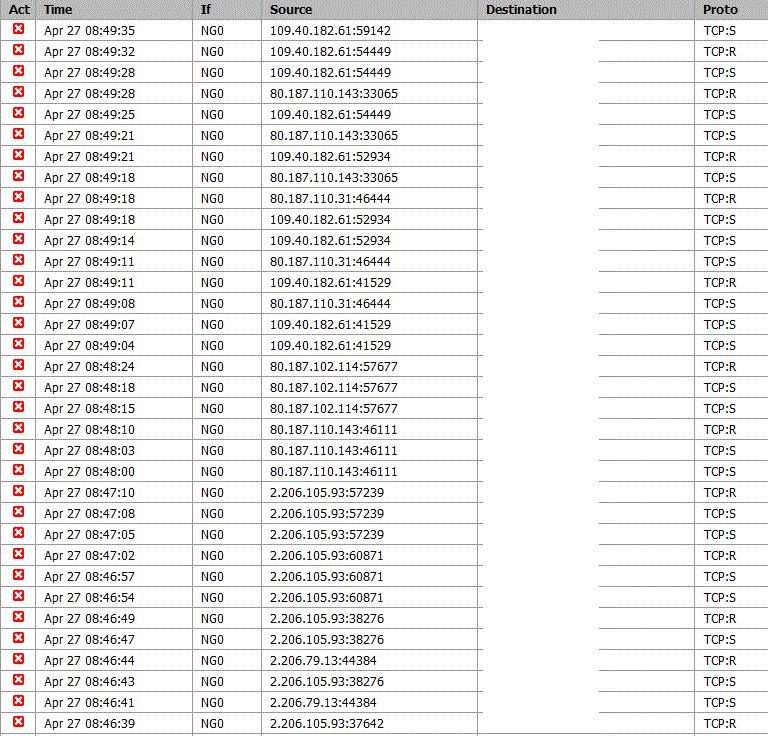

Ich habe seit einiger Zeit einige Anfragen von IP-Adressen mit mir unbekannten Ports.

Die Firewall macht was sie soll und blockt diese.

Trotzdem möchte ich gerne wissen für was diese Ports stehen.

hier ein Auszug aus dem Log.

Ziel ist jedesmal das OWA meines Exchangeserver

gruß Jens

Ich habe seit einiger Zeit einige Anfragen von IP-Adressen mit mir unbekannten Ports.

Die Firewall macht was sie soll und blockt diese.

Trotzdem möchte ich gerne wissen für was diese Ports stehen.

hier ein Auszug aus dem Log.

Ziel ist jedesmal das OWA meines Exchangeserver

gruß Jens

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 165218

Url: https://administrator.de/forum/firewall-blockt-mir-unbekannt-ports-165218.html

Ausgedruckt am: 17.07.2025 um 20:07 Uhr

10 Kommentare

Neuester Kommentar

Vielleicht hilft dir diese Liste weiter:

iana.org/assignments/port-numbers

iana.org/assignments/port-numbers

Moin,

vermutlich versucht jemand einen Port-Scan bei dir, bzw. sucht nach Lücken ...

Mir ist auch nicht ganz klar was Du eigentlich wissen willst: es können sich viel Applikationen oder Dienste hinter verschiedenen Ports verstecken. Bspw. ist das Webinterface unsers Mailservers intern über Port 80 zu erreichen, aber nach "draußen" sieht das ganz anders aus ...

Gruß

Nagus

vermutlich versucht jemand einen Port-Scan bei dir, bzw. sucht nach Lücken ...

Mir ist auch nicht ganz klar was Du eigentlich wissen willst: es können sich viel Applikationen oder Dienste hinter verschiedenen Ports verstecken. Bspw. ist das Webinterface unsers Mailservers intern über Port 80 zu erreichen, aber nach "draußen" sieht das ganz anders aus ...

Gruß

Nagus

Zitat von @jenni:

Danke für deine Antwort.

es ging mir darum ob jemand weiss wozu die Ports gehören bzw. welche Applikation dahinter steckt, weil das Ziel jedesmal das

OWA war.

Danke für deine Antwort.

es ging mir darum ob jemand weiss wozu die Ports gehören bzw. welche Applikation dahinter steckt, weil das Ziel jedesmal das

OWA war.

Naja - der wird die IP Deines OWA "mitbekommen" haben und darauf den Scan machen um raus zu bekommen was sich dahinter verbirgt um darauf einen möglichen Angriff auszuprobieren.

Hallo,

da eigentlich nur die ersten 1024 als sogenannte "Well Known" Ports gelten, was bedeuten soll das hinter einem der 1024 Ports immer dieselbe Standardanwendung lauschen sollte,

und alle Ports oberhalb dieser Range nicht fest zugeordnet sind wird eine sichere Zuordnung schwierig.

Was da an Ports im Screenshot aber zulesen ist sind typische P2P Ports die für EMule und konsorten verwendet werden.

Das ist anscheinend an einfacher netscan über alle Ports, frei nach dem Motto "mal schauen wer antwortet..."

brammer

da eigentlich nur die ersten 1024 als sogenannte "Well Known" Ports gelten, was bedeuten soll das hinter einem der 1024 Ports immer dieselbe Standardanwendung lauschen sollte,

und alle Ports oberhalb dieser Range nicht fest zugeordnet sind wird eine sichere Zuordnung schwierig.

Was da an Ports im Screenshot aber zulesen ist sind typische P2P Ports die für EMule und konsorten verwendet werden.

Das ist anscheinend an einfacher netscan über alle Ports, frei nach dem Motto "mal schauen wer antwortet..."

brammer

Zitat von @jenni:

es ging mir darum ob jemand weiss wozu die Ports gehören bzw. welche Applikation dahinter steckt, weil das Ziel jedesmal das OWA war.

es ging mir darum ob jemand weiss wozu die Ports gehören bzw. welche Applikation dahinter steckt, weil das Ziel jedesmal das OWA war.

Ich nehme an, es geht Dir um die Source-Ports, denn die Destination-Spalte ist im Log unkenntlich gemacht.

Bei HTTP/S-Zugriffen (hier OWA) sind die Source-Ports (wie bei fast allen Protokollen) dynamisch. Für jede Session wird zwecks Unterscheidbarkeit wahlfrei ein anderer unprivilegierter Port größer 1023 benutzt. Je nach OS und Applikation mag dahinter auch mal ein wiedererkennbares Muster stecken, so dass man daraus mittels entsprechender Werkzeuge mit einiger Wahrscheinlichkeit auf das verwendete OS oder gar auf die Applikation schließen könnte (sog. Fingerprinting). Dass dafür aber das Muster der verwendeten Source-Ports genügt, halte ich für sehr unwahrscheinlich (zumal dies auch davon abhängig ist, welche Sockets gerade von anderen Applikationen benutzt werden). Zumindest beim OS-Fingerprinting werden jedenfalls ganz andere Kriterien herangezogen. Siehe z.B. computec.ch/_files/downloads/dokumente/auswertung/erkennen_von_b ...

Gruß

sk

Falls es dich intressiert was er genau macht meld dich bei Vodafone D2 Germany Gmbh sag ihnen das einer ihrer Kunden einen Portscan auf deine Firewall durchführt und das sie das unterbinden sollen oder die daten des kunden der zu der Zeit wo der Portscan ausgeführt wurde die IP 109.40.182.61 hatte herausgeben sollen.  !

!

Komisch ist nur das die 80.187 usw. von T-Mobile ist und die 2.206 usw. bzw.die 109.40 von Vodafone.

Kannst ja mal bei vodafone anfragen. Gibt ja genug kontakte zu den IPs

person: Christoph Leifeld

address: Vodafone D2 GmbH

address: Am Seestern 5

address: D-40547 Duesseldorf

address: Germany

phone: +49 211 533 3008 begin_of_the_skype_highlighting +49 211 533 3008 end_of_the_skype_highlighting begin_of_the_skype_highlighting +49 211 533 3008 end_of_the_skype_highlighting

e-mail:

nic-hdl: LEIF-RIPE

mnt-by: MMO-MNT

source: RIPE # Filtered

person: Herwarth Krey

address: Vodafone D2 GmbH

address: Am Seestern 5

address: D-40547 Duesseldorf

address: Germany

phone: +49 211 533 2224

e-mail:

nic-hdl: KRHE1-RIPE

mnt-by: MMO-MNT

source: RIPE # Filtered

person: Stephan Braehler

address: Vodafone D2 GmbH

address: Am Seestern 5

address: D- 40547 Duesseldorf

phone: +49 211 533 2224

LG Andy

Komisch ist nur das die 80.187 usw. von T-Mobile ist und die 2.206 usw. bzw.die 109.40 von Vodafone.

Kannst ja mal bei vodafone anfragen. Gibt ja genug kontakte zu den IPs

person: Christoph Leifeld

address: Vodafone D2 GmbH

address: Am Seestern 5

address: D-40547 Duesseldorf

address: Germany

phone: +49 211 533 3008 begin_of_the_skype_highlighting +49 211 533 3008 end_of_the_skype_highlighting begin_of_the_skype_highlighting +49 211 533 3008 end_of_the_skype_highlighting

e-mail:

nic-hdl: LEIF-RIPE

mnt-by: MMO-MNT

source: RIPE # Filtered

person: Herwarth Krey

address: Vodafone D2 GmbH

address: Am Seestern 5

address: D-40547 Duesseldorf

address: Germany

phone: +49 211 533 2224

e-mail:

nic-hdl: KRHE1-RIPE

mnt-by: MMO-MNT

source: RIPE # Filtered

person: Stephan Braehler

address: Vodafone D2 GmbH

address: Am Seestern 5

address: D- 40547 Duesseldorf

phone: +49 211 533 2224

LG Andy

Zitat von @Ausserwoeger:

Falls es dich intressiert was er genau macht meld dich bei Vodafone D2 Germany Gmbh sag ihnen das einer ihrer Kunden einen

Portscan auf deine Firewall durchführt und das sie das unterbinden sollen oder die daten des kunden der zu der Zeit wo der

Portscan ausgeführt wurde die IP 109.40.182.61 hatte herausgeben sollen. !

!

Falls es dich intressiert was er genau macht meld dich bei Vodafone D2 Germany Gmbh sag ihnen das einer ihrer Kunden einen

Portscan auf deine Firewall durchführt und das sie das unterbinden sollen oder die daten des kunden der zu der Zeit wo der

Portscan ausgeführt wurde die IP 109.40.182.61 hatte herausgeben sollen.

Zur allgemeinen Belustigung der dortigen Supportmitarbeiter.... *kopfschüttel*