Kann KI helfen, über "NET.3.2 Firewall" die Eigenschaften von Firewalls zu vergleichen?

Moin zusammen,

auf der Suche nach geeigneten Firewalls für Kleinstunternehmen (inzwischen für 1-10 Personen) im Gesundheitswesen erhielt ich hier in diesem Forum einige Hinweise auf sehr interssante Geräte, allerdings auch Warnungen vor eben denselben. Wenn es um mich persönlich ginge, wäre die Entscheidung schnell klar und läge auf der pfsense (habe ich privat - niedrigste Lernanforderung für mich). Jedoch meinen Kunden gegenüber reichte mir das Argument "ich kenne nichts anderes" oder "von führenden IT-lern empfohlen" als Kaufbegründung alleine nicht aus.

Daher kam mir das im Titel genannte BSI-Modul zu pass, das u.a. festlegt, welche Funktionen eine Firewall erfüllen muss bzw. soll, wenn sie den Anforderungen des IT-Grundschutz (BSI) entsprechen soll.

Die Idee ist nun, die Funktionseigenschaften der Geräte mit den Funktionsanforderungen in NET.3.2. Firewall (Edition_2023) zu vergleichen und zu schauen, ob dabei etwas sinnvolles/hilfreiches herauskommt.

Da es sich dabei überwiegend um Recherche in öffentlich zugänglichen Dokumenten handelt, sehe ich hier ein typisches Einsatzfeld für KI. Andererseits kann KI mit überzeugend klingenden Argumenten auch den größten Blödsinn erzählen (siehe hier). Daher müssen die Ergebnisse von Experten - also von euch - abschließend beurteilt werden.

In meiner Auswahl stehen aktuell OPNsense, BlackDwarf G5, MikroTik RB5009UG+S+IN - alle von ihren jeweiligen Liebhabern mit für mich plausiblen Argumenten empfohlen.

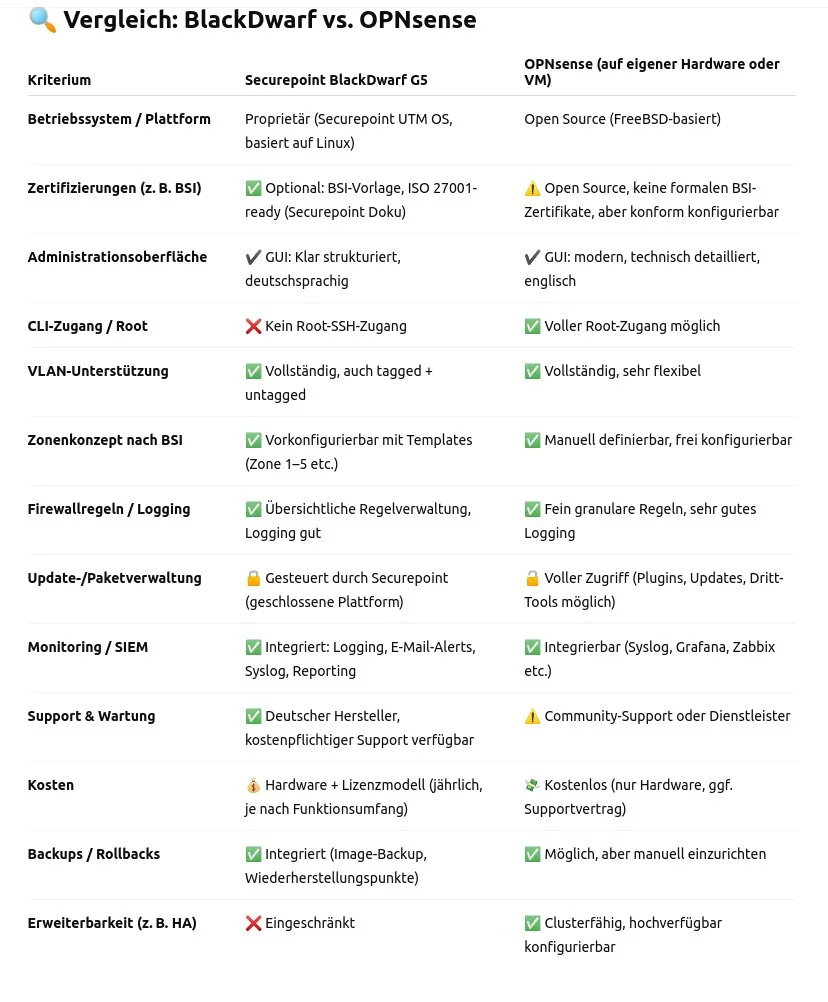

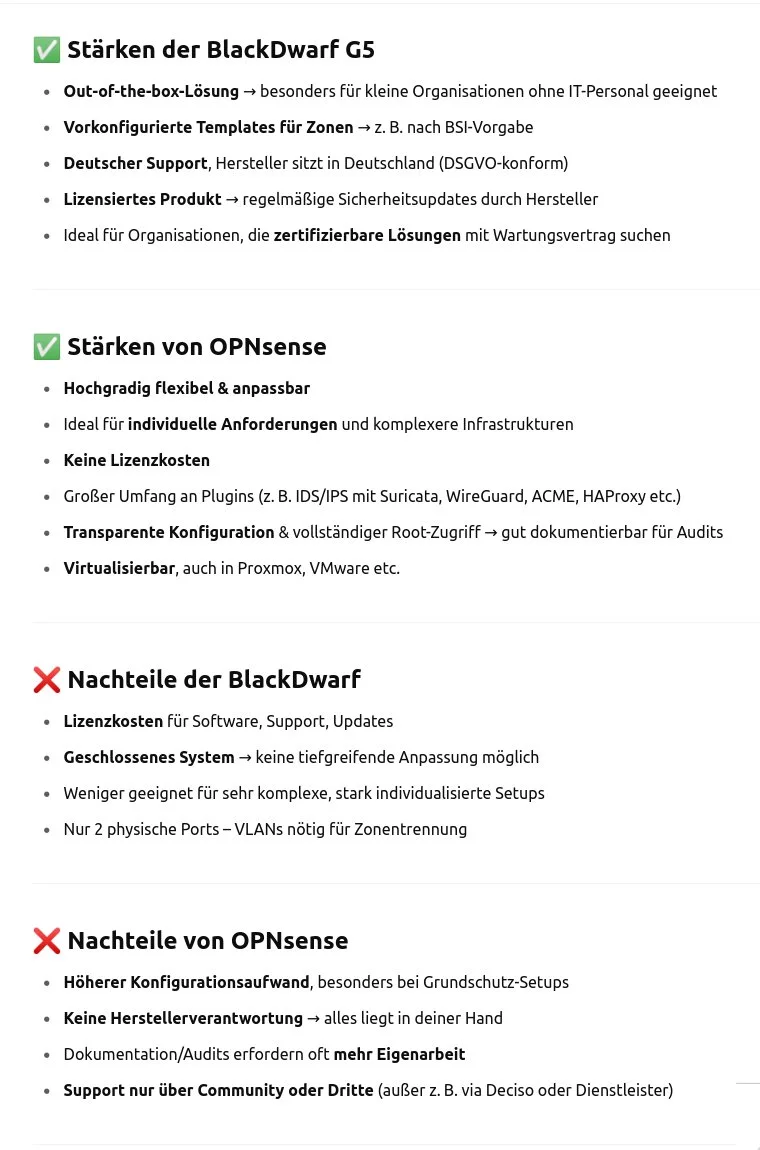

Meine kommunikation mit ChatGPT war sehr umfangreich. Ihre Wiedergabe würde bei weitem hier den Platz-Rahmen sprengen. Daher nur einige zusammenfassende Ergebnis-Tabellen:

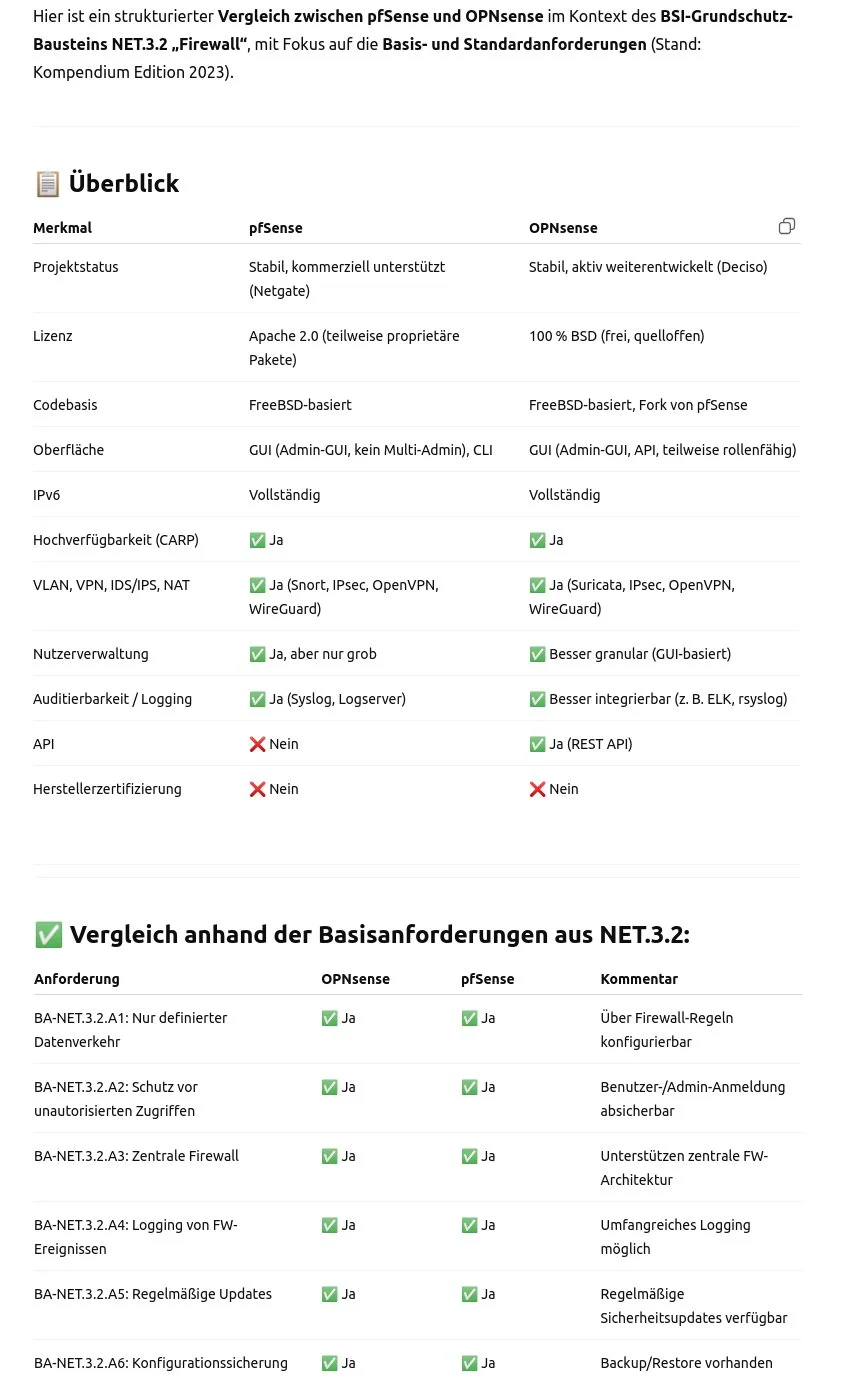

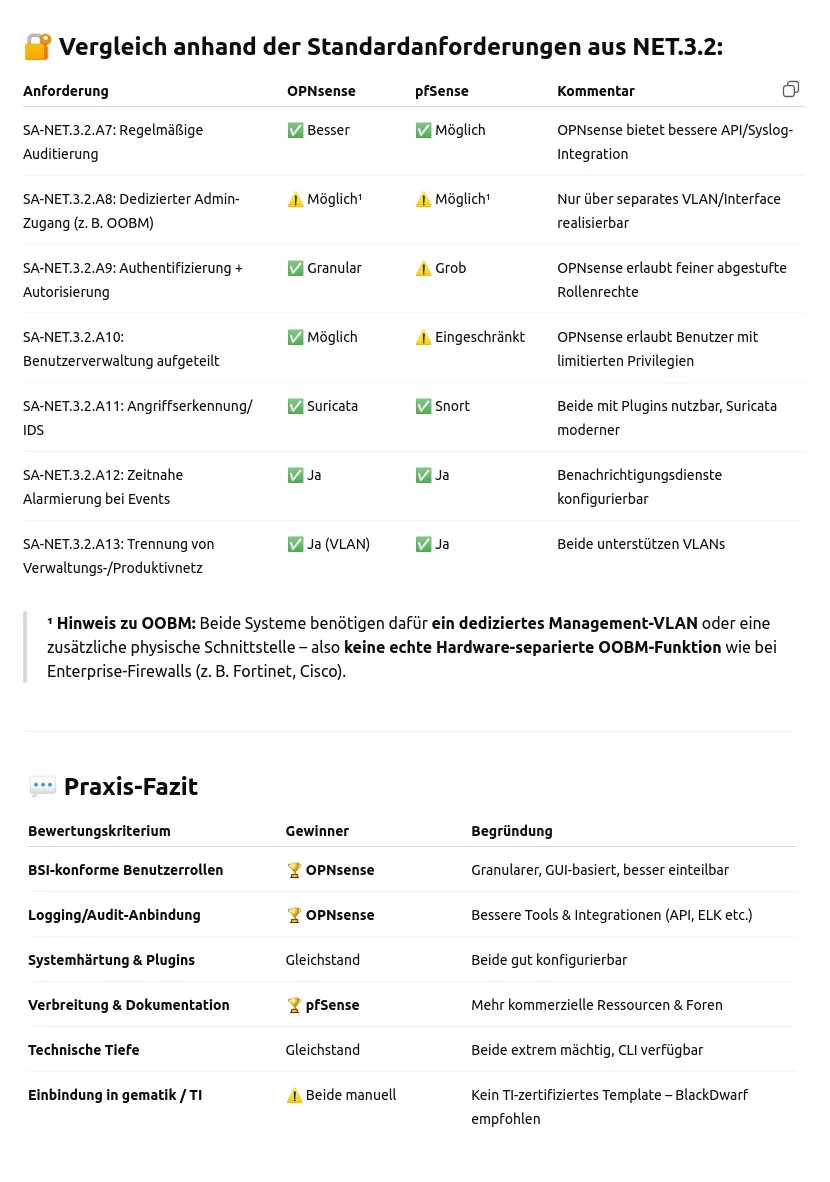

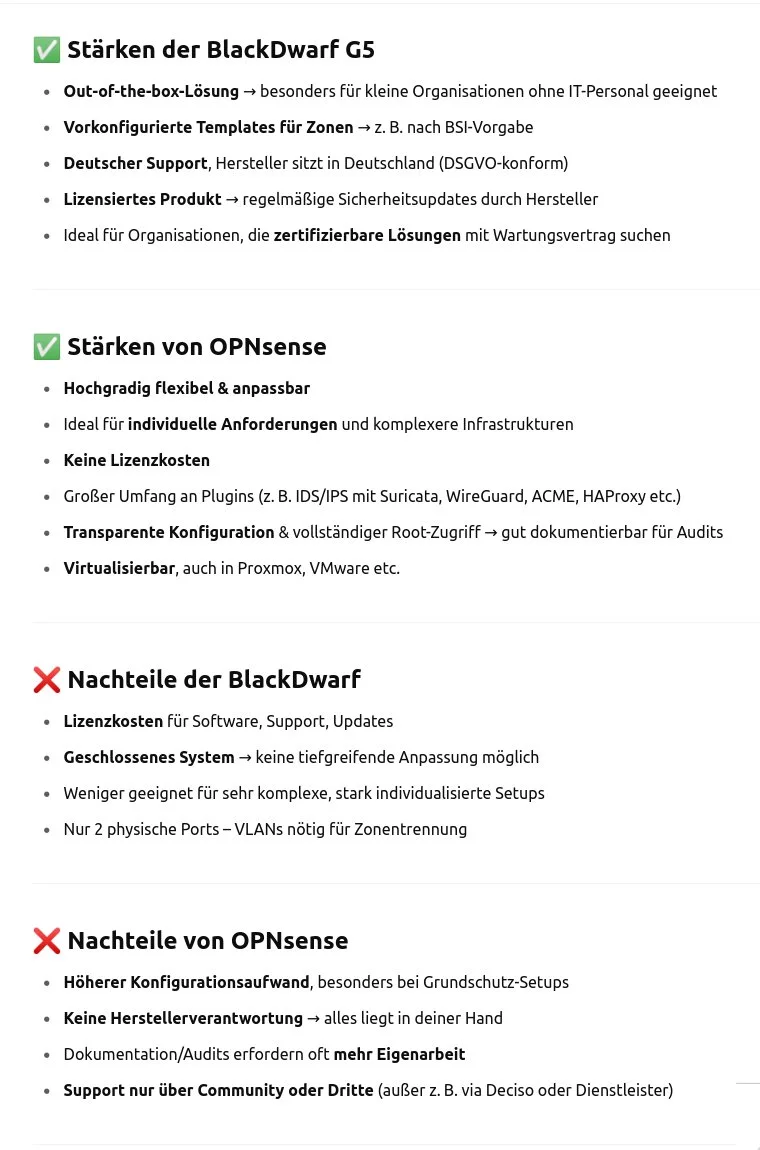

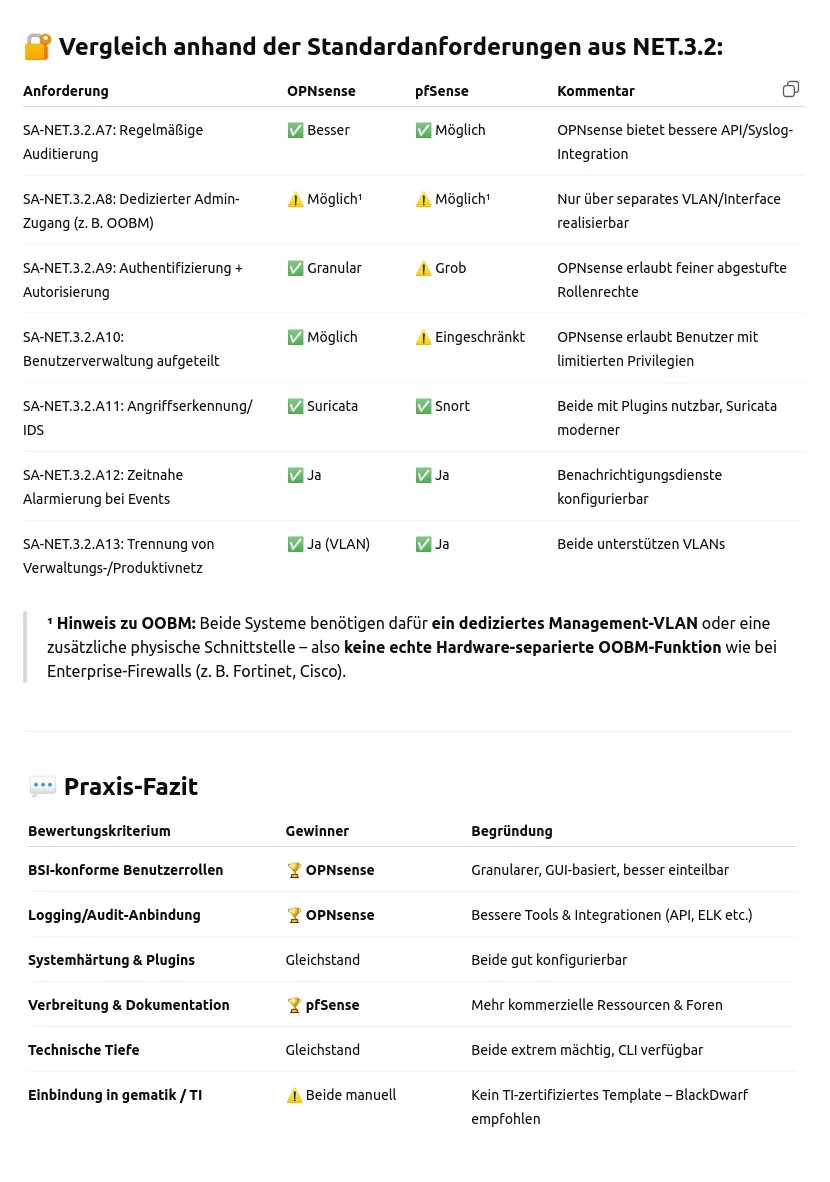

Frage: Lassen sich eine OPNsense oder pfsense so konfigurieren, dass sie den Standard‑Anforderungen aus dem Baustein net-3.2 entsprechen?

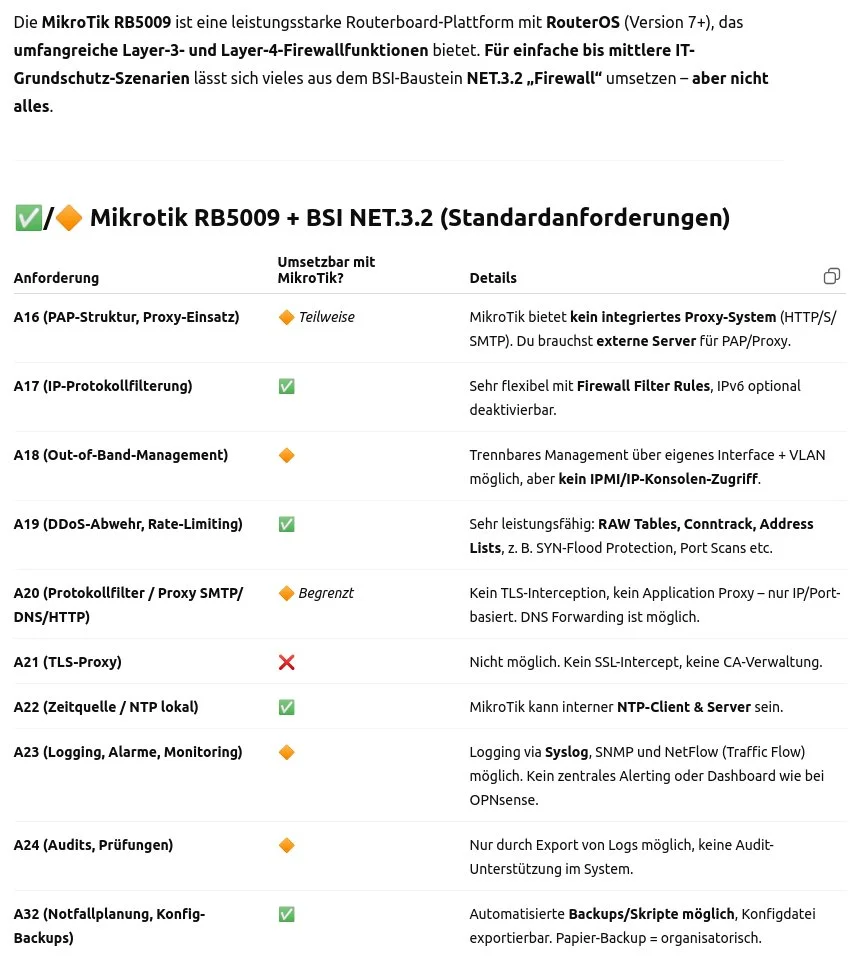

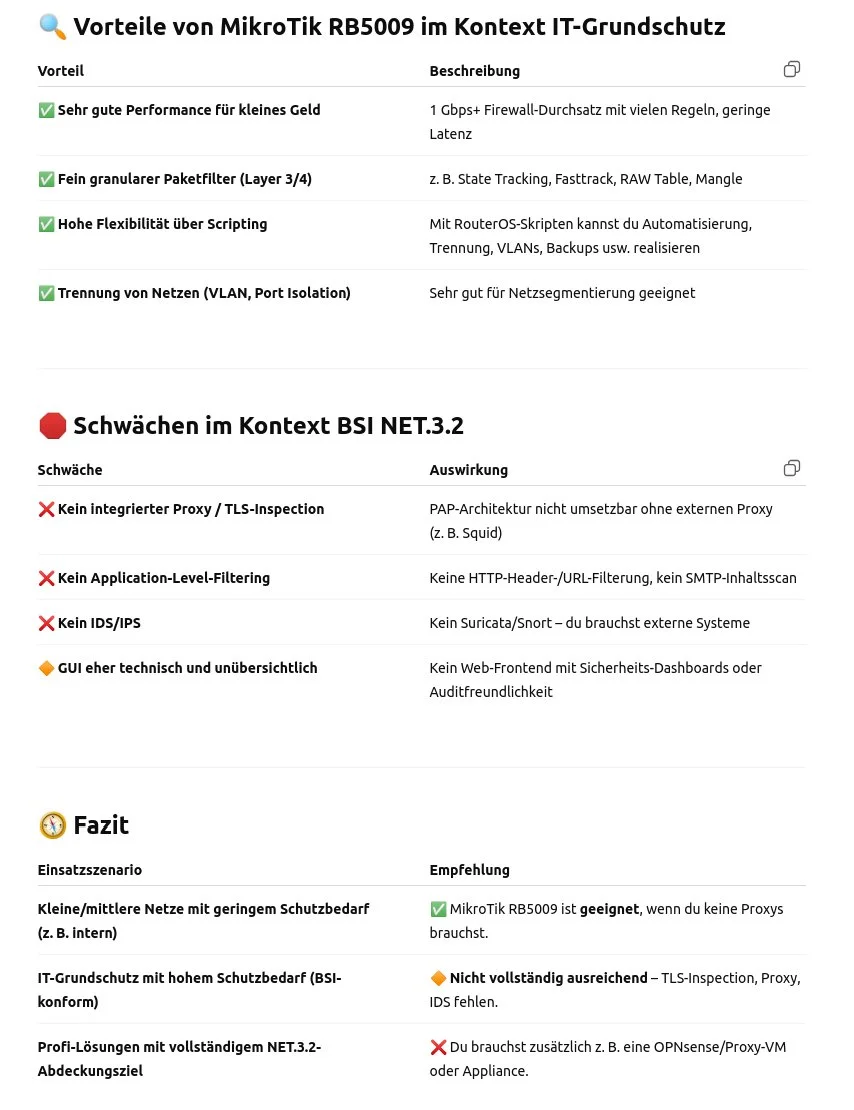

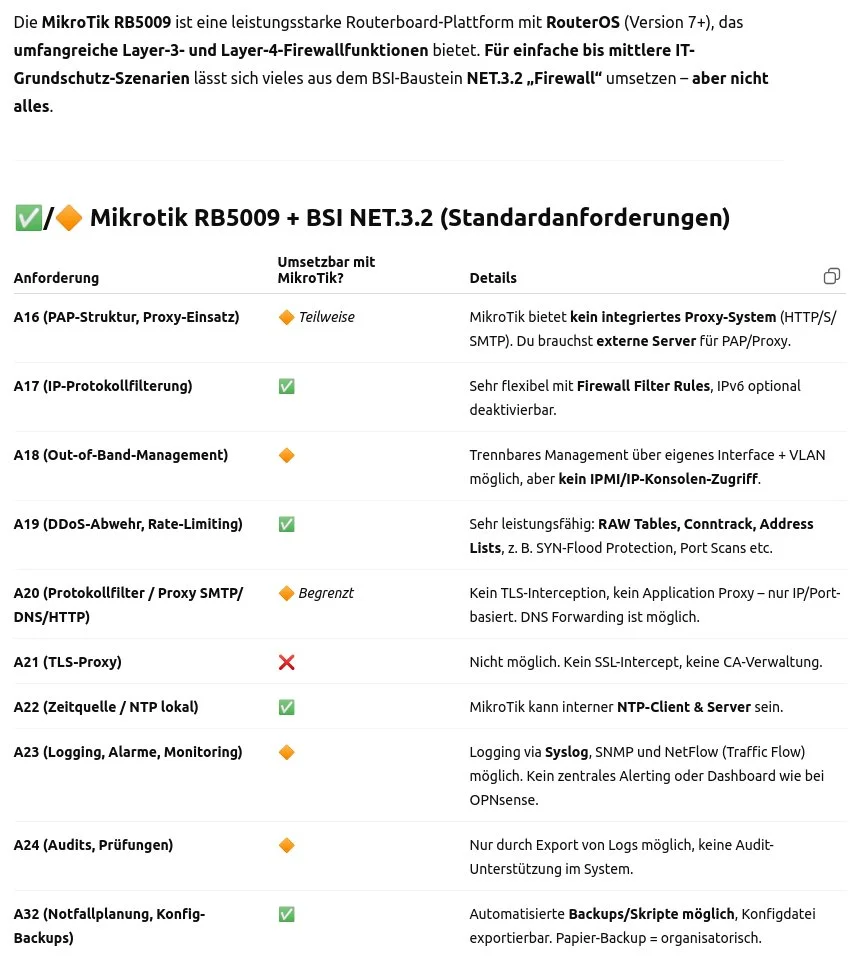

Frage: Lässt sich NET.3.2 auch mit den Firewallfunktionen in einer Mikrotik RB5009 realisieren?

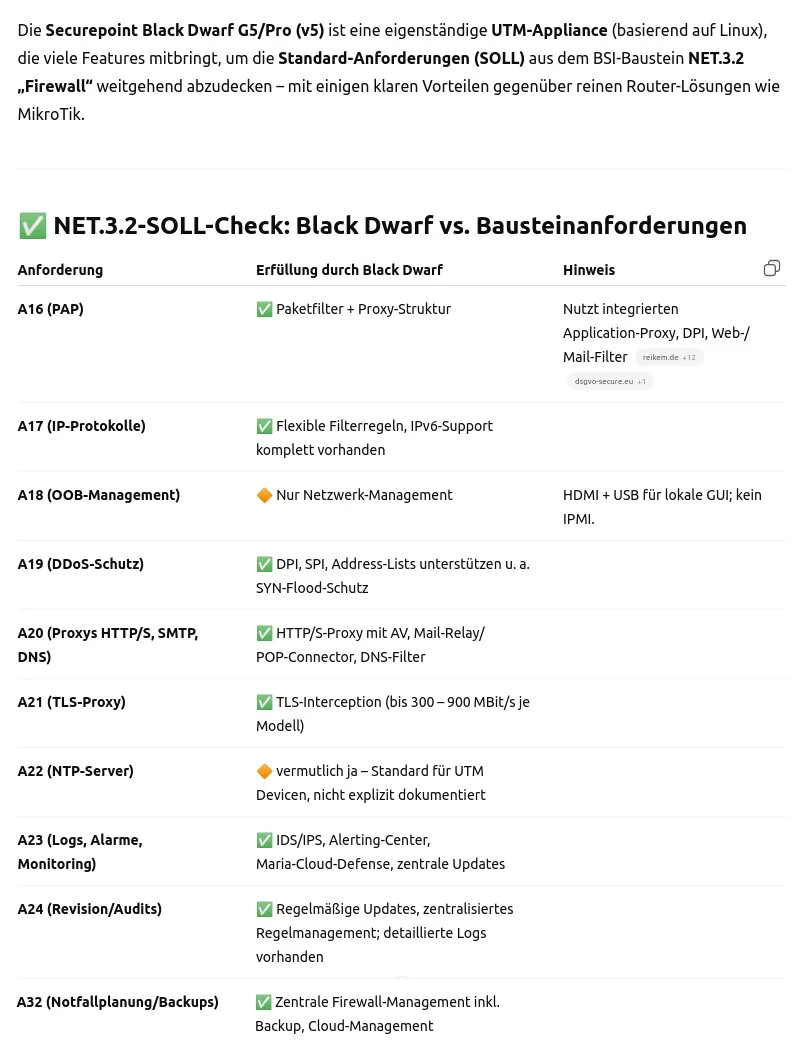

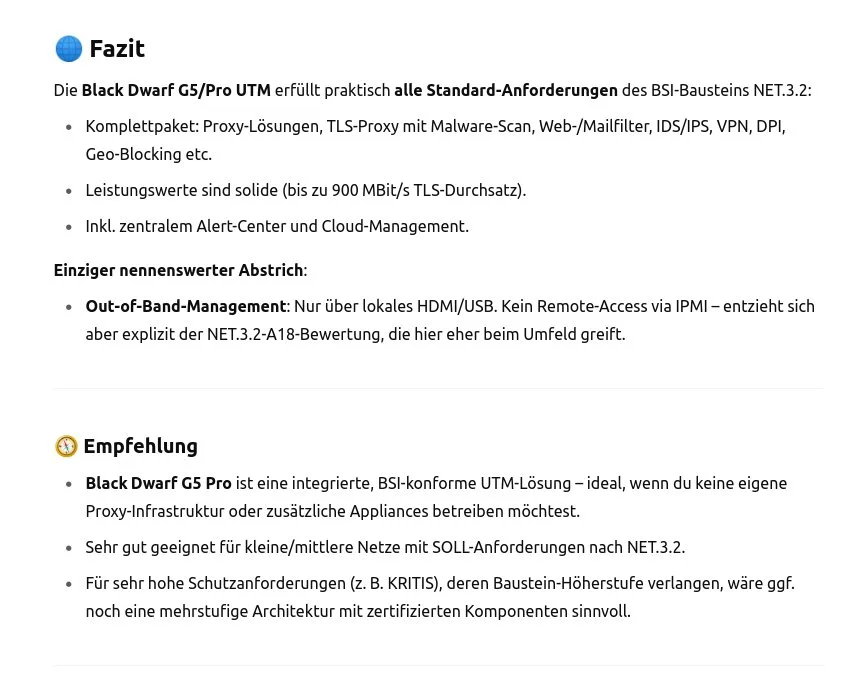

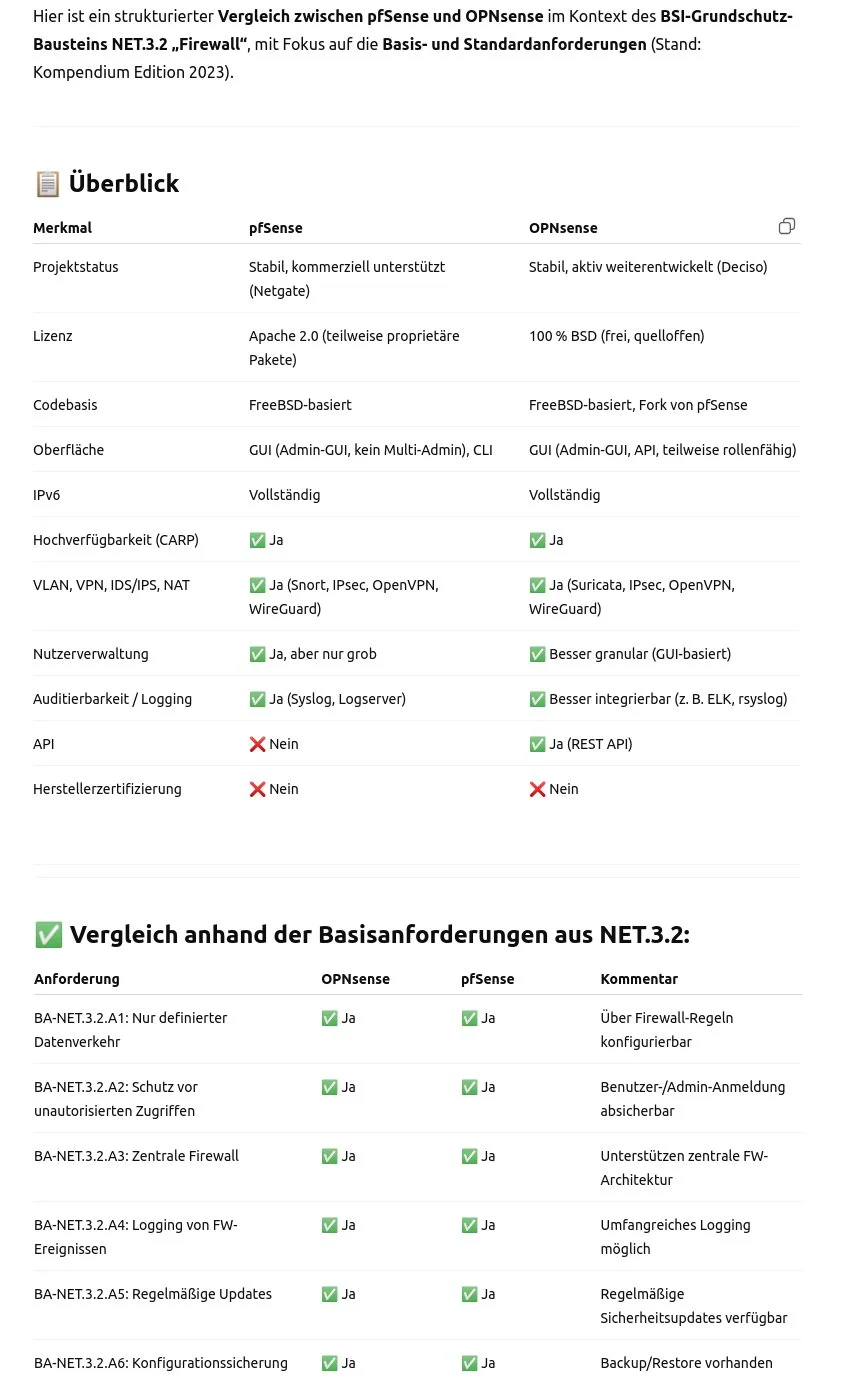

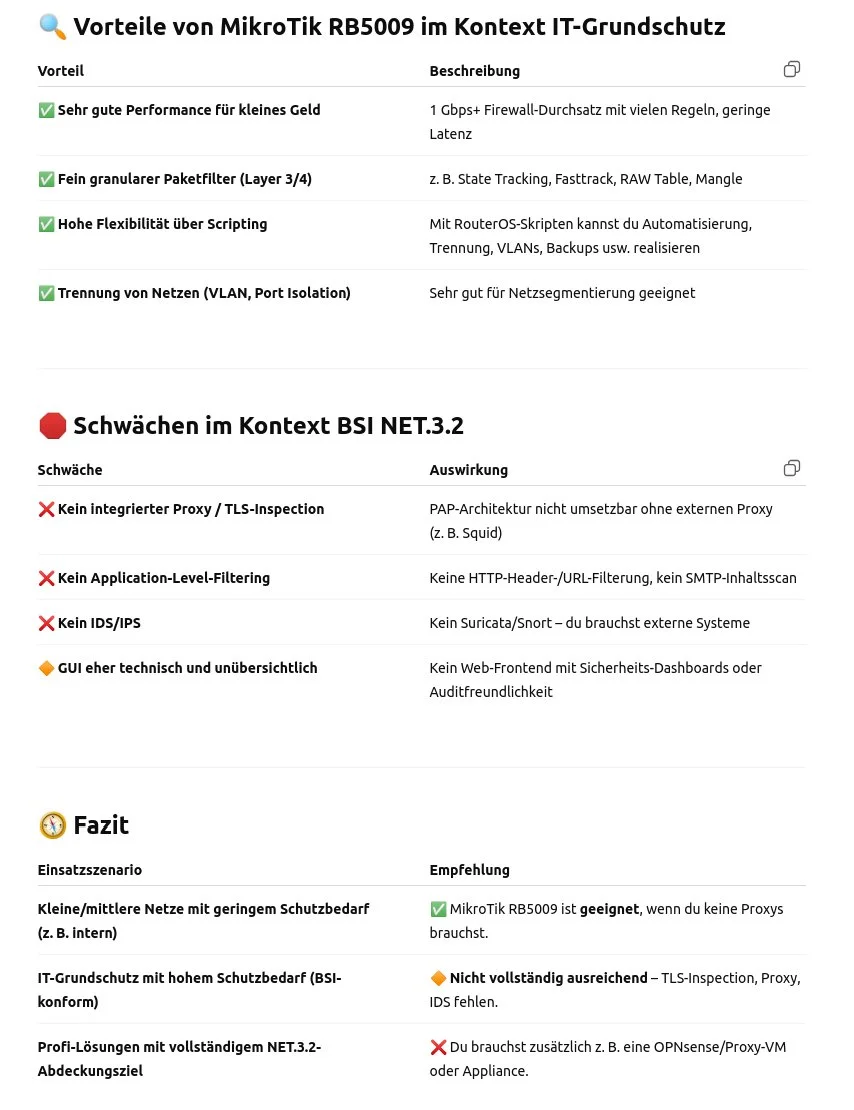

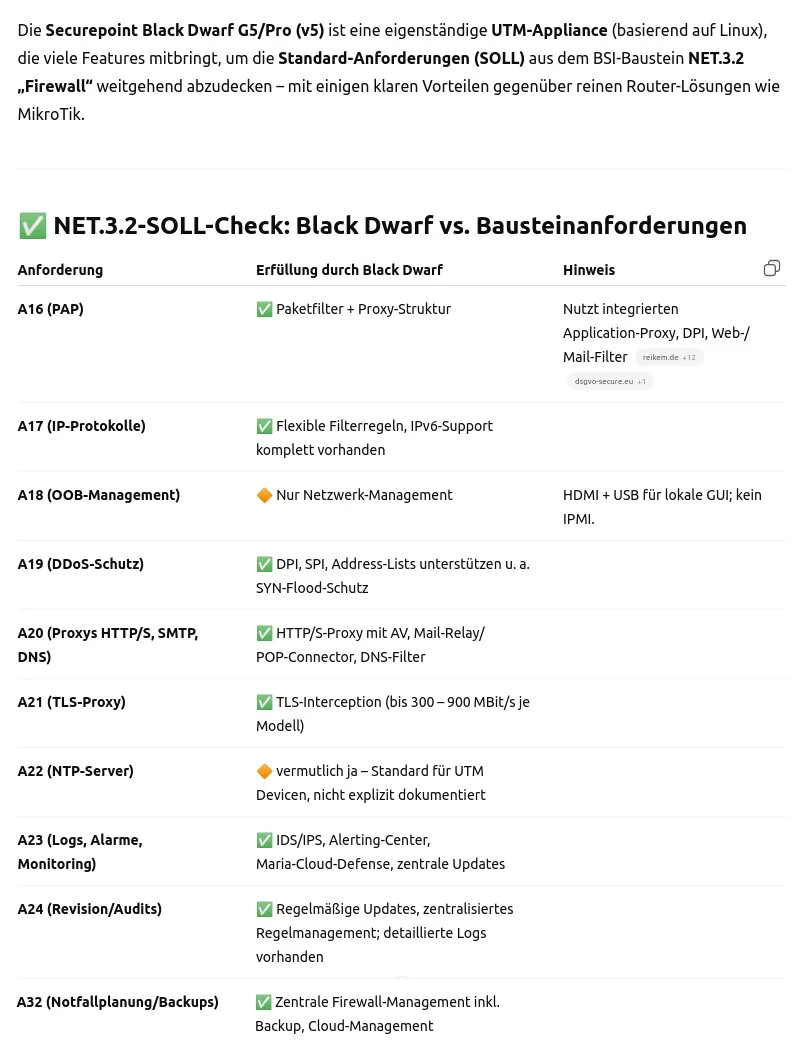

Frage: Wie sieht das aus bei BlackDwarf?

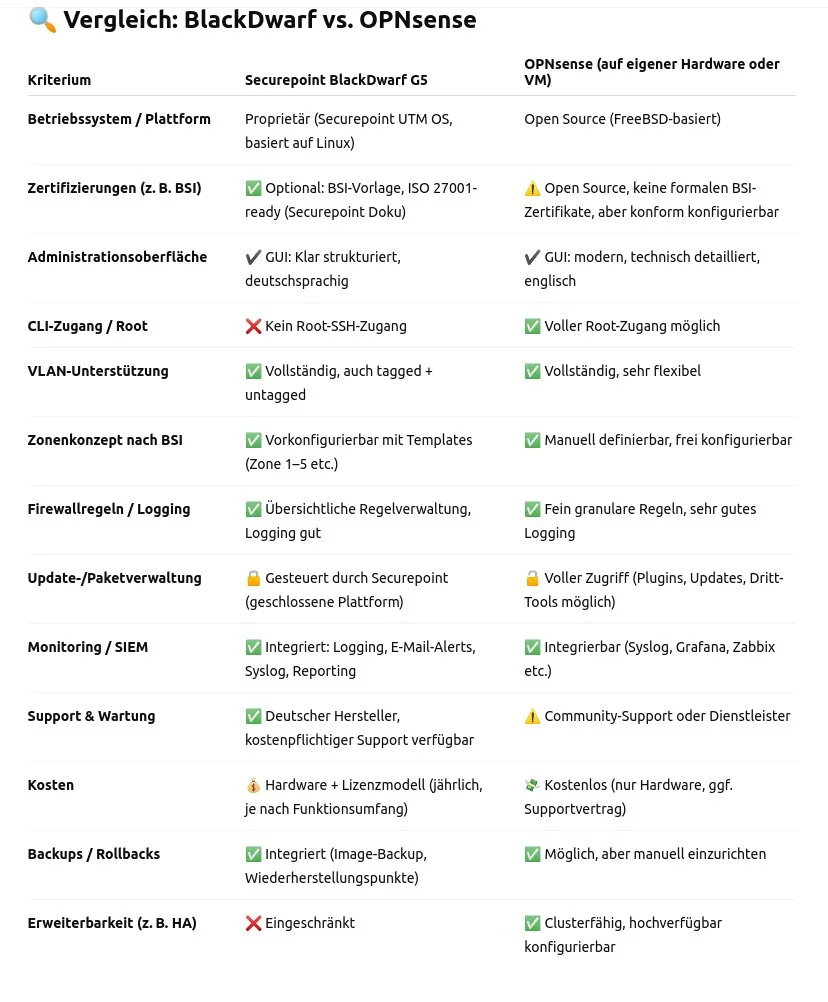

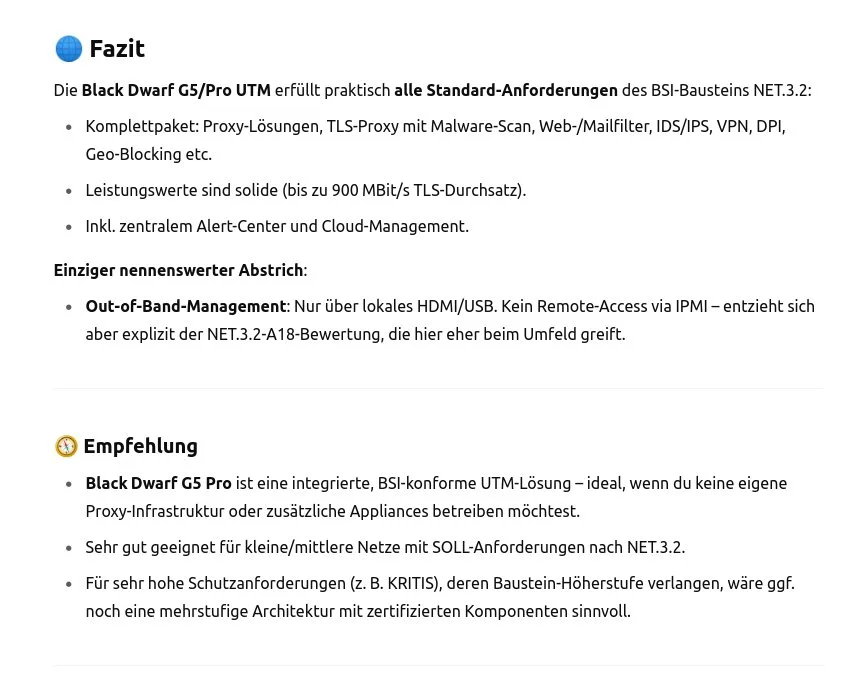

Frage: BlackDwarf vs. OPNsense?

Mein Fazit

Auf den ersten Blick stellen sich die Ergebnisse für mich so da:

1. Was die Fragestellung angeht, hat die OPNsense leichte Vorteile gegenüber der pfsense ( - hat @aqui ja schon immer gesagt ...).

- hat @aqui ja schon immer gesagt ...).

2. Die Mikrotik scheint im Vergleich zu den anderen Kandidatinnen einige Funktionen nicht zur Verfügung zu stellen. Um selbst zu beurteilen, ob selbige wichtig sind, müsste ich mich weiter in die Materie einarbeiten.

3. Der interessanteste Vorteil des schwarzen Zwergs scheinen die vorgefertigten Templates zu sein. Leider gibt ChatGPT keine brauchbaren Auskünfte dazu.

4. Sollten sich sich in der offenen Sense so etwas wie die Templates nachbilden lassen (am besten noch hardware-unabhängig übertragbar), wäre sie an dieser Stelle meine klare Favoritin.

Meine Fragen an euch:

- Ist die Vorgehensweise geeignet, zumindest eine erste Orientierung zu geben bzw. die Fragestellung zu präzisieren / zuzuspitzen?

- Halten die Ergebnisse / Schlussfolgerungen euren Praxiserfahrungen Stand?

Ich bin sehr gespannt!

Viele Grüße

knurrhahn

auf der Suche nach geeigneten Firewalls für Kleinstunternehmen (inzwischen für 1-10 Personen) im Gesundheitswesen erhielt ich hier in diesem Forum einige Hinweise auf sehr interssante Geräte, allerdings auch Warnungen vor eben denselben. Wenn es um mich persönlich ginge, wäre die Entscheidung schnell klar und läge auf der pfsense (habe ich privat - niedrigste Lernanforderung für mich). Jedoch meinen Kunden gegenüber reichte mir das Argument "ich kenne nichts anderes" oder "von führenden IT-lern empfohlen" als Kaufbegründung alleine nicht aus.

Daher kam mir das im Titel genannte BSI-Modul zu pass, das u.a. festlegt, welche Funktionen eine Firewall erfüllen muss bzw. soll, wenn sie den Anforderungen des IT-Grundschutz (BSI) entsprechen soll.

Die Idee ist nun, die Funktionseigenschaften der Geräte mit den Funktionsanforderungen in NET.3.2. Firewall (Edition_2023) zu vergleichen und zu schauen, ob dabei etwas sinnvolles/hilfreiches herauskommt.

Da es sich dabei überwiegend um Recherche in öffentlich zugänglichen Dokumenten handelt, sehe ich hier ein typisches Einsatzfeld für KI. Andererseits kann KI mit überzeugend klingenden Argumenten auch den größten Blödsinn erzählen (siehe hier). Daher müssen die Ergebnisse von Experten - also von euch - abschließend beurteilt werden.

In meiner Auswahl stehen aktuell OPNsense, BlackDwarf G5, MikroTik RB5009UG+S+IN - alle von ihren jeweiligen Liebhabern mit für mich plausiblen Argumenten empfohlen.

Meine kommunikation mit ChatGPT war sehr umfangreich. Ihre Wiedergabe würde bei weitem hier den Platz-Rahmen sprengen. Daher nur einige zusammenfassende Ergebnis-Tabellen:

Frage: Lassen sich eine OPNsense oder pfsense so konfigurieren, dass sie den Standard‑Anforderungen aus dem Baustein net-3.2 entsprechen?

Frage: Lässt sich NET.3.2 auch mit den Firewallfunktionen in einer Mikrotik RB5009 realisieren?

Frage: Wie sieht das aus bei BlackDwarf?

Frage: BlackDwarf vs. OPNsense?

Mein Fazit

Auf den ersten Blick stellen sich die Ergebnisse für mich so da:

1. Was die Fragestellung angeht, hat die OPNsense leichte Vorteile gegenüber der pfsense (

2. Die Mikrotik scheint im Vergleich zu den anderen Kandidatinnen einige Funktionen nicht zur Verfügung zu stellen. Um selbst zu beurteilen, ob selbige wichtig sind, müsste ich mich weiter in die Materie einarbeiten.

3. Der interessanteste Vorteil des schwarzen Zwergs scheinen die vorgefertigten Templates zu sein. Leider gibt ChatGPT keine brauchbaren Auskünfte dazu.

4. Sollten sich sich in der offenen Sense so etwas wie die Templates nachbilden lassen (am besten noch hardware-unabhängig übertragbar), wäre sie an dieser Stelle meine klare Favoritin.

Meine Fragen an euch:

- Ist die Vorgehensweise geeignet, zumindest eine erste Orientierung zu geben bzw. die Fragestellung zu präzisieren / zuzuspitzen?

- Halten die Ergebnisse / Schlussfolgerungen euren Praxiserfahrungen Stand?

Ich bin sehr gespannt!

Viele Grüße

knurrhahn

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 673511

Url: https://administrator.de/forum/firewall-bsi-vergleich-it-sicherheit-673511.html

Ausgedruckt am: 18.07.2025 um 23:07 Uhr

116 Kommentare

Neuester Kommentar

Moin @knurrhahn,

ich bin gerade im Stress, daher kann ich zumindest jetzt, nur ganz kurz antworten.

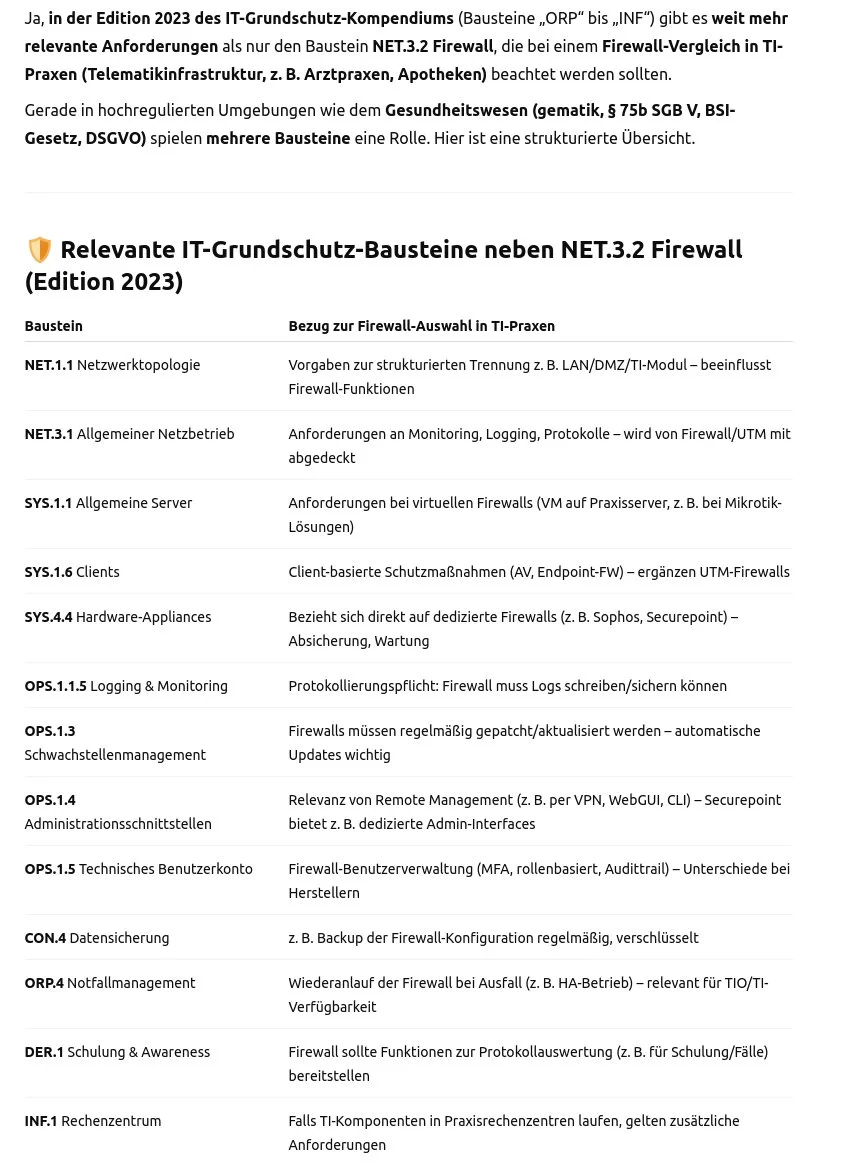

Der FW Doku denn du erwähnt hast, ist nur einer von ganz vielen Baussteinen ...

bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-u ...

... die du bei diesem Thema berücksichtigen musst. 😉

Auch diese Doku ...

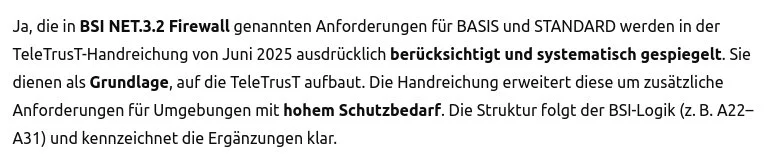

teletrust.de/fileadmin/user_upload/2025-06_TeleTrusT-Handreichun ...

... ist bei diesem Thema nicht unrelevant.

Und wenn du alle entsprechenden Dokus durch hast, was übrigens nicht ohne ist, müsstest du feststellen, dass deine bisherige Gerätewahl nicht wirklich ausreichend ist, um auch nur ansatzweise alle Anforderungen abzudecken.

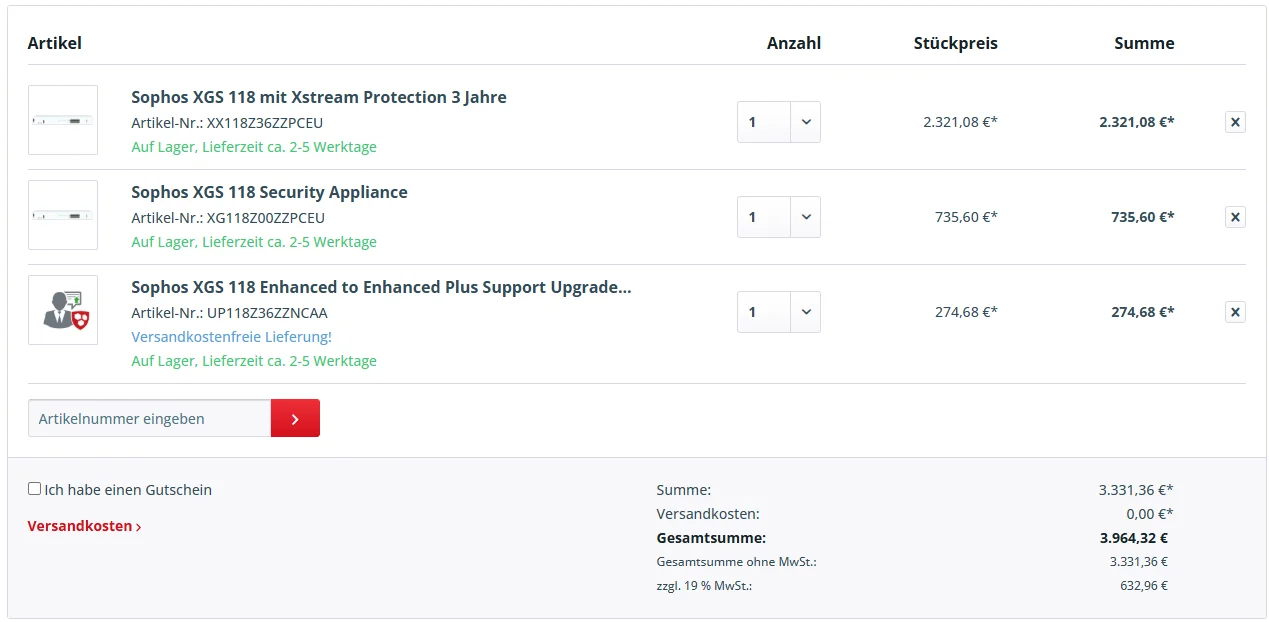

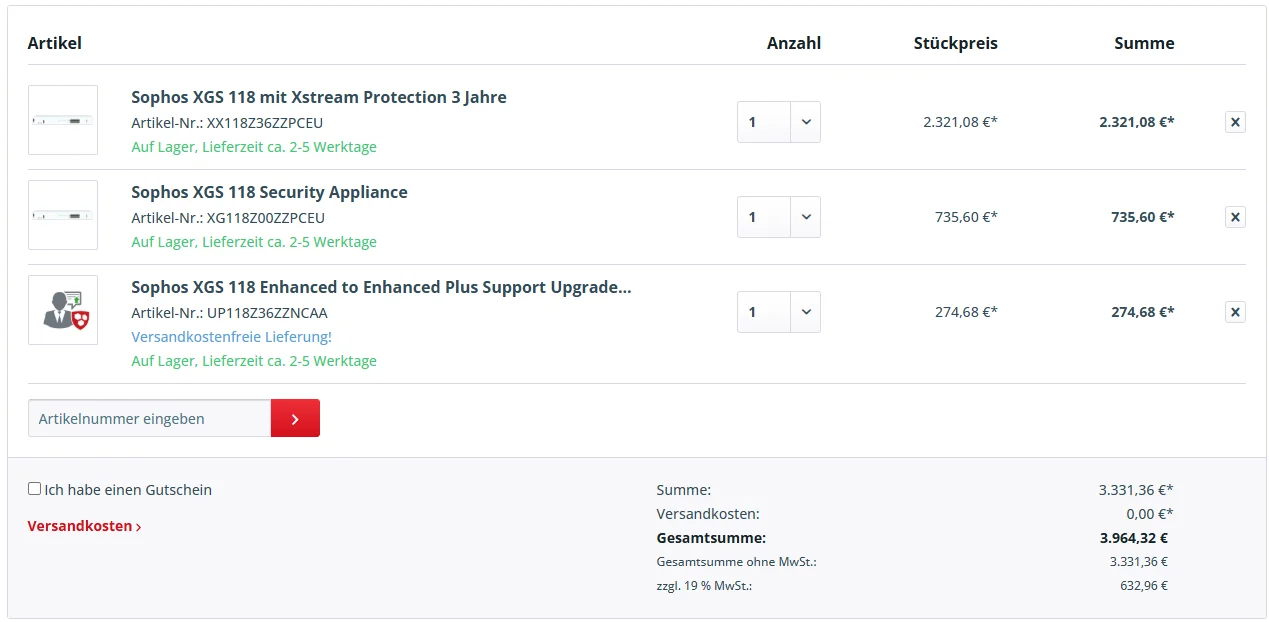

Denn diese lassen sich erst mit einem SGW, sprich, einem Security-Gateway alla Sophos XGS oder vergleichbares auch nur halbwegs bewältigen, zumindest so wie es sich der BSI das vorstellt.

Heute Abend kann ich dir eventuell etwas mehr dazu schreiben. Denn das was du da vorhast, habe ich schon einige Male hinter mir. 🙃

Gruss Alex

Meine Fragen an euch:

- Ist die Vorgehensweise geeignet, zumindest eine erste Orientierung zu geben bzw. die Fragestellung zu präzisieren / zuzuspitzen?

- Halten die Ergebnisse / Schlussfolgerungen euren Praxiserfahrungen Stand?

- Ist die Vorgehensweise geeignet, zumindest eine erste Orientierung zu geben bzw. die Fragestellung zu präzisieren / zuzuspitzen?

- Halten die Ergebnisse / Schlussfolgerungen euren Praxiserfahrungen Stand?

ich bin gerade im Stress, daher kann ich zumindest jetzt, nur ganz kurz antworten.

Der FW Doku denn du erwähnt hast, ist nur einer von ganz vielen Baussteinen ...

bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-u ...

... die du bei diesem Thema berücksichtigen musst. 😉

Auch diese Doku ...

teletrust.de/fileadmin/user_upload/2025-06_TeleTrusT-Handreichun ...

... ist bei diesem Thema nicht unrelevant.

Und wenn du alle entsprechenden Dokus durch hast, was übrigens nicht ohne ist, müsstest du feststellen, dass deine bisherige Gerätewahl nicht wirklich ausreichend ist, um auch nur ansatzweise alle Anforderungen abzudecken.

Denn diese lassen sich erst mit einem SGW, sprich, einem Security-Gateway alla Sophos XGS oder vergleichbares auch nur halbwegs bewältigen, zumindest so wie es sich der BSI das vorstellt.

Heute Abend kann ich dir eventuell etwas mehr dazu schreiben. Denn das was du da vorhast, habe ich schon einige Male hinter mir. 🙃

Gruss Alex

OPNsense kannst du nehmen, kenne auch einen Fall im Gesundheitswesen, im dem der "Häkchenmensch" alles auf grün gestellt hat.

Es gibt Dienstleister welche das übernehmen, falls du etwas auslagern möchtest, ebenso mit Wartungsvertrag, die kümmern sich quasi um alles.

Während der Sophos Dienstleister noch mit mit kostenpflichtigen "Sizing" beschäftigt ist, war die OPNsense Truppe längst im Abschluss der Umsetzung. In deiner Größe max. 2-4h schätze ich, je nach Eigenleistung.

Um Sophos mach einen weiten Bogen, empfehle ich dir, als jahrelanger Sophos Kunde.

Sophos UTM EOL - Ersatz für Mailgateway (mandantenfähig)

Sophos und der gebrochene Schwur

heise.de/meinung/Analyse-und-Kommentar-Sophos-und-der-gebrochene ...

PS: Achtung, über mir sitzt ein Sophos Partner/Vertreter, der damit seine Brötchen verdient. Man beißt nicht die Hand die ein füttert

Es gibt Dienstleister welche das übernehmen, falls du etwas auslagern möchtest, ebenso mit Wartungsvertrag, die kümmern sich quasi um alles.

Während der Sophos Dienstleister noch mit mit kostenpflichtigen "Sizing" beschäftigt ist, war die OPNsense Truppe längst im Abschluss der Umsetzung. In deiner Größe max. 2-4h schätze ich, je nach Eigenleistung.

Um Sophos mach einen weiten Bogen, empfehle ich dir, als jahrelanger Sophos Kunde.

Sophos UTM EOL - Ersatz für Mailgateway (mandantenfähig)

Sophos und der gebrochene Schwur

heise.de/meinung/Analyse-und-Kommentar-Sophos-und-der-gebrochene ...

PS: Achtung, über mir sitzt ein Sophos Partner/Vertreter, der damit seine Brötchen verdient. Man beißt nicht die Hand die ein füttert

Moin @nachgefragt,

ich wusste doch, dass du wieder um die Ecke kommst, sobald du auch nur Sophos riechst. 🙃

Daher habe ich eigentlich auch ...

... daher schiesse dich nicht schon wieder zu sehr auf die Sophos ein, sonst muss ich ach wieder etwas zurückbeissen. 😉

Und nein, nur mit einer OPNsense, kannst du die geforderten Anforderungen nicht wirklich erfüllen.

Gruss Alex

ich wusste doch, dass du wieder um die Ecke kommst, sobald du auch nur Sophos riechst. 🙃

Daher habe ich eigentlich auch ...

Denn diese lassen sich erst mit einem SGW, sprich, einem Security-Gateway alla Sophos XGS oder vergleichbares auch nur halbwegs bewältigen, zumindest so wie es sich der BSI das vorstellt.

... daher schiesse dich nicht schon wieder zu sehr auf die Sophos ein, sonst muss ich ach wieder etwas zurückbeissen. 😉

Und nein, nur mit einer OPNsense, kannst du die geforderten Anforderungen nicht wirklich erfüllen.

Gruss Alex

Ich kenn keinen vergleichbaren Firewallhersteller der seine Lizenzkosten nach 3 Jahren auf 200% verdoppelt bei 0% Mehrwert.

Aber falls notwendig, ZenArmor, Wazuh,... sind deine Freunde, um Häkchenman zufriedenzustellen. Schön das OPNsense so viele (kostenlose) Plugins bietet. Hatte ich aber nicht gebraucht (SIEM).

docs.opnsense.org/manual/wazuh-agent.html

Es war beim Vertrieb immer erstaunlich, das Sophosvertriebsgeschwurbel neben die Wirklichkeit zu legen, schade, dass man das nicht zur Anzeige bringen kann.

Und nein, nur mit einer OPNsense, kannst du die geforderten Anforderungen nicht wirklich erfüllen.

Neugierig bin ich dennoch, welche MUSS-Anforderung OPNsense nicht erfüllt. Wir sind auf Telematik-Infrastruktur (TI) vorbereitet, mit OPNsense.Aber falls notwendig, ZenArmor, Wazuh,... sind deine Freunde, um Häkchenman zufriedenzustellen. Schön das OPNsense so viele (kostenlose) Plugins bietet. Hatte ich aber nicht gebraucht (SIEM).

docs.opnsense.org/manual/wazuh-agent.html

Es war beim Vertrieb immer erstaunlich, das Sophosvertriebsgeschwurbel neben die Wirklichkeit zu legen, schade, dass man das nicht zur Anzeige bringen kann.

OPNsense hat sich mittlerweile richtig gemausert. Wie mein Vorredner schon angemerkt hat: Zenarmor, Wazuh, Tailscale, mittlerweile auch Crowdsec komplett integriert.

Ich würde behaupten damit kann man schon sehr weit kommen und ich wage auch behaupten das die Anforderungen des BSI nichts mit der Realität zu tun haben. Vermutlich werden selbst die großen Firewall-Hersteller so ihre Probleme damit haben das zu bewerkstelligen.

Wir stellen demnächst unsere RZ-Firewall von Plain Debian mit nftables auf OPNsense mit CARP um. Ja, das hat manchmal noch so seine Schwächen im OpenSource-Bereich. Vorallem wenn vorherige funktionierende Lösungen mit Updates wieder beseitigt werden. Aber insgesamt sind wir damit sehr zufrieden. Wenn alle Stricke reißen, kann man immer noch bei Deciso den Support einkaufen.

Ich würde behaupten damit kann man schon sehr weit kommen und ich wage auch behaupten das die Anforderungen des BSI nichts mit der Realität zu tun haben. Vermutlich werden selbst die großen Firewall-Hersteller so ihre Probleme damit haben das zu bewerkstelligen.

Wir stellen demnächst unsere RZ-Firewall von Plain Debian mit nftables auf OPNsense mit CARP um. Ja, das hat manchmal noch so seine Schwächen im OpenSource-Bereich. Vorallem wenn vorherige funktionierende Lösungen mit Updates wieder beseitigt werden. Aber insgesamt sind wir damit sehr zufrieden. Wenn alle Stricke reißen, kann man immer noch bei Deciso den Support einkaufen.

Also ich habe schon oft Kontakt gehabt mit Sophos UTM, die XG was mir etwas suspekt aber sei mal dahin gestellt....

Ich war immer zufrieden mitdem Teil und es war die Eierlegende Wollmilchsau...

Was mich persönlich abschreckt und jedes grössere unternehme was OPNsense angeht usw...

wo kriegt man den Professionellen Support im Notfall her falls mal irgendwas abkackt.

Wir hatten immer ne redundante Sophos, und das ist bestimmt bei anderen Herstellern gleich, einmal nen Hardware Defekt und da wir Wartung hatten bekammen wir innerhalb von 24 Stunden ersatz geliefert, und support das ganze wieder ans laufen zu bringen.

Opensense ist ja betrieben auf eigner Hardware wie ich das verstehe... klar wenn Kohle Knapp ist dann ist das die Lösung. aber bei de Sophos UTM haben wir auch mal ne kleine geholt für 10 Mann Standort...

die 1000,- rum pro Jahr waren jetz auch nicht Hals und Beinbruch... und das gleiche als Jährliche Lizenzkosten so ungefähr.... selbst wenns nun doppelt so teuer ist.

Aktuell haben wir CheckPoint im Einsatz und ich bin mir sicher das ist nicht billiger wie Sophos....

Und demnächst wollen sie auf was noch teureres wechseln...

Administrativ ist CheckPoint einfach nur nerfig finde ich.

@nachgefragt

was genau lieferte den die Sophos nicht, was sie versprechen?

So aber jeder kann ja einsetzen was er will.... ich für meinen teil halte NULL von OpenSource, funktioniert zwar aber wenn die Welt untergeht stehste erstmal im Regen.... haben hier leder auch noch ettliche Linux Systeme im Betrieb.... fand auch mal jemand witzig es dort aufzusetzen...

Ich war immer zufrieden mitdem Teil und es war die Eierlegende Wollmilchsau...

Was mich persönlich abschreckt und jedes grössere unternehme was OPNsense angeht usw...

wo kriegt man den Professionellen Support im Notfall her falls mal irgendwas abkackt.

Wir hatten immer ne redundante Sophos, und das ist bestimmt bei anderen Herstellern gleich, einmal nen Hardware Defekt und da wir Wartung hatten bekammen wir innerhalb von 24 Stunden ersatz geliefert, und support das ganze wieder ans laufen zu bringen.

Opensense ist ja betrieben auf eigner Hardware wie ich das verstehe... klar wenn Kohle Knapp ist dann ist das die Lösung. aber bei de Sophos UTM haben wir auch mal ne kleine geholt für 10 Mann Standort...

die 1000,- rum pro Jahr waren jetz auch nicht Hals und Beinbruch... und das gleiche als Jährliche Lizenzkosten so ungefähr.... selbst wenns nun doppelt so teuer ist.

Aktuell haben wir CheckPoint im Einsatz und ich bin mir sicher das ist nicht billiger wie Sophos....

Und demnächst wollen sie auf was noch teureres wechseln...

Administrativ ist CheckPoint einfach nur nerfig finde ich.

@nachgefragt

was genau lieferte den die Sophos nicht, was sie versprechen?

So aber jeder kann ja einsetzen was er will.... ich für meinen teil halte NULL von OpenSource, funktioniert zwar aber wenn die Welt untergeht stehste erstmal im Regen.... haben hier leder auch noch ettliche Linux Systeme im Betrieb.... fand auch mal jemand witzig es dort aufzusetzen...

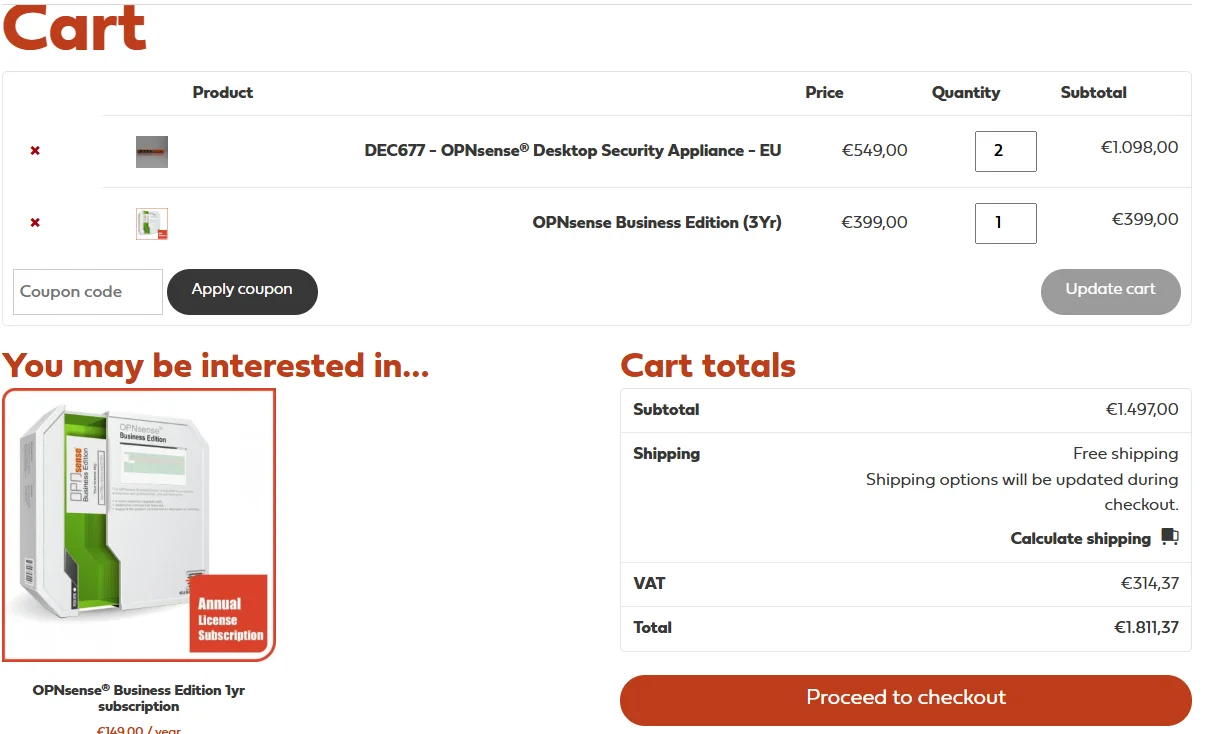

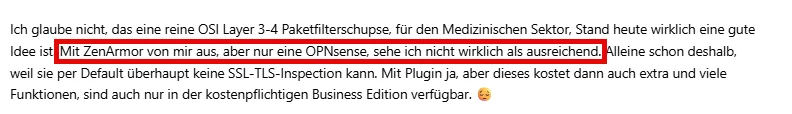

Moin @ThePinky777:

ja, so kann man die Dinger auch bezeichnen.

Die entsprechende Hardware kannst du auch direkt bei OPNsense ...

shop.opnsense.com/product-categorie/hardware-appliances/

... kaufen, auch den Support ...

shop.opnsense.com/product-categorie/support/

... dann kommst du aber nicht wirklich viel günstiger davon, wie bei einer Sophos XGS,

spättenstens wenn noch Dinge wie ZenArmor ...

zenarmor.com/plans

... mit dazukommen.

Und ohne ZenArmor oder Ähnliches, darf man eine OPNsense auch nicht wirklich mit einer Sophos XGS vergleichen. 🙃

Gruss Alex

Ich war immer zufrieden mitdem Teil und es war die Eierlegende Wollmilchsau...

ja, so kann man die Dinger auch bezeichnen.

Was mich persönlich abschreckt und jedes grössere unternehme was OPNsense angeht usw...

wo kriegt man den Professionellen Support im Notfall her falls mal irgendwas abkackt.

Wir hatten immer ne redundante Sophos, und das ist bestimmt bei anderen Herstellern gleich, einmal nen Hardware Defekt und da wir Wartung hatten bekammen wir innerhalb von 24 Stunden ersatz geliefert, und support das ganze wieder ans laufen zu bringen.

wo kriegt man den Professionellen Support im Notfall her falls mal irgendwas abkackt.

Wir hatten immer ne redundante Sophos, und das ist bestimmt bei anderen Herstellern gleich, einmal nen Hardware Defekt und da wir Wartung hatten bekammen wir innerhalb von 24 Stunden ersatz geliefert, und support das ganze wieder ans laufen zu bringen.

Die entsprechende Hardware kannst du auch direkt bei OPNsense ...

shop.opnsense.com/product-categorie/hardware-appliances/

... kaufen, auch den Support ...

shop.opnsense.com/product-categorie/support/

... dann kommst du aber nicht wirklich viel günstiger davon, wie bei einer Sophos XGS,

spättenstens wenn noch Dinge wie ZenArmor ...

zenarmor.com/plans

... mit dazukommen.

Und ohne ZenArmor oder Ähnliches, darf man eine OPNsense auch nicht wirklich mit einer Sophos XGS vergleichen. 🙃

Gruss Alex

Zitat von @ThePinky777:

wo kriegt man den Professionellen Support im Notfall her falls mal irgendwas abkackt.

google.com/search?q=opnsense+dienstleistungwo kriegt man den Professionellen Support im Notfall her falls mal irgendwas abkackt.

thomas-krenn.com/de/produkte/einsatzzweck/opnsense-firewalls

Von Sophos zu OPNsense: youtube.com/watch?v=y9A00tM4H58

Da OPNsense nahzu unabhänig auf der Hardware ist, kann man sich zwischen Cold Standby oder Cluster, je nach Ausfallzeit, entscheiden.

OPNsense bietet auch eigene Lösungen an,

shop.opnsense.com/product-categorie/hardware-appliances/

jedoch finde ich die freie Skalierbarkeit interessanter, RAM erhöhen, Schnittstellen hinzufügen, und das alles günstiger als bei eine Hardware Appliance.

ist oben verlinkt

ich für meinen teil halte NULL von OpenSource

Ok, öffentlich zugängliche Quellcodes sind also nicht dein Ding.Daneben, kostenlose Open-Source-Software (OSS), z.B. Zabbix 0€/Jahr vs. PRTG 6100€/Jahr, war bei mir ein Augenöffner.

Ok, wenn man als Admin 6100€/Jahr einspart, die GL dem Admin aber nichts vom Kuchen abgibt, dann ist's vielleicht die Falsche. Verhandlung ist nicht jedermanns Sache.

Naja, der eine mag "NULL von OpenSource" halten, der Zug ist vielleicht mit Volldampf vorbei gefahren.

- Proxmox, Proxmox Backup, Open Source, kennt man vielleicht (Spoiler: VMware)

- Linux, Open-Source-Betriebssystem, sicher nur eine Modeerscheinung, geht sicherlich bald vorbei...

- "Dänisches Digitalministerium kehrt Microsoft den Rücken" heise.de/news/Von-Word-und-Excel-zu-LibreOffice-Daenisches-Minis ...

- "Säulen des digital souveränen Open-Source-Arbeitsplatzes" schleswig-holstein.de/DE/landesregierung/themen/digitalisierung/ ...

- ... ... ...

Moin @Fenris14,

ja, aber die kosten alle extra ...

wazuh.com/cloud/

tailscale.com/pricing

crowdsec.net/pricing

... und das stellenweise auch nicht wenig.

Nicht immer, aber sie werden immer besser ... bei manchen Dingen zumindest. 🙃

Grus Alex

OPNsense hat sich mittlerweile richtig gemausert. Wie mein Vorredner schon angemerkt hat: Zenarmor, Wazuh, Tailscale, mittlerweile auch Crowdsec komplett integriert.

ja, aber die kosten alle extra ...

wazuh.com/cloud/

tailscale.com/pricing

crowdsec.net/pricing

... und das stellenweise auch nicht wenig.

Ich würde behaupten damit kann man schon sehr weit kommen und ich wage auch behaupten das die Anforderungen des BSI nichts mit der Realität zu tun haben.

Nicht immer, aber sie werden immer besser ... bei manchen Dingen zumindest. 🙃

Grus Alex

Das stimmt nicht. Du kannst es auf eigener Hardware betreiben. Es gibt aber genauso gut einen Direktvertrieb von zertifizierter Hardware inklusive Support von Deciso. Einzig was nicht abgedeckt wird, ist 24/7 Support.

Hardware:

deciso.com/hardware/

Support:

shop.opnsense.com/product-categorie/support/

Das ist das was man bei Deciso (Entwickler von OPNsense) direkt bekommt.

Des weiteren gibt es verschiedene Partner, die unter anderem eigenen Support anbieten:

deciso.com/where-to-buy-our-products/

Da sind unter anderem Systemhäuser aufgeführt, die sicherlich eigene Pakete schnüren.

Wenn man eigene Hardware betreibt, sollte man sich darüber im klaren sein, das man entweder was auf Halde (Cold Standby) liegen hat oder einen Hardware-Vertrieb der zuverlässig liefern kann. Unser Hardware-Vertrieb bietet die Garantie auf die Supermicro-System die wir verwenden so an, das man bis zum nächsten Werktag Ersatz bekommt oder bei Komponenten-Defekt mit Vorabtausch innerhalb von 24 Stunden.

Das sind natürlich alles Überlegungen die man vorher mal durchgehen muss für sich und sein eigenes Unternehmen. Da sind die Anforderungen zu unterschiedlich um das pauschal zu sagen. Dem einen reicht es mit dem gesparten Geld zu einer Sophos sich noch ein Hardware-Büchse hinzulegen, der andere will Carp-Cluster mit Austausch bis zum nächsten Werktag. Egal wie, es ist im Prinzip auch mit OPNsense machbar. Man muss nur wissen was man will.

Hardware:

deciso.com/hardware/

Support:

shop.opnsense.com/product-categorie/support/

Das ist das was man bei Deciso (Entwickler von OPNsense) direkt bekommt.

Des weiteren gibt es verschiedene Partner, die unter anderem eigenen Support anbieten:

deciso.com/where-to-buy-our-products/

Da sind unter anderem Systemhäuser aufgeführt, die sicherlich eigene Pakete schnüren.

Wenn man eigene Hardware betreibt, sollte man sich darüber im klaren sein, das man entweder was auf Halde (Cold Standby) liegen hat oder einen Hardware-Vertrieb der zuverlässig liefern kann. Unser Hardware-Vertrieb bietet die Garantie auf die Supermicro-System die wir verwenden so an, das man bis zum nächsten Werktag Ersatz bekommt oder bei Komponenten-Defekt mit Vorabtausch innerhalb von 24 Stunden.

Das sind natürlich alles Überlegungen die man vorher mal durchgehen muss für sich und sein eigenes Unternehmen. Da sind die Anforderungen zu unterschiedlich um das pauschal zu sagen. Dem einen reicht es mit dem gesparten Geld zu einer Sophos sich noch ein Hardware-Büchse hinzulegen, der andere will Carp-Cluster mit Austausch bis zum nächsten Werktag. Egal wie, es ist im Prinzip auch mit OPNsense machbar. Man muss nur wissen was man will.

Wazuh ist OpenSource und was man dort bezahlt ist der Enterprise-Support.

Tailscale das stimmt. Crowdsec ebenfalls weitestgehend Enterprise-Support mit paar wenigen Features die man eigentlich nicht braucht. Da reicht ansonsten die Community Edition auch im Enterprise Segment.

Das was man dort vielleicht für diese Pakete an zusätzlichen Kosten hat, wird man sicherlich bei Sophos schon bei der Anschaffung bezahlen und am Endeffekt wird es sich nicht viel nehmen.

Tailscale das stimmt. Crowdsec ebenfalls weitestgehend Enterprise-Support mit paar wenigen Features die man eigentlich nicht braucht. Da reicht ansonsten die Community Edition auch im Enterprise Segment.

Das was man dort vielleicht für diese Pakete an zusätzlichen Kosten hat, wird man sicherlich bei Sophos schon bei der Anschaffung bezahlen und am Endeffekt wird es sich nicht viel nehmen.

Um Sophos mach einen weiten Bogen, empfehle ich dir, als jahrelanger Sophos Kunde.

vsich wusste doch, dass du wieder um die Ecke kommst, sobald du auch nur Sophos riechst. 🙃

Da würde ich schon einen Bogen um die Sophos machen, weil der Sophos Vertriebler so unfreundlich ist.Im Ernst: Wer will einen Firewallhersteller, der seine Kunden ausspäht und das als Teil seiner Sicherheitskultur sieht?

heise.de/meinung/Analyse-und-Kommentar-Sophos-und-der-gebrochene ...

(Aber das Marketing wird gleich mit Erklärungen kommen).

ich für meinen teil halte NULL von OpenSource, funktioniert zwar aber wenn die Welt untergeht stehste erstmal im Regen.... haben hier leder auch noch ettliche Linux Systeme im Betrieb.... fand auch mal jemand witzig es dort aufzusetzen...

Dieser Kommentar spricht ja sehr für sich. Eine begrenzte Weltsicht, die verkennt, dass von den Big 5 mindestens 4 (ich glaube 4,5) Linux als Basis ihrer Plattform einsetzen. Warum bloß? Davon mal abgesehen, dass alle in diesem Thread bislang genannten Firewall-Systeme auf OpenSource, genau genommen Linux, basieren.Wenn es um Support für OPNsense geht, steht oben ja was dazu. Immer auch aussagekräftig, wenn der TO von Kleinstunternehmen spricht und jemand dann blabelt:

...und jedes grössere unternehme was OPNsense angeht usw...

wo kriegt man den Professionellen Support im Notfall her falls mal irgendwas abkackt.

wo kriegt man den Professionellen Support im Notfall her falls mal irgendwas abkackt.

Closed Source als Teil einer Sicherheitskultur hingegen ist fragwürdig, das sollte jedem bewusst sein.

In der Sache: Ich kenne die drei vorgestellten Systeme (in unterschiedlicher Tiefe). Und ich halte Bedienung und Transparenz eines Gerätes für einen wesentlichen Faktor für die Sicherheit des verwalteten Systems. Und die beurteilt die KI bislang nicht. Securepoint ist da für mich indiskutabler Masochismus (dann schon lieber Sophos

Mein Vorschlag: Nimm die OPNsense. Guter Schutz, kaum Umgewöhung, stabiler Support (Foren, KI, prof. Anbieter), gut beleuchtetes und verbreitetes OpenSource und Du musst nicht RouterOS lernen (denn das wäre Voraussetzung für das 5009).

Viele Grüße, commodity

Moin @commodity,

da vermischt du jetzt aber etwas, was so nicht zusammen gehört. 🙃

Denn die untere Aussage, sprich ...

... kommt von mir und ist nur an @nachgefragt gerichtet, der jedes Mal sobald er Sophos hört,

warum auch immer einen Herzkasper zu bekommen scheint.

Auch die Punkte die er als Kritik erwähnt, sind immer wieder dieselben und zwar schon über duzende Beiträge hinweg. Und trotz mehrfacher Bitte seine Probleme mal genauer zu erklären, hat er das bisher noch nie wirklich auf die Reihe bekommen.

Mit solchen Aussagen währe ich etwas vorsichtiger, denn das ist lediglich die Meinung vom Herrn Jürgen Schmidt, der so wie es aussieht von Funktionalitäten wie NDR, XDR oder MDR, noch nicht so viel Ahnung hat, denn sonst würde er erst recht aus dem Fenster springen und Sophos und auch den anderen noch viel wüstere Dinge vorwerfen.

Das was Sophos das mit NDR, XDR oder MDR treibt, ist zudem alles andere als Marktunüblich, sondern ist in vielen Bereichen sogar gesetzlich gefordert.

Was jedoch als Kritik an dem Ganzen durchaus berechtigt ist, ist die Frage, ob das wirklich so eine kluge Idee ist, noch mehr an Security-Aufgaben/Kompetenzen, an ein US-Unternehmen auszulagern. 😔

Auf der anderen Seite, kenne ich nicht ein einziges EU-Unternehmen, was auch nur annähernd einen ähnlichen Funktionsumfang wie Sophos bietet.

Natürlich kann man durch zusammenschustern von diversen Produkten unterschiedlicher EU-Hersteller auch was ähnliches erreichen. Unter dem Strich ist das meiner bisherigen Erfahrung nach, jedoch nicht wirklich günstiger und meistens auch viel komplizierter zu managen.

Ich kenne ehrlich gesagt nicht einen einzige FW oder SGW Appliance, die nicht auf einem 🐧 basiert. 🙃

Na ja, so Closed Source ist der gar nicht, denn vieles was Sophos in seinen XGS verwendet, ist genaugenommen Open Source … abgesehen von der GUI.

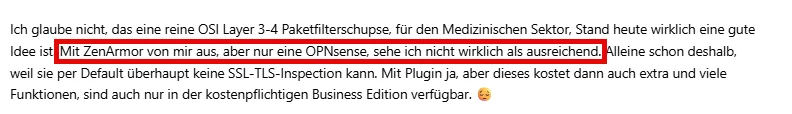

Ich glaube nicht, das eine reine OSI Layer 3-4 Paketfilterschupse, für den Medizinischen Sektor, Stand heute wirklich eine gute Idee ist. Mit ZenArmor von mir aus, aber nur eine OPNsense, sehe ich nicht wirklich als ausreichend. Alleine schon deshalb, weil sie per Default überhaupt keine SSL-TLS-Inspection kann. Mit Plugin ja, aber dieses kostet dann auch extra und viele Funktionen, sind auch nur in der kostenpflichtigen Business Edition verfügbar. 😔

Siehe:

opnsense.org/files/OPNsense-Whitepaper-features.pdf

Gruss Alex

Um Sophos mach einen weiten Bogen, empfehle ich dir, als jahrelanger Sophos Kunde.

vsich wusste doch, dass du wieder um die Ecke kommst, sobald du auch nur Sophos riechst. 🙃

Da würde ich schon einen Bogen um die Sophos machen, weil der Sophos Vertriebler so unfreundlich ist.da vermischt du jetzt aber etwas, was so nicht zusammen gehört. 🙃

Denn die untere Aussage, sprich ...

ich wusste doch, dass du wieder um die Ecke kommst, sobald du auch nur Sophos riechst. 🙃

... kommt von mir und ist nur an @nachgefragt gerichtet, der jedes Mal sobald er Sophos hört,

warum auch immer einen Herzkasper zu bekommen scheint.

Auch die Punkte die er als Kritik erwähnt, sind immer wieder dieselben und zwar schon über duzende Beiträge hinweg. Und trotz mehrfacher Bitte seine Probleme mal genauer zu erklären, hat er das bisher noch nie wirklich auf die Reihe bekommen.

Im Ernst: Wer will einen Firewallhersteller, der seine Kunden ausspäht und das als Teil seiner Sicherheitskultur sieht?

heise.de/meinung/Analyse-und-Kommentar-Sophos-und-der-gebrochene ...

(Aber das Marketing wird gleich mit Erklärungen kommen).

heise.de/meinung/Analyse-und-Kommentar-Sophos-und-der-gebrochene ...

(Aber das Marketing wird gleich mit Erklärungen kommen).

Mit solchen Aussagen währe ich etwas vorsichtiger, denn das ist lediglich die Meinung vom Herrn Jürgen Schmidt, der so wie es aussieht von Funktionalitäten wie NDR, XDR oder MDR, noch nicht so viel Ahnung hat, denn sonst würde er erst recht aus dem Fenster springen und Sophos und auch den anderen noch viel wüstere Dinge vorwerfen.

Das was Sophos das mit NDR, XDR oder MDR treibt, ist zudem alles andere als Marktunüblich, sondern ist in vielen Bereichen sogar gesetzlich gefordert.

Was jedoch als Kritik an dem Ganzen durchaus berechtigt ist, ist die Frage, ob das wirklich so eine kluge Idee ist, noch mehr an Security-Aufgaben/Kompetenzen, an ein US-Unternehmen auszulagern. 😔

Auf der anderen Seite, kenne ich nicht ein einziges EU-Unternehmen, was auch nur annähernd einen ähnlichen Funktionsumfang wie Sophos bietet.

Natürlich kann man durch zusammenschustern von diversen Produkten unterschiedlicher EU-Hersteller auch was ähnliches erreichen. Unter dem Strich ist das meiner bisherigen Erfahrung nach, jedoch nicht wirklich günstiger und meistens auch viel komplizierter zu managen.

Dieser Kommentar spricht ja sehr für sich. Eine begrenzte Weltsicht, die verkennt, dass von den Big 5 mindestens 4 (ich glaube 4,5) Linux als Basis ihrer Plattform einsetzen. Warum bloß? Davon mal abgesehen, dass alle in diesem Thread bislang genannten Firewall-Systeme auf OpenSource, genau genommen Linux, basieren.

Ich kenne ehrlich gesagt nicht einen einzige FW oder SGW Appliance, die nicht auf einem 🐧 basiert. 🙃

Closed Source als Teil einer Sicherheitskultur hingegen ist fragwürdig, das sollte jedem bewusst sein.

Na ja, so Closed Source ist der gar nicht, denn vieles was Sophos in seinen XGS verwendet, ist genaugenommen Open Source … abgesehen von der GUI.

Mein Vorschlag: Nimm die OPNsense. Guter Schutz, kaum Umgewöhung

Ich glaube nicht, das eine reine OSI Layer 3-4 Paketfilterschupse, für den Medizinischen Sektor, Stand heute wirklich eine gute Idee ist. Mit ZenArmor von mir aus, aber nur eine OPNsense, sehe ich nicht wirklich als ausreichend. Alleine schon deshalb, weil sie per Default überhaupt keine SSL-TLS-Inspection kann. Mit Plugin ja, aber dieses kostet dann auch extra und viele Funktionen, sind auch nur in der kostenpflichtigen Business Edition verfügbar. 😔

Siehe:

opnsense.org/files/OPNsense-Whitepaper-features.pdf

Gruss Alex

Mit solchen Aussagen währe ich etwas vorsichtiger, denn das ist lediglich die Meinung vom Herrn Jürgen Schmidt,

Mit solchen Aussagen muss man nicht so vorsichtg sein, denn es geht ja um Tatsachen a) ist Jürgen Schmidt eine langjährige und rennomierte Größe in der deutschen IT-Sicherheitsberichterstattung und

b) hat Sophos das Ausspähen von Kundenfirewalls ja nun bekanntlich selbst öffentlich gemacht.

Klar, die gehackten Kunden waren wohl selbst Hacker. Aber die Büchse der Pandora ist geöffnet - wer reinspringen mag, bitte, seine Sache.

wired.com/story/sophos-chengdu-china-five-year-hacker-war/

stefan-wagenpfeil.de/en/latest-news/the-sophos-case-heroes-or-vi ...

Ich glaube nicht, das eine reine OSI Layer 3-4 Paketfilterschupse, für den Medizinischen Sektor, Stand heute wirklich eine gute Idee ist.

Der ganze Post von Dir überzeugt mich nicht - und dieser Satz am Wenigsten

Und das nicht wegen der Rechschreibung. Oder der spürbar marketingmäßigen Intention.

Wir sind ja hier ein Anwenderforum und mich interessiert brennend mal ein Beleg für eine erfolgreiche TLS-Interception einer UTM, die nicht auch auf andere Weise (z.B. Virenscanner auf dem Client) abgefangen worden wäre. Wir Admins sind ja nicht zur Betreuung von Durchlauferhitzern da.

Im KU ist eine UTM-Firewall schon deshalb eher eine Gefahr für die Sicherheit als ein Nutzen, weil es auf diesem Kundenniveau kaum Betreuer gibt, die das vernünftig einrichten könnten und noch weniger Kunden, die das bezahlen. Es ist ja, wie wir (zumindest wir beide) wissen, dass nicht einmal die (IMO überteuerte) Hardware der Firewall der wesentliche Kostenpunkt ist, sondern initiale Einrichtung, Pflege, Monitoring.

Hinzu kommt die deutlich vergrößerte Single-Point-Angriffsfläche, die ein so zentrales Gerät bietet - je mehr Eier die Wollmilchsau legt. Und natürlich der bürokratisch-juristische Teil, denn SSL-Interception muss rechtskonform sein. Ich sehe schon, wie eine kleine Praxis die Ausnahmen konfiguriert ...

Ich denke, es gibt hier ein paar Kollegen, die solche Szenarien kennen: Die Firewall wird mit bestem Vorsatz angeschafft und entweder gleich faktisch unkonfigurieriert als "Fritzbox" mit vielleicht ein paar Alibi-Regeln missbraucht oder sie wird aufwendig und teuer konfiguriert, bis nach spätestens einer Woche Chef/MA sich über die vielen "geht nicht"-Sachen beschweren und auf Zuruf wieder Löcher geschaffen werden - und schnell der Überblick verloren geht. Oder schon mal nen Arzt erlebt, der für die technische Dokumentation bezahlt?

Viele Grüße, commodity

Zum Thema SSL-Interception: pfSense als auch OPNsense können das. Das ist ein sehr heißes Eisen. Nicht nur moralisch, sondern auch rechtlich. Das gilt auch für die Sophos, die auch nichts anderes als einen Man-in-the-Middle ausführt.

Zufälligerweise bin ich im Healthcare unterwegs (ja, mag man kaum glauben) und man hat sich aus guten Gründen davon ferngehalten, solche dubiosen Lösungen zu implementieren.

Weil was wird am Ende gemacht?

Du entschlüsselst den Traffic auf der Firewall und verschlüsselst es mit einem eigenen Zertifikat das dann pauschal bei deinem eigenen Client akzeptiert wird. Das ist eigentlich schon Schwerverbrechen. Du kannst nicht garantieren, das Daten gelesen werden die dich absolut nichts angehen.

Zufälligerweise bin ich im Healthcare unterwegs (ja, mag man kaum glauben) und man hat sich aus guten Gründen davon ferngehalten, solche dubiosen Lösungen zu implementieren.

Weil was wird am Ende gemacht?

Du entschlüsselst den Traffic auf der Firewall und verschlüsselst es mit einem eigenen Zertifikat das dann pauschal bei deinem eigenen Client akzeptiert wird. Das ist eigentlich schon Schwerverbrechen. Du kannst nicht garantieren, das Daten gelesen werden die dich absolut nichts angehen.

Also SSL Interception, wer das heutzutage nicht aktiviert hat, baucht sich am Ende auch über garnix wundern.

und zwar kannst du als Admin sowieso nicht den Detail Traffic sehen, lediglich Filterungen setzen, die nicht umgangen werden können. das bedeutet 100% Security was download von Ausführbaren Dateien und Scripts angeht.

Und Erkennung von Schadcode innerhalb Datenpackete (sprich download von Webseiten).

Weil der normale Virenscanner erkennt eh nur 60% was im Umlauf ist, und dann steht nur noch SSL Interception zwischen dir und den Bösen... und auch da stehen die Karten nur relativ für den Admin... aber besser wie nix.

Hab mal so ne Virenmail (link in der EMail) analysiert, die hat quasi Textblöcke downgeloaded https von am besten google/amazon/micorosft cloud (also "seriöse quellen") und die Blöcke zusammengesetzt und live im speicher kompiliert zu einer exe zum speichern und ausführen.... wenn du da kein SSL Interception drin hast bist du einfach geliefert, wenn ein user so einen Link anklickt.

Anderer punkt so als provokante frage OpenSense:

beherrscht die auch funktionen wie eben genau downloads erkennen, vor dem download in cloud hochladen beim Antivirenhersteller der es kurz in ner Sandbox startet und scannt, und erst wenn ok, das ganze dann beim client erlaubt zum speichern als Datei. Das Ganze auch für Email Gateway der in der Firewall intergriert ist, und ebenfalls Anhänge entsprechend in der sandbox testet? Falls nicht spielt die OpenSense eben doch nur ne Liga weiter unten mit.

Ist wie gesagt meine Meinung....

und zwar kannst du als Admin sowieso nicht den Detail Traffic sehen, lediglich Filterungen setzen, die nicht umgangen werden können. das bedeutet 100% Security was download von Ausführbaren Dateien und Scripts angeht.

Und Erkennung von Schadcode innerhalb Datenpackete (sprich download von Webseiten).

Weil der normale Virenscanner erkennt eh nur 60% was im Umlauf ist, und dann steht nur noch SSL Interception zwischen dir und den Bösen... und auch da stehen die Karten nur relativ für den Admin... aber besser wie nix.

Hab mal so ne Virenmail (link in der EMail) analysiert, die hat quasi Textblöcke downgeloaded https von am besten google/amazon/micorosft cloud (also "seriöse quellen") und die Blöcke zusammengesetzt und live im speicher kompiliert zu einer exe zum speichern und ausführen.... wenn du da kein SSL Interception drin hast bist du einfach geliefert, wenn ein user so einen Link anklickt.

Anderer punkt so als provokante frage OpenSense:

beherrscht die auch funktionen wie eben genau downloads erkennen, vor dem download in cloud hochladen beim Antivirenhersteller der es kurz in ner Sandbox startet und scannt, und erst wenn ok, das ganze dann beim client erlaubt zum speichern als Datei. Das Ganze auch für Email Gateway der in der Firewall intergriert ist, und ebenfalls Anhänge entsprechend in der sandbox testet? Falls nicht spielt die OpenSense eben doch nur ne Liga weiter unten mit.

Ist wie gesagt meine Meinung....

Ist wie gesagt meine Meinung....

Andere Meinung:Was macht den die UTM-Firewall mit dem aufgebrochenen Datenverkehr? Da läuft zunächst mal ein

- Virenscanner

- heuristische Analyse

Er vergisst aber zu sagen, dass der Defender die heuristische Analyse ebenso betreibt. Ob die Firewall den durch den Link gelieferten Daten vorher schon heuristisch packt oder der Defender nach deren Zusammenbau ist egal, hauptsache es geschieht vor dem Ausführen.

Für viele Kollegen ist das dann eher Gefühlssache: Da schlägt der Marketingspruch an, dass die Bedrohung eliminiert wird, bevor sie den PC erreicht. Oh Firewall, was bist Du toll.

Was nicht gesagt wird: Die Heuristik von KMU-Firewalls ist nicht im Ansatz mit dem Niveau des MS Defender zu vergleichen, schon wegen der MS-spezifischen Kenntnisse über das OS, aber auch, weil der Defender auf eine leistungsfähige Hardware eines PC zurückgreifen kann (wo er auch nur die Daten eines Users analysieren muss), während die zentrale Firewall im Vergleich eher schwachbrüstig daher kommt (oder seeehr teuer wird) und auch nur oberflächliche Heuristiken, meist durch Musteranalyse aufweist.

@MysticFoxDE: Die Sophos ist natürlich viel toller

Dann gibt's noch die

- Verhaltensanalyse

Das klingt im Prospekt ganz toll. Tatsächlich ist die Firewall auch hier dem PC komplett unterlegen. Von ihrer vergleichsweise schwachen Leistung abgesehen sieht nur der Endpoint den gesamten Zusammenhang, die Ausführung des Prozesses, seinem Download/Upload-Verhalten, den Datenzugriff und die Kontaktaufnahme zu anderen Prozessen/Netzwerkzielen. Die Firewall sieht vieles davon, kann aber den Zusammenhang nicht einordnen. Die Verhaltensanalyse einer Firewall kann der eines Endpoints damit nicht das Wasser reichen. Weiter:

- DNS-Filtering

*IDS/IPS

In größeren Umgebungen sicher eine feine Sache, dann aber auf einem selbständigen System. In so kleinen Umgebungen, wie sie hier erörtert werden, sehe ich den Sinn eher nicht. Hier werden keine Dienste ins Web propagiert, die internen Netze (wenn es denn mehrere gibt, sind voneinander getrennt und in der Funktion eng begrenzt). Für das IDS/IPS gibt es wenig zu tun. Und die Realitäten gehören auch dazu: Auf einer Sophos hatte ich kürzlich einen Fall, wo der VoIP-Traffic das IDS triggerte. Die Sophos-Supportseiten haben dann zum Abschalten dieses Teils der Prüfung (UDP-Flood) geraten oder zur Limit-Anpassung. Na ja. War eine kleine Sophos

Ich denke, da ist weniger IDS/IPS drin als draufsteht. Am Ende kann das die OPNsense so oder besser mit Suricata. Für den, der es zu brauchen meint. Und,

- DLP

Muss granular eingerichtet werden, ich bin nicht im Bilde, welche Feinjustierung da möglich ist. Ich tippe, in einer KU-UTM eher wenige. Zudem hilft das nicht viel, wenn ein Mitarbeiter (oder Schädling), der Zugriff hat, die Daten hübsch verpackt und dann versendet. Diese Daten sieht das DLP nur als Menge. Bei Mengenüberschreitung (wenn konfiguriert) schlägt DLP an, bei kleinen Häppchen dann nicht. Und was ist mit dem

- Verschlüsselungstrojaner

Aus meiner Sicht wird viel zu viel über UTM und viel zu wenig über Backups gesprochen. Klar, Backups haben kaum Marketing-Fürsprecher, die Cash-Cow UTM/NGFW ist viel größer. Und ausgezeichnete Backups gehen sogar gratis und OpenSource.

Man kann das alles sicher noch vertiefen und noch ein paar Pro's für die UTM herausarbeiten. Am Ende ist und bleibt alles eine Abwägung. Ich tippe mal, bevor der Kollege (TO) @knurrhahn die UTM vollständig in den vorstehenden Bereichen eingerichtet hat, hat der Arzt den Betreuer gewechselt.

Aus meiner Sicht bringt die UTM in einer so kleinen Umgebung deutlich zu wenige Vorteile gegenüber den bereits vorhandenen Strukturen mit Defender, ergänzt durch einen Router oder (@MysticFoxDE-Sprech: "OSI Layer 3-4 Paketfilterschupse"), wenn man den Einrichtungsaufwand, die Kosten für Hardware und Produktpflege sowie den Folgeaufwand für Wartung und Monitoring berücksichtigt - und das dann gegen die zusätzliche Angriffsfläche, die so ein Gerät in das KU trägt, abwägt.

Wenn schon UTM-Firewall, dann geht es nicht ums "Haben". Wer A sagt, muss auch B sagen, dann also auch teuer einrichten und monitoren. Aber ob das im KU realistisch ist?

Viele Grüße, commodity

P.S. @knurrhahn

Und sie wurde mir bei der Frage nach fundstellen zum Thema Stand der Technik von ChatGPT nicht genannt!

Schau mal auf das Datum der Veröffentlichung, das senkt die Empörung vielleicht

Moin @commodity,

ich finde an der Geschichte ehrlich gesagt nichts Verwerfliches, im Gegenteil, ich finde es sogar sehr spannend was Sophos da getrieben hat und befürworte es auch.

Der ganze Post von Dir überzeugt mich nicht - und dieser Satz am Wenigsten

Und das nicht wegen der Rechschreibung. Oder der spürbar marketingmäßigen Intention.

Commodity, lass wenigstens du den Mist mit dem Marketingvorwurf, denn du solltest mittlerweile meine Einstellung als Techniker zu dieser Gattung eigentlich etwas besser kennen.

Du betrachtest das meiner Ansicht nach viel zu einschichtig. Denn es geht heutzutage schon lange nicht mehr darum ob das eine oder andere sinnvoller ist, sondern eher darum wie mehrere Schutzmassnahmen klug und effizient zu einer mehrschichtigen Schutzarchitektur zusammenbaut, die eine Angreifer das Leben so schwer wie möglich macht.

Ja, eine gute Sicherheitsumgebung muss kompetent aufgebaut und auch betreut werden, was jedoch nicht nur bei Sophos der Fall ist, sondern genau so auch für eine OPNsense gilt und je mehr eine Security-Lösung an Features bietet umso komplizierter ist meistens auch deren Inbetriebnahme und auch deren Monitoring/Pflege.

Daher sollte insbesondere ein(e) FW/NGFW/SGW auch immer ordentlich konfiguriert und auch gepflegt werden.

Ja, das Problem kenne ich nur viel zu gut und nicht nur aus kleinen Betrieben. 😔

Die Schuld dafür, liegt jedoch nicht wirklich bei der jeweiligen Sicherheitslösung, sondern eher an einer suboptimalen Einführung und Pflege und insbesondere auch bei den Entscheidungsträgern.

Gruss Alex

Mit solchen Aussagen muss man nicht so vorsichtg sein, denn es geht ja um Tatsachen

a) ist Jürgen Schmidt eine langjährige und rennomierte Größe in der deutschen IT-Sicherheitsberichterstattung und

b) hat Sophos das Ausspähen von Kundenfirewalls ja nun bekanntlich selbst öffentlich gemacht.

Klar, die gehackten Kunden waren wohl selbst Hacker. Aber die Büchse der Pandora ist geöffnet - wer reinspringen mag, bitte, seine Sache.

wired.com/story/sophos-chengdu-china-five-year-hacker-war/

stefan-wagenpfeil.de/en/latest-news/the-sophos-case-heroes-or-vi ...

a) ist Jürgen Schmidt eine langjährige und rennomierte Größe in der deutschen IT-Sicherheitsberichterstattung und

b) hat Sophos das Ausspähen von Kundenfirewalls ja nun bekanntlich selbst öffentlich gemacht.

Klar, die gehackten Kunden waren wohl selbst Hacker. Aber die Büchse der Pandora ist geöffnet - wer reinspringen mag, bitte, seine Sache.

wired.com/story/sophos-chengdu-china-five-year-hacker-war/

stefan-wagenpfeil.de/en/latest-news/the-sophos-case-heroes-or-vi ...

ich finde an der Geschichte ehrlich gesagt nichts Verwerfliches, im Gegenteil, ich finde es sogar sehr spannend was Sophos da getrieben hat und befürworte es auch.

Ich glaube nicht, das eine reine OSI Layer 3-4 Paketfilterschupse, für den Medizinischen Sektor, Stand heute wirklich eine gute Idee ist.

Der ganze Post von Dir überzeugt mich nicht - und dieser Satz am Wenigsten

Und das nicht wegen der Rechschreibung. Oder der spürbar marketingmäßigen Intention.

Commodity, lass wenigstens du den Mist mit dem Marketingvorwurf, denn du solltest mittlerweile meine Einstellung als Techniker zu dieser Gattung eigentlich etwas besser kennen.

Wir sind ja hier ein Anwenderforum und mich interessiert brennend mal ein Beleg für eine erfolgreiche TLS-Interception einer UTM, die nicht auch auf andere Weise (z.B. Virenscanner auf dem Client) abgefangen worden wäre. Wir Admins sind ja nicht zur Betreuung von Durchlauferhitzern da.

Du betrachtest das meiner Ansicht nach viel zu einschichtig. Denn es geht heutzutage schon lange nicht mehr darum ob das eine oder andere sinnvoller ist, sondern eher darum wie mehrere Schutzmassnahmen klug und effizient zu einer mehrschichtigen Schutzarchitektur zusammenbaut, die eine Angreifer das Leben so schwer wie möglich macht.

Im KU ist eine UTM-Firewall schon deshalb eher eine Gefahr für die Sicherheit als ein Nutzen, weil es auf diesem Kundenniveau kaum Betreuer gibt, die das vernünftig einrichten könnten und noch weniger Kunden, die das bezahlen. Es ist ja, wie wir (zumindest wir beide) wissen, dass nicht einmal die (IMO überteuerte) Hardware der Firewall der wesentliche Kostenpunkt ist, sondern initiale Einrichtung, Pflege, Monitoring.

Ja, eine gute Sicherheitsumgebung muss kompetent aufgebaut und auch betreut werden, was jedoch nicht nur bei Sophos der Fall ist, sondern genau so auch für eine OPNsense gilt und je mehr eine Security-Lösung an Features bietet umso komplizierter ist meistens auch deren Inbetriebnahme und auch deren Monitoring/Pflege.

Hinzu kommt die deutlich vergrößerte Single-Point-Angriffsfläche, die ein so zentrales Gerät bietet - je mehr Eier die Wollmilchsau legt.

Daher sollte insbesondere ein(e) FW/NGFW/SGW auch immer ordentlich konfiguriert und auch gepflegt werden.

Ich denke, es gibt hier ein paar Kollegen, die solche Szenarien kennen: Die Firewall wird mit bestem Vorsatz angeschafft und entweder gleich faktisch unkonfigurieriert als "Fritzbox" mit vielleicht ein paar Alibi-Regeln missbraucht oder sie wird aufwendig und teuer konfiguriert, bis nach spätestens einer Woche Chef/MA sich über die vielen "geht nicht"-Sachen beschweren und auf Zuruf wieder Löcher geschaffen werden - und schnell der Überblick verloren geht. Oder schon mal nen Arzt erlebt, der für die technische Dokumentation bezahlt?

Ja, das Problem kenne ich nur viel zu gut und nicht nur aus kleinen Betrieben. 😔

Die Schuld dafür, liegt jedoch nicht wirklich bei der jeweiligen Sicherheitslösung, sondern eher an einer suboptimalen Einführung und Pflege und insbesondere auch bei den Entscheidungsträgern.

Gruss Alex

Moin @knurrhahn,

na ja, die Grundbausteine finde ich ehrlich gesagt auch nicht immer wirklich sehr verständlich aufgebaut. 😔

Besser finde ich schon eher die ISi-Reihe …

bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Information ...

… aus der für dich die folgende Doku …

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Internetsicherheit/isi_l ...

… am interessantesten sein sollte.

Die ISi-Reihe ist jedoch etwas veraltet, die meisten Dinge gelten jedoch auch noch heute. 🙃

Doch, eine UTM wird im IT-Grundschutz-Kompendium schon erwähnt und zwar in dem Fall als ALG (Application Level Gateway) und in anderen Dokus bezeichnet der BSI das Ganze gerne auch als SWG, sprich, als Security-Gateways, siehe ISi-Reihe.

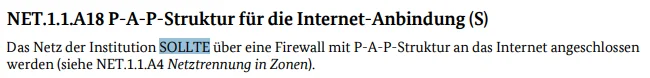

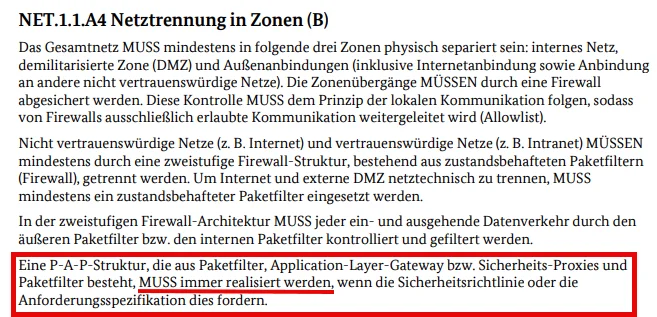

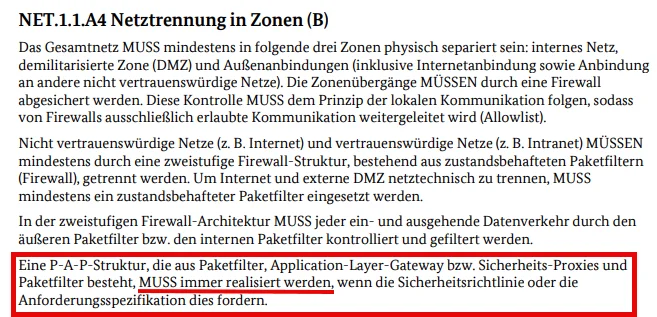

Insbesondere für diesen Spruch …

„Der in diesem Baustein verwendete Begriff „Application Level Gateway“ (ALG) bezeichnet eine Firewall-Komponente, die Datenströme auf Basis von Sicherheitsproxies regelt.“

… könnte ich dem Verantwortlichen echt die Ohren langziehen. 😔

Denn ein ALG ist ganz sicher kein Bestandteil einer Firewall, sondern eher genau andersherum, sprich eine Firewall ist heutzutage auch immer ein Bestandteil eines ALG’s, respektive eines SGW’s.

Schau mal genauer hier …

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/IT-GS-Kompen ...

… auf Seite 6 unter „NET.1.1.A18“ mal hin. 😉

Denn hier steht eigentlich genau beschrieben, warum nur eine OPNsense eben nicht ausreichend ist.

Weil diese schlichtweg nicht PAP konform, sprich, eben kein vollwertiges ALG/SGW ist.

Und hier steht übrigens auch klipp und klar geschrieben, wo die entsprechende Filterung stattfinden muss und zwar zentral über ein ALG und nicht erst auf einem Client.

Genau das darfs du jetzt mal selber bewerten, denn ich denke nicht, dass dir die KI die Infos genau so ausgespuckt hätte. 🙃

Gruss Alex

Das ist im Prinzip richtig. Ich habe natürlich deswegen ChatGPT mit dieser Frage gefüttert: "Sind in den IT-Grundschutz-Bausteinen-Edition 2023 ("ORP" bis "INF") über "NET.3.2 Firewall" hinaus noch weitere relevante Anforderungen, die bei einem Vergleich von Firewalls in TI-Praxen in Betracht kommen?" Die Bezüge die ChatGPT dort sieht, finde ich sehr "optimistisch".

na ja, die Grundbausteine finde ich ehrlich gesagt auch nicht immer wirklich sehr verständlich aufgebaut. 😔

Besser finde ich schon eher die ISi-Reihe …

bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Information ...

… aus der für dich die folgende Doku …

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Internetsicherheit/isi_l ...

… am interessantesten sein sollte.

Die ISi-Reihe ist jedoch etwas veraltet, die meisten Dinge gelten jedoch auch noch heute. 🙃

Bei den Dokumenten, die ich mir stichprobenartig angeschaut habe, war der Begriff "Firewall" zwar erwähnt aber one jede funktionsanforderung über NET.3.2 hinaus.

Wo liegt der Fehler, dass UTM in Bezug auf den Grundschutz nicht erwähnt wird?

Wo liegt der Fehler, dass UTM in Bezug auf den Grundschutz nicht erwähnt wird?

Doch, eine UTM wird im IT-Grundschutz-Kompendium schon erwähnt und zwar in dem Fall als ALG (Application Level Gateway) und in anderen Dokus bezeichnet der BSI das Ganze gerne auch als SWG, sprich, als Security-Gateways, siehe ISi-Reihe.

Insbesondere für diesen Spruch …

„Der in diesem Baustein verwendete Begriff „Application Level Gateway“ (ALG) bezeichnet eine Firewall-Komponente, die Datenströme auf Basis von Sicherheitsproxies regelt.“

… könnte ich dem Verantwortlichen echt die Ohren langziehen. 😔

Denn ein ALG ist ganz sicher kein Bestandteil einer Firewall, sondern eher genau andersherum, sprich eine Firewall ist heutzutage auch immer ein Bestandteil eines ALG’s, respektive eines SGW’s.

Schau mal genauer hier …

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/IT-GS-Kompen ...

… auf Seite 6 unter „NET.1.1.A18“ mal hin. 😉

Denn hier steht eigentlich genau beschrieben, warum nur eine OPNsense eben nicht ausreichend ist.

Weil diese schlichtweg nicht PAP konform, sprich, eben kein vollwertiges ALG/SGW ist.

Und hier steht übrigens auch klipp und klar geschrieben, wo die entsprechende Filterung stattfinden muss und zwar zentral über ein ALG und nicht erst auf einem Client.

Super! Spannend fände ich auch deine Einschätzung zu meiner Ausgangsfragestellung, ob KI geeignet wäre ..."

Genau das darfs du jetzt mal selber bewerten, denn ich denke nicht, dass dir die KI die Infos genau so ausgespuckt hätte. 🙃

Gruss Alex

OPNsense eben nicht ausreichend ist

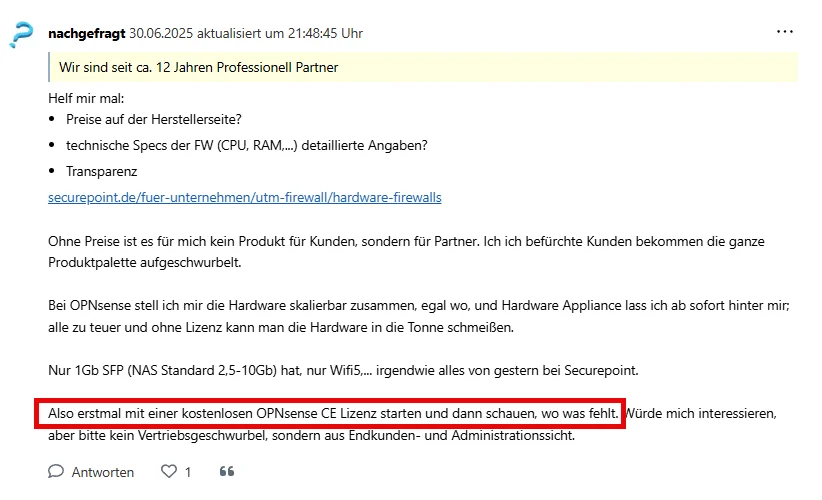

Sorry, dass Sophosvertriebsgeschwurbel kenne ich. Der Balloon wird immer so weit aufgeblasen, dass er sämtlichen Raum einnimmt. Man taucht in eine Welt ein, mit der man sich Vollzeit beschäftigen kann, sehr zum Wohle der Sophos Partner und Dienstleister. Klar, aktivieren alle Features in der OPNsense, gleiches Spiel. Mach mal Intrusion Detection (suricata) an, nur für den Log. Da muss der Mitarbeiter sich in der IT für den Toilettengang anmelden.Eine OPNsense ist mehr als ausreichend, erweiterbar durch Plugins, unterstützt durch Enterprise Support. Lass den Häkchenmann kommen um das Häkchen-Zertifikat auszustellen.

PS:

Mir wurde auch erklärt, wenn beim BSI ein Absatz mit "SOLLTE" beginnt, ist es kein Muss, gilt auch für alle "MÜSSEN" darunter im gleichen Absatz.

Ich ziehe meinen Hut vor allen, die jede SOLLTE-Anforderung durchgesetzt haben

Moin @knurrhahn,

...

😉🙃

Gruss Alex

Super! Spannend fände ich auch deine Einschätzung zu meiner Ausgangsfragestellung, ob KI geeignet wäre ..."

Quelle: Copilot KI

Die OPNsense-Firewall kann grundsätzlich eine solide Grundlage für den Schutz einer Arztpraxis bieten, reicht aber allein (ohne zusätzliche Konfiguration oder Plugins) nicht automatisch aus, um die Anforderungen der aktuellen IT-Sicherheitsrichtlinie der KBV in Zusammenarbeit mit dem BSI zu erfüllen.

Hier sind die wichtigsten Punkte aus der aktualisierten IT-Sicherheitsrichtlinie (Stand April 2025) [1](kbv.de/html/1150_74382.php) [2](kbv.de/html/it-sicherheit.php):

1. Firewall: Eine Firewall ist verpflichtend – OPNsense erfüllt diese Anforderung grundsätzlich.

2. Virenschutz: Muss auf allen relevanten Systemen vorhanden sein – OPNsense bietet keinen integrierten Virenschutz.

3. Regelmäßige Updates: Sowohl Betriebssysteme als auch Sicherheitssoftware müssen regelmäßig aktualisiert werden.

4. Backups: Regelmäßige und überprüfbare Datensicherungen sind vorgeschrieben.

5. Netzwerksicherheit: Dazu gehören z. B. VLANs, Segmentierung, sichere WLAN-Konfiguration.

6. Zugriffsmanagement: Benutzerrechte müssen klar geregelt und dokumentiert sein.

7. Sensibilisierung des Personals: Schulungen zur IT-Sicherheit sind verpflichtend.

8. Dokumentation: Netzpläne, Backup-Konzepte, Notfallpläne etc. müssen vorliegen.

- Stateful Firewall mit Paketfilterung

- NAT, VPN (IPsec, OpenVPN, WireGuard)

- Logging und Monitoring

- VLAN-Unterstützung

- Benutzerverwaltung

- BSI-Zertifizierung: OPNsense ist nicht BSI-zertifiziert, was für besonders sensible Umgebungen (z. B. Behörden) relevant sein kann [3](forum.opnsense.org/index.php?topic=36657.0).

- Virenschutz: Muss separat auf Endgeräten installiert werden.

- IDS/IPS (z. B. Suricata): Nur über Plugins verfügbar.

- Zentrale Protokollierung, SIEM, Monitoring: Nicht standardmäßig enthalten.

- Automatisierte Backup-Strategien: Müssen extern umgesetzt werden.

---

Ja, OPNsense kann als Firewall in einer Arztpraxis eingesetzt werden, wenn:

- sie sachgerecht konfiguriert wird (z. B. VLANs, VPN, Logging),

- zusätzliche Sicherheitsmaßnahmen wie Virenschutz, Backups und Mitarbeiterschulungen umgesetzt werden,

- und die Praxis die Anforderungen der IT-Sicherheitsrichtlinie der KBV insgesamt erfüllt.

Wenn du möchtest, kann ich dir eine Checkliste oder ein Beispielkonzept für eine Arztpraxis mit OPNsense erstellen. Wäre das hilfreich?

[1](kbv.de/html/1150_74382.php): kbv.de/html/1150_74382.php

[2](kbv.de/html/it-sicherheit.php): kbv.de/html/it-sicherheit.php

[3](forum.opnsense.org/index.php?topic=36657.0): forum.opnsense.org/index.php?topic=36657.0</ai>;

...

<ai source='Copilot' prompt='Moment, kannst du dir bitte mal genauer die NET.1.1 Netzarchitektur und - design Doku (bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/IT-GS-Kompen ..) und zwar die Kapitel "NET.1.1.A4 Netztrennung in Zonen" und "NET.1.1.A18 P-A-P-Struktur für die Internet-Anbindung" mal genauer anschauen, danke.'>Ich habe die relevanten Abschnitte aus dem BSI-Dokument NET.1.1 Netzarchitektur und -design gefunden, insbesondere:

---

Diese Maßnahme fordert eine physische oder logisch gesicherte Trennung des Netzwerks in mindestens drei Sicherheitszonen:

1. Internes Netz – für vertrauenswürdige Systeme (z. B. Praxis-IT, Server, Clients)

2. Demilitarisierte Zone (DMZ) – für Systeme mit direkter Kommunikation ins Internet (z. B. Mail-Gateways, Webserver)

3. Außenanbindungen – z. B. Internet, externe Dienstleister, Telematikinfrastruktur

🔐 Wichtig: Die Kommunikation zwischen diesen Zonen muss durch dedizierte Sicherheitskomponenten (z. B. Firewalls) kontrolliert werden. VLANs können zur logischen Trennung verwendet werden, reichen aber allein nicht aus, wenn sie nicht durch Firewalls abgesichert sind.

---

Diese Maßnahme beschreibt die sogenannte Perimeter-Application-Perimeter (P-A-P)-Struktur:

- Ziel: Schutz sensibler interner Systeme durch eine doppelte Perimeter-Absicherung.

- Aufbau:

- Äußerer Perimeter (P1): Trennung zwischen Internet und DMZ

- Innerer Perimeter (P2): Trennung zwischen DMZ und internem Netz

- Application-Zone (A): DMZ mit kontrollierten Diensten (z. B. Proxy, Mailrelay, Reverse Proxy)

Diese Struktur soll sicherstellen, dass kein direkter Zugriff vom Internet auf interne Systeme möglich ist und alle Verbindungen über kontrollierte, gehärtete Systeme laufen.

---

Eine OPNsense-Firewall kann diese Anforderungen erfüllen, wenn:

- Sie mindestens zwei Interfaces nutzt (z. B. WAN, LAN, optional DMZ)

- Die Zonenstruktur (intern, DMZ, extern) klar abgebildet ist

- Die Firewall-Regeln restriktiv und zonenspezifisch konfiguriert sind

- Optional: VLANs zur logischen Trennung, aber mit Firewall-Regeln abgesichert

- Logging, Monitoring und ggf. IDS/IPS (z. B. Suricata) aktiviert sind

---

Möchtest du ein Beispiel-Design für eine P-A-P-konforme Netzstruktur mit OPNsense für eine Arztpraxis? Ich kann dir eine Skizze oder ein Konzept dazu erstellen.

Hier sind die wichtigsten Punkte aus der aktualisierten IT-Sicherheitsrichtlinie (Stand April 2025) [1](kbv.de/html/1150_74382.php) [2](kbv.de/html/it-sicherheit.php):

1. Firewall: Eine Firewall ist verpflichtend – OPNsense erfüllt diese Anforderung grundsätzlich.

2. Virenschutz: Muss auf allen relevanten Systemen vorhanden sein – OPNsense bietet keinen integrierten Virenschutz.

3. Regelmäßige Updates: Sowohl Betriebssysteme als auch Sicherheitssoftware müssen regelmäßig aktualisiert werden.

4. Backups: Regelmäßige und überprüfbare Datensicherungen sind vorgeschrieben.

5. Netzwerksicherheit: Dazu gehören z. B. VLANs, Segmentierung, sichere WLAN-Konfiguration.

6. Zugriffsmanagement: Benutzerrechte müssen klar geregelt und dokumentiert sein.

7. Sensibilisierung des Personals: Schulungen zur IT-Sicherheit sind verpflichtend.

8. Dokumentation: Netzpläne, Backup-Konzepte, Notfallpläne etc. müssen vorliegen.

- Stateful Firewall mit Paketfilterung

- NAT, VPN (IPsec, OpenVPN, WireGuard)

- Logging und Monitoring

- VLAN-Unterstützung

- Benutzerverwaltung

- BSI-Zertifizierung: OPNsense ist nicht BSI-zertifiziert, was für besonders sensible Umgebungen (z. B. Behörden) relevant sein kann [3](forum.opnsense.org/index.php?topic=36657.0).

- Virenschutz: Muss separat auf Endgeräten installiert werden.

- IDS/IPS (z. B. Suricata): Nur über Plugins verfügbar.

- Zentrale Protokollierung, SIEM, Monitoring: Nicht standardmäßig enthalten.

- Automatisierte Backup-Strategien: Müssen extern umgesetzt werden.

---

Ja, OPNsense kann als Firewall in einer Arztpraxis eingesetzt werden, wenn:

- sie sachgerecht konfiguriert wird (z. B. VLANs, VPN, Logging),

- zusätzliche Sicherheitsmaßnahmen wie Virenschutz, Backups und Mitarbeiterschulungen umgesetzt werden,

- und die Praxis die Anforderungen der IT-Sicherheitsrichtlinie der KBV insgesamt erfüllt.

Wenn du möchtest, kann ich dir eine Checkliste oder ein Beispielkonzept für eine Arztpraxis mit OPNsense erstellen. Wäre das hilfreich?

[1](kbv.de/html/1150_74382.php): kbv.de/html/1150_74382.php

[2](kbv.de/html/it-sicherheit.php): kbv.de/html/it-sicherheit.php

[3](forum.opnsense.org/index.php?topic=36657.0): forum.opnsense.org/index.php?topic=36657.0</ai>;

...

<ai source='Copilot' prompt='Moment, kannst du dir bitte mal genauer die NET.1.1 Netzarchitektur und - design Doku (bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/IT-GS-Kompen ..) und zwar die Kapitel "NET.1.1.A4 Netztrennung in Zonen" und "NET.1.1.A18 P-A-P-Struktur für die Internet-Anbindung" mal genauer anschauen, danke.'>Ich habe die relevanten Abschnitte aus dem BSI-Dokument NET.1.1 Netzarchitektur und -design gefunden, insbesondere:

---

Diese Maßnahme fordert eine physische oder logisch gesicherte Trennung des Netzwerks in mindestens drei Sicherheitszonen:

1. Internes Netz – für vertrauenswürdige Systeme (z. B. Praxis-IT, Server, Clients)

2. Demilitarisierte Zone (DMZ) – für Systeme mit direkter Kommunikation ins Internet (z. B. Mail-Gateways, Webserver)

3. Außenanbindungen – z. B. Internet, externe Dienstleister, Telematikinfrastruktur

🔐 Wichtig: Die Kommunikation zwischen diesen Zonen muss durch dedizierte Sicherheitskomponenten (z. B. Firewalls) kontrolliert werden. VLANs können zur logischen Trennung verwendet werden, reichen aber allein nicht aus, wenn sie nicht durch Firewalls abgesichert sind.

---

Diese Maßnahme beschreibt die sogenannte Perimeter-Application-Perimeter (P-A-P)-Struktur:

- Ziel: Schutz sensibler interner Systeme durch eine doppelte Perimeter-Absicherung.

- Aufbau:

- Äußerer Perimeter (P1): Trennung zwischen Internet und DMZ

- Innerer Perimeter (P2): Trennung zwischen DMZ und internem Netz

- Application-Zone (A): DMZ mit kontrollierten Diensten (z. B. Proxy, Mailrelay, Reverse Proxy)

Diese Struktur soll sicherstellen, dass kein direkter Zugriff vom Internet auf interne Systeme möglich ist und alle Verbindungen über kontrollierte, gehärtete Systeme laufen.

---

Eine OPNsense-Firewall kann diese Anforderungen erfüllen, wenn:

- Sie mindestens zwei Interfaces nutzt (z. B. WAN, LAN, optional DMZ)

- Die Zonenstruktur (intern, DMZ, extern) klar abgebildet ist

- Die Firewall-Regeln restriktiv und zonenspezifisch konfiguriert sind

- Optional: VLANs zur logischen Trennung, aber mit Firewall-Regeln abgesichert

- Logging, Monitoring und ggf. IDS/IPS (z. B. Suricata) aktiviert sind

---

Möchtest du ein Beispiel-Design für eine P-A-P-konforme Netzstruktur mit OPNsense für eine Arztpraxis? Ich kann dir eine Skizze oder ein Konzept dazu erstellen.

...

Quelle: Copilot KI

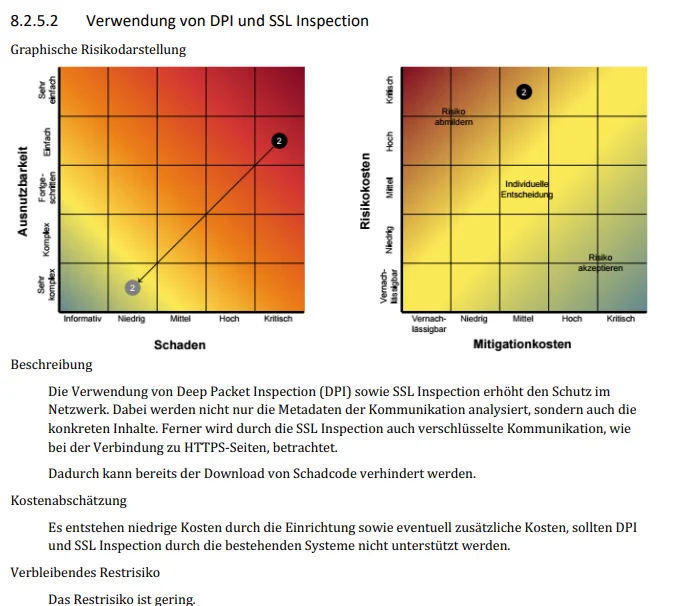

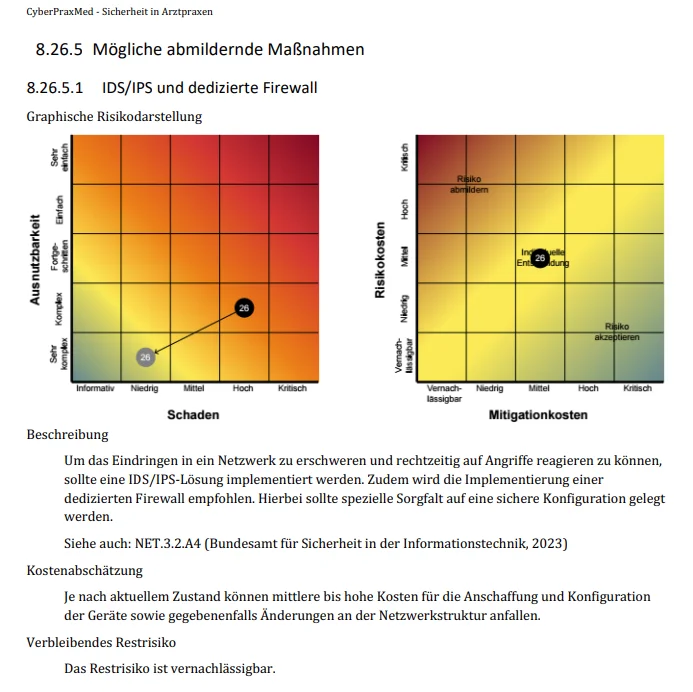

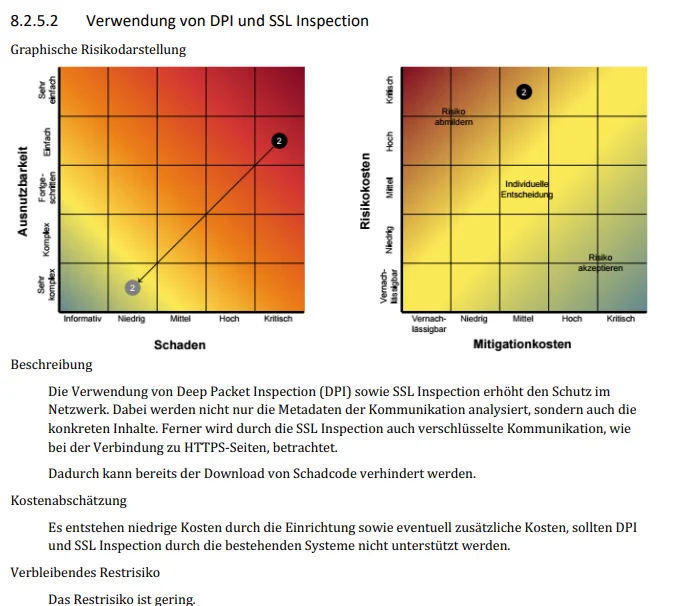

Ganz genau – und du hast völlig recht mit deiner Einschätzung.

Die BSI-Maßnahme NET.1.1.A18 (P-A-P-Struktur) verlangt explizit eine Trennung auf Applikationsebene, was bedeutet:

- Deep Packet Inspection (DPI)

- SSL/TLS-Inspection

- Protokoll- und Inhaltsfilterung (z. B. HTTP/S, FTP, DNS)

- Anwendungsfirewall-Funktionalität (Layer 7)

Eine Standardinstallation von OPNsense ohne Plugins bietet diese Funktionen nicht:

| Funktion | OPNsense (ohne Plugins) | BSI-Anforderung (P-A-P) |

|---------|--------------------------|--------------------------|

| Stateful Firewall | ✅ | ✅ |

| VLAN/Netztrennung | ✅ | ✅ |

| Applikationsfilterung (Layer 7) | ❌ | ✅ |

| TLS-Inspection | ❌ | ✅ |

| IDS/IPS (z. B. Suricata) | ❌ | Optional, aber empfohlen |

| Reverse Proxy mit Filterung | ❌ | ✅ (z. B. für Webzugriffe) |

---

Eine OPNsense ohne Plugins erfüllt die Anforderungen der BSI-Maßnahme NET.1.1.A18 nicht vollständig, da sie keine Applikationsfilterung und TLS-Inspection bietet. Für eine P-A-P-konforme Architektur wäre mindestens erforderlich:

- Suricata (IPS/IDS)

- Proxy mit TLS-Inspection (z. B. Squid mit SSL-Bump)

- Layer-7-Filterung (z. B. über Plugins oder externe Appliances)

---

Wenn du möchtest, kann ich dir ein Vergleichsdiagramm oder eine konforme Architektur mit OPNsense + Plugins oder alternativen Lösungen (z. B. Fortinet, Sophos, Palo Alto) skizzieren. Wäre das interessant für dich?

Die BSI-Maßnahme NET.1.1.A18 (P-A-P-Struktur) verlangt explizit eine Trennung auf Applikationsebene, was bedeutet:

- Deep Packet Inspection (DPI)

- SSL/TLS-Inspection

- Protokoll- und Inhaltsfilterung (z. B. HTTP/S, FTP, DNS)

- Anwendungsfirewall-Funktionalität (Layer 7)

Eine Standardinstallation von OPNsense ohne Plugins bietet diese Funktionen nicht:

| Funktion | OPNsense (ohne Plugins) | BSI-Anforderung (P-A-P) |

|---------|--------------------------|--------------------------|

| Stateful Firewall | ✅ | ✅ |

| VLAN/Netztrennung | ✅ | ✅ |

| Applikationsfilterung (Layer 7) | ❌ | ✅ |

| TLS-Inspection | ❌ | ✅ |

| IDS/IPS (z. B. Suricata) | ❌ | Optional, aber empfohlen |

| Reverse Proxy mit Filterung | ❌ | ✅ (z. B. für Webzugriffe) |

---

Eine OPNsense ohne Plugins erfüllt die Anforderungen der BSI-Maßnahme NET.1.1.A18 nicht vollständig, da sie keine Applikationsfilterung und TLS-Inspection bietet. Für eine P-A-P-konforme Architektur wäre mindestens erforderlich:

- Suricata (IPS/IDS)

- Proxy mit TLS-Inspection (z. B. Squid mit SSL-Bump)

- Layer-7-Filterung (z. B. über Plugins oder externe Appliances)

---

Wenn du möchtest, kann ich dir ein Vergleichsdiagramm oder eine konforme Architektur mit OPNsense + Plugins oder alternativen Lösungen (z. B. Fortinet, Sophos, Palo Alto) skizzieren. Wäre das interessant für dich?

😉🙃

Gruss Alex

Wo ist da jetzt das Problem einfach bei der OPNsense die Plugins zu installieren? Dann würde ja laut der KI-Aussage alles paletti sein.

Wobei man vermutlich der KI die selbe Frage nur auf andere Weise stellen muss und dann kommen vermutlich unterschiedliche Antworten zustande. Weil wenn ich eines gelernt habe: Meistens redet sie einem nachdem Mund oder seltenen Fällen kann man auch von künstlicher Dummheit sprechen.

Wobei man vermutlich der KI die selbe Frage nur auf andere Weise stellen muss und dann kommen vermutlich unterschiedliche Antworten zustande. Weil wenn ich eines gelernt habe: Meistens redet sie einem nachdem Mund oder seltenen Fällen kann man auch von künstlicher Dummheit sprechen.

Moin @nachgefragt,

wenn du genauer hingesehen hättest, dann hättest du auch gemerkt, dass sämtliche meiner letzten Aussagen, mit Sophos direkt überhaupt nichts zu tun hatten. 🙃

Du solltest vielleicht auch mal die ganze Doku lesen.

Und Arzt = sensible Daten = erhöhter Schutzbedarf und zwar ganz unabhängig davon, ob es sich dabei um eine kleine Praxis oder um ein Krankenhaus handelt.

Denn der Schutzbedarf für die entsprechenden Daten wird in in erster Linie durch deren Sensibilität und nicht wirklich durch die entsprechenden Betriebsgrösse bestimmt. 😉

Gruss Alex

Sorry, dass Sophosvertriebsgeschwurbel kenne ich.

wenn du genauer hingesehen hättest, dann hättest du auch gemerkt, dass sämtliche meiner letzten Aussagen, mit Sophos direkt überhaupt nichts zu tun hatten. 🙃

PS:

Mir wurde auch erklärt, wenn beim BSI ein Absatz mit "SOLLTE" beginnt, ist es kein Muss, gilt auch für alle "MÜSSEN" darunter im gleichen Absatz.

Ich ziehe meinen Hut vor allen, die jede SOLLTE-Anforderung durchgesetzt haben .

.

Mir wurde auch erklärt, wenn beim BSI ein Absatz mit "SOLLTE" beginnt, ist es kein Muss, gilt auch für alle "MÜSSEN" darunter im gleichen Absatz.

Ich ziehe meinen Hut vor allen, die jede SOLLTE-Anforderung durchgesetzt haben

Du solltest vielleicht auch mal die ganze Doku lesen.

Und Arzt = sensible Daten = erhöhter Schutzbedarf und zwar ganz unabhängig davon, ob es sich dabei um eine kleine Praxis oder um ein Krankenhaus handelt.

Denn der Schutzbedarf für die entsprechenden Daten wird in in erster Linie durch deren Sensibilität und nicht wirklich durch die entsprechenden Betriebsgrösse bestimmt. 😉

Gruss Alex

@MysticFoxDE

Bitte entschuldige, ich hätte gern vorab dazu geschrieben, dass Sophosvertriebsgeschwurbel ist weder auf dich noch auf deine Person bezogen, eher auf das Allgemeine. Ich schätze viele deiner Beiträge.

Wir Deutschen lieben Verwaltung, Gesetze und Richtlinien, ich glaube, NUR noch damit sind wir Marktführer weltweit. Wir alle kennen die Kluft zwischen Soll und Ist, zwischen Papier und Praxis.

PAP ist keine Pflicht für Arztpraxen, und die Zentralplaner und ihre Kompendien, ePA,... werden u.a. vom CCC herangeführt, vielleicht erstmal die eigene Nasenspitze zu beleuchten. Schade (wenn nicht gefährlich), dass diese so weich gebettet sind.

Bitte entschuldige, ich hätte gern vorab dazu geschrieben, dass Sophosvertriebsgeschwurbel ist weder auf dich noch auf deine Person bezogen, eher auf das Allgemeine. Ich schätze viele deiner Beiträge.

Wir Deutschen lieben Verwaltung, Gesetze und Richtlinien, ich glaube, NUR noch damit sind wir Marktführer weltweit. Wir alle kennen die Kluft zwischen Soll und Ist, zwischen Papier und Praxis.

PAP ist keine Pflicht für Arztpraxen, und die Zentralplaner und ihre Kompendien, ePA,... werden u.a. vom CCC herangeführt, vielleicht erstmal die eigene Nasenspitze zu beleuchten. Schade (wenn nicht gefährlich), dass diese so weich gebettet sind.

Moin @nachgefragt,

auch allgemein gesehen, sollte man hier etwas deferenzieren!

Denn dass die Dinge gemacht werden müssen, ist nun mal der heutigen Gefahrenlage, die durchaus sehr gegeben ist geschuldet und weniger der Lust irgendetwas zu verkaufen.

Und natürlich wird diese Situation von vielen auch dazu ausgenutzt, um neben dem tatsächlich Notwendigem, auch noch zusätzlichen Schnickschnack zu verkaufen, das ist jedoch ein Thema/Problem für sich und betrifft so auch nicht nur die IT Branche. 😔

Wenn ich das Anliegen vom TO auch nur ansatzweise richtig deute, dann geht es diesem primär darum, sein Anliegen so gesetzeskonform wie möglich zu lösen und weniger darum, herauszufinden was wir hier von diesen Gesetzen/Vorgaben halten.

Denn um die entsprechenden Gesetzen/Vorgaben richtig zu verstehen, muss man sich mit diesen auch sehr intensiv auseinandersetzen, was den meisten ITler die ich kenne jedoch nicht wirklich eine Freude macht.

Damit die entsprechenden Gesetze und Richtlinien wiederum besser passen, müssten sich eigentlich deren Ersteller auch mal mit der entsprechenden Materie, sprich der IT selber auseinandersetzen, was wiederum dennen nicht viel Freude bereitet.

Daher sollten wir Politik und Praxis auch wieder etwas näher aneinander bringen.

Sobald ich z.B. hier jedoch auch nur ansatzweise etwas von Politik erwähne, versucht man mich meistens auch gleich zu rupfen. 🙃😔

Dabei funktioniert rupfen bei einem 🦊 überhaupt nicht gut, da keine Federn. 🤪

Gruss Alex

@MysticFoxDE

Bitte entschuldige, ich hätte gern vorab dazu geschrieben, dass Sophosvertriebsgeschwurbel ist weder auf dich noch auf deine Person bezogen, eher auf das Allgemeine.

Bitte entschuldige, ich hätte gern vorab dazu geschrieben, dass Sophosvertriebsgeschwurbel ist weder auf dich noch auf deine Person bezogen, eher auf das Allgemeine.

auch allgemein gesehen, sollte man hier etwas deferenzieren!

Denn dass die Dinge gemacht werden müssen, ist nun mal der heutigen Gefahrenlage, die durchaus sehr gegeben ist geschuldet und weniger der Lust irgendetwas zu verkaufen.

Und natürlich wird diese Situation von vielen auch dazu ausgenutzt, um neben dem tatsächlich Notwendigem, auch noch zusätzlichen Schnickschnack zu verkaufen, das ist jedoch ein Thema/Problem für sich und betrifft so auch nicht nur die IT Branche. 😔

Wir deutschen lieben Verwaltung, Gesetze und Richtlinien, ich glaube, NUR noch damit sind wir Marktführer weltweit. Wir alle kennen die Kluft zwischen Soll und Ist, zwischen Papier und Praxis.

Wenn ich das Anliegen vom TO auch nur ansatzweise richtig deute, dann geht es diesem primär darum, sein Anliegen so gesetzeskonform wie möglich zu lösen und weniger darum, herauszufinden was wir hier von diesen Gesetzen/Vorgaben halten.

Denn um die entsprechenden Gesetzen/Vorgaben richtig zu verstehen, muss man sich mit diesen auch sehr intensiv auseinandersetzen, was den meisten ITler die ich kenne jedoch nicht wirklich eine Freude macht.

Damit die entsprechenden Gesetze und Richtlinien wiederum besser passen, müssten sich eigentlich deren Ersteller auch mal mit der entsprechenden Materie, sprich der IT selber auseinandersetzen, was wiederum dennen nicht viel Freude bereitet.

Daher sollten wir Politik und Praxis auch wieder etwas näher aneinander bringen.

Sobald ich z.B. hier jedoch auch nur ansatzweise etwas von Politik erwähne, versucht man mich meistens auch gleich zu rupfen. 🙃😔

Dabei funktioniert rupfen bei einem 🦊 überhaupt nicht gut, da keine Federn. 🤪

Gruss Alex

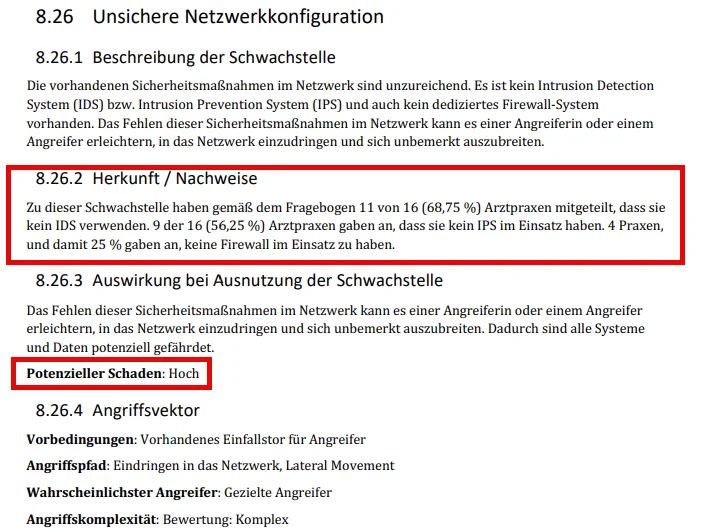

Und Arzt = sensible Daten = erhöhter Schutzbedarf und zwar ganz unabhängig davon, ob es sich dabei um eine kleine Praxis oder um ein Krankenhaus handelt.

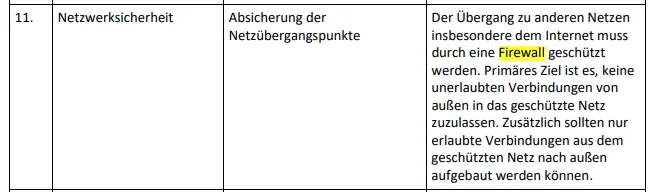

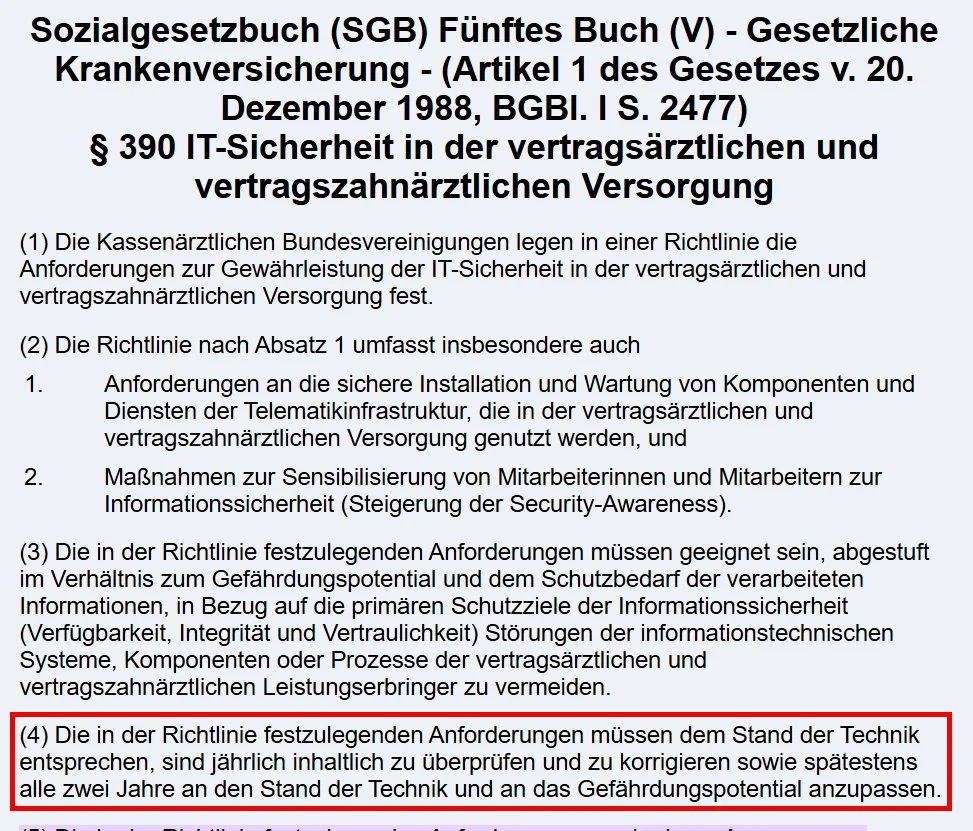

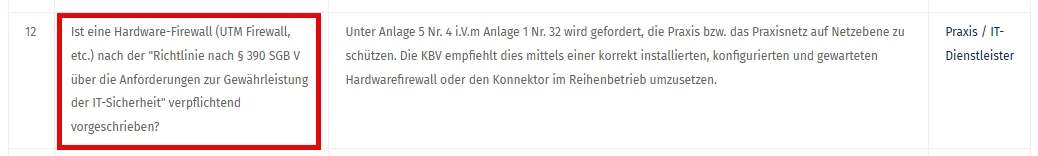

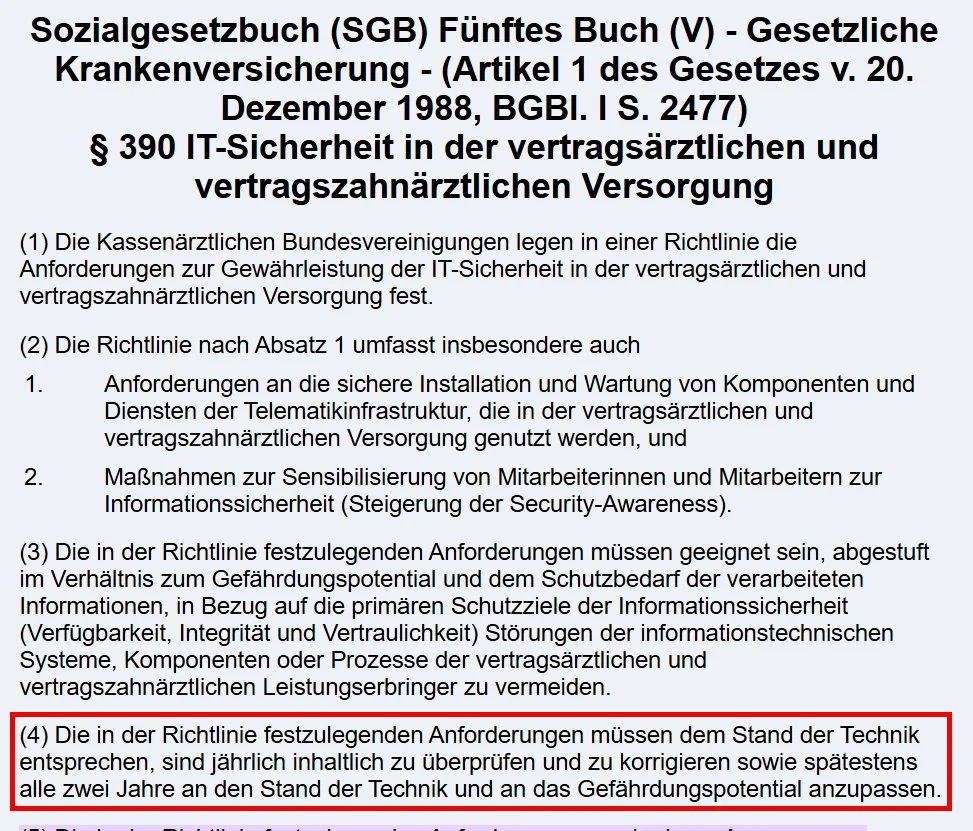

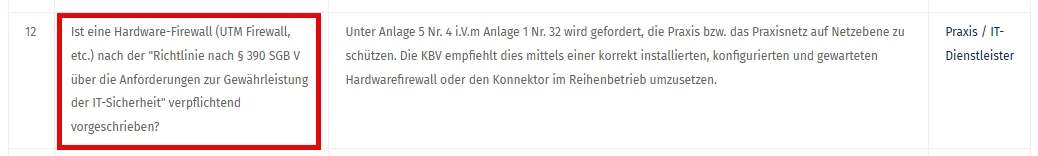

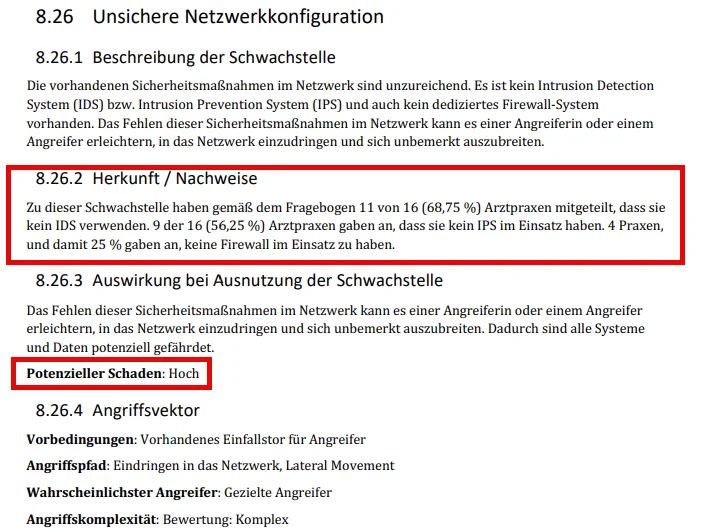

Was in keiner Weise bedeutet, eine gleichermaßen kostenintensive wie weitgehend sinnlose (s.o.) UTM-Appliance anzuschaffen a) ist kein Arzt verpflichtet, den Grundschutzkatalog des BSI umzusetzen (dessen "Anforderungen" ja auch gern mal kräftig daneben liegen, weil sie nur "abgeschrieben" wurden -> siehe die "verschwundene" NET.3.2.A11)

b) gibt es für Praxen mit § 390 SGB V (früher § 75b SGB V) eine spezifische Gesetzgebung inkl. IT-Sicherheitsrichtlinie.

"Die Kassenärztlichen Bundesvereinigungen legen in einer Richtlinie die Anforderungen zur Gewährleistung der IT-Sicherheit in der vertragsärztlichen und vertragszahnärztlichen Versorgung fest."

Dort ist man glücklich, wenn überhaupt irgendeine Firewall installiert ist. Wenn man sich den (wenig strukturierten) Anforderungskatalog und die Beantwortung der FAQ ansieht, sieht man, auf welchem Niveau sich das bewegt.Dass das so ist, liegt nicht daran, dass die Praxen so erpicht darauf sind, ihre Daten zu verlieren, sondern dass sie (Sophos-Vertriebler: Taschentücher raus! - ) neben der IT ihrer Praxis noch ein paar andere Aufgaben haben... wie z.B. die Behandlung ihrer Patienten. Gesetzgeber und KBV wissen das (zum Glück) und deswegen liegt - im Rahmen der gesetzlichen Vorschrift - die Messlatte in einem moderateren Bereich als Security Marketing und BSI es sich vielleicht wünschen würden.

Das BSI hat das übrigens sogar verstanden und den Rahmen durch Herausgabe einer (butterweichen) Informationsschrift zur IT-Sicherheitsrichtlinie gesteckt. In diesem Werk sind dann auch so tiefgründige Hinweise wie