Firewall nicht erreichbar

Hallo!

Ich habe mal wieder ein kleines Problem:

Ich habe die VLAN 4,5 und 6.

Zu jedem VLAN habe ich ein Subnetz:

10.10.4.1

10.10.5.1 (Server)

10.10.6.1 (PC)

Jedes Subnetz hat wieder sein eigenes Standard GW:

10.10.4.200

10.10.5.200

10.10.6.200

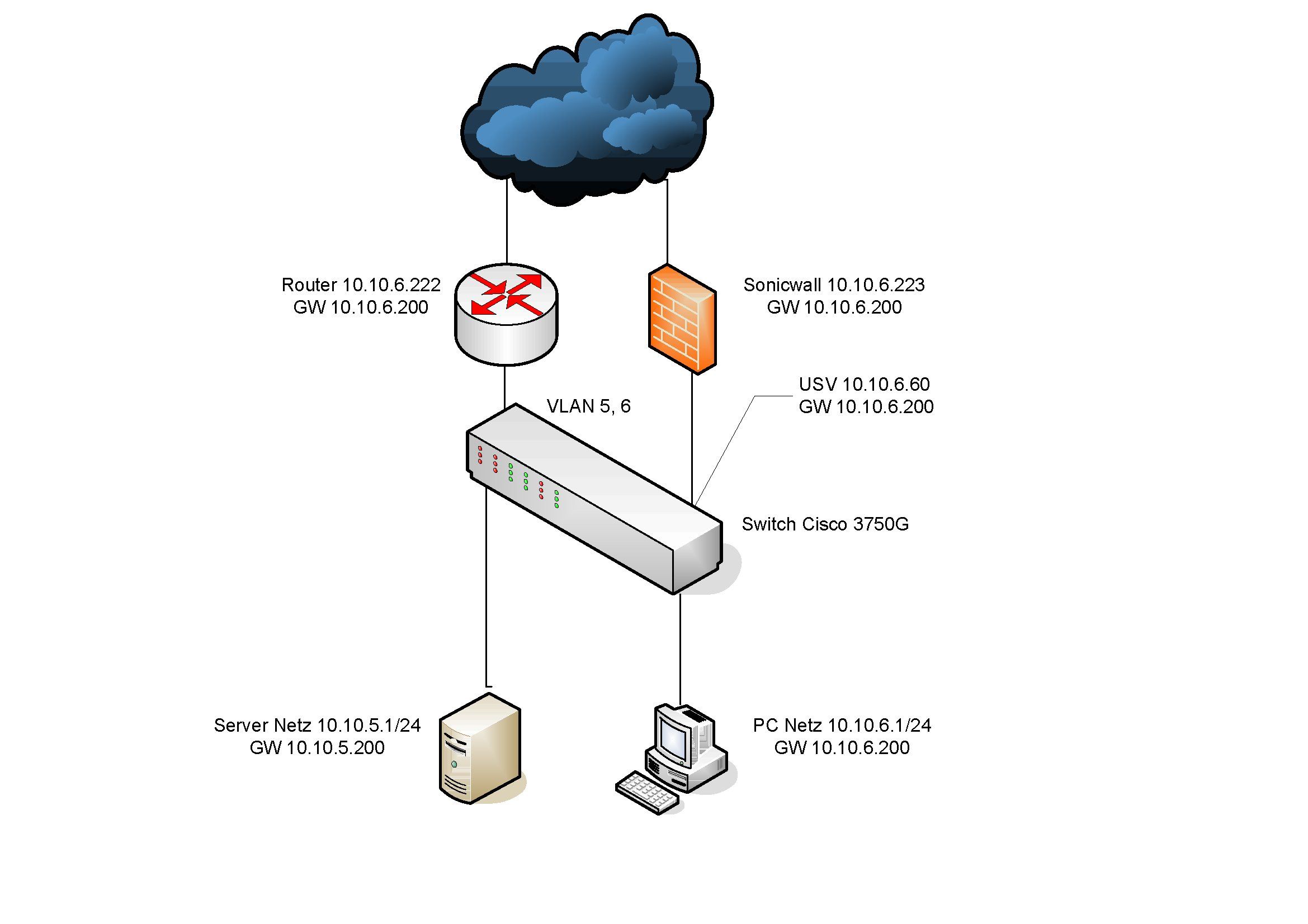

Alle Standard GW werden dann zum Router mit der IP 10.10.6.222 geroutet. Diesen Router will ich nun durch eine Sonicwall ersetzen. Ich habe jetzt meine neue Firewall zu Testzwecken mit der IP 10.10.6.223 konfiguriert. Aus dem PC Netz 10.10.6.1/24 kann ich auf die Firewall zugreifen; aus dem Server Netz 10.10.5.1/24 kann ich nicht drauf zugreifen. Da ich aber vom Server Netz auf andere Geräte im PC Netz (am selben Switch Port!) Zugriff habe, schließe ich ein VLAN Problem eigentlich schon mal aus.

Ich habe folgendes in Verdacht: Der alte Cisco Router muss auf dem LAN Interface ein VLAN konfiguriert haben. Leider sehe ich das unter "show running config" nicht. Ich habe auf der Sonicwall schon ein virtuelles Interface mit den jeweiligen VLAN IDs angelegt (unassigned, LAN Interface als parent) und komme trotzdem nicht drauf. Es kann für mich nur an der Sonicwall liegen, aber ich finde einfach diesen blöden Fehler nicht... Ich verstehe an dieser Stelle auch das Handbuch nicht. Wenn ich statt "unassigned" "static" nehme muss ich eine IP setzen. Die kann ja nicht im gleichen Netz sein wie das LAN Interface. Muss ich dann vom LAN Int. ins VLAN routen???

Ich bin für jede Hilfe dankbar...

Gruß

Ich habe mal wieder ein kleines Problem:

Ich habe die VLAN 4,5 und 6.

Zu jedem VLAN habe ich ein Subnetz:

10.10.4.1

10.10.5.1 (Server)

10.10.6.1 (PC)

Jedes Subnetz hat wieder sein eigenes Standard GW:

10.10.4.200

10.10.5.200

10.10.6.200

Alle Standard GW werden dann zum Router mit der IP 10.10.6.222 geroutet. Diesen Router will ich nun durch eine Sonicwall ersetzen. Ich habe jetzt meine neue Firewall zu Testzwecken mit der IP 10.10.6.223 konfiguriert. Aus dem PC Netz 10.10.6.1/24 kann ich auf die Firewall zugreifen; aus dem Server Netz 10.10.5.1/24 kann ich nicht drauf zugreifen. Da ich aber vom Server Netz auf andere Geräte im PC Netz (am selben Switch Port!) Zugriff habe, schließe ich ein VLAN Problem eigentlich schon mal aus.

Ich habe folgendes in Verdacht: Der alte Cisco Router muss auf dem LAN Interface ein VLAN konfiguriert haben. Leider sehe ich das unter "show running config" nicht. Ich habe auf der Sonicwall schon ein virtuelles Interface mit den jeweiligen VLAN IDs angelegt (unassigned, LAN Interface als parent) und komme trotzdem nicht drauf. Es kann für mich nur an der Sonicwall liegen, aber ich finde einfach diesen blöden Fehler nicht... Ich verstehe an dieser Stelle auch das Handbuch nicht. Wenn ich statt "unassigned" "static" nehme muss ich eine IP setzen. Die kann ja nicht im gleichen Netz sein wie das LAN Interface. Muss ich dann vom LAN Int. ins VLAN routen???

Ich bin für jede Hilfe dankbar...

Gruß

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 236763

Url: https://administrator.de/forum/firewall-nicht-erreichbar-236763.html

Ausgedruckt am: 08.07.2025 um 23:07 Uhr

8 Kommentare

Neuester Kommentar

Auf dem Server VLAN 10.10.5.0 eine Helper IP Adresse im gleichen VLAN zu konfigurieren ist Blödsinn und eher ein Indiz dafür das da einer nicht verstanden hat was Helper IPs eigentlich sind ??

Die solltest du mit einem "no" also besser wieder entfernen !

Die obige Switch Konfig ist richtig so ! Der Switch MUSS noch eine Default Route ala:

ip route 0.0.0.0 0.0.0.0 10.10.6.222

eingestellt haben das ist klar. Oder alternativ eben auf deine .223 wenn du deine Firewall testen willst ! Ein "show ip route" zeigt dir das Routing !

Du schreibst:

Der Switch ist also hier der Router zwischen den VLANs und hat als Default Route dann den Internet Router oder deine Firewall.

Der Internet Router muss also gar keine VLANs haben...wozu auch ??

Nutze immer Traceroute oder Pathping (letzteres nur Winblows) um Paket Wege im Netzwerk sichtbar zu machen ! Traceroute zeigt dir immer wo ein Fehler ist im Routing. Vermutlich ist es hier aber gar kein Routing Problem, denn du hast es ja jetzt mit einer Firewall statt einem Router zu tun und da ist die IP Welt schon etwas anders.....

Wenn die Firewall diesen Traffic nicht zulässt hast du schlicht und einfach eine Regel vergessen !!

Bedenke: Auf einer Firewall ist GRUNDSÄTZLICH ALLES verboten was nicht explizit erlaubt ist. Beim Router ist das nicht so, dort ist alles erlaubt.

Wenn also das Firewall LAN Segment im Netzwerk 10.10.5.0 mit der .223 ist, dann nimmt sie vermutlich Pakete mit einer Absender IP aus diesem Netzwerk an. Keinesfalls aber IP Adressen mit Absender IP Adressen aus den Netzwerken 10.10.4.0 oder 10.10.5.0 wenn du dazu nicht auch zusätzlich eine entsprechende Firewall Regel am LAN Port erstellt hast !!

Vermutlich hast du hier also schlicht und einfach nur ein Firewall Problem aber kein Routing Problem....wie so oft ?!

Die solltest du mit einem "no" also besser wieder entfernen !

Die obige Switch Konfig ist richtig so ! Der Switch MUSS noch eine Default Route ala:

ip route 0.0.0.0 0.0.0.0 10.10.6.222

eingestellt haben das ist klar. Oder alternativ eben auf deine .223 wenn du deine Firewall testen willst ! Ein "show ip route" zeigt dir das Routing !

Du schreibst:

Der alte Cisco Router muss auf dem LAN Interface ein VLAN konfiguriert haben. Leider sehe ich das unter "show running config" nicht.

Das ist aber Unsinn, wenn du mit "show run" KEINE solche 802.1q Subinterfaces dort siehst, dann gibt es auch kein VLAN Routing auf dem Router. Wäre nebenbei ja auch Blödsinn, denn du hast ja ein VLAN IP Adressing auf dem Switch !Der Switch ist also hier der Router zwischen den VLANs und hat als Default Route dann den Internet Router oder deine Firewall.

Der Internet Router muss also gar keine VLANs haben...wozu auch ??

Nutze immer Traceroute oder Pathping (letzteres nur Winblows) um Paket Wege im Netzwerk sichtbar zu machen ! Traceroute zeigt dir immer wo ein Fehler ist im Routing. Vermutlich ist es hier aber gar kein Routing Problem, denn du hast es ja jetzt mit einer Firewall statt einem Router zu tun und da ist die IP Welt schon etwas anders.....

Wenn die Firewall diesen Traffic nicht zulässt hast du schlicht und einfach eine Regel vergessen !!

Bedenke: Auf einer Firewall ist GRUNDSÄTZLICH ALLES verboten was nicht explizit erlaubt ist. Beim Router ist das nicht so, dort ist alles erlaubt.

Wenn also das Firewall LAN Segment im Netzwerk 10.10.5.0 mit der .223 ist, dann nimmt sie vermutlich Pakete mit einer Absender IP aus diesem Netzwerk an. Keinesfalls aber IP Adressen mit Absender IP Adressen aus den Netzwerken 10.10.4.0 oder 10.10.5.0 wenn du dazu nicht auch zusätzlich eine entsprechende Firewall Regel am LAN Port erstellt hast !!

Vermutlich hast du hier also schlicht und einfach nur ein Firewall Problem aber kein Routing Problem....wie so oft ?!

@aqui

Grüße,

Dani

Bedenke: Auf einer Firewall ist GRUNDSÄTZLICH ALLES verboten was nicht explizit erlaubt ist.

Bei einer Sonicwall so leider nicht. Beim Interface anlegen gibt es die option "Trust Networks" und wenn diese Haken gesetzt ist, ist das Regelwerk offnen. Grüße,

Dani

Zitat von @lattenlui:

Aus dem PC Netz 10.10.6.1/24 kann ich auf die Firewall zugreifen; aus dem Server Netz 10.10.5.1/24 kann ich nicht drauf zugreifen.

Da ich aber vom Server Netz auf andere Geräte im PC Netz (am selben Switch Port!) Zugriff habe, schließe ich ein VLAN Problem

eigentlich schon mal aus.

Aus dem PC Netz 10.10.6.1/24 kann ich auf die Firewall zugreifen; aus dem Server Netz 10.10.5.1/24 kann ich nicht drauf zugreifen.

Da ich aber vom Server Netz auf andere Geräte im PC Netz (am selben Switch Port!) Zugriff habe, schließe ich ein VLAN Problem

eigentlich schon mal aus.

Du hast vermutlich vergessen, auf der Firewall die Rückrouten für das 4er und 5er Netz zu setzen!

Gruß

sk