Firewall Verständnisproblem

Hallo,

ich habe ein kleine Verständnisproblem bezüglich Firewall Regeln.

Ich habe 3 Vlans im Netzwerk.

Ich habe die VLANs im Netzwerk teilweise untereinander gesperrt.

Allerdings möchte ich jetzt eine IP Adresse trotzdem ansprechen.

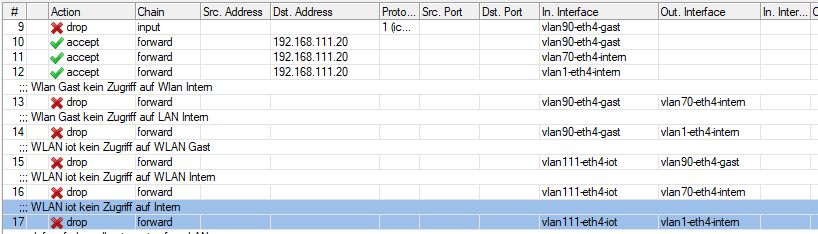

Hier mal Screenshots von meinen Einstellungen:

Hier gebe ich die IP 192.168.111.20 für alle VLANs frei. Ich möchte, egal in welchem Netz ich mich befinde, diese IP ansprechen.

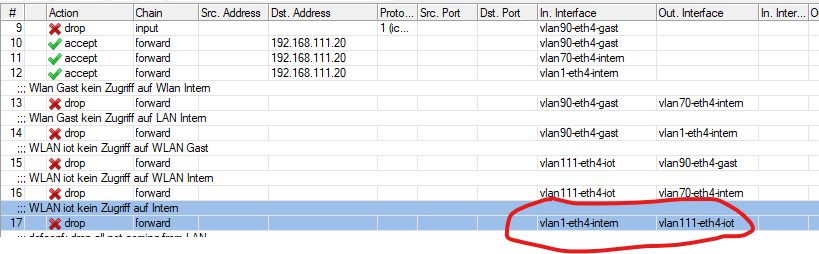

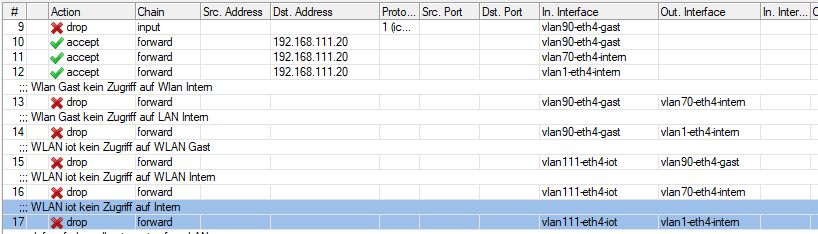

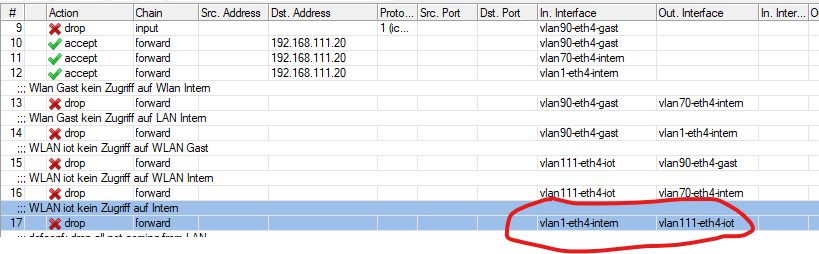

Mir geht es jetzt erstmal um den letzten Eintrag in der Liste um das VLAN1 zu VLAN111.

Ist die Regel so eingestellt wie auf den Screenshot, funktioniert das ganz nicht.

Drehe ich die letzte Regel allerdings um, so wie hier:

Funktioniert das ganze genau so wie ich es mir vorstelle. Ich komme nur auf diese IP, auf andere allerdings nicht.

Warum ist das so?

ich habe ein kleine Verständnisproblem bezüglich Firewall Regeln.

Ich habe 3 Vlans im Netzwerk.

Ich habe die VLANs im Netzwerk teilweise untereinander gesperrt.

Allerdings möchte ich jetzt eine IP Adresse trotzdem ansprechen.

Hier mal Screenshots von meinen Einstellungen:

Hier gebe ich die IP 192.168.111.20 für alle VLANs frei. Ich möchte, egal in welchem Netz ich mich befinde, diese IP ansprechen.

Mir geht es jetzt erstmal um den letzten Eintrag in der Liste um das VLAN1 zu VLAN111.

Ist die Regel so eingestellt wie auf den Screenshot, funktioniert das ganz nicht.

Drehe ich die letzte Regel allerdings um, so wie hier:

Funktioniert das ganze genau so wie ich es mir vorstelle. Ich komme nur auf diese IP, auf andere allerdings nicht.

Warum ist das so?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1481884344

Url: https://administrator.de/forum/firewall-verstaendnisproblem-1481884344.html

Ausgedruckt am: 17.07.2025 um 21:07 Uhr

12 Kommentare

Neuester Kommentar

Mir geht es jetzt erstmal um den letzten Eintrag in der Liste um das VLAN1 zu VLAN111.

Genau und das hast du im ersten Screenshot falsch rum gemacht, dort steht als IN-Interface VLAN111 und als OUT-Interface VLAN1 also gilt die Regel nur für Verbindungen die von VLAN111 in die Firewall fließen und in Richtung VLAN1 rausgehen. Denke daran die "Statefull"-Regeln(Related/Established) vor den anderen Regeln zu setzen sonst musst du immer für beide Richtungen Regeln setzen und das macht man heute eigentlich nicht mehr.Lies dir einfach mal die iptables Grundlagen durch, dann verstehst du auch die Mikrotik Firewall und viele andere, denn viele basieren auf dieser grundlegenden Funktionsweise.

Jetzt ist es egal, wie rum ich es bei IN und OUT Interface schreibe.

Nee dann hast du die Funktionsweise wohl noch nicht ganz gecheckt de.wikipedia.org/wiki/Stateful_Packet_Inspection

Btw. für das gegenseitige isolieren reicht in der Regel eine einzige negierte Interface Regel für den WAN Port ala

/ip firewall filter add chain=forward in-interface=vlanGAST out-interface=!wanport action=rejectZusätzlich sollte man in den Firewall Regeln besser immer mit Adresslisten arbeiten, so muss man zukünftig nur die Adressliste ändern anstatt dauernd am Regelwerk rum zu werkeln, und das ganze wird dann übersichtlicher und weniger Fehleranfällig bei Anpassungen an anderer Stelle.

Hi,

generell noch Mikrotik erlaubt alles, was nicht explizit verboten wird. Das ist ein großer Unterschied zu einer Firewall, die per default alles verwerfen.

Wenn du von allen Interfaces aus auf dieses IP-Adresse willst, kannst du auch generell diese als Ziel erlauben

Danach dann deine restlichen Verbindungen, welche erlaubt sind und am Ende ein

Gruß

generell noch Mikrotik erlaubt alles, was nicht explizit verboten wird. Das ist ein großer Unterschied zu einer Firewall, die per default alles verwerfen.

Wenn du von allen Interfaces aus auf dieses IP-Adresse willst, kannst du auch generell diese als Ziel erlauben

/ip firewall filter add chain=forward dst-adress=192.168.111.20 out-interface="interface des Hosts" action=accept Danach dann deine restlichen Verbindungen, welche erlaubt sind und am Ende ein

/ip firewall filter add chain=forward action=dropGruß

Mikrotik erlaubt alles, was nicht explizit verboten wird. Das ist ein großer Unterschied zu den sonstigen Routern, die per default alles verwerfen.

Das ist so nicht richtig ! Weisst du auch selber, denn du vergleichst hier Äpfel mit Birnen oder besser gesagt Router mit Firewalls. Auf einem Router ist per Defintion nie etwas verboten. Hier ist generell jeglicher Traffic erlaubt und du müsstest selber blocken. Blacklist Prinzip.Auf einer Firewall ist generell alles verboten was nicht explizit erlaubt ist. Whitelist Prinzip.

Wenn dann also bitte sachlich richtig, denn der Mikrotik ist bekanntlich primär immer ein Router und keine Firewall !!

Moin,

Richtig, sorry für die falsche Aussage. Ich meinte natürlich wenn der Mikrotik als Firewall eingesetzt wird. Habe dies in meinem Kommentar korrigiert ;)

Finde es schon gut, das solche Begriffe gleich richtig gestellt werden. Da muss ich @aqui recht geben wenn er sowas schreibt, da ansonsten schnell Verwechslungen zustande kommen, gerade wenn Anfänger es lesen .

Gruß

Mikrotik ist bekanntlich primär immer ein Router und keine Firewall !!

Richtig, sorry für die falsche Aussage. Ich meinte natürlich wenn der Mikrotik als Firewall eingesetzt wird. Habe dies in meinem Kommentar korrigiert ;)

das ist ein wenig Wortklauberei. Firewall/Router. Ist doch egal.

Finde es schon gut, das solche Begriffe gleich richtig gestellt werden. Da muss ich @aqui recht geben wenn er sowas schreibt, da ansonsten schnell Verwechslungen zustande kommen, gerade wenn Anfänger es lesen .

Gruß

Es ist ja nicht so daß das eine Ausnahme wäre, ein nacktes iptables lässt ja auch erst mal alles durch wenn es nicht konfiguriert wurde. Da stehen die Default Policies auch alle auf ACCEPT.

das ist ein wenig Wortklauberei. Firewall/Router. Ist doch egal.

Da hätte man vom Kollegen @lcer00 aber etwas mehr Netzwerk Knowhow als Profi erwartet... Das Router und Firewall zwei völlig unterschiedliche Kategorieren sind ist ja hinlänglich bekannt. Gut die Grenzen sind fliessend, denn mittlerweile gibt es Router mit integrierter Firewall aber dennoch ist es in der Logik immer unterschiedlich wie Kollege @149569 oben schon angemerkt hat.