FortiGate 80C - Juniper SRX220 - Site to Site IPsec

Hallo liebes Forum,

wir haben eine FortiGate 80C und wollen eine "Site to Site IPsec" Verbindung herstellen.

Auf der anderen Seite steht eine Juniper SRX220.

Laut "IPsec Monitor" auf der FortiGate 80C ist die Verbindung online.

Die Juniper SRX220 zeigt auch an, dass die Verbindung steht.

Auf unserer FortiGate 80C ist auch das Routing auf das andere Netzwerk eingestellt.

Leider können wir aber keine Daten zwischen den beiden Netzwerken austauschen.

FortiGate 80C (192.168.55.0/24) <----- Internet -----> Juniper SRX220 (192.168.1.0/24)

Hier stimmt bestimmt etwas mit dem Routing nicht. Ich kenne mich aber mit der Juniper SRX220 nicht besonders gut aus.

Es wäre super, wenn mir einer von euch helfen könnte.

Gruß

wir haben eine FortiGate 80C und wollen eine "Site to Site IPsec" Verbindung herstellen.

Auf der anderen Seite steht eine Juniper SRX220.

Laut "IPsec Monitor" auf der FortiGate 80C ist die Verbindung online.

Die Juniper SRX220 zeigt auch an, dass die Verbindung steht.

Auf unserer FortiGate 80C ist auch das Routing auf das andere Netzwerk eingestellt.

Leider können wir aber keine Daten zwischen den beiden Netzwerken austauschen.

FortiGate 80C (192.168.55.0/24) <----- Internet -----> Juniper SRX220 (192.168.1.0/24)

Hier stimmt bestimmt etwas mit dem Routing nicht. Ich kenne mich aber mit der Juniper SRX220 nicht besonders gut aus.

Es wäre super, wenn mir einer von euch helfen könnte.

Gruß

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 627418

Url: https://administrator.de/forum/fortigate-80c-juniper-srx220-site-to-site-ipsec-627418.html

Ausgedruckt am: 04.08.2025 um 09:08 Uhr

11 Kommentare

Neuester Kommentar

Wie muss man sich das vorstellen mit "ist auch das Routing auf das andere Netzwerk eingestellt"

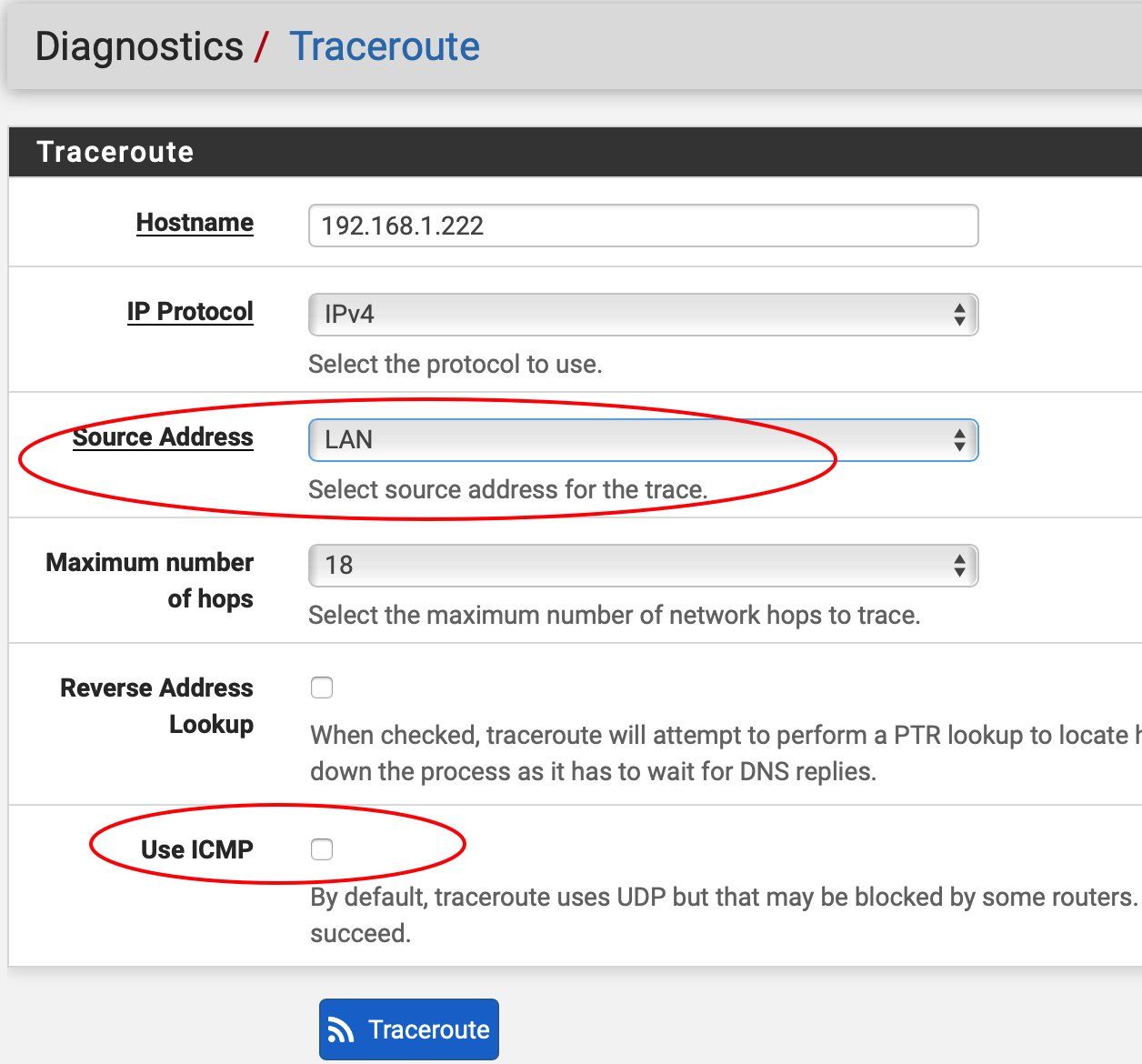

Wie ist der Output für eine Traceroute von A nach B und von B nach A?

Wie ist der Output für eine Traceroute von A nach B und von B nach A?

Auf unserer FortiGate 80C ist auch das Routing auf das andere Netzwerk eingestellt.

Wenn damit statische Routen gemeint sind ist das Unsinn und auch kontraproduktiv wie oben schon erwähnt.Die Routes werden bei IPsec VPNs automatisch über die Phase 2 SAs übertragen.

Es ist zu 98% ziemlich sicher das es deshalb am IP Routing selber nicht liegen kann.

Wie vermutlich immer liegt es an fehlenden Firewall Regeln die die VPN Netze passieren lassen.

Was heißt schlägt fehl?

Pakete nehmen nicht den Tunnel und gehen ins Internet? Von beiden Seiten aus?

Pakete nehmen nicht den Tunnel und gehen ins Internet? Von beiden Seiten aus?

Nicht Mal der erste Router ist zu sehen?

Ich kenne euer Netzwerk nicht, aber das ist mindestens merkwürdig.

Das das nicht unbedingt normal ist, das ist dir klar? Das Thema gehört untersucht.

Traceroute ist von OS zu OS unterschiedlich implementiert und kann auch geblockt werden.

Traceroute ist von OS zu OS unterschiedlich implementiert und kann auch geblockt werden.