Monowall im RZ - IPsec mehrere Standorte

Hallo zusammen,

ich habe in einem RZ eine Monowall am laufen.

Über diese Monowall melden sich die beiden Standorte an.

Die Verbindungen bestehen. Ich komme von der Monowall auf beide Standorte.

Auch von den beiden Standorten komme ich an die Monowall.

Was muss ich noch machen, dass die beiden Standorte über die Monowall kommunizieren können?

Netz der Monowall im RZ :10.1.1.0 / 24

Netz Standort A : 10.2.2.0 /24

Netz Standort A : 10.3.2.0 /24

Ich hoffe, dass Ihr mir helfen könnt.

ich habe in einem RZ eine Monowall am laufen.

Über diese Monowall melden sich die beiden Standorte an.

Die Verbindungen bestehen. Ich komme von der Monowall auf beide Standorte.

Auch von den beiden Standorten komme ich an die Monowall.

Was muss ich noch machen, dass die beiden Standorte über die Monowall kommunizieren können?

Netz der Monowall im RZ :10.1.1.0 / 24

Netz Standort A : 10.2.2.0 /24

Netz Standort A : 10.3.2.0 /24

Ich hoffe, dass Ihr mir helfen könnt.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 463398

Url: https://administrator.de/forum/monowall-im-rz-ipsec-mehrere-standorte-463398.html

Ausgedruckt am: 04.08.2025 um 06:08 Uhr

11 Kommentare

Neuester Kommentar

Uuhhh böses Faul ! Die Monowall ist töter als tot, da nicht mehr supportet. IPsec solltest du wegen der vollkommen veralteten Firmware und dem schon lange eingestellten Support und Bugfixing da nicht mehr mit laufen lassen. Solltest du dringenst in eine moderne pfSense umflashen. Das ist das Schwesterprojekt (Fork) der Monowall. Kollege @adminst hat es oben auch schon richtig gesagt.

Alternativ OpenSense. pfSense und Opensense sind identisch. Opensense gibts mit deutschem GUI und die Entwicklung ist in der EU. pfSense ist aber derzeit noch stabiler.

Wenn du ein APU Board oder eine Intel Plattform hast ist das ein paar Minuten erledigt.

Guckst du hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Das IPsec Standort VPN ist dann in 5 Minuten aufgesetzt.

Guckst du hier:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Willst du on Top noch ein VPN Dialin für mobile User guckst du hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Ist einfach und schnell gemacht. Nur Monowall solltest du auf keinen Fall mehr einsetzen.

Alternativ OpenSense. pfSense und Opensense sind identisch. Opensense gibts mit deutschem GUI und die Entwicklung ist in der EU. pfSense ist aber derzeit noch stabiler.

Wenn du ein APU Board oder eine Intel Plattform hast ist das ein paar Minuten erledigt.

Guckst du hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Das IPsec Standort VPN ist dann in 5 Minuten aufgesetzt.

Guckst du hier:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Willst du on Top noch ein VPN Dialin für mobile User guckst du hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Ist einfach und schnell gemacht. Nur Monowall solltest du auf keinen Fall mehr einsetzen.

Hi,

unabhängig davon, daß die Monowall dringest durch eine aktuelle Firewall ersetzt werden sollte (besser:muß),

was meinst du mit "Über diese Monowall melden sich die beiden Standorte ab" ?

Was für ein Protokoll, welche Firewall / Router haben die beiden Standorte ?

-

Wenn du ein Hub and Spoke Szenario (Erklärung z.B. hier über VPN erstellen willst, kann es mit Monowall, pfSense bzw. OPNsense unmöglich einzurichten sein.

CH

unabhängig davon, daß die Monowall dringest durch eine aktuelle Firewall ersetzt werden sollte (besser:muß),

was meinst du mit "Über diese Monowall melden sich die beiden Standorte ab" ?

Was für ein Protokoll, welche Firewall / Router haben die beiden Standorte ?

-

Wenn du ein Hub and Spoke Szenario (Erklärung z.B. hier über VPN erstellen willst, kann es mit Monowall, pfSense bzw. OPNsense unmöglich einzurichten sein.

CH

Leider ist die Funktionen, die ich benötige in der PFsense und OPNsense deaktiviert.

Das ist natürlich wie immer völliger Quatsch ! Wäre auch Blödsinn, da die pfSense und auch die Opensense alle Features der Monowall beibehalten haben.Der Agressive Mode oder Quick Mode ist essentiell bei IPsec wenn man Hersteller übergreifende Tunnel aufsetzt.

Vergiss also diesen Blödsinn. Fragt sich auch woher du solche Fehleinformation hast ?

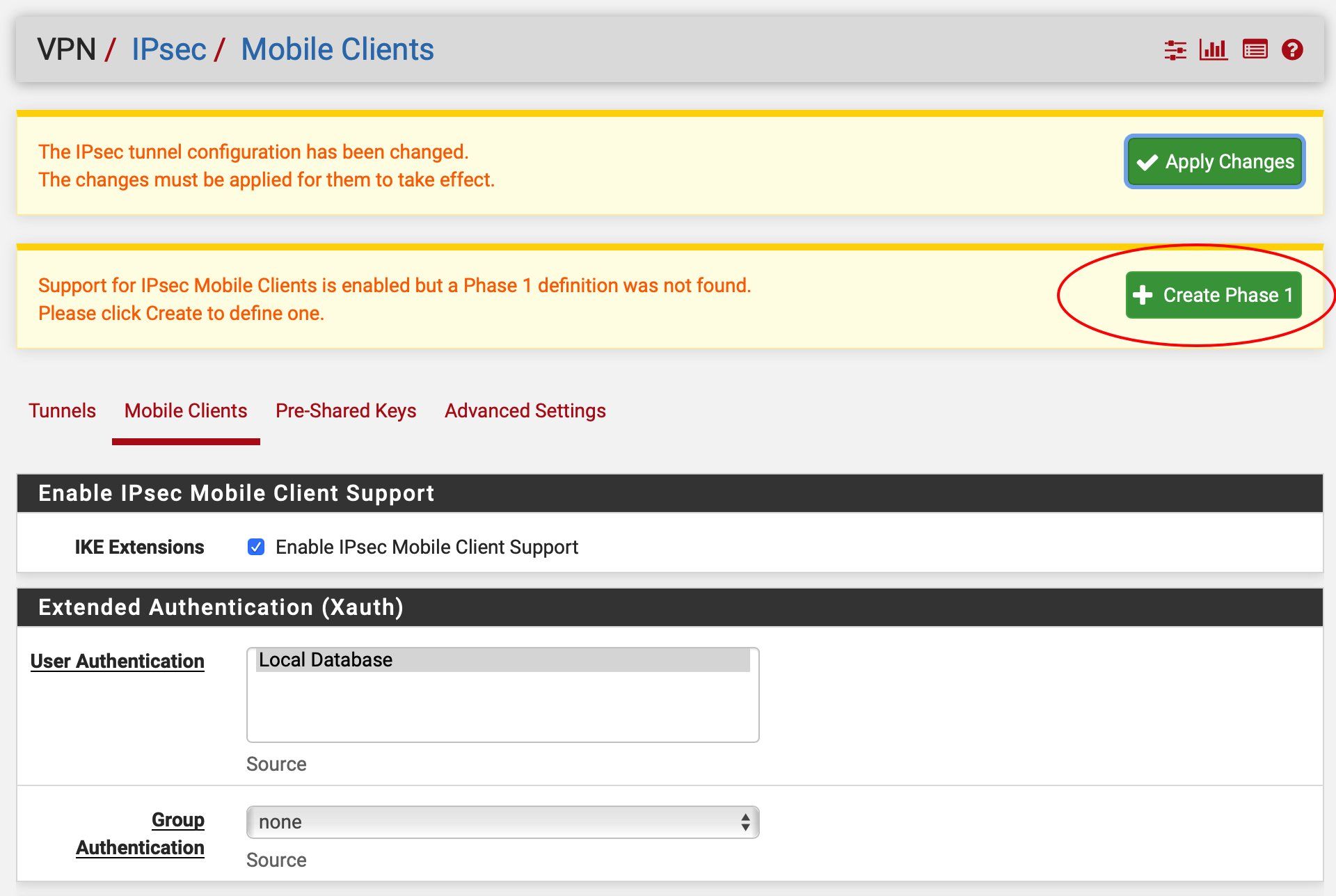

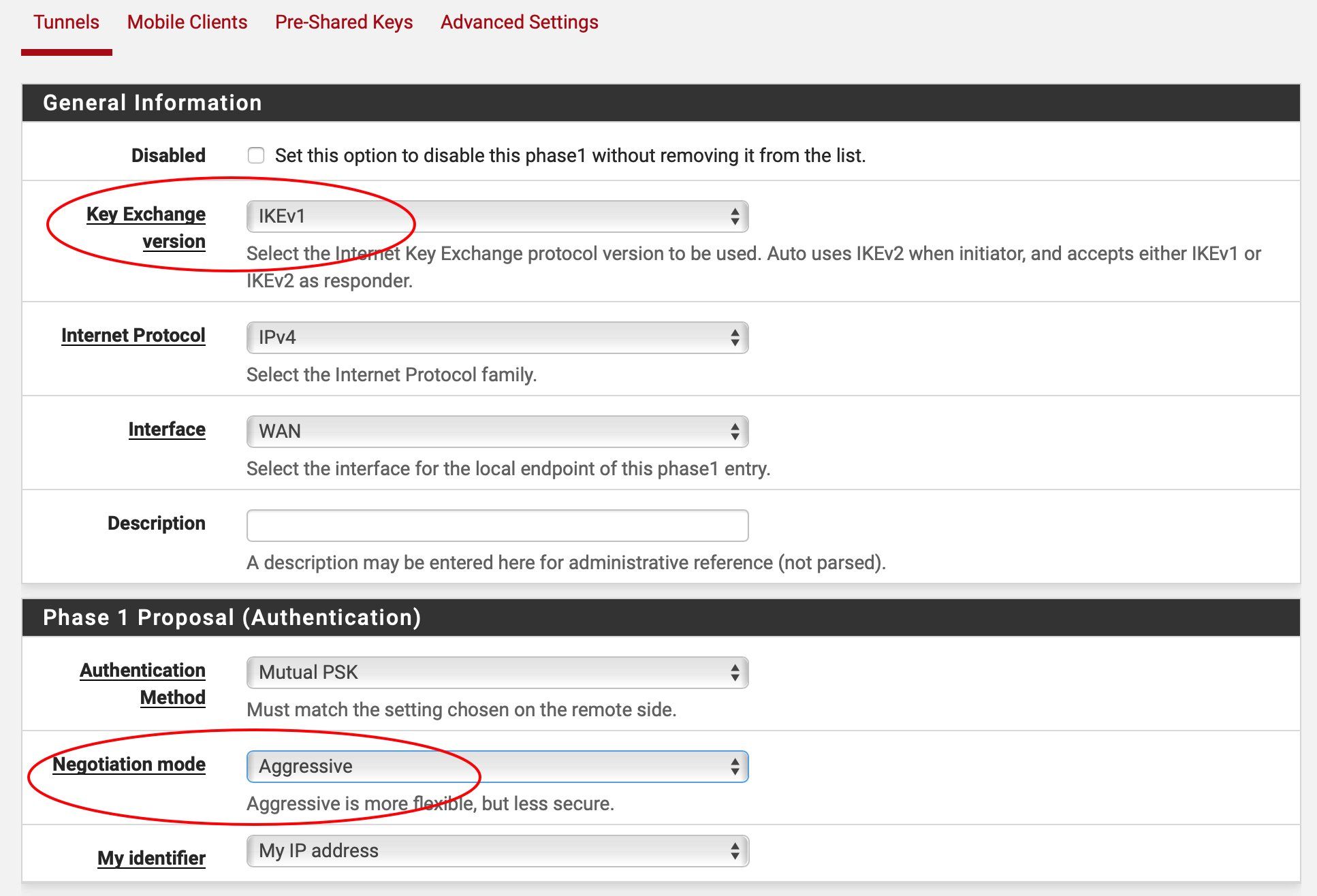

Hier ein Screenshot das die aktuelle pfSense Version sehr wohl den Aggressive Mode mit IKEv1 bei Mobile Usern supportet:

1.) Mobile User aktiviert:

2.) Mobile User Phase 1 Tunnel Customizing:

Fazit:

pfSense flashen und gut iss !! Zeigt auch das du dir bis dato wohl nie die Mühe gemacht hast einfach mal ein Live System von einem USB Stick zu booten. Das hätte dic h 5 Minuten gekostet und du hättest selbst gesehen das deine Information barer Usinn ist.

Das Tunnel Setup ist ein Kinderspiel damit.

Nein, das ist Unsinn.

Getestet mit so gut wie allen VPN Clients und auch Linux Strongswan auf einem Raspberry Pi mit IKEv1 als Client.

Alles funktioniert fehlerlos. Aber egal....wenn es ausnahmsweise nur bei dir so ist, dann ist es eben so. Das respektieren wir dann.

Vielleicht solltest du wirklich nochmal in Ruhe deine Strategie für die Zukunft überdenken:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Es widerspricht ja auch diametral dem Thread Thema, denn da redest du ja klar von Standort Vernetzung. Diese aber ist im Setup anders und funktioniert AUCH fehlerlos mit IKEv1 und Agressive Mode. Und das auch mit den unterschiedlichsten LAN to LAN Routern und Firewalls auf der anderen Seite. Mit pfSense/OpenSense als Gegenpart ja sowieso...

Case closed

Getestet mit so gut wie allen VPN Clients und auch Linux Strongswan auf einem Raspberry Pi mit IKEv1 als Client.

Alles funktioniert fehlerlos. Aber egal....wenn es ausnahmsweise nur bei dir so ist, dann ist es eben so. Das respektieren wir dann.

Vielleicht solltest du wirklich nochmal in Ruhe deine Strategie für die Zukunft überdenken:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Es widerspricht ja auch diametral dem Thread Thema, denn da redest du ja klar von Standort Vernetzung. Diese aber ist im Setup anders und funktioniert AUCH fehlerlos mit IKEv1 und Agressive Mode. Und das auch mit den unterschiedlichsten LAN to LAN Routern und Firewalls auf der anderen Seite. Mit pfSense/OpenSense als Gegenpart ja sowieso...

Case closed

Hi Kaoth123

Geht nicht mit Monowall, pfSense und OPNsense mit IPsec VPN,

war / ist immer schon ein Manko.

Ab pfSense Version 2.4.4 kann es ggf. mit Routed IPsec auf einer pfSense funktionieren,

dann müssen aber alle beteiligten Firewalls routed IPsec können, d.h. du benötigst auch an jedem kleinen Standort eine pfSense.

Ich selber habe es noch nicht getestet ob und wie es funktioniert.

-

Cisco ASAs und wahrscheinlich auch JuniperFirewalls können Hub and Spoke über IPsec, ist ggf. auszuprobieren.

-

Ohne den genauen Hintergrund zu kennen, warum du alle Standorte bei verschiedenen Kunden miteinander vernetzen willst/mußt:

VPN über eine alte Monowall und über Billigrouter mit IKEv1 ist meiner Meinung nach schon grenzwertig.

Dann noch alle Standorte untereinander zu vernetzen ist Wahnsinn.

In unserem Unternehmen haben wir auch Außenstandorte bei anderen Unternehmen, besser: Wir haben einen Server mit dahinter geschaltetem "Techniknetz". Sowohl der Server als auch das dahinter liegende Techniknetz sind 100% vom Kundennetz getrennt.

Unsere Anforderung: stellt uns eine eigene öffentliche IP Adresse aus dem vorhandenem statischen Pool zur Verfügung, ist dies nicht möglich besorgt eine eigene VDSL Leitung mit Modem für uns. Wir liefern eine pfSense auf einem APU board, die wir unter unserer Kontrolle haben.

hier kann ich dann nach Bedarf VPNs und Firewall Regeln zu unserer Technik einrichten.

logistisch sehe ich den Austausch von 100 Routern als kein wirkliches Problem; Monitär und von der Manpower her kann es eine Herausforderung werden, bzw. es muß auch vernünftig geplant werden.

Gruß

CH

Geht nicht mit Monowall, pfSense und OPNsense mit IPsec VPN,

war / ist immer schon ein Manko.

Ab pfSense Version 2.4.4 kann es ggf. mit Routed IPsec auf einer pfSense funktionieren,

dann müssen aber alle beteiligten Firewalls routed IPsec können, d.h. du benötigst auch an jedem kleinen Standort eine pfSense.

Ich selber habe es noch nicht getestet ob und wie es funktioniert.

-

Cisco ASAs und wahrscheinlich auch JuniperFirewalls können Hub and Spoke über IPsec, ist ggf. auszuprobieren.

-

Bei den Kunden sind low budget Router verbaut

..

Es sind natürlich nicht wie in meinem Beispiel nur zwei Standorte sondern mehr als 100.

Diese Router beim Kunden kann ich logistisch nicht alle einfach tauschen.

..

Es sind natürlich nicht wie in meinem Beispiel nur zwei Standorte sondern mehr als 100.

Diese Router beim Kunden kann ich logistisch nicht alle einfach tauschen.

Ohne den genauen Hintergrund zu kennen, warum du alle Standorte bei verschiedenen Kunden miteinander vernetzen willst/mußt:

VPN über eine alte Monowall und über Billigrouter mit IKEv1 ist meiner Meinung nach schon grenzwertig.

Dann noch alle Standorte untereinander zu vernetzen ist Wahnsinn.

In unserem Unternehmen haben wir auch Außenstandorte bei anderen Unternehmen, besser: Wir haben einen Server mit dahinter geschaltetem "Techniknetz". Sowohl der Server als auch das dahinter liegende Techniknetz sind 100% vom Kundennetz getrennt.

Unsere Anforderung: stellt uns eine eigene öffentliche IP Adresse aus dem vorhandenem statischen Pool zur Verfügung, ist dies nicht möglich besorgt eine eigene VDSL Leitung mit Modem für uns. Wir liefern eine pfSense auf einem APU board, die wir unter unserer Kontrolle haben.

hier kann ich dann nach Bedarf VPNs und Firewall Regeln zu unserer Technik einrichten.

logistisch sehe ich den Austausch von 100 Routern als kein wirkliches Problem; Monitär und von der Manpower her kann es eine Herausforderung werden, bzw. es muß auch vernünftig geplant werden.

Gruß

CH

Dann noch alle Standorte untereinander zu vernetzen ist Wahnsinn.

Richtig !Ein vollkommen laienhaftes und schlecht geplantes Design. Kein Netzwerker würde es so lösen. OK, wir kennen die genauen Details nicht aber bei 100 Standorten nutzt man immer ein dynamisches Routing und niemals irgendwas statisches wie ogen schon richtig gesagt.

Das wäre ein sinnvolles VPN Design mit Standorten in dieser Anzahl. Kollege @ChriBo hat es oben ja schon beschrieben auch was den Austausch der Firewalls mit pfSense anbetrifft.

Sowohl das eine als auch das andere rennt mit der 2.4.4er Version. Oder man nimmt preiswerte Alternative Router von Mikrotik. Die gibt es schon ab 20 Euro mit WLAN:

varia-store.com/de/produkt/33635-mikrotik-routerboard-rb941-2nd- ...

und die können sowas ebenso problemlos. Übrigens auch IKEv1 im Agressive Mode wenns denn unbedingt sein muss.

Wie man dann ein einen solchen sinnvollen und Management armen Standort VPN Verbund aufsetzt erklärt dieses Foren Tutorial:

Cisco, Mikrotik, pfSense VPN Standort Vernetzung mit dynamischem Routing

Die pfSense supportet übrigens ebenso den Transport Mode und GRE Tunneling.