Frage zu Cisco Catalyst 2960

Hallo.

Wir haben einen "alten" Cisco Catalyst 2960 (genauer 2960S-24PS-L V04) bekommen, mit dem ich mich nun herumschlage. Ich habe folgendes per CLI versucht, um ihn so zu konfigurieren, dass er mit den anderen Switches spricht ... .das klappt aber nur mäßig gut:

Ich hatte gehofft, dass auf diese Weise VLAN.12 untagged und die beiden VLANs 10 und 60 tagged an Port 3 anliegen. Leider bekommt jedoch ein Gerät an Port 3 keine IP-Adresse.

Als Zuleitung zum Switch habe ich Port 2 konfiguriert und -so die Hoffnung- alle VLANs auf die Leitung gelegt. VLAN.2 ist dabei das Management-VLAN für die Switche

Zudem ist dem Switch auf VLAN.2 eine IP zugewiesen. Ich kann mich auch problemlos am Switch anmelden; ein ping in VLAN.2 klappt auch. Leider finde ich weit und breit nur Beispiele, wo zwar unterschiedliche VLANs auf dem Switch verwendet , dann aber immer nur access-Ports verwendet werden... daher nochmal hier die Frage: kann der Switch das nicht oder wie muss die Konfiguration lauten? Sieht jemand den Fehler?

Also nochmal zusammenfassend:

Ich möchte

(Leider kann ich momentan kein "show running-config" rüberschicken ... bin nicht vor Ort.)

Danke.

Wir haben einen "alten" Cisco Catalyst 2960 (genauer 2960S-24PS-L V04) bekommen, mit dem ich mich nun herumschlage. Ich habe folgendes per CLI versucht, um ihn so zu konfigurieren, dass er mit den anderen Switches spricht ... .das klappt aber nur mäßig gut:

interface Gi1/0/3

(switchport trunk encapsulation dot1q ) (Befehl wird nicht akzeptiert -- offenbar gibt es nur diesen Modus)

switchport mode trunk

switchport trunk native vlan 12

switchport trunk allowed vlan 10 60Ich hatte gehofft, dass auf diese Weise VLAN.12 untagged und die beiden VLANs 10 und 60 tagged an Port 3 anliegen. Leider bekommt jedoch ein Gerät an Port 3 keine IP-Adresse.

Als Zuleitung zum Switch habe ich Port 2 konfiguriert und -so die Hoffnung- alle VLANs auf die Leitung gelegt. VLAN.2 ist dabei das Management-VLAN für die Switche

interface Gi1/0/2

switchport mode trunk

switchport trunk native vlan 2

switchport trunk allowed vlan allZudem ist dem Switch auf VLAN.2 eine IP zugewiesen. Ich kann mich auch problemlos am Switch anmelden; ein ping in VLAN.2 klappt auch. Leider finde ich weit und breit nur Beispiele, wo zwar unterschiedliche VLANs auf dem Switch verwendet , dann aber immer nur access-Ports verwendet werden... daher nochmal hier die Frage: kann der Switch das nicht oder wie muss die Konfiguration lauten? Sieht jemand den Fehler?

Also nochmal zusammenfassend:

Ich möchte

- auf den Ports 1 und 2 alle VLANs, wobei dort VLAN.2 untagged anliegt.

- auf den Ports 3-24 das VLAN.12 untagged und die beiden VLANs 10 und 60 tagged haben.

(Leider kann ich momentan kein "show running-config" rüberschicken ... bin nicht vor Ort.)

Danke.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 493342

Url: https://administrator.de/forum/frage-zu-cisco-catalyst-2960-493342.html

Ausgedruckt am: 02.08.2025 um 11:08 Uhr

7 Kommentare

Neuester Kommentar

Zurück zum Thema...

die keinerlei Verbindung zum Host oder den anderen PC´s im Netzwerk hat

Das sollte er auch wenn er mit einer Default Konfig daherkommt.Ich hatte gehofft, dass auf diese Weise VLAN.12 untagged und die beiden VLANs 10 und 60 tagged an Port 3 anliegen.

Deine Hoffnung war schon richtig und auch die Konfig dazu. Allerdings möchte der Catalyst auch das du ihm das Native VLAN auch in der Allow Liste mitgibst damit es funktioniert. Richtig ist also:

!

switchport mode trunk

switchport trunk native vlan 12

switchport trunk allowed vlan 10 12 60

!

Alternativ kannst du auch wenn du die erlaubten VLANs nicht explizit angeben willst den Schrotschuss "switchport trunk allowed vlan all" verwenden. Der inkludiert dann auch dein VLAN 12, hat aber den Nachteil das dann ggf. auch VLANs dort auf dem Trunk übertragen wird die du da nicht haben willst un den Port mit ungewolltem Traffic belastet.

Und ja...in den neueren IOS Versionen gibt es das Kommando "switchport trunk encapsulation dot1q" nicht mehr bzw. man hat es eliminiert, da der proprietäre Tagging Mode der Cisco Anfangszeit nirgendwo mehr genutzt wird. Es reicht also ein schlichtes "switchport mode trunk" um den Port zu einem Tagged Uplink zu machen.

Als Zuleitung zum Switch habe ich Port 2 konfiguriert und

Jepp, das ist syntaktisch genau richtig gemacht !Sieht jemand den Fehler?

Nein, alles richtig gemacht !Was du allerdings oben mit etwas verschwurbelten "Leider finde ich weit und breit nur Beispiele, wo zwar unterschiedliche VLANs auf dem Switch verwendet , dann aber immer nur access-Ports verwendet werden... " genau meinst ist etwas unverständlich. Vielleicht kannst du das nochmal etwas präzisieren.

Zu deinen Forderungen:

1.)

Die Port Konfig sieht dann für 1 und 2 so aus:

!

interface Gi 1/0/1

description Uplink xyz

switchport mode trunk

switchport trunk native vlan 2

switchport trunk allowed vlan all

!

2.)

Bei den Ports 3 bis 24 sieht es dann so aus:

!

interface Gi 1/0/3

description Uplink zyx

switchport mode trunk

switchport trunk native vlan 12

switchport trunk allowed vlan 10, 12, 60

!

Fertisch !

Zum Schluss noch ein warnendes Wort !

Bedenke das die Cisco Catalyst Switches ein proprietäres Per VLAN Spanning Tree Verfahren benutzen !

Solltest du sie mit anderen (Billig)Switches koppeln die kein PVSTP+ supporten sondern nur ein einfaches Single Span Verfahren MUSST du das entsprechend berücksichtigen !

Tust du das nicht kommt es zum Spanning Tree Chaos und unkontrolliertem Verhalten im Netz da diese STP Verfahren bzw. Protokolle NICHT miteinander kompatibel sind !

Hast du solche heterogene STP Umgebung dann hast du letztlich nur 2 Optionen:

- Spanning Tree entweder beim Cisco oder den anderen Switches ganz ausschalten und "durchzuschleifen".

- Das gemeinsame STP Protokoll MSTP nutzen, was so gut wie alle Switches weltweit supporten.

Wie eine saubere MSTP Konfig bei den Ciscos aussieht zeigt dir dieser Thread:

Spanning-Tree Modus-Migration (PVST nach MST bei Cisco)

Und nochwas...

Sollten deine angeschlossenen "anderen" Switches kein VTP supporten was so gut wie sicher ist (Cisco proprietär !) dann solltest du VTP und auch die Cisco Trunk Autoconfig immer abschalten in der Konfig mit "switchport nonegotiate" bzw. VTP global mit "vtp mode off".

Das sähe dann alles zusammen so aus:

!

vtp mode off

!

interface Gi 1/0/1

description Uplink Port 1 und 2

switchport nonegotiate

switchport mode trunk

switchport trunk native vlan 2

switchport trunk allowed vlan all

!

interface Gi 1/0/3

description Uplink Port 3 bis 24

switchport nonegotiate

switchport mode trunk

switchport trunk native vlan 12

switchport trunk allowed vlan 10, 12, 60

!

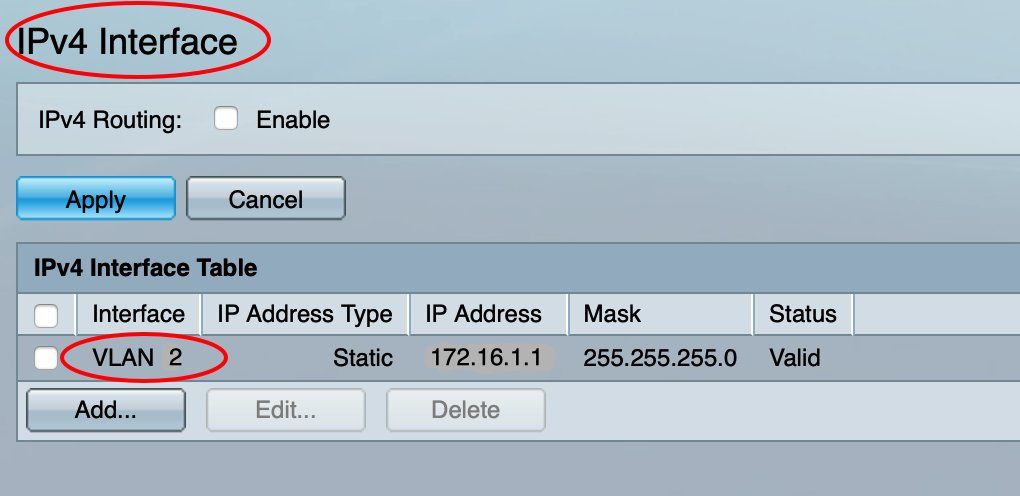

interface vlan 2

description Management Interface

ip address 172.16.1.1 255.255.255.0

!

Die anderen Switche sind SG300er und ein SG350X -- also alles ebenfalls Cisco.

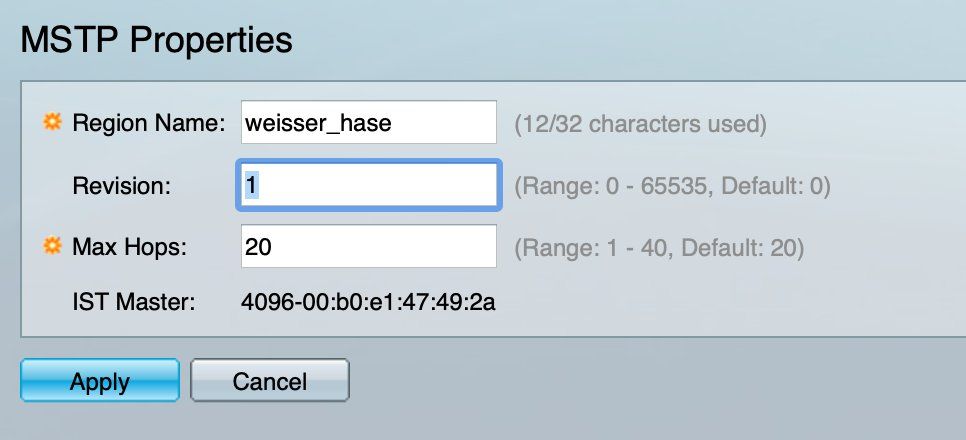

Die supporten, obwohl auch Cisco, kein PVSTP+ und nur Single Span ! Also musst du hier den MSTP Weg gehen am besten. Ist ja auch kein Problem und ein 3 Zeiler in der Konfig fixt das im Handumdrehen: !

spanning-tree mode mst

spanning-tree extend system-id

!

spanning-tree mst configuration

name weisser_hase

revision 1

!

spanning-tree mst 0 priority 8192

!

Damit macht der Switch dann MSTP und alle VLANs sind in der Default Instance 0 und der Switch ist der Root Switch (Spanning Tree Priority !).

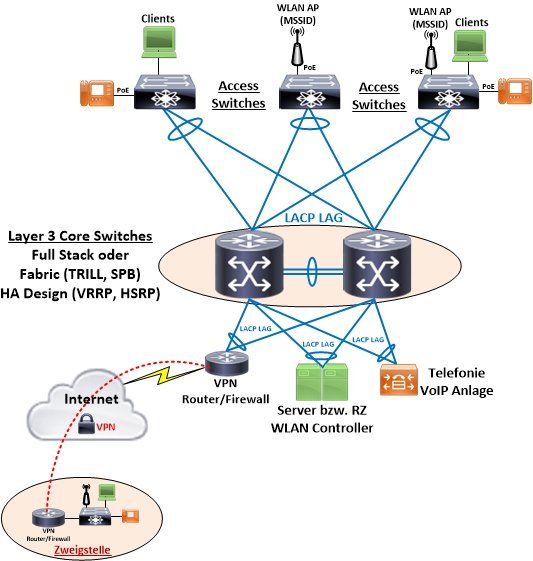

Ggf. kannst du ein Layer 2 Balancing über 2 unterschiedliche Instances mit verschiedener Priority machen in die du deine VLANs verteilst. Das macht aber einzig nur dann Sinn wenn du ein Ausfall sicheres bzw. redundantes Netzwerk Design verwendest und 2 redundante Core Switches betreibst wie es z.B. hier zu sehen ist:

Hast du das nicht macht das Splitting in Instances keinen Sinn und kannst du weglassen.

Als Root Switch sollte man nur den (oder die) Core Switch setzen was dein Catalyst ja vermutlich dann auch ist ?!

Die SG Modelle sehen dann so aus im MSTP Setup:

Mit einem show spanning-tree mst auf dem Catalysten kannst du sehen ob er die MSTP Nachbarn alle erkannt hat und das MSTP sauber rennt.

VTP können die SG Modelle auch nicht, folglich also auf den Catalysten dann abschalten wie oben beschrieben.

In diesem Forum schon...

Nochwas...

Denk dran das du auch das Management IP Interface deiner SG Modelle ins VLAN 2 hievst wo auch der Catalyst und vermutlich deine anderen Management IPs liegen !

Hast du aber vermutlich selber schon auf dem Radar.

Hast du aber vermutlich selber schon auf dem Radar.

Viel Erfolg beim Umsetzen. Kannst ja mal ein Feedback geben obs geklappt hat. Ansonsten dann...

Wie kann ich einen Beitrag als gelöst markieren?

Nochwas...

Denk dran das du auch das Management IP Interface deiner SG Modelle ins VLAN 2 hievst wo auch der Catalyst und vermutlich deine anderen Management IPs liegen !

Viel Erfolg beim Umsetzen. Kannst ja mal ein Feedback geben obs geklappt hat. Ansonsten dann...

Wie kann ich einen Beitrag als gelöst markieren?

Kurze Rückmeldung: Es hat geklappt ..

Wie zu erwarten wenn man es richtig macht ! das ist ein SG350X, der als Layer3 Router fungiert. Da ist die Priorität auch entsprechend eingestellt.

Perfekt !So ein L3 Grund Design sieht dann immer so aus:

Verständnissproblem Routing mit SG300-28

so ein Event, dass der Switch abends die Ports deaktiviert, damit da nicht völlig unnötigerweise 24/7 Energie verbraten wird.

Müsste eigentlich.... Das macht man mit dem kron Kommando. So könnte sowas aussehen: !

kron occurrence shut at 23:00 recurring

policy-list shut_poe

!

kron policy-list shut_poe

cli shut int gig1/0/10

!

kron sollte ein IOS Switch eigentlich auch supporten. Die Cisco Doku darüber hat alle Details:

cisco.com/c/en/us/td/docs/ios-xml/ios/cns/configuration/15-s/cns ...

Es gibt zig Lösungen dafür wenn du danach googelst:

community.cisco.com/t5/routing/how-to-automatically-shutdown-poe ...

glennmatthys.wordpress.com/2014/08/24/turning-off-power-over-eth ...