Frage zu Netzwerkaufbau und Netzwerkkomponenten

Hallo!

Erst mal GUTES NEUES JAHR.

Ich habe Fragen zum Aufbau eines Netzwerkes. Ein neues Gebäude soll in ein bestehendes Netzwerk, welches zwei Gebäude umfasst eingebunden werden.

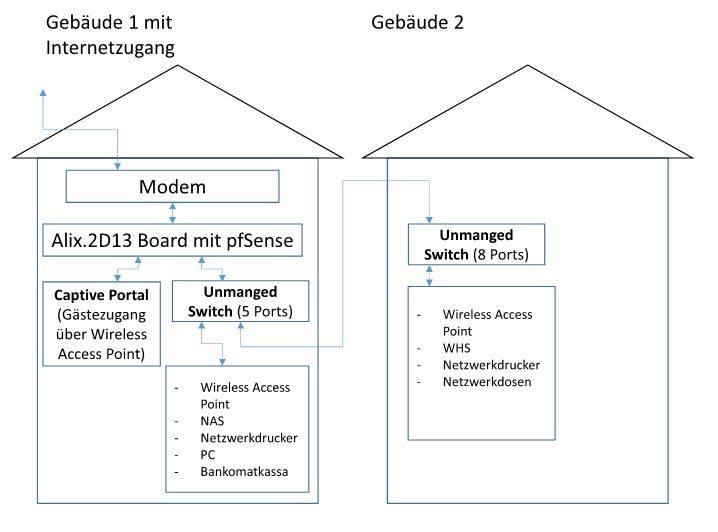

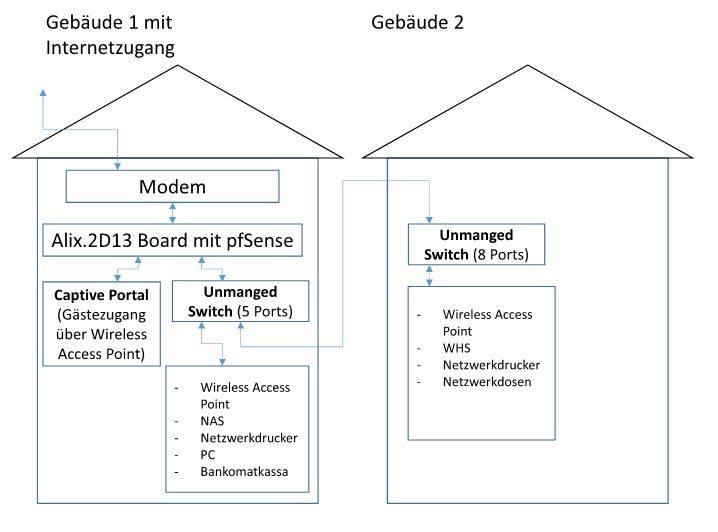

Das bestehende Netzwerk ist einfach und besteht aktuell aus einem Internetzugang mit Kabelmodem, einer Firewall und ein paar Switches. Die pfSense ermöglicht einen WLAN-Gastzugang über ein Captive Portal (nach Aquis Anleitung) und trennt diesen vom privaten Netzwerk.

bestehendes Netzwerk:

Nun möchte ich ein neues Gebäude nach folgenden Forderungen mit einbinden:

Es gibt für alle drei Gebäude nur einen Internetzugang.

Captive Portal soll bestehen bleiben.

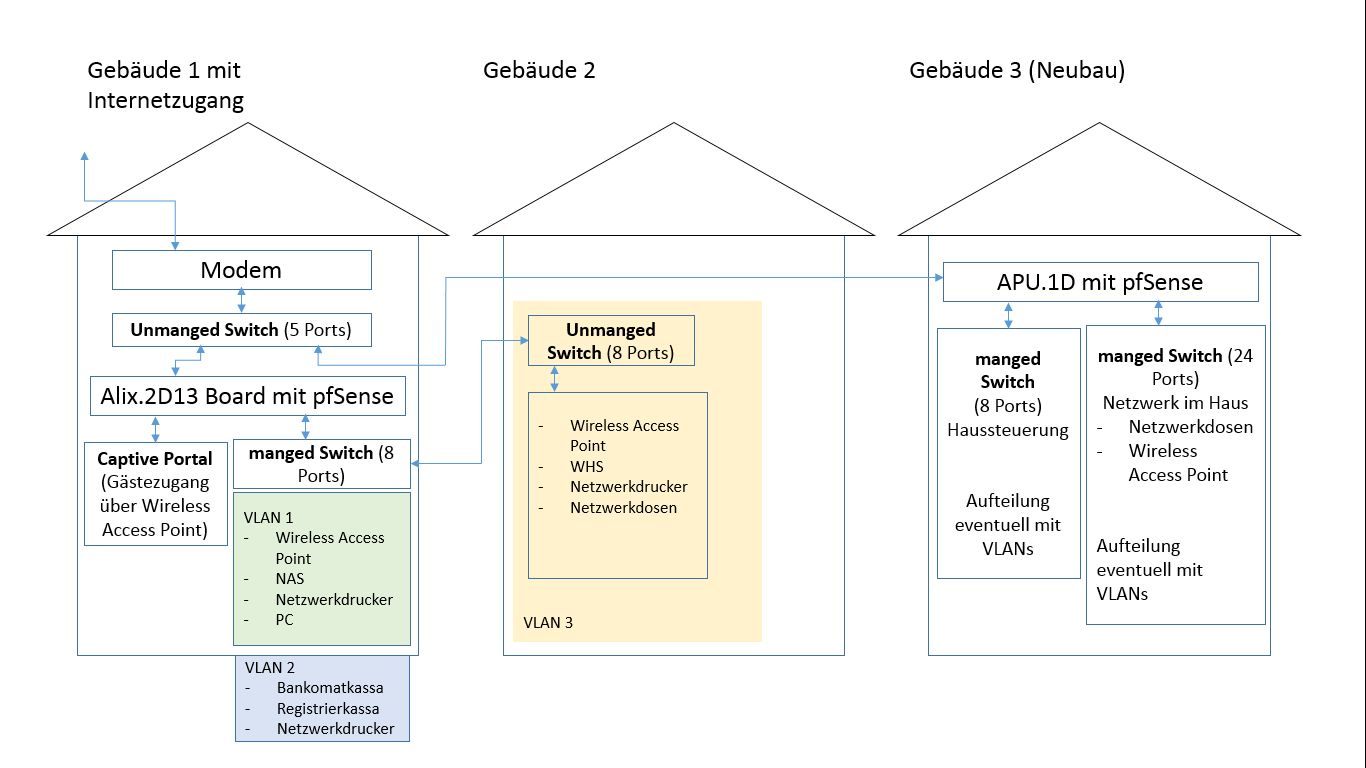

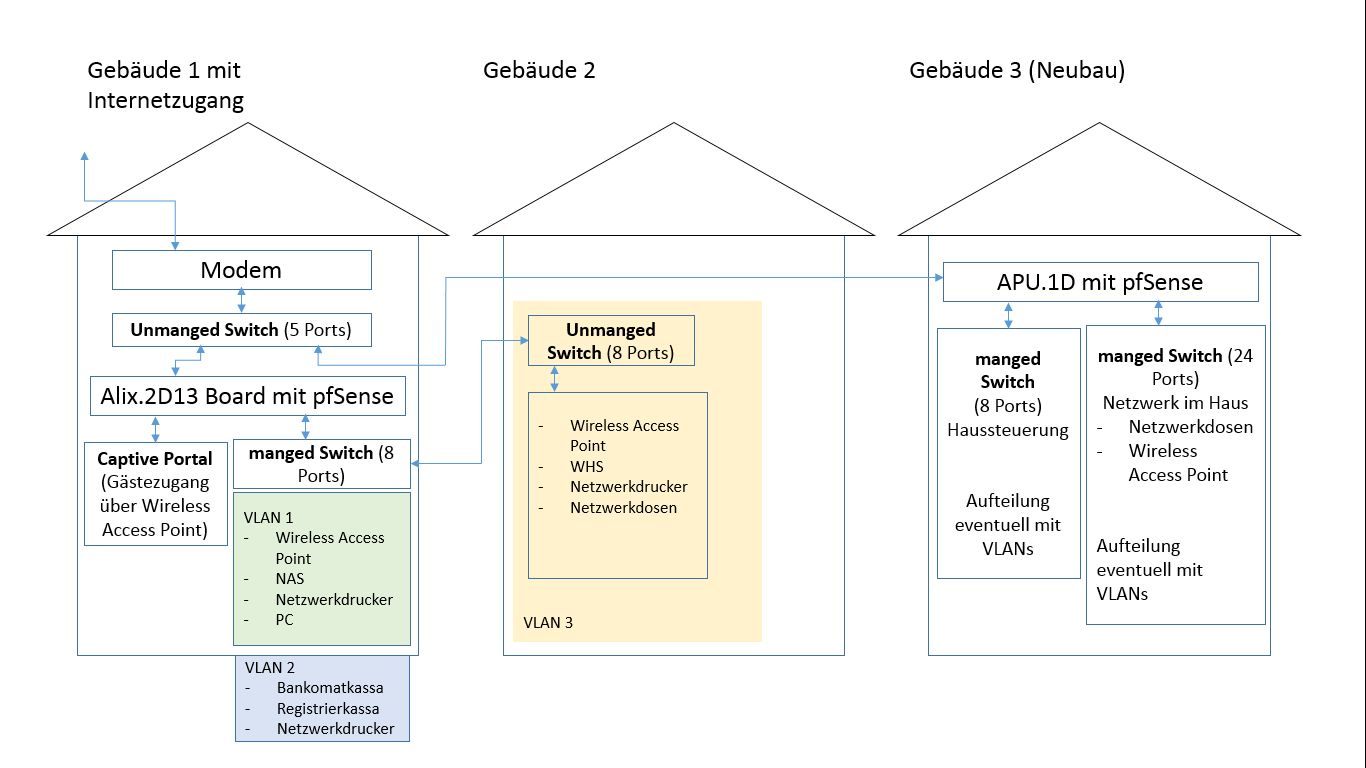

Der aktuelle private Netzwerkbereich in Gebäude 1 und 2 soll durch VLANs getrennt werden. ( Gebäude 1 => VLAN1 & VLAN2, Gebäude 2 => VLAN 3) siehe Bild. Wobei die Kassa über den Internetzugang für eine Fernwartung erreichbar sein muss.

Im neuen Gebäude soll es grundsätzlich zwei Bereiche geben, die Haussteuerung und das private Netzwerk.

Zur Verbindung zwischen den Gebäude 1 und 3 habe ich an eine VPN-Kopplung zwischen den zwei Firewalls gedacht.

mein Vorschlag:

Zusätzlich zu den Komponenten die in der aktuellen Situation dargestellt sind ist noch die Firewall mit dem APU.1D Board vorhanden.

Kann die Netzwerkstruktur so umgesetzt werden? Oder ist ein anderer Aufbau sinnvoller / einfacher?

Ist der Zugriff zwischen den Gebäuden über die VPN-Kopplung möglich / sinnvoll? Zum Beispiel auf das NAS?

Kann der Switch in Gebäude 2 ein dummer sein, wenn hier das VLAN nicht weiter unterteilt werden soll.

Ist ein Zugang für eine Fernwartung für Kassa oder Heizung einfach umzusetzen?

Reicht das Alix.2D13 aus oder soll ich es durch eine Gigabit Firewall austauschen?

lg reitzi

Erst mal GUTES NEUES JAHR.

Ich habe Fragen zum Aufbau eines Netzwerkes. Ein neues Gebäude soll in ein bestehendes Netzwerk, welches zwei Gebäude umfasst eingebunden werden.

Das bestehende Netzwerk ist einfach und besteht aktuell aus einem Internetzugang mit Kabelmodem, einer Firewall und ein paar Switches. Die pfSense ermöglicht einen WLAN-Gastzugang über ein Captive Portal (nach Aquis Anleitung) und trennt diesen vom privaten Netzwerk.

bestehendes Netzwerk:

Nun möchte ich ein neues Gebäude nach folgenden Forderungen mit einbinden:

Es gibt für alle drei Gebäude nur einen Internetzugang.

Captive Portal soll bestehen bleiben.

Der aktuelle private Netzwerkbereich in Gebäude 1 und 2 soll durch VLANs getrennt werden. ( Gebäude 1 => VLAN1 & VLAN2, Gebäude 2 => VLAN 3) siehe Bild. Wobei die Kassa über den Internetzugang für eine Fernwartung erreichbar sein muss.

Im neuen Gebäude soll es grundsätzlich zwei Bereiche geben, die Haussteuerung und das private Netzwerk.

Zur Verbindung zwischen den Gebäude 1 und 3 habe ich an eine VPN-Kopplung zwischen den zwei Firewalls gedacht.

mein Vorschlag:

Zusätzlich zu den Komponenten die in der aktuellen Situation dargestellt sind ist noch die Firewall mit dem APU.1D Board vorhanden.

Kann die Netzwerkstruktur so umgesetzt werden? Oder ist ein anderer Aufbau sinnvoller / einfacher?

Ist der Zugriff zwischen den Gebäuden über die VPN-Kopplung möglich / sinnvoll? Zum Beispiel auf das NAS?

Kann der Switch in Gebäude 2 ein dummer sein, wenn hier das VLAN nicht weiter unterteilt werden soll.

Ist ein Zugang für eine Fernwartung für Kassa oder Heizung einfach umzusetzen?

Reicht das Alix.2D13 aus oder soll ich es durch eine Gigabit Firewall austauschen?

lg reitzi

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 292061

Url: https://administrator.de/forum/frage-zu-netzwerkaufbau-und-netzwerkkomponenten-292061.html

Ausgedruckt am: 29.07.2025 um 08:07 Uhr

6 Kommentare

Neuester Kommentar

Einen Kardinlasfehler hast du begangen mit dem Einsatz von billigen unmanaged Switches. Damit hast du dir eine Option verbaut die beiden Netze über einen tagged Uplink zu verbinden der dir dann auch alle VLANs ins 2te Gebäude bringt.

Schmeiss die Teile also raus und ersetze sie dir preiswerte VLAN fähige Switches die du mit einem GiG Uplink oder 2 als Trunk verbindest.

Idealerweise mit einem Glasfaserport, da du wegen 2 Gebäuden Potentialströme beachten musst, da ist Kupfer nicht so ideal.

Cisco SG-200, oder die üblichen Verdächtigen von D-Link, Trendnet usw. usw. reichen da.

Damit hast du transparent deine bestehenden VLANs auch im anderen Gebäude mit Option auf Erweiterung. Du solltest aber das private Netz dort in ein anderes IP Netz bringen also mit einem zusätzlichen VLAN um die L2 Domains nicht zu groß werden zu lassen.

Das Haustechnik Netz ebenso.

Ggf. wenn Budget vorhanden und die 3 Gebäude realisiert sind, ersetzt du den Switch in Geb. 1 gleich besser durch einen L3 Switch und bindest beide Gebäude da sternförmig per .1q Trunk an.

Private Netze separierst du pro Gebäude in einem separaten IP VLAN und routest sie mit ACLs oder FW über den L3 Switch je nachdem ob gegenseitiger Zugriff erlaubt sein soll oder nicht.

Das Gast VLAN mit CP erweiterst du ungeroutet über den tagged Uplink auf alle Gebäude.

Das wäre die einfachste Lösung.

Im Grunde entspricht es ja zu 99% was du dir selber schon vorgestellt hast. Du bist also auf dem richtigen Wege...

P.S.: Was ist eine "Kassa" ??? Ist das sowas wie eine Registrierkasse oder PoS (Point of Sale) ??

Schmeiss die Teile also raus und ersetze sie dir preiswerte VLAN fähige Switches die du mit einem GiG Uplink oder 2 als Trunk verbindest.

Idealerweise mit einem Glasfaserport, da du wegen 2 Gebäuden Potentialströme beachten musst, da ist Kupfer nicht so ideal.

Cisco SG-200, oder die üblichen Verdächtigen von D-Link, Trendnet usw. usw. reichen da.

Damit hast du transparent deine bestehenden VLANs auch im anderen Gebäude mit Option auf Erweiterung. Du solltest aber das private Netz dort in ein anderes IP Netz bringen also mit einem zusätzlichen VLAN um die L2 Domains nicht zu groß werden zu lassen.

Das Haustechnik Netz ebenso.

Ggf. wenn Budget vorhanden und die 3 Gebäude realisiert sind, ersetzt du den Switch in Geb. 1 gleich besser durch einen L3 Switch und bindest beide Gebäude da sternförmig per .1q Trunk an.

Private Netze separierst du pro Gebäude in einem separaten IP VLAN und routest sie mit ACLs oder FW über den L3 Switch je nachdem ob gegenseitiger Zugriff erlaubt sein soll oder nicht.

Das Gast VLAN mit CP erweiterst du ungeroutet über den tagged Uplink auf alle Gebäude.

Das wäre die einfachste Lösung.

Im Grunde entspricht es ja zu 99% was du dir selber schon vorgestellt hast. Du bist also auf dem richtigen Wege...

P.S.: Was ist eine "Kassa" ??? Ist das sowas wie eine Registrierkasse oder PoS (Point of Sale) ??

Zitat von @reitzi:

Wie wirken sich die Potentialströme aus? Funktioniert die Leitung einfach nicht oder führen die Potentialströme zu einer geringeren Datenübertragung?

Im worst-case?Wie wirken sich die Potentialströme aus? Funktioniert die Leitung einfach nicht oder führen die Potentialströme zu einer geringeren Datenübertragung?

Brennen dir alle drei Gebäude ab!

Ist zwar nicht wahrscheinlich aber auf man sollte Potentialunterschiede nicht vernachlässigen.

Gruß

st der Aufbau sicher, wenn die Switches im Gebäude 1 frei zugänglich sind?

Nicht so dolle...besser wäre minimum dort einen kleinen abschliessbaren Schrank zu verwenden.versucht zwei voneinander unabhängige Netzwerke zu schaffen

Das schaffst du mit einem VLAN bzw. IP Segemnt pro Gebäude ja auch und das noch erheblich performanter als mit VPN.VPNs Gebäudeübergreifent wären technischer Unsinn...jedenfalls in deinem Szenario.

Die Haustechnick kannst du auch mit separaten VLAN Segmenten und ACLs schützen oder sie mit über die Firewall und Regeln sichern.

Potentialströme treten immer auf zw. Gebäuden bei Kupfer. Oft ist es gar nicht erlaubt aus Feuerschutzgründen oder baurechtlichen Gründen Kupfer zu verwenden. Im schlimmsten Fall kann die aktive Technik zerstört werden.

Du solltest in jedem Falle Glasfaser vorsehen.

Jeder managed Billigswitch hat heute 2 oder 4 SFP Slots für Optiken und die kosten ein paar Euro. 50 m LC Kabel 50/125µ OM3 kannst du dir vom Elektriker fertig konfektionieren lassen. Damit fährst du in jedem Falle sicherer.

Kann ich pfSense so konfigurieren das das CP über den WAN-port auch auf die anderen Gebäude erweiterbar ist,

Ja, das ist kinderleicht...Übertrage das Gast VLAN einfach über den tagged Uplink zwischen den Switches in den Gebäuden. So hast du kinderleicht das Gast VLAN auch dort....ganz einfach.

Siehe Praxisbeispiel hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern