Getrennter Internet Zugang zweier VLANs über denselben Router

Hallo zusammen,

wir haben unser LAN aktuell in zwei VLANs mit Hilfe eines Switches aufgeteilt (Cisco SG250-26HP).

VLAN 1 - alles via LAN - Uplink zum Router (-> Internet), verschiedene PCs, NAS, PoE WLAN AP

VLAN 2 - alles via LAN - POE Überwachungskameras, FTP Server

Aktuell speichern die Kameras Video- und Bildmaterial auf einem VLAN-internen FTP Server ab. Wir möchten nun auf eine cloud-basierte Lösung umstellen, d.h. die Kameras brauchen Internetzugang.

Da die Kameras aber via PoE/ LAN Kabel nach "draußen" (außerhalb des Gebäudes) verbunden sind, möchten wir sicherstellen, dass man sich nicht einfach von draußen an unser LAN "ranklemmen" und unsere Rechner und NAS angreifen kann. Deshalb werden in Zukunft auch zwei VLANs notwendig sein.

Meine Frage nun: Mit welchem Router/ oder mit welcher Router Einstellung, kann ich beiden VLANS Internetzugriff geben, ohne dass man vom einen auf das andere VLAN zugreifen kann? Kann ich beide VLANs via Uplink einfach in den Router stecken? Aktuell nutzen wir eine Fritzbox 4040. Könnte das hier helfen? ui.com/unifi-routing/usg/

Vielen Dank für Eure Hilfe!!!

Cheers,

DeLutz

wir haben unser LAN aktuell in zwei VLANs mit Hilfe eines Switches aufgeteilt (Cisco SG250-26HP).

VLAN 1 - alles via LAN - Uplink zum Router (-> Internet), verschiedene PCs, NAS, PoE WLAN AP

VLAN 2 - alles via LAN - POE Überwachungskameras, FTP Server

Aktuell speichern die Kameras Video- und Bildmaterial auf einem VLAN-internen FTP Server ab. Wir möchten nun auf eine cloud-basierte Lösung umstellen, d.h. die Kameras brauchen Internetzugang.

Da die Kameras aber via PoE/ LAN Kabel nach "draußen" (außerhalb des Gebäudes) verbunden sind, möchten wir sicherstellen, dass man sich nicht einfach von draußen an unser LAN "ranklemmen" und unsere Rechner und NAS angreifen kann. Deshalb werden in Zukunft auch zwei VLANs notwendig sein.

Meine Frage nun: Mit welchem Router/ oder mit welcher Router Einstellung, kann ich beiden VLANS Internetzugriff geben, ohne dass man vom einen auf das andere VLAN zugreifen kann? Kann ich beide VLANs via Uplink einfach in den Router stecken? Aktuell nutzen wir eine Fritzbox 4040. Könnte das hier helfen? ui.com/unifi-routing/usg/

Vielen Dank für Eure Hilfe!!!

Cheers,

DeLutz

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 602680

Url: https://administrator.de/forum/getrennter-internet-zugang-zweier-vlans-ueber-denselben-router-602680.html

Ausgedruckt am: 06.08.2025 um 10:08 Uhr

12 Kommentare

Neuester Kommentar

Die 4040 kann auf Port 4 ein Gäste Netzwerk, vergleichbar dem Gäste WiFi der Fritzbox, machen.

Dort angeschlossene Geräte könne nur auf das Internet zugreifen.

Ich glaube man kann mit der Fritzbox auch manuell keinen Zugriff auf dieses Netz einrichten.

Ist der einfachste und kostengünstige Weg. Aber unflexibel.

Dort angeschlossene Geräte könne nur auf das Internet zugreifen.

Ich glaube man kann mit der Fritzbox auch manuell keinen Zugriff auf dieses Netz einrichten.

Ist der einfachste und kostengünstige Weg. Aber unflexibel.

Moin,

mal ehrlich, Deine größte Sorge ist, dass sich irgendjemand die Mühe macht, das LAN-Kabel einer Kamera rauszuziehen und darüber einen Angriff auf Dein Netzwerk startet? Sind die Kameras in Bodenhöhe installiert bzw. überhaupt einfach erreichbar? Hat der potentielle Angreifer (den ich für übertrieben halte) überhaupt genügend Zeit dafür und ist das generell überhaupt interessant für ihn?

Und dann noch Umstieg auf eine Cloudlösung für die Aufzeichnungen, da ist die Wahrscheinlichkeit ungleich höher, dass sich darüber jemand (nahezu) gänzlich unbemerkt in Dein Netzwerk schleicht.

Alternativ und direkter über den WLAN AP, der ja schon im richtigen Netz/VLAN ist. Ich würde ja eher einen Vandalismusschutz für die Verkabelung/Kameras vorschlagen und die Wahrscheinlichkeit des von Dir befürchteten Szenarios abwägen.

Letzlich ist es wie bei klassischen Einbrechern, wer reinkommen will, kommt auch rein, man kann es ihm nur so schwer wie möglich machen. Auch in eurer Abwesenheit halte ich es für sehr unwahrscheinlich, dass sich wirklich jemand an das LAN-Kabel klemmt und erstmal rumprobiert.

Gruß

cykes

mal ehrlich, Deine größte Sorge ist, dass sich irgendjemand die Mühe macht, das LAN-Kabel einer Kamera rauszuziehen und darüber einen Angriff auf Dein Netzwerk startet? Sind die Kameras in Bodenhöhe installiert bzw. überhaupt einfach erreichbar? Hat der potentielle Angreifer (den ich für übertrieben halte) überhaupt genügend Zeit dafür und ist das generell überhaupt interessant für ihn?

Und dann noch Umstieg auf eine Cloudlösung für die Aufzeichnungen, da ist die Wahrscheinlichkeit ungleich höher, dass sich darüber jemand (nahezu) gänzlich unbemerkt in Dein Netzwerk schleicht.

Alternativ und direkter über den WLAN AP, der ja schon im richtigen Netz/VLAN ist. Ich würde ja eher einen Vandalismusschutz für die Verkabelung/Kameras vorschlagen und die Wahrscheinlichkeit des von Dir befürchteten Szenarios abwägen.

Letzlich ist es wie bei klassischen Einbrechern, wer reinkommen will, kommt auch rein, man kann es ihm nur so schwer wie möglich machen. Auch in eurer Abwesenheit halte ich es für sehr unwahrscheinlich, dass sich wirklich jemand an das LAN-Kabel klemmt und erstmal rumprobiert.

Gruß

cykes

Naja - es kommt ja drauf an wieviel Schutz wirklich nötig und sinnvoll ist. Ich würde da aber immer eines überlegen -> wenn du den ganzen Rotz in ner Cloud speicherst - was passiert denn wenn jemand Zugriff darauf bekommt? Wo JETZT der Einbrecher deine Bude beobachten müsste wann du zuhause bist hat er dann den direkten Zugang vom Sofa aus (oder - wenn falsch eingestellt - sogar Kontrolle über die Kamara direkt). D.h. bei ner PZR kann er sogar gucken was im Raum so ist und sich schon gleich seine Liste machen bzw. aufm Hof vom Auto aus gucken ob nich doch jemand rumläuft... Stell dir einfach mal vor du würdest eine exakte Kopie deines Haustürschlüssels ins Internet stellen... (ganz von der benötigten Bandbreite deiner Internetverbindung abgesehen)

Wenn du sowas also bauen willst dann würde ich die Sache anders angehen: Fast alle Systeme haben Motion-Detection und Alarm-Optionen. Ich würde die Aufnahmen z.B. Zuhause aufm NAS packen (da muss ein Einbrecher schon zumindest Grundwissen haben - sonst lässt der das eh als Wertlos stehen). Bei Bewegungsalarm (innerhalb der Alarmzeiten) soll die Kamara gleich die Bilder an dein Mobil-Telefon schicken (hier kann das NAS z.B. auch den Mailserver spielen). Das erlaubt es dir das du wirklich weisst WANN was ist (und wenns nur die poppenden Igel sind...) und gleichzeitig hast du nich alle Daten direkt auf einen Server gestellt UND deine Kamaras brauchen dafür auch keinen Internet-Zugriff...

Und du glaubst sowas geht nicht? suche.t-online.de/fast-cgi/tsc?q=inurl%3A%E2%80%9DMultiCameraFra ... - viel Spass beim angucken :D (und es gibt sowas für nahezu jeden Hersteller wo über ne versehentlich ungeschützte Cam mal eben nen Google-Bot rübergelaufen is...)

Wenn du sowas also bauen willst dann würde ich die Sache anders angehen: Fast alle Systeme haben Motion-Detection und Alarm-Optionen. Ich würde die Aufnahmen z.B. Zuhause aufm NAS packen (da muss ein Einbrecher schon zumindest Grundwissen haben - sonst lässt der das eh als Wertlos stehen). Bei Bewegungsalarm (innerhalb der Alarmzeiten) soll die Kamara gleich die Bilder an dein Mobil-Telefon schicken (hier kann das NAS z.B. auch den Mailserver spielen). Das erlaubt es dir das du wirklich weisst WANN was ist (und wenns nur die poppenden Igel sind...) und gleichzeitig hast du nich alle Daten direkt auf einen Server gestellt UND deine Kamaras brauchen dafür auch keinen Internet-Zugriff...

Und du glaubst sowas geht nicht? suche.t-online.de/fast-cgi/tsc?q=inurl%3A%E2%80%9DMultiCameraFra ... - viel Spass beim angucken :D (und es gibt sowas für nahezu jeden Hersteller wo über ne versehentlich ungeschützte Cam mal eben nen Google-Bot rübergelaufen is...)

mit welcher Router Einstellung, kann ich beiden VLANS Internetzugriff geben

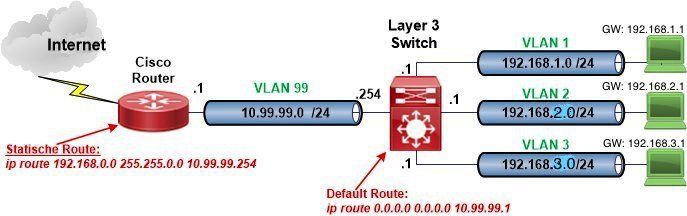

Die Lösung ist kinderleicht ! Wenn du das hiesige VLAN Tutorial und besonders die weiterführenden Links gelesen hättest, dann hättest du es schon längst am Laufen. Hier sind deine einfachen ToDos:

- ip routing im SG250 Switch aktivieren

- In beiden VLANs eine Switch IP Adresse konfigurieren

- Auf dem Switch eine Default Route einrichten auf die Router IP

- Auf dem Internet Router eine statische IP Route für deine VLAN IP Adresse eintragen.

- Fertig ist der Lack und ist in 5 Minuten erledigt !!

Das Ganze sähe dann so aus:

...und ist in_DIESEM_Thread ganz genau und im Detail für deinen Cisco SG Switch beschrieben.

Du musst nur noch abtippen !

Moin,

Mach mal langsam junger Padawan. Du hast oben geschrieben, daß ihr auch Außenkameras habt und sichergehen wollt, daß keiner von außen in Euer Netz kommt. Wenn Du auf dem Switch einfach nur das Routing aktivierst, und die Außenanschlüsse nicht gesichert sind, hat ein Angreifer freie Bahn.

Sinnvoller wäre es die Fritzbüx 4040 entweder mit OpenWRT zu flashen oder sich einen anderen Router mit Firewall-Funktionalität nehmen und damit die VLANs mit passenden Zugriffsregeln zu koppeln. Man könnte natürlich versichen, den Switch dazu zu mißbrauchen, aber das birgt zuviel Fehlerpotential.

Also lieber OpenWRT oder einen anderen Rauouter (Mikrotik, Cisco, Lancom, etc.).

lks

Mach mal langsam junger Padawan. Du hast oben geschrieben, daß ihr auch Außenkameras habt und sichergehen wollt, daß keiner von außen in Euer Netz kommt. Wenn Du auf dem Switch einfach nur das Routing aktivierst, und die Außenanschlüsse nicht gesichert sind, hat ein Angreifer freie Bahn.

Sinnvoller wäre es die Fritzbüx 4040 entweder mit OpenWRT zu flashen oder sich einen anderen Router mit Firewall-Funktionalität nehmen und damit die VLANs mit passenden Zugriffsregeln zu koppeln. Man könnte natürlich versichen, den Switch dazu zu mißbrauchen, aber das birgt zuviel Fehlerpotential.

Also lieber OpenWRT oder einen anderen Rauouter (Mikrotik, Cisco, Lancom, etc.).

lks

Das scheint genau das zu sein, was ich brauche!

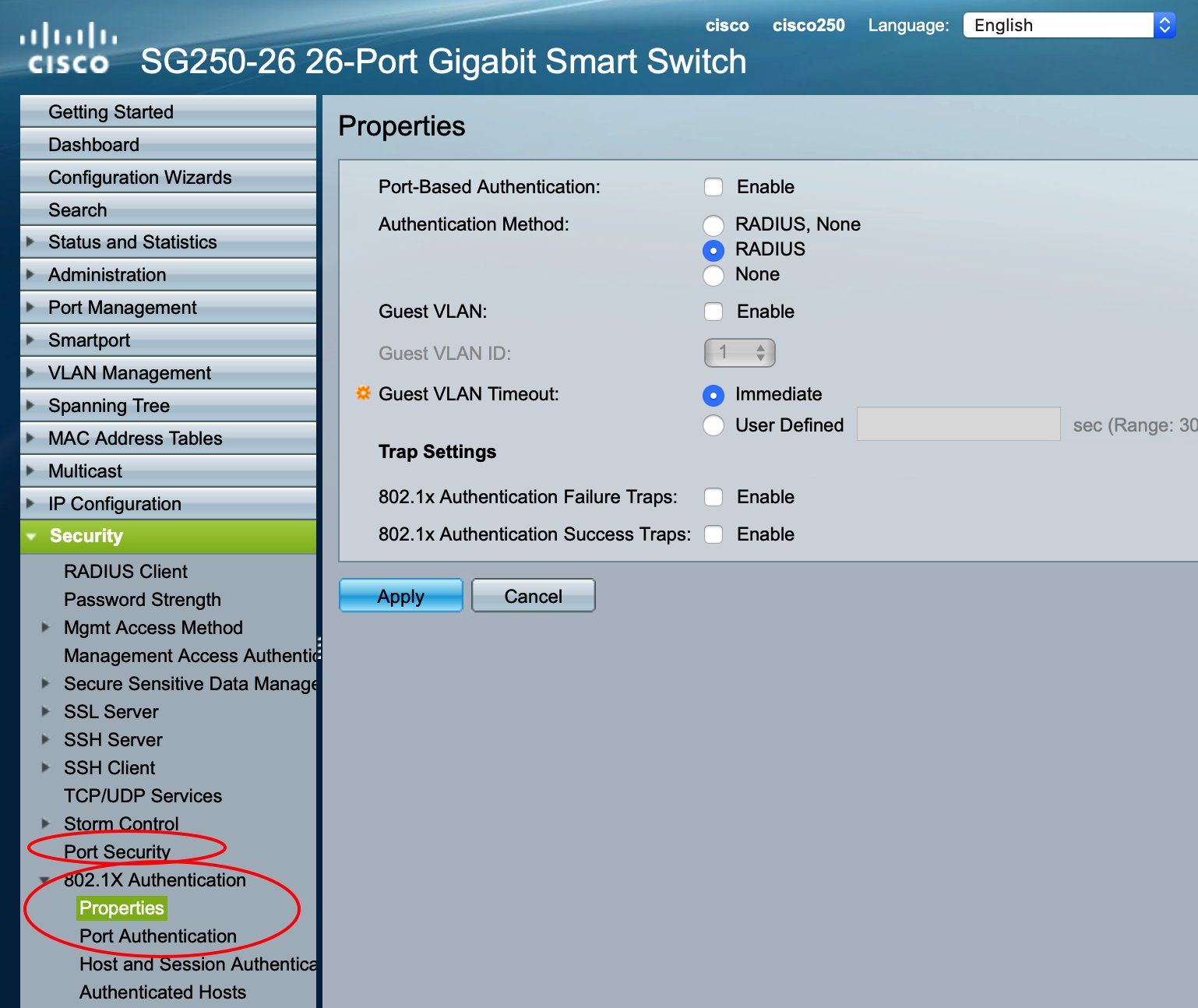

Es scheint nicht nur, das IST auch genau was du brauchst ! Und keine Angst was die Außenports anbetrifft... Dein Cisco SG250 supportet natürlich Port Security und auch das noch sicherere Port Authentication via Radius !

Wenn du das aktivierst dann kannst du auch deine Kamera Außenports wasserdicht gegen pöhse Buben absichern.

Port Security ist im Handumdrehen für die Kameras per simplen Mausklick aktiviert und dann kommt fürs erste kein anderer an den Port ran und auch die Lochkarte kann dann wieder ruhig schlafen !

Zitat von @aqui:

Port Security ist im Handumdrehen für die Kameras per simplen Mausklick aktiviert und dann kommt fürs erste kein anderer an den Port ran und auch die Lochkarte kann dann wieder ruhig schlafen !

Port Security ist im Handumdrehen für die Kameras per simplen Mausklick aktiviert und dann kommt fürs erste kein anderer an den Port ran und auch die Lochkarte kann dann wieder ruhig schlafen !

Ich schlafe immer ruhig. Notfalls nimmt man einen 20jährigen Macallen o.ä. zu Hilfe.

Mir ging es nur darum, darauf hinzuweisen, daß er nicht einfach Routing aktiviert und das dann alles gut wird.

Ich würde trotzdem eine Firewall in Form eines Mikrotik oder einer openWRT-Fritte zwischen die beiden Netze hängen, um die Riskiken weiter zu minimieren.

lks

Notfalls nimmt man einen 20jährigen Macallen o.ä. zu Hilfe.

Ist das etwa etwas Unanständiges ?? Das Internet kennt das nur als sizilianische Kuchenspezialität aber mit einer sehr verdächtigen Form. Ein Schelm wer Böses dabei denkt... eine Firewall in Form eines Mikrotik oder einer openWRT-Fritte

Muss er auch nicht, denn der SG250 supportet natürlich auch recht mächtige IP Access Listen die dafür ausreichen.Mit Port Security und IP Access Listen hätte er zum Gürtel auch noch den Hosenträger und das dann wirklich wasserdicht !

Zitat von @aqui:

Notfalls nimmt man einen 20jährigen Macallen o.ä. zu Hilfe.

Ist das etwa etwas Unanständiges ?? Das Internet kennt das nur als sizilianische Kuchenspezialität aber mit einer sehr verdächtigen Form. Ein Schelm wer Böses dabei denkt... Der hat zwar nur 18 Jahre, aber geht meistens auch.

eine Firewall in Form eines Mikrotik oder einer openWRT-Fritte

Muss er auch nicht, denn der SG250 supportet natürlich auch recht mächtige IP Access Listen die dafür ausreichen.Mit Port Security und IP Access Listen hätte er zum Gürtel auch noch den Hosenträger und das dann wirklich wasserdicht !

Ich denke aber, daß er mit einem openWRT besser zurechtkommen würde als die IP-Access-Listen einzurichten.

Aber ich sehe, wir sind im Prinzip auf einer Linie.

lks