Grundsätzliche Frage FTP

Hallo zusammen,

ich habe mal eine grundsätzliche Frage. Ich setze mich aktuell verstärkt mit dem Thema Firewall, insbesondere von Securepoint auseinander.

Aktuell scheitere ich am Thema FTP (normale Website-Pflege) in zweierlei Hinsicht. Einmal das Verständnis und zweitens an der Umsetzung. Es geht einfach um einen FTP-Server von AllInkl.

Zuerst brauche ich die Ports und den Modus. Soweit klar. Passive Übertragung und Port 21. Dann findet man um Internet in fast allen Foren Port 20, 989, 990, 991 und dann von AllInkl noch die Anweisung Port 65000-65500. Das sind 505 Ports?!! In den Einstellungen des Clients finde ich die Option "Wenn möglich explizietes FTP über TLS verwenden."

Wieso braucht ftp soviele Ports?? Es müssten doch 2, von mir aus 4 ausreichen? Senden, Empfangen, Dateiliste intern und Dateiliste extern. Die Strategie sollte doch eigendlich lauten nur das freigeben, was notwendig ist. Nur bei 500 Ports wird die Firewall da nicht zum Fliegengitter? Wenn ich ein Hacker wäre, würde ich mir doch dann einen dieser Ports schappen und darüber meine Schadsoftware einschleusen... Oder ist das irgendwie festeglegt, dass über Port xy nur Dienst A läuft? Oder geht das tatsächlich über Verkehrsanalyse? Ansonsten wäre das Ganze Firewallprinzip doch für die Katz. Viren kommen alle auf Port 80 und gut?

Wenn ich in die Umsetzung gehe und die Theorie vernachlässige, gehe ich auf die Firewall und öffne entsprechende Ports vom Internet ins Lan. Die Verbindung kommt zustande, aber beim Anzeigen des externen Verzeichnisinhaltes gibt es eine Fehlermeldung. Der externe Verzeichnisinhalt konnte nicht angezeigt werden...

Müssen da noch mehr Ports geöffnet werden? Oder habe ich einen grundsätzlichen Denkfehler .

Viele Fragen

mfG

ratzekahl

ich habe mal eine grundsätzliche Frage. Ich setze mich aktuell verstärkt mit dem Thema Firewall, insbesondere von Securepoint auseinander.

Aktuell scheitere ich am Thema FTP (normale Website-Pflege) in zweierlei Hinsicht. Einmal das Verständnis und zweitens an der Umsetzung. Es geht einfach um einen FTP-Server von AllInkl.

Zuerst brauche ich die Ports und den Modus. Soweit klar. Passive Übertragung und Port 21. Dann findet man um Internet in fast allen Foren Port 20, 989, 990, 991 und dann von AllInkl noch die Anweisung Port 65000-65500. Das sind 505 Ports?!! In den Einstellungen des Clients finde ich die Option "Wenn möglich explizietes FTP über TLS verwenden."

Wieso braucht ftp soviele Ports?? Es müssten doch 2, von mir aus 4 ausreichen? Senden, Empfangen, Dateiliste intern und Dateiliste extern. Die Strategie sollte doch eigendlich lauten nur das freigeben, was notwendig ist. Nur bei 500 Ports wird die Firewall da nicht zum Fliegengitter? Wenn ich ein Hacker wäre, würde ich mir doch dann einen dieser Ports schappen und darüber meine Schadsoftware einschleusen... Oder ist das irgendwie festeglegt, dass über Port xy nur Dienst A läuft? Oder geht das tatsächlich über Verkehrsanalyse? Ansonsten wäre das Ganze Firewallprinzip doch für die Katz. Viren kommen alle auf Port 80 und gut?

Wenn ich in die Umsetzung gehe und die Theorie vernachlässige, gehe ich auf die Firewall und öffne entsprechende Ports vom Internet ins Lan. Die Verbindung kommt zustande, aber beim Anzeigen des externen Verzeichnisinhaltes gibt es eine Fehlermeldung. Der externe Verzeichnisinhalt konnte nicht angezeigt werden...

Müssen da noch mehr Ports geöffnet werden? Oder habe ich einen grundsätzlichen Denkfehler .

Viele Fragen

mfG

ratzekahl

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 884840919

Url: https://administrator.de/forum/grundsaetzliche-frage-ftp-884840919.html

Ausgedruckt am: 23.07.2025 um 20:07 Uhr

18 Kommentare

Neuester Kommentar

Hallo,

erst Mal bei den Ports stellt sich die Frage ob Aktiv oder Passiv Modus daraus ergeben sich die Ports. Je nach Modus brauchst du dann eine Freigabe auf einer Portrange. Aber dafür gibt es eigentlich sehr schöne Erklärungen die man selbst suchen kann. So Basics muss man nicht immer auf's neue erklären.

Aber: FTP ist alt und grundsätzlich sehr unsicher. Und ehrlich wer das heute noch verwendet ist selbst schuld.

erst Mal bei den Ports stellt sich die Frage ob Aktiv oder Passiv Modus daraus ergeben sich die Ports. Je nach Modus brauchst du dann eine Freigabe auf einer Portrange. Aber dafür gibt es eigentlich sehr schöne Erklärungen die man selbst suchen kann. So Basics muss man nicht immer auf's neue erklären.

Aber: FTP ist alt und grundsätzlich sehr unsicher. Und ehrlich wer das heute noch verwendet ist selbst schuld.

Einmal das Verständnis und zweitens an der Umsetzung.

Vermutlich hast du NAT nicht bedacht und scheiterst am Passive oder Active FTP ?!slacksite.com/other/ftp.html

jscape.com/blog/bid/80512/active-v-s-passive-ftp-simplified

Das sind immer so die typischen Anfängerfehler und Hürden weil keiner beachtet das das Protokoll 2 TCP Ports unabhängig nutzt. Jedenfalls im Active Mode.

Was du oben über die Ports zitiert hast ist natürlich völliger Quatsch und stammt vermutlich aus Anfänger - oder Bastlerforen aber niemals von Adminstratoren. Du glaubst ja auch nicht das dein KFZ mit Wasser im Tank fährt wenn sie dir das in Foren versichern, oder ?

Warum du dich auch an so unsinnigen Spekulationen beteilgst ist ebenso vollkommen unverständlich !

Nimm dir, wie immer, einen Wireshark oder tcpdump zur Hand und sieh dir deine FTP Session an. Einfacher gehts doch nun wahrlich nicht.

Dort siehst du doch ganz einfach und ohne Raterei schwarz auf weiß WELCHE Ports bei FTP in welchem Mode aktiv genutzt werden. Auf diese einfache Logik kommt auch der Azubi im ersten Lehrjahr sofort als Erstes.

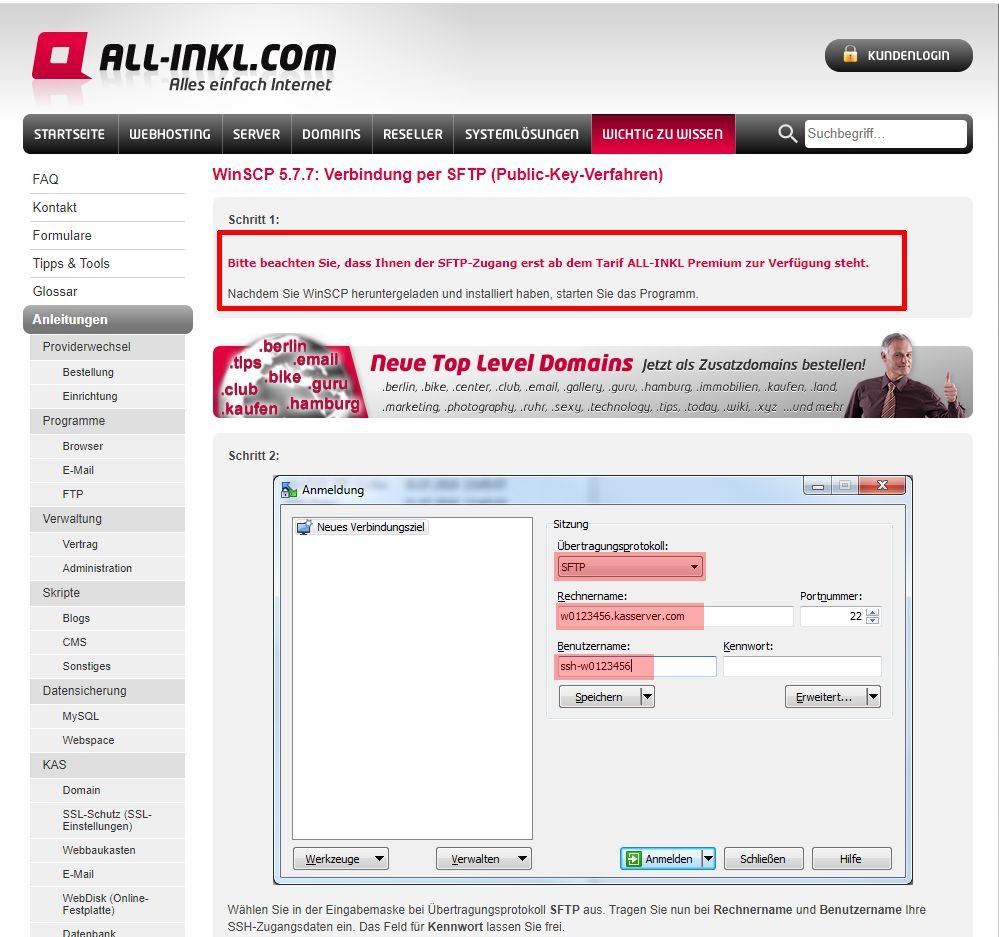

Kollege @wiesi200 hat es oben ja schon mit einem Satz gesagt. FTP setzt man nicht mehr ein. Mit SCP wie z.B. WinSCP usw. gibt es da bessere und vor allem sicherere Alternativen die sich zudem über einen singulären SSL TCP Port auch firewalltechnisch sehr viel einfacher handeln lassen.

Zitat von @aqui:

Das sind immer so die typischen Anfängerfehler und Hürden weil keiner beachtet das das Protokoll 2 TCP Ports unabhängig nutzt. Jedenfalls im Active Mode.

Das sind immer so die typischen Anfängerfehler und Hürden weil keiner beachtet das das Protokoll 2 TCP Ports unabhängig nutzt. Jedenfalls im Active Mode.

FTP benutzt immer(!) 2 TCP-Verbindungen, egal ob active oder passive. das eine ist die Kontroll-Verbindung, über das die Steuerkommandos übertragen werden und das andere die Datenverbindung, über das dann die Daten übertragen werden. Die Datenverbindung kann sogar zu einem dritten Teilnehmer gehen, dieser muß nicht einmal der gleiche sein, der die Kontrollverbindug aufgebaut hat!

active und passive sagen nur etwas darüber aus, welcher Teilnehmer die Daten-Verbindung aufbaut

lks

PS: Heutzutage sollte man FTP im grabe ruhen lassen und nur noch sichere Alternativen wie SFTP oder SCP verwenden.

Moin,

wie schon beschrieben ist Port 21 die Kontrollverbindung.

Für jedes Listing und jede Datei wird dann eine 2. Verbindung aufgebaut.

Bleiben wir bei dem üblichen passiven Verbindungen wo der Server dem Client eine IP und Port für diese 2. Verbindung zuweist.

Welche Ports verwendet werden wird am FTP-Server konfiguriert.

Und es für den FTP-Server einfach für jede Client-Verbindung jedes Clients einen freien Port zu verwenden.

Da macht es bei Servern mit vielen Verbindungen durchaus Sinn mal schnell 5.000 bis 25.000 Ports zu definieren.

Btw.

Üblich ist inzwischen SSH mit einem Schlüssel statt FTP mit Benutzernamen und Kennwort.

wie schon beschrieben ist Port 21 die Kontrollverbindung.

Für jedes Listing und jede Datei wird dann eine 2. Verbindung aufgebaut.

Bleiben wir bei dem üblichen passiven Verbindungen wo der Server dem Client eine IP und Port für diese 2. Verbindung zuweist.

Welche Ports verwendet werden wird am FTP-Server konfiguriert.

Und es für den FTP-Server einfach für jede Client-Verbindung jedes Clients einen freien Port zu verwenden.

Da macht es bei Servern mit vielen Verbindungen durchaus Sinn mal schnell 5.000 bis 25.000 Ports zu definieren.

Btw.

Üblich ist inzwischen SSH mit einem Schlüssel statt FTP mit Benutzernamen und Kennwort.

Zitat von @ratzekahl1:

@StefanKittel: Und es für den FTP-Server einfach für jede Client-Verbindung jedes Clients einen freien Port zu verwenden.

Bedeutet also die range ist für viele Clients gedacht?

Ja@StefanKittel: Und es für den FTP-Server einfach für jede Client-Verbindung jedes Clients einen freien Port zu verwenden.

Bedeutet also die range ist für viele Clients gedacht?

Sowas wie eine Beschränkung gibt es nicht

Doch. Das Beispiel ist aus einer ProFTPd-Konfigurationsdatei.PassivePorts 60000 65535 # These ports should be safe...Dieses System ist für Clients hinter einem NAT-Router gedacht.

Die Grundidee war, dass der FTP-Server die Datenverbindung zum Client aufbaut.

Dabei gibt der Client die IP-Adresse und den Port vor.

Was was ich Beschränkung der Anzahl gleichzeitiger Verbindungen auf 3.

Gute Frage, habe ich nie ausprobiert und hängt wohl auch von der Software ab.Stefan

Port 18765 oder ein anderer Phantasieport ist doch nur dann sinnvoll wenn der SSH Server/Daemon auch auf diesem Port rennt ! Das muss man dann aber logischerweise immer VORHER in der Konfig Datei definieren. Mit einem Zielport TCP 22 auf einen Server zu verbinden der 18765 erwartet ist natürlich wenig zielführend, was auch ein IT Laie sofort erkennt.

SSH bzw. SCP benutzt im Default immer TCP 22, folglich muss auch dieser Port überall durchgängig erreichbar sein sofern man eben den SSH Server nicht auf einen anderen Port umstellt.

Simple Logik !

Abgesehen davon sollte man niemals IANA Ports verwenden wenn man Standard Ports für einen Port Verschleierung "verbiegen" will sondern sollte immer die dafür vorgesehenen Ephemeral_Ports zw. 49152 und 65535 verwenden. In Anlehnung an TCP 22 also z.B. TCP 52222 o.ä.

Wenn nicht hast du so oder so erstmal ein ganz anderes Problem als SSH bzw. SCP Ports.

SSH bzw. SCP benutzt im Default immer TCP 22, folglich muss auch dieser Port überall durchgängig erreichbar sein sofern man eben den SSH Server nicht auf einen anderen Port umstellt.

Simple Logik !

Abgesehen davon sollte man niemals IANA Ports verwenden wenn man Standard Ports für einen Port Verschleierung "verbiegen" will sondern sollte immer die dafür vorgesehenen Ephemeral_Ports zw. 49152 und 65535 verwenden. In Anlehnung an TCP 22 also z.B. TCP 52222 o.ä.

der entfernte Rechner wird nicht gefunden.

Pingen, sprich also überhaupt eine grundlegende IP Connectivity, ist gegeben zwischen den beiden Partnern. ?!Wenn nicht hast du so oder so erstmal ein ganz anderes Problem als SSH bzw. SCP Ports.

Nur bei 500 Ports wird die Firewall da nicht zum Fliegengitter?

Ja natürlich. Dann ist sie nur noch reine Makulatur !Eigentlich ist das völliger Unsinn und nur schwer verständlich und nachvollziehbar. SSH ist die weltweite Grundlage zum Management von Servern. Wieso sollte das "der Vertrag nicht hergeben" ??

Das ist ja so als wenn man ein Ticket fürs Freibad gelöst hat und am Eingang gesagt bekommt: Wasser ist aber in dem Preis nicht enthalten....

Versteht kein (IT) Mensch solcherlei Argumentation...aber egal muss man ja auch nicht. Wenns jetzt geht mit einer löchrigen Firewall ist doch alles gut.

Bitte dann auch nicht vergessen den Thread zu schliessen !

Wie kann ich einen Beitrag als gelöst markieren?

Jop, und dann fragt man sich welchen Sinn sie dann noch hat. Eigentlich sollte man gar keine Ports einfach so öffnen.

Wenn ich ein Hacker wäre, würde ich mir doch dann einen dieser Ports schappen und darüber meine Schadsoftware einschleusen...

Na, ganz so einfach ist das nicht. Auf dem Port muss auch irgendwas laufen, was "horcht" und angreifbar ist.Viren kommen alle auf Port 80 und gut?

Viren/Trojaner und Co kommen vor allem über den Clients ins Netzwerk. Die Zeiten haben sich geändert wo Angriffe nur von außen stattgefunden haben. Heute musst du viel Aufwand betreiben Clients daran zu hindern böse Dinge aus dem Inet zuladen oder an der Verbreitung im Netzwerk zu verhindern.

Das sind 2 Euro im Monat mehr. so what? you get what you pay for