Gruppenrichtlinien richtig angewendet

Hallo,

ich bin gerade dabei eine VM-Testumgebung aufzubauen:

1 Host mit Windows 2016 Hyper-V-Server und 3 VMs mit je Windows 2016-Server.

Die VMs habe ich wie folgt installiert und eingerichtet:

1. VM: AD DS, DNS, Gruppenrichtlinienverwaltung

2. VM: IIS, WSUS

3. VM: SQL-Express für WSUS-DB

Unter "AD-Benutzer und -Computer" habe ich eine OU erstellt, die die VM 2 und 3 (Typ: Computer) beinhaltet.

Alles läuft soweit (fast)

Jetzt versuche ich, dass die VMs sich mit dem WSUS zu verbinden - über die GPOs. GPO erstellt und der OU zugewiesen. Unter Sicherheitsfilterung habe ich die 2 Computer hinzugefügt und "Authentifizierte Benutzer" war vorher schon da.

Da das nicht funktioniert, habe ich versucht eine andere GPO einzurichten. --> "Datei-Explorer mit minimiertem Menüband starten". Nur um zu überprüfen, ob die GPOs angenommen werden. Leider auch ohne Erfolg.

Wenn ich auf der OU ein Gruppenrichtlinienupdate durchführe, erscheint auf der jeweiligen VM nach einiger Zeit ein CMD-Fenster, in dem gpupdate ausgeführt wird.

Mit sehe ich, dass der interne Pfad auf http://vm-server-1:8530 zeigt.

Unter Systemsteuerung/Updates wird mir aber nicht angezeigt, dass die Update von meiner Organisation verwaltet wird.

Hat jemand einen Tipp, wo ich den Fehler finden könnte?

Ich hoffe, dass ich oben alles wichtige reingeschrieben habe. Wenn nicht, "schreien"...

Ich bin für jeden Tipp dankbar.

Gruß

Michael

EDIT: oben ist ein vertipper: richtig ist: http://vm-server-2:8530 zeigt.

ich bin gerade dabei eine VM-Testumgebung aufzubauen:

1 Host mit Windows 2016 Hyper-V-Server und 3 VMs mit je Windows 2016-Server.

Die VMs habe ich wie folgt installiert und eingerichtet:

1. VM: AD DS, DNS, Gruppenrichtlinienverwaltung

2. VM: IIS, WSUS

3. VM: SQL-Express für WSUS-DB

Unter "AD-Benutzer und -Computer" habe ich eine OU erstellt, die die VM 2 und 3 (Typ: Computer) beinhaltet.

Alles läuft soweit (fast)

Jetzt versuche ich, dass die VMs sich mit dem WSUS zu verbinden - über die GPOs. GPO erstellt und der OU zugewiesen. Unter Sicherheitsfilterung habe ich die 2 Computer hinzugefügt und "Authentifizierte Benutzer" war vorher schon da.

Da das nicht funktioniert, habe ich versucht eine andere GPO einzurichten. --> "Datei-Explorer mit minimiertem Menüband starten". Nur um zu überprüfen, ob die GPOs angenommen werden. Leider auch ohne Erfolg.

Wenn ich auf der OU ein Gruppenrichtlinienupdate durchführe, erscheint auf der jeweiligen VM nach einiger Zeit ein CMD-Fenster, in dem gpupdate ausgeführt wird.

Mit

gpresult /h info.htmUnter Systemsteuerung/Updates wird mir aber nicht angezeigt, dass die Update von meiner Organisation verwaltet wird.

Hat jemand einen Tipp, wo ich den Fehler finden könnte?

Ich hoffe, dass ich oben alles wichtige reingeschrieben habe. Wenn nicht, "schreien"...

Ich bin für jeden Tipp dankbar.

Gruß

Michael

EDIT: oben ist ein vertipper: richtig ist: http://vm-server-2:8530 zeigt.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 422101

Url: https://administrator.de/forum/gruppenrichtlinien-richtig-angewendet-422101.html

Ausgedruckt am: 27.07.2025 um 10:07 Uhr

21 Kommentare

Neuester Kommentar

Hi.

Auf Server 2016 v1607 ist diese Einblendung "dass die Update von meiner Organisation verwaltet wird" gar nicht vorhanden.

Teste einfach einmal, ob Du Updates erhältst.

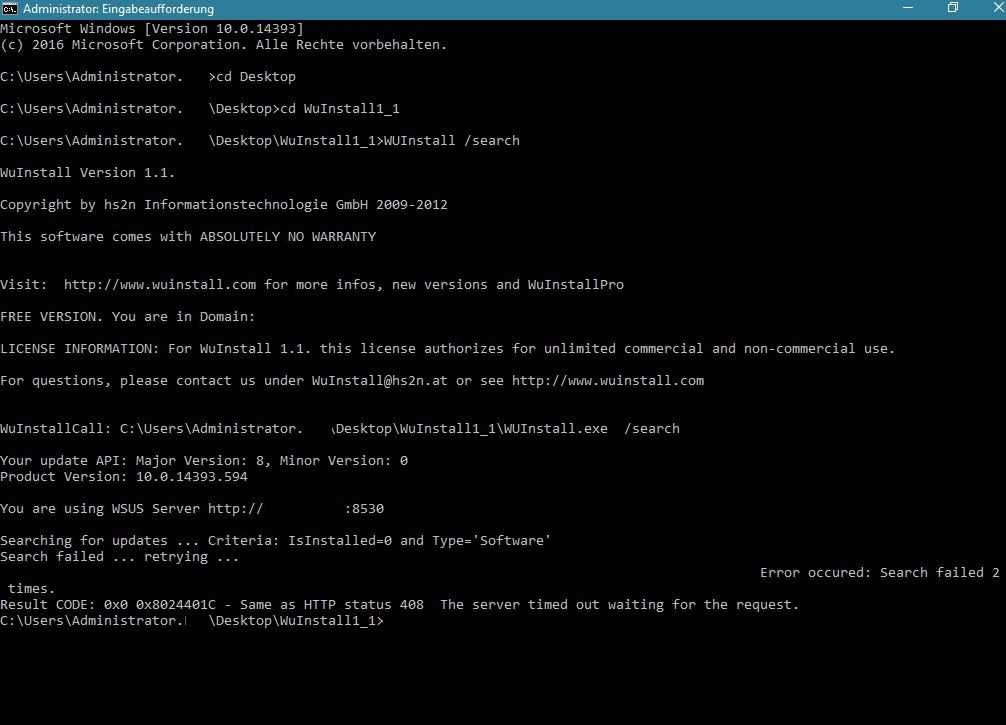

Mittels wuinstall kannst Du den verwendeten Server auch auf der Kommandozeile sichtbar machen.

->Runterladen: web.archive.org/web/20151227002916/http://www.hs2n.at/component/ ...

->Kommando: wuinstall /search

Auf Server 2016 v1607 ist diese Einblendung "dass die Update von meiner Organisation verwaltet wird" gar nicht vorhanden.

Teste einfach einmal, ob Du Updates erhältst.

Mittels wuinstall kannst Du den verwendeten Server auch auf der Kommandozeile sichtbar machen.

->Runterladen: web.archive.org/web/20151227002916/http://www.hs2n.at/component/ ...

->Kommando: wuinstall /search

Hallo,

pack doch die VMs in eine OU "VMs" und verknüpfe die GPO mit dieser OU. Dann brauchst du keinen WMI-Filter bzw. kannst den Filter auf "Authentifizierte Benutzer" stehen lassen. Wenn in der OU Computer nur die VMs sind, kannst dir das natürlich sparen, aber versuche trotzdem beim WMI-Filter mal nur "Authentifizierte Benutzer".

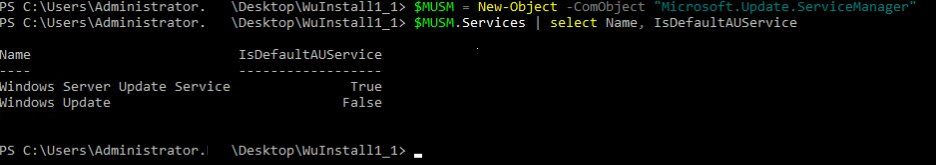

Öffne mal auf den Maschinen eine Powershell-Sitzung und gibt folgendes ein:

Im Idealfall dürfte da nur bei "Windows Server Update Service" der Wert "true" stehen.

Gruß NV

pack doch die VMs in eine OU "VMs" und verknüpfe die GPO mit dieser OU. Dann brauchst du keinen WMI-Filter bzw. kannst den Filter auf "Authentifizierte Benutzer" stehen lassen. Wenn in der OU Computer nur die VMs sind, kannst dir das natürlich sparen, aber versuche trotzdem beim WMI-Filter mal nur "Authentifizierte Benutzer".

Öffne mal auf den Maschinen eine Powershell-Sitzung und gibt folgendes ein:

$MUSM = New-Object -ComObject "Microsoft.Update.ServiceManager"

$MUSM.Services | select Name, IsDefaultAUServiceIm Idealfall dürfte da nur bei "Windows Server Update Service" der Wert "true" stehen.

Gruß NV

Das hatte ich mich auch schon gefragt, warum beim WSUS-Server in dessen Konsole er als einzige Maschine mit einer IPv6-Adresse angezeigt wird.

Vielleicht hilft dir das WSUS Diagnose-Tool von SolarWinds weiter:

SolarWinds Diagnose WSUS

Gruß NV

Vielleicht hilft dir das WSUS Diagnose-Tool von SolarWinds weiter:

SolarWinds Diagnose WSUS

Gruß NV

Was mir auf der WSUS_Konsole lokal auffällt, dass dieser Computer als IP-Adresse ::1 hat

Keine Ahnung, ob das normal ist - hier auf unserem WSUS (2012 R2) ist das nicht so notiert. Denke aber nicht, dass es ein Problem ist.In jedem Fall: kümmere dich auch um https. http ist nicht empfohlen, weil Angreifer sich so als WSUS ausgeben könnten und Clients Malware unterschieben könnten.

Siehe jackstromberg.com/2013/11/enabling-ssl-on-windows-server-update- ...

Hier mal ein Link zum Entwickler des Tools:

Solarwinds Error Explanation

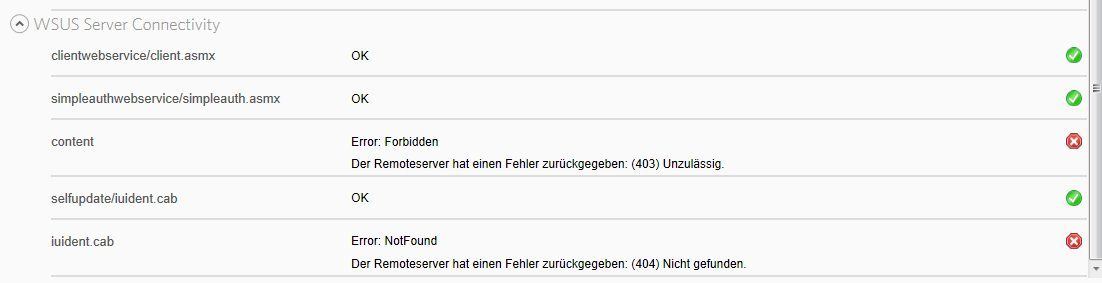

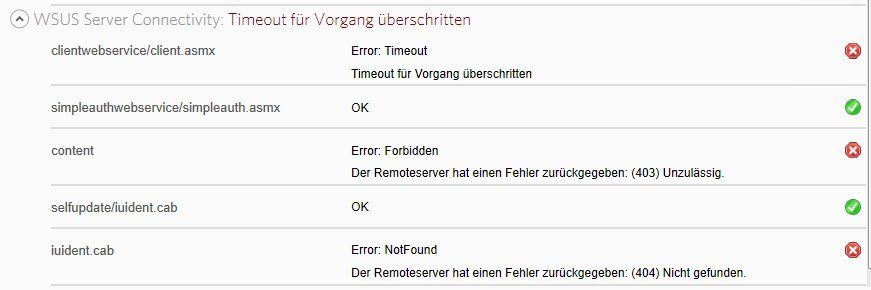

Offenbar sind die beiden unteren Fehler "forbidden" und "not found" unter bestimmten Voraussetzungen ignorierbar.

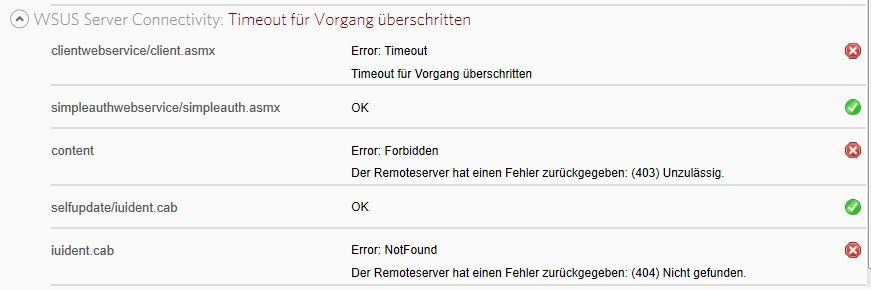

Der oberste Error:Timeout kam bei mir, als ich den internen Link auf https://wsus:8531 gesetzt hatte. Warum weiß ich aber nicht, ggf. wegen fehlendem Zertifikat auf dem IIS.

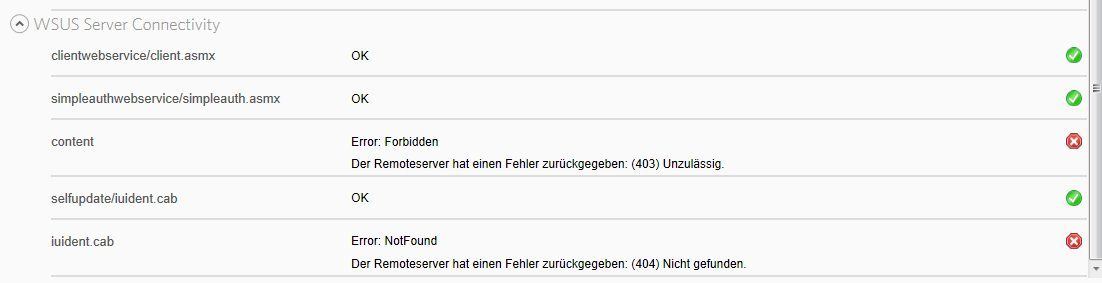

Sieht bei mir so aus und funktioniert trotz der beiden Fehler.

Solarwinds Error Explanation

Offenbar sind die beiden unteren Fehler "forbidden" und "not found" unter bestimmten Voraussetzungen ignorierbar.

Der oberste Error:Timeout kam bei mir, als ich den internen Link auf https://wsus:8531 gesetzt hatte. Warum weiß ich aber nicht, ggf. wegen fehlendem Zertifikat auf dem IIS.

Sieht bei mir so aus und funktioniert trotz der beiden Fehler.