Hacker dringt immer wieder in Windows Server 2016 ein

Ich brauche Rat und Hilfe...

Schon 3 mal innerhalb von 4 Wochen ist ein Hacker in einen meiner Windows Server 2016 (läuft als VM, alle Sicherheitsupdates installiert) eingedrungen. Der Schaden lies sich durch Rückspielen eines Backups immer in wenigen Minuten beheben und auch das Eindringen lässt sich leicht erkennen. Trotzdem will ich nun wissen, wie er das immer wieder schafft.

Was passiert: der Hacker...

1. legt jedes Mal einen oder mehrere neue Benutzer mit Admin-Rechten an

2. deaktiviert er die Windows Firewall

3. schaltet er RDP in der Firewall frei durch eine neue Regel

4. hat er auch einmal das Passwort von Standard-Windows-User "Administrator" geändert

Beim ersten Angriff habe ich ihn längere Zeit machen lassen. Er kann dann zusätzlich...

5. die Gruppenrichtlinien verändern, so dass man die Firewall nicht mehr aktivieren kann

6. und er hat einen Miner-Software installiert

Auf dieser Windows-Server VM läuft ein Mailserver älterer Bauart, der aber nicht die Ursache sein kann, weil er seit 15 Jahren vielfach im Einsatz ist und da wären Sicherheitsprobleme vorher schon aufgefallen. Außerdem lief auf der VM "Veeam Backup", dass jetzt aber entfernt wurde, weil nicht mehr benötigt.

a) RDP ist deaktiviert, RDP Dienst ist aus, in der Firewall sind die RDP-Port nicht offen (selbst von extern getestet)

b) der SMB Zugriff ist auf lokale IP Adressen begrenzt (selbst von extern getestet)

Aber trotzdem muss der Hacker irgendwie für die oben genannten Punkte 1-3 Zugriff erlangen und dann die Punkte 4-6 vermutlich per RDP ausführen.

Wie kann das sein?

Gibt es einen Windows-Dienst über den so etwas möglich ist?

Was also tun?

Hat jemand eine Idee?

Vielen Dank für eure Hilfe.

Schon 3 mal innerhalb von 4 Wochen ist ein Hacker in einen meiner Windows Server 2016 (läuft als VM, alle Sicherheitsupdates installiert) eingedrungen. Der Schaden lies sich durch Rückspielen eines Backups immer in wenigen Minuten beheben und auch das Eindringen lässt sich leicht erkennen. Trotzdem will ich nun wissen, wie er das immer wieder schafft.

Was passiert: der Hacker...

1. legt jedes Mal einen oder mehrere neue Benutzer mit Admin-Rechten an

2. deaktiviert er die Windows Firewall

3. schaltet er RDP in der Firewall frei durch eine neue Regel

4. hat er auch einmal das Passwort von Standard-Windows-User "Administrator" geändert

Beim ersten Angriff habe ich ihn längere Zeit machen lassen. Er kann dann zusätzlich...

5. die Gruppenrichtlinien verändern, so dass man die Firewall nicht mehr aktivieren kann

6. und er hat einen Miner-Software installiert

Auf dieser Windows-Server VM läuft ein Mailserver älterer Bauart, der aber nicht die Ursache sein kann, weil er seit 15 Jahren vielfach im Einsatz ist und da wären Sicherheitsprobleme vorher schon aufgefallen. Außerdem lief auf der VM "Veeam Backup", dass jetzt aber entfernt wurde, weil nicht mehr benötigt.

a) RDP ist deaktiviert, RDP Dienst ist aus, in der Firewall sind die RDP-Port nicht offen (selbst von extern getestet)

b) der SMB Zugriff ist auf lokale IP Adressen begrenzt (selbst von extern getestet)

Aber trotzdem muss der Hacker irgendwie für die oben genannten Punkte 1-3 Zugriff erlangen und dann die Punkte 4-6 vermutlich per RDP ausführen.

Wie kann das sein?

Gibt es einen Windows-Dienst über den so etwas möglich ist?

Was also tun?

Hat jemand eine Idee?

Vielen Dank für eure Hilfe.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 8123960578

Url: https://administrator.de/forum/hacker-dringt-immer-wieder-in-windows-server-2016-ein-8123960578.html

Ausgedruckt am: 18.07.2025 um 04:07 Uhr

87 Kommentare

Neuester Kommentar

Moin,

Wo steht denn der Server? Mit dem nackten Hintern im Internet " in der Cloud", im eigenen LAN oder bei einem Dienstleister? Steht da eine Firewall davor?

Hat Du die Kiste mal ganz frisch aufgesetzt und dann nur Daten eingespielt?

Und warum holst Du Dir keine professionelle Hilfe?

Und warum ersetzt Du OS und Anwendung durch etwas "besseres"?

lks

Wo steht denn der Server? Mit dem nackten Hintern im Internet " in der Cloud", im eigenen LAN oder bei einem Dienstleister? Steht da eine Firewall davor?

Hat Du die Kiste mal ganz frisch aufgesetzt und dann nur Daten eingespielt?

Und warum holst Du Dir keine professionelle Hilfe?

Und warum ersetzt Du OS und Anwendung durch etwas "besseres"?

lks

Hi,

du sagst, dass das Eindringen leicht zu erkennen ist - wo ist das Problem?

Hast du mal den Internetverkehr vom Server nach draußen verboten?

Ich vermute, dass dein Angreifer sich schon lange bevor du was gemerkt, einen Tunnel vom Server nach draußen gebaut hat. Der ist dann halt auch nach einem Restore wieder da. Nennt sich "Reverse Shell" falls du dich belesen möchtest.

Mit der Vermutung geht ebenfalls einher, dass dein Backup kompromittiert ist.

Gruß

du sagst, dass das Eindringen leicht zu erkennen ist - wo ist das Problem?

Hast du mal den Internetverkehr vom Server nach draußen verboten?

Ich vermute, dass dein Angreifer sich schon lange bevor du was gemerkt, einen Tunnel vom Server nach draußen gebaut hat. Der ist dann halt auch nach einem Restore wieder da. Nennt sich "Reverse Shell" falls du dich belesen möchtest.

Mit der Vermutung geht ebenfalls einher, dass dein Backup kompromittiert ist.

Gruß

Zitat von @AK1800:

Das er nicht mehr eindringen soll.

Nein. Die VM dringt als Mailserver und soll immer erreichbar sein.

Gut. Wenn Du denkst, dass das ein guter Plan ist - dann bitte. Du gibst dem Angreifer aber so auch die Möglichkeit zu schalten wie er will. Er könnte weitere Software nachladen, die dann eben weiteren Schaden anrichtet.Das er nicht mehr eindringen soll.

Hast du mal den Internetverkehr vom Server nach draußen verboten?

Nein. Die VM dringt als Mailserver und soll immer erreichbar sein.

Ich vermute, dass dein Angreifer sich schon lange bevor du was gemerkt, einen Tunnel vom Server nach draußen gebaut hat. Der ist dann halt auch nach einem Restore wieder da. Nennt sich "Reverse Shell" falls du dich belesen möchtest.

Wie lässt sich das festellen?

Mit der Vermutung geht ebenfalls einher, dass dein Backup kompromittiert ist.

Kann ich nicht 100% ausschließen, glaube aber nicht.

Das was du da tust, ist btw. schon ein sehr heißes Eisen. Einen kompromittierten Server einfach weiter so laufen zu lassen.....

Hallo,

es fallen mir dazu 3 Möglichkeiten ein.

1. Der Server ist über einen Dienst aus dem Internet erreichbar und dieser Dienst hat eine Sicherheitslücke.

Darüber kommt er immer rein.

2. Ein Hacker hat vor längerer Zeit eine Backdoor installiert aber sonst nichts weiter gemacht.

Das kann Teamviewer oder ein Equivalent oder ein RMM-Client sein.

Diese Backdoor ist auch in Deiner Sicherung enthalten, also bringt ein Restore nichts.

3. Der Hacker ist in einem anderen System bei Dir drin und greift darüber auf den Server zu.

Da hat er natürlich mehr Möglichkeiten als aus dem Internet.

Ich habe das bei Webanwendungen wie z.B. Wordpress ganz häufig gesehen, dass die pöse puben die Angriffe aufteilen. Einer erstellt eine Backdoor, macht aber sonst nichts. Der Andere nutzt diese dann später für denen eigenen Angriff.

Du könntest anhand der Protokolle versuchen rauszufinden mit welchen Datenpaketen er wirklich eindringt. Das ist aber sehr aufwendig.

Stefan

es fallen mir dazu 3 Möglichkeiten ein.

1. Der Server ist über einen Dienst aus dem Internet erreichbar und dieser Dienst hat eine Sicherheitslücke.

Darüber kommt er immer rein.

2. Ein Hacker hat vor längerer Zeit eine Backdoor installiert aber sonst nichts weiter gemacht.

Das kann Teamviewer oder ein Equivalent oder ein RMM-Client sein.

Diese Backdoor ist auch in Deiner Sicherung enthalten, also bringt ein Restore nichts.

3. Der Hacker ist in einem anderen System bei Dir drin und greift darüber auf den Server zu.

Da hat er natürlich mehr Möglichkeiten als aus dem Internet.

Ich habe das bei Webanwendungen wie z.B. Wordpress ganz häufig gesehen, dass die pöse puben die Angriffe aufteilen. Einer erstellt eine Backdoor, macht aber sonst nichts. Der Andere nutzt diese dann später für denen eigenen Angriff.

Du könntest anhand der Protokolle versuchen rauszufinden mit welchen Datenpaketen er wirklich eindringt. Das ist aber sehr aufwendig.

Stefan

Eine Variante wie er das alles macht sobald er drinnen ist, könnte so sein wie hier getestet:

nocksoft.de/tutorials/schwachstelle-llmnr-und-nbt-ns-in-windows- ...

Ich würde mir diesen Angriff Szenario durchlesen sowie deren Rat befolgen.

Trotzdem ist noch immer die Frage wie er rein kommt?

nocksoft.de/tutorials/schwachstelle-llmnr-und-nbt-ns-in-windows- ...

Ich würde mir diesen Angriff Szenario durchlesen sowie deren Rat befolgen.

Trotzdem ist noch immer die Frage wie er rein kommt?

Hallo,

wir wissen nicht wie dein Netz aufgebaut ist. Du schreibst das du keine HW-FireWall hast. Gibt es denn überhaut eine Zentrale FW auch SW basiert?

Ich weiss nicht wie groß Ihr IT Techn. seit. Du redest das der "Hacker" dein einen Mailserver erfolgreich Penetriert hat. Es sind Personenbezogene Daten auf dem Server. Ob das ganze schon meldepflichtig ist müsste euer Datenschutzbeauftragte feststellen. Weiterhin ist dir nicht bekannt bzw. du kannst es nicht zu 100% nachweisen ob der Angreifen auch andere Server/Clients ebenfalls Penetriert hat.

Ich würde an deiner stelle Prof. Hilfe heranholen und das ganze untersuchen lassen. Nicht nachher das man dich verantwortlich macht weil du nicht rechtzeitig nötige schritte eingeleitet hast.

LG

wir wissen nicht wie dein Netz aufgebaut ist. Du schreibst das du keine HW-FireWall hast. Gibt es denn überhaut eine Zentrale FW auch SW basiert?

Ich weiss nicht wie groß Ihr IT Techn. seit. Du redest das der "Hacker" dein einen Mailserver erfolgreich Penetriert hat. Es sind Personenbezogene Daten auf dem Server. Ob das ganze schon meldepflichtig ist müsste euer Datenschutzbeauftragte feststellen. Weiterhin ist dir nicht bekannt bzw. du kannst es nicht zu 100% nachweisen ob der Angreifen auch andere Server/Clients ebenfalls Penetriert hat.

Ich würde an deiner stelle Prof. Hilfe heranholen und das ganze untersuchen lassen. Nicht nachher das man dich verantwortlich macht weil du nicht rechtzeitig nötige schritte eingeleitet hast.

LG

Zitat von @AK1800:

Das ist klar. Drum frage ich, welcher Windows-Dienst dies sein könnte, womit man die oben genannten Punkte am System verändern kann.

Jeder Dienst mit Schwachstelle und ausreichender Berechtigung. Muss auch nicht unbedingt ein Dienst sein.Das ist klar. Drum frage ich, welcher Windows-Dienst dies sein könnte, womit man die oben genannten Punkte am System verändern kann.

Dann müsste er auch Firewall-Regeln eingestellt haben. Ich habe jedoch das mit anderen VM verglichen und keine gefunden.

Nein. Nochmal: Wenn er von innen (euer Server) zu einem seiner Server eine Verbindung (also von innen nach außen) aufbaut, dann braucht er keine Firewallregel. Er tunnelt sich einfach den Weg zum RDP Dienst.Aber wie? Mit welchen Windows-Protokoll kann man feststellen, wie er reinkommt?

Vermutlich in keinem. Warum sollte dein System einen erlaubten Internetzugriff loggen? Zumal mir kein Windows Log bekannt ist, welches dies per default tut.Alles korrekt, aber dann wäre so etwas früher schon passiert und auch auf anderen VMs.

Wer sagt das? Wer sagt Dir denn, dass du nicht ausgerechnet jetzt Opfer einer solchen Attacke geworden bist?Schon mal was von Zero-Day-Exploits gehört? Nur weil Du die Schwachstelle nicht kennst, heißt das nicht dass es keine gibt. Abgesehen davon, bezweifle ich die unbeflecktheit dieses Mailservers sehr stark. Was ist das für ein Produkt? Schon mal nach CVE disbezüglich gegeuckt ?

Das ist aber alles auch nur Rätselraten und nur ein einziges Szenario von ganz vielen. (u.a. oben aufgeführt).

Wenn das ein geschäftliches, produktives System ist, dann schalt es ab und hol Dir Hilfe.

Bei allem Respekt - ich denke nicht, dass Du dieser Sache gewachsen bist.

Moin...

du machst ein Restore, von einem System was schon befallen ist!

Was passiert: der Hacker...

1. legt jedes Mal einen oder mehrere neue Benutzer mit Admin-Rechten an

2. deaktiviert er die Windows Firewall

3. schaltet er RDP in der Firewall frei durch eine neue Regel

4. hat er auch einmal das Passwort von Standard-Windows-User "Administrator" geändert

also der Administrator ist ja alles, aber kein Standard-Windows-User!

Beim ersten Angriff habe ich ihn längere Zeit machen lassen. Er kann dann zusätzlich...

5. die Gruppenrichtlinien verändern, so dass man die Firewall nicht mehr aktivieren kann

6. und er hat einen Miner-Software installiert

Auf dieser Windows-Server VM läuft ein Mailserver älterer Bauart, der aber nicht die Ursache sein kann, weil er seit 15 Jahren vielfach im Einsatz ist und da wären Sicherheitsprobleme vorher schon aufgefallen. Außerdem lief auf der VM "Veeam Backup", dass jetzt aber entfernt wurde, weil nicht mehr benötigt.

Gut Veeam wird es nicht sein, aber sag uns doch mal, welcher Mailserver ist es den?

oder ist es gar ein Exchange Server?

a) RDP ist deaktiviert, RDP Dienst ist aus, in der Firewall sind die RDP-Port nicht offen (selbst von extern getestet)

b) der SMB Zugriff ist auf lokale IP Adressen begrenzt (selbst von extern getestet)

Aber trotzdem muss der Hacker irgendwie für die oben genannten Punkte 1-3 Zugriff erlangen und dann die Punkte 4-6 vermutlich per RDP ausführen.

Wie kann das sein?

durch eine Lücke in deiner Software....

Vielen Dank für eure Hilfe.

Frank

Zitat von @AK1800:

Ich brauche Rat und Hilfe...

Schon 3 mal innerhalb von 4 Wochen ist ein Hacker in einen meiner Windows Server 2016 (läuft als VM, alle Sicherheitsupdates installiert) eingedrungen. Der Schaden lies sich durch Rückspielen eines Backups immer in wenigen Minuten beheben und auch das Eindringen lässt sich leicht erkennen. Trotzdem will ich nun wissen, wie er das immer wieder schafft.

oha... da ist dein Problem!Ich brauche Rat und Hilfe...

Schon 3 mal innerhalb von 4 Wochen ist ein Hacker in einen meiner Windows Server 2016 (läuft als VM, alle Sicherheitsupdates installiert) eingedrungen. Der Schaden lies sich durch Rückspielen eines Backups immer in wenigen Minuten beheben und auch das Eindringen lässt sich leicht erkennen. Trotzdem will ich nun wissen, wie er das immer wieder schafft.

du machst ein Restore, von einem System was schon befallen ist!

Was passiert: der Hacker...

1. legt jedes Mal einen oder mehrere neue Benutzer mit Admin-Rechten an

2. deaktiviert er die Windows Firewall

3. schaltet er RDP in der Firewall frei durch eine neue Regel

4. hat er auch einmal das Passwort von Standard-Windows-User "Administrator" geändert

Beim ersten Angriff habe ich ihn längere Zeit machen lassen. Er kann dann zusätzlich...

5. die Gruppenrichtlinien verändern, so dass man die Firewall nicht mehr aktivieren kann

6. und er hat einen Miner-Software installiert

Auf dieser Windows-Server VM läuft ein Mailserver älterer Bauart, der aber nicht die Ursache sein kann, weil er seit 15 Jahren vielfach im Einsatz ist und da wären Sicherheitsprobleme vorher schon aufgefallen. Außerdem lief auf der VM "Veeam Backup", dass jetzt aber entfernt wurde, weil nicht mehr benötigt.

oder ist es gar ein Exchange Server?

a) RDP ist deaktiviert, RDP Dienst ist aus, in der Firewall sind die RDP-Port nicht offen (selbst von extern getestet)

b) der SMB Zugriff ist auf lokale IP Adressen begrenzt (selbst von extern getestet)

Aber trotzdem muss der Hacker irgendwie für die oben genannten Punkte 1-3 Zugriff erlangen und dann die Punkte 4-6 vermutlich per RDP ausführen.

Wie kann das sein?

Gibt es einen Windows-Dienst über den so etwas möglich ist?

Was also tun?

Installiere mal alles sauber neu, und setzte einen aktuellen Mailserver ein!Was also tun?

Hat jemand eine Idee?

klar!Vielen Dank für eure Hilfe.

Moin,

Angriffsvektoren gibt es unzählige, um das ungesehen beurteilen zu können, bräuchten wir mehr Eckdaten der betroffenen VM, der verwendeten Hard- und Software.

Einige Beispiele:

- hat der Server (Host) eine Remotemanagement Karte (HP iLo, DELL DRAC o.ä.) und ist diese vielleicht von außen erreichbar?

- Welcher Hypervisor in welcher Version kommt zum Einsatz (in einem älteren Beitrag hattest Du mal VMWare ESXi 6.7 erwähnt)? Hängt der Hypervisor/Host auch direkt an der Leitung (die ESXi Firewall ist alleine nur stark eingeschränkt für den Schutz des Hosts geeignet)?

- Gibt es VPN-Zugänge ins Firmennetz? Wo werden diese terminiert (VPN-Router, Windows RRAS oder ...)?

- Läuft auf der betroffenen VM vielleicht noch eine AV/AS-Software eines Drittanbieters?

- Welcher Mailserver in welcher Version ist das genau in der VM? Ist vielleciht auf der gleichen Kiste noch ein Webmailer installiert?

- Vielleicht ist das initiale Einfallstor ein ganz anderes Gerät im Netz, was Du bisher nicht auf dem Schirm hast.

Ich würde mich nicht zu sehr auf die eine VM als direktes Einfallstor versteifen.

Da er jetzt schon mehrfach auf dem System war, ist eigentlich das komplette Netzwerk als kompromittiert zu betrachten. Vielleicht hat er auf den anderen Systemen nicht so deutliche Spuren hinterlassen.

Ich kann zwar verstehen, dass Du herausfinden willst, wie er das macht, aber das System aus diesem Grund einfach weiterlaufen zu lassen, könnte man schon als grob fahrlässig betrachten. Willst Du nur darauf warten, bis er sich andere VMs oder Geräte vornimmt oder sein "Projekt" an einen findigeren Kollegen abgibt?

Gruß

cykes

P.S. Mit einer "Hardware"-Firewall zwischen Internet und Firmennetz hättest Du zumindest die Möglichkeit, den Traffic zu analysieren. Da findet man besser den Weg in euer Netz heraus, da alles was rein- oder rausgeht darüber läuft.

P.P.S. und vielleicht auch nicht außer acht lassen, dass es vielleicht ein ehemaliger Mitarbeiter der Firma mit entsprechenden Kenntnissen ist!?

Angriffsvektoren gibt es unzählige, um das ungesehen beurteilen zu können, bräuchten wir mehr Eckdaten der betroffenen VM, der verwendeten Hard- und Software.

Einige Beispiele:

- hat der Server (Host) eine Remotemanagement Karte (HP iLo, DELL DRAC o.ä.) und ist diese vielleicht von außen erreichbar?

- Welcher Hypervisor in welcher Version kommt zum Einsatz (in einem älteren Beitrag hattest Du mal VMWare ESXi 6.7 erwähnt)? Hängt der Hypervisor/Host auch direkt an der Leitung (die ESXi Firewall ist alleine nur stark eingeschränkt für den Schutz des Hosts geeignet)?

- Gibt es VPN-Zugänge ins Firmennetz? Wo werden diese terminiert (VPN-Router, Windows RRAS oder ...)?

- Läuft auf der betroffenen VM vielleicht noch eine AV/AS-Software eines Drittanbieters?

- Welcher Mailserver in welcher Version ist das genau in der VM? Ist vielleciht auf der gleichen Kiste noch ein Webmailer installiert?

- Vielleicht ist das initiale Einfallstor ein ganz anderes Gerät im Netz, was Du bisher nicht auf dem Schirm hast.

Ich würde mich nicht zu sehr auf die eine VM als direktes Einfallstor versteifen.

Da er jetzt schon mehrfach auf dem System war, ist eigentlich das komplette Netzwerk als kompromittiert zu betrachten. Vielleicht hat er auf den anderen Systemen nicht so deutliche Spuren hinterlassen.

Ich kann zwar verstehen, dass Du herausfinden willst, wie er das macht, aber das System aus diesem Grund einfach weiterlaufen zu lassen, könnte man schon als grob fahrlässig betrachten. Willst Du nur darauf warten, bis er sich andere VMs oder Geräte vornimmt oder sein "Projekt" an einen findigeren Kollegen abgibt?

Gruß

cykes

P.S. Mit einer "Hardware"-Firewall zwischen Internet und Firmennetz hättest Du zumindest die Möglichkeit, den Traffic zu analysieren. Da findet man besser den Weg in euer Netz heraus, da alles was rein- oder rausgeht darüber läuft.

P.P.S. und vielleicht auch nicht außer acht lassen, dass es vielleicht ein ehemaliger Mitarbeiter der Firma mit entsprechenden Kenntnissen ist!?

Mahlzeit,

also wenn ich mich da mal einmischen darf ..... ich hab ja von Mailservern wenig Ahnung.

Aber.......

...wie wäre es denn mal zuerst mit einer neuen, halbwegs guten HardwareFirewall!?!?!?

Und dann die Server ALLE komplett neu aufsetzen mit aktueller Software.

Anders wird man den Eindringling wohl kaum los. Sollte es Sabotage von inne sein wäre aber auch das ggf. herauszufinden. Da muss man dann aber wohl andere mittel einsetzen.

Viel Glück

Kreuzberger

also wenn ich mich da mal einmischen darf ..... ich hab ja von Mailservern wenig Ahnung.

Aber.......

...wie wäre es denn mal zuerst mit einer neuen, halbwegs guten HardwareFirewall!?!?!?

Und dann die Server ALLE komplett neu aufsetzen mit aktueller Software.

Anders wird man den Eindringling wohl kaum los. Sollte es Sabotage von inne sein wäre aber auch das ggf. herauszufinden. Da muss man dann aber wohl andere mittel einsetzen.

Viel Glück

Kreuzberger

Was Du beschrieben hast, sagt mir eindeutig, dass ein oder mehrere Systeme bei Dir komplett komprimiert sind. Es gibt hier nur eine richtige Lösung, und die lautet: Einfach alle Server und gegebenenfalls auch Clients neu installieren und nur die Daten mitnehmen, die noch zur Sicherung zur Verfügung stehen.

Server und Clients mit dem letzten oder vorletzten Backup komplett wiederherstellen ist zwar schön und gut. Da Du aber anscheinend Deine Backups nicht richtig geschützt hast, sind diese auch schon befallen.

Das heißt für Dich entweder Du machst den Kraftakt alleine oder Du holst Dir Hilfe bei Deinem lokalen IT Dienstleister.

Alles andere ist nicht zielführend und eine weitere Diskussion ist mühsam.

Server und Clients mit dem letzten oder vorletzten Backup komplett wiederherstellen ist zwar schön und gut. Da Du aber anscheinend Deine Backups nicht richtig geschützt hast, sind diese auch schon befallen.

Das heißt für Dich entweder Du machst den Kraftakt alleine oder Du holst Dir Hilfe bei Deinem lokalen IT Dienstleister.

Alles andere ist nicht zielführend und eine weitere Diskussion ist mühsam.

Eigentlich ist schon alles gesagt, was gesagt werden muss, du musst jetzt nur noch akzeptieren, dass du das mit einfach mal Backup zurückspielen nicht in den Griff bekommst.

Du weißt nicht wie lange du schon fremde Gäste im Netzwerk hast und weißt auch nicht wie weit die sich schon ausgebreitet haben.

Da gibt's leider keinen magischen Zauberstab, der das zurückspult.

Du brauchst ne ordentliche HW Firewall, einen Mailserver direkt von außen zugänglich zu haben bedeutet ein Dauerabonnement auf so nen Mist wie du ihn gerade hast.

Anschließend alles! neu aufsetzen und Meldung an den Datenschutzbeauftragten.

Ach und bitte, aktualisiert euren Mailserver.

Du weißt nicht wie lange du schon fremde Gäste im Netzwerk hast und weißt auch nicht wie weit die sich schon ausgebreitet haben.

Da gibt's leider keinen magischen Zauberstab, der das zurückspult.

Du brauchst ne ordentliche HW Firewall, einen Mailserver direkt von außen zugänglich zu haben bedeutet ein Dauerabonnement auf so nen Mist wie du ihn gerade hast.

Anschließend alles! neu aufsetzen und Meldung an den Datenschutzbeauftragten.

Ach und bitte, aktualisiert euren Mailserver.

Ich kann den TE hier vollkommen verstehen. Ohne den Intrusion Vector gefunden zu haben, ist ein Neuaufsetzen zwar ein erster Schritt, aber genau so ein Schuss ins Blaue. Wenn die Software XY das Problem ist, oder die Falschkonfiguration XY, oder das Script XY mit Lücke - der Angreifer wird dann wieder genau so rein kommen wie vorher. Ich habe schon Aufarbeitungen bei Kunden mitbetreut, die von externen Fachfirmen nach Ransomware Befall durchgeführt wurden. Klare Linie: bevor der IV nicht gefunden ist, gibt es keinen Go Live.

Zitat von @Matschek:

Ich kann den TE hier vollkommen verstehen. Ohne den Intrusion Vector gefunden zu haben, ist ein Neuaufsetzen zwar ein erster Schritt, aber genau so ein Schuss ins Blaue. Wenn die Software XY das Problem ist, oder die Falschkonfiguration XY, oder das Script XY mit Lücke - der Angreifer wird dann wieder genau so rein kommen wie vorher. Ich habe schon Aufarbeitungen bei Kunden mitbetreut, die von externen Fachfirmen nach Ransomware Befall durchgeführt wurden. Klare Linie: bevor der IV nicht gefunden ist, gibt es keinen Go Live.

Ich kann den TE hier vollkommen verstehen. Ohne den Intrusion Vector gefunden zu haben, ist ein Neuaufsetzen zwar ein erster Schritt, aber genau so ein Schuss ins Blaue. Wenn die Software XY das Problem ist, oder die Falschkonfiguration XY, oder das Script XY mit Lücke - der Angreifer wird dann wieder genau so rein kommen wie vorher. Ich habe schon Aufarbeitungen bei Kunden mitbetreut, die von externen Fachfirmen nach Ransomware Befall durchgeführt wurden. Klare Linie: bevor der IV nicht gefunden ist, gibt es keinen Go Live.

Er wird es aber auch so nicht herausfinden.

Und ich bezweifle sehr stark, dass die Server bei der "Aufarbeitung" mit 'nem nackten Arsch im Internet hingen und auch noch unkontrolliert nach draußen durften. Der gehört separiert und anschließend analysiert.

Moin...

wäre ja gut zu wissen was für ein Mailserver, und was da so noch arbeitet.

Frank

Zitat von @Matschek:

Ich kann den TE hier vollkommen verstehen. Ohne den Intrusion Vector gefunden zu haben, ist ein Neuaufsetzen zwar ein erster Schritt, aber genau so ein Schuss ins Blaue. Wenn die Software XY das Problem ist, oder die Falschkonfiguration XY, oder das Script XY mit Lücke - der Angreifer wird dann wieder genau so rein kommen wie vorher. Ich habe schon Aufarbeitungen bei Kunden mitbetreut, die von externen Fachfirmen nach Ransomware Befall durchgeführt wurden. Klare Linie: bevor der IV nicht gefunden ist, gibt es keinen Go Live.

ist ja richtig, allerdings haben wir ja nicht alle Infos zum system.Ich kann den TE hier vollkommen verstehen. Ohne den Intrusion Vector gefunden zu haben, ist ein Neuaufsetzen zwar ein erster Schritt, aber genau so ein Schuss ins Blaue. Wenn die Software XY das Problem ist, oder die Falschkonfiguration XY, oder das Script XY mit Lücke - der Angreifer wird dann wieder genau so rein kommen wie vorher. Ich habe schon Aufarbeitungen bei Kunden mitbetreut, die von externen Fachfirmen nach Ransomware Befall durchgeführt wurden. Klare Linie: bevor der IV nicht gefunden ist, gibt es keinen Go Live.

wäre ja gut zu wissen was für ein Mailserver, und was da so noch arbeitet.

Frank

Klare Linie: bevor der IV nicht gefunden ist, gibt es keinen Go Live.

Naja, er ist aber wohl schon mehrfach wieder Live gegangen und sucht nachträglich nach der Lücke.Lässt also den/die Hacker weiter gewähren und bekommt vermutlich ständig neue Baustellen.

Der Schaden wird von Minute zu Minute größer...

Die werden sagen: Wende dich an die ZAC deines Landes oder an den zuständigen zentralen Kriminaldienst.

Oder war das Getrolle?

Zitat von @AK1800:

Auf dieser Windows-Server VM läuft ein Mailserver älterer Bauart, der aber nicht die Ursache sein kann, weil er seit 15 Jahren vielfach im Einsatz ist und da wären Sicherheitsprobleme vorher schon aufgefallen.

Das ist nicht dein Ernst? Die Argumentation ist genau so absurd, als man früher gesagt hatte, so etwas die NSA kann es nicht geben, weil das auffallen würde, wenn zehntausende Menschen den Globus überwachen... MS hat erst letztens wieder 2 Wochen gebraucht, um eine 0 day Schwachstelle in Office zu fixen, die auf Excel 4.0 aus den 90ern basiert. Die Liste könnte man noch unendlich weiter führen. Wie lange noch niemand Schwachstellen entdeckt hat, sagt nichts darüber aus, ob da welche sind oder nicht.Auf dieser Windows-Server VM läuft ein Mailserver älterer Bauart, der aber nicht die Ursache sein kann, weil er seit 15 Jahren vielfach im Einsatz ist und da wären Sicherheitsprobleme vorher schon aufgefallen.

Wird dieser Mailserver wenigstens noch gepflegt und ihr habt die aktuellste Version installiert? Ansonsten kann man da gar nichts ausschließen und ihr seid auf dem besten Weg in einen grob fahrlässig verursachten Sicherheits-GAU.

Dann hat er ziemlich Pech, der ist selbst mit Support löchrig. GB wurde dadurch erfolgreich angegriffen, zig Millionen Wählerdaten kompromittiert, wahrscheinlich weil Microsoft bei der Schwachstelle wieder mal ewig gebraucht hat, um sie halbwegs wirkungsvoll zu fixen...

Zitat von @AK1800:

Du meinst wahrscheinlich Mercury/32? Die Version fehlt noch, neuste wäre die 4.9 (Nov. 2022).- Welcher Mailserver in welcher Version ist das genau in der VM? Ist vielleciht auf der gleichen Kiste noch ein Webmailer installiert?

Der Mailserver heißt MERCUR. Webmail: Nein- Vielleicht ist das initiale Einfallstor ein ganz anderes Gerät im Netz, was Du bisher nicht auf dem Schirm hast.

Kein sein, aber es gibt etlich fast identische VMs die nicht angegriffen werden.Zitat von @AK1800:

Ich hatte allerdings kontrete Fragen gestellt. Bisher haben nur wenige so richtig etwas vorgeschlagen, z.B. ist evtl. dieser Dienst aktiv, hast Du dies oder das ausgeschaltet... Prüfe mal dies oder das...

Naja, wir sehen die Kiste ja nicht, ggf. hat der ungebtene Gast auch einen versteckten (und ggff. manipulierten) Teamviewer/Anydesk/VNC o.ä. installiert. Das kann man wiederum am besten mit einer vorgeschalteten Firewall mit einem Trace überprüfen.Ich hatte allerdings kontrete Fragen gestellt. Bisher haben nur wenige so richtig etwas vorgeschlagen, z.B. ist evtl. dieser Dienst aktiv, hast Du dies oder das ausgeschaltet... Prüfe mal dies oder das...

Kann ich mir das System per Fernwartung anschauen...

Meinst Du jetzt mit 'ich' einer von uns oder Dich selbst?[...]

Das musste ich jetzt mal sagen. Steinigt mich jetzt...

Hier wird keiner gesteinigt, Du wolltest einen professionellen Rat, den hast Du bekommen. Kiste allerhöchstens in einer abgeschotteten Umgebung analysieren und nicht im LIve-Betrieb.Das musste ich jetzt mal sagen. Steinigt mich jetzt...

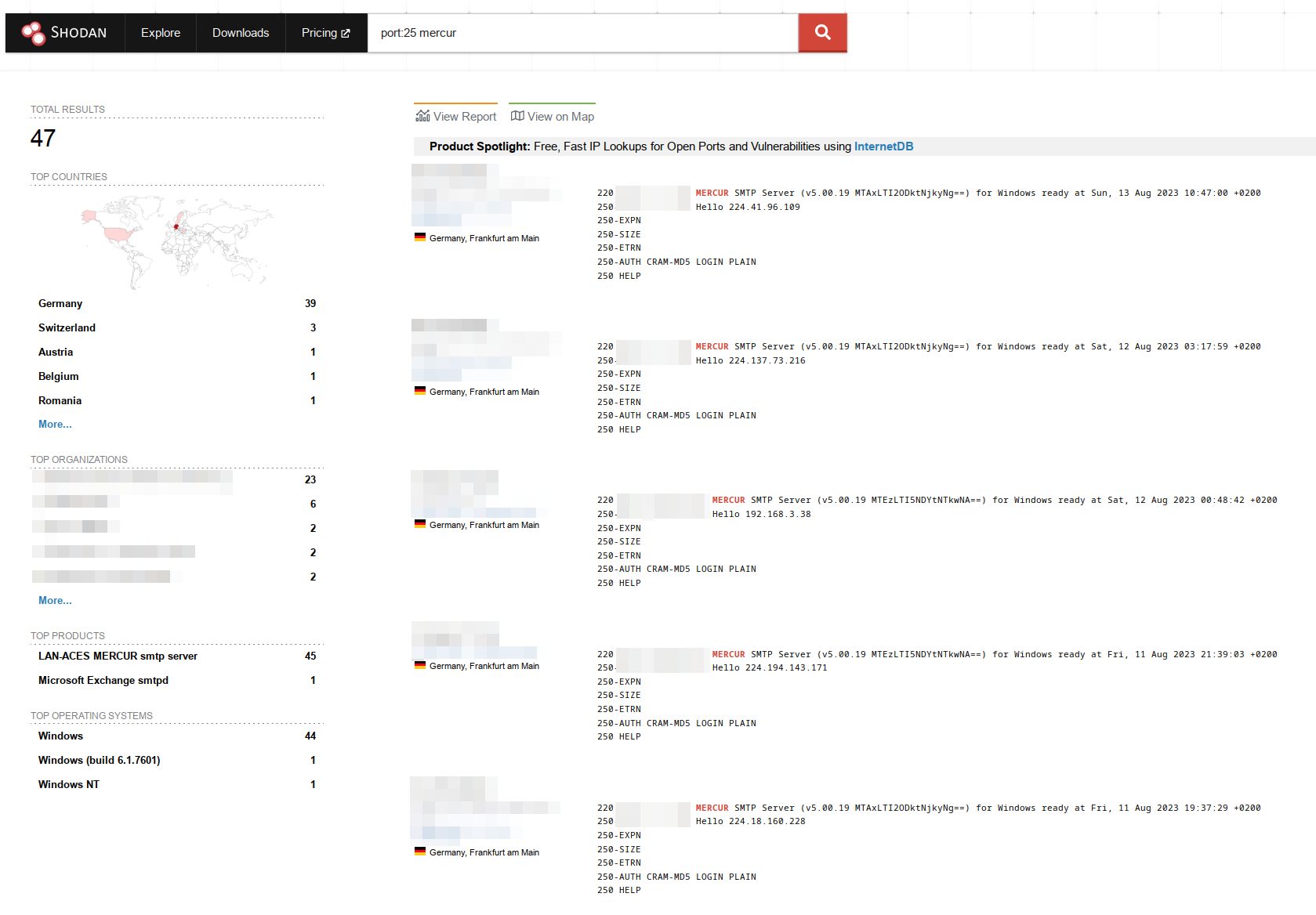

Der Mailserver heißt MERCUR

[...]

Auf dieser Windows-Server VM läuft ein Mailserver älterer Bauart, der aber nicht die Ursache sein kann, weil er seit 15 Jahren vielfach im Einsatz ist und da wären Sicherheitsprobleme vorher schon aufgefallen

[...]

Auf dieser Windows-Server VM läuft ein Mailserver älterer Bauart, der aber nicht die Ursache sein kann, weil er seit 15 Jahren vielfach im Einsatz ist und da wären Sicherheitsprobleme vorher schon aufgefallen

"Vielfach" heißt in dem Fall: Laut Shodan (siehe Screenshot) ganze 47 auffindbare Instanzen weltweit. Das macht es aber auch tatsächlich eigentlich wieder unwahrscheinlich, dass sich da jemand die Mühe macht, ausgerechnet diese Software anzugreifen.

Obwohl es da zumindest bei verwundbaren Versionen eine bekannte Sicherheitslücke gibt (Remote Code Execution im LOGIN-Prozess, also Pre-Auth), die aber vom Hersteller in einem Service Pack geschlossen wurde. Ich nehme mal an, dass du das installiert hast?

Was läuft denn sonst auf dem Server an angreifbaren Diensten? Kann ja auch irgendwas sein, was du nicht auf dem Schirm hast. Guck mal in die Liste der lauschenden Ports (netstat -l -n) ob da was ist, das nicht an Localhost lauscht und dir unbekannt ist.

Gucke auch in den Taskplaner ob da was ist, was du nicht kennst und deaktiviere es. Wenn Sicherheitslücken gefunden werden, nistet sich Malware auch schonmal dort ein, damit man sie nicht so einfach los wird.

Falls du Kunde bei Verizon bist, habe ich eventuell deinen Server über Shodan gefunden. Dann hast du über eine deiner beiden IP-Adressen einen Filezilla FTP-Server laufen. Wenn nicht, dann ignoriere das

Uns nochmal P.S. Sollte tatsächlich Mercury Mailserver gemeint sein, hier mal ein paar CVEs:

-> cvedetails.com/vulnerability-list/vendor_id-130/product_id-10545 ...

Ist zwar schon alles etwas älter, aber wir kennen ja die laufende Version bei Dir nicht. Gab auch vorher schon die eine oder andere kritische Lücke. Das warenm natürlich nur die bisher entdeckten Lücken.

-> cvedetails.com/vulnerability-list/vendor_id-130/product_id-10545 ...

Ist zwar schon alles etwas älter, aber wir kennen ja die laufende Version bei Dir nicht. Gab auch vorher schon die eine oder andere kritische Lücke. Das warenm natürlich nur die bisher entdeckten Lücken.

Zitat von @AK1800:

Leider muss ich feststellen, dass viele hier zwar ihren Senf zum Thema abgeben, aber mich das nicht weiterbringt. Das ist leider oft in Foren so.

Ich hatte allerdings kontrete Fragen gestellt. Bisher haben nur wenige so richtig etwas vorgeschlagen, z.B. ist evtl. dieser Dienst aktiv, hast Du dies oder das ausgeschaltet... Prüfe mal dies oder das... Kann ich mir das System per Fernwartung anschauen...

Stattdessen kommt "Du musst jetzt alles monatelang neu installierten weil Dein Backup bestimmt auch verseucht ist und so weiter". Ich vermisse ganz konkrete Hinweise von Leuten, die sich mit Windows Server wirklich auskennen.

Das musste ich jetzt mal sagen. Steinigt mich jetzt...

Leider muss ich feststellen, dass viele hier zwar ihren Senf zum Thema abgeben, aber mich das nicht weiterbringt. Das ist leider oft in Foren so.

Ich hatte allerdings kontrete Fragen gestellt. Bisher haben nur wenige so richtig etwas vorgeschlagen, z.B. ist evtl. dieser Dienst aktiv, hast Du dies oder das ausgeschaltet... Prüfe mal dies oder das... Kann ich mir das System per Fernwartung anschauen...

Stattdessen kommt "Du musst jetzt alles monatelang neu installierten weil Dein Backup bestimmt auch verseucht ist und so weiter". Ich vermisse ganz konkrete Hinweise von Leuten, die sich mit Windows Server wirklich auskennen.

Das musste ich jetzt mal sagen. Steinigt mich jetzt...

Nö, das nicht.

Nur verschwendet nicht jeder mehr seine wertvolle Zeit in das Thema.

Ob es Dir gefällt oder nicht, aber manchmal ist die simpelste Erklärung auch die richtige.

Wenn Du meinst, Du müsstest das Ding betreiben, ohne bereinigt neu aufzusetzen, dann rate ich Dir, dass Du eine massive Firewall davor setzt: Nichts geht rein, nichts geht raus.

Dann gib Verbindungen frei, die Du brauchst.

Moin...

du hast fachlich richtige antworten bekommen, das willst du aber nicht einsehen!

Ich hatte allerdings kontrete Fragen gestellt. Bisher haben nur wenige so richtig etwas vorgeschlagen, z.B. ist evtl. dieser Dienst aktiv, hast Du dies oder das ausgeschaltet...

und du hast Antworten bekommen!

da du ja offensichtlich ein Server Admin bist, gehen wir davon aus, das process explorer usw... zu deinem Handwerkszeug gehören.

entsprechende AV Software und Firewall sollte vorhanden sein, pfsense oder opnsense wären sogar kostenlos!

aber natürlich machen wir das gerne, wenn du entsprechende stundensätze bezahlst... sehen wir uns das an!

der erste ratschlag wird aber sein, das system muss offline bleiben!

Stattdessen kommt "Du musst jetzt alles monatelang neu installierten weil Dein Backup bestimmt auch verseucht ist und so weiter". Ich vermisse ganz konkrete Hinweise von Leuten, die sich mit Windows Server wirklich auskennen.

wiso monatelang, was eierst du da rum?

dein Mailserver ist nicht mal in einem halben tag am rennen! also los, ran an die VM!

Schon 3 mal innerhalb von 4 Wochen ist ein Hacker in einen meiner Windows Server 2016 (läuft als VM, alle Sicherheitsupdates installiert) eingedrungen.

und nach dem dritten Restore hättest du eigentlich die Kündigung oder einen Gameboy zum Administrieren bekommen müssen!

das du da selber nicht auf die idee gekommen bist, das System Offline zu nehmen, ist echt übel!

Frank

Zitat von @AK1800:

Leider muss ich feststellen, dass viele hier zwar ihren Senf zum Thema abgeben, aber mich das nicht weiterbringt. Das ist leider oft in Foren so.

oha... und weil es dich nicht weiterbringt, sind wir schuldig?Leider muss ich feststellen, dass viele hier zwar ihren Senf zum Thema abgeben, aber mich das nicht weiterbringt. Das ist leider oft in Foren so.

du hast fachlich richtige antworten bekommen, das willst du aber nicht einsehen!

Ich hatte allerdings kontrete Fragen gestellt. Bisher haben nur wenige so richtig etwas vorgeschlagen, z.B. ist evtl. dieser Dienst aktiv, hast Du dies oder das ausgeschaltet...

Prüfe mal dies oder das...

als du deine frage gestellt hast, bist du nicht mal auf dein system eingegangen, nicht mal was für ein mailserver da rennt, und in welcher revision!da du ja offensichtlich ein Server Admin bist, gehen wir davon aus, das process explorer usw... zu deinem Handwerkszeug gehören.

entsprechende AV Software und Firewall sollte vorhanden sein, pfsense oder opnsense wären sogar kostenlos!

Kann ich mir das System per Fernwartung anschauen...

das finde ich schon sehr dreist!aber natürlich machen wir das gerne, wenn du entsprechende stundensätze bezahlst... sehen wir uns das an!

der erste ratschlag wird aber sein, das system muss offline bleiben!

Stattdessen kommt "Du musst jetzt alles monatelang neu installierten weil Dein Backup bestimmt auch verseucht ist und so weiter". Ich vermisse ganz konkrete Hinweise von Leuten, die sich mit Windows Server wirklich auskennen.

dein Mailserver ist nicht mal in einem halben tag am rennen! also los, ran an die VM!

Schon 3 mal innerhalb von 4 Wochen ist ein Hacker in einen meiner Windows Server 2016 (läuft als VM, alle Sicherheitsupdates installiert) eingedrungen.

das du da selber nicht auf die idee gekommen bist, das System Offline zu nehmen, ist echt übel!

Das musste ich jetzt mal sagen. Steinigt mich jetzt...

ich auch!Frank

Hallo,

hast Du Dir mal überlegt, was passiert, wenn Dein kompromittiertes System von den Bösen Buben gegen Dritte eingesetzt wird? Bist Du dann mitverantwortlich für den Schaden? Unterstützung einer kriminellen Vereinigung?

Oder - simpler - wenn Dein System für Spam missbraucht wird und Dein Mailserver auf einer Blacklist landet?

Ach ja, wenn man nicht die gewünschten Antworten bekommt, hat man vielleicht die falschen Fragen gestellt.

Grüße

lcer

hast Du Dir mal überlegt, was passiert, wenn Dein kompromittiertes System von den Bösen Buben gegen Dritte eingesetzt wird? Bist Du dann mitverantwortlich für den Schaden? Unterstützung einer kriminellen Vereinigung?

Oder - simpler - wenn Dein System für Spam missbraucht wird und Dein Mailserver auf einer Blacklist landet?

Ach ja, wenn man nicht die gewünschten Antworten bekommt, hat man vielleicht die falschen Fragen gestellt.

Grüße

lcer

Zitat von @AK1800:

Was würdest Du da empfehlen? So ein pfSense Kiste mit WAN und LAN Port?

Wenn Du meinst, Du müsstest das Ding betreiben, ohne bereinigt neu aufzusetzen, dann rate ich Dir, dass Du eine massive Firewall davor setzt: Nichts geht rein, nichts geht raus.

Was würdest Du da empfehlen? So ein pfSense Kiste mit WAN und LAN Port?

Auf jeden Fall etwas, das erstmal komplett zu ist und dann geöffnet werden muss.

Ich rate zu einer Sophos.

Hi,

aus den Informationen die du in deinen Posts bis jetzt preisgegeben hast habe ich folgenden Ist Zustand erkannt:

Du betreibst mehrere VMs mit Server 2016, Mercur Maiserver und noch einiges Anderes. Hypervisor ist ESXI 7.3u3d.

Keine Hardware Firewall davor.

Das Problem ist: eine VM wir immer wieder von einer unbekannten Person übernommen, als Ziel des Angriffes hast du eine Miner Software erkannt.

Backup ist vorhanden, aber kurze Zeit nach dem Backup hat der Angreifer den Server wieder übernommen.

-

Zu deinem Verständnis: Infektionen mit Schadsoftware laufen in der Regel in mindestens zwei bis drei Schritten ab (ganz grob):

1. Installation von einem Zugang von außen

2. Sammeln von Paßwörtern, Ziel ist es das Adminpasswort des anzugreifenden Rechners zu bekommen

3. Installation von der eigentlichen Schadsoftware.

4. danach kann noch Upload von Nutzdaten, Angriff anderer Systeme, Verschlüsselung etc. folgen.

Schritt 1 und 2 müssen nicht auf dem Zielrechner ausgeführt werden, dies kann auf jedem PC im Netzwerk erfolgen,

bei Infektionen mit Verschlüsselungssoftware ist dies meistens der Fall.

Und zwischen den einzelnen Schritten liegen oft Wochen oder Monate.

Deswegen ist der Hinweis auf komprimierte Backups und die Empfehlung (must do !) auf eine Neuinstallation des Servers richtig. Das nützt dir aber auch nichts, wenn z.B. dein Admin PC der infizierte PC ist.

Per Keylogger oder mit z.B. Mimikatz erhält der Angreifer jede Information und Passwörter um auf den oder die Server z.B. per psexec zuzugreifen und beliebigen Code auszuführen.

Wahrscheinlich kommst du um eine Neuinstallation aller Systeme (Server und Clients) nicht drumherum, es sei denn du findest den Infektionsweg und alle (!) unerwünschte Software auf allen (!) Geräten und kannst den oder die Fehler auch beheben.

-

Du willst Hilfestellungen wie du den Eindringling erkennst und bekämpfst und die Schadsoftware entfernen kannst:

eine Lösung ist nicht möglich, ein paar Hilfestellungen vielleicht (nicht komplett):

- netstat (-ano) ist hier schon genannt worden

- Windows eventlogs und taskmgr.

- Winternals TCPview, Process Monitor

- ein gutes Suchprogramm, z.B. Agent Ransack.

- wie schon mehrfach empfohlen: eine Hardware Firewall für das gesamte Netz (alle Clients und Server) -> Log all ein und aus und dann bringe die Info der Logfiles in Korrelation mit den Infos die das Windows System und die og. Programme geben.

-

Wenn du den Fehler wirklich selber suchen willst:

Alle Systeme vom Internet trennen, Backup aller Systeme.

Von dem mit Schadsoftware (Miner-Software) befallenem Server eine neue VM ohne Netzwerkanbindung nach außen und innen erstellen und damit der Infektion bzw. den Infektionswegen auf den Grund gehen.

Eine mehrtägige Nichtereichbarkeit deiner Systeme mußt du einplanen.

Gruß CH

aus den Informationen die du in deinen Posts bis jetzt preisgegeben hast habe ich folgenden Ist Zustand erkannt:

Du betreibst mehrere VMs mit Server 2016, Mercur Maiserver und noch einiges Anderes. Hypervisor ist ESXI 7.3u3d.

Keine Hardware Firewall davor.

Das Problem ist: eine VM wir immer wieder von einer unbekannten Person übernommen, als Ziel des Angriffes hast du eine Miner Software erkannt.

Backup ist vorhanden, aber kurze Zeit nach dem Backup hat der Angreifer den Server wieder übernommen.

-

Zu deinem Verständnis: Infektionen mit Schadsoftware laufen in der Regel in mindestens zwei bis drei Schritten ab (ganz grob):

1. Installation von einem Zugang von außen

2. Sammeln von Paßwörtern, Ziel ist es das Adminpasswort des anzugreifenden Rechners zu bekommen

3. Installation von der eigentlichen Schadsoftware.

4. danach kann noch Upload von Nutzdaten, Angriff anderer Systeme, Verschlüsselung etc. folgen.

Schritt 1 und 2 müssen nicht auf dem Zielrechner ausgeführt werden, dies kann auf jedem PC im Netzwerk erfolgen,

bei Infektionen mit Verschlüsselungssoftware ist dies meistens der Fall.

Und zwischen den einzelnen Schritten liegen oft Wochen oder Monate.

Deswegen ist der Hinweis auf komprimierte Backups und die Empfehlung (must do !) auf eine Neuinstallation des Servers richtig. Das nützt dir aber auch nichts, wenn z.B. dein Admin PC der infizierte PC ist.

Per Keylogger oder mit z.B. Mimikatz erhält der Angreifer jede Information und Passwörter um auf den oder die Server z.B. per psexec zuzugreifen und beliebigen Code auszuführen.

Wahrscheinlich kommst du um eine Neuinstallation aller Systeme (Server und Clients) nicht drumherum, es sei denn du findest den Infektionsweg und alle (!) unerwünschte Software auf allen (!) Geräten und kannst den oder die Fehler auch beheben.

-

Du willst Hilfestellungen wie du den Eindringling erkennst und bekämpfst und die Schadsoftware entfernen kannst:

eine Lösung ist nicht möglich, ein paar Hilfestellungen vielleicht (nicht komplett):

- netstat (-ano) ist hier schon genannt worden

- Windows eventlogs und taskmgr.

- Winternals TCPview, Process Monitor

- ein gutes Suchprogramm, z.B. Agent Ransack.

- wie schon mehrfach empfohlen: eine Hardware Firewall für das gesamte Netz (alle Clients und Server) -> Log all ein und aus und dann bringe die Info der Logfiles in Korrelation mit den Infos die das Windows System und die og. Programme geben.

-

Wenn du den Fehler wirklich selber suchen willst:

Alle Systeme vom Internet trennen, Backup aller Systeme.

Von dem mit Schadsoftware (Miner-Software) befallenem Server eine neue VM ohne Netzwerkanbindung nach außen und innen erstellen und damit der Infektion bzw. den Infektionswegen auf den Grund gehen.

Eine mehrtägige Nichtereichbarkeit deiner Systeme mußt du einplanen.

Gruß CH

Hi

Meinst du dieses tolle Produkt hier ?

atrium-software.com/index_content_prices_lframe_navigation_rfram ...

Also wenn ich das richtig sehe, ist das seit 2005 nicht mehr weiterentwickelt worden ?

Und hier sind ein paar CVEs bekannt geworden:

cvedetails.com/product/709/Atrium-Software-Mercur-Mailserver.htm ...

Vermutlich wird das aufgrund des Alters garnicht mehr gemonitored.

ggf irgendeine in dem Produkt enthaltene Drittanbieter Software.

Und du fragst dich wie das angegriffen werden kann?

Wenn ich falsch liege schreibt doch bitte mal alles relevante zu dem Mercur Mail Server. Du willst Hilfe lieferst aber keine Versionsnummern oder Ähnliches...

Sollte es der Fall sein frag doch beim Hersteller nach der aktuellsten Version ?

Mit freundlichen Grüßen Nemesis

Meinst du dieses tolle Produkt hier ?

atrium-software.com/index_content_prices_lframe_navigation_rfram ...

Also wenn ich das richtig sehe, ist das seit 2005 nicht mehr weiterentwickelt worden ?

Und hier sind ein paar CVEs bekannt geworden:

cvedetails.com/product/709/Atrium-Software-Mercur-Mailserver.htm ...

Vermutlich wird das aufgrund des Alters garnicht mehr gemonitored.

ggf irgendeine in dem Produkt enthaltene Drittanbieter Software.

Und du fragst dich wie das angegriffen werden kann?

Wenn ich falsch liege schreibt doch bitte mal alles relevante zu dem Mercur Mail Server. Du willst Hilfe lieferst aber keine Versionsnummern oder Ähnliches...

Sollte es der Fall sein frag doch beim Hersteller nach der aktuellsten Version ?

Mit freundlichen Grüßen Nemesis

Wie wäre es mit deiner Backup Software in 15 Minuten Intervallen Backups von der VM zu machen. Inkrementell geht das ja schnell und kostet kaum Speicherplatz. Dann kannst Du nach erfolgter Infektion zurückspulen und offline die Differenz der beiden HDD Zustände vergleichen (infiziert vs. einer davor). Daraus müsste sich ein Hinweis ergeben. Wenn du gleichzeitig auch noch per Wireshark allen Traffic mitschneidest und im gleichen Interval ablegst, hast du alles an der Hand was du für eine Analyse brauchst.

Das du einen Windows-Server ohne Firewall im Internet stehen hast, das ist hier das Problem. Nicht mehr und nicht weniger. Und dann auch noch nichts draus lernen und den wieder anschalten, damit das ScriptKiddie weiterhin Daten abziehen kann…

Das ist wie wenn ein Arzt versucht einen Toten wiederzubeleben…..

Hoffentlich ist das Privat, ansonsten gäbe es ne fette Datenschutz-Anzeige…

Das ist wie wenn ein Arzt versucht einen Toten wiederzubeleben…..

Hoffentlich ist das Privat, ansonsten gäbe es ne fette Datenschutz-Anzeige…

Guten Morgen,

wenn bei dir selbst das Know-how fehlt, bleibt eigentlich nur ein Dienstleister.

Es bringt doch nichts, wenn du hier wochenlang versuchst das Problem zu finden und dabei Schäden im ungeahnten Bereich verursachst

Außerdem bitte die Meldepflicht usw. von Cyberangriffen beachten, ich vermute sehr stark, dass du zumindest einen Datenschutzvorfall melden musst.

LG

wenn bei dir selbst das Know-how fehlt, bleibt eigentlich nur ein Dienstleister.

Es bringt doch nichts, wenn du hier wochenlang versuchst das Problem zu finden und dabei Schäden im ungeahnten Bereich verursachst

Außerdem bitte die Meldepflicht usw. von Cyberangriffen beachten, ich vermute sehr stark, dass du zumindest einen Datenschutzvorfall melden musst.

LG

Hallo,

Grüße

lcer

Zitat von @AK1800:

Es läuft die letzte veröffentlichte Version. Den Hersteller gibt es nicht mehr. Die Software ist seit fast 20 Jahren im Einsatz auf etlichen VMs und bisher gab es keine Zwischenfälle. Das jetzt irgendwer da eine Sicherheitlücke in einer kaum noch genutzen Software raussucht und nutzt, ist doch unwahrscheinlich.

Und SSL/TLS läuft mit einer vom Hersteller entwickelten Bibliothek? Kann ich mir nicht vorstellen.Es läuft die letzte veröffentlichte Version. Den Hersteller gibt es nicht mehr. Die Software ist seit fast 20 Jahren im Einsatz auf etlichen VMs und bisher gab es keine Zwischenfälle. Das jetzt irgendwer da eine Sicherheitlücke in einer kaum noch genutzen Software raussucht und nutzt, ist doch unwahrscheinlich.

Grüße

lcer

Moin Frank,

der war gut

ja, aber der Rest ist auch nicht ohne. 🙃

Ich wolle gestern auch noch meinen Senft dazu geben, habe dann aber beschlossen, wenigstens am Sonntag meine Nerven etwas zu schonen.

Gruss Alex

Naja, trotzdem muss ein Windows Server doch sicher sein, auch ohne Hardware Firewall. Es laufen schließlich Millionen davon bei Hostingprovidern auf Servern ohne eine Hardware Firefall.

der war gut

ja, aber der Rest ist auch nicht ohne. 🙃

Ich wolle gestern auch noch meinen Senft dazu geben, habe dann aber beschlossen, wenigstens am Sonntag meine Nerven etwas zu schonen.

Gruss Alex

Moin,

Bzgl. der Einfallstore:

Es reicht ja schon, wenn ihr irgendwo eine dubiose E-Mail erhalten habt und einer eurer Nutzer die (versehentlich) geöffnet hat. Nicht selten steckt in der Mail selbst gar nicht der Schadcode direkt, sondern nur ein Aufruf, der den Schadcode aus dem Internet nachlädt. Wenn dann keine nennenswerte Firewall zwischen LAN und WAN hängt oder eine AV-Software auf den Systemen installiert ist, die solche Aktivitäten detektieren kann, habt ihr verloren.

Und scheinbar habt ihr nichts, was eure Systeme schützt, denn du schreibst ja selbst, dass es keine Firewall gibt und Antiviren-Produkte ebenfalls nicht existieren (nicht mal der in Windows integrierte Defender?)

Im Falle eines Falles, dass da wirklich eure Systeme missbraucht werden, um auch andere Firmen zu attackieren: ihr werdet in die Mithaftung genommen und das vermutlich sogar nicht gerade wenig, da ihr keinerlei Schutzmaßnahmen implementiert habt.

Nicht verdächtiges (verglichen mit ganz frisch installierten Window Server 2016)

Und du hast auch jede *.exe hinter den Diensten geprüft?

wenn da ein böser Bub es "irgendwie" geschafft hat, die spooler.exe gegen eine eigene Spooler.exe auszutauschen, di dann a) die eigentliche spoler.exe startet aber eben auch noch anderes... wie willst du das dann feststellen?

Wichtig auch noch: prüfe das Eventlog und protokollieren mal den Netzwerkverkehr mittels Wireshark o. ä.

Zitat von @AK1800:

auch wenn du den Thread hier als gelöst markiert hast, aber diese Einträge zeigen mir, dass dein Mail-Server, und damit dein Windows Server, mit "nacktem" Popo im Internet hängt. Der Server scheint mir eine öffentliche IP-Adresse zu haben, ist das korrekt?Aktive Verbindungen

Proto Lokale Adresse Remoteadresse Status PID

...

TCP 10.1.1.240:139 0.0.0.0:0 ABHÖREN 4

TCP 212.XXX.XX.240:25 45.129.14.31:5016 WARTEND 0

TCP 212.XXX.XX.240:25 45.129.14.31:9308 WARTEND 0

TCP 212.XXX.XX.240:25 45.129.14.31:12682 WARTEND 0

TCP 212.XXX.XX.240:25 45.129.14.31:16766 HERGESTELLT 1900

TCP 212.XXX.XX.240:25 45.129.14.31:35146 WARTEND 0

TCP 212.XXX.XX.240:25 45.129.14.31:39424 WARTEND 0

TCP 212.XXX.XX.240:25 45.129.14.31:43324 WARTEND 0

TCP 212.XXX.XX.240:25 45.129.14.31:46740 WARTEND 0

TCP 212.XXX.XX.240:49684 40.113.103.199:443 HERGESTELLT 1120

TCP 212.XXX.XX.240:49925 40.113.103.199:443 HERGESTELLT 3748

TCP [::]:135 [::]:0 ABHÖREN 820

...Bzgl. der Einfallstore:

Es reicht ja schon, wenn ihr irgendwo eine dubiose E-Mail erhalten habt und einer eurer Nutzer die (versehentlich) geöffnet hat. Nicht selten steckt in der Mail selbst gar nicht der Schadcode direkt, sondern nur ein Aufruf, der den Schadcode aus dem Internet nachlädt. Wenn dann keine nennenswerte Firewall zwischen LAN und WAN hängt oder eine AV-Software auf den Systemen installiert ist, die solche Aktivitäten detektieren kann, habt ihr verloren.

Und scheinbar habt ihr nichts, was eure Systeme schützt, denn du schreibst ja selbst, dass es keine Firewall gibt und Antiviren-Produkte ebenfalls nicht existieren (nicht mal der in Windows integrierte Defender?)

Im Falle eines Falles, dass da wirklich eure Systeme missbraucht werden, um auch andere Firmen zu attackieren: ihr werdet in die Mithaftung genommen und das vermutlich sogar nicht gerade wenig, da ihr keinerlei Schutzmaßnahmen implementiert habt.

Gucke auch in den Taskplaner ob da was ist, was du nicht kennst und deaktiviere es. Wenn Sicherheitslücken gefunden werden, nistet sich Malware auch schonmal dort ein, damit man sie nicht so einfach los wird.

Nicht verdächtiges (verglichen mit ganz frisch installierten Window Server 2016)

wenn da ein böser Bub es "irgendwie" geschafft hat, die spooler.exe gegen eine eigene Spooler.exe auszutauschen, di dann a) die eigentliche spoler.exe startet aber eben auch noch anderes... wie willst du das dann feststellen?

Wichtig auch noch: prüfe das Eventlog und protokollieren mal den Netzwerkverkehr mittels Wireshark o. ä.

Moin AK1800,

Nur weil etwas unauffällig läuft, bedeutet das nicht das es dort keine Sicherheitslücken gibt. Heutige Schwachstellenscanner probiere soviele Schwachstellen und Schadcode möglichkeiten aus, davon wusste man vor 20 Jahren noch garnichts.

Eventuell gibt es eine Schwachstelle in einer angehängten Bibliothek? Siehe z.B. Log4j (2021) sueddeutsche.de/wirtschaft/bsi-bedrohungslage-warnstufe-log4j-1. ...

Ich hatte letztens einen Test bei einem Rechenzentren Betreiber, die einen selbst Entwickelten HyperVisor betreiben - Aussage vom Kunden war (Apache ist böse, deswegen wollten wir etwas eigenes Entwickeln).

Seit Anfang an ist den Herren aber nicht aufgefallen, das man Path Traversalen kann und der darunter liegende Webserver lief natürlich als Root (Zero-Day Schwachstelle). Aufgrund der NDA ist die Schwachstelle aber nie publiziert worden. Obs gepatcht wurde? Kann ich nichts zu sagen, die Aussage vom Chef der Firma war das man die Root Rechte braucht.

Du hast schon viele Informationen und auch Meinungen gehört und auch ich kann alle denen nur zustimmen, entweder lässt du das ganze Forensisch untersuchen oder du fängt bei 0 an. Als ehemaliger Administrator kann ich dein Leid nachempfinden und ja es ist ###e, aber du bringst dich, in Deutschland, in Teufelsküche wenn dein Server für die Verteilung von Schadcode verantwortlich ist und du davon Kenntnis hattest.

Wenn es ganz blöd läuft, meldet jemand anderes für dich den Datenschutzvorfall (die Externe IP-Adresse hat man ja bereits).

Zitat von @AK1800:

Es läuft die letzte veröffentlichte Version. Den Hersteller gibt es nicht mehr. Die Software ist seit fast 20 Jahren im Einsatz auf etlichen VMs und bisher gab es keine Zwischenfälle. Das jetzt irgendwer da eine Sicherheitlücke in einer kaum noch genutzen Software raussucht und nutzt, ist doch unwahrscheinlich. Da ist es wahrscheinlicher, dass Veeam Backup, dass jetzt deinstalliert wurde und viel bekannter ist, die Lücke war. Aber darauf reitet hier keiner rum.

Es läuft die letzte veröffentlichte Version. Den Hersteller gibt es nicht mehr. Die Software ist seit fast 20 Jahren im Einsatz auf etlichen VMs und bisher gab es keine Zwischenfälle. Das jetzt irgendwer da eine Sicherheitlücke in einer kaum noch genutzen Software raussucht und nutzt, ist doch unwahrscheinlich. Da ist es wahrscheinlicher, dass Veeam Backup, dass jetzt deinstalliert wurde und viel bekannter ist, die Lücke war. Aber darauf reitet hier keiner rum.

Nur weil etwas unauffällig läuft, bedeutet das nicht das es dort keine Sicherheitslücken gibt. Heutige Schwachstellenscanner probiere soviele Schwachstellen und Schadcode möglichkeiten aus, davon wusste man vor 20 Jahren noch garnichts.

Eventuell gibt es eine Schwachstelle in einer angehängten Bibliothek? Siehe z.B. Log4j (2021) sueddeutsche.de/wirtschaft/bsi-bedrohungslage-warnstufe-log4j-1. ...

Ich hatte letztens einen Test bei einem Rechenzentren Betreiber, die einen selbst Entwickelten HyperVisor betreiben - Aussage vom Kunden war (Apache ist böse, deswegen wollten wir etwas eigenes Entwickeln).

Seit Anfang an ist den Herren aber nicht aufgefallen, das man Path Traversalen kann und der darunter liegende Webserver lief natürlich als Root (Zero-Day Schwachstelle). Aufgrund der NDA ist die Schwachstelle aber nie publiziert worden. Obs gepatcht wurde? Kann ich nichts zu sagen, die Aussage vom Chef der Firma war das man die Root Rechte braucht.

Du hast schon viele Informationen und auch Meinungen gehört und auch ich kann alle denen nur zustimmen, entweder lässt du das ganze Forensisch untersuchen oder du fängt bei 0 an. Als ehemaliger Administrator kann ich dein Leid nachempfinden und ja es ist ###e, aber du bringst dich, in Deutschland, in Teufelsküche wenn dein Server für die Verteilung von Schadcode verantwortlich ist und du davon Kenntnis hattest.

Wenn es ganz blöd läuft, meldet jemand anderes für dich den Datenschutzvorfall (die Externe IP-Adresse hat man ja bereits).

Hi zusammen,

du solltest dir dringend ein Systemhaus suchen die eine Firewall dazwischen hängen.

Was du da machst, ist grob fahrlässig und unverantwortlich:

PS: hab mir mal die Mühe gemacht anhand der Infos aus dem Forum die IP des Host zu finden:

x.x.x.x -> "mail.domain.tld" (Terminator flashbags)

25/tcp LAN-ACES MERCUR smtp server4.03.15 NzEtMjMxMC02NjY3

106/tcp - Atrium Software's Mercur pop3pw (200 MERCUR Password service for Windows NT ready\r\n)

135/tcp Microsoft RPC Endpoint Mapper

445/tcp SMB Status: SMB Version: 1

Grüße Zer0Cool

du solltest dir dringend ein Systemhaus suchen die eine Firewall dazwischen hängen.

Was du da machst, ist grob fahrlässig und unverantwortlich:

PS: hab mir mal die Mühe gemacht anhand der Infos aus dem Forum die IP des Host zu finden:

x.x.x.x -> "mail.domain.tld" (Terminator flashbags)

25/tcp LAN-ACES MERCUR smtp server4.03.15 NzEtMjMxMC02NjY3

106/tcp - Atrium Software's Mercur pop3pw (200 MERCUR Password service for Windows NT ready\r\n)

135/tcp Microsoft RPC Endpoint Mapper

445/tcp SMB Status: SMB Version: 1

Grüße Zer0Cool

Zitat von @08154dmin:

Hi zusammen,

du solltest dir dringend ein Systemhaus suchen die eine Firewall dazwischen hängen.

Was du da machst, ist grob fahrlässig und unverantwortlich:

PS: hab mir mal die Mühe gemacht anhand der Infos aus dem Forum die IP des Host zu finden:

x.x.x.x -> "mail.domain.tld" (Terminator flashbags)

25/tcp LAN-ACES MERCUR smtp server4.03.15 NzEtMjMxMC02NjY3

106/tcp - Atrium Software's Mercur pop3pw (200 MERCUR Password service for Windows NT ready\r\n)

135/tcp Microsoft RPC Endpoint Mapper

445/tcp SMB Status: SMB Version: 1

Grüße Zer0Cool

Hi zusammen,

du solltest dir dringend ein Systemhaus suchen die eine Firewall dazwischen hängen.

Was du da machst, ist grob fahrlässig und unverantwortlich:

PS: hab mir mal die Mühe gemacht anhand der Infos aus dem Forum die IP des Host zu finden:

x.x.x.x -> "mail.domain.tld" (Terminator flashbags)

25/tcp LAN-ACES MERCUR smtp server4.03.15 NzEtMjMxMC02NjY3

106/tcp - Atrium Software's Mercur pop3pw (200 MERCUR Password service for Windows NT ready\r\n)

135/tcp Microsoft RPC Endpoint Mapper

445/tcp SMB Status: SMB Version: 1

Grüße Zer0Cool

Nicht zu vergessen das WinRM 5985 und SMB als Version 1 !!!!

Moin...

da jetzt keiner genau sagen kann, wie weit der liebe Besuch im Netzwerk vorgedrungen ist, reicht es nicht, nur eine Firewall ins System zu stellen, bleibt es bei der vollständigen Neu Installation des gesamten Systems!

natürlich nur mit Firewall und aktueller Software (Mailserver)!

Frank

Zitat von @markthom87:

Nicht zu vergessen das WinRM 5985 und SMB als Version 1 !!!!

Zitat von @08154dmin:

Hi zusammen,

du solltest dir dringend ein Systemhaus suchen die eine Firewall dazwischen hängen.

Was du da machst, ist grob fahrlässig und unverantwortlich:

PS: hab mir mal die Mühe gemacht anhand der Infos aus dem Forum die IP des Host zu finden:

x.x.x.x -> "mail.domain.tld" (Terminator flashbags)

25/tcp LAN-ACES MERCUR smtp server4.03.15 NzEtMjMxMC02NjY3

106/tcp - Atrium Software's Mercur pop3pw (200 MERCUR Password service for Windows NT ready\r\n)

135/tcp Microsoft RPC Endpoint Mapper

445/tcp SMB Status: SMB Version: 1

Grüße Zer0Cool

Hi zusammen,

du solltest dir dringend ein Systemhaus suchen die eine Firewall dazwischen hängen.

Was du da machst, ist grob fahrlässig und unverantwortlich:

PS: hab mir mal die Mühe gemacht anhand der Infos aus dem Forum die IP des Host zu finden:

x.x.x.x -> "mail.domain.tld" (Terminator flashbags)

25/tcp LAN-ACES MERCUR smtp server4.03.15 NzEtMjMxMC02NjY3

106/tcp - Atrium Software's Mercur pop3pw (200 MERCUR Password service for Windows NT ready\r\n)

135/tcp Microsoft RPC Endpoint Mapper

445/tcp SMB Status: SMB Version: 1

Grüße Zer0Cool

Nicht zu vergessen das WinRM 5985 und SMB als Version 1 !!!!

da jetzt keiner genau sagen kann, wie weit der liebe Besuch im Netzwerk vorgedrungen ist, reicht es nicht, nur eine Firewall ins System zu stellen, bleibt es bei der vollständigen Neu Installation des gesamten Systems!

natürlich nur mit Firewall und aktueller Software (Mailserver)!

Frank

Mein Rat:

Auf den Server kommt Linux vorzugsweise Rocky oder Alma Linux und dann noch Docker und das hier

github.com/docker-mailserver/docker-mailserver

Fertig. Dann kann man diesen auch mit einem Befehl docker-pull immer aktuell halten ohne viel Aufwand.

Auf den Server kommt Linux vorzugsweise Rocky oder Alma Linux und dann noch Docker und das hier

github.com/docker-mailserver/docker-mailserver

Fertig. Dann kann man diesen auch mit einem Befehl docker-pull immer aktuell halten ohne viel Aufwand.

Zitat von @Vision2015:

Moin...

Naja, trotzdem muss ein Windows Server doch sicher sein, auch ohne Hardware Firewall. Es laufen schließlich Millionen davon bei Hostingprovidern auf Servern ohne eine Hardware Firefall.

der war gut

Frank

Moin...

Naja, trotzdem muss ein Windows Server doch sicher sein, auch ohne Hardware Firewall. Es laufen schließlich Millionen davon bei Hostingprovidern auf Servern ohne eine Hardware Firefall.

der war gut

Frank

Gilt abzuwarten bis Windows Server auch mit Candy Crush wie bei Windows 10 ausgeliefert wird…

@AK1800: Ich würde eher aufgrund der Informationslage vermuten, dass Du Dir auf genau dieser VM einen Trojaner eingefangen hast, der zunächst mehr oder weniger autark "arbeitet" -> Punkte 1 bis 4 im Eingangspost. Eine interaktive Anmeldung des ungebetenen Gastes findet zunächst nicht statt.

Ist aber nur Spekulation, eine detaillierte Analyse ist sicher sehr zeitintensiv - mal eben drüberschauen reicht da nicht.

Ich würde die VM zumindest einem offline Scan unterziehen, vollständige Sicherheit erlangst Du damit aber auch nicht.

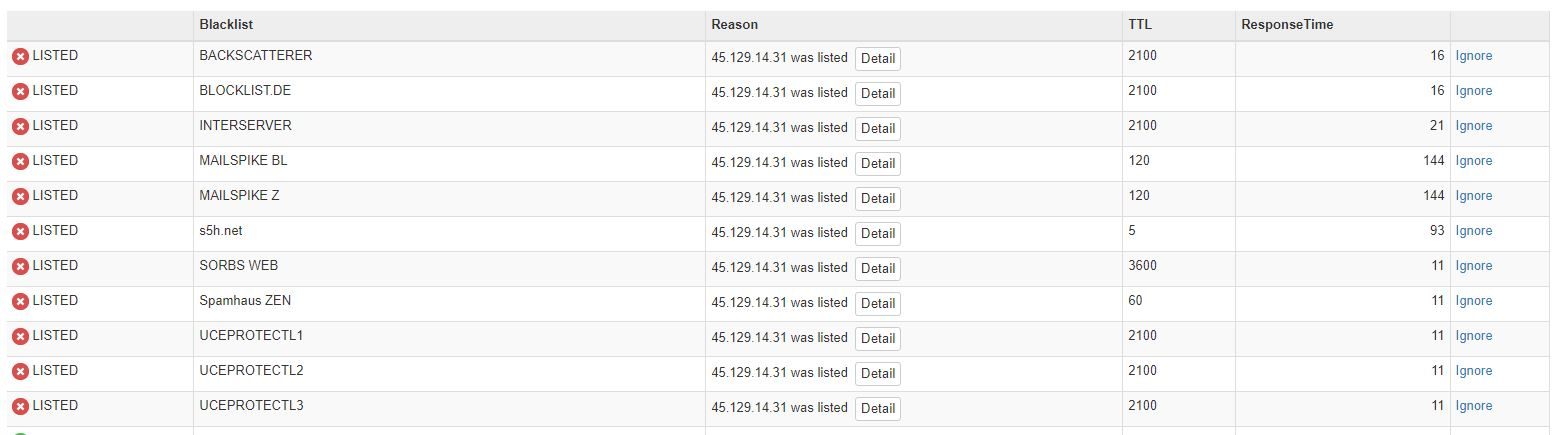

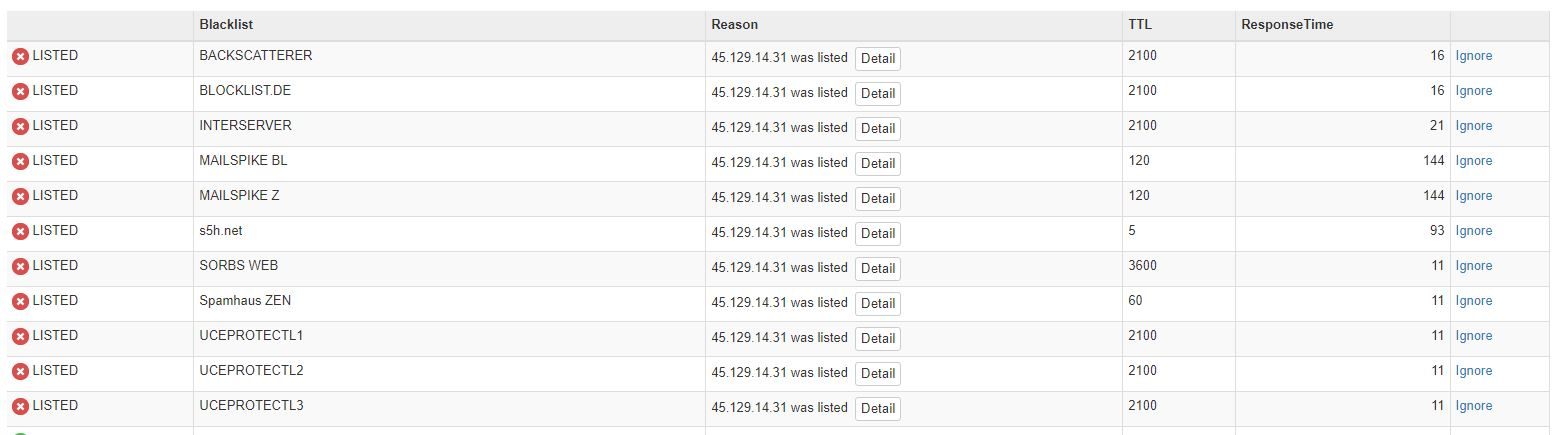

Aber mal eine andere Frage: In der Ausgabe des netstat sieht man mehrfach die IP 45.129.14.31, mit der sich der MERCUR SMTP-Server verbindet. Diese weist nach Rumänien zu einem Hoster. Sagt Dir die IP irgendwas?

NIcht, dass die Kiste jetzt noch eine Spamschleuder ist.

Ist aber nur Spekulation, eine detaillierte Analyse ist sicher sehr zeitintensiv - mal eben drüberschauen reicht da nicht.

Ich würde die VM zumindest einem offline Scan unterziehen, vollständige Sicherheit erlangst Du damit aber auch nicht.

Aber mal eine andere Frage: In der Ausgabe des netstat sieht man mehrfach die IP 45.129.14.31, mit der sich der MERCUR SMTP-Server verbindet. Diese weist nach Rumänien zu einem Hoster. Sagt Dir die IP irgendwas?

NIcht, dass die Kiste jetzt noch eine Spamschleuder ist.

Haben schon einige mitbekommen das

Haben schon einige mitbekommen

Haben schon einige mitbekommen

Zitat von @cykes:

Aber mal eine andere Frage: In der Ausgabe des netstat sieht man mehrfach die IP 45.129.14.31, mit der sich der MERCUR SMTP-Server verbindet. Diese weist nach Rumänien zu einem Hoster. Sagt Dir die IP irgendwas?

Aber mal eine andere Frage: In der Ausgabe des netstat sieht man mehrfach die IP 45.129.14.31, mit der sich der MERCUR SMTP-Server verbindet. Diese weist nach Rumänien zu einem Hoster. Sagt Dir die IP irgendwas?

45.129.14.31

lks

@Lochkartenstanzer

ich will da gar nicht drauf klicken, sonst hab ich noch gleich das selbe Problem.

Kreuzberger

ich will da gar nicht drauf klicken, sonst hab ich noch gleich das selbe Problem.

Kreuzberger

@AK1800:

Moin,

nachdem ich von Anfang ans schon sagte, daß das eine Schnapsidee ist da immer wieder durch zurükspielen eines Backups den Hacker loszuwerden, hier nochmal ein paar abschließender Kommentare von meiner Seite aus:

Prinzipiell sollte man, wenn man feststellt, daß eine befallene Kiste nach einem Restore sofort wieder befallen ist, festgestellt haben, daß entweder das Backup schon kaputt/befallen ist oder die Kiste oder die Umgebung zumindest so unsicher ist , daß es innerhalb von Sekunden/Minuten wieder befallen wird. Da hilft nur, die Kiste offline zu nehmen und wenn überhaupt, nur in ein Testnetz zu hängen, bei dem man die Kontaktversuche genauestenst protokollieren kann. Aber eine Windows-Kiste wieder gleich wieder mit dem nackten Hintern ins Internet zu hängen ist garantiert das Falsche.

Und das ist ein truglschluß. Denn erstens haben die besseren Hoster Firewall sund Sicherungsmechanismen, was allerdings auch nciht immer hilft. Und zweitens haben die Milliionen Windowsserver des öfteren Co-Administratoren aus Nordkorea, China, Russland, USA, Osteuropa, Südamerika, etc. Das sidn manchmal staatlliche und manchmal private Co-Administrtoren, die ohne Bezahlung für eine bessere Ausnutzung der Rechnerkapazitäten sorgen.

Das einzig Sinnvolle in einer Situation wäre, einen Mailserver frisch aufzusetzen, und zwar ohne Windows und ohne den "MERCUR", damit die möglichen Einfallstore weg sind. So ein Mailserver ist i.d.R. für einen geübten Admin innerhalb von 30 Minuten in einer VM frisch aufgesetzt, wen nman nicht gar eine fertige Appliance nimmt. Spätenstens nach einem Tag soltle jeder ordentliche Admin einen Mailserver am Laufen haben.

Daß Du auch dringend an Deiner Infrastruktur arbeiten solltest, wurde Dir ja oft genug gesagt, Also Netzwerke segmentieren und durch Firewalls gegeneinander abschotten. Alle Dienste rauswerfen, was nicht unbedingt zum Betrieb notwendig ist, nur Dienste druchlassen, die benötigt werden und vor allem alles was nur einem eingeschränkten Benutzerkreis zugänglich gemacht werden soll (Mailabruf o.ä.) über VPN und/oder Benutzerzertifikate absichern.

Nachdem nun aber Deine Maschine (vermutlich seit längerem) bei shodan gelistet ist, ist da eigentlich Hopfen und Malz verloren. Da hilft nur noch sich jemanden zu holen, der sich damit auskennt und den Schaden zu begrenzen. Die forensische Analyse kann man dann irgendwann in einer ruhigen Minute machen aber die Kiste einfach laufen zu lassen, nur weil man ausprobieren will, ob man dem pöhsen Purschen auf die Schliche kommt, ist grob fahrlässig und kann auch Schadensersatzforderungen nach sich ziehen, insbesodnere nachdem soätestens nach diesem Thread allgemein bekannt ist, wie fahrlässig Du mit dem Thema umgehst.

Es tut mir Leid, daß Du hier nicht die Antworten bekommst, die Du Dir erhoffst, Aber die meisten hier im Forum müssen of solchen Müll wegräumen, den Serve rwie Deiner verursachen.

lks

Moin,

nachdem ich von Anfang ans schon sagte, daß das eine Schnapsidee ist da immer wieder durch zurükspielen eines Backups den Hacker loszuwerden, hier nochmal ein paar abschließender Kommentare von meiner Seite aus:

Prinzipiell sollte man, wenn man feststellt, daß eine befallene Kiste nach einem Restore sofort wieder befallen ist, festgestellt haben, daß entweder das Backup schon kaputt/befallen ist oder die Kiste oder die Umgebung zumindest so unsicher ist , daß es innerhalb von Sekunden/Minuten wieder befallen wird. Da hilft nur, die Kiste offline zu nehmen und wenn überhaupt, nur in ein Testnetz zu hängen, bei dem man die Kontaktversuche genauestenst protokollieren kann. Aber eine Windows-Kiste wieder gleich wieder mit dem nackten Hintern ins Internet zu hängen ist garantiert das Falsche.

Zitat von @AK1800:

Naja, trotzdem muss ein Windows Server doch sicher sein, auch ohne Hardware Firewall. Es laufen schließlich Millionen davon bei Hostingprovidern auf Servern ohne eine Hardware Firefall.

Naja, trotzdem muss ein Windows Server doch sicher sein, auch ohne Hardware Firewall. Es laufen schließlich Millionen davon bei Hostingprovidern auf Servern ohne eine Hardware Firefall.

Und das ist ein truglschluß. Denn erstens haben die besseren Hoster Firewall sund Sicherungsmechanismen, was allerdings auch nciht immer hilft. Und zweitens haben die Milliionen Windowsserver des öfteren Co-Administratoren aus Nordkorea, China, Russland, USA, Osteuropa, Südamerika, etc. Das sidn manchmal staatlliche und manchmal private Co-Administrtoren, die ohne Bezahlung für eine bessere Ausnutzung der Rechnerkapazitäten sorgen.

Zitat von @AK1800:

Stattdessen kommt "Du musst jetzt alles monatelang neu installierten weil Dein Backup bestimmt auch verseucht ist und so weiter". Ich vermisse ganz konkrete Hinweise von Leuten, die sich mit Windows Server wirklich auskennen.

Stattdessen kommt "Du musst jetzt alles monatelang neu installierten weil Dein Backup bestimmt auch verseucht ist und so weiter". Ich vermisse ganz konkrete Hinweise von Leuten, die sich mit Windows Server wirklich auskennen.

Das einzig Sinnvolle in einer Situation wäre, einen Mailserver frisch aufzusetzen, und zwar ohne Windows und ohne den "MERCUR", damit die möglichen Einfallstore weg sind. So ein Mailserver ist i.d.R. für einen geübten Admin innerhalb von 30 Minuten in einer VM frisch aufgesetzt, wen nman nicht gar eine fertige Appliance nimmt. Spätenstens nach einem Tag soltle jeder ordentliche Admin einen Mailserver am Laufen haben.

Daß Du auch dringend an Deiner Infrastruktur arbeiten solltest, wurde Dir ja oft genug gesagt, Also Netzwerke segmentieren und durch Firewalls gegeneinander abschotten. Alle Dienste rauswerfen, was nicht unbedingt zum Betrieb notwendig ist, nur Dienste druchlassen, die benötigt werden und vor allem alles was nur einem eingeschränkten Benutzerkreis zugänglich gemacht werden soll (Mailabruf o.ä.) über VPN und/oder Benutzerzertifikate absichern.

Nachdem nun aber Deine Maschine (vermutlich seit längerem) bei shodan gelistet ist, ist da eigentlich Hopfen und Malz verloren. Da hilft nur noch sich jemanden zu holen, der sich damit auskennt und den Schaden zu begrenzen. Die forensische Analyse kann man dann irgendwann in einer ruhigen Minute machen aber die Kiste einfach laufen zu lassen, nur weil man ausprobieren will, ob man dem pöhsen Purschen auf die Schliche kommt, ist grob fahrlässig und kann auch Schadensersatzforderungen nach sich ziehen, insbesodnere nachdem soätestens nach diesem Thread allgemein bekannt ist, wie fahrlässig Du mit dem Thema umgehst.

Es tut mir Leid, daß Du hier nicht die Antworten bekommst, die Du Dir erhoffst, Aber die meisten hier im Forum müssen of solchen Müll wegräumen, den Serve rwie Deiner verursachen.

lks

Zitat von @kreuzberger:

@Lochkartenstanzer

ich will da gar nicht drauf klicken, sonst hab ich noch gleich das selbe Problem.

@Lochkartenstanzer

ich will da gar nicht drauf klicken, sonst hab ich noch gleich das selbe Problem.

Das ist nur eine google-Suche, die da verlinkt ist:

Die Adresse 45.129.14.31 löst auf den Hostnamen love.explorethebest.com auf. Und wenn man das in google eintippt, z.B. google.com/search?q=love.explorethebest.com bekommt man sehr viele Interessante Fundstücke, die sogar den bestreben des TOs, zu verstehen, was da vor sich geht zuträgich sein könnten.

lks

Moin...

Frank

Zitat von @Alnuux:

Ich dachte echt der trollt hier nur rum.. das ist doch grob Fahrlässig und strafrechtlich sehr relevant was hier vom "SysAdmin" abgezogen wird..

Ich hoffe echt dein Chef sieht diese Diskussion nicht

ich sag ja, das was er in Zukunft Administrieren darf, ist ein Gameboy- und besser keine Server mehr!Ich dachte echt der trollt hier nur rum.. das ist doch grob Fahrlässig und strafrechtlich sehr relevant was hier vom "SysAdmin" abgezogen wird..

Ich hoffe echt dein Chef sieht diese Diskussion nicht

Frank

Moin @AK1800,

Moin @Lochkartenstanzer,

👍👍👍

ja, mehrfach ohne Erfolg weil du und nimm das jetzt bitte nicht böse, von dem was man in der heutigen Zeit was IT-Security angeht alles wissen und berücksichtigen muss, nicht wirklich eine Ahnung hast.

👍👍👍

Und je mehr jemand ohne Ahnung an einem kompromittierten System rumfummelt umso schwieriger ist später die Arbeit für die Profis. 😔

Doch, ein bisschen schon, weil du wie schon oben angesprochen mit solchen Aktionen den Profis das Leben viel schwerer machst!

Übrigens, ich hoffe inständig, dass du dich nun nachhaltig um dieses Thema kümmerst!

Denn ausser Admins, schleichen in diesem Forum auch diverse Datenschutzwadenbeisserle rum. 😉

Gruss Alex

P.S. Ich hätte an deiner Stelle schon beim ersten Vorfall den Server komplett vom Netz genommen, wahrscheinlich sogar das ganze dahinterliegende Netz und hätte diesen/dieses erst wieder Onliene gestellt, nachdem zumindest der auf jeden Fall befallene Server, durch einen Neuen ersetzt und die bisherige Sicherheitsinfrastruktur gründlich überarbeitet wurde.

Moin @Lochkartenstanzer,

Prinzipiell sollte man, wenn man feststellt, daß eine befallene Kiste nach einem Restore sofort wieder befallen ist, festgestellt haben, daß entweder das Backup schon kaputt/befallen ist oder die Kiste oder die Umgebung zumindest so unsicher ist , daß es innerhalb von Sekunden/Minuten wieder befallen wird. Da hilft nur, die Kiste offline zu nehmen und wenn überhaupt, nur in ein Testnetz zu hängen, bei dem man die Kontaktversuche genauestenst protokollieren kann. Aber eine Windows-Kiste wieder gleich wieder mit dem nackten Hintern ins Internet zu hängen ist garantiert das Falsche.

👍👍👍

Es sind Maßnahmen ergriffen worden und weitere folgen. Aktueller Stand: Bisher hatte der Hacker keinen Zugriff mehr erlangen können. Womöglich lag das Problem an Veeam Backup, ist aber natürlich nur eine Vermutung.

ja, mehrfach ohne Erfolg weil du und nimm das jetzt bitte nicht böse, von dem was man in der heutigen Zeit was IT-Security angeht alles wissen und berücksichtigen muss, nicht wirklich eine Ahnung hast.

Es tut mir Leid, daß Du hier nicht die Antworten bekommst, die Du Dir erhoffst, Aber die meisten hier im Forum müssen of solchen Müll wegräumen, den Serve rwie Deiner verursachen.

👍👍👍

Und je mehr jemand ohne Ahnung an einem kompromittierten System rumfummelt umso schwieriger ist später die Arbeit für die Profis. 😔

Aber kein Grund ihren Lebensfrust an mir auszulassen.

Doch, ein bisschen schon, weil du wie schon oben angesprochen mit solchen Aktionen den Profis das Leben viel schwerer machst!

Übrigens, ich hoffe inständig, dass du dich nun nachhaltig um dieses Thema kümmerst!

Denn ausser Admins, schleichen in diesem Forum auch diverse Datenschutzwadenbeisserle rum. 😉

Gruss Alex

P.S. Ich hätte an deiner Stelle schon beim ersten Vorfall den Server komplett vom Netz genommen, wahrscheinlich sogar das ganze dahinterliegende Netz und hätte diesen/dieses erst wieder Onliene gestellt, nachdem zumindest der auf jeden Fall befallene Server, durch einen Neuen ersetzt und die bisherige Sicherheitsinfrastruktur gründlich überarbeitet wurde.

Moin...

Da hätte ich ja Stunden mit zu tun...

oha... na dann!

Und dann? Soll ich mir tonnenweise Traffic aus aller Welt anschauen?

ja!

alternativ setzt du einen neuen Mailserver auf, aber da willst du ja nichts von wissen,

Frank

Zitat von @AK1800:

Ein Mailserver muss nunmal mit einer IP im Internet sein. Das tut er nicht nackt, sondern die Windows Firewall ist aktiv.

nun, das reicht ja sicher... Zitat von @em-pie:

auch wenn du den Thread hier als gelöst markiert hast, aber diese Einträge zeigen mir, dass dein Mail-Server, und damit dein Windows Server, mit "nacktem" Popo im Internet hängt. Der Server scheint mir eine öffentliche IP-Adresse zu haben, ist das korrekt?

auch wenn du den Thread hier als gelöst markiert hast, aber diese Einträge zeigen mir, dass dein Mail-Server, und damit dein Windows Server, mit "nacktem" Popo im Internet hängt. Der Server scheint mir eine öffentliche IP-Adresse zu haben, ist das korrekt?

Ein Mailserver muss nunmal mit einer IP im Internet sein. Das tut er nicht nackt, sondern die Windows Firewall ist aktiv.

Und du hast auch jede *.exe hinter den Diensten geprüft?

Da hätte ich ja Stunden mit zu tun...