Herausforderungen mit Protected User Gruppe

Hi

wir testen gerade die Einführung der "Protected User" Gruppe, bzw. die Implementierung dieser und stoßen dabei auf ein paar Herausforderung die ich auch nicht über Google und "Try and Error" gelöst bekomme:

Was nicht funktioniert:

Ich tippe, dass er irgendwo immer auf NTLM zurückfällt, weiß aber nicht genau so ich nachschauen soll.

Vielleicht weiß ja jemand, wo man ansetzen kann, das währen bei uns die letzten Herausforderungen um den "privelegierten" Accounts ein wenig mehr Sicherheit zu geben

Gruß

@clSchak

wir testen gerade die Einführung der "Protected User" Gruppe, bzw. die Implementierung dieser und stoßen dabei auf ein paar Herausforderung die ich auch nicht über Google und "Try and Error" gelöst bekomme:

- RDP Anmeldung funktioniert anstandslos

- MFA / SmartCard funktioniert anstandslos

- Anmeldung allgemein auch

- diverse Tools musste von "normaler" AD Anmeldung auf Kerberos umgestellt werden, laufen dann auch

- Zugriff auf DFS Share die nicht als Domänenshare eingerichtet sind

- Zugriff auf reguläre Dateifreigaben

- Regelbetrieb an sich also "Ok"

- Kerberos verwendet nur AES Verschlüsselung (via GPO festgelegt)

- SMB Signing ist aktiv am DC

- Domänenfunktionsebene ist Server 2016, Server OS der DC 2019-2022

Was nicht funktioniert:

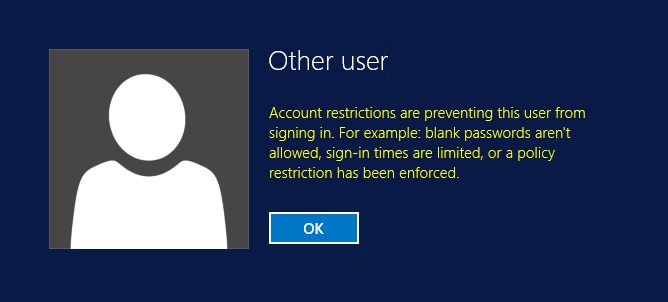

- Zugriff auf AD integrierte DFS Shares. Auf den dahinter liegenden Server die den Share bereitstellen, kann man ohne Probleme direkt zugreifen, tippe auf ein SPN Problem, aber ich wüsste jetzt nicht ich den für die gesamte Domäne korrekt setze

- MMC Zugriff funktioniert gar nicht, SPN des Quell- und Zielhost in Form von HOST/server.fqdn ist gesetzt, ich kann mich z.B. mit den AD MMC-Steuerungstools nicht an die Domäne anmelden, er findet die dann scheinbar nicht (evtl. DNS?), Zugriff auf SYSVOL ist möglich

Ich tippe, dass er irgendwo immer auf NTLM zurückfällt, weiß aber nicht genau so ich nachschauen soll.

Vielleicht weiß ja jemand, wo man ansetzen kann, das währen bei uns die letzten Herausforderungen um den "privelegierten" Accounts ein wenig mehr Sicherheit zu geben

Gruß

@clSchak

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4447485205

Url: https://administrator.de/forum/herausforderungen-mit-protected-user-gruppe-4447485205.html

Ausgedruckt am: 04.08.2025 um 16:08 Uhr

11 Kommentare

Neuester Kommentar

Nun ja wie wahr wie wahr.

Habe da im Enterprise Segnet bezüglich Software schon einiges mitgemacht.

Wenn du ( also als Hersteller der Software ) der einzige bist der die passende Software bzw. Funktionen für Anwendungsfall X herstellst dann kannst du das bis zum gewissen Punkt auch so festlegen dass das ein oder andere so sein soll/muss und sagen das sind Unsere Anforderungen.

Hatte da auch schon lustige Erlebnisse mit Herstellern für SAP Plug Ins bzw. SAP Erweiterungen. Teilweise aber auch schon mit SAP die unbedingt einen normalen LDAP benötigen weil sie LDAPs nicht können oder wollen. Wenn aber nur LDAPs vorhanden ist weil umgestellt dann ist das z.B. ein Problem.

Liegt halt teilweise daran das der Code der hier als Unterbau verwendet wird bei der meisten Software schon älter ist und je nach aktuellem Stand der Technik angepasst werden muss. Teilweise muss dann u.U. je nach dem wie das ganze gestrickt ist die Komplette Software neu aufgebaut werden. Aber ja das Problem ist hier und da hausgemacht weil die Hersteller, wenn diese Rechtzeitig reagiert hätten, die Software hätten eben anpassen können

Aber zurück zum Thema.,

Zu den AD Integ. DFS Shares:

Du sagt das du auf den Server der den Share selbst bereitstellt zugrifen kannst aber auf den DFS Pfad an sich nicht ? Sprich \\FILEServer.Domain.TLD\Ordner geht aber \\DFSSHARE.Domain.tld\FILEServerShare\Ordner geht nicht ?

Wir setzten bereits seit langem Prot. Users ein ( Laaaaanger Test weil mein vorgesetzter dem "Mist", wie er sagt, nicht traut) und da hatten wir anfangs mal Probleme aber nur mit DFS.

Haben dann die SPN angepasst ( geändert oder erstellt weis ich nicht mehr genau ) und dann hat das Funktioniert. Berechtigungen wurden dabei auch angepasst.

Das mit dem FQDN hast du ja bereits geschrieben.

Wir hatten einige IT Kollegen die weiterhin versucht hatten den DFS über \\DFSShare\Ordner anzusprechen. Geht natürlich nicht mehr wenn Prot.User

Ich kann mich noch erinnern das im Eventlog ein Fehler aufgetaucht ist welcher mich bzw. meinem Kollegen direkt auf die Lösung brachten.

Was sagt denn eigentlich das Eventlog auf dem Server ( DFS Server ) und auf dem Client zu den Problem ?

Bei uns lief das eigentlich relaativ zügig durch

Habe da im Enterprise Segnet bezüglich Software schon einiges mitgemacht.

Wenn du ( also als Hersteller der Software ) der einzige bist der die passende Software bzw. Funktionen für Anwendungsfall X herstellst dann kannst du das bis zum gewissen Punkt auch so festlegen dass das ein oder andere so sein soll/muss und sagen das sind Unsere Anforderungen.

Hatte da auch schon lustige Erlebnisse mit Herstellern für SAP Plug Ins bzw. SAP Erweiterungen. Teilweise aber auch schon mit SAP die unbedingt einen normalen LDAP benötigen weil sie LDAPs nicht können oder wollen. Wenn aber nur LDAPs vorhanden ist weil umgestellt dann ist das z.B. ein Problem.

Liegt halt teilweise daran das der Code der hier als Unterbau verwendet wird bei der meisten Software schon älter ist und je nach aktuellem Stand der Technik angepasst werden muss. Teilweise muss dann u.U. je nach dem wie das ganze gestrickt ist die Komplette Software neu aufgebaut werden. Aber ja das Problem ist hier und da hausgemacht weil die Hersteller, wenn diese Rechtzeitig reagiert hätten, die Software hätten eben anpassen können

Aber zurück zum Thema.,

Zu den AD Integ. DFS Shares:

Du sagt das du auf den Server der den Share selbst bereitstellt zugrifen kannst aber auf den DFS Pfad an sich nicht ? Sprich \\FILEServer.Domain.TLD\Ordner geht aber \\DFSSHARE.Domain.tld\FILEServerShare\Ordner geht nicht ?

Wir setzten bereits seit langem Prot. Users ein ( Laaaaanger Test weil mein vorgesetzter dem "Mist", wie er sagt, nicht traut) und da hatten wir anfangs mal Probleme aber nur mit DFS.

Haben dann die SPN angepasst ( geändert oder erstellt weis ich nicht mehr genau ) und dann hat das Funktioniert. Berechtigungen wurden dabei auch angepasst.

Das mit dem FQDN hast du ja bereits geschrieben.

Wir hatten einige IT Kollegen die weiterhin versucht hatten den DFS über \\DFSShare\Ordner anzusprechen. Geht natürlich nicht mehr wenn Prot.User

Ich kann mich noch erinnern das im Eventlog ein Fehler aufgetaucht ist welcher mich bzw. meinem Kollegen direkt auf die Lösung brachten.

Was sagt denn eigentlich das Eventlog auf dem Server ( DFS Server ) und auf dem Client zu den Problem ?

Bei uns lief das eigentlich relaativ zügig durch

Hi @clSchak

Doch, hier klappt das. Allerdings kann ich bestätigen, dass ich für Server 2016 die Verschlüsselungstypen AES128 und AES256 zulassen muss. Ließe ich hier nur AES256 zu, klappt kein RDP zu Server 2016 mehr!

PC nach jeder Änderung neu starten!

Doch, hier klappt das. Allerdings kann ich bestätigen, dass ich für Server 2016 die Verschlüsselungstypen AES128 und AES256 zulassen muss. Ließe ich hier nur AES256 zu, klappt kein RDP zu Server 2016 mehr!

PC nach jeder Änderung neu starten!