Hilfe bei Einrichtung VLAN-Netz mit Mikrotik Router-Switches incl. LAG (RouterOS)

Hallo!

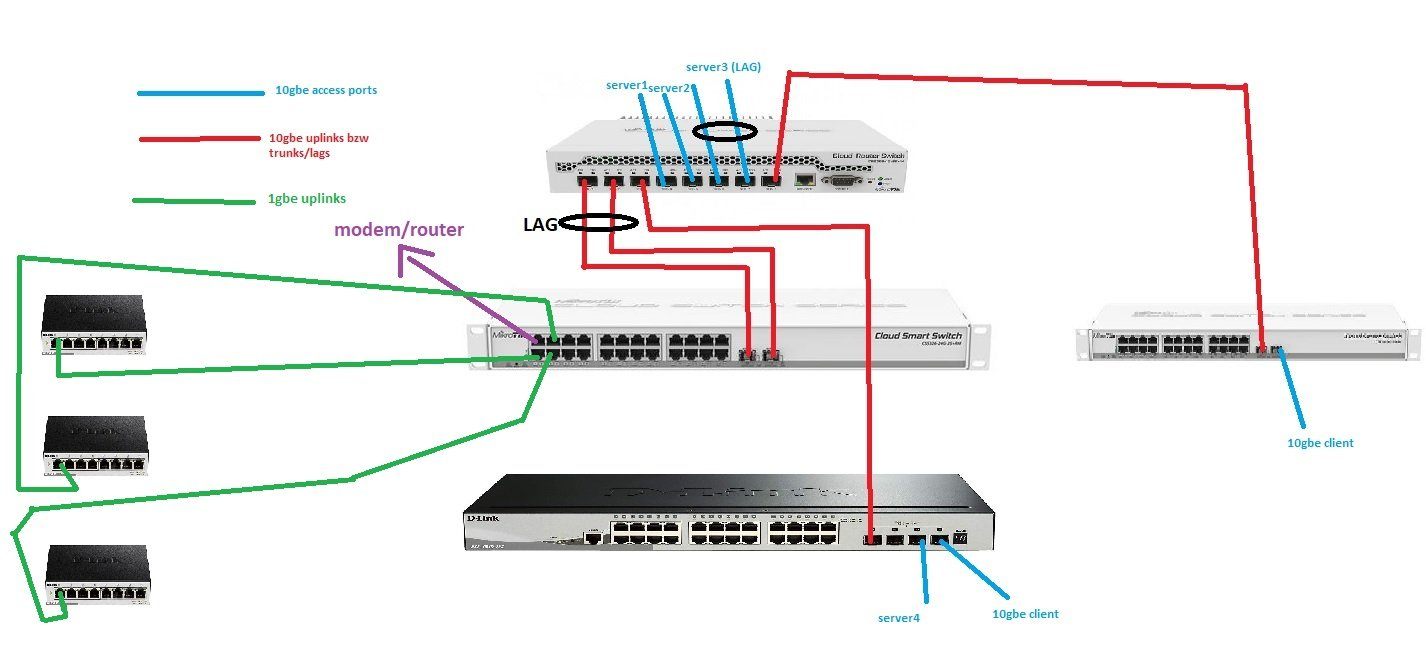

Sitze seit gestern, da ich nun endlich Zeit habe, an der Einrichtung meiner neuen Heimnetz-10gbe-Infrastruktur mit insgesamt 3 Mikrotik-Routern/Switches und 4 d-link Switches. Habe das tutorial von aqui natürlich gelesen, aber einzelne Dinge, wo sich mein Aufbau vom tutorial unterscheidet, sind mir nicht ganz klar. Vor allem das Thema bonding und wie ich mit den vlans auf den Routern, die als reine Switches (aber trotzdem mit RouterOS ) fungieren sollen, macht mir Kopfzerbrechen.

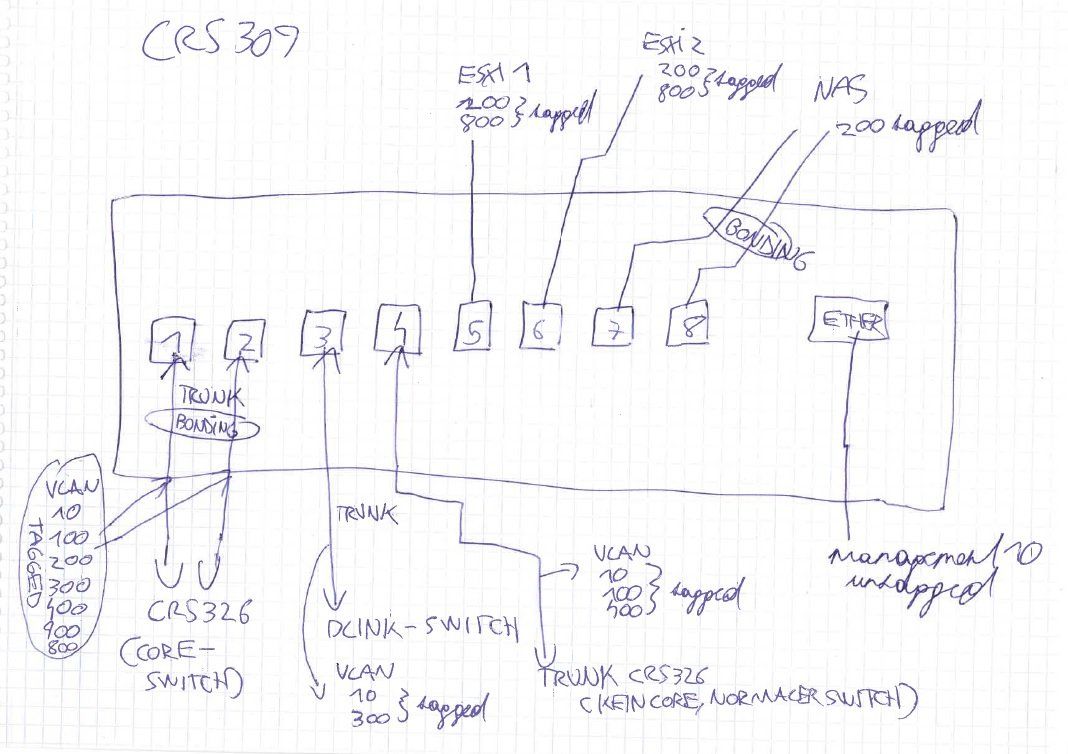

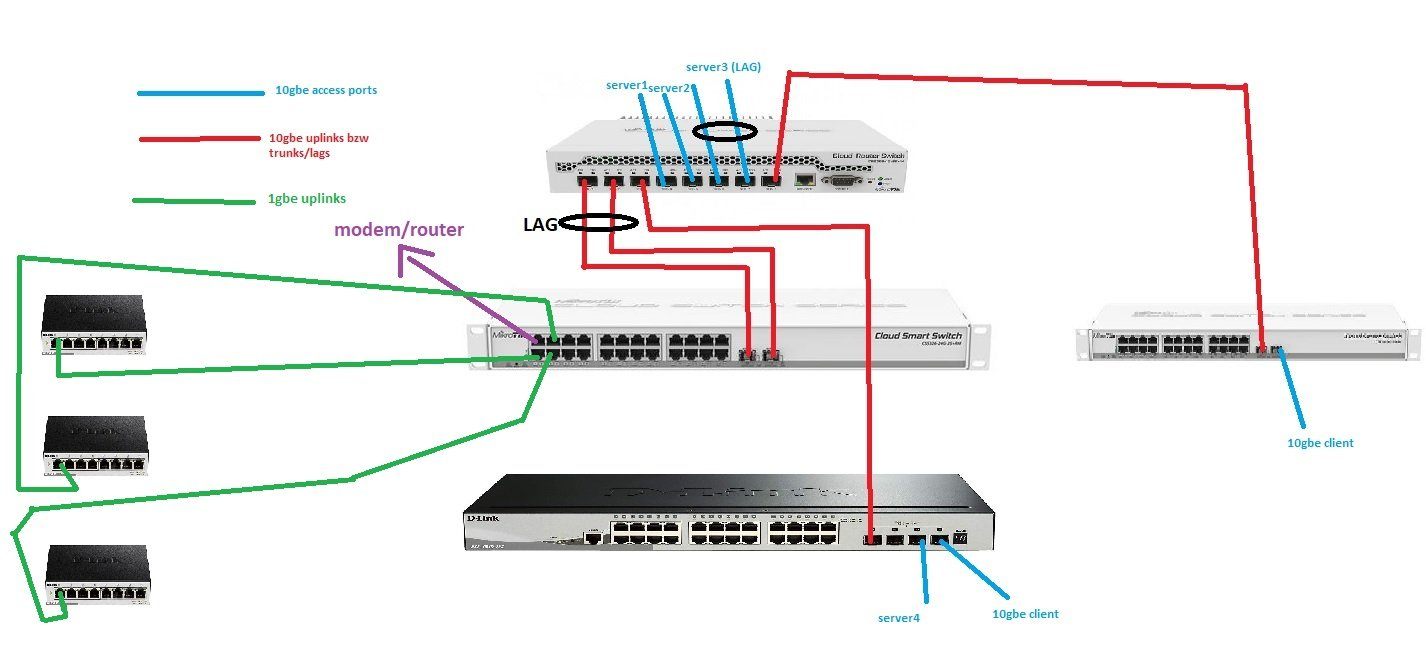

Hier der grundsätzliche Aufbau (das Routing wird vom CRS-326 in der mitte, wo auch das WAN abgeht, übernommen):

Vorab noch die Info, dass mein Management VLAN die ID 10 haben soll, nicht 1. Ich blicke mit diesem default bzw. nativen vlan nicht so ganz durch. Mir ist schon klar, dass zb euf einem switch per default alle ports dem sog. default vlan 1 zugeordnet sind. habe auch mal gehört, dass man das defualt vlan aus Sicherheitsgründen ändern sollte.

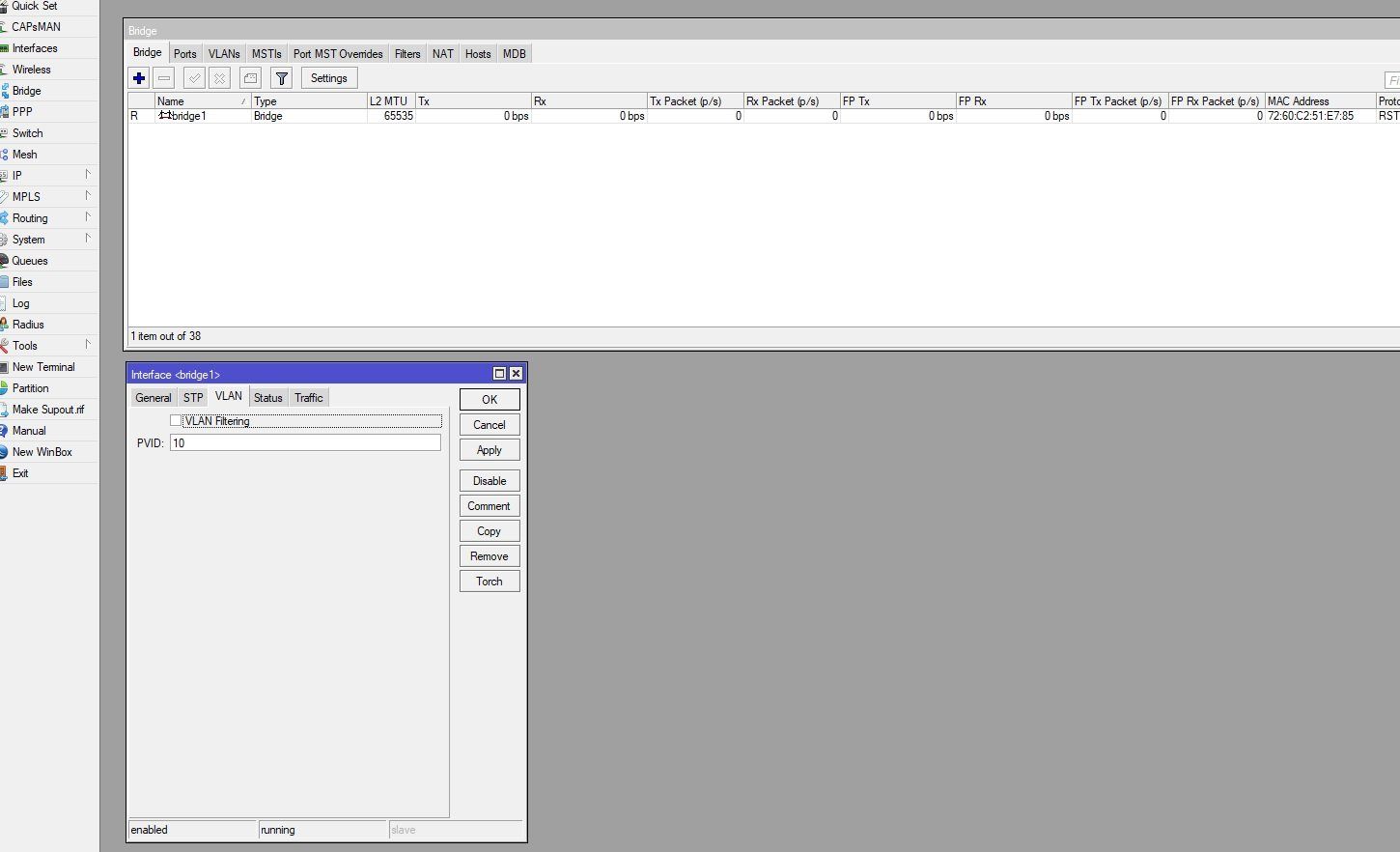

Ich habe alle Switches, Router und sonstige Infrastrukturgeräte deswegen im vlan 10 (management-vlan). Ob ich deshlab auch die bridge usw ins 10er legen muss, oder das trotzdem auf 1 bleibt, weiss ich nicht. Im folgenden habe ich alles auf 10 gelegt.

Ich habe beim CRS-326 (dem Router), das aqui-tutorial abgearbeitet, also:

- default config gelöscht

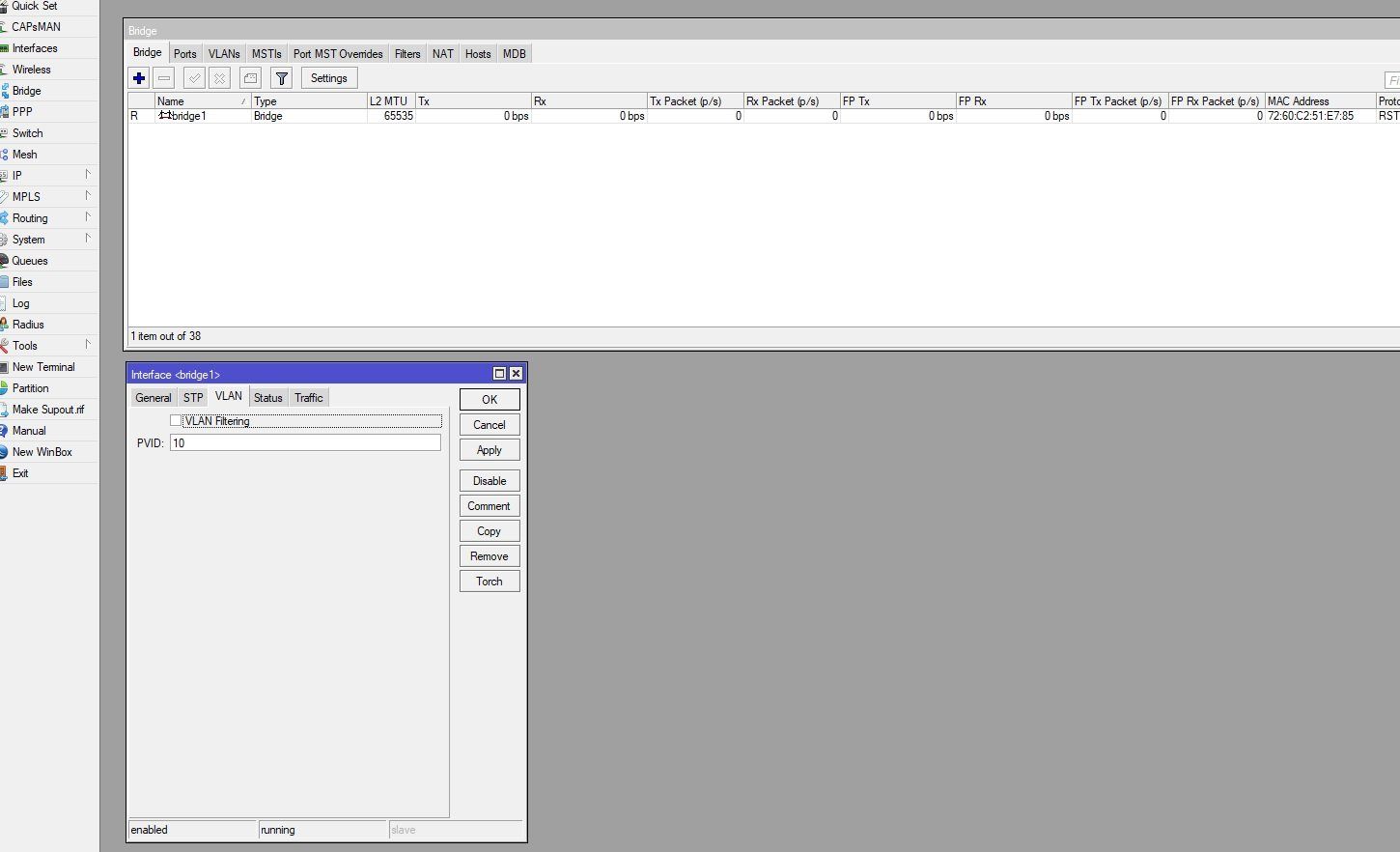

- bridge hinzugefügt:

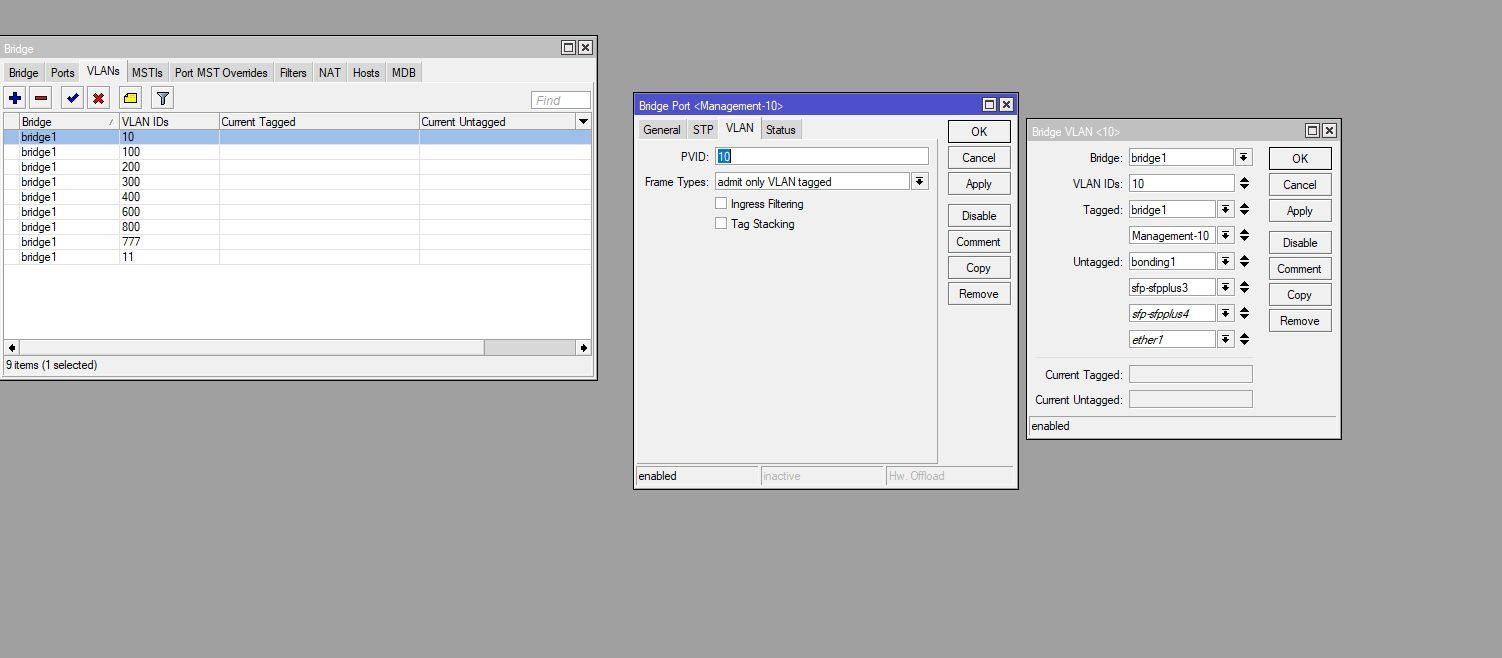

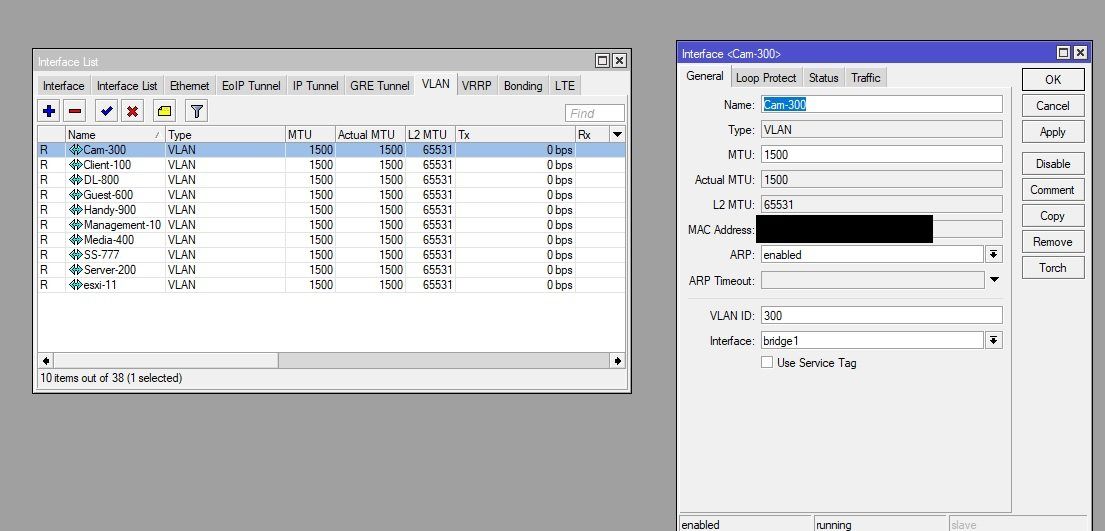

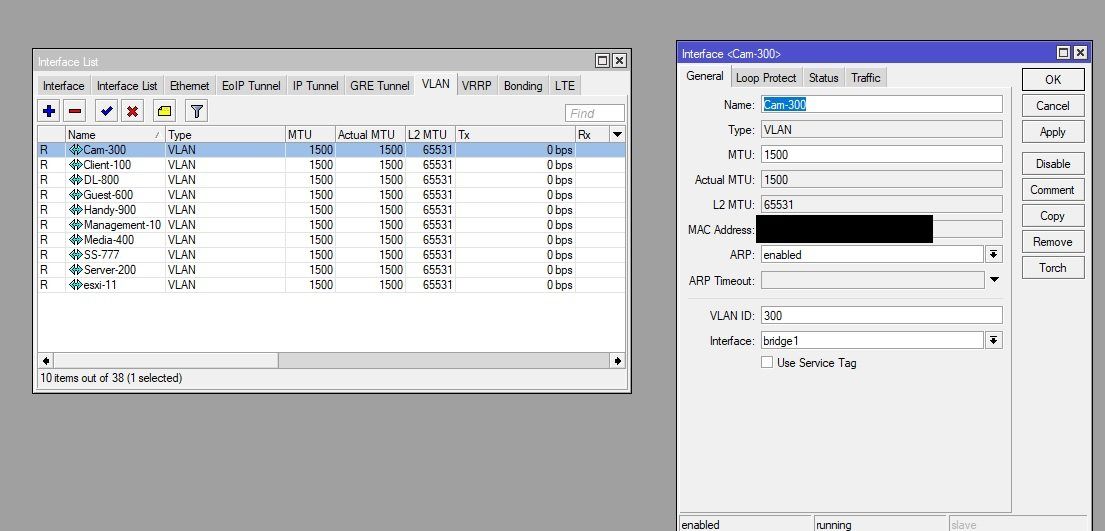

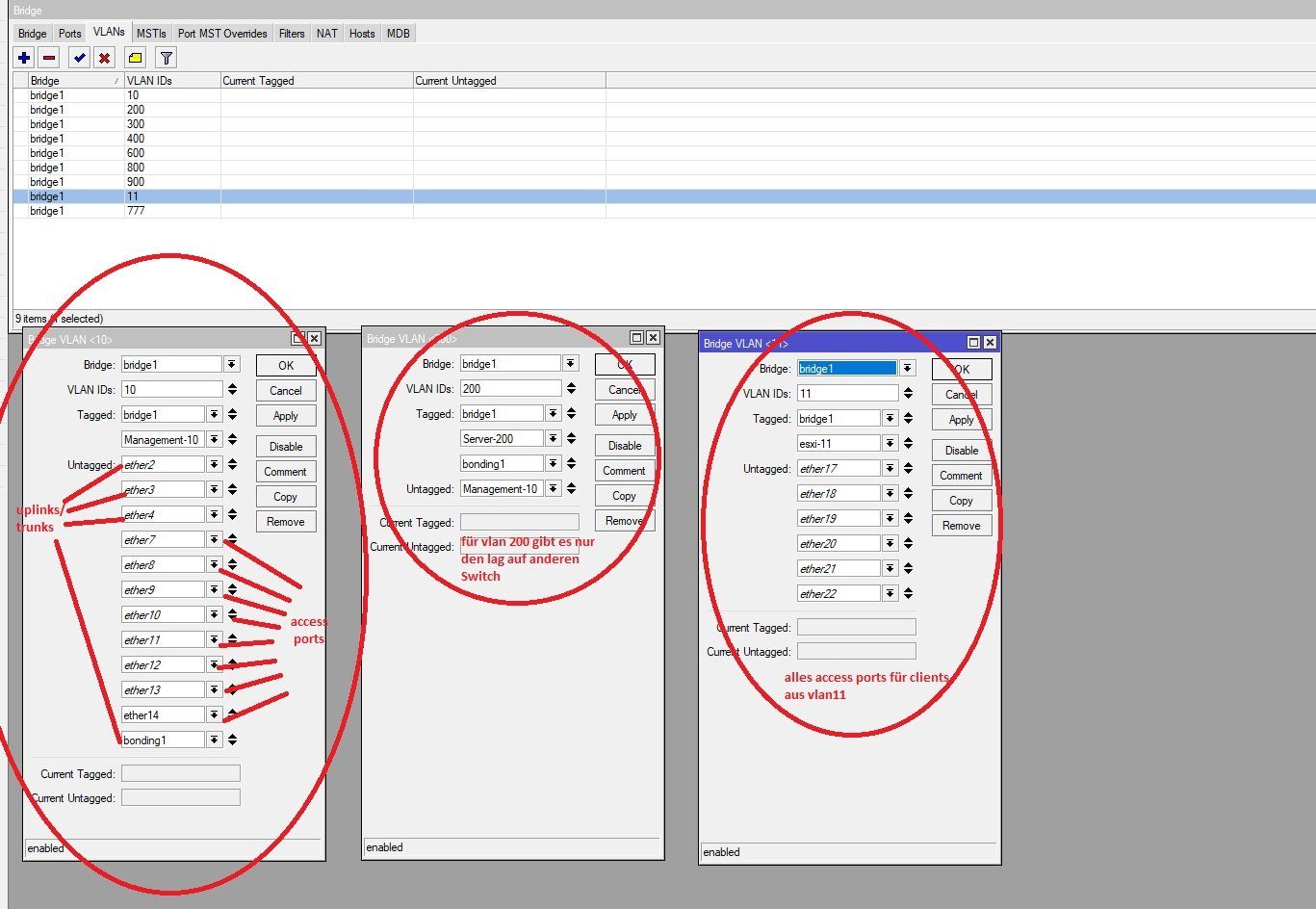

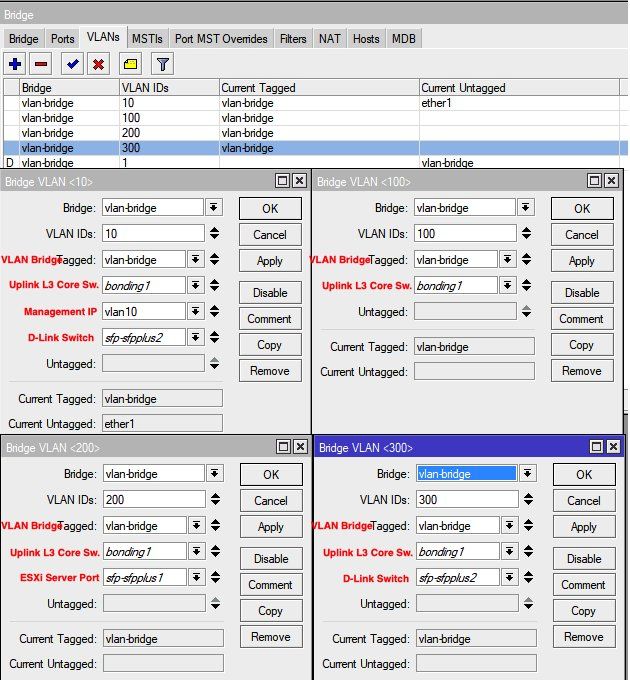

- vlans angelegt:

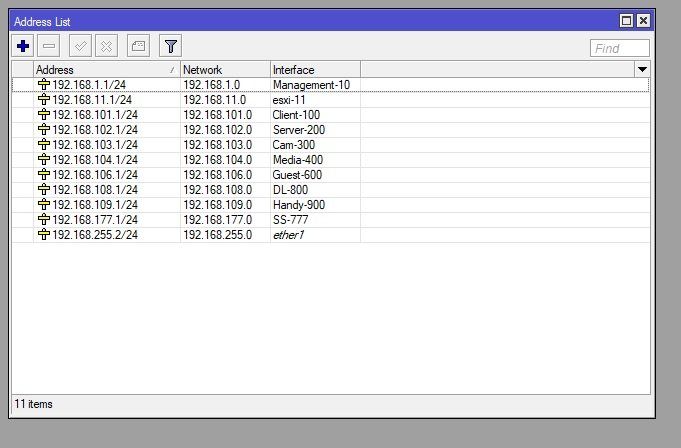

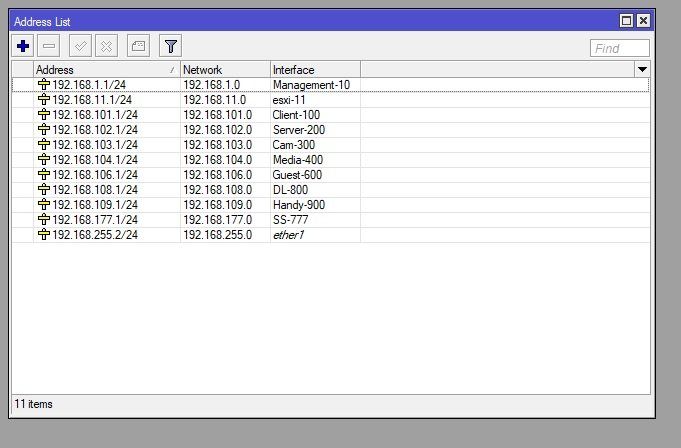

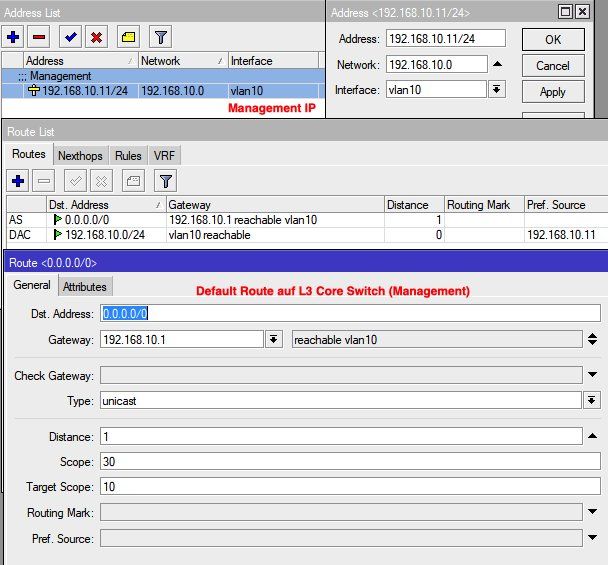

- Adressen für alle vlan-interfaces und für uplink zum Modem/Router:

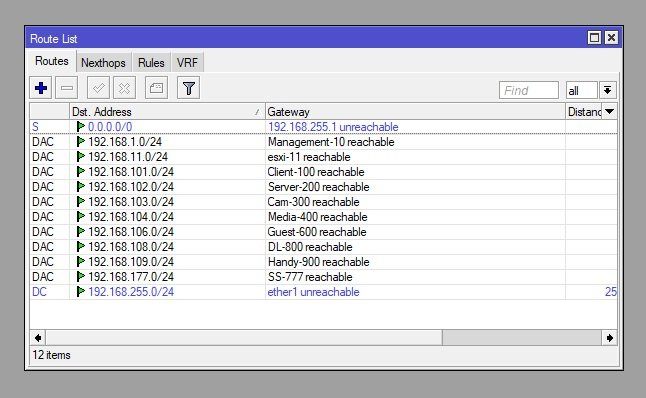

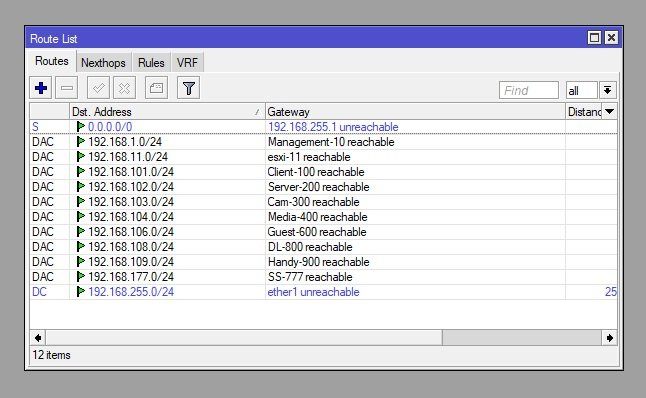

- Modem/Router noch nicht angeschlossen, aber dasmit den statischen Routen in die einzelnen vlans ist klar Am Mikrotik habe ich die statische Route fürs WAN hinzugefügt:

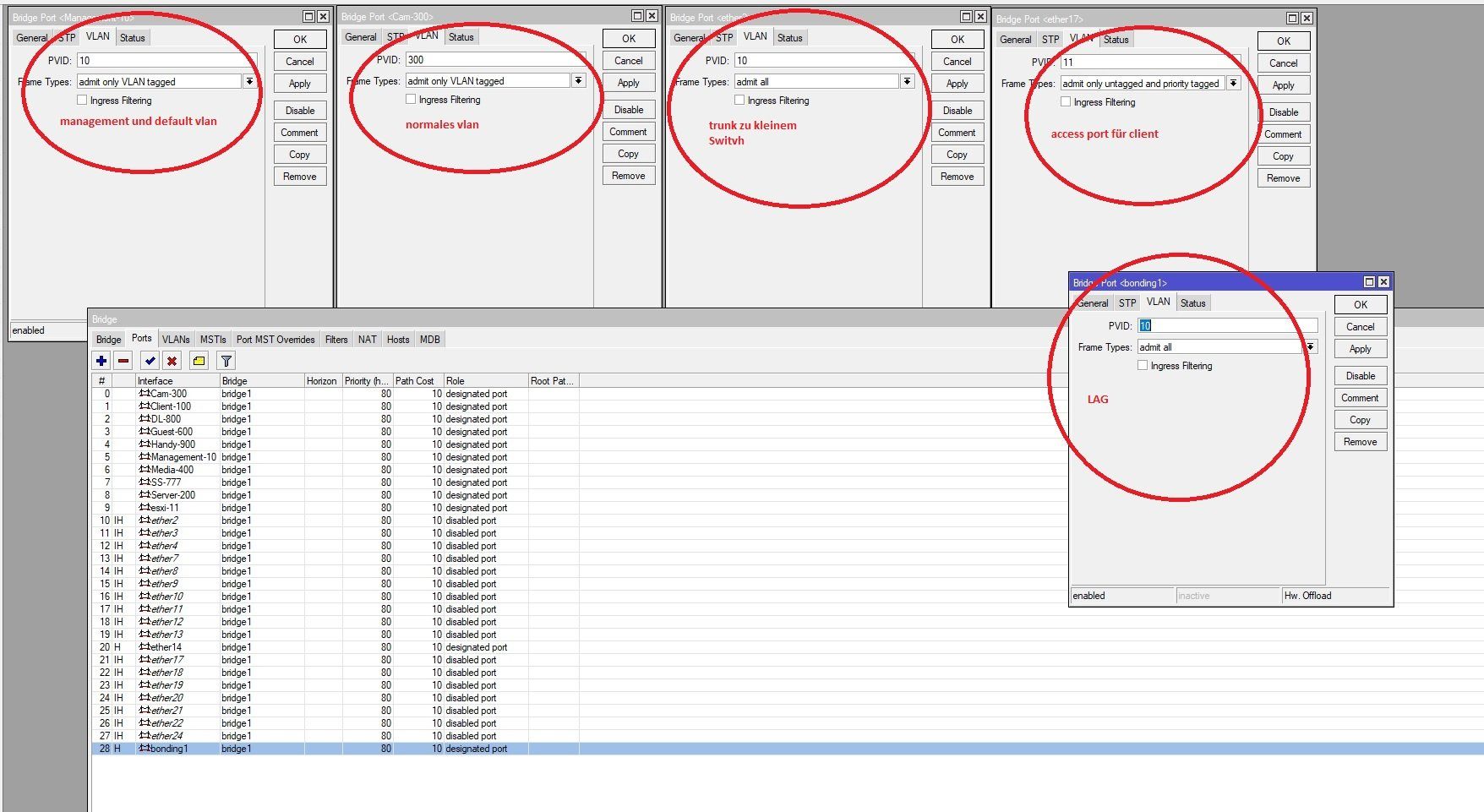

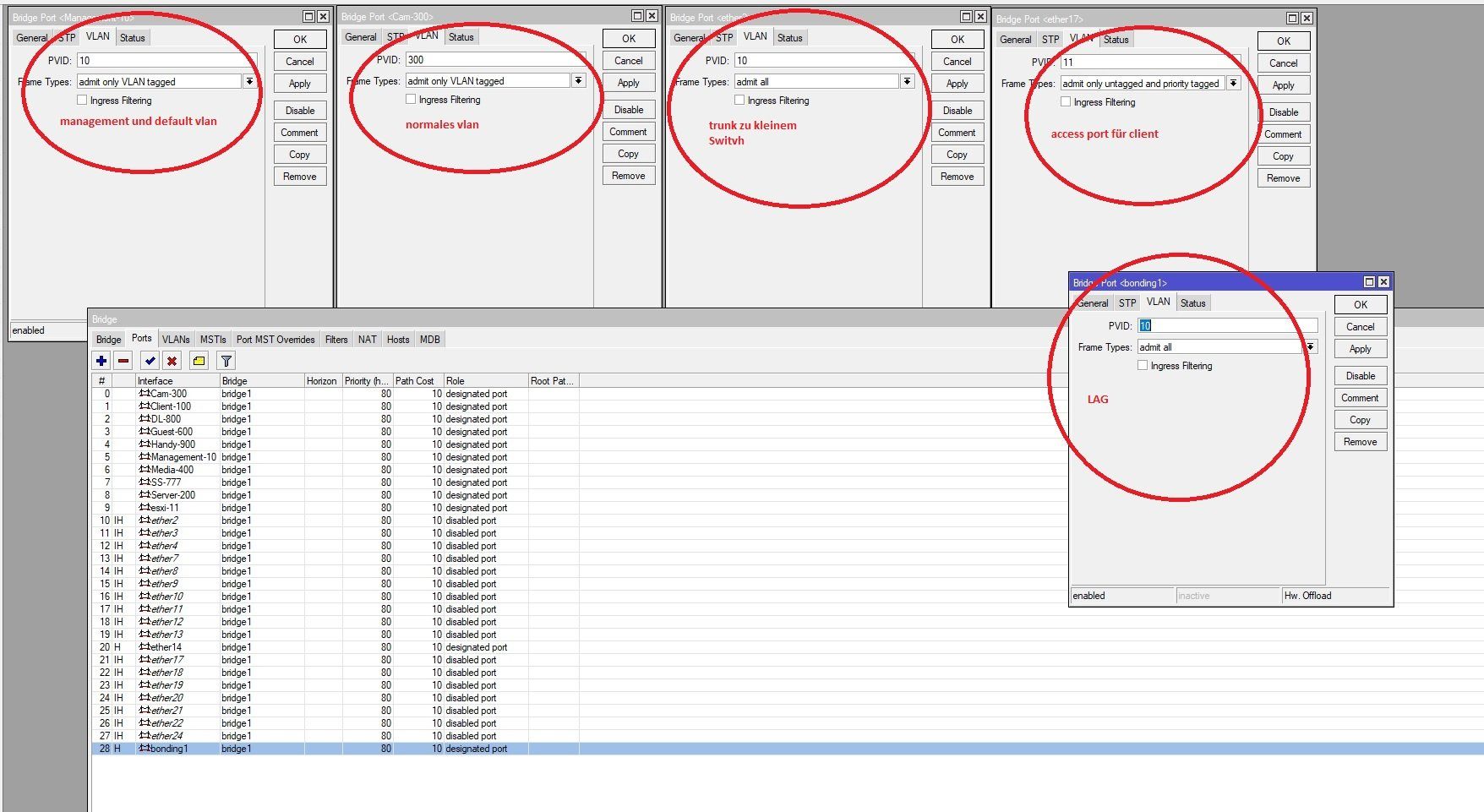

- ports der bridge hinzugefügt, wobei ich trunk-ports zu anderen Switches (zb an Ether 2 hängt ein kleiner Switch,) mit "admit all" und VID 10 angelegt habe; die vlan interfaces selbst mit "only tagged" und der jeweiligen VLAN-ID, client access ports mit untagged und der jeweiligen VID (also wenn das gerät an dem port auch ein management gerät ist, dann auch mit VID 10) und das bonding mit vlan 10 (management) untagged:

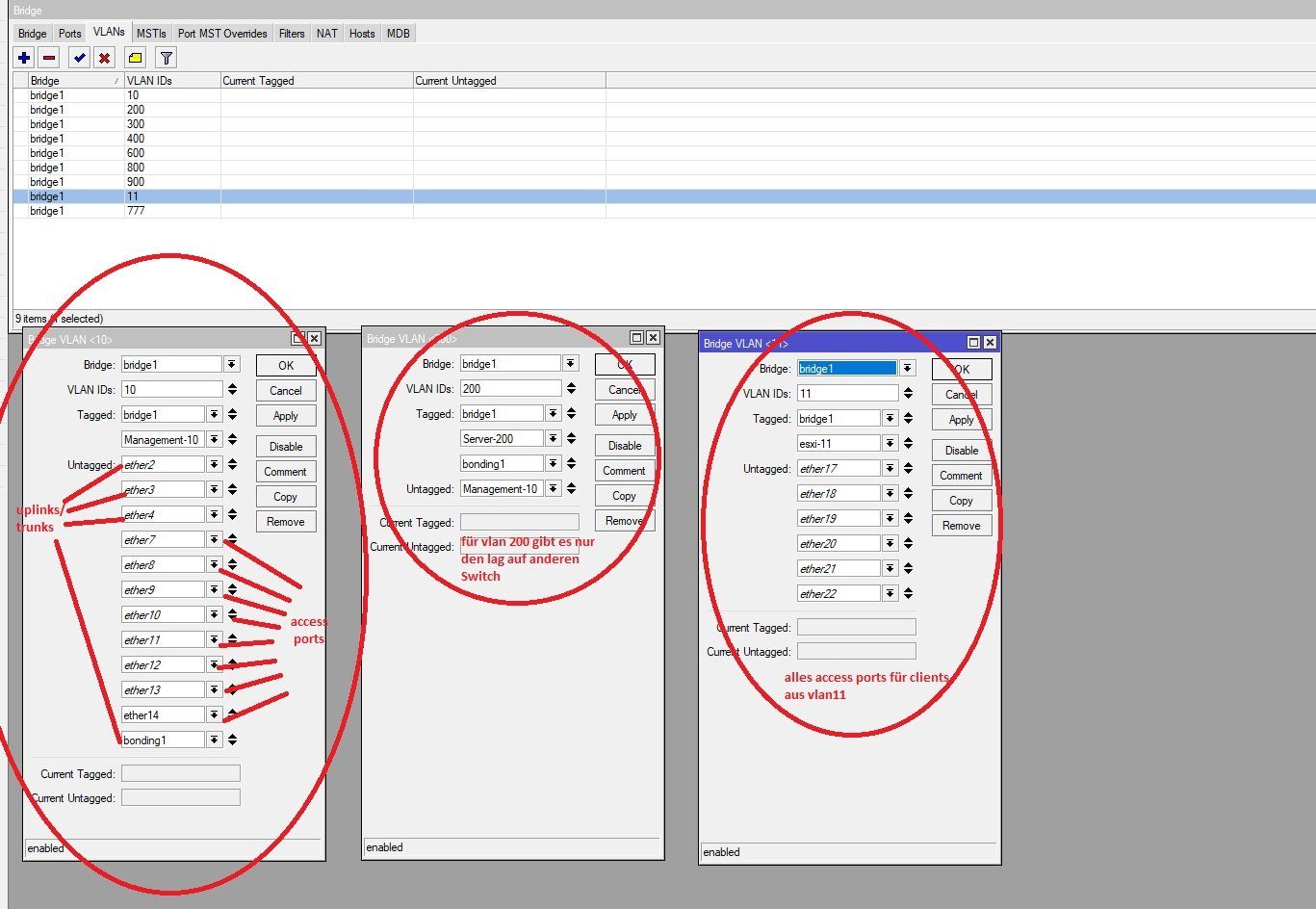

Als letztes die vlans in der bridge angelegt:

Weiter bin ich noch nicht.

Meine Hauptfragen:

1.)

Ich checke das mit dem default vlan nicht ganz. Wenn ich vlan 1 nicht verwenden will, ist das dann so richtig? Also dass die Netzwerk-Infrastrukrur-geräte im vlan 10 sind (management-vlan) und dass dann auch die bridge usw in der Konfig auch 10 haben muss. Oder sollda dann trotzdem vlan 1 vergeben werden?

2.)

An das Bonding soll nun der crs-309 ran. Dieser soll auch mit RouterOS, aber trotzdem nur als Switch laufen, also kein Routing machen. Mir is tklar, dass ich wieder alle physischen interfaces in eine bridge zusammenfassen muss (so wie die defult konfig des crs309). Nur was aus dem tutorial muss ich dann machen und was nicht. Ich denke, dass erstens ich eine IP-Adresse für die bridge vergebe. Aber wie geht das dann mit den vlans als reiner Switch? vlans unter interfaces konfigurieren und alle de rbridge zuweisen? Wäre suoer, wenn jemand die Schritte kurz umreißen könnte.

Danke euch vielmals, und gutes Neues übrigens,

lg

Pixi

EDIT: eine kleine Änderung. Der trunk vom crs-309 auf den 2. crs326 ist jetzt spf4 und nicht mehr 8 wie in der Skizze, nur der ordnung hlaber, damit alle trunks nacheinander am switch angeordnet sind.

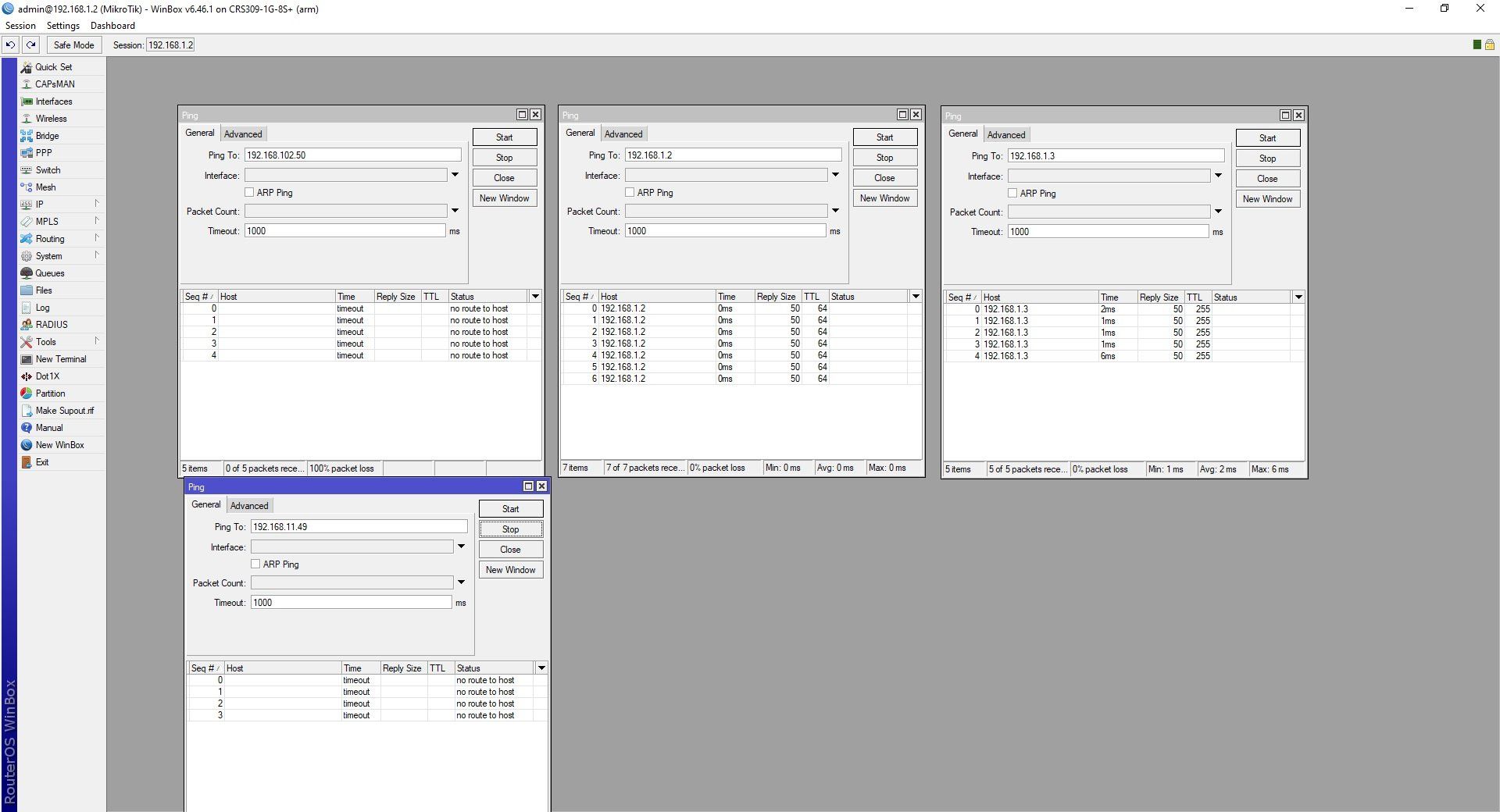

Ich bin jetzt schonmal soweit, dass ich den crs309 an den crs326 mit bonding angebunden habe (einfach auf beiden switches sfp1 und sfp2 als slave im bonding und auf Mode 802.3ad; dann die bondings der jeweiligen bridge hinzugefügt). ich kann die geräte vom jeweils anderen aus anpingen. morgen poste ich bilder der konfig, keine Ahnung, ob das so stimmt.

was noch nicht klappt, ist der trunk vom crs-309 auf den dlink switch. daran tüftle ich gerade.

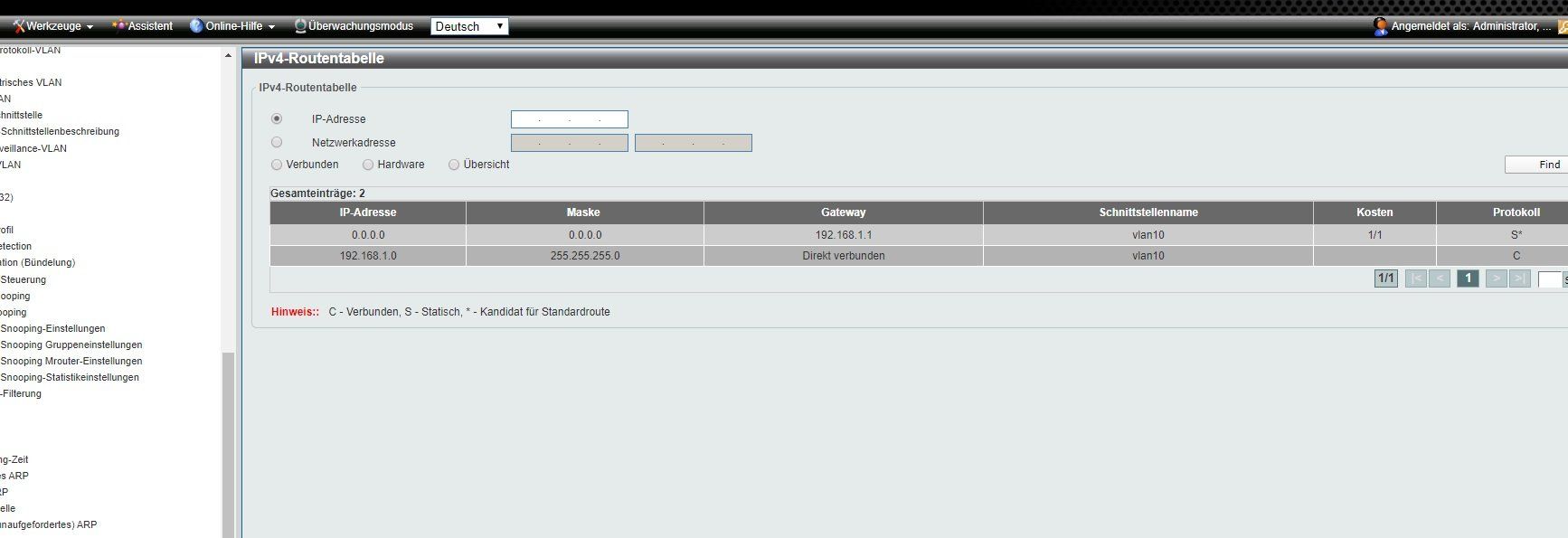

EDIT: der dlink ist jetzt auch vom mikrotik aus pingbar. Das seltsame dabei ist, dass ich vlan 10 (was am dlink auch als natives vlan von mir eingestellt wurde und als untagged am trunk port hintelregt wurde), zusätzlich als erlaubtes vlan (womit bei dlink offenbar tagged gemeint ist wenn als port typ "trunk" gewählt wird) hinterlegen musste. VCorhe rgings nicht. auf de rmikrotik-Seite ist vlan10 nur untagged am trunkport. sehr selsam, aber es funktioniert.

morgen hänge ich dan noch den 2. crs326 dran und poste nochmal meine genaue konfig, damit mir aqui und die anderen Profis ein Auge drauf werfen können und mir das hoffentlich so "abnehmen".

WICHTIG:

Diese Fragen zum mikrotik vlan tutorial

Beschäftigen mich gerade und ich will deswegen kein neues Thema aufmachen:

3.) Im tutorial wird explizit darauf hingewiesen, ether1 (der uplink zum modem/router) nicht der bridge hinzuzufügen, weil dieser direkt geroutet wird. In einem anderen tutorial hier wurde aber geschrieben, dass der transferport zum internetrouter als eigenes vlan gemacht wird in der Regel. Würde also das auch funktionieren, die verbindung zum internet-router über ein vlan zu realisieren? Uch nehme an, dann müsste ether1 auch mitglieder der bridge werden und die statisxhe route muss weg. Kann jema d den aufbau in dem fall kurz beschreibe? Welchen vor-nachteil hätte diese Lösung?

4.) Im tutorial wird explizit gesat, dass die physischen endgeräte-ports im menü bridge--》ports auf only untagged und im menü bridge--》vlan auf untagged gestellt bzw. eingetragen werden müssen, IMMER. Was ist denn aber nun, wenn das endgerät einen vlan-tag mitschickt? Das kann doch dann nicht mehr stimmen um beim tutorial-Beispiel zu bleiben: sagen wir, das endgerät,das in ether 2 angesteckt werden soll, sendet 1 vlan tag mit. Wie muss die konfig dann aussehen? Unter bridge--》 ports "omly tagged" und unter bridge--》 vlan unter "tagged" eingetragen? Das mit den 2 einstellubgen, einmal unter port und einmaö inter vlan verstehe ich spwieso nicht ganz. Ich sage dich achon unter ports die vlan id und ob der port all,untagged oder tagged sein soll. Dann sage ich unter vlan nochmal, dass der port tagged oder untagged in dem vlan ist.

Sitze seit gestern, da ich nun endlich Zeit habe, an der Einrichtung meiner neuen Heimnetz-10gbe-Infrastruktur mit insgesamt 3 Mikrotik-Routern/Switches und 4 d-link Switches. Habe das tutorial von aqui natürlich gelesen, aber einzelne Dinge, wo sich mein Aufbau vom tutorial unterscheidet, sind mir nicht ganz klar. Vor allem das Thema bonding und wie ich mit den vlans auf den Routern, die als reine Switches (aber trotzdem mit RouterOS ) fungieren sollen, macht mir Kopfzerbrechen.

Hier der grundsätzliche Aufbau (das Routing wird vom CRS-326 in der mitte, wo auch das WAN abgeht, übernommen):

Vorab noch die Info, dass mein Management VLAN die ID 10 haben soll, nicht 1. Ich blicke mit diesem default bzw. nativen vlan nicht so ganz durch. Mir ist schon klar, dass zb euf einem switch per default alle ports dem sog. default vlan 1 zugeordnet sind. habe auch mal gehört, dass man das defualt vlan aus Sicherheitsgründen ändern sollte.

Ich habe alle Switches, Router und sonstige Infrastrukturgeräte deswegen im vlan 10 (management-vlan). Ob ich deshlab auch die bridge usw ins 10er legen muss, oder das trotzdem auf 1 bleibt, weiss ich nicht. Im folgenden habe ich alles auf 10 gelegt.

Ich habe beim CRS-326 (dem Router), das aqui-tutorial abgearbeitet, also:

- default config gelöscht

- bridge hinzugefügt:

- vlans angelegt:

- Adressen für alle vlan-interfaces und für uplink zum Modem/Router:

- Modem/Router noch nicht angeschlossen, aber dasmit den statischen Routen in die einzelnen vlans ist klar Am Mikrotik habe ich die statische Route fürs WAN hinzugefügt:

- ports der bridge hinzugefügt, wobei ich trunk-ports zu anderen Switches (zb an Ether 2 hängt ein kleiner Switch,) mit "admit all" und VID 10 angelegt habe; die vlan interfaces selbst mit "only tagged" und der jeweiligen VLAN-ID, client access ports mit untagged und der jeweiligen VID (also wenn das gerät an dem port auch ein management gerät ist, dann auch mit VID 10) und das bonding mit vlan 10 (management) untagged:

Als letztes die vlans in der bridge angelegt:

Weiter bin ich noch nicht.

Meine Hauptfragen:

1.)

Ich checke das mit dem default vlan nicht ganz. Wenn ich vlan 1 nicht verwenden will, ist das dann so richtig? Also dass die Netzwerk-Infrastrukrur-geräte im vlan 10 sind (management-vlan) und dass dann auch die bridge usw in der Konfig auch 10 haben muss. Oder sollda dann trotzdem vlan 1 vergeben werden?

2.)

An das Bonding soll nun der crs-309 ran. Dieser soll auch mit RouterOS, aber trotzdem nur als Switch laufen, also kein Routing machen. Mir is tklar, dass ich wieder alle physischen interfaces in eine bridge zusammenfassen muss (so wie die defult konfig des crs309). Nur was aus dem tutorial muss ich dann machen und was nicht. Ich denke, dass erstens ich eine IP-Adresse für die bridge vergebe. Aber wie geht das dann mit den vlans als reiner Switch? vlans unter interfaces konfigurieren und alle de rbridge zuweisen? Wäre suoer, wenn jemand die Schritte kurz umreißen könnte.

Danke euch vielmals, und gutes Neues übrigens,

lg

Pixi

EDIT: eine kleine Änderung. Der trunk vom crs-309 auf den 2. crs326 ist jetzt spf4 und nicht mehr 8 wie in der Skizze, nur der ordnung hlaber, damit alle trunks nacheinander am switch angeordnet sind.

Ich bin jetzt schonmal soweit, dass ich den crs309 an den crs326 mit bonding angebunden habe (einfach auf beiden switches sfp1 und sfp2 als slave im bonding und auf Mode 802.3ad; dann die bondings der jeweiligen bridge hinzugefügt). ich kann die geräte vom jeweils anderen aus anpingen. morgen poste ich bilder der konfig, keine Ahnung, ob das so stimmt.

was noch nicht klappt, ist der trunk vom crs-309 auf den dlink switch. daran tüftle ich gerade.

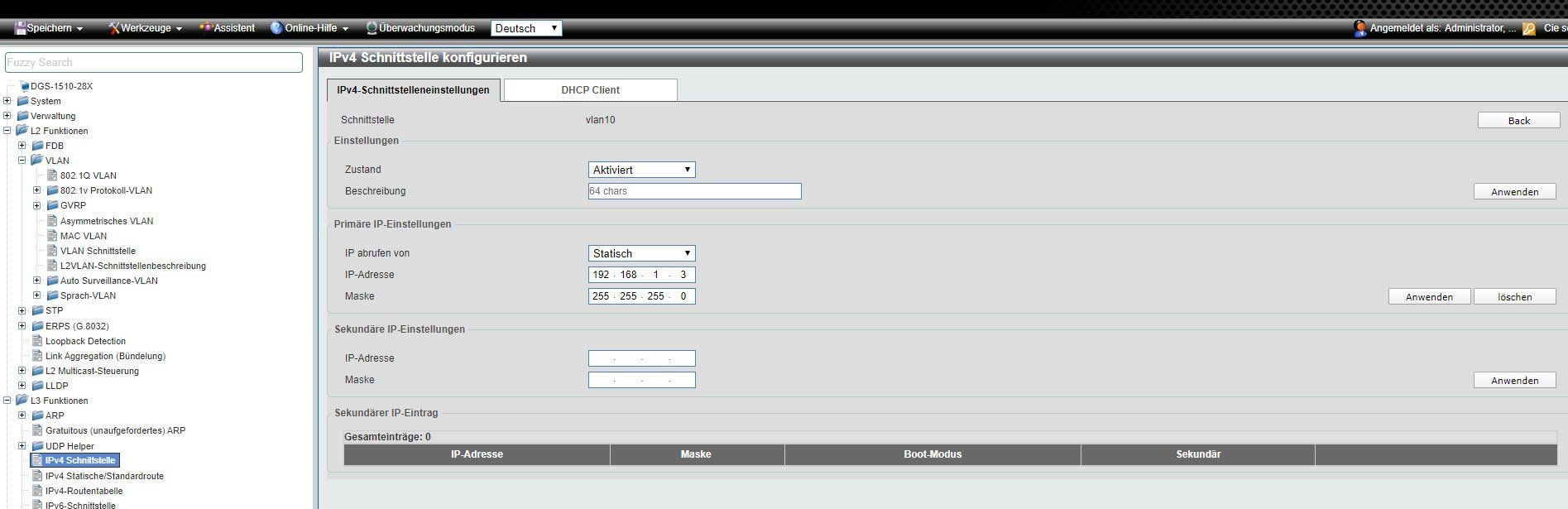

EDIT: der dlink ist jetzt auch vom mikrotik aus pingbar. Das seltsame dabei ist, dass ich vlan 10 (was am dlink auch als natives vlan von mir eingestellt wurde und als untagged am trunk port hintelregt wurde), zusätzlich als erlaubtes vlan (womit bei dlink offenbar tagged gemeint ist wenn als port typ "trunk" gewählt wird) hinterlegen musste. VCorhe rgings nicht. auf de rmikrotik-Seite ist vlan10 nur untagged am trunkport. sehr selsam, aber es funktioniert.

morgen hänge ich dan noch den 2. crs326 dran und poste nochmal meine genaue konfig, damit mir aqui und die anderen Profis ein Auge drauf werfen können und mir das hoffentlich so "abnehmen".

WICHTIG:

Diese Fragen zum mikrotik vlan tutorial

Beschäftigen mich gerade und ich will deswegen kein neues Thema aufmachen:

3.) Im tutorial wird explizit darauf hingewiesen, ether1 (der uplink zum modem/router) nicht der bridge hinzuzufügen, weil dieser direkt geroutet wird. In einem anderen tutorial hier wurde aber geschrieben, dass der transferport zum internetrouter als eigenes vlan gemacht wird in der Regel. Würde also das auch funktionieren, die verbindung zum internet-router über ein vlan zu realisieren? Uch nehme an, dann müsste ether1 auch mitglieder der bridge werden und die statisxhe route muss weg. Kann jema d den aufbau in dem fall kurz beschreibe? Welchen vor-nachteil hätte diese Lösung?

4.) Im tutorial wird explizit gesat, dass die physischen endgeräte-ports im menü bridge--》ports auf only untagged und im menü bridge--》vlan auf untagged gestellt bzw. eingetragen werden müssen, IMMER. Was ist denn aber nun, wenn das endgerät einen vlan-tag mitschickt? Das kann doch dann nicht mehr stimmen um beim tutorial-Beispiel zu bleiben: sagen wir, das endgerät,das in ether 2 angesteckt werden soll, sendet 1 vlan tag mit. Wie muss die konfig dann aussehen? Unter bridge--》 ports "omly tagged" und unter bridge--》 vlan unter "tagged" eingetragen? Das mit den 2 einstellubgen, einmal unter port und einmaö inter vlan verstehe ich spwieso nicht ganz. Ich sage dich achon unter ports die vlan id und ob der port all,untagged oder tagged sein soll. Dann sage ich unter vlan nochmal, dass der port tagged oder untagged in dem vlan ist.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 530562

Url: https://administrator.de/forum/hilfe-bei-einrichtung-vlan-netz-mit-mikrotik-router-switches-incl-lag-routeros-530562.html

Ausgedruckt am: 30.07.2025 um 02:07 Uhr

11 Kommentare

Neuester Kommentar

das Routing wird vom CRS-326 in der mitte, wo auch das WAN abgeht, übernommen

Den konfigurierst du dann so wie hier im Tutorial beschrieben:Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

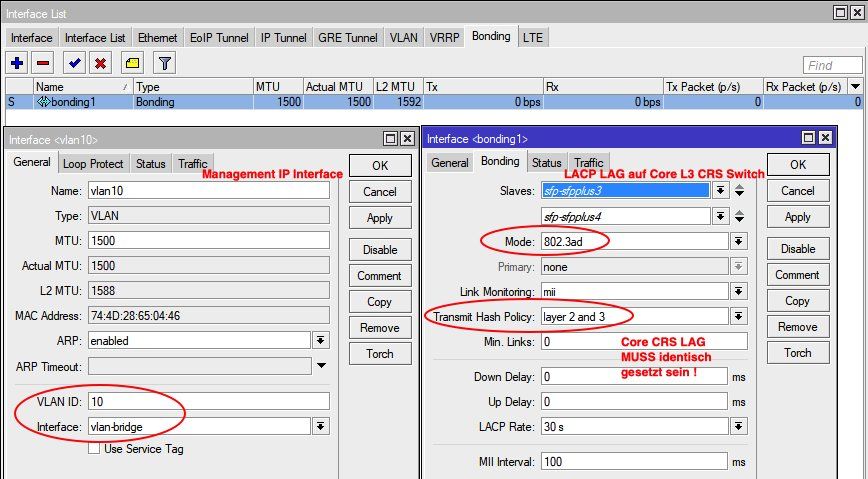

Zum Thema Bonding gibt es 2 wichtige Grundbedingungen:

Die Bonding (LAG) Member Ports dürfen vor dem Bonding NICHT irgendwo Mitglieder einer Bridge usw. sein oder eine andere Konfig haben wie direkte IP etc. Diese Member Ports müssen ganz "nackt" sein.

Dann geht man ins Menü "Interfaces --> Bonding" und definiert unter Generel die beiden Member Ports. In den Advanced Settings setzt man dann den Modus zwingend auf 802.3ad und den Algorithmus auf layer2 and 3.

Fertig, das wars....

Der LAG taucht dann als Interface bonding1 auf (Default wenn man ihn nicht selber umbenennt). In der dann folgenden VLAN und Bridge Konfig wird dann immer nur DIESES Interface verwendet und niemals mehr die beiden physischen Interfaces. Ist auch logisch, denn das was für das Interface bonding1 eingestellt wird, wird so immer automatisch auf die physischen Interfaces distribuiert, damit die niemals unterschiedlich konfiguriert sein können was sofort zum Abbruch der LAG Funktion führen würde !

Hoffe dir ist nun alles klar zum Thema Bonding bzw. LAG/Link Aggregation ??!!

Zu deinen Punkten im Einzelnen:

Ich blicke mit diesem default bzw. nativen vlan nicht so ganz durch.

Dann bitte das hier genau dazu lesen:Warum gibt es PVID bei VLANs?

Das Native oder Default VLAN ist immer das VLAN an einem Tagged Uplink Port in das Untagged Pakete an diesem Port geforwardet werden. Die sog. PVID (=Port Vlan ID).

Bzw. bei Untagged Ports (Endgeräte Ports) bestimmen sie in welchem VLAN dieser Poert Member ist bzw. Untagged Pakete forwardet.

Steht also die PVID an einem Tagged Port auf 10 werden alle Untagged ! Pakete dort an dem Port ins VLAN 10 geforwardet. Steht sie auf 1 dann ins VLAN 1....so einfach ist das.

Nicht mehr und nicht weniger ist das das Default oder Native VLAN ! In der MT VLAN Bridge Zuweisung kannst du an jedem Port die PVID setzen wie es generell üblich ist bei managed Switches.

Hast du das nun verstanden ?!

habe auch mal gehört, dass man das defualt vlan aus Sicherheitsgründen ändern sollte.

Ja, das ist auch richtig, weil ja sonst alle nicht zugewiesenen Ports dort drin liegen. Nutzt man das auch als Management dann hast du mit einmal fremde User die Management Zugriff haben...nicht wirklich gut sowas.Du bist also auf dem richtigen Weg da ein dediziertes Management Netz zu nutzen.

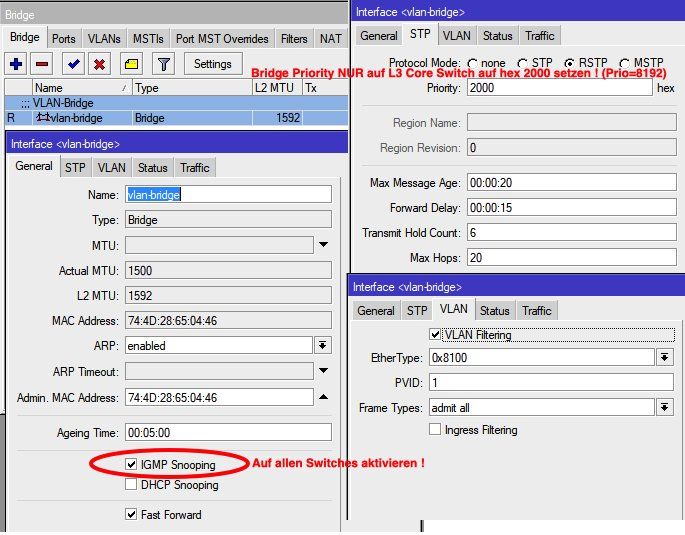

Im CRS 326 hast du soweit auch alles richtig gemacht. Es gibt 2 Punkte die fehlerhaft sind:

- In der VLAN Bridge fehlt der Haken VLAN Filtering ! Das ist wichtig sonst klappt das VLAN Switching nicht.

- WICHTIG !!!: Der CRS-326 (Routing/Core Switch) sollte in dem Design immer die RSTP Spanning Tree Root Bridge sein ! Hier musst du der VLAN Bridge (bridge1) zwingend die STP Priority 2000 setzen (dez. 8192) !! Das ist sehr wichtig. Die D-Link Switches deshalb unbedingt in den RSTP Modus setzen damit sie Spanning Tree seitig mit dem Mikrotiks das gleiche STP Protokoll sprechen !

- In der Bridge VLAN Zuweisung müsste man die Untagged Ports nicht zwingend alle unter "Untagged" definieren ! Hier hat das Tutorial noch einen Fehler der noch korrigiert werden muss. Relevant ist hier einzig die PVID die in der Bridge Port Zuweisung eingetragen wurde !! Diese bestimmt damit wohin dieser Untagged Traffic von solchen Endgeräte Ports geht. Man muss dann nicht noch extra dies in der VLAN Zuweisung machen und es hält damit diese Zuweisung dann weitaus übersichtlicher. Es schadet aber nicht wenn man es macht.

"You don't have to add access ports as untagged ports, they will be added dynamically as untagged port with the VLAN ID that is specified in PVID, you can specify just the trunk port as tagged port. All ports that have the same PVID set will be added as untagged ports in a single entry. You must take into account that the bridge itself is a port and it also has a PVID value, this means that the bridge port also will be added as untagged port for the ports that have the same PVID. You can circumvent this behaviour by either setting different PVID on all ports"

Meine Hauptfragen:

1.)Ist oben jetzt erklärt mit dem PVID Setting !

2.)

Erklärung siehst du nun auch oben. Bonding Ports zusammenfassen usw.

Wichtig ist hier für den Switch der mit Router OS rennt dort keine IP Adressen den VLANs zuzuweisen !

Hier wird rein nur Tagging und Untagging gemacht. Die Bonding Ports werden analog zum CRS eingerichtet als Bonding Interface.

Achtung !! EINZIGE Ausnahme ist das VLAN 10, das bekommt natürlich eine IP Adresse (Management) und eine Default Route die auf die VLAN 10 IP des routenden CRS zeigt !

Ggf. solltest du hier bei reinem Switching auf den Systemen nur Switch OS installieren sofern diese beide Images supporten. Switch OS hat erheblich weniger Overhead und reicht für reines L2 Switchimng völlig aus.

3.)

Das kann man mit einem eigenen VLAN machen ist im Falle des Mikrotik der direkt IP Adressen an den physischen Interfaces erlaubt (direkte Routing Ports) aber nicht nötig und auch überflüssig. Es verkompliziert nur die Konfig und ist nur nötig wenn ein Router/Firewall diese Option der direkten IP Adressierung von physischen Porets nicht supportet.

Da der MT das kann ist der Umweg über ein VLAN überflüssig.

4.)

Ja richtig ! Das bezieht sich einzig nur auf Endgeräte Ports. Normale Endgeräte schiocken in der Regel KEINE VLAN Tags, folglich muss dieser Port immer Untagged gesetzt sein. Er muss, wie oben schon gesagt, nicht zwingend untagged in die Bridge VLAN Option eingtragen werden wenn sein Port PVID Setting stimmt. Die Port PVID bestimmt das VLAN.

Sendet das Endgerät einen VLAN Tag, dann muss dieser Port natürlich auf Tagged gesetzt sein, das ist klar !

Andernfalls könnte er das VLAN Tag des Endgerätes nicht lesen und eine VLAN Zuordnung des Traffics wäre unmöglich.

Siehe dazu auch VLAN-Schnellschulung !!

was noch nicht klappt, ist der trunk vom crs-309 auf den dlink switch

Hier wäre ein WinBox Screenshot und einer des D-Link GUI hilfreich.Wie sowas richtig gemacht wird zeigt dir das hiesige VLAN Tutorial am D-Link Beispiel:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das seltsame dabei ist, dass ich vlan 10 (was am dlink auch als natives vlan von mir eingestellt wurde und als untagged am trunk port hintelregt wurde)

Was bitte ist daran seltsam ?? Es entspricht exakt der PVID Logik. PVID am D-Link ist 10, sprich alle untagged Packete an dem Uplink/Trunk Port gehen ins VLAN 10 am D-Link. Bei der Mikrotik Gegenseite schreibst du selber:auf de rmikrotik-Seite ist vlan10 nur untagged am trunkport.

Beide Seiten also VLAN 10 untagged...was bitte ist daran "seltsam" ???Das Konstrukt ist aber nicht besonders glücklich.

Du hättest die PVID/Native hier im VLAN 1 belassen sollen und das Management Netz 10 Tagged übertragen sollen. IP dann auf den L2 Switches rein nur in VLAN 10.

So ist einzig nur über den Access via VLAN 10 ein Management Zugriff möglich. Wäre sinnvoller und außerdem ist es kosmetisch schöner, da das VLAN 10 so ein dediziertes VLAN bleibt. Wenn man es als Native VLAN an einem Tagged Uplink setzt und dann z.B. mal einen Switch mit Default Konfig anschliesst (Native VLAN = 1) landet das Management VLAN dort in VLAN 1 !

Musst du aber selber wissen !

ein Auge drauf werfen können und mir das hoffentlich so "abnehmen".

Klingt bis dato erstmal alles OK mit den kleinen kosmetischen Kinken.Damit solltest du nun also das Rüstzeug haben das fertig zu konfigurieren !

Ansonsten hatte ich das eh richtig gemacht.

Kann man auch nicht viel falsch machen. Member eintragen, auf 802.3ad setzen, Layer2 und 3...fertisch. Wichtig ist eben nur das man dann immer danach nur das bondingx Interface verwendet. Ich kann also sagen, dass PVID bestimmt, wohin untagged Pakete, die an diesem Port ankommen, hinkommen

Jepp, das ist ganz genau richtig so !Ich wusste nur nicht, dass man das als native VLan bezeichnen kann

Nicht nur "kann" man bezeichnet es auch so !!!Ist ja klar, denn VLAN Pakete mit einer angehängten 802.1q VLAN ID kann man ja immer anhand der ID ganz eindeutig identifizieren bzw. einem VLAN zuordnen. Das kannst du mit Paketen die das nicht haben natürlich nicht, denn denen fehlt ja eben diese ID. Deshalb bezeichnet man sie als "Native" oder "Default". Das lernt der Netzwerk Admin aber schon im im Grundkurs in der ersten Stunde !

Was immer noch nicht gaz klar ist, ist das management vlan über den trunk vom crs309 aurf den dlink. Hier hast du mich glaube ich falsch verstanden.

OK, das kann gut sein. Dann rollen wir das mal neu auf... !Im Tutorial verwendest du ja vlan 1 als management vlan

Ja, richtig ! Deshalb, weil die meisten Layer 2 Switches hier immer ihren Management Zugang haben. Zudem sind im Default alle Switchports immer im VLAN 1.Das man die Management IP im Switch dann auch noch in andere VLANs via Setup hängen kann, verwirrt oft Anfänger, deshalb ist das im Tutorial so belassen. Das war die einzige Intention dafür.

Zudem können das Umhängen der Management IP in andere VLANs einige der Billigswitches gar nicht. Dann wieder Anfängern zu erklären wie man das Native VLAN an einem VLAN Router Port einstellt damit das VLAN xy dann wieder aufs VLAN 1 gemappt ist, verwirrt viele Anfänger dann noch mehr. Deshalb ala keep it simple and stupid ist es im Tutorial auf 1 belassen.

Übrigens:

Der VLAN Router hat ja mehrere IPs. In der Regel in allen VLAN Segmenten eine. Über ALLE dieser IP Adressen ist dort, im Gegensatz zu einem Switch, das Management erreichbar ! Hier irrst du beim Router also wenn du meinst es ist nur vom Management erreichbar.

Auf dem Router blockt man aber den Zugriff mit einer FW Regel oder ACL später.

wenn ich (zusätzlich zum untagged 10) das 10er auch unter "Trunk allowed Vlan" eintrage.....

Das ist mehr oder minder normal.Bei vielen Switches z.B. auch bei Cisco und anderen musst du auf dem Tagged Port genau angeben welches VLAN du da übertragen willst. Das macht Sinn, denn wenn du z.B. die VLANs 1, 10, 20 und 30 hast aber eigentlich nur 1 und 10 auf dem Uplink übertragen willst, du aber alle eingetragen hast, dann belasten diese Segmente mit ihrem Broad- und Multivast Traffic sinnloserweise den Uplink mit Traffic was man in der regel nicht will. Aus dem Grunde muss man explizit das VLAN eintragen was drüber gehen soll. Das gilt auch für das untagged native VLAN.

Deshalb ist es logisch das du es auch eintragen musst damit es funktioniert !

Du hast hier ja mehrere Optionen das VLAN 10 zu übertragen:

- Normal = VLAN 10 Tagged auf Router UND Switch Seite

- Über Native = VLAN 10 als Native auf Router UND Switch Seite (Kein VLAN 1 Native mehr möglich)

- Native translational = VLAN 10 als Native auf Router Seite auf VLAN 1 native auf Switchseite (Wenn man im Switch VLAN 1 belassen will)

Das widerspricht sich doch mit dem im Tutorial genannten Ausführungen unter Punkt 1.4, oder?

Eigentlich nicht ! Was da steht bezieht sich ja immer aufs Native VLAN 1. Man könnte das natürlich auch auf jede beliebige andere VLAN ID setzen aber siehe oben...aus Gründen Anfänger nicht zu verwirren wurde es so belassen um Probleme zu minimieren was dann 90% aller Designs und Hardware abdeckt.dass das Management vlan (im tutorial wird dafür ja das default 1 genommen, ich das 10er), immer untagged sein sollte.

Nein !Das wäre letztlich der technisch völlig falsche Schluss. Ob man das Management VLAN Tagged oder Untagged überträgt ist eher eine Frage der Kosmetik. Wenn man ein anderes VLAN als die 1 für das Management auswählt ist das generell richtig aber dieses VLAN überträgt man dann immer auch Tagged auf einem Uplink.

Wenn das im Tutorial so rüberkommt ist das komplett falsch jedenfalls in Bezug auf das Management VLAN.

Das Management ins VLAN 1 (Default) zu legen ist aus Sicherheits Sicht immer ein großer Fehler.

Klar, denn alle nicht zugeordneten Switchports landen im Default VLAN. Jeder nicht zugeordnete Port birgt also so das Risiko das Endgeräte die entweder durch Zufall oder Fehler dann in diesem VLAN liegen sofort Zugriff auf alle Management IP Adressen haben. Etwas was man in einem Netzwerk ganz sicher nicht will.

Ob jemand in einem Heimnetz sowas für wichtig erachtet sei dahingestellt und muss jeder selber für sich ausmachen.

In einem Firmennetz ist das aber ein NoGo für einen Admin.

Fazit:

Management Netz immer ungleich 1 wählen, das Management Netz Tagged übertragen, Management IPs in dieses VLAN legen und am Router mit ACLs sichern !

Das wäre der richtige Weg und so wird es in gesicherten Netzen auch immer gemacht !

Hope this helps ?!

Wenn es die Möglichkeit gibt

Ein virtuelles Bier bitte !!! Aber zur Thematik:

weil ich ja was lernen will

Sehr löblich !!weil ich ja was lernen will

Ich poste diese Fragen aber lieber, wenn ich morgen alle Server etc. umgestöpselt habe

Wir sind gespannt....Deswegen zieht sich das alles etwas.

Hört sich nach einer richtigen Grundrenovierung des Netzes an ?! nur habe ich alle ports in die bridge gepackt und bei ip - adresses nur eine ip (nämlich die des switches selbst im management vlan 10)

Das ist per se erstmal nicht falsch. Hängt aber immer genau davon ab was du machen willst. Nativ geroutete Ports gehören z.B. nicht in die Bridge.Im diese Frage zielführend und hilfreich zu beantworten müsste man also genau wissen WAS diese Ports machen sollen (tagged, untagged, routing)

unter vlan alle vlans mit bridge selbst und vlan selbst tagged und dann die ports tagged oder intagged

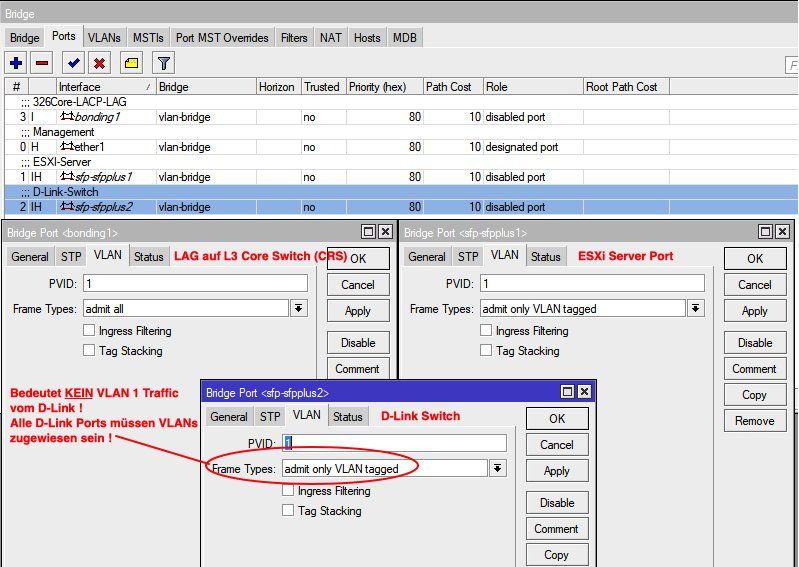

Das ist falsch ! Jedenfalls was die Endgeräte Ports (untagged) anbetrifft.Grundlegend ist es so bei den Bridge Port Member:

- Alle Ports sind Member Ports der Bridge außer den direkt gerouteten (IP Adresse direkt auf dem physischen Port)

- VLAN IP Ports nur tagged

- Trunk sprich Tagged Uplinks als Admid all

- Endgeräte Ports Untagged als Admit only untagged

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Achtung:

Bonding Ports werden mit ihrem Bonding Interface eingetragen und nicht mit den physischen Ports. Die physischen Bonding Port kommen nicht in der Bridge Konfig vor sowohl bei den Membern als auch VLAN !!!

In der Bridge VLAN Konfig geht es so:

- Nur die Trunk/Uplink Ports (tagged) werden definiert. (Bei den Endgeräte Ports (untagged) reicht die PVID Zuweisung des Ports selber !)

- Bridge ist als tagged definiert

- VLAN IP Port ist tagged definiert (Bei dir ja nur einzig das VLAN 10)

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Fertisch.

Das sind die simplen Grundregeln bei Router OS.

Aber das scheint so nicht zu stimmen.

Stimmt ! Das hast du einiges völlig verwurschtelt. Halte dich einfach an die beiden Screenshots von oben !wo sich eine reine switch konfig von der router konfig laut tutorial unterscheidet.

Bei einer reine Switch Konfig mit Router OS hast du schlicht und einfach keine IP Adressen sprich VLAN IPs. Logisch, denn ein reiner Switch darf ja niemals routen. Einzig die IP im Management VLAN mehr nicht. Der Rest ist gleich.In einem reinen Layer 2 Switching ist aber besser Switch OS zu empfehlen. Ganz nebenbei: Das konfiguriert man übrigens auch mit WinBox ! Jedenfalls auf den CRS Systemen.

Wie bereits oben gesagt, kann ich von einer vm in vlan 200 den crs309 nicht anpingen und umgekehrt.

Bedeutet das du dann keinerlei VLAN Connectivity auf dem CRS Switch hast Hier hast du also de facto etwas schon grundlegend falsch gemacht.

Sehr wichtig wäre hier jetzt mal ein WinBox Screenshot gewesen um dir schnell und zielführend helfen zu können !!

Leider hat es scheinbar dafür bei dir nicht gereicht so das wir hier weiter raten müssen.

Ich dachte eigentlich, alle physischen ports in eine bridge zusammenpacken und das teil ist ein Switch

Nicht denken sondern nachdenken...Jein. Es hängt immer von der Funktion des Ports ab und wie insbesondere PVID und VLAN in der Bridge definiert sind ! Leider fehlen, wie gesagt, die Screenshots so das wir deine fehler nicht aufdecken und analysieren können.

Halte dich ganz einfach an die Punkte 1.3 und 1.4 des Tutorials oben und überprüfe die gewissenhaft. Dort liegen deine Fehler !

Wie sieht die routerOS Konfig aus, wenn man einen reinen Switch haben will (der aber vlan macht)???

Keinerlei IP Adressen außer Management. Der Rest ist identisch zur L3 Konfig.welche pvid die bridge selbst haben soll (pvid 1?)?

Sie selber hat immer 1 und dabei solltest du es auch belassen !Und wenn ich einen port auf only tagged einstelle, welchen einfluss hat dann die pvid noch?

Das dann untagged Pakete an so einem Port immer in dem VLAN landen was als PVID dort definiert ist. Guckst du auch hier zu dem Thema PVID:Warum gibt es PVID bei VLANs?

Lesen und verstehen...

dass ich bei only tagged ports die pvid auf 1 lasse, das geht dann ins nichts, oder?

Nein, siehe oben.Richtig ist aber das du an den Tagged Ports (Switch Uplinks) die PVID immer auf 1 belässt.

Die PVID wird nur einzig auf den Endgeräte Ports (untagged) immer auf den ID Wert gesetzt in dessen VLAN sich dieser untagged Port befinden soll ! Ganz einfach...

Bei trunks, die mehrere vlans tagged übertragen, auch das management vlsan, müssen die trotzdem auf admit all stehen, oder kann ich die auch only tagged einstellen?

Wenn du das Default VLAN 1 (PVID 1) nicht mit übertreagen willst, dann kannst du auch admit only tagged dort einstellen, denn das bedeutet das dann an diesem Port einzig nur Tagged Frames übertragen werden ! Untagged Paket werden dann an solchen Ports verworfen.Eigentlich ist es ganz simpel.

Gehe immer strategisch vor:

- Konfiguriere zuallererst deinen Layer 3 (Routing) Core Switch, denn der ist der Wichtigste. Erstmal nur mit den wichtigsten VLANs um es übersichtlich zu halten.

- Dann hängst du daran erstmal einen der L2 Access Switches.

- Jetzt testest du wasserdicht das alle VLAN Ports sowohl auf Core als auch Access entsprechend die jeweils korrespondierende VLAN IP des L3 Core Switches pingen können. Dann die IP des Internet Routers.

- Klappt das hast du alles richtig gemacht ! Dann hängst du die weiteren L2 Access Switches an und testest wieder sukzessive.

dass ich auf demcrs309 eben doch keine Switch konfig habe

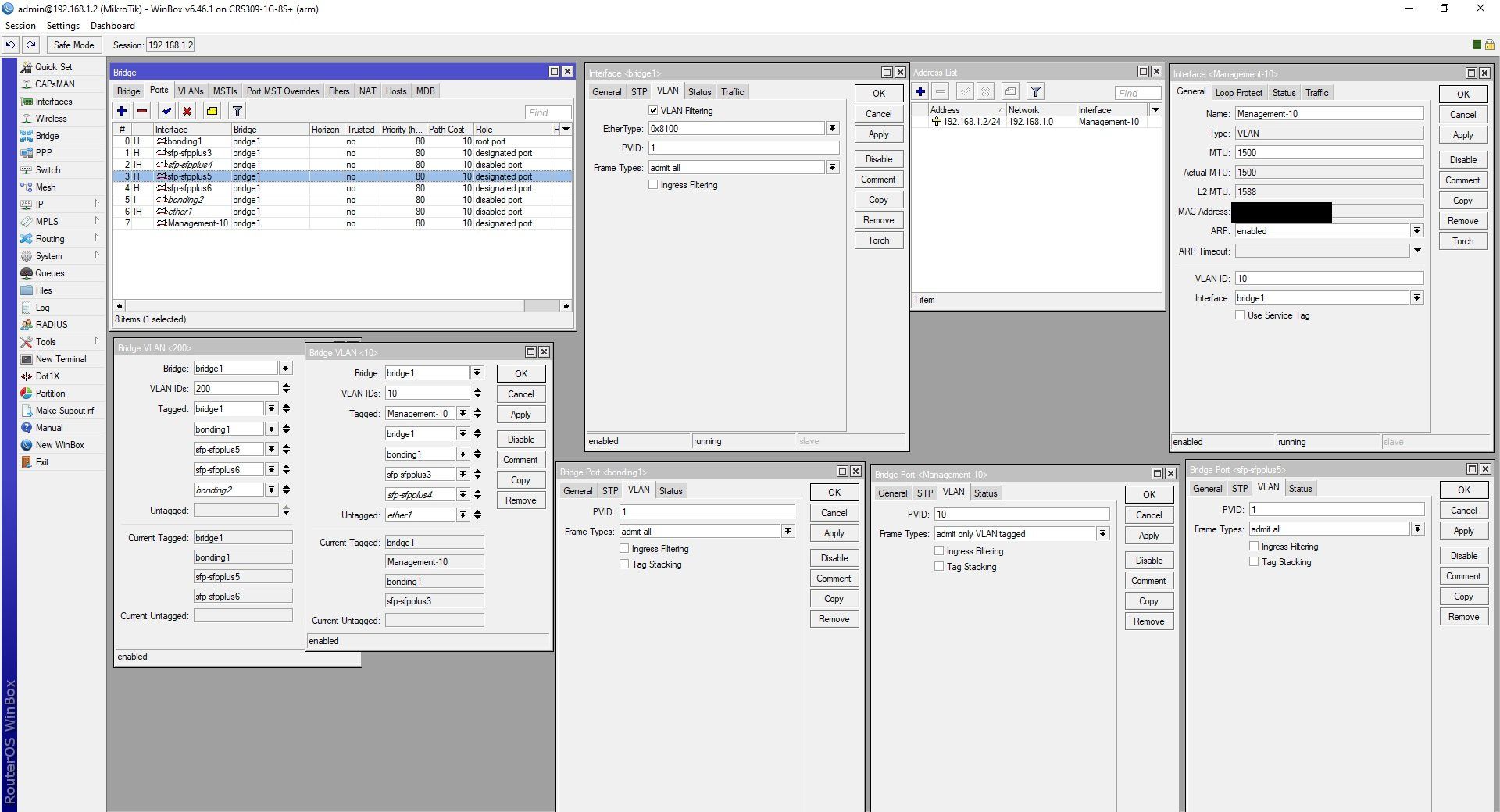

Du hast vermutlich eine aber ganz sicher eine Falsche !!Hier mal ein Beispiel einer laufenden Router OS Switch Konfig auf einem baugleichen CRS305 mit folgender Port Belegung:

- sfp+1 = ESXi Server (nur Tagged, VLAN 200)

- sfp+2 = Uplink zum D-Link Switch (nur Tagged, VLAN 10 und 300)

- sfp+3, sfp+4 = bonding1 (LACP LAG auf den L3 Core Switch)

- ether1 = Management, untagged

Die entsprechenden anderen Ports kann man sich durch diese Grundkonfiguration selber logisch erschliessen. Generell ist es immer und immer wieder dieselbe Konfig wie sie auch im hiesigen MT_Tutorial genau beschrieben ist.

Grundkonfig ist eine angepasste Default Konfig des CRS.

Los gehts...

1.) Setzen der zusätzlichen virtuellen Interfaces:

Hier benötigst du einzig und allein nur das VLAN 10 Interface (Management) und die entsprechenden Bonding Interfaces. Als Beispiel hier nur bonding1 (sfp3 und 4) zum L3 Core.

2.) Konfig der VLAN Bridge und ihrer Parameter:

3.) Ports in der Bridge mit entsprechender PVID setzen:

Im Eifer des Gefechtes fehlt hier leider der Management Port ether1 mit den Settings:

- PVID = 10

- Frame Types = Admit only Untagged

4.) VLAN Tagging in der Bridge einstellen:

Ist mehr oder minder selbsterklärend.

Untagged ether1 für das management VLAN 10 muss man nicht eintragen, denn das ist durch die PVID in der Bridge Port Definition (Schritt 3) fest vorgegeben.

5.) Setzen der Management IP Adressen und Default Route auf den L3 Core:

6.) Fertisch !

Diese Konfig funktioniert so fehlerlos in einem laufenden Cisco und Ruckus ICX Switch Umfeld. Der Cisco Catalyst ersetzt hier den Bonding Uplink und ein Ruckus ICX den D-Link. Das ist beliebig austauschbar und zeigt eindeutig und ohne Zweifel DAS es eine laufende Switching Konfig ist !!!

Im Grunde ein simples Setup ohne besondere Anforderungen. Warum du daraus so einen aufwendingen Thread machst bleibt etwas unverständlich ?!

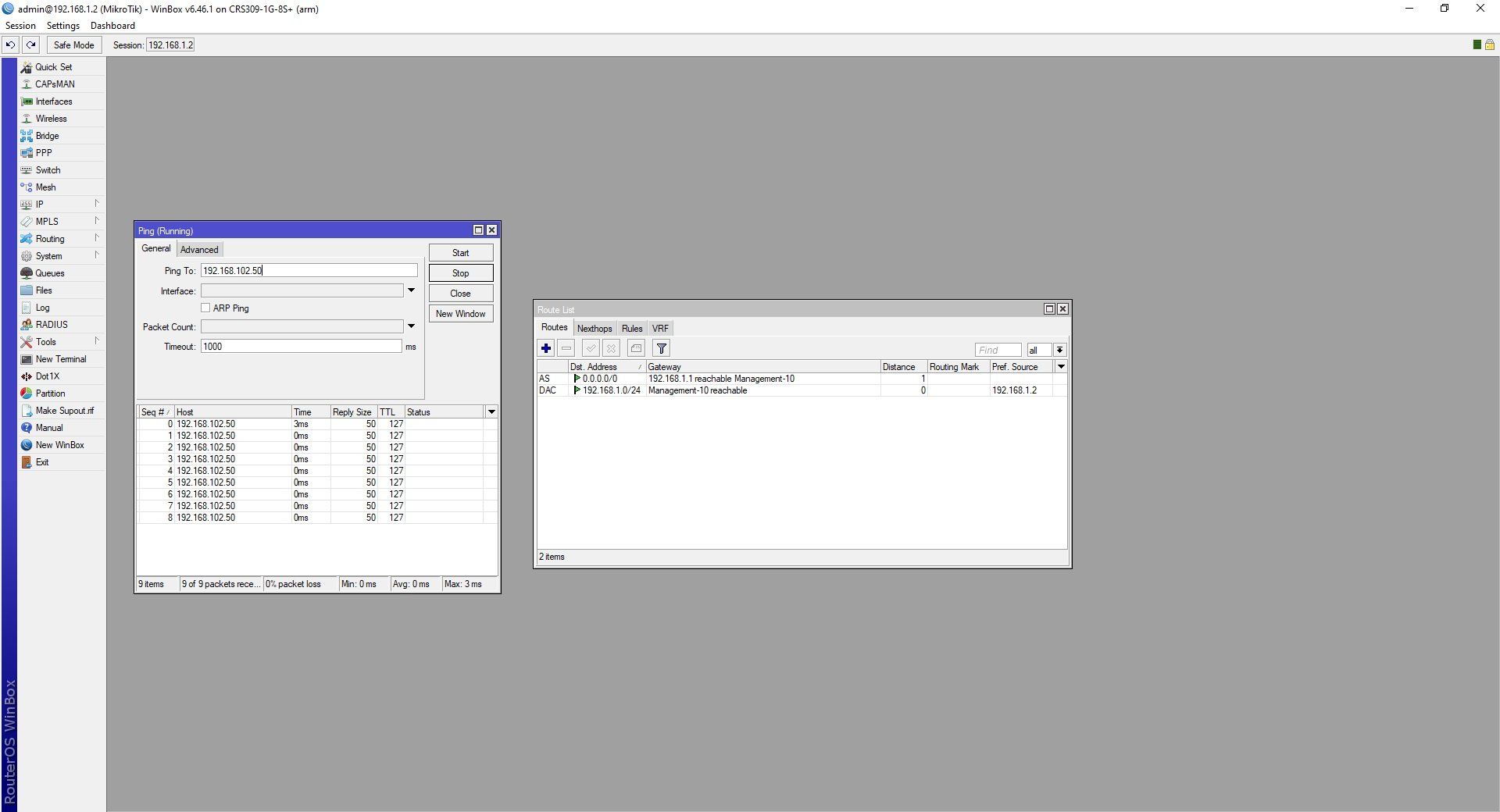

Das der CRS nichts in anderen VLANs pingen kann zeigt ganz eindeutig das du das Bonding Interface auf den Core L3 CRS falsch konfiguriert hast !

Im Mindesten muss ja ein Ping auf die VLAN 10 Management IP des CRS309 möglich sein und das von allen Switches bzw. Endgeräten im VLAN 10 !

Das ist eine Mindestanforderung die du erstmal zum Fliegen bringen solltest. Sie würde dir dann auch zeigen das du auf den Uplinks überall das Tagging sauber konfiguriert hast was jetzt scheinbar nicht der Fall ist.

Du solltest im nächsten Anlauf einmal ruhig, strukturiert und vor allem strategisch vorgehen bei der Konfiguration des CRS309.

Unter der zwingenden Voraussetzung das der LACP LAG vom L3 Core sauber konfiguriert ist und auch richtig funktioniert (hier wäre ein Screenshot hilfreich weil man deiner Konfig leider nicht trauen kann !) gehst du mit der Konfig des CRS309 so vor und bitte in genau dieser Reihenfolge !!

Ziel ist es den CRS309 erstmal nur mit dem Bonding Interface an den L3 Core Switch zu bringen und ihn per Management erreichbar und pingbar zu machen:

- CRS 309 resetten auf einen Werksreset MIT Default Konfig

- Virtuelle Interfaces setzen und erstmal nur das bonding1 (sfp1 und 2) auf den Core und das VLAN 10 IP Interface setzen (ID 10 auf Bridge Interface). Mehr nicht !

- Bridge enstprechend customizen, VLAN Filtering Haken setzen

- Bridgeports: (wichtig) sfp1 und 2 aus den Bridgeports austragen und dafür das bonding1 Interface setzen. Bonding1=PVID1, FrameType=admit all, VLAN10=PVID10, TrameType=Admit Tagged

- Bridge VLAN setzen. Erstmal nur VLAN 10 Management = Tagged auf Interfaces: Bridge, VLAN 10 und bonding1

- VLAN 10 IP Adresse setzen auf eine freie für den CRS309 in deinem Management VLAN und die Default Route auf die VLAN 10 IP des L3 Core Switches setzen.

DAS wäre jetzt die Minimalkonfig in der ein Pingen des CRS309 möglich sein muss, ebenso ein Ping vom L3 Core auf den CRS309. Generell muss ein Ping auf und von allen Management Geräten auf den CRS309 klappen !

Bis hierhin MUSST du erstmal kommen im ersten Anlauf.

Ohne das das Pingen funktioniert musst du hier NICHT weitermachen, denn das zeigt das du den Uplink zum Core falsch konfiguriert hast.

Das Pingen des 309er Management Interfaces MUSS klappen. Erst wenn das geht kannst du in der Bridge mit den anderen VLANs weitermachen !!!

Halte dich an diese Setup Reihenfolge des CRS309 !

Eine Frage noch zum Schluss:

Warum ist das QNAP NAS Tagged angeschlossen im VLAN 200 ???

Das ist doch eigentlich Blödsinn wenn es einzig nur im VLAN 200 arbeitet. Dann schliesst man simple Endgeräte niemals Tagged an sondern immer Untagged wie es bei nicht VLAN Endgeräten ja üblich ist.

Also zu meiner Ehrenrettung, komplett verwurschtelt habe ich es nicht.

OK, dann wollen wir mal nicht so sein ! Das habe ich nur, weil das Qnap die ethernet ports taggen kann

Nur weil es das kann bedeutet das noch lange nicht das es dann auch Sinn macht. Best Practise ist Endgeräte in einem festen VLAN immer UNtagged !wenn ich eine Sache komplett verstanden habe.

Das ist auch gut so, denn nur so lernt man was was auch hängenbleibt ! Ich bin dir unendlich dankbar für deine Hilfe (und deine Geduld).

Immer gerne...