Hilfe benötigt zu IPSec (LAN to LAN) Draytek - Bintec Fehler: Payload lengths do not match

Hallo zusammen,

bisher hatten wir an allen unseren Standorten Bintec RS123 im Einsatz. Hier war es, wenn auch nicht einfach, kein Problem die dauerhaften VPN-Verbindungen einzurichten.

Nun haben wir allerdings an einem Standort einen Draytek Vigor 2962 als Ersatz eingebaut und ich bekomme das VPN nicht zum fliegen.

Vorab zur Erklärung unseres Netzwerkaufbaus. Wir haben an allen Standorten eine FritzBox vorne weg stehen mit fester IP und Portweiterleitungen auf den dahinter liegenden Bintec. Freigegeben ist: 500/UDP, 4500UDP und Protokoll ESP.

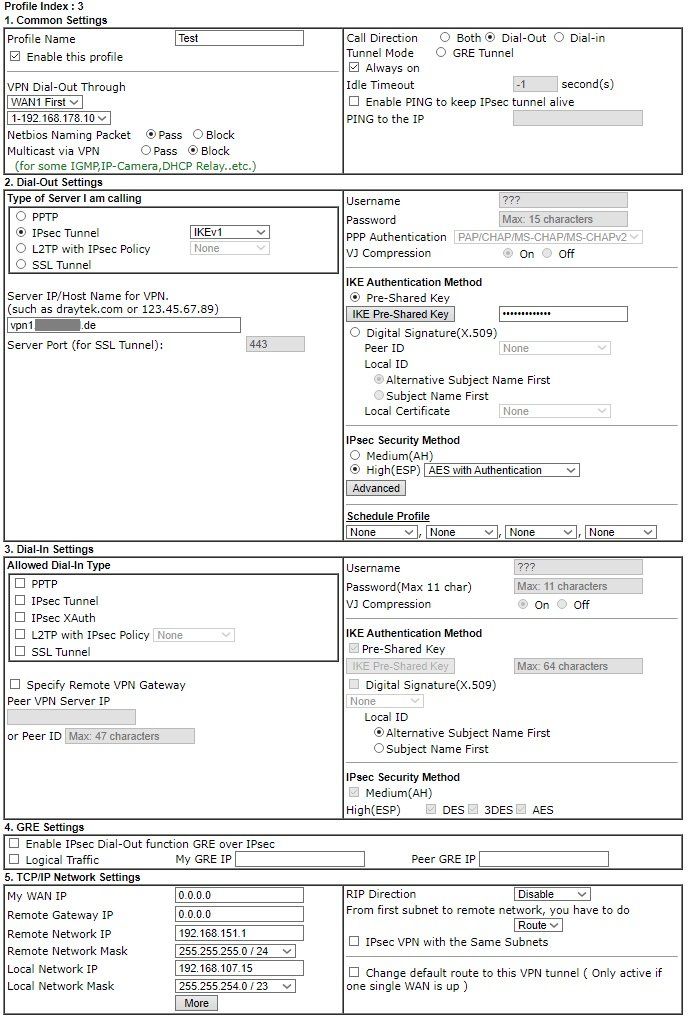

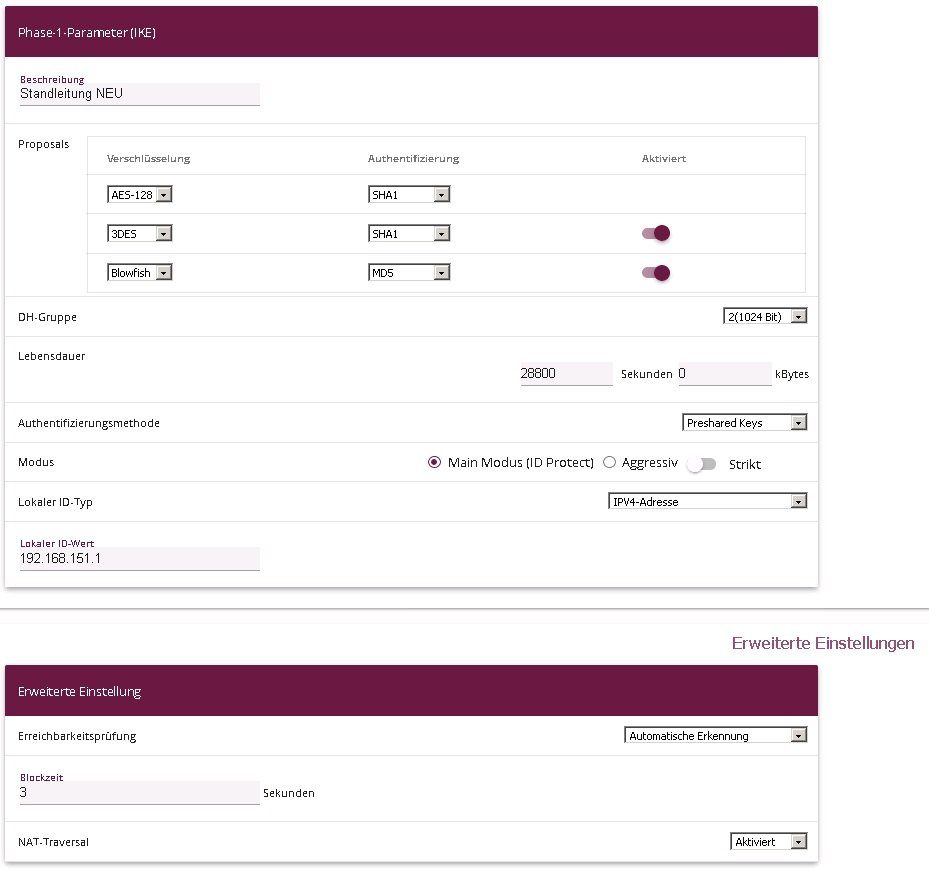

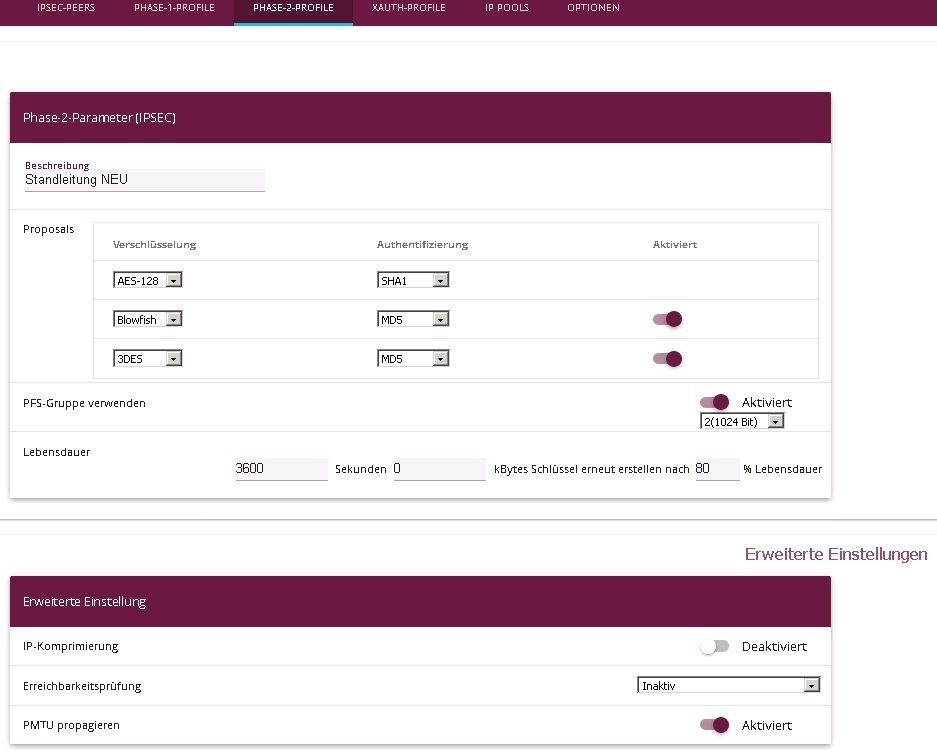

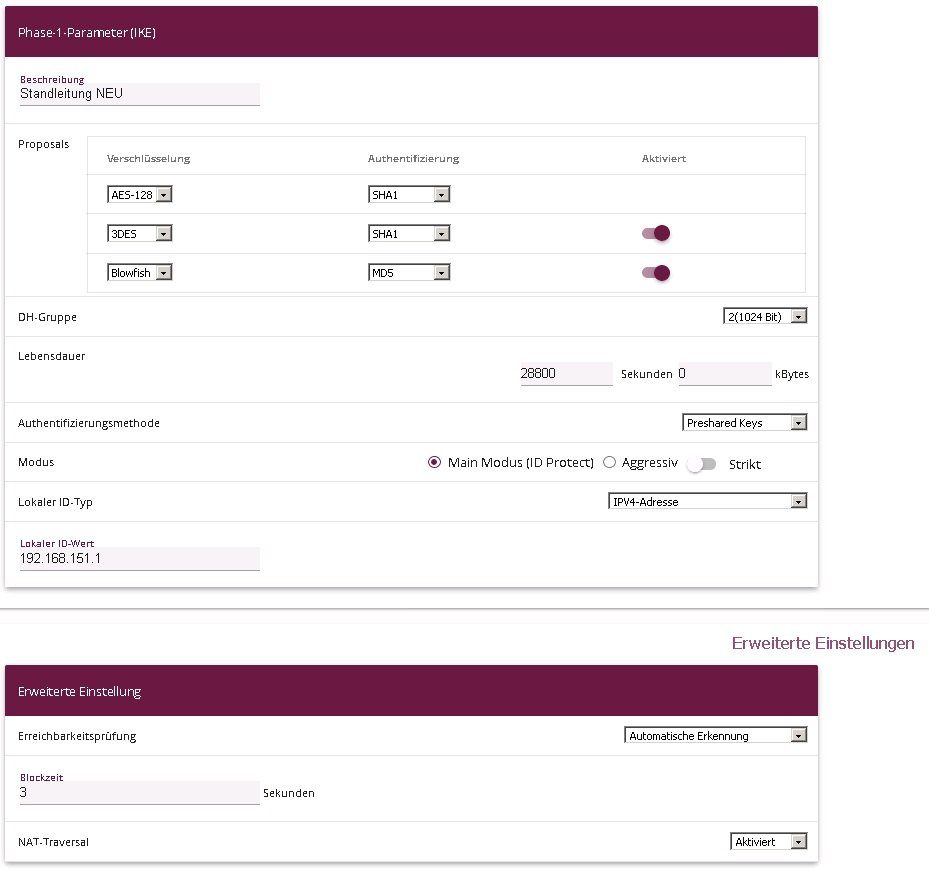

Bei der Einrichtung der VPN Konfiguration zwischen dem Draytek und Bintec habe ich mich an folgende Anleitung gehalten:

Wie konfiguriere ich einen VPN-Tunnel zwischen einer Digitalisierungsbox und einem Draytek Router?

Soweit zur aktuellen Ausgangssituation. In meinem Fall soll nur der Draytek einen Tunnel zum Bintec aufbauen. Nicht umgekehrt. Was ich sehen kann ist, dass der Draytek den Bintec erreichen kann und auch versucht einen Tunnel aufzubauen. Im Protokoll des Bintec ist folgendes zu sehen:

Ich habe die externe IP in dem Log unkenntlich gemacht. Kann mir jemand von Euch sagen wo der Fehler zu suchen ist? Ich kann mit der Meldung "Payload lengths do not match" nichts anfangen. Nachdem ich inzwischen Tage damit verbringe das ans Laufen zu bekommen wende ich mich verzweifelt an Euch. Ich weiß da wirklich nicht mehr weiter.

Falls weitere Informationen benötigt werden reiche ich diese gern nach. Leider scheint der Draytek kein wirklich aussagekräftiges Log zu führen. Jedenfalls konnte ich auf der Initialseite nichts aussagekräftiges finden.

Vielen Dank und Grüße

bisher hatten wir an allen unseren Standorten Bintec RS123 im Einsatz. Hier war es, wenn auch nicht einfach, kein Problem die dauerhaften VPN-Verbindungen einzurichten.

Nun haben wir allerdings an einem Standort einen Draytek Vigor 2962 als Ersatz eingebaut und ich bekomme das VPN nicht zum fliegen.

Vorab zur Erklärung unseres Netzwerkaufbaus. Wir haben an allen Standorten eine FritzBox vorne weg stehen mit fester IP und Portweiterleitungen auf den dahinter liegenden Bintec. Freigegeben ist: 500/UDP, 4500UDP und Protokoll ESP.

Bei der Einrichtung der VPN Konfiguration zwischen dem Draytek und Bintec habe ich mich an folgende Anleitung gehalten:

Wie konfiguriere ich einen VPN-Tunnel zwischen einer Digitalisierungsbox und einem Draytek Router?

Soweit zur aktuellen Ausgangssituation. In meinem Fall soll nur der Draytek einen Tunnel zum Bintec aufbauen. Nicht umgekehrt. Was ich sehen kann ist, dass der Draytek den Bintec erreichen kann und auch versucht einen Tunnel aufzubauen. Im Protokoll des Bintec ist folgendes zu sehen:

1 2021-03-22 12:23:39 Information IPSec P1: peer 1 (Test) sa 29098 (I): delete ip 192.168.150.2 -> ip 90.187.XX.XXX: Blocked

2 2021-03-22 12:23:39 Information IPSec P1: peer 1 (Test) sa 0 (-): blocked for 3 seconds

3 2021-03-22 12:23:39 Information IPSec P1: peer 1 (Test) sa 29098 (I): failed id ipv4(any:0,[0..3]=192.168.151.1) -> ip 90.187.XX.XXX (Payload lengths do not match)

4 2021-03-22 12:23:39 Debug IPSec P1: peer 1 (Test) sa 29098 (I): notify id ipv4(any:0,[0..3]=192.168.151.1) -> id No Id (unencrypted): Payload lengths do not match proto 1 spi(16) = [ffccce7a 2447afc9 : e2da8e69 3727580a]

5 2021-03-22 12:23:39 Debug IPSec P1: peer 1 (Test) sa 29098 (I): [IP] NAT-T: port change: local: 192.168.150.2:500->192.168.150.2:4500, remote: 90.187.XX.185:500->90.187.XX.185:4500

6 2021-03-22 12:23:39 Information IPSec P1: peer 1 (Test) sa 29098 (I): Vendor ID: 90.187.XX.185:500 (No Id) is 'Dead Peer Detection (DPD, RFC 3706)'

7 2021-03-22 12:23:39 Information IPSec P1: peer 1 (Test) sa 29098 (I): Vendor ID: 90.187.XX.185:500 (No Id) is 'draft-ietf-ipsra-isakmp-xauth-06'

8 2021-03-22 12:23:39 Information IPSec P1: peer 1 (Test) sa 29098 (I): Vendor ID: 90.187.XX.185:500 (No Id) is 'draft-ietf-ipsec-nat-t-ike-00'

9 2021-03-22 12:23:39 Information IPSec P1: peer 1 (Test) sa 29098 (I): Vendor ID: 90.187.XX.185:500 (No Id) is 'draft-ietf-ipsec-nat-t-ike-02'

10 2021-03-22 12:23:39 Information IPSec P1: peer 1 (Test) sa 29098 (I): Vendor ID: 90.187.XX.185:500 (No Id) is 'draft-ietf-ipsec-nat-t-ike-02'

11 2021-03-22 12:23:39 Information IPSec P1: peer 1 (Test) sa 29098 (I): Vendor ID: 90.187.XX.185:500 (No Id) is 'draft-ietf-ipsec-nat-t-ike-03'

12 2021-03-22 12:23:39 Information IPSec P1: peer 1 (Test) sa 29098 (I): Vendor ID: 90.187.XX.185:500 (No Id) is 'RFC XXXX'

13 2021-03-22 12:23:39 Information IPSec P1: peer 1 (Test) sa 29098 (I): Vendor ID: 90.187.XX.185:500 (No Id) is 'BINTECELMEG Heartbeats Version 1'

14 2021-03-22 12:23:39 Information IPSec P1: peer 1 (Test) sa 29098 (I): Vendor ID: 90.187.XX.185:500 (No Id) is 'BINTECELMEG'

15 2021-03-22 12:23:39 Debug IPSec P1: peer 1 (Test) sa 29098 (I): identified ip 192.168.150.2 -> ip 90.187.XX.XXX

16 2021-03-22 12:23:38 Information IPSec P1: peer 1 (Test) sa 0 (-): reactivated

17 2021-03-22 12:23:35 Information IPSec P1: peer 1 (Test) sa 29097 (I): delete ip 192.168.150.2 -> ip 90.187.XX.XXX: Blocked

18 2021-03-22 12:23:35 Information IPSec P1: peer 1 (Test) sa 0 (-): blocked for 3 seconds

19 2021-03-22 12:23:35 Information IPSec P1: peer 1 (Test) sa 29097 (I): failed id ipv4(any:0,[0..3]=192.168.151.1) -> ip 90.187.XX.XXX (Payload lengths do not match)

20 2021-03-22 12:23:35 Debug IPSec P1: peer 1 (Test) sa 29097 (I): notify id ipv4(any:0,[0..3]=192.168.151.1) -> id No Id (unencrypted): Payload lengths do not match proto 1 spi(16) = [77f5a0ae 281d8f08 : 4c21b225 b538c7b2]Ich habe die externe IP in dem Log unkenntlich gemacht. Kann mir jemand von Euch sagen wo der Fehler zu suchen ist? Ich kann mit der Meldung "Payload lengths do not match" nichts anfangen. Nachdem ich inzwischen Tage damit verbringe das ans Laufen zu bekommen wende ich mich verzweifelt an Euch. Ich weiß da wirklich nicht mehr weiter.

Falls weitere Informationen benötigt werden reiche ich diese gern nach. Leider scheint der Draytek kein wirklich aussagekräftiges Log zu führen. Jedenfalls konnte ich auf der Initialseite nichts aussagekräftiges finden.

Vielen Dank und Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 664984

Url: https://administrator.de/forum/hilfe-benoetigt-zu-ipsec-lan-to-lan-draytek-bintec-fehler-payload-lengths-do-not-match-664984.html

Ausgedruckt am: 17.07.2025 um 00:07 Uhr

11 Kommentare

Neuester Kommentar

Hallo,

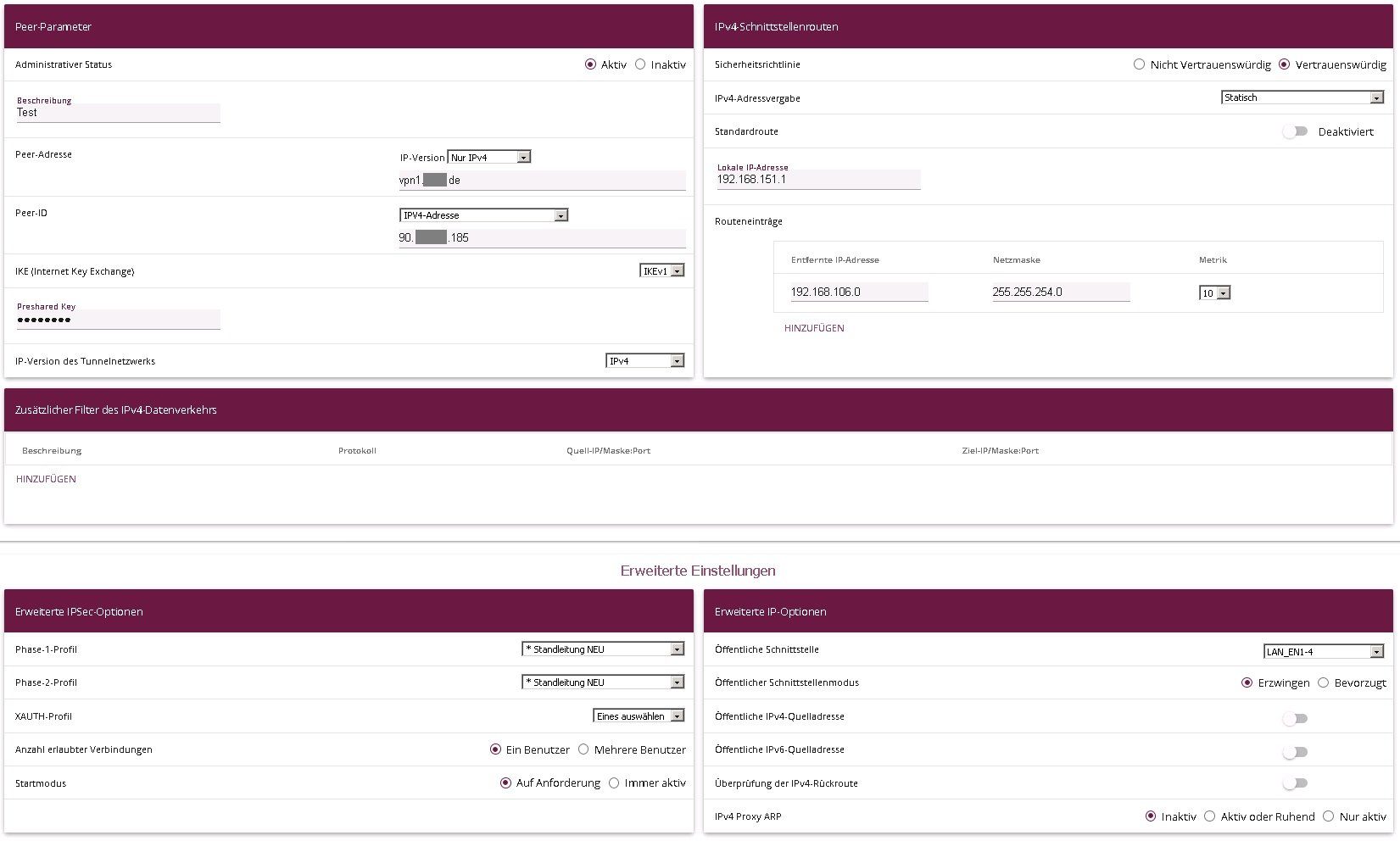

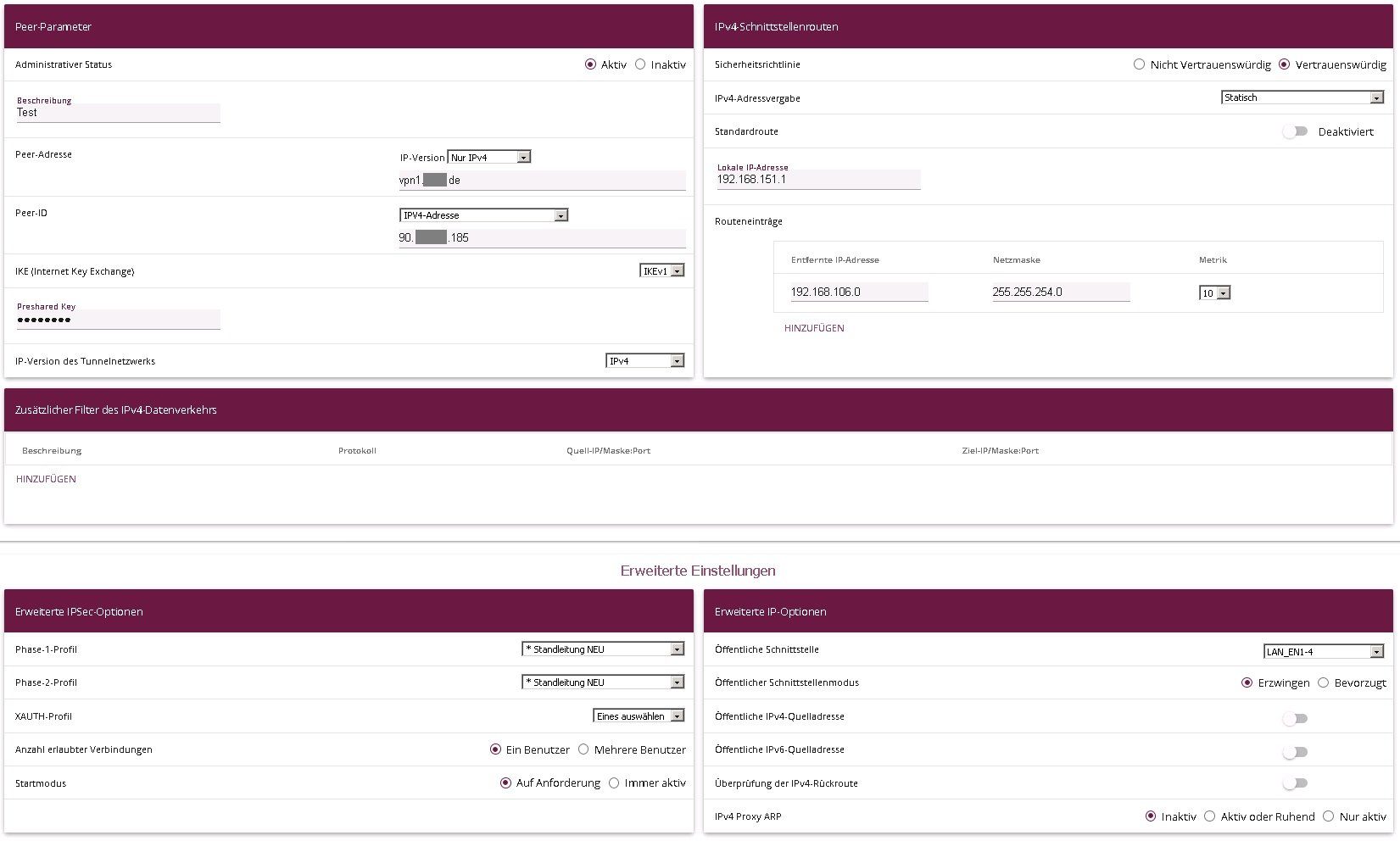

beim Bintec kann man den Typ der Peer-ID einstellen. Versuch dort man anders als IP4Adresse. Der Eintrag muss zum Eintragstyp auf dem Draytek passen, und hier passt er wohl nicht. Vielleicht musst Du auch auf dem Draytek einen anderen Eintragstyp angeben. Versuchs mal mit CN, dort aber am besten nur "einteilig" also "CN=test8346" und nicht "CN=test8346,DN=xxx,DN=de", weil da der Bintek irgendwie die Reihenfolge rückwärts liest (war zumindest bei mir so).

Grüße

lcer

Ipv4(any:0,[0..3]=192.168.151.1) -> id No Id (unencrypted)beim Bintec kann man den Typ der Peer-ID einstellen. Versuch dort man anders als IP4Adresse. Der Eintrag muss zum Eintragstyp auf dem Draytek passen, und hier passt er wohl nicht. Vielleicht musst Du auch auf dem Draytek einen anderen Eintragstyp angeben. Versuchs mal mit CN, dort aber am besten nur "einteilig" also "CN=test8346" und nicht "CN=test8346,DN=xxx,DN=de", weil da der Bintek irgendwie die Reihenfolge rückwärts liest (war zumindest bei mir so).

Grüße

lcer

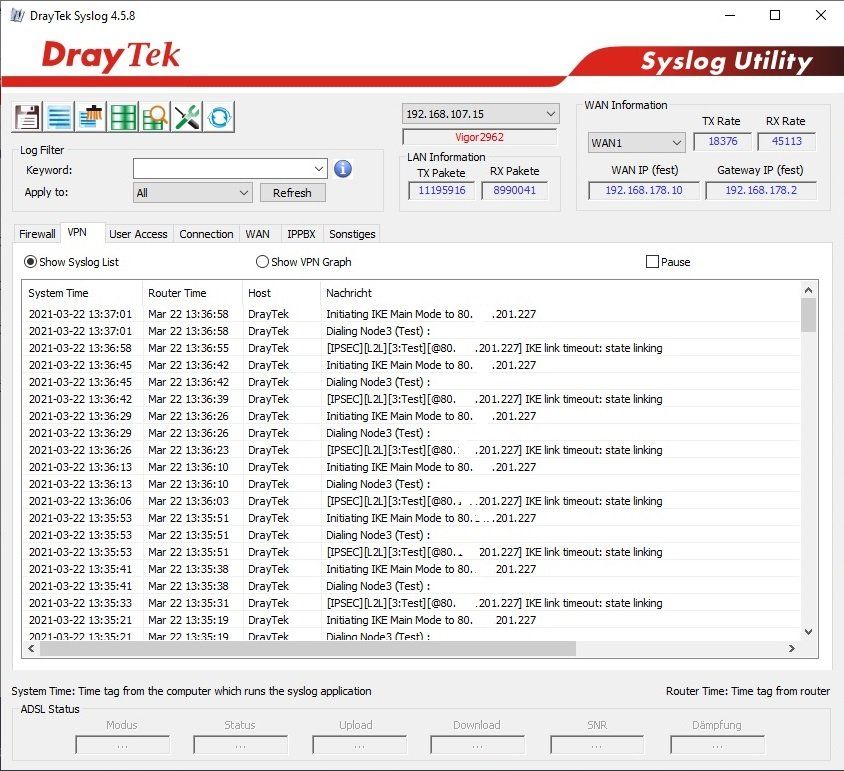

Leider scheint der Draytek kein wirklich aussagekräftiges Log zu führen.

Doch, wenn du mal nachgedacht hättest und den Syslog dort aktiviert hättest mit einem Draytek Syslog Server (Syslog Tool): draytek.com/support/knowledge-base/5746draytek.com/products/utility/

Wäre zumindestens sehr hilfreich fürs IPsec Troubleshooting auch die Error Meldungen der anderen Seite zu kennen... !!

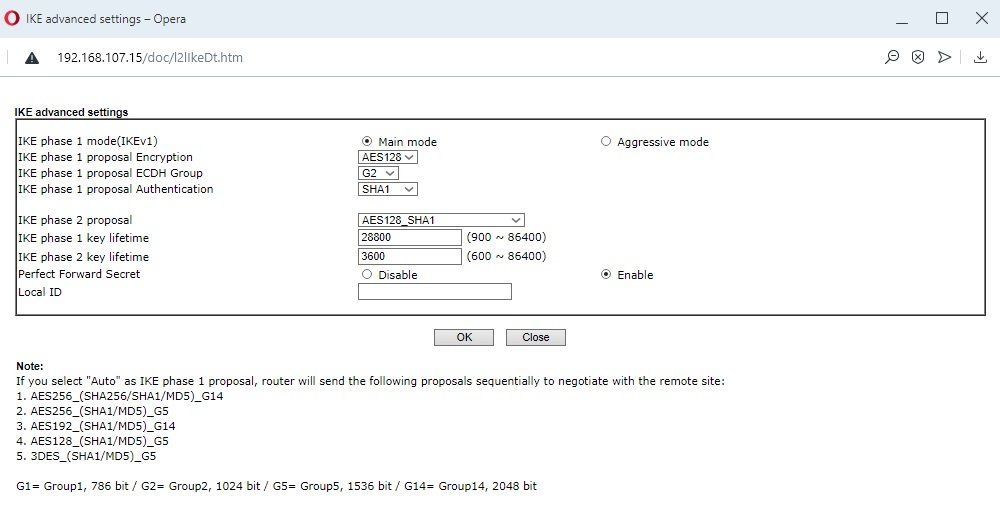

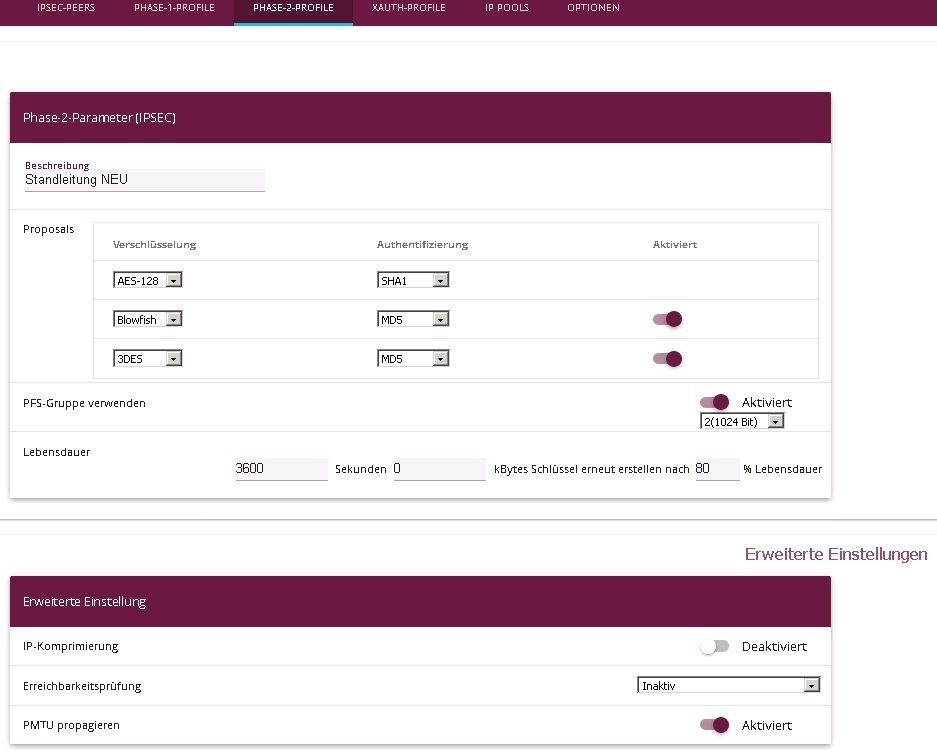

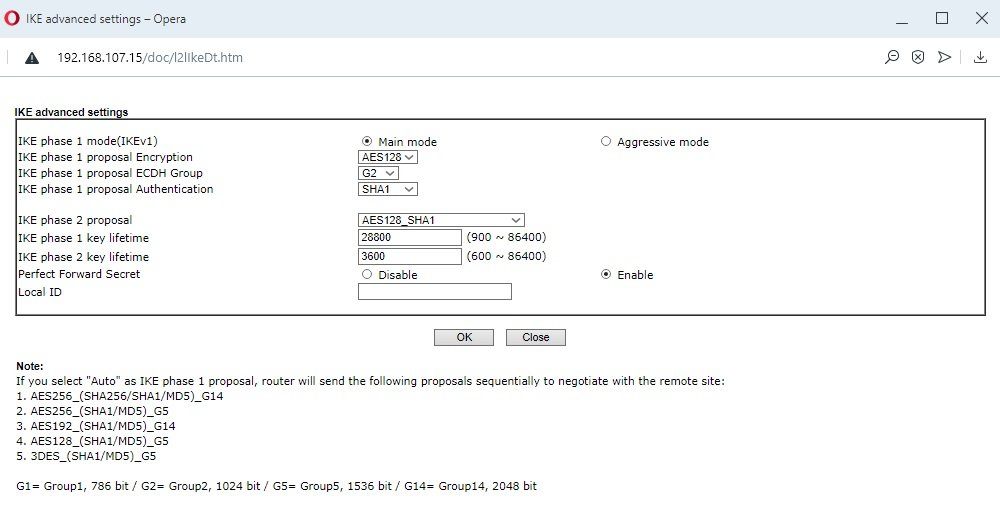

Leider kann man nicht sehen welche Cipher Suite Credentials der Draytek verwendet und ob der auch die vom Bintec geforderten supportet. Ggf. wäre es sinnvoller den Bintec mal auf "Auto" zu stellen das die sich das auskaspern.

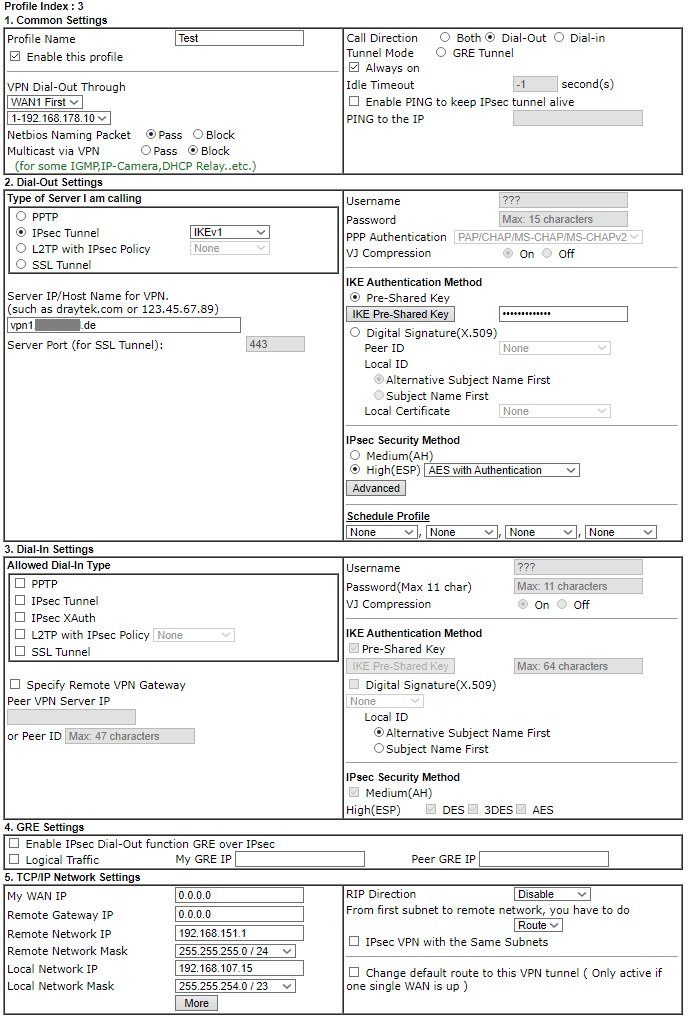

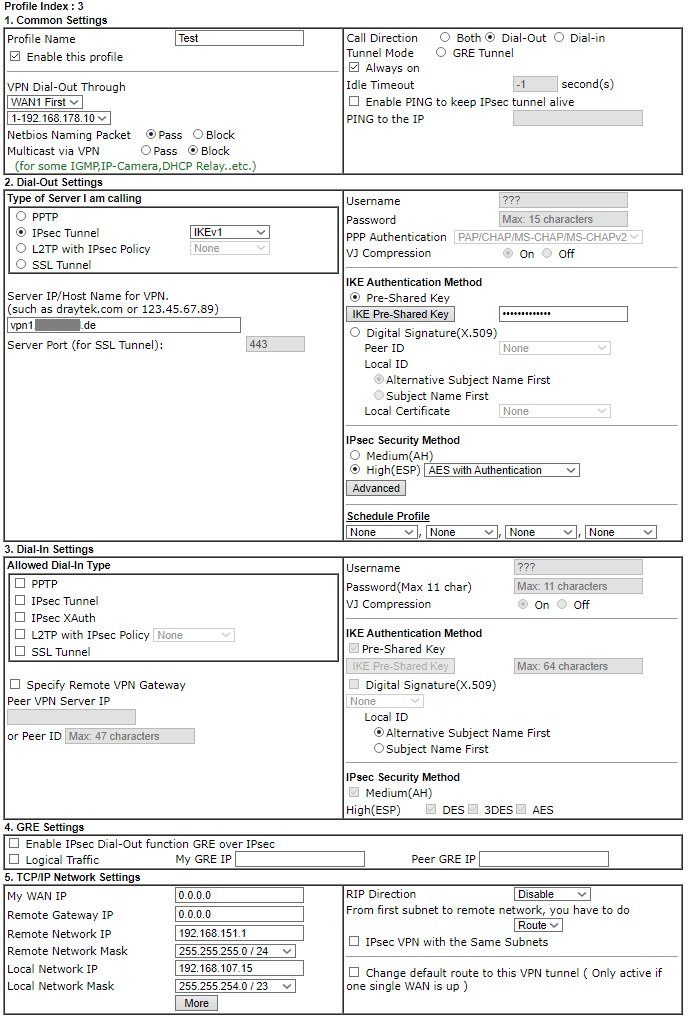

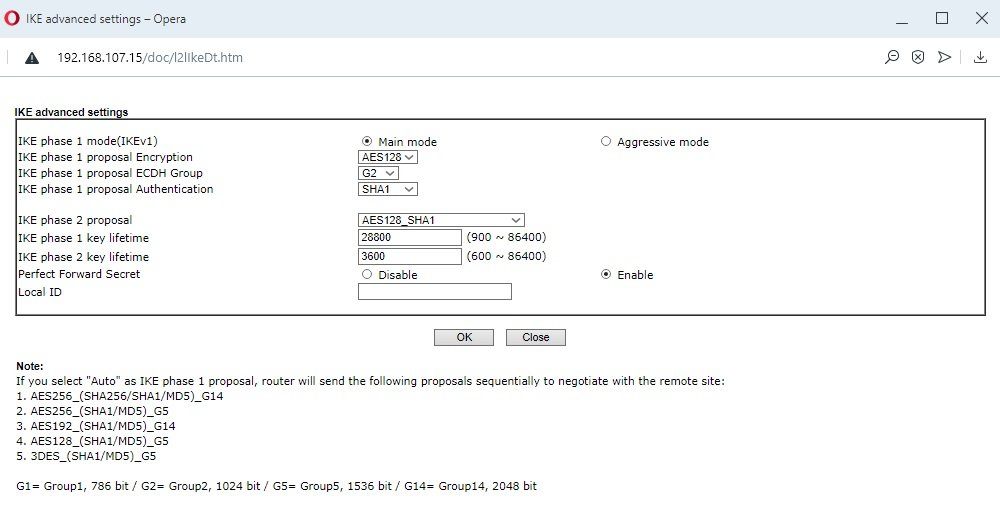

Du solltest in den Cipher Suites Settings des Draytek sicherstellen das der DH Group 14 supportet sofern der Bintec im Auto Mode ist weil der dann keine DH Group 2 mehr macht. Hier wäre mal ein Klick auf "IPsec Security, Advanced" hilfreich um zu sehen was der Draytek da genau verwendet.

Ebenso welche ID er verwendet ob IP Adresse oder Common Name. Zu 99% scheitern IPsec Tunnel weil es hier einen Mismatch dieser Settings zwischen beiden Tunnelenden gibt. Kollege @lcer00 hat es ja schon gesagt.

ich habe den Typ auf FQDN umgestellt.

Welchen denn ?? Dir ist klar das das auf beiden Seiten gemacht werden muss und die eine Seite muss jeweils den FQDN des Gegenübers kennen. Analog dazu wie man es sonst mit den IPs macht. Guckst du HIER als Beispiel.Spannend auch das Draytek Log was zeigt das der Bintec vom Draytek IP seitig gar nicht erreichbar ist.

Weiterhin fehlen die Draytek Cipher Credentials um zu vergleichen das die auf beiden Seiten identisch ist.

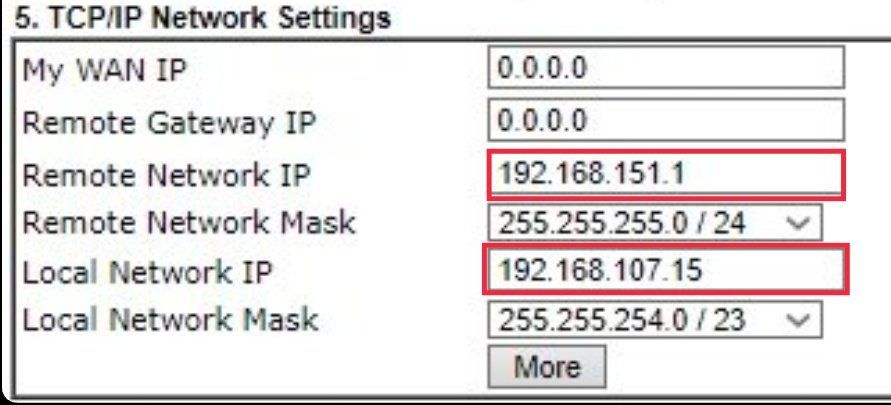

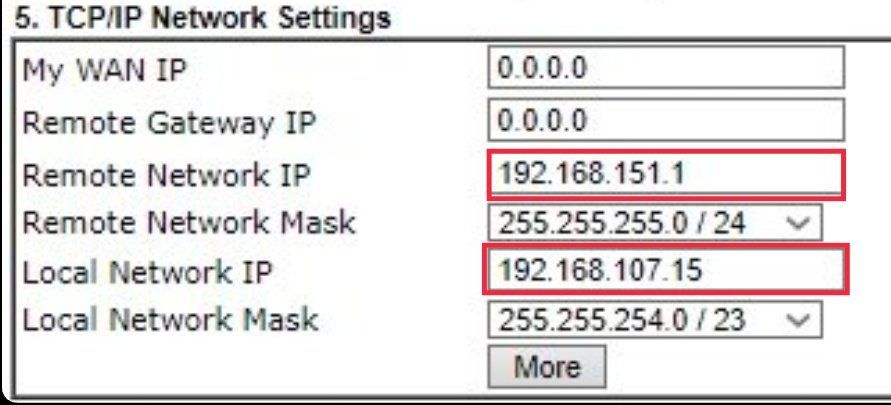

Außerdem stimmen auch die Subnetz-Adressen am Draytek in den SAs nicht, die gehören am Ende auf die jeweilige Netzadresse gesetzt!

Also 192.168.151.0 und 192.168.107.0

Also 192.168.151.0 und 192.168.107.0

Im Eifer des Gefechts glatt übersehen diesen Kardinalsfehler.... !!! 😟

Warum der TO das nicht auch gesehen hat bleibt ein Rätsel zumal dort ja mehr als deutlich Remote Network IP und Local Network IP steht.

Das damit keine "Host IP" gemeint ist die er dort fälschlicherweise eingetragen hat, ist eigentlich klar.... Wer lesen kann....

Wenn das auch auf der Bintec Seite so falsch gemacht wurde muss man sich ja nicht groß wundern.

Warum der TO das nicht auch gesehen hat bleibt ein Rätsel zumal dort ja mehr als deutlich Remote Network IP und Local Network IP steht.

Das damit keine "Host IP" gemeint ist die er dort fälschlicherweise eingetragen hat, ist eigentlich klar.... Wer lesen kann....

Wenn das auch auf der Bintec Seite so falsch gemacht wurde muss man sich ja nicht groß wundern.