HILFE OPNSense in Fiktivem Szenario auf ESXi

Moin,

Folgendes, ich mache grade eine Umschulung zum Fachinformatiker für Systemintegration. Leider Habe ich mit dem Bildungsträger Pech gehabt (Dozenten oft die nicht zum Thema passen, Hardware .. naja .. IT-Support bei denen .. was ist das? Also kurz gesagt Unterstützung beinahe null)

Nun folgendes Szenario ich habe einen eigenen Server im Keller stehen (Dell Poweredge R320) da ich schnell gemerkt habe das ich lieber unabhängig bin und mich nicht auf den BT verlasse. Auf dem Server läuft VMWare ESXi 6.5 lizensiert.

Wir sollen für den aktuellen Kurs eine Umgebung bauen mit mehreren Subnetzwerken (192.168.1.1 , 192.168.2.1, 192.168.3.1 ) um halt eine Firma zu Simulieren in einem Gebäude mit mehreren Etagen und Switches und Subnetzwerken.

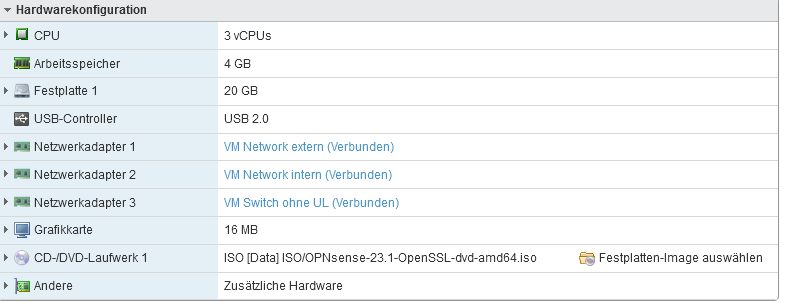

Ich habe der OPNSense mehrere Netzwerkkarten gegeben also 1 für WAN welches über meine Fritz box läuft und DHCP konfiguriert ist und als Uplink den NIC1 des Servers nutzt und ne ip im 192.168.178.0/24 bekommt.

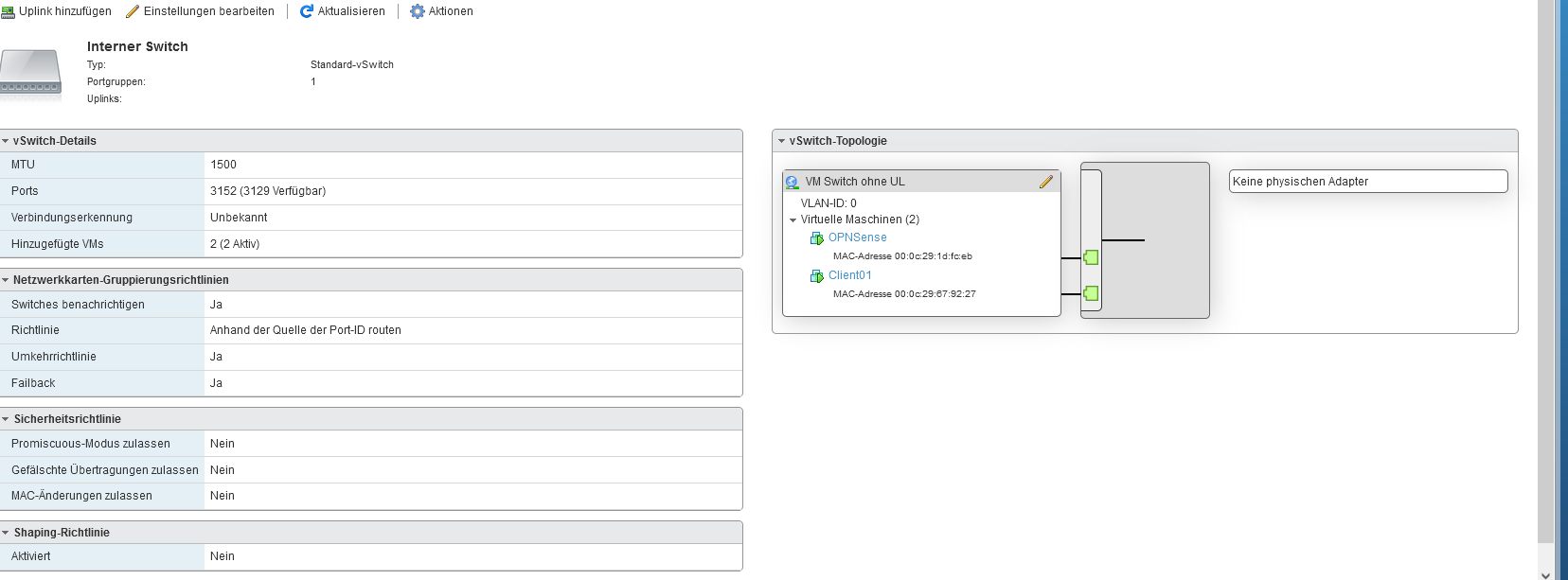

LAN1 hat einen virtuellen Switch ohne Uplink mit der ip 192.168.1.1/24 statisch.

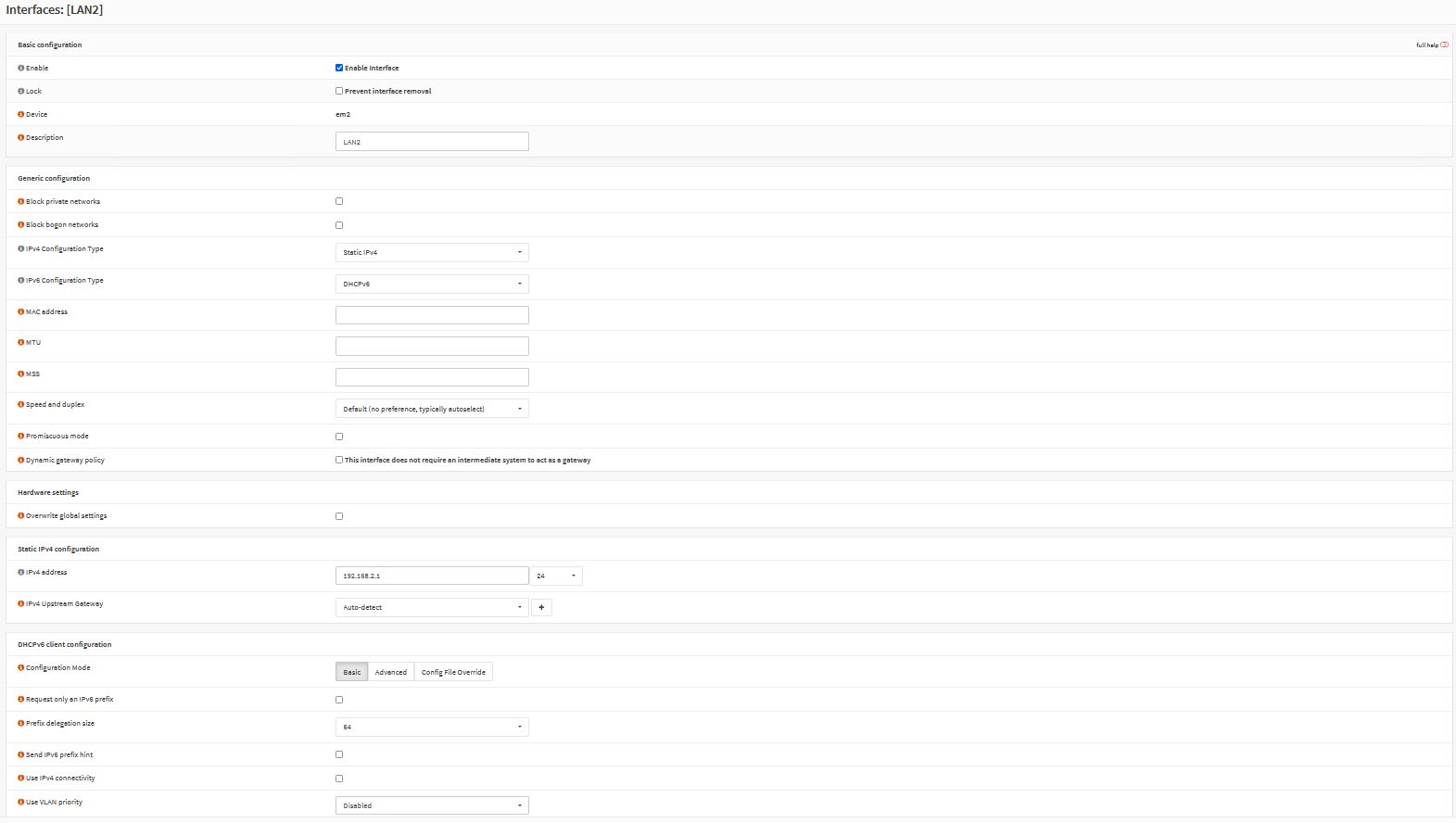

LAN2 wie oben der ip 192.168.2.1/24 statisch.

LAN3 wie oben mit der ip 192.168.3.1/24 statisch

LAN1 hat nach der Installation in OPNsense Verbindung ins Internet. LAN2, LAN3 allerdings nicht.

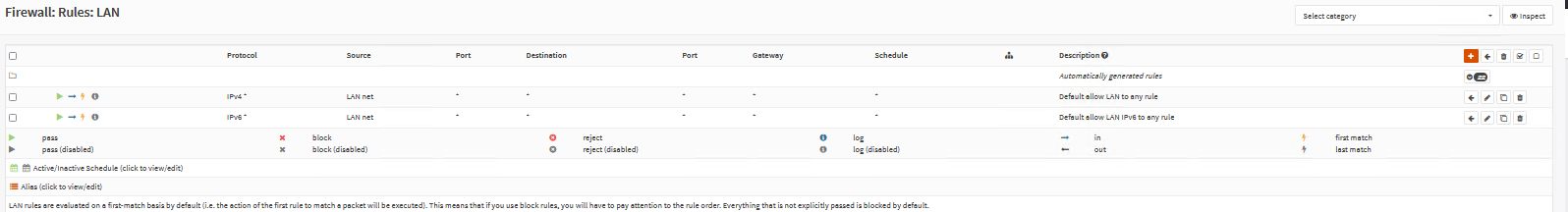

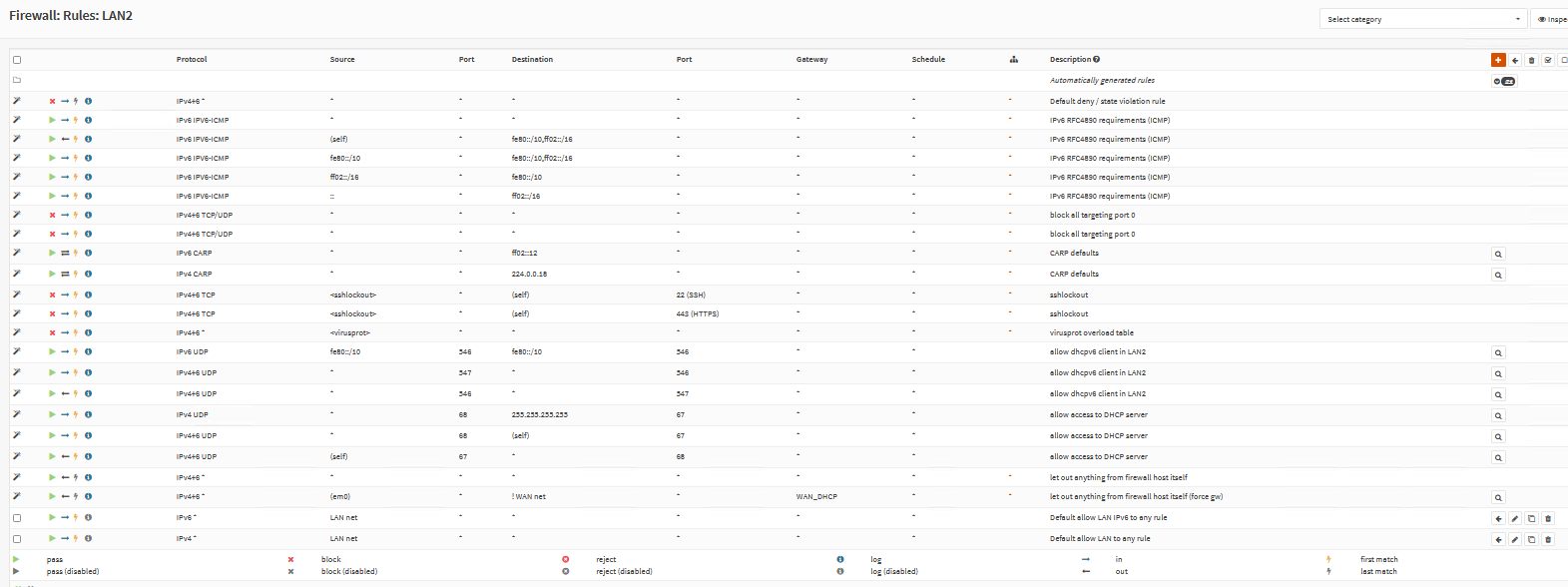

Firewall regeln sind gecloned von LAN1 mit hat die Änderung das LAN! In den Einstellungen in LAN2, LAN3 so dass sie jeweils überall * drinnen haben für die Verbindungen.

Wo muss ich es so abändern das LAN2 und LAN3 Zugriff aufs NETZ haben, aber auch untereinander kommunizieren können da halt eine AD-Domain, ein Exchange Server, WSUS usw. laufen soll.

Ja ich weiß VLAN allerdings das kommt erst später, es geht halt um das klassische Subnetting

Da Leider beim Bildungsträger die Umgebung eher schlecht läuft kämpft unser Dozent auch jeden Tag aufs Neue, weil eine Konfiguration, die heute läuft, morgen nicht mehr läuft.

In 2 Wochen und 2 Tagen haben wir es grade mal geschafft AD zu installieren, Clients einzubinden und WSUS zu konfigurieren allerdings nur in einem Netz und nicht übergreifend. Eigentlich ein Ding von 3-4 Tagen, um es 25 Leuten zu beizubringen.

Ich hoffe ihr könnt mir weiter helfen.

Folgendes, ich mache grade eine Umschulung zum Fachinformatiker für Systemintegration. Leider Habe ich mit dem Bildungsträger Pech gehabt (Dozenten oft die nicht zum Thema passen, Hardware .. naja .. IT-Support bei denen .. was ist das? Also kurz gesagt Unterstützung beinahe null)

Nun folgendes Szenario ich habe einen eigenen Server im Keller stehen (Dell Poweredge R320) da ich schnell gemerkt habe das ich lieber unabhängig bin und mich nicht auf den BT verlasse. Auf dem Server läuft VMWare ESXi 6.5 lizensiert.

Wir sollen für den aktuellen Kurs eine Umgebung bauen mit mehreren Subnetzwerken (192.168.1.1 , 192.168.2.1, 192.168.3.1 ) um halt eine Firma zu Simulieren in einem Gebäude mit mehreren Etagen und Switches und Subnetzwerken.

Ich habe der OPNSense mehrere Netzwerkkarten gegeben also 1 für WAN welches über meine Fritz box läuft und DHCP konfiguriert ist und als Uplink den NIC1 des Servers nutzt und ne ip im 192.168.178.0/24 bekommt.

LAN1 hat einen virtuellen Switch ohne Uplink mit der ip 192.168.1.1/24 statisch.

LAN2 wie oben der ip 192.168.2.1/24 statisch.

LAN3 wie oben mit der ip 192.168.3.1/24 statisch

LAN1 hat nach der Installation in OPNsense Verbindung ins Internet. LAN2, LAN3 allerdings nicht.

Firewall regeln sind gecloned von LAN1 mit hat die Änderung das LAN! In den Einstellungen in LAN2, LAN3 so dass sie jeweils überall * drinnen haben für die Verbindungen.

Wo muss ich es so abändern das LAN2 und LAN3 Zugriff aufs NETZ haben, aber auch untereinander kommunizieren können da halt eine AD-Domain, ein Exchange Server, WSUS usw. laufen soll.

Ja ich weiß VLAN allerdings das kommt erst später, es geht halt um das klassische Subnetting

Da Leider beim Bildungsträger die Umgebung eher schlecht läuft kämpft unser Dozent auch jeden Tag aufs Neue, weil eine Konfiguration, die heute läuft, morgen nicht mehr läuft.

In 2 Wochen und 2 Tagen haben wir es grade mal geschafft AD zu installieren, Clients einzubinden und WSUS zu konfigurieren allerdings nur in einem Netz und nicht übergreifend. Eigentlich ein Ding von 3-4 Tagen, um es 25 Leuten zu beizubringen.

Ich hoffe ihr könnt mir weiter helfen.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7033477456

Url: https://administrator.de/forum/hilfe-opnsense-in-fiktivem-szenario-auf-esxi-7033477456.html

Ausgedruckt am: 16.07.2025 um 07:07 Uhr

11 Kommentare

Neuester Kommentar

Hi Saldruk,

haben deine Interfaces alle ein statische IP-Adresse und steht dort das "IPv4 Upstream Gateway" auf "Auto-Detect"?

Und hast du für jedes Interface eine entsprechenden DHCP unter "Services" > "DHCPv4" eingerichtet und bekommen

die Geräte alle eine IP-Adresse aus dem richtigen Netzwerk?

Hast du DNS unter Services > Unbound DNS > General aktiviert und unter System > Settings > General einige DNS-Server hinterlegt?

Ist unter System > Gateways > Single die Optionen "Upstream Gateway" und "Far Gateway" aktiviert?

Wenn ich mich recht erinnere hätte theoretisch bei OPNSense jedes Netzwerk Zugriff auf das andere... da muss man explizit

Firewall-Regeln einrichten um den Zugriff andere Netzwerke zu blockieren.

haben deine Interfaces alle ein statische IP-Adresse und steht dort das "IPv4 Upstream Gateway" auf "Auto-Detect"?

Und hast du für jedes Interface eine entsprechenden DHCP unter "Services" > "DHCPv4" eingerichtet und bekommen

die Geräte alle eine IP-Adresse aus dem richtigen Netzwerk?

Hast du DNS unter Services > Unbound DNS > General aktiviert und unter System > Settings > General einige DNS-Server hinterlegt?

Ist unter System > Gateways > Single die Optionen "Upstream Gateway" und "Far Gateway" aktiviert?

Wenn ich mich recht erinnere hätte theoretisch bei OPNSense jedes Netzwerk Zugriff auf das andere... da muss man explizit

Firewall-Regeln einrichten um den Zugriff andere Netzwerke zu blockieren.

Ggf. helfen diese Links noch weiter?! Sie zeigen auch die Adaption mit einem Internet Router und der Platzierung des WAN Ports in ein entsprechendes VLAN.

VLAN mit Cisco SG220, ESXIund Pfsense

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

Oder ein ähnliches Beispiel mit Proxmox:

Pfsense in Proxmox als Router

Die Trennung über einen separaten vSwitch ist nicht falsch aber auch nicht unbedingt nötig. Man kann auch den vorhandenen vSwitch nutzen mit einer entsprechenden VLAN Portgruppe um ein Segment intern zu trennen.

Ein alternatives Design statt die drei separaten LAN 1-3 Ports über den oder die vSwitches einzeln zu taggen wäre diese gleich von der OPNsense mit einem Tag versehen zu lassen über nur ein einziges Parent Interface (Netzwerkkarte). Das geht dann im ESXi über das VLAN 4095 was direkt getaggte Frames transportiert.

VLAN 4095, aktiviert bekanntlich den VGT Mode wo der vSwitch alle Frames passieren lässt ohne den mitgelieferten VLAN Tag zu beeinflussen was dann entsprechend die Endgeräte machen.

Wie man das letztlich löst ist Geschmackssache. Beide Optionen führen zum Erfolg!

VLAN mit Cisco SG220, ESXIund Pfsense

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

Oder ein ähnliches Beispiel mit Proxmox:

Pfsense in Proxmox als Router

Die Trennung über einen separaten vSwitch ist nicht falsch aber auch nicht unbedingt nötig. Man kann auch den vorhandenen vSwitch nutzen mit einer entsprechenden VLAN Portgruppe um ein Segment intern zu trennen.

Ein alternatives Design statt die drei separaten LAN 1-3 Ports über den oder die vSwitches einzeln zu taggen wäre diese gleich von der OPNsense mit einem Tag versehen zu lassen über nur ein einziges Parent Interface (Netzwerkkarte). Das geht dann im ESXi über das VLAN 4095 was direkt getaggte Frames transportiert.

VLAN 4095, aktiviert bekanntlich den VGT Mode wo der vSwitch alle Frames passieren lässt ohne den mitgelieferten VLAN Tag zu beeinflussen was dann entsprechend die Endgeräte machen.

Wie man das letztlich löst ist Geschmackssache. Beide Optionen führen zum Erfolg!

Hi,

kann der Client in dem subnetz 192.168.2.x DNS anfragen auflösen?

Wenn nein dann mal im DNS Service schauen ob es in den zugelassenen Netzen drin ist.

Wenn das geht und nur die Verbindung ins Internet nicht, dann mal schauen ob NAT für das subnetz aktiv ist. Im Normalfall ist outbound NAT auf automatisch aber wenn das nicht der Fall ist musst für das subnetz eine NAT Regel anlegen.

Hoffe das hilft

kann der Client in dem subnetz 192.168.2.x DNS anfragen auflösen?

Wenn nein dann mal im DNS Service schauen ob es in den zugelassenen Netzen drin ist.

Wenn das geht und nur die Verbindung ins Internet nicht, dann mal schauen ob NAT für das subnetz aktiv ist. Im Normalfall ist outbound NAT auf automatisch aber wenn das nicht der Fall ist musst für das subnetz eine NAT Regel anlegen.

Hoffe das hilft

soll die Konfiguration erst einmal ohne VLAN sein sondern klassisch

OK, das ist natürlich kein Hinderungsgrund. Du bist ja oben schon auf dem richtigen Wege. Über den Default vSwitch realisierst du den WAN Port nach draußen und an den separaten vSwitch hängst du den LAN Port.Die einzige "Herausforderung" ist dann diese beiden Firewall Ports WAN und LAN zu identifizieren um sie richtig zuordnen zu können, aber das klappt über die Mac Adressen der virtuellen Netzwerkadapter ganz einfach und ist im Handumdrehen erledigt.

Über das Terminal eröffnest du dann eine Shell auf der Firewall und pingst über den WAN Port z.B. deine Internet Router und über den LAN Port einen Host den du am "LAN" vSwitch betreibst.

Damit verifizierst du dann die richtige Port Zuweisung und damit ist die Firewall dann einsatzklar auf dem ESXi. Sie kommt ja out of the Box mit einer fertigen Konfiguration (angepasstes Regelwerk, DHCP Server LAN, NAT am WAN usw. usw) die sofort betriebsbereit ist ohne das du da erstmal Anpassungen machen musst. Es sollte also alles so aus dem Stand direkt laufen.

Eigentlich alles kein Hexenwerk und in 20 Minuten erledigt!

Wenn es das denn nun war, bitte deinen Thread hier dann auch als erledigt schliessen!!