HPE ILO4 Zugriff auf IP Adressen beschränken

Guten Tag,

kann man HPE ILO4 Zugriff auf IP Adressen beschränken.

Also nur 2 Adressen den Zugriff auf die ILO4 (IP) geben?

Gruß silent-daniel

kann man HPE ILO4 Zugriff auf IP Adressen beschränken.

Also nur 2 Adressen den Zugriff auf die ILO4 (IP) geben?

Gruß silent-daniel

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4345131742

Url: https://administrator.de/forum/hpe-ilo4-zugriff-auf-ip-adressen-beschraenken-4345131742.html

Ausgedruckt am: 19.07.2025 um 08:07 Uhr

12 Kommentare

Neuester Kommentar

Hallo,

support.hpe.com/hpesc/public/docDisplay?docId=sd00001038en_us&am ...

Scheinbar ja...

Ansonsten könntest du auch separates VLAN zum managen aufbauen...

mfg Crusher

support.hpe.com/hpesc/public/docDisplay?docId=sd00001038en_us&am ...

Scheinbar ja...

Ansonsten könntest du auch separates VLAN zum managen aufbauen...

mfg Crusher

support.hpe.com/hpesc/public/docDisplay?docId=sd00001038en_us&am ...

Hmm scheint als braucht es Voraussetzungen hierzu.

Hmm scheint als braucht es Voraussetzungen hierzu.

Moin,

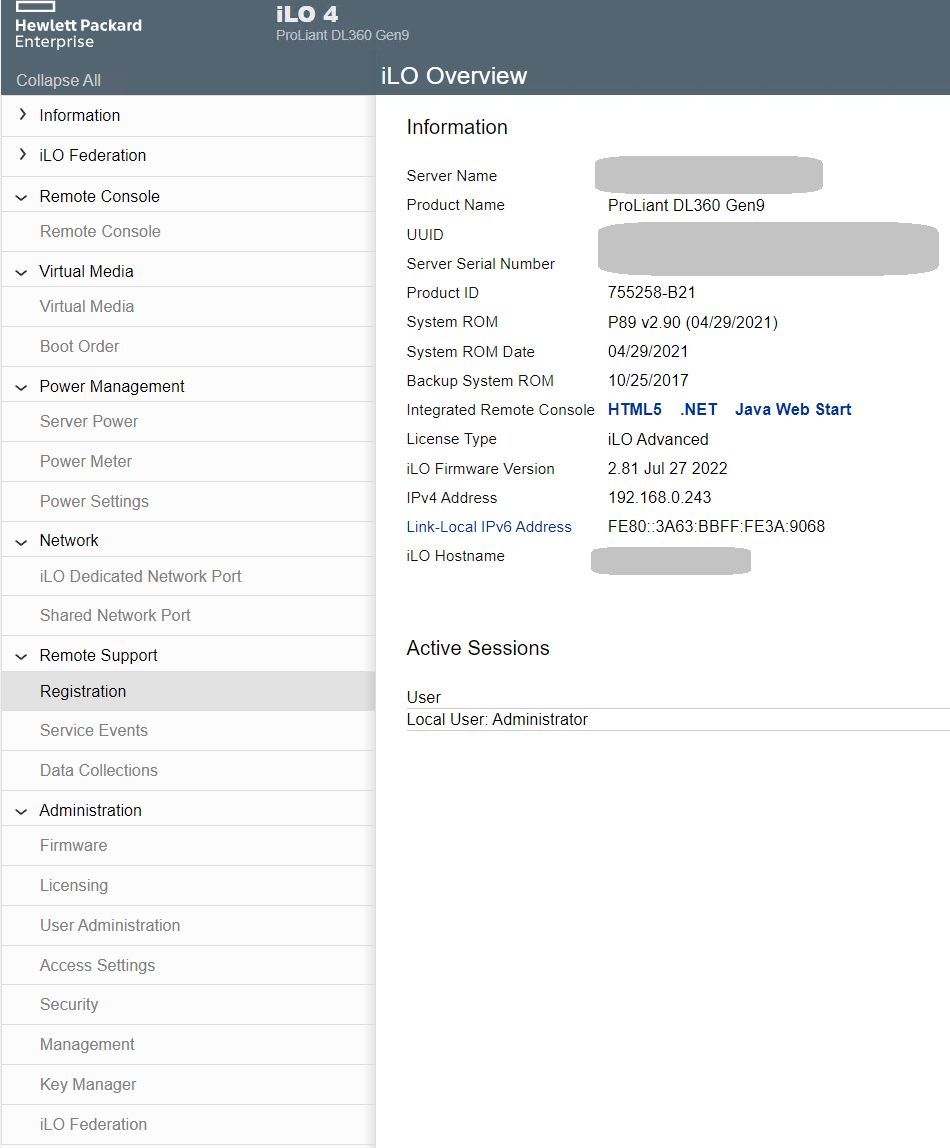

ich meine sowas gesehen zu haben. Unter IlO Security settings. Ich werde es später aber nochmal nachsehen.

Bezüglich vlan. Der separate Port st beim ilo4 nicht vlan fähig. Das geht nur beim shared Port.

Herzliche Grüße

Edit: eben nochmal nachgesehen, scheinbar gibt es die Funktionalität tatsächlich nicht. Dann habe ich das mit einem andern Hersteller verwechselt.

ich meine sowas gesehen zu haben. Unter IlO Security settings. Ich werde es später aber nochmal nachsehen.

Bezüglich vlan. Der separate Port st beim ilo4 nicht vlan fähig. Das geht nur beim shared Port.

Herzliche Grüße

Edit: eben nochmal nachgesehen, scheinbar gibt es die Funktionalität tatsächlich nicht. Dann habe ich das mit einem andern Hersteller verwechselt.

Zitat von @silent-daniel:

leider kein VLAN switch da. sonst keine Möglichkeit?

ILO Port direkt an die Firewall wäre noch ein Möglichkeit? Meraki MX64

leider kein VLAN switch da. sonst keine Möglichkeit?

ILO Port direkt an die Firewall wäre noch ein Möglichkeit? Meraki MX64

Ja dann ist das doch total simpel.

Lege im Meraki Dashboard ein neues vlan an, stelle den Port der MX auf untagged VLAN und schließ dort das ILO anstecken.

Danach regelst du den Zugriff via Firewall Reglen auf der MX.

Ist eine Fingerübung.

Gruß

Zitat von @silent-daniel:

ich gebe den beiden PCs einfach eine 2. IP und der ILO auch eine IP aus dem Bereich.

dann kann "theoretisch" keiner auf das ILO, wenn er das nicht weiß...

ich gebe den beiden PCs einfach eine 2. IP und der ILO auch eine IP aus dem Bereich.

dann kann "theoretisch" keiner auf das ILO, wenn er das nicht weiß...

na mensch.....das ist ja ein echtes Sicherheitsfeature! ...NICHT

Unterschiedliche IP im gleichen VLAN. Du denkst das hält einen IP Scanner ab? Wo kann da bitte niemand therotisch drauf?

Viel Spaß in der heilen Welt der IT.

Aber warum schwer, wenn es einfach geht....noch dazu wenn man eine Meraki MX FW hat.

Ps.: Wie schafft man es 15 Jahre am Markt eine IT Firma zu betreiben, sich Ing. zu nennen und dann solche Frage zu stellen?

Mal eine Frage: Wenn der NUR BACKUP machen soll wofür braucht der dann iLO ?

Änder das Kennwort des Default Admins und das ganze ist erledigt ?

Der Braucht ja nur Zugriff zum OS ( ESX wenn ich mich nicht irre ) und den Rest kann er doch sehen ?

Wo ist hier das Problem ?

Denke halt auch dran dass das ganze Konstrukt hinterher auch Wartbar sein sollte und je Komplizierter das ganze wird desto schwieriger wird das ganze.

Und wenn wir Ehrlich sind er herumspionieren will dann kann er das Ohne Probleme denn ER ist der BACKUP ADMIN.

Klar hat er keinen Zugriff auf deine Server er kommt aber an die Daten ran indem er das Backup bemüht.

Wenn er sich jetzt im Netzwerk umsehen will dann Packt er einfach eine von Ihm erstellte VM über das Backup ins Netzwerk bzw. auf den ESX und schon kann´s losgehen....

Und wenn hier die Angst so groß ist dann sollte man ( der GF ) einfach in den sauren Apfel beißen und sagen:

Du Dienstleister raus hier. Vertrag zum gekündigt. Hausverbot ! Kosten welche vereinbart wurden werden bis zum Kündigungstermin weiter gezahlt. Das mit dem Weiterzahlen ist dann halt nun mal so da muss man mit leben.

Gab mal den Spruch: darum prüfe wer sich ( ewig ) bindet !

Änder das Kennwort des Default Admins und das ganze ist erledigt ?

Der Braucht ja nur Zugriff zum OS ( ESX wenn ich mich nicht irre ) und den Rest kann er doch sehen ?

Wo ist hier das Problem ?

Denke halt auch dran dass das ganze Konstrukt hinterher auch Wartbar sein sollte und je Komplizierter das ganze wird desto schwieriger wird das ganze.

Und wenn wir Ehrlich sind er herumspionieren will dann kann er das Ohne Probleme denn ER ist der BACKUP ADMIN.

Klar hat er keinen Zugriff auf deine Server er kommt aber an die Daten ran indem er das Backup bemüht.

Wenn er sich jetzt im Netzwerk umsehen will dann Packt er einfach eine von Ihm erstellte VM über das Backup ins Netzwerk bzw. auf den ESX und schon kann´s losgehen....

Und wenn hier die Angst so groß ist dann sollte man ( der GF ) einfach in den sauren Apfel beißen und sagen:

Du Dienstleister raus hier. Vertrag zum gekündigt. Hausverbot ! Kosten welche vereinbart wurden werden bis zum Kündigungstermin weiter gezahlt. Das mit dem Weiterzahlen ist dann halt nun mal so da muss man mit leben.

Gab mal den Spruch: darum prüfe wer sich ( ewig ) bindet !