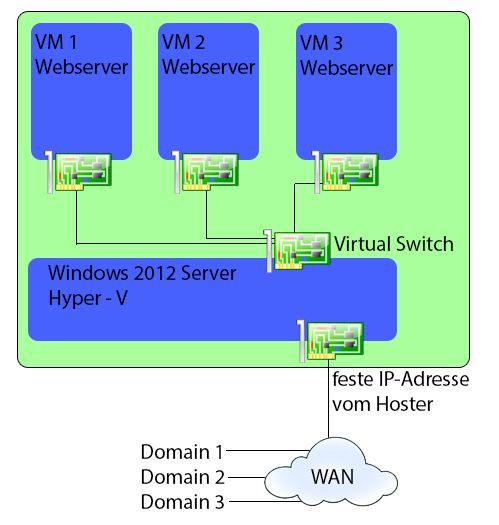

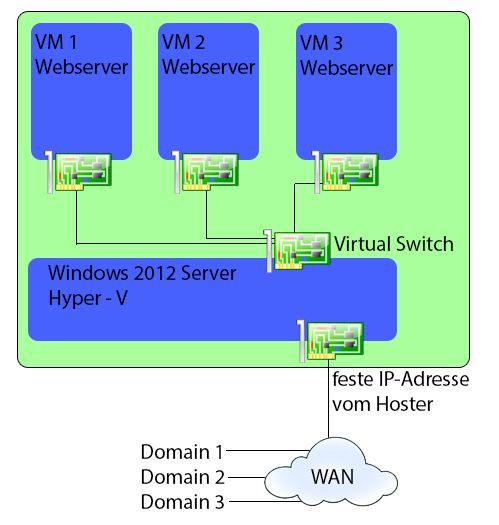

Hyper-V mit mehreren Webservern über einen Netzwerkadapter

Hallo,

habe mir seit kurzem einen Dedicated Server im Netz angemietet und stehe nun vor einer klein/großen Fragen.

Vorab erstmal kurz der Aufbau:

Dedicated Server

- Windows 2012 Server

- Hyper-V installiert

- eine feste IP-Adresse vom Hoster

Ziel ist es über das Hyper-V drei Webserver laufen zu lassen.

Zum einen ergibt sich mir hier die Frage: Wie kann ich über die eine IP-Adresse die Anfragen von drei Domains verteilen?

Desweiteren ist mir aufgefallen, dass die Maschinen in Hyper-V keine IP-Adressen vom Hoster erhalten. Hier habe ich mir überlegt einen DHCP-Server auf das Host-System zu installieren um die virtuellen Maschinen damit zu bedienen. Ist das eine schlaue Lösung? Gibt es eine bessere Alternative?

Danke für jede Antwort.

Grüße Pad

habe mir seit kurzem einen Dedicated Server im Netz angemietet und stehe nun vor einer klein/großen Fragen.

Vorab erstmal kurz der Aufbau:

Dedicated Server

- Windows 2012 Server

- Hyper-V installiert

- eine feste IP-Adresse vom Hoster

Ziel ist es über das Hyper-V drei Webserver laufen zu lassen.

Zum einen ergibt sich mir hier die Frage: Wie kann ich über die eine IP-Adresse die Anfragen von drei Domains verteilen?

Desweiteren ist mir aufgefallen, dass die Maschinen in Hyper-V keine IP-Adressen vom Hoster erhalten. Hier habe ich mir überlegt einen DHCP-Server auf das Host-System zu installieren um die virtuellen Maschinen damit zu bedienen. Ist das eine schlaue Lösung? Gibt es eine bessere Alternative?

Danke für jede Antwort.

Grüße Pad

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 226244

Url: https://administrator.de/forum/hyper-v-mit-mehreren-webservern-ueber-einen-netzwerkadapter-226244.html

Ausgedruckt am: 16.07.2025 um 12:07 Uhr

12 Kommentare

Neuester Kommentar

Hallo,

zu lösen ist das mit einem Reverse Proxy.

Hier hat es in letzter Zeit eh ein Paar Beiträge zu dem Thema gegeben.

Such einfach mal nach "SQUID"

Hier wird durch den Webadresse unterschieden

Wobei sich die Frage stellt warum 3 Webserver, man kann auch ohne Probleme mit einem Webserver sehr viele Webseiten, auch für verschiedene Domains bereitstellen.

zu lösen ist das mit einem Reverse Proxy.

Hier hat es in letzter Zeit eh ein Paar Beiträge zu dem Thema gegeben.

Such einfach mal nach "SQUID"

Hier wird durch den Webadresse unterschieden

Wobei sich die Frage stellt warum 3 Webserver, man kann auch ohne Probleme mit einem Webserver sehr viele Webseiten, auch für verschiedene Domains bereitstellen.

Ich habe zwar noch nie mit Squid gearbeitet, aber du brauchst dennoch mindestens ein Routing zwischen den Geräten und der SQUID benötigt mindestens noch eine eigene IP. Dh am besten in Kombination mit einer "Firewall" mit Routingfähigkeit.

Hier kannst du dann darüber ein DHCP laufen lassen. in dem Bereich machen fixe IPs aber meiner Meinung nach mehr Sinn.

Beste Grüße,

Christian

Hier kannst du dann darüber ein DHCP laufen lassen. in dem Bereich machen fixe IPs aber meiner Meinung nach mehr Sinn.

Beste Grüße,

Christian

Du hast also an dem angemieteten Server eine öffentliche IP-Adresse. (oder?)

Nun betreibst du darin mehrere virtuelle Server. Hast du die an das Interface der Netzwerkkarte gehängt, die am gemieteten Server öffentlich erreichbar ist, oder gibts da eine Art von privatem Netz, welches von den VMs und dem Server selbst erreichbar ist? Haben die virtuellen Server öffentliche IP-Adressen oder IP-Adressen im privaten Netz?

Öffentliche Adressen -> toll.

Private Adressen für die VMs -> NATten mit verschiedenen Ports oder Reverse Proxy (gibts auch für IIS, auch ohne Squid). Insbesondere wichtig, falls du SSL-verschlüsselte Verbindungen anbieten willst: du hast bei einer öffentlichen Adresse auch nur einen Port 443. Also muss der Webserver (Reverse Proxy), der auf der öffentlichen IP-Adresse lauscht, ein Zertifikat bereitstellen, welches alle benötigten Hostnamen enthält (das kostet richtig viel Geld ). Außerdem muss dann entschieden werden, ob die Anfragen verschlüsselt oder unverschlüsselt an die jeweiligen virtuellen Server weitergereicht werden sollen (ggf. noch mehr Zertifikate erforderlich).

). Außerdem muss dann entschieden werden, ob die Anfragen verschlüsselt oder unverschlüsselt an die jeweiligen virtuellen Server weitergereicht werden sollen (ggf. noch mehr Zertifikate erforderlich).

Nun betreibst du darin mehrere virtuelle Server. Hast du die an das Interface der Netzwerkkarte gehängt, die am gemieteten Server öffentlich erreichbar ist, oder gibts da eine Art von privatem Netz, welches von den VMs und dem Server selbst erreichbar ist? Haben die virtuellen Server öffentliche IP-Adressen oder IP-Adressen im privaten Netz?

Öffentliche Adressen -> toll.

Private Adressen für die VMs -> NATten mit verschiedenen Ports oder Reverse Proxy (gibts auch für IIS, auch ohne Squid). Insbesondere wichtig, falls du SSL-verschlüsselte Verbindungen anbieten willst: du hast bei einer öffentlichen Adresse auch nur einen Port 443. Also muss der Webserver (Reverse Proxy), der auf der öffentlichen IP-Adresse lauscht, ein Zertifikat bereitstellen, welches alle benötigten Hostnamen enthält (das kostet richtig viel Geld

Zitat von @loonydeluxe:

Öffentliche Adressen -> toll.

Private Adressen für die VMs -> NATten mit verschiedenen Ports oder Reverse Proxy (gibts auch für IIS, auch ohne

Squid). Insbesondere wichtig, falls du SSL-verschlüsselte Verbindungen anbieten willst: du hast bei einer öffentlichen

Adresse auch nur einen Port 443. Also muss der Webserver (Reverse Proxy), der auf der öffentlichen IP-Adresse lauscht, ein

Zertifikat bereitstellen, welches alle benötigten Hostnamen enthält (das kostet richtig viel Geld ). Außerdem

). Außerdem

muss dann entschieden werden, ob die Anfragen verschlüsselt oder unverschlüsselt an die jeweiligen virtuellen Server

weitergereicht werden sollen (ggf. noch mehr Zertifikate erforderlich).

Öffentliche Adressen -> toll.

Private Adressen für die VMs -> NATten mit verschiedenen Ports oder Reverse Proxy (gibts auch für IIS, auch ohne

Squid). Insbesondere wichtig, falls du SSL-verschlüsselte Verbindungen anbieten willst: du hast bei einer öffentlichen

Adresse auch nur einen Port 443. Also muss der Webserver (Reverse Proxy), der auf der öffentlichen IP-Adresse lauscht, ein

Zertifikat bereitstellen, welches alle benötigten Hostnamen enthält (das kostet richtig viel Geld

muss dann entschieden werden, ob die Anfragen verschlüsselt oder unverschlüsselt an die jeweiligen virtuellen Server

weitergereicht werden sollen (ggf. noch mehr Zertifikate erforderlich).

Jup, das kostet richtig viel Geld. Bei mir waren es um die 60€. Wobei es auch Möglichkeiten ohne SAN Zertifikat gibt um das um Laufen zu bekommen.

Ansonsten, das mit DHCP ist genau so wie's Certifiedit geschrieben hat.

Zitat von @wiesi200:

Jup, das kostet richtig viel Geld. Bei mir waren es um die 60€. Wobei es auch Möglichkeiten ohne SAN Zertifikat gibt um

das um Laufen zu bekommen.

Jup, das kostet richtig viel Geld. Bei mir waren es um die 60€. Wobei es auch Möglichkeiten ohne SAN Zertifikat gibt um

das um Laufen zu bekommen.

ein einfaches SSL-Zertifikat für einen Webserver für 1 Jahr gabs auch schon mal für 10-15€... ohne die alternativen Hostnamen. SAN-Zertifikate sind dann doch deutlich teurer. SSL-Zertifikate für 1 Jahr gibts auch kostenlos bei StartSSL, um das Angebot mal nach unten abzurunden.

Zitat von @DragonValor:

Zwischen dem öffentlichen Netz und dem Server gibt es keine Möglichkeit noch ein privates Netz dazwischen zu schalten.

Die virtuellen Server haben selbst keine öffentlichen IP-Adresse, man müsste sie deshalb über die eine

öffentliche Adresse alle bedienen können.

Zwischen dem öffentlichen Netz und dem Server gibt es keine Möglichkeit noch ein privates Netz dazwischen zu schalten.

Die virtuellen Server haben selbst keine öffentlichen IP-Adresse, man müsste sie deshalb über die eine

öffentliche Adresse alle bedienen können.

Also wird es an deinem angemieteten Windows-Server mit Hyper-V ein privates Netz geben müssen, bei dem nur die VMs und der Hyper-V miteinander sprechen.

Oder du versuchst es mal mit den virtuellen Webservern im IIS. So dass deine Sites beispielhaft auf den Ports 8080, 8081, 8082 ohne externe Erreichbarkeit werkeln und du auf Port 80/443 einen Reverse Proxy (z. B. den IIS ARR) installierst. Spart dann unter anderem auch Lizenzkosten für die virtuellen Server, falls du nicht gerade eine Datacenter-Lizenz dein eigen nennst.

Nach der Installation des IIS sowie über den Web Platform Installer die Zusätze Application Request Routing und URL

Rewrite konnte ich eine Regel mit dem Titel "Reverse Proxy" hinzufügen. Allerdings bekomme ich nach dem Aktivieren

der Regel den HTTP Error 400.0 - Bad Request.

"The request cannot be routed because it has reached the Max-Forwards limit. The server may be self-referencing itself in

request routing topology."

Rewrite konnte ich eine Regel mit dem Titel "Reverse Proxy" hinzufügen. Allerdings bekomme ich nach dem Aktivieren

der Regel den HTTP Error 400.0 - Bad Request.

"The request cannot be routed because it has reached the Max-Forwards limit. The server may be self-referencing itself in

request routing topology."

Fürs IIS ARR gibts z. B. hier ein Tutorial: msexchange.org/articles-tutorials/exchange-server-2013/mobility- ....

Zitat von @loonydeluxe:

> Zitat von @wiesi200:

> Jup, das kostet richtig viel Geld. Bei mir waren es um die 60€. Wobei es auch Möglichkeiten ohne SAN Zertifikat

gibt um

> das um Laufen zu bekommen.

ein einfaches SSL-Zertifikat für einen Webserver für 1 Jahr gabs auch schon mal für 10-15€... ohne die

alternativen Hostnamen. SAN-Zertifikate sind dann doch deutlich teurer. SSL-Zertifikate für 1 Jahr gibts auch kostenlos bei

StartSSL, um das Angebot mal nach unten abzurunden.

> Zitat von @wiesi200:

> Jup, das kostet richtig viel Geld. Bei mir waren es um die 60€. Wobei es auch Möglichkeiten ohne SAN Zertifikat

gibt um

> das um Laufen zu bekommen.

ein einfaches SSL-Zertifikat für einen Webserver für 1 Jahr gabs auch schon mal für 10-15€... ohne die

alternativen Hostnamen. SAN-Zertifikate sind dann doch deutlich teurer. SSL-Zertifikate für 1 Jahr gibts auch kostenlos bei

StartSSL, um das Angebot mal nach unten abzurunden.

Tja wenn du StartSSL eh schon kennst dann solltest du das auch mal ansehen. Hier kannst du dich eben für 60$ anmelden und darfst 1 Jahr lang so viele SAN Zertifikate ausstellen wie du lustig bist. Nur um das Angebot abzurunden.