HyperV - Internet durch internen Switch verteilen

Guten Tag,

ich habe bei bei Hetzner einen Root Server zugelegt, und würde diesen gerne als HyperV nutzen.

Soweit so gut, HyperV Rolle auf dem Server installiert und eine VM eingerichtet.

Jetzt zu meinem Problem:

Über den externen vSwitch bekommt die VM keine Verbindung in das Internet. Die VM ist nun so konfiguriert, dass diese an einem internen vSwitch angeschlossen ist, und dieser als Subnetz wirken soll.

Die Konfigurationen:

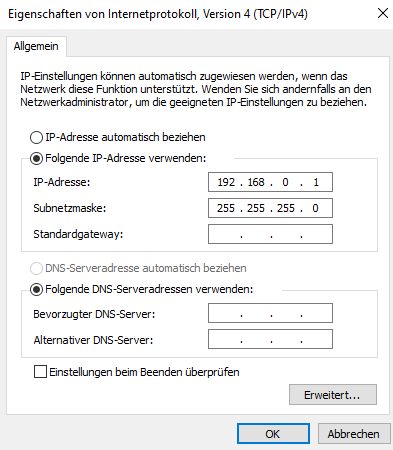

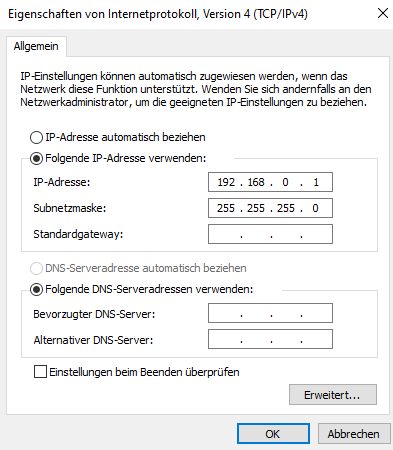

Auf dem HyperV - interner vSwitch

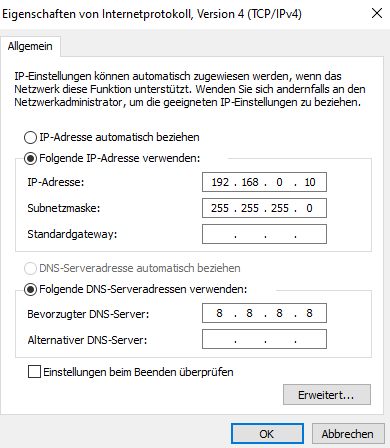

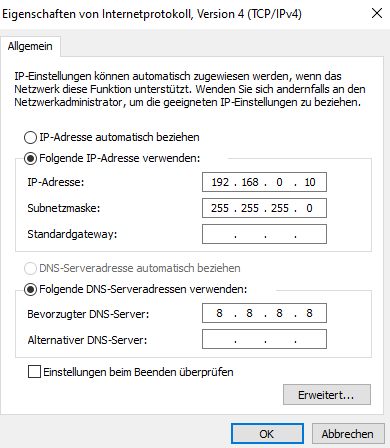

Auf der VM - interner vSwitch

Beide Systeme lassen sich gegenseitig pingen.

Hat hier jemand eine Idee, weshalb keine Internetverbindung möglich ist?

ich habe bei bei Hetzner einen Root Server zugelegt, und würde diesen gerne als HyperV nutzen.

Soweit so gut, HyperV Rolle auf dem Server installiert und eine VM eingerichtet.

Jetzt zu meinem Problem:

Über den externen vSwitch bekommt die VM keine Verbindung in das Internet. Die VM ist nun so konfiguriert, dass diese an einem internen vSwitch angeschlossen ist, und dieser als Subnetz wirken soll.

Die Konfigurationen:

Auf dem HyperV - interner vSwitch

Auf der VM - interner vSwitch

Beide Systeme lassen sich gegenseitig pingen.

Hat hier jemand eine Idee, weshalb keine Internetverbindung möglich ist?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1606404162

Url: https://administrator.de/forum/hyperv-internet-durch-internen-switch-verteilen-1606404162.html

Ausgedruckt am: 25.07.2025 um 04:07 Uhr

10 Kommentare

Neuester Kommentar

Zitat von @DavidCooper:

Über den externen vSwitch bekommt die VM keine Verbindung in das Internet. Die VM ist nun so konfiguriert, dass diese an einem internen vSwitch angeschlossen ist, und dieser als Subnetz wirken soll.

Über den externen vSwitch bekommt die VM keine Verbindung in das Internet. Die VM ist nun so konfiguriert, dass diese an einem internen vSwitch angeschlossen ist, und dieser als Subnetz wirken soll.

DAS musst du nochmal verdeutlichen: INTERN ist INTERN und bleibt INTERN ... als nur zwischen den VMs, die auf diesen konfiguriert sind

Entweder brauchst du noch eine VM - Firewall - die zwischen intern und extern vermittelt, oder deine VM muss direkt auf den EXTERN-Switch ... mit eigener "externer" Adresse...

.

Servus,

Das kann eigentlich so nicht funktionieren. Normalerweise legst du den externen virtuellen Switch an und bindest diesen an eine NIC. "Extern" bedeutet nur, das der virtuelle Switch mit Geräten außerhalb des Hyper-V Hosts kommunizieren darf. Der vSwitch selbst bekommt keine IP-Adresse und der NIC in den Eigenschaften nur "Microsoft LLDP-Treiber" und "Hyper-V extensible virtual switch", aber kein IPv4 und IPv6.

Der VM sagst du dann, welchen virtuellen Switch sie verwenden soll. IP-Adresse, DNS und Gateway legst du dann statisch auf der / den VM(s) an.

Gruß NV

Das kann eigentlich so nicht funktionieren. Normalerweise legst du den externen virtuellen Switch an und bindest diesen an eine NIC. "Extern" bedeutet nur, das der virtuelle Switch mit Geräten außerhalb des Hyper-V Hosts kommunizieren darf. Der vSwitch selbst bekommt keine IP-Adresse und der NIC in den Eigenschaften nur "Microsoft LLDP-Treiber" und "Hyper-V extensible virtual switch", aber kein IPv4 und IPv6.

Der VM sagst du dann, welchen virtuellen Switch sie verwenden soll. IP-Adresse, DNS und Gateway legst du dann statisch auf der / den VM(s) an.

Gruß NV

Dein Problem ist, das du nur EINE IP hast, und die gehört deinem Hyper-V-Host.

Du brauchst aber einen Router/Firewall, der deine externe IP zu deinem internen Subnetz vermittelt (NAT).

Wenn du 2 externe IPs hättest, würde ich dir eine Router/Firewall - VM , z.B. OpnSense/pfSense/ipFire , etc. - empfehlen.

Diese müsste aber die externe IP deines VM-Hosts mitnutzen und intern an einen Intern/Privat-Switch dein Subnetz vermitteln...

Kenne Hertzner nicht, wie die das empfehlen...

.

Du brauchst aber einen Router/Firewall, der deine externe IP zu deinem internen Subnetz vermittelt (NAT).

Wenn du 2 externe IPs hättest, würde ich dir eine Router/Firewall - VM , z.B. OpnSense/pfSense/ipFire , etc. - empfehlen.

Diese müsste aber die externe IP deines VM-Hosts mitnutzen und intern an einen Intern/Privat-Switch dein Subnetz vermitteln...

Kenne Hertzner nicht, wie die das empfehlen...

.

Ein Hoch auf den Meister

Es gibt Basics, die ändern sich nie

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Es gibt Basics, die ändern sich nie

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Nachtrag ,- extra als separater Beitrag:

Gedankengang:

Vorraussetzung: Zugriff auf den Host, auch ohne das der die externe IP-Adresse nutzt - via Verwaltungstools - virtuellem Display - von Hertzner z.B.

Eine Gateway-VM erstellen - also z.B. opnSense oder ipFire etc.

Dem Host auf der externenSchnittstelle KEINE IP vergeben. ggf. TCP/IP auf dieser Schnittstelle für den Host deaktivieren.

Dieser auf RED den externen Switch mit der einzigen externen IP zuordnen und auf GREEN den internen Switch mit dem Subnetz und z.B. 192.168.0.1/24 als IP.

Dem Host auf der internen Schnittstelle eine Adresse aus dem internen Subnetz geben, genauso den internen VMs.

Sollte theoretisch funktionieren ...

Gedankengang:

Vorraussetzung: Zugriff auf den Host, auch ohne das der die externe IP-Adresse nutzt - via Verwaltungstools - virtuellem Display - von Hertzner z.B.

Eine Gateway-VM erstellen - also z.B. opnSense oder ipFire etc.

Dem Host auf der externenSchnittstelle KEINE IP vergeben. ggf. TCP/IP auf dieser Schnittstelle für den Host deaktivieren.

Dieser auf RED den externen Switch mit der einzigen externen IP zuordnen und auf GREEN den internen Switch mit dem Subnetz und z.B. 192.168.0.1/24 als IP.

Dem Host auf der internen Schnittstelle eine Adresse aus dem internen Subnetz geben, genauso den internen VMs.

Sollte theoretisch funktionieren ...