IP-Forwording Win Server 2019

Hallo Zusammen,

ich habe hier aktuell ein Problem bei dem ich nicht wirklich weiter kommen, bzw. weiß ich nicht so richtig nach was ich suchen soll...

Folgender Sachverhalt:

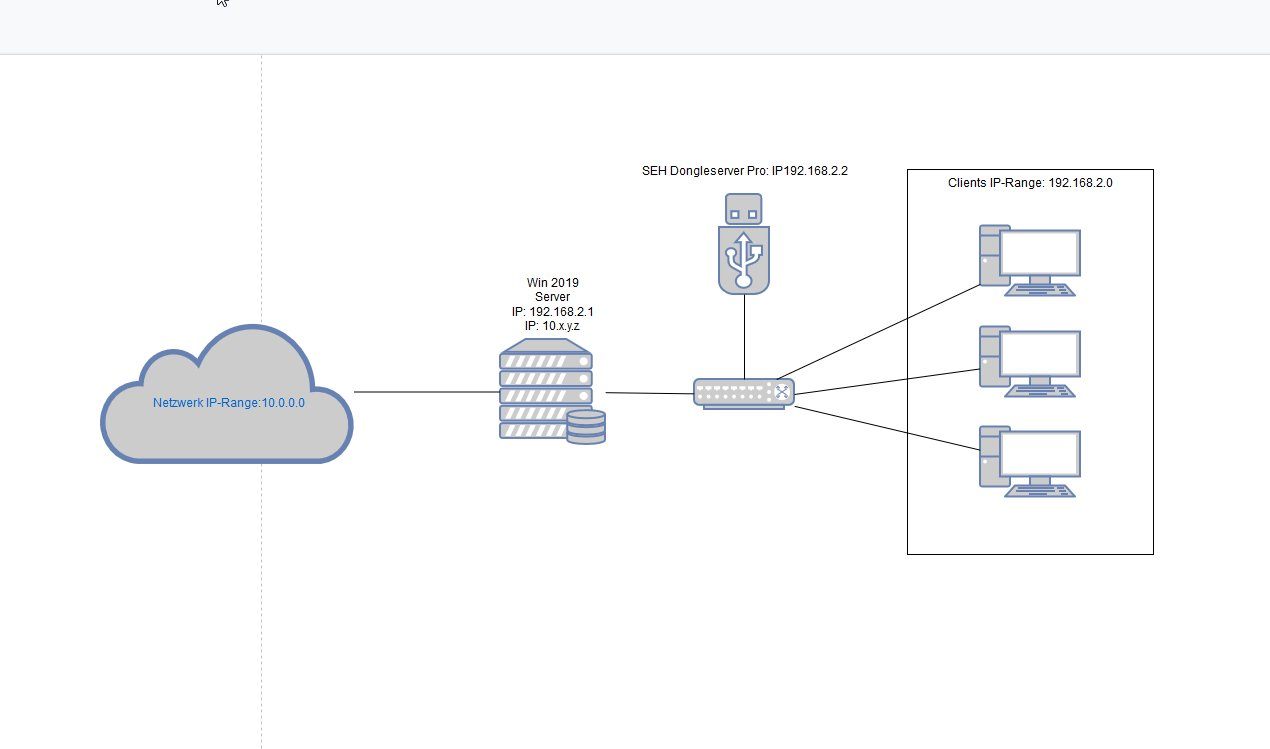

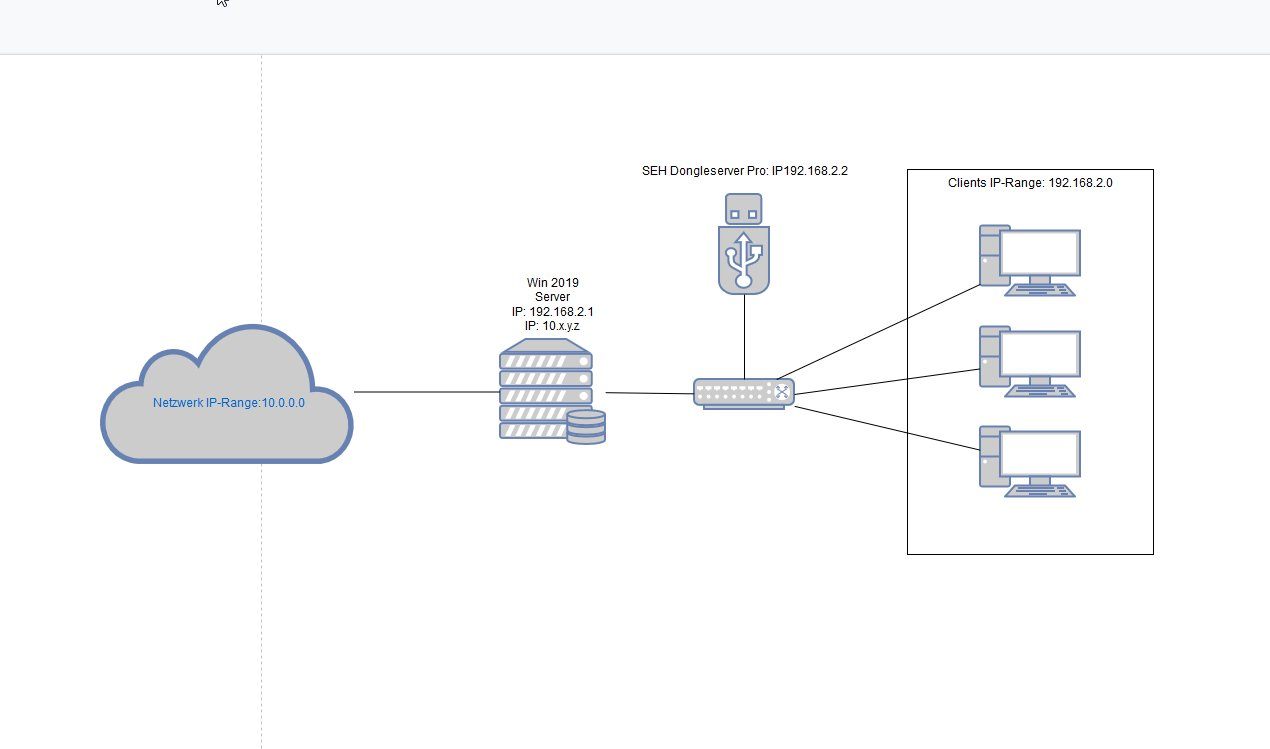

Es gibt ein kleines lokales Maschinen Netzwerk in der IP-Range 192.168.2.0, in diesem Netzwerk hängt ein SEH Dongleserver Pro über welchen diverse Dongle für die Wartung stecken. Jetzt kann ich von den Clients die in diesem Netzwerk sind, problemlos die Dongles auschecken und verwenden.

Zu Datenablage läuft ein Win 2019 Server, der auch aus dem Firmennetzwerk (IP-Range: 10.0.0.0) erreichbar ist.

Jetzt möchte erreichen aus dem Firmennetzwerk auch in Ausnahmefällen auf den Dongleserver zugegriffen werden kann, alle anderen IP im Bereich 192.168.2.0 sollen nicht erreichbar sein und auch keinen Zugriff aufs Firmennetzwerk haben.

Danke und Grüße

Uncelsam

ich habe hier aktuell ein Problem bei dem ich nicht wirklich weiter kommen, bzw. weiß ich nicht so richtig nach was ich suchen soll...

Folgender Sachverhalt:

Es gibt ein kleines lokales Maschinen Netzwerk in der IP-Range 192.168.2.0, in diesem Netzwerk hängt ein SEH Dongleserver Pro über welchen diverse Dongle für die Wartung stecken. Jetzt kann ich von den Clients die in diesem Netzwerk sind, problemlos die Dongles auschecken und verwenden.

Zu Datenablage läuft ein Win 2019 Server, der auch aus dem Firmennetzwerk (IP-Range: 10.0.0.0) erreichbar ist.

Jetzt möchte erreichen aus dem Firmennetzwerk auch in Ausnahmefällen auf den Dongleserver zugegriffen werden kann, alle anderen IP im Bereich 192.168.2.0 sollen nicht erreichbar sein und auch keinen Zugriff aufs Firmennetzwerk haben.

Danke und Grüße

Uncelsam

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 639685

Url: https://administrator.de/forum/ip-forwording-win-server-2019-639685.html

Ausgedruckt am: 07.06.2025 um 00:06 Uhr

11 Kommentare

Neuester Kommentar

Moin

Du beschreibst doch schon genau wo du suchen sollst:

Und sogar deine Ursache beschreibst du:

Aber alles was wir wissen müssen schreibst du nicht. Zum Beispiel:

Hast du das 192.168.2.0er Netz und das 10.0.0.0er Netz physisch getrennt, so dass nur der Server mit 2 Netzwerkkarten dort im Netzwerk ist. Oder hat der Server auf einer Netzwerkkarte einfach 2 IP-Adressen? Hast du das Netz mit VLANs im gleiche Switch getrennt?

Fakt ist: Irgendwie musst du eine Verbindung zwischen dem 10er und dem 192er Netz herstellen, damit du auf die Dongle kommst. Dazu könnte man dem Dongleserver entweder eine 2te IP-Adresse auf der gleichen Netzwerkkarte geben, eine zweite Netzwerkkarte des Dongle-Servers benutzen, an deiner VLAN-Konfiguration was ändern, vielleicht muss auch nur eine Route eingerichtet werden, die dann nur für die IP des Dongle-Severs gültig ist.... gibt viele Möglichkeiten abhängig von deiner Umgebung, die (in meinen Augen) dazu nicht ausreichen beschrieben ist um die die Lösung geben zu können.

Außerdem: In deiner Beschreibung ist das Firmennetz das 10er und das Maschinennetz das 192er. Auf deiner Zeichnung sind die Clients aber im 192er Netz. meinem Verständnis nach müssten die Clients doch im Firmennetz sein, oder? Wenn die Clients im gleichen Netz sind wie der Dongle-Server, dann sollte es bereits jetzt schon klappen.

Und noch ein letzter Hinweis: Es wird wohl seinen Grund haben, wieso das Firmennetz und das Maschinen-Netz von einander getrennt sind. Du solltest dir überlegen ob du diese Trennung für Ausnahmefälle aufheben willst/musst.

Gruß

Doskias

Zitat von @uncelsam:

ich habe hier aktuell ein Problem bei dem ich nicht wirklich weiter kommen, bzw. weiß ich nicht so richtig nach was ich suchen soll...

ich habe hier aktuell ein Problem bei dem ich nicht wirklich weiter kommen, bzw. weiß ich nicht so richtig nach was ich suchen soll...

Du beschreibst doch schon genau wo du suchen sollst:

Folgender Sachverhalt:

Es gibt ein kleines lokales Maschinen Netzwerk in der IP-Range 192.168.2.0, in diesem Netzwerk hängt ein SEH Dongleserver Pro über welchen diverse Dongle für die Wartung stecken. Jetzt kann ich von den Clients die in diesem Netzwerk sind, problemlos die Dongles auschecken und verwenden.

Es gibt ein kleines lokales Maschinen Netzwerk in der IP-Range 192.168.2.0, in diesem Netzwerk hängt ein SEH Dongleserver Pro über welchen diverse Dongle für die Wartung stecken. Jetzt kann ich von den Clients die in diesem Netzwerk sind, problemlos die Dongles auschecken und verwenden.

Und sogar deine Ursache beschreibst du:

Zu Datenablage läuft ein Win 2019 Server, der auch aus dem Firmennetzwerk (IP-Range: 10.0.0.0) erreichbar ist.

Jetzt möchte erreichen aus dem Firmennetzwerk auch in Ausnahmefällen auf den Dongleserver zugegriffen werden kann, alle anderen IP im Bereich 192.168.2.0 sollen nicht erreichbar sein und auch keinen Zugriff aufs Firmennetzwerk haben.

Jetzt möchte erreichen aus dem Firmennetzwerk auch in Ausnahmefällen auf den Dongleserver zugegriffen werden kann, alle anderen IP im Bereich 192.168.2.0 sollen nicht erreichbar sein und auch keinen Zugriff aufs Firmennetzwerk haben.

Aber alles was wir wissen müssen schreibst du nicht. Zum Beispiel:

Hast du das 192.168.2.0er Netz und das 10.0.0.0er Netz physisch getrennt, so dass nur der Server mit 2 Netzwerkkarten dort im Netzwerk ist. Oder hat der Server auf einer Netzwerkkarte einfach 2 IP-Adressen? Hast du das Netz mit VLANs im gleiche Switch getrennt?

Fakt ist: Irgendwie musst du eine Verbindung zwischen dem 10er und dem 192er Netz herstellen, damit du auf die Dongle kommst. Dazu könnte man dem Dongleserver entweder eine 2te IP-Adresse auf der gleichen Netzwerkkarte geben, eine zweite Netzwerkkarte des Dongle-Servers benutzen, an deiner VLAN-Konfiguration was ändern, vielleicht muss auch nur eine Route eingerichtet werden, die dann nur für die IP des Dongle-Severs gültig ist.... gibt viele Möglichkeiten abhängig von deiner Umgebung, die (in meinen Augen) dazu nicht ausreichen beschrieben ist um die die Lösung geben zu können.

Außerdem: In deiner Beschreibung ist das Firmennetz das 10er und das Maschinennetz das 192er. Auf deiner Zeichnung sind die Clients aber im 192er Netz. meinem Verständnis nach müssten die Clients doch im Firmennetz sein, oder? Wenn die Clients im gleichen Netz sind wie der Dongle-Server, dann sollte es bereits jetzt schon klappen.

Und noch ein letzter Hinweis: Es wird wohl seinen Grund haben, wieso das Firmennetz und das Maschinen-Netz von einander getrennt sind. Du solltest dir überlegen ob du diese Trennung für Ausnahmefälle aufheben willst/musst.

Gruß

Doskias

Hier stehen alle Details zu diesem einfachen Routing Szenario auf einem Windows System und wie das im Handumdrehen umgesetzt ist:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Unter Windows musst du dazu in der Registry das IP Forwarding aktivieren:

https://www.edv-lehrgang.de/ip-routing-aktivieren/

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Unter Windows musst du dazu in der Registry das IP Forwarding aktivieren:

https://www.edv-lehrgang.de/ip-routing-aktivieren/

Ja, das siehst du ganz falsch, denn NAT (IP Adress Translation) solltest du in dem Design niemals machen !!

Folglich brauchst du auch keinerlei Port Weiterleiutung das wäre Blödsinn !

Stinknormales Routing Design und die Zugriffs Steuerung machst du schlicht und einfach mit der Winblows Firewall. Das geht dann über die Ereignissteuerung sogar zeitlich.

Folglich brauchst du auch keinerlei Port Weiterleiutung das wäre Blödsinn !

Stinknormales Routing Design und die Zugriffs Steuerung machst du schlicht und einfach mit der Winblows Firewall. Das geht dann über die Ereignissteuerung sogar zeitlich.

Das geht auf keinen Fall, das 192.168.2.0er Netz ist komplett offen und Schutzlos, hier ist kein Virenscanner und keine Firewall aktiv. Dass das alles andere als sinnvoll ist, ist mir vollkommen klar, lässt sich aber nicht ändern da eben vom Anlagen Hersteller so vorgegeben.

Sinnvoll ist das sicherlich, sich an die Vorgaben des Herstellers zu halten. Wir haben eine sehr ähnliche Umgebung bei unseren Maschinen. Wir betreiben die Maschinen im rahmen von Dos 5.x bis Windows 10. Alles ohne Virenscanner und ohne Firewall. Daher ist unser Netz wirklich physisch getrennt. Du hebst deine Trennung durch die Netzwerkkarte im Server defacto auf. Theoretisch könnte bei dir eine Bedrohung über den Server zu den Maschinen wandern. Wir haben aber auch den Vorteil (dir gegenüber), dass bei uns kein externer auf die Maschinen schauen muss.

Versteh mich nicht falsch: Ich mag dein Konzept mit getrennten Netzen, die nicht untereinander Kommunizieren sollen. Aber eine Frage solltest du dir noch stellen: Wie sicher ist die IT eurer Anlagenverantwortlichen? Wenn die sich via VPN in das Maschinennetz schalten, dann hast du ein externes Gerät wo du nicht den Virenschutz oder Patch-Status überwachen kannst, oder sind das eure Geräte auf die ihr vollen Zugriff habt?

Ansonsten hat aqui ja schon geschrieben wie es geht.