IPSec Fritzbox 6850 zu PFSense

Hi,

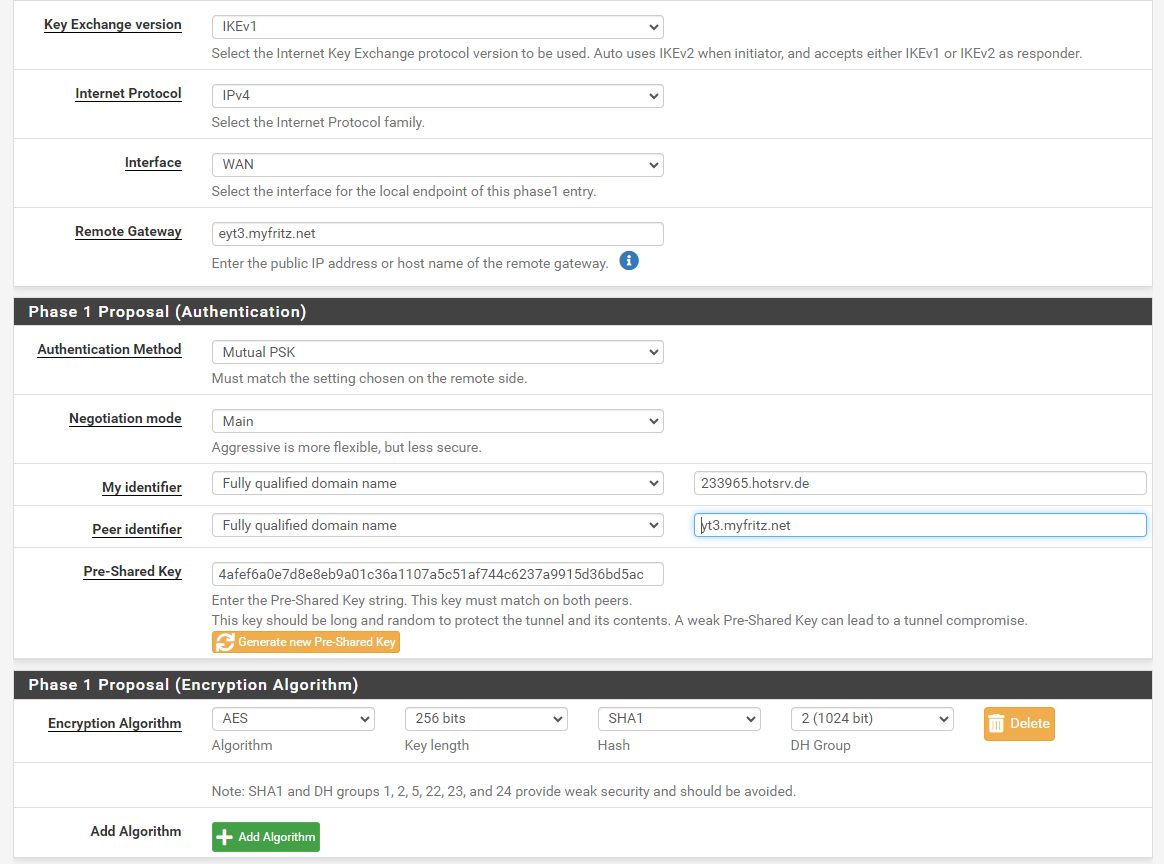

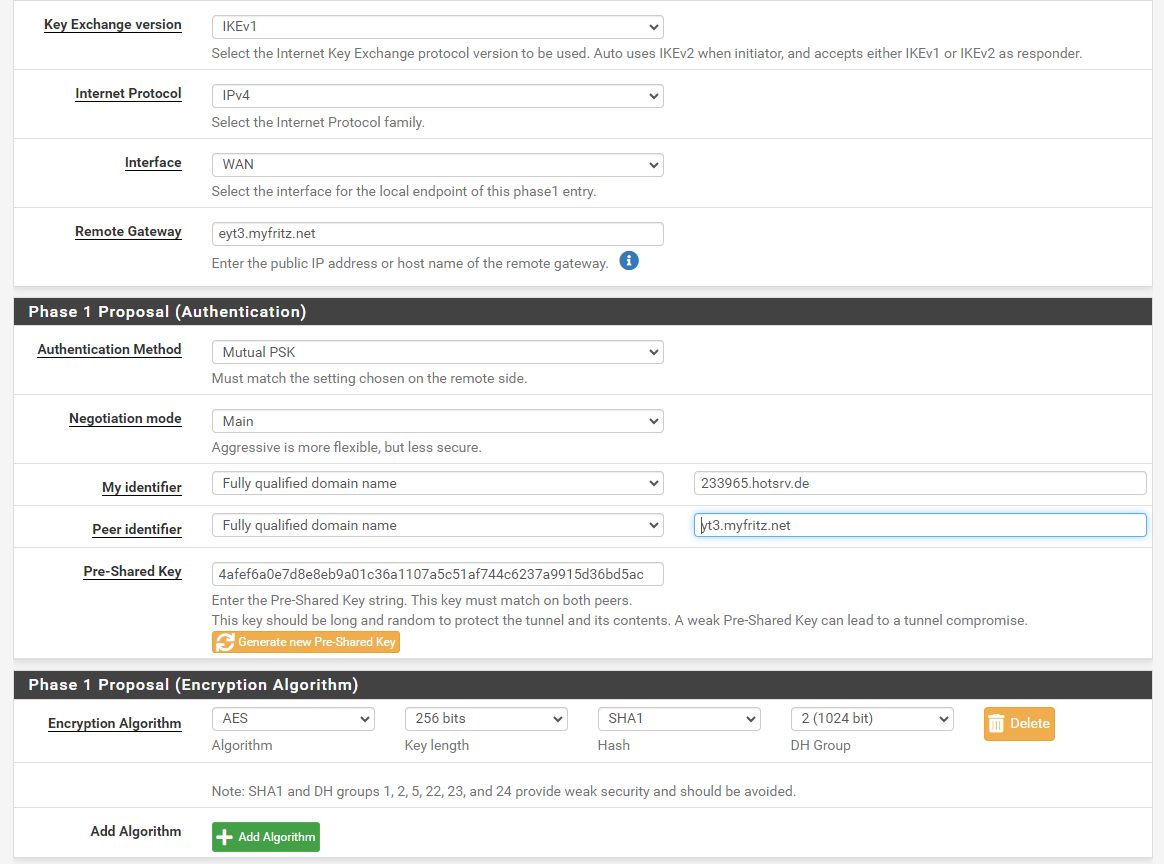

ich verzweifle. Ich habe eine Fritzbox 6850 und eine PFSense und der IPSec Tunnel will nicht.

Ich habe die peer identifier willkürlich in den Screenshots und der Datei abgeschnitten. Sorry.

In der CFG steht folgendes:

Irgendwas übersehe ich. Auch Phase 1 kommt nicht zustande.

Sieht jemand den Fehler? PS: Den Key habe ich geändert, keine Angst

ich verzweifle. Ich habe eine Fritzbox 6850 und eine PFSense und der IPSec Tunnel will nicht.

Ich habe die peer identifier willkürlich in den Screenshots und der Datei abgeschnitten. Sorry.

In der CFG steht folgendes:

vpncfg {

connections {

enabled = yes;

editable = no;

conn_type = conntype_lan;

name = "pfsense";

boxuser_id = 0;

always_renew = no;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

localid {

fqdn = "3yt3.myfritz.net";

}

remotehostname = "965.hotsrv.de";

remoteip = 212.123.234.145;

remote_virtualip = 0.0.0.0;

keepalive_ip = 0.0.0.0;

remoteid {

fqdn = "965.hotsrv.de";

}

mode = phase1_mode_idp;

phase1ss = "all/all/all";

keytype = connkeytype_pre_shared;

key = "4afef6a0e7d8e8eb9a01c36a1107a5c51af744c6237a9915d36bd5ac";

cert_do_server_auth = no;

use_nat_t = yes;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.20.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.1.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs";

accesslist = "permit ip any 192.168.1.0 255.255.255.0";

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

} Irgendwas übersehe ich. Auch Phase 1 kommt nicht zustande.

Sieht jemand den Fehler? PS: Den Key habe ich geändert, keine Angst

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 8055059269

Url: https://administrator.de/forum/ipsec-fritzbox-6850-zu-pfsense-8055059269.html

Ausgedruckt am: 04.08.2025 um 19:08 Uhr

13 Kommentare

Neuester Kommentar

Für DH14 musst du den Phase 1 Mode in der FB ändern. Siehe folgenden Thread am Ende...

Lies dir diesen Thread und die Folgekommentare zu der Thematik durch da findest du auch entsprechende Beispielkonfigs.

Fritzbox pfSense IPsec VPN Setups

Bei deinem Peer Identifier fehlt außerdem eine „3“ oben aber das war ja vermutlich der cut and paste Fehler?!

Bei der FB Konfig Datei solltest du entweder nur den remote Hostname oder die remote IP verwenden aber nicht beides.

Im Zweifel testest du auch mal den Agressive Mode.

Wenn alles rennt solltest

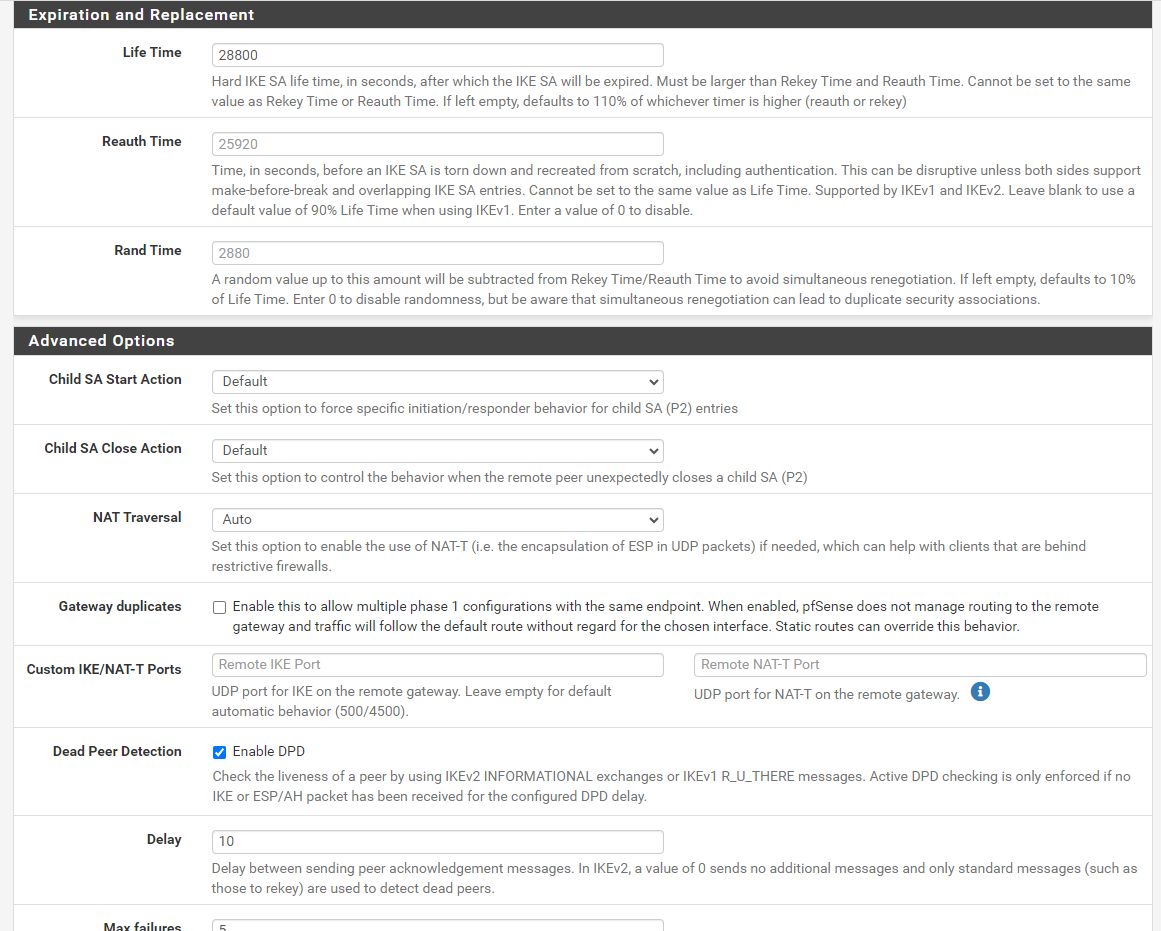

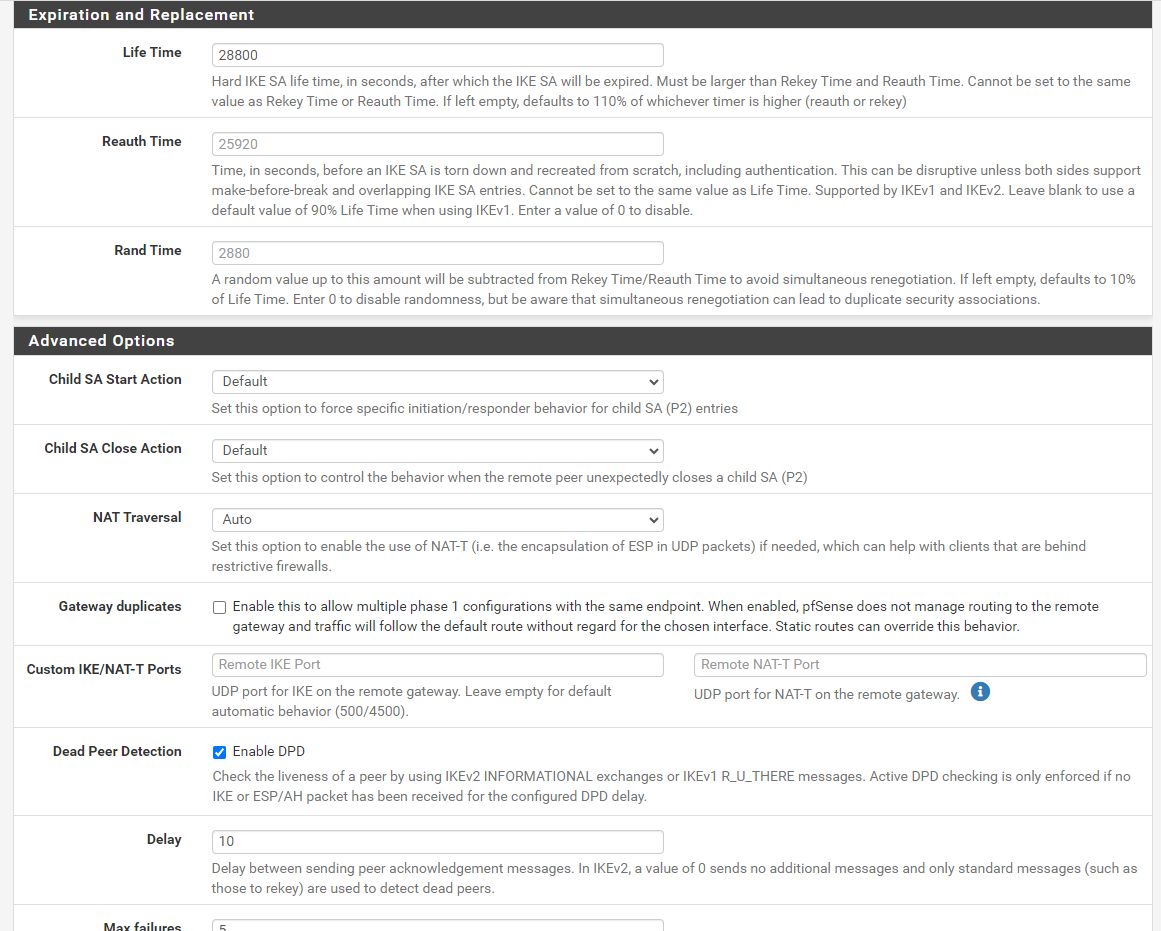

Du ggf. auf der FB in den „LT8“ Mode der Phase 1 wechseln was die üblichen 8 Stunden Lifetime in der Phase 1 verwendet. Siehe dazu auch hier.

Weitere Beispielkonfigs auch hier:

PFsense VPN tunnel zur FritzBox 7390 (IPSec)

Zwei Standorte in Deutschland und EU mit pfSense und FritzBox 7490 für VoIP verbinden

Lies dir diesen Thread und die Folgekommentare zu der Thematik durch da findest du auch entsprechende Beispielkonfigs.

Fritzbox pfSense IPsec VPN Setups

Bei deinem Peer Identifier fehlt außerdem eine „3“ oben aber das war ja vermutlich der cut and paste Fehler?!

Bei der FB Konfig Datei solltest du entweder nur den remote Hostname oder die remote IP verwenden aber nicht beides.

Im Zweifel testest du auch mal den Agressive Mode.

Wenn alles rennt solltest

Du ggf. auf der FB in den „LT8“ Mode der Phase 1 wechseln was die üblichen 8 Stunden Lifetime in der Phase 1 verwendet. Siehe dazu auch hier.

Weitere Beispielkonfigs auch hier:

PFsense VPN tunnel zur FritzBox 7390 (IPSec)

Zwei Standorte in Deutschland und EU mit pfSense und FritzBox 7490 für VoIP verbinden

Ja, der IDP Mode (Main Mode) wird dort erheblich strikter gehandhabt. Da ist es dann meist besser die remote ID mit der festen IP auf die IP Adresse zu setzen und bei der FB ggf. wieder auf den Agressive Mode zurückzugehen.

Ganz wichtig fürs Troubleshooting ist immer das IPsec Log der pfSense!!

Hier in den Settings die Reihenfolge setzen das die aktuellsten Messages oben geloggt werden und VOR dem Zugriffsversuch der FB vorher löschen damit nicht alles mit Meldungen vollgemüllt wird. Das Log zeigt in der Regel recht genau wo der Fehler ist.

Ganz wichtig fürs Troubleshooting ist immer das IPsec Log der pfSense!!

Hier in den Settings die Reihenfolge setzen das die aktuellsten Messages oben geloggt werden und VOR dem Zugriffsversuch der FB vorher löschen damit nicht alles mit Meldungen vollgemüllt wird. Das Log zeigt in der Regel recht genau wo der Fehler ist.

Hast du auch auf dem virtuellen IPsec Tunnel Interface eine any any Rule eingerichtet?

Die ist erforderlich das Traffic durch den Tunnel geht.

Die inbound IPsec Regeln auf dem WAN Interface legt die pfSense per Default an. Achtung hier nur wenn die pfSense in einer Router Kaskade betrieben wird dann musst du zwingend die RFC 1918 Netze am WAN Port freigeben. Das ist der Haken bei „Allow RFC1918 IPs“.

Was du übrigens auch machen kannst, sofern die pfSense eine feste statische Provider IP hat, ist diese als reinen Responder laufen zu lassen.

Dazu gibst du als Peer Adresse die „0.0.0.0“ an und setzt unten den Haken Responder only, ChildSA_StartAction = None

Siehe: docs.netgate.com/pfsense/en/latest/vpn/ipsec/configure-p1.html (IKE Endpoint Configuration)

Dann nimmt die pfSense generell alle eingehenden IPsec Requests an und authorisieren kannst du dann mit deinem FQDN (Distinguished Name) oder einer Key ID (User distinguished Name). Local ID kann die IP bleiben.

Damit kann man dann auch via Fritzbox GUI das VPN aufsetzen.

Hier sollte man dann aber immer die Keepalive IP auf der Fritzbox auf das lokale LAN Interface der pfSense setzen damit diese immer den VPN Tunnel zur pfSense triggert. Die pfSense kanndas ja ihrerseits dann nicht mehr wenn sie für den Peer ein reiner Responder ist.

Es gibt halt viele (VPN) Wege nach Rom.

Die ist erforderlich das Traffic durch den Tunnel geht.

Die inbound IPsec Regeln auf dem WAN Interface legt die pfSense per Default an. Achtung hier nur wenn die pfSense in einer Router Kaskade betrieben wird dann musst du zwingend die RFC 1918 Netze am WAN Port freigeben. Das ist der Haken bei „Allow RFC1918 IPs“.

Was du übrigens auch machen kannst, sofern die pfSense eine feste statische Provider IP hat, ist diese als reinen Responder laufen zu lassen.

Dazu gibst du als Peer Adresse die „0.0.0.0“ an und setzt unten den Haken Responder only, ChildSA_StartAction = None

Siehe: docs.netgate.com/pfsense/en/latest/vpn/ipsec/configure-p1.html (IKE Endpoint Configuration)

Dann nimmt die pfSense generell alle eingehenden IPsec Requests an und authorisieren kannst du dann mit deinem FQDN (Distinguished Name) oder einer Key ID (User distinguished Name). Local ID kann die IP bleiben.

Damit kann man dann auch via Fritzbox GUI das VPN aufsetzen.

Hier sollte man dann aber immer die Keepalive IP auf der Fritzbox auf das lokale LAN Interface der pfSense setzen damit diese immer den VPN Tunnel zur pfSense triggert. Die pfSense kanndas ja ihrerseits dann nicht mehr wenn sie für den Peer ein reiner Responder ist.

Es gibt halt viele (VPN) Wege nach Rom.

Das wäre dann auch soweit ok.

Ein Ping über das „Diagnostics“ Menü der pfSense mit Zieladresse = Fritzbox IP und Sourceadresse = LAN IP pfSense klappt also?!

Wenn du aber aus dem lokalen Fritzbox LAN Netz mit einem dortigen Endgerät die LAN IP der pfSense pingst klappt es nicht. Ist das so richtig?

Bedenke das z.B. bei Windows Clients generell ICMP (Ping) in der lokalen Firewall deaktiviert ist!

Pingst du also mit einem Windows Rechner musst du dies VORHER in den Firewall Settings („Firewall mit erweiterter Sicherheit...“) aktivieren!

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Besser ist dann oft zu versuchen mit dem Browser das FW GUI zu ereichen oder einen kleinen Webserver ohne Installation wie den HFS Webserver testweise laufen zu lassen auf einem Endgerät um nicht in die ICMP FW Falle bei Windows zu tappen...

Ein Ping über das „Diagnostics“ Menü der pfSense mit Zieladresse = Fritzbox IP und Sourceadresse = LAN IP pfSense klappt also?!

Wenn du aber aus dem lokalen Fritzbox LAN Netz mit einem dortigen Endgerät die LAN IP der pfSense pingst klappt es nicht. Ist das so richtig?

Bedenke das z.B. bei Windows Clients generell ICMP (Ping) in der lokalen Firewall deaktiviert ist!

Pingst du also mit einem Windows Rechner musst du dies VORHER in den Firewall Settings („Firewall mit erweiterter Sicherheit...“) aktivieren!

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Besser ist dann oft zu versuchen mit dem Browser das FW GUI zu ereichen oder einen kleinen Webserver ohne Installation wie den HFS Webserver testweise laufen zu lassen auf einem Endgerät um nicht in die ICMP FW Falle bei Windows zu tappen...