IPSec Site-to-Site über NAT ohne Portforwarding

Hallo miteinander,

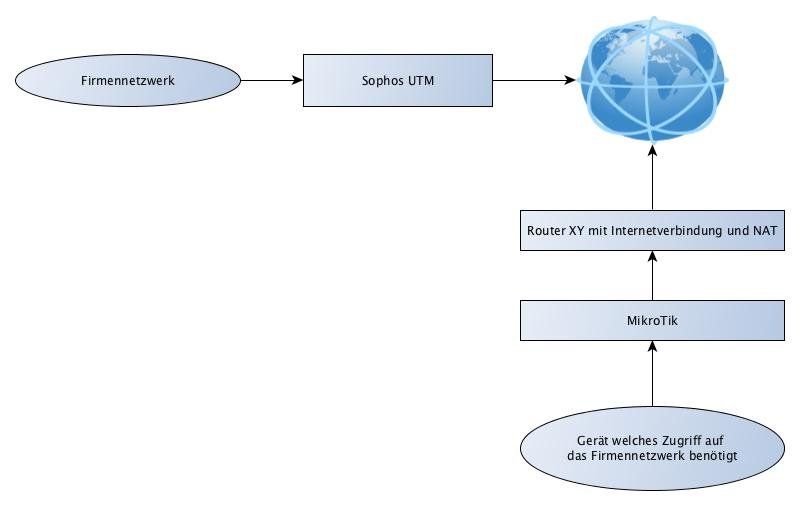

ich habe da mal eine Frage: In unserem Hauptstandort gibt es eine Sophos UTM mit fester IP. Ich möchte nun einen Mikrotik so konfigurieren, dass ich diesen an einen beliebigen Internet-Anschluss einstecken kann und dann ein IPSec Site-to-Site VPN aufgebaut wird. Laut Sophos-Log kommen die Pakete vom Mikrotik auch an, aber es wird keine Verbindung hergestellt.

Das Studium diverser Internetseiten zum Thema hat mich leider auch noch nicht so wirklich weitergebracht.

Meine Frage: Ist mein Vorhaben so überhaupt möglich? Wo sind die Pitfalls für die NAT-Konfiguration?

Danke für eure Hilfe!

Beste Grüße, Berthold.

ich habe da mal eine Frage: In unserem Hauptstandort gibt es eine Sophos UTM mit fester IP. Ich möchte nun einen Mikrotik so konfigurieren, dass ich diesen an einen beliebigen Internet-Anschluss einstecken kann und dann ein IPSec Site-to-Site VPN aufgebaut wird. Laut Sophos-Log kommen die Pakete vom Mikrotik auch an, aber es wird keine Verbindung hergestellt.

Das Studium diverser Internetseiten zum Thema hat mich leider auch noch nicht so wirklich weitergebracht.

Meine Frage: Ist mein Vorhaben so überhaupt möglich? Wo sind die Pitfalls für die NAT-Konfiguration?

Danke für eure Hilfe!

Beste Grüße, Berthold.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 307792

Url: https://administrator.de/forum/ipsec-site-to-site-ueber-nat-ohne-portforwarding-307792.html

Ausgedruckt am: 18.07.2025 um 01:07 Uhr

18 Kommentare

Neuester Kommentar

Hallo,

Ja.

Gruß,

Peter

Ja.

Wo sind die Pitfalls für die NAT-Konfiguration?

Welches NAT? Dazu solltest du uns etwas mehr erzählen, wir kennen deinen Aufbau deiner Netze nicht und wie die Firewalls was machen sollen. Wieso glauben alle immer das wir hier alle Löcher in den Händen haben? Gruß,

Peter

Hallo,

- Auf beiden Seiten müssen erst Firewallregeln für den zugriff erstellt werden.

- Auf beiden Seiten sind öffentliche statische IP Adressen oder DynDNS Accounts in Benutzung oder Verwendung.

Es wurde die default Konfiguration gelöscht auf dem MikroTik oder zumindest mit einbezogen in Deine

Konfiguration!?

Es ist kein LTE Anschluss für Privatkunden mit im Spiel?

Es sind auf jeder Seite unterschiedliche IP Adressbereiche vorhanden? (192.xx.xx und 172.xx.xx)

Es sind Firewallregeln auf beiden Seiten eingerichtet worden die den Zugriff erlauben?

Es sind auf beiden Seiten "Modems" und keine Router die SPI/NAT machen davor bzw. am WAN Interface?

Den Rest hat Peter ja schon abgefrühstückt!

Gruß

Dobby

Laut Sophos-Log kommen die Pakete vom Mikrotik auch an, aber es wird keine Verbindung hergestellt.

- Beide Seiten benutzen den selben IP Adressbereich (192.168.1.0 und 192.168.1.0)- Auf beiden Seiten müssen erst Firewallregeln für den zugriff erstellt werden.

- Auf beiden Seiten sind öffentliche statische IP Adressen oder DynDNS Accounts in Benutzung oder Verwendung.

Meine Frage: Ist mein Vorhaben so überhaupt möglich? Wo sind die Pitfalls für die NAT-Konfiguration?

Zwei statische IP Adressen sind vorhanden, also auf jeder Seite eine?Es wurde die default Konfiguration gelöscht auf dem MikroTik oder zumindest mit einbezogen in Deine

Konfiguration!?

Es ist kein LTE Anschluss für Privatkunden mit im Spiel?

Es sind auf jeder Seite unterschiedliche IP Adressbereiche vorhanden? (192.xx.xx und 172.xx.xx)

Es sind Firewallregeln auf beiden Seiten eingerichtet worden die den Zugriff erlauben?

Es sind auf beiden Seiten "Modems" und keine Router die SPI/NAT machen davor bzw. am WAN Interface?

Den Rest hat Peter ja schon abgefrühstückt!

Gruß

Dobby

Genau das mit dem NAT ist ja die Anforderung. Im HomeOffice gibt es vor dem Mikrotik einen

Router der NAT macht. In der Firma hängt die Sophos direkt im Netz

Und dann liegt hier auch Dein "Fehler" begraben. Es gibt dort dann zwei Möglichkeiten:Router der NAT macht. In der Firma hängt die Sophos direkt im Netz

- Man terminiert das VPN an dem ersten Router vor dem MikroTik Router

- Man leitet über geöffnete Ports an dem Router vor dem MikroTik Router Protokolle weiter an den MikroTik

- Man macht den Router vor dem MikroTik Router zu einem reinen Modem und "setzt" ihn in den so

genannten "bridged mode" dass dieser dann nur als reines Modem fungiert bzw. arbeitet.

Warum ist denn vor dem MikroTik ein anderer Router der NAT macht?

- Soll das so sein und man hat eine DMZ?

- Weil der günstig war und ein internes Modem besitzt!

- Weil dieser Router nicht VPN fähig ist aber ein internes Modem besitzt!

- Kein Layer3 Switch vorhanden ist und der MikroTik die VLANs im LAN routet.

Gruß

Dobby

Und daher meine Frage, ob IPSec auch ohne diese Möglichkeiten funktioniert. Begründung steht

etwas weiter unten.

Meines Wissens nach nein!etwas weiter unten.

Weil der MikroTik nicht immer hinter dem gleichen Router hängen wird. Es gibt verschiedene

Standorte an denen irgendein Router (Speedport/O2-Box/Fritte) hängt.

Die Konfiguration, und vor allem anderen die Firewallregeln müssen aber auch zum LAN desStandorte an denen irgendein Router (Speedport/O2-Box/Fritte) hängt.

jeweiligen Standortes passen.

Der besagte MikroTik soll dann eben bei Bedarf "irgendwo" eingesteckt werden und den Zugriff

auf das Firmennetz ermöglichen.

Das kann man sicherlich auch so handhaben nur muss unter Umständen immer wieder die Konfigurationauf das Firmennetz ermöglichen.

angepasst werden, aber die kann man danach auch immer unter einem anderen Namen abspeichern.

Vermutlich ist das bei meinen vorigen Beiträgen nicht eindeutig genug beschrieben worden.

Ist ja auch kein Thema so lange man es dann doch heraus findet.Unser Grundsetup sieht eben für S2S IPSec vor und für die RoadWarrior-Einwahl

OpenVPN/SSL. Das wollte ich eigentlich auch nicht ändern.

Muss man ja auch nicht aber man sollte schon darauf achten wenn man den MikroTik RouterOpenVPN/SSL. Das wollte ich eigentlich auch nicht ändern.

an jeweils einen anderen Standort verbringt dass die Konfiguration dann dazu passt.

Daher auch die Frage, ob ich IPSec über NAT betreiben kann, ohne ein Portforwarding einrichten

zu müssen.

Das wird wohl eher ncihts, es sei denn jemand kennt noch einen Trick der dies ermöglicht.zu müssen.

Gruß

Dobby

Ist mein Vorhaben so überhaupt möglich?

Ja, natürlich !Voraussetzung ist aber das der MT auf der Sophos in einem Port eingesteckt ist der einen passende IP Adress Konfiguration zum MT Port hat. Sprich das sich die IP Adressen in einem gemeinsamen IP Netz befinden und so kommunikation möglich ist.

Dein Terminus "beliebigen Internet-Anschluss" ist etwas verwirrend, da das recht oberflächlich bleibt was das letztlich sein soll ??

- Ein beliebiger Anschluss auf einem Switch in einem öffentlichen IP Subnetz

- Wie arbeitet der MT Port da ?? Bekommt der seine IP mit DHCP oder hat er eine statische IP ?

- Bedeutet beliebigen Internet-Anschluss das sich der Port auch hinter einem NAT Router oder FW befinden kann ??

- Wenn ja wie bekommt der MT seinen IP Adresse ?? DHCP ??

Klar ist das wenn der MT seine IP Adresse irgendwie dynamisch bekommt und die sich ändert dann muss ER immer die IPsec Session initiieren. Andersrum geht es ja nicht wenn sich seine IP Adresse durch das beliebige Umstecken mal ändert. Wenn du das mit Umstecken denn auch meinst ?!

Andersrum muss die andere Seite so konfiguriert sein das sie wechselnde IPs auch annimmt was aber generell kein Problem ist, denn das muss IPsec bei mobilen Usern ja auch tun.

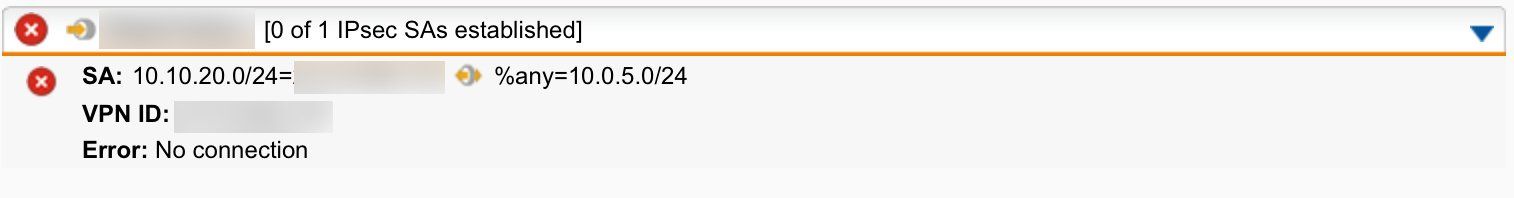

Laut Sophos-Log kommen die Pakete vom Mikrotik auch an, aber es wird keine Verbindung hergestellt.

D.h. die beiden Tunnel Endpunkte sind einmal der MT und einmal die Sohos, richtig ?Die Sophos muss ja irgendwie reagieren auf den IPsec Connection Request !! Was macht sie da ?? Dort muss es irgendwelche Log Messages geben !!

Es wäre sinnvoll und hilfreich die hier zu posten !

Das Studium diverser Internetseiten zum Thema hat mich leider auch noch nicht so wirklich weitergebracht.

Eigentlich ziemlich unverständlich denn es gibt ein paar sehr gute zu dem Thema wie z.B. diese_hier ?!Auch das hiesige IPsec Praxistutorial beweist es dir ja recht klar das das wunderbar und fehlerlos funktioniert:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Damit sollte es auch ein IPsec Laie hinbekommen ?

Der MT ist NICHT in der Sophos eingesteckt! Der MT soll an irgendeinem!!!! Internetanschluss (Chef zuhause, Chef Ferienhaus, whatever) eingesteckt werden.

Ja natürlich geht auch das !Das ist doch vollkommen identisch zu einer Konfig eines mobilen VPN Users. Der reist ja auch rum und steckt sich auf alle möglichen Internet Verbindungen mit jedesmal wechselnder IP. Ein simples Allerwelts VPN Szenario was millionenfach so im Einsatz ist. Nichts anderes ist deine MT Geschichte auch !

Ein beliebiger Home-Router, der per DHCP eine Adresse verteilt und einen Internetzugang ermöglicht.

Das könnte ein Knackpunkt sein....Der NAT Router muss dann zwingend VPN Passthrough supporten ! In der Regel tun aktuelle Router das aber ältere oft nicht oder sehr oft fehlerhaft.

Hier müsste man dann mit Port Forwarding nachbessern und UDP 500, 4500 und ESP Protokoll per Port Forwarding freigeben. (IPsec, bei PPTP und L2TP sind das andere Ports und Protokolle !)

Das gilt aber nur wenn man IPsec oder PPTP oder auch L2TP als VPN Protokolle verwendet, die aus mehreren dynamischen Protokoll Komponenten bestehen.

Daher ist in so einem allumfassenden mobilen Szenario wie du es planst der Einsatz dieser VPN Protokolle eher kontraproduktiv und eine schlechte Wahl.

Viel sinnvoller wäre es hier dann SSL basierte VPNs zu wählen wie z.B. OpenVPN (was der MT auch kann).

Hier hat man nur einen Port UDP 1194 (Default) den man auch auf z.B. UDP 443 legen kann um so auch noch alle möglichen Firewalls und Filterlisten zu überwinden.

Passthrough oder Port Forwarding entfällt dann komplett, da dieser Traffic vom NAT und Firewalls wie normaler Surf- oder Email Traffic behandelt wird.

In deinem geplanten Vorhaben wäre das in jedem Falle die erheblich bessere Wahl um die möglichen auftretenden Verbindungsprobleme quasi auf Null zu drücken.

Was die Logs angeht:

Das sieht alles gut aus ! Auch die Phase 2 ist "established" mit den SAs. Damit hast du einen bestehenden IPsec Tunnel !

Da liegt das Problem woanders....

- das da nicht geroutet wird,

- oder du im Tunnel NAT machst

- oder den Tunnel Traffic nicht per Exception vom NAT Traffic ausgenommen hast,

- oder die Exception Rule erst NACH der NAT Rule kommt im MT

- oder die lokalen Winblows Firewalls nicht angepasst sind

- oder oder.... ?!

Ich würde einfach eine Sophos RED15w (falls Wifi benötigt wird) oder eine Sophos RED10 kaufen und mit der Sophos UTM nutzen. Natürlich muss die UTM Lizenz das auch hergeben. Das ganze kostet zwar ein paar Euro mehr als der MT, dafür läuft das aber ziemlich sauber und rund und lässt sich mit wenig Aufwand zentral über die UTM managen.

Solange der Router am externen Arbeitsplatz eine IP-Adresse per DHCP vergibt und 443 ungefiltert durchlässt, funktioniert das eigentlich problemlos.

Solange der Router am externen Arbeitsplatz eine IP-Adresse per DHCP vergibt und 443 ungefiltert durchlässt, funktioniert das eigentlich problemlos.

Hallo,

Dein erster? Du kannst doch dessen Konfiguration mal hier rein stellen (anonymisiert)

4b42.de/kb/5588045d32a9f-IPSec-VPN-Tunnel-ziwschen-MikroTik-und- ...

community.sophos.com/products/unified-threat-management/f/58/t/5 ...

Bau dir ein Labor um es mal

Ohne eine Fritte durchzukaspern

Einmal mit einer Fritte in dessen Default Konfigs (bis auf WAN)

Einmal mit einer Fritte im PPOE Passthrough (Modem Betrieb)

Dann hast du schon drei verschiedene Konfigs für dein Mikrotik

Ansonsten deinen Cheffe beichten das es nicht geht bzw. du es nicht hinbekommen tust (das warum musst du ja nicht sagen)

Vielleicht holt der sich dann ein UMTS mit entsprechenden Vertrag und es geht

forum.mikrotik.com/viewtopic.php?t=87906

klenzel.de/2654

Gruß,

Peter

Dein erster? Du kannst doch dessen Konfiguration mal hier rein stellen (anonymisiert)

4b42.de/kb/5588045d32a9f-IPSec-VPN-Tunnel-ziwschen-MikroTik-und- ...

community.sophos.com/products/unified-threat-management/f/58/t/5 ...

Bau dir ein Labor um es mal

Ohne eine Fritte durchzukaspern

Einmal mit einer Fritte in dessen Default Konfigs (bis auf WAN)

Einmal mit einer Fritte im PPOE Passthrough (Modem Betrieb)

Dann hast du schon drei verschiedene Konfigs für dein Mikrotik

Ansonsten deinen Cheffe beichten das es nicht geht bzw. du es nicht hinbekommen tust (das warum musst du ja nicht sagen)

Vielleicht holt der sich dann ein UMTS mit entsprechenden Vertrag und es geht

forum.mikrotik.com/viewtopic.php?t=87906

klenzel.de/2654

Gruß,

Peter

Der "Rat" mit der Sophos kaufen ist auch kompletter Quatsch. Sorry, aber wenn der MT es nicht kann kann eine Sophos Gurke das erst recht nicht.

Kann es sein das du in den SAs eine Seite mit FQDN und die andere mit IP definiert hast oder sowas ??

Irgendwas stimmt in den beidseitigen Setups nicht und ist unterschiedlich.

Wenn du nach dem Fehler googelst gibt es diverse Treffer dazu.

Nutzt du den Agressive Mode auf beiden Seiten ?? Credentials gleich mit 3DES und SHA 128 ??

Ansonste wirklich so machen wie Kollege Pjordorf schon geraten hat und das erstmal lokal zur Sophos FW testen und zum Fliegen bringen bevor man das remote macht.

Es kann ja nicht sein das der MT mit IPsec zur ganzen Welt kompatibel ist aber zur Sophos gerade nicht ?!

schön wärs, aber die Sophos sagt trotz der Log-Einträge folgendes:

Mmmhhh...komisch in der Tat ?! Allerdings hast du Recht der MT meckert ja an das die Payload nicht stimmt zw. beiden Enden NAT-D payload doesn't match es sollte aber ipsec NAT-D payload verified kommen !Kann es sein das du in den SAs eine Seite mit FQDN und die andere mit IP definiert hast oder sowas ??

Irgendwas stimmt in den beidseitigen Setups nicht und ist unterschiedlich.

Wenn du nach dem Fehler googelst gibt es diverse Treffer dazu.

Nutzt du den Agressive Mode auf beiden Seiten ?? Credentials gleich mit 3DES und SHA 128 ??

Ansonste wirklich so machen wie Kollege Pjordorf schon geraten hat und das erstmal lokal zur Sophos FW testen und zum Fliegen bringen bevor man das remote macht.

Es kann ja nicht sein das der MT mit IPsec zur ganzen Welt kompatibel ist aber zur Sophos gerade nicht ?!

Mit Verlaub, nein der Vorschlag mit der Sophos RED ist nicht kompletter Quatsch und die Art und Weise dann Rat noch in "" zu setzen ist schlicht arroganter Bullshit.

Diese Diskussion hier geht um IPSec und im Hinweis mit der RED steht klipp und klar das die RED kein IPSec macht. Natürlich kann der MT das auch, was aber der MT nicht hat ist z.B. ein Provisioning Service der dem MT Konfigurationsänderungen an der Gegenstelle unterschiebt.

Diese Diskussion hier geht um IPSec und im Hinweis mit der RED steht klipp und klar das die RED kein IPSec macht. Natürlich kann der MT das auch, was aber der MT nicht hat ist z.B. ein Provisioning Service der dem MT Konfigurationsänderungen an der Gegenstelle unterschiebt.