Self-Signed Zertifikat vertrauen

Hallo zusammen,

ich habe hier folgendes Problem:

Rechner mit Windows 11, sowie Edge und Chrome. Ich habe eine Seite mit einem selbstsignierten Zertifikat und möchte, dass beim Aufruf der Seite kein Fehler mehr erscheint.

Folgendes habe ich getan:

1. Zertifikat heruntergeladen

2. Zertifikat im Speicher für Vertrauenswürdige Stammzertifizierungsstellen hinzugefügt

3. In den Internetoptionen die Seite zu "Vertrauenswürdige Sites" hinzugefügt

Leider erhalte ich immer noch die Fehlermeldung, dass die Verbindung nicht sicher ist.

Habe ich etwas vergessen?

Danke und viele Grüße

ich habe hier folgendes Problem:

Rechner mit Windows 11, sowie Edge und Chrome. Ich habe eine Seite mit einem selbstsignierten Zertifikat und möchte, dass beim Aufruf der Seite kein Fehler mehr erscheint.

Folgendes habe ich getan:

1. Zertifikat heruntergeladen

2. Zertifikat im Speicher für Vertrauenswürdige Stammzertifizierungsstellen hinzugefügt

3. In den Internetoptionen die Seite zu "Vertrauenswürdige Sites" hinzugefügt

Leider erhalte ich immer noch die Fehlermeldung, dass die Verbindung nicht sicher ist.

Habe ich etwas vergessen?

Danke und viele Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 71353385294

Url: https://administrator.de/forum/self-signed-zertifikat-vertrauen-71353385294.html

Ausgedruckt am: 18.07.2025 um 02:07 Uhr

12 Kommentare

Neuester Kommentar

Schritt 2 ist falsch, denn dort gehört nicht das Server Zertifikat rein sondern wie der Name schon sagt das Stammzertifikat, also das Zertifikat der CA mit der das Server Zertifikat ausgestellt wurde.

Beachte auch das einige Browser eigene Stammzertifikatsspeicher haben wo der Gerätespeicher dann wenig hilft.

Lesenswert zu der Thematik: amazon.de/SSL-TLS-Under-Lock-Understanding-ebook/dp/B08R6J716R/r ...

Beachte auch das einige Browser eigene Stammzertifikatsspeicher haben wo der Gerätespeicher dann wenig hilft.

Lesenswert zu der Thematik: amazon.de/SSL-TLS-Under-Lock-Understanding-ebook/dp/B08R6J716R/r ...

Moin,

ist dies deine eigene Seite? Falls ja, stellt sich zudem auch die Frage, wieso mit einem selbstsignierten Zertifikat arbeiten?

Bei Let's Encrypt bekommst du kostenlos ein SSL/TLS-Zertifikat für deine Seite, welchem überall vertraut wird.

Gruß Thomas

ist dies deine eigene Seite? Falls ja, stellt sich zudem auch die Frage, wieso mit einem selbstsignierten Zertifikat arbeiten?

Bei Let's Encrypt bekommst du kostenlos ein SSL/TLS-Zertifikat für deine Seite, welchem überall vertraut wird.

Gruß Thomas

Zitat von @Visucius:

wieso mit einem selbstsignierten Zertifikat arbeiten?

Weil man in so nem Fall die Laufzeit deutlich höher setzen kann.Wobei es aber bestimmt nicht mehr lange dauern wird, bis Zertifikate die länger gültig sind als 3-12 Monate von Browsern wieder als unsicher markiert werden.

Zur Zeit sind wir ja schon bei 398 Tagen ...

sematext.com/blog/ssl-certificate-error/#3-certificate-lifetime- ...

Insofern kein großartiger Gewinn. Wobei man Let's Encrypt ja meist eh automatisiert verwendet.

Starting from September 1st, 2020, all the major browsers (Google Chrome, Mozilla Firefox, and Apple Safari) will reject certificates issued after this date with a validity period of more than 398 days.

Hatten wir ja auch gerade erst die ganze Thematik. Die Suchfunktion lässt grüßen...

Selbstsigniertes Zertifikat über https "nicht vertrauenswürdig"

Selbstsigniertes Zertifikat für iOS iPAD über Intunes

Selfsigned Zertifikatsanforderung bringt Fehler

Selbstsigniertes Zertifikat über https "nicht vertrauenswürdig"

Selbstsigniertes Zertifikat für iOS iPAD über Intunes

Selfsigned Zertifikatsanforderung bringt Fehler

Zitat von @BirdyB:

Naja, so einfach ist es allerdings nicht.

Konkret geht es um ein internes SAP-System und ich kann das Zertifikat nur über den Browser herunterladen. Die Stamm-CA habe ich nicht vorliegen.

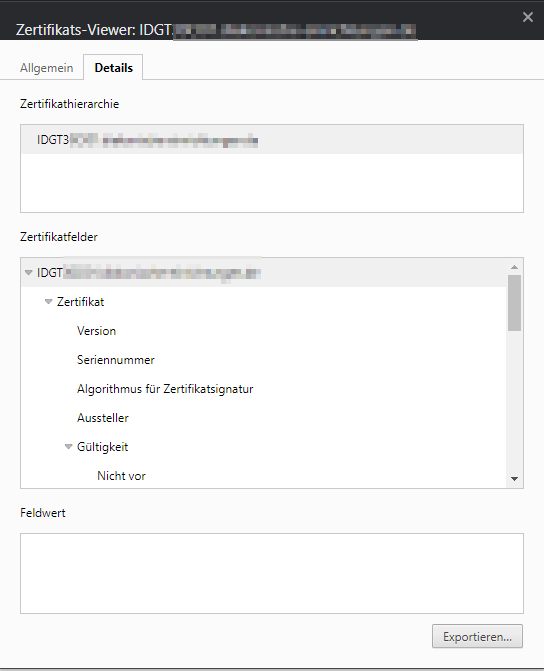

Doch hast du in der Regel immer, im Browser im Zertifikats-Viewer das Stamm-CA-Zertifikat auswählen (nicht das Server-Cert), abspeichern und in den Machine-RootStore importieren, fertigNaja, so einfach ist es allerdings nicht.

Konkret geht es um ein internes SAP-System und ich kann das Zertifikat nur über den Browser herunterladen. Die Stamm-CA habe ich nicht vorliegen.

Irgendwie muss ich dem Rechner doch beibringen können, dass das Zertifikat so trotzdem okay ist...

S.o. Always the same procedure ...

Nicht, das Zertifikat, welches Dir der Browser "als Fehler" auswirft! Du musst das Stammzertifikat nehmen, welches im SAP-System irgendwo in der Systemverwaltung zum Download anbietet.

dcx.sap.com/sqla170/de/html/3bcc069d6c5f1014b123ba7ba047629d.htm ...

dcx.sap.com/sqla170/de/html/3bcc069d6c5f1014b123ba7ba047629d.htm ...

Ein System was die Chain nicht komplett im Browser ausliefert kannst du eh in die Tonne kloppen, oder es wurde am System nicht die komplette Chain als PEM hinterlegt und der User der es hinterlegt hat hat da Mist gebaut.

Wenn das Zertifikat das im Browser gezeigt wird selbstsigniert ist und keine CA hat, kann man auch das in den Root-Store importieren, denn ein selbstsigniertes Zertifikat wird in den basicConstraints des Certs immer als CA ausgewiesen weil es sich ja selbst signiert hat.

Ich habe nicht bei jedem System die Möglichkeit die CA, bzw. die Chain herunterzuladen...

Ein CA Cert sollte man immer besorgen können, ein Public Key einer CA ist kein Geheimnis.Wenn das Zertifikat das im Browser gezeigt wird selbstsigniert ist und keine CA hat, kann man auch das in den Root-Store importieren, denn ein selbstsigniertes Zertifikat wird in den basicConstraints des Certs immer als CA ausgewiesen weil es sich ja selbst signiert hat.