Kann von Cisco SG300 nicht auf Cisco SG350 zugreifen

Hallo,

ich benötige mal Hilfe von Profis. Habe mir zwar schon einiges an Wissen aus diesem Forum gezogen, komme aber jetzt nicht mehr weiter.

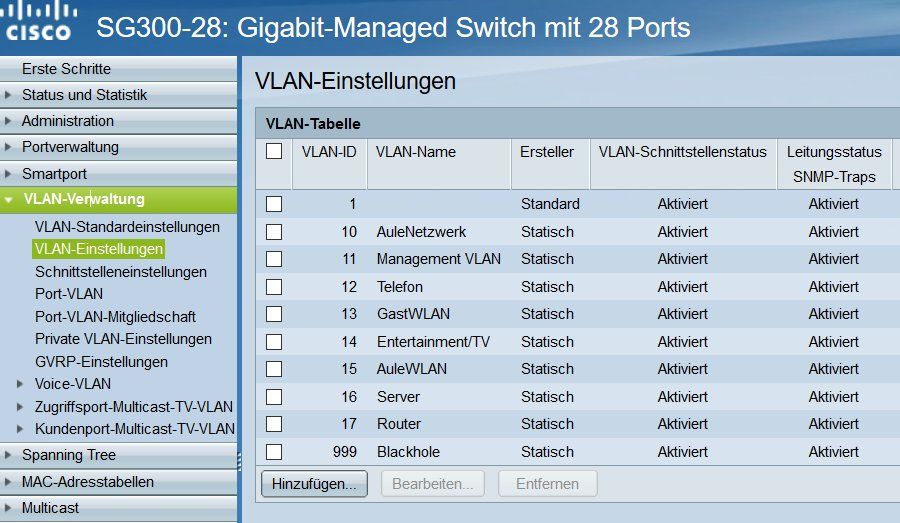

Mein Netzwerkaufbau:

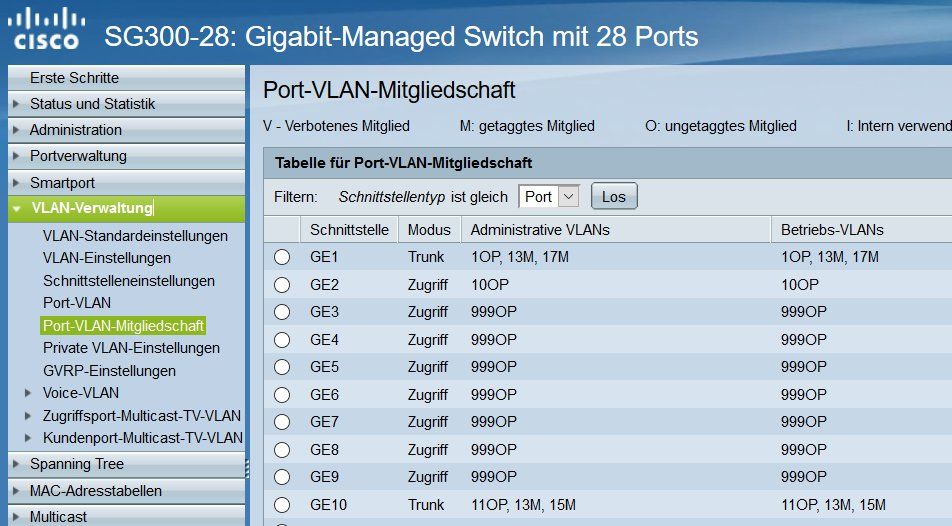

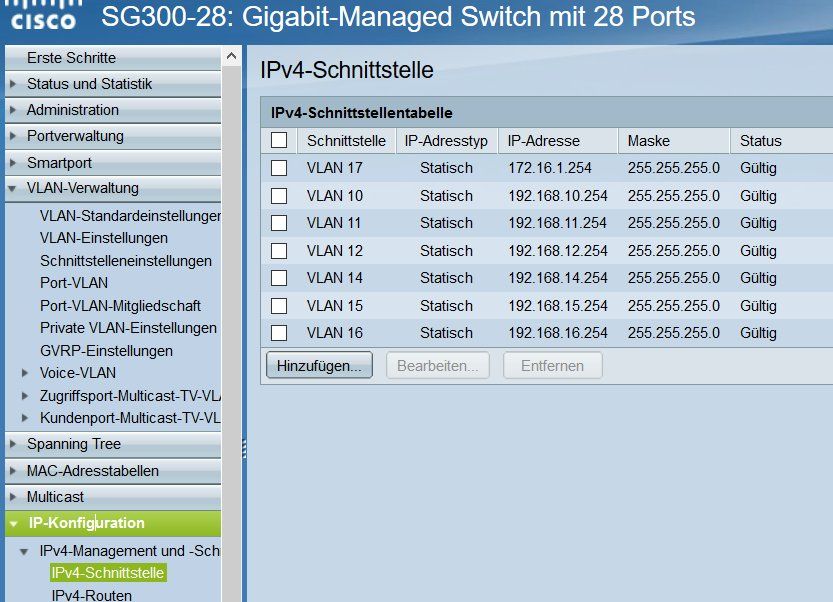

im Keller einen Cisco Switch SG 300-28 im Layer 3 Modus mit aktueller Firmware

Vlan´s:

Vlan 10 - 192.168.10.254

Vlan 11 - 192.168.11.254 - Management Vlan

Vlan 13 - GastWlan im Layer 2 Modus auf Router TP-ER6020 durchgeschleift

Vlan 14 - 192.168.14.254

Vlan 15 - 192.168.15.254 private Wlan

Vlan 17 - 172.16.1.254 - dieses Vlan ist nur zur Vebindung auf Router TP-ER6020

Vlan 999 - Blackhole und native Vlan

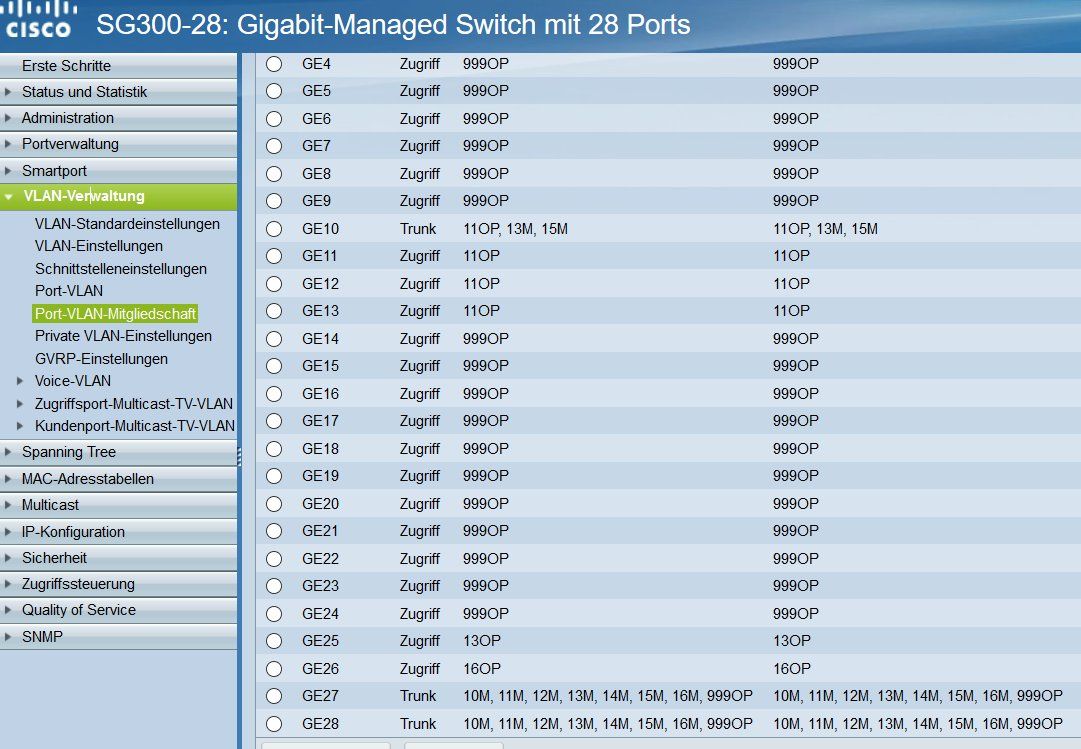

Ein Port im Trunk Modus mit: Vlan 11 untagged, Vlan 13 + 15 tagged - Unifi AP (AP AC Pro)

Ein Port im Trunk Modus mit Vlan 999 untagged, Vlan 10, 11, 13, 14, 15 tagged - zu Switch SG350-10

Ein Port im Trunk Modus mit Vlan 999 untagged, Vlan 17 + 13 tagged - zu Router TP-ER6020 (Internet über Fritzbox 7590)

Jeweils 2 Ports im Access Modus im Vlan 10 + 14

Jeweils 1 Port im Access Modus im Vlan 11 + 13

DHCP Server für Vlan 10, 11, 14 + 15

Default Route auf 172.16.1.1(TP-ER6020

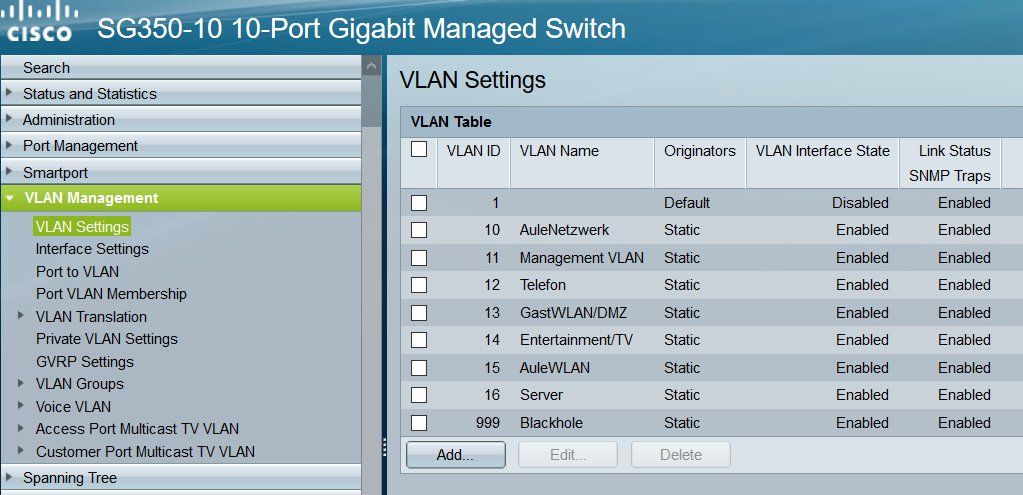

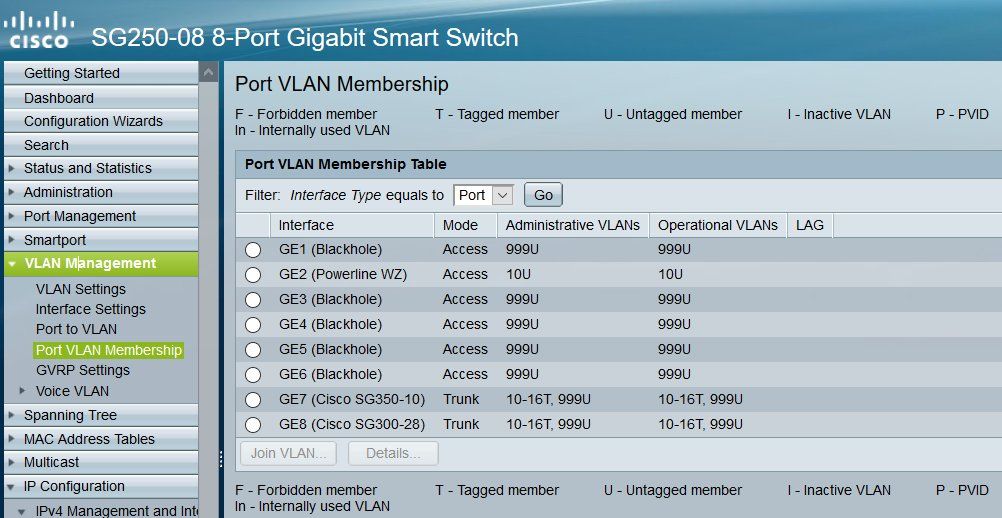

Im EG einen Cisco Switch SG-350-10 im Layer 2 Modus mit aktueller Firmware

Vlan´s

Vlan 10 - 192.168.10.253

Vlan 11 - 192.168.11.253 - Management Vlan

Vlan 13 - GastWlan im Layer 2 Modus auf Router TP-ER6020 durchgeschleift

Vlan 14 - 192.168.14.253

Vlan 15 - 192.168.15.253 private Wlan

Vlan 999 - Blackhole und native Vlan

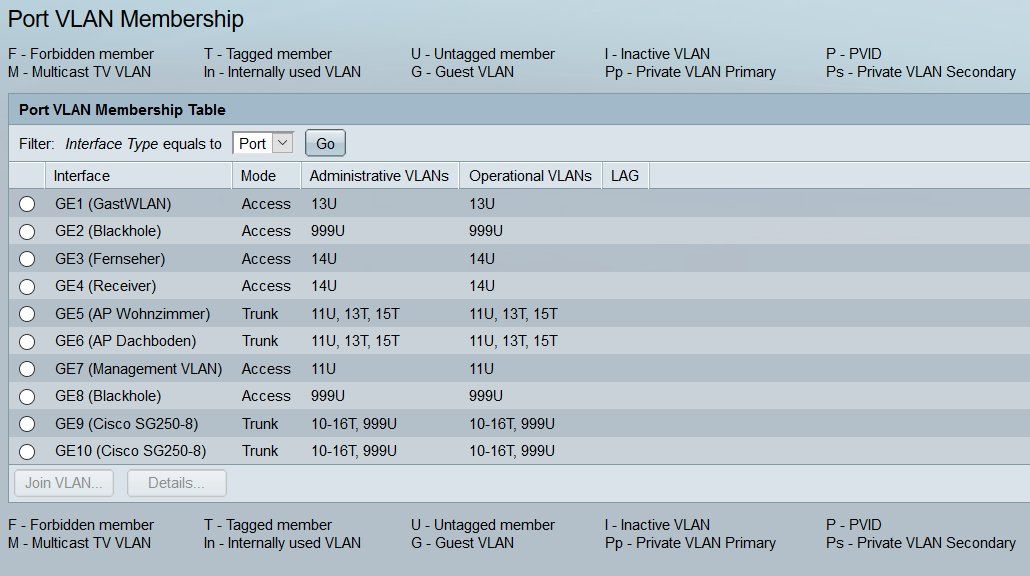

Ein Port im Trunk Modus mit: Vlan 11 untagged, Vlan 13 + 15 tagged - Unifi AP (AP AC Pro)

Ein Port im Trunk Modus mit Vlan 999 untagged, Vlan 10, 11, 13, 14, 15 tagged - zu Switch SG300-28

2 Ports im Access Modus im Vlan 10 und 4 Ports im Access Modus Vlan 14

Jeweils 1 Port im Access Modus im Vlan 11 + 13

Router TP-ER6060 IP 172.16.1.1 statische Route 192.168.0.0/16 auf 172.16.1.254 (Cisco SG300-28) - mit IP 10.0.1.2 an Fritzbox (Internet) verbunden. Fritzbox IP 10.0.1.1.

Jetzt mein Problem:

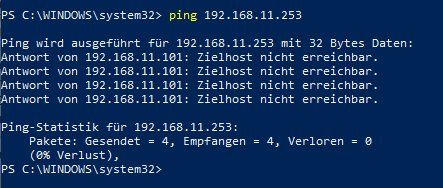

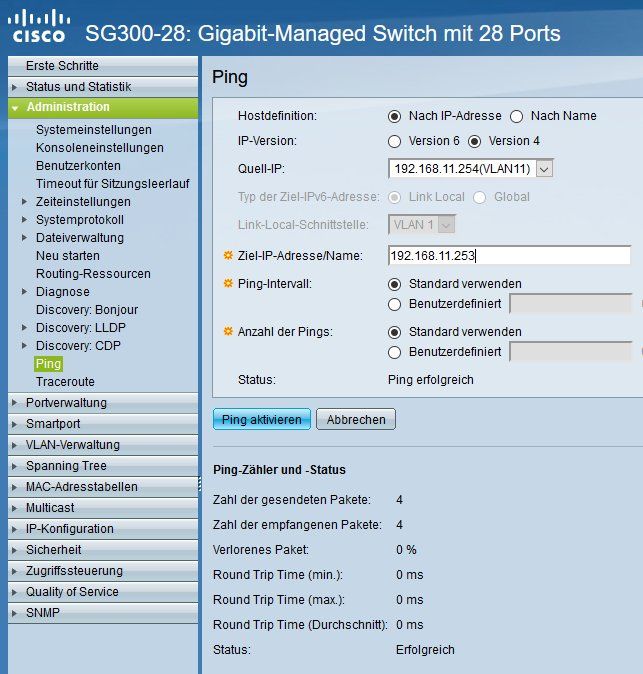

Wenn ich mein Laptop über LAN an SG300-28 (Vlan 11) verbinde, kann ich nicht auf SG350-10 (IP 192.168.11.253) zugreifen. Ebenfalls bekommen die WLAN Geräte über den Unifi AP keine IP zugewiesen (der an SG300-28). Umgekehrt wenn ich den Laptop mit SG350-10 (Vlan 11) verbinde kann ich ohne Probleme auf SG300-28 zugreifen. Der Unifi AP an SG350-10 vergibt auch IP-Adresen an die jeweiligen Geräte. Was habe ich hier falsch gemacht bzw. nicht verstanden? Bin halt noch Anfänger.

ich benötige mal Hilfe von Profis. Habe mir zwar schon einiges an Wissen aus diesem Forum gezogen, komme aber jetzt nicht mehr weiter.

Mein Netzwerkaufbau:

im Keller einen Cisco Switch SG 300-28 im Layer 3 Modus mit aktueller Firmware

Vlan´s:

Vlan 10 - 192.168.10.254

Vlan 11 - 192.168.11.254 - Management Vlan

Vlan 13 - GastWlan im Layer 2 Modus auf Router TP-ER6020 durchgeschleift

Vlan 14 - 192.168.14.254

Vlan 15 - 192.168.15.254 private Wlan

Vlan 17 - 172.16.1.254 - dieses Vlan ist nur zur Vebindung auf Router TP-ER6020

Vlan 999 - Blackhole und native Vlan

Ein Port im Trunk Modus mit: Vlan 11 untagged, Vlan 13 + 15 tagged - Unifi AP (AP AC Pro)

Ein Port im Trunk Modus mit Vlan 999 untagged, Vlan 10, 11, 13, 14, 15 tagged - zu Switch SG350-10

Ein Port im Trunk Modus mit Vlan 999 untagged, Vlan 17 + 13 tagged - zu Router TP-ER6020 (Internet über Fritzbox 7590)

Jeweils 2 Ports im Access Modus im Vlan 10 + 14

Jeweils 1 Port im Access Modus im Vlan 11 + 13

DHCP Server für Vlan 10, 11, 14 + 15

Default Route auf 172.16.1.1(TP-ER6020

Im EG einen Cisco Switch SG-350-10 im Layer 2 Modus mit aktueller Firmware

Vlan´s

Vlan 10 - 192.168.10.253

Vlan 11 - 192.168.11.253 - Management Vlan

Vlan 13 - GastWlan im Layer 2 Modus auf Router TP-ER6020 durchgeschleift

Vlan 14 - 192.168.14.253

Vlan 15 - 192.168.15.253 private Wlan

Vlan 999 - Blackhole und native Vlan

Ein Port im Trunk Modus mit: Vlan 11 untagged, Vlan 13 + 15 tagged - Unifi AP (AP AC Pro)

Ein Port im Trunk Modus mit Vlan 999 untagged, Vlan 10, 11, 13, 14, 15 tagged - zu Switch SG300-28

2 Ports im Access Modus im Vlan 10 und 4 Ports im Access Modus Vlan 14

Jeweils 1 Port im Access Modus im Vlan 11 + 13

Router TP-ER6060 IP 172.16.1.1 statische Route 192.168.0.0/16 auf 172.16.1.254 (Cisco SG300-28) - mit IP 10.0.1.2 an Fritzbox (Internet) verbunden. Fritzbox IP 10.0.1.1.

Jetzt mein Problem:

Wenn ich mein Laptop über LAN an SG300-28 (Vlan 11) verbinde, kann ich nicht auf SG350-10 (IP 192.168.11.253) zugreifen. Ebenfalls bekommen die WLAN Geräte über den Unifi AP keine IP zugewiesen (der an SG300-28). Umgekehrt wenn ich den Laptop mit SG350-10 (Vlan 11) verbinde kann ich ohne Probleme auf SG300-28 zugreifen. Der Unifi AP an SG350-10 vergibt auch IP-Adresen an die jeweiligen Geräte. Was habe ich hier falsch gemacht bzw. nicht verstanden? Bin halt noch Anfänger.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 611862

Url: https://administrator.de/forum/kann-von-cisco-sg300-nicht-auf-cisco-sg350-zugreifen-611862.html

Ausgedruckt am: 05.08.2025 um 11:08 Uhr

16 Kommentare

Neuester Kommentar

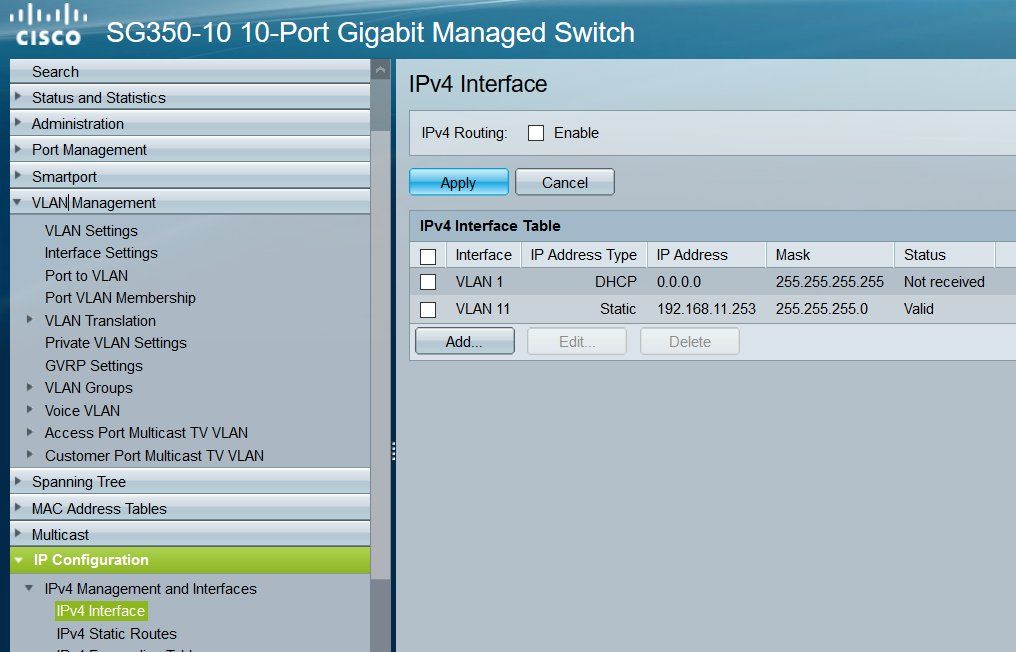

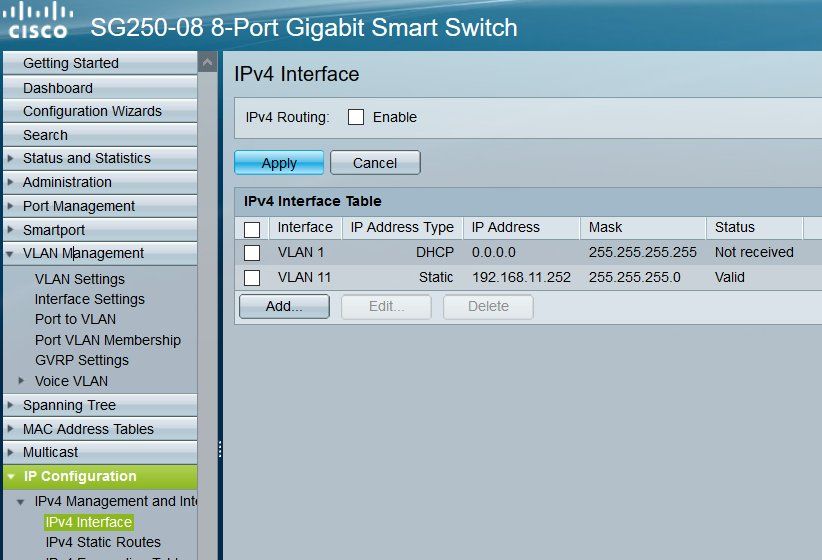

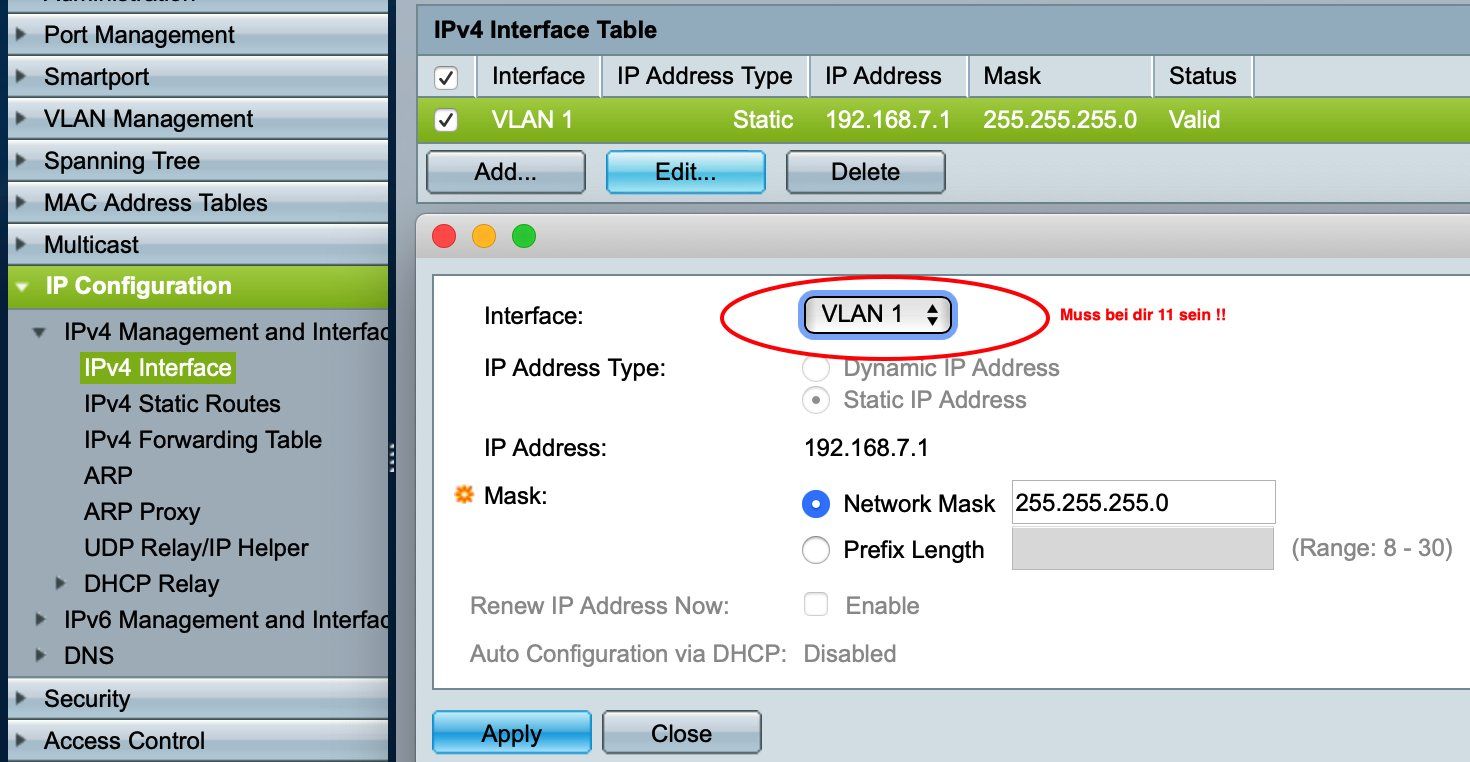

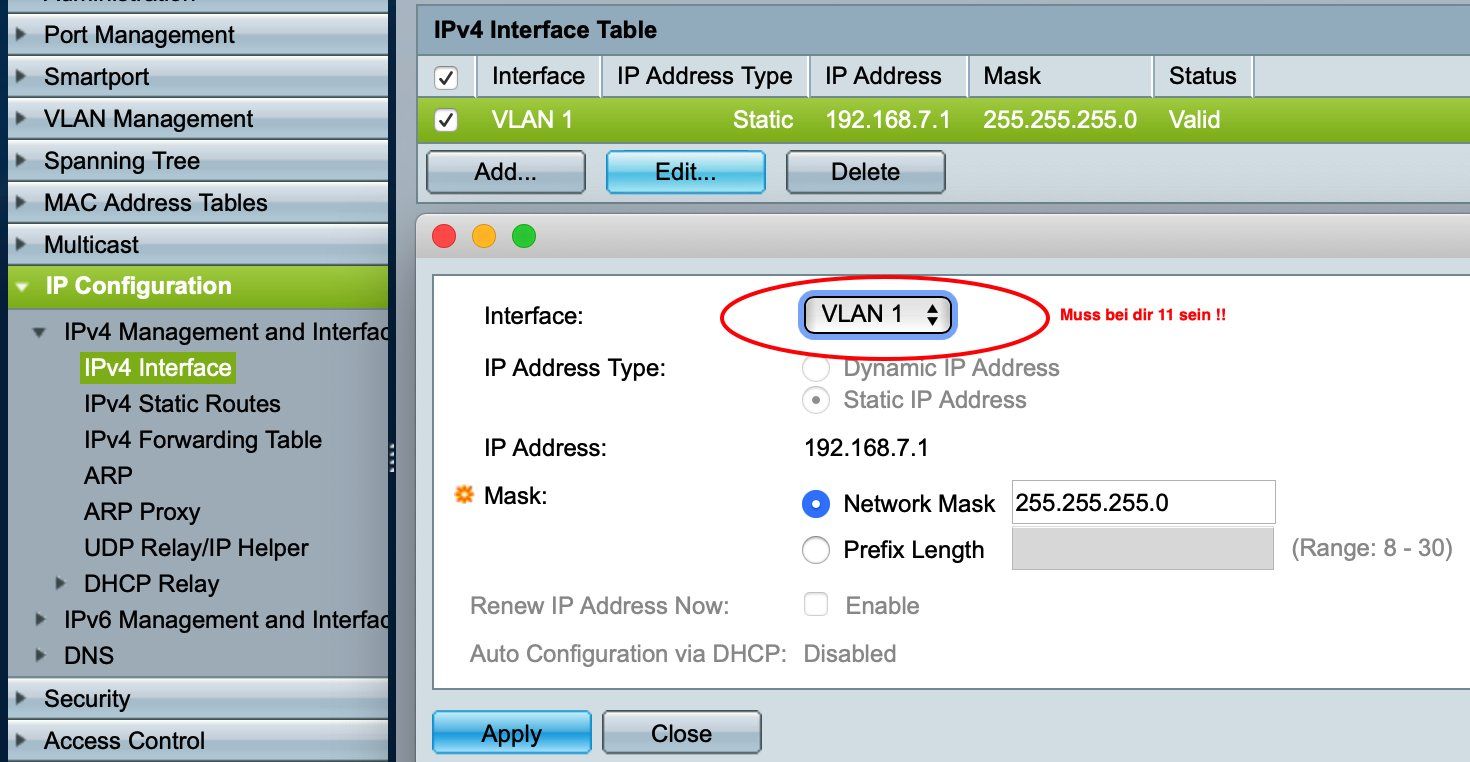

Kann es sein das du im IP Setup vergessen hast die Management IP Adresse des SG350 die im Default in VLAN 1 hängt auf dein Management VLAN 11 umzuhängen ?

Da der SG350 rein nur im Layer 2 Mode arbeitet darf bzw. sollte, darf dort nicht der L3 Mode aktiviert sein ! (IP Routing deaktiviert !)

Ggf. solltest du darüber nachdenken die Switches zu tauschen, da der 350er eine neuere, performantere Hardware hat, das der das L3 Geschäft macht und den älteren 300er dann im reinen L2 Mode laufen lassen. Muss aber nicht zwingend sein wenn du keine riesigen Bandbreiten bedienen musst.

Was den AP Anschluss anbetrifft darf das VLAN 13 (Nomen es omen !) natürlich keine VLAN IP Adresse bzw. IP Interface auf dem L3 Switch (SG300) haben !! Das VLAN 13 darf nur im L2 Mode transparent zum TP-Link Router "durchgeschleift" werden. Mit einer VLAN 13 IP Adresse auf dem 300er bestünde die große Gefahr das Gäste in deine internen VLANs kommen sofern du nicht massive Access Listen dort nutzt. Damit das nie passieren kann lässt man die Gast VLAN IP am l3 Switch natürlich immer weg sodas Gäste Clients rein nur den TP-Link Router "sehen" als Gateway.

Betreibst du den ER6020 und FritzBox in einer Router Kaskade mit doppeltem NAT und doppelter Firewall ?

Ansonsten hast du alles richtig gemacht !

Da der SG350 rein nur im Layer 2 Mode arbeitet darf bzw. sollte, darf dort nicht der L3 Mode aktiviert sein ! (IP Routing deaktiviert !)

Ggf. solltest du darüber nachdenken die Switches zu tauschen, da der 350er eine neuere, performantere Hardware hat, das der das L3 Geschäft macht und den älteren 300er dann im reinen L2 Mode laufen lassen. Muss aber nicht zwingend sein wenn du keine riesigen Bandbreiten bedienen musst.

Was den AP Anschluss anbetrifft darf das VLAN 13 (Nomen es omen !) natürlich keine VLAN IP Adresse bzw. IP Interface auf dem L3 Switch (SG300) haben !! Das VLAN 13 darf nur im L2 Mode transparent zum TP-Link Router "durchgeschleift" werden. Mit einer VLAN 13 IP Adresse auf dem 300er bestünde die große Gefahr das Gäste in deine internen VLANs kommen sofern du nicht massive Access Listen dort nutzt. Damit das nie passieren kann lässt man die Gast VLAN IP am l3 Switch natürlich immer weg sodas Gäste Clients rein nur den TP-Link Router "sehen" als Gateway.

Betreibst du den ER6020 und FritzBox in einer Router Kaskade mit doppeltem NAT und doppelter Firewall ?

Ansonsten hast du alles richtig gemacht !

Kann über meinen Anbieter nur eine PPPoE Verbindung aufbauen. Muss daher mit der Kaskade weiter leben.

Sorry, aber das ist doch technischer Unsinn. Der ER60620 supportet ja auch PPPoE an seinem WAN Port und mit einem reinen "Nur" Modem (z.B. Vigor_165 oder Zyxel_VMG3006 u.a. könnte man sich diese Kaskade mit doppeltem NAT und Firewall sparen.Ich kann aber immer noch nicht vom SG300 auf den SG350 zugreifen.

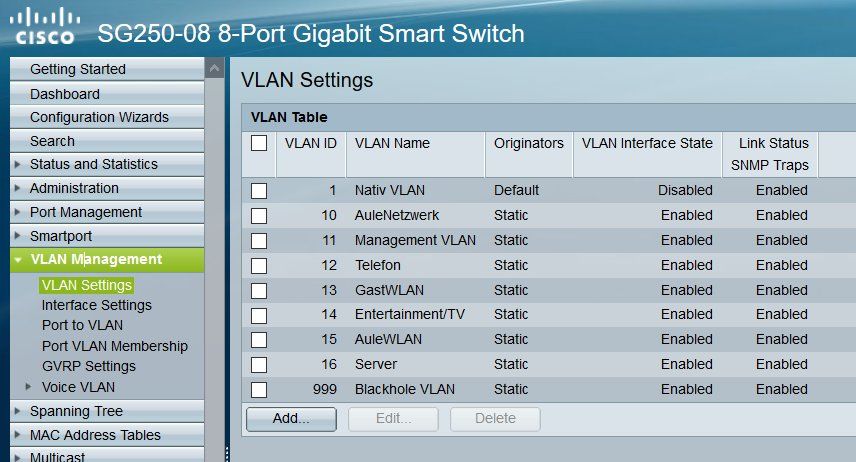

Das zeigt ganz eindeutig das dein Management Port (IP) entweder in unterschiedlichen VLANs und/oder diese VLANs nicht auf dem Tagged Uplink beidseitig ! konfiguriert ist der beide Switches verbindet !Das solltest du wasserdicht checken bzw. ggf. die Screenshots dazu nochmal posten hier.

Das ist zu 100% ein Konfig Fehler. Am Switch liegt es de facto nicht !

wo hänge ich die Fritzbox (ist Telefonanlage) dran? Vigor oder ER6020?

Die stellst du als IP Client ein und hängst sie einbeinig ins interne LAN. Sie agiert dann ganz einfach nur als VoIP Medienwandler für VoIP.Aber du kannst es auch als Kaskade belassen. Hat der ER6062 denn eine öffentliche IP an seinem WAN Port ?

Kann es auch an PortSecurity liegen?

Nicht wenn du von dem betreffenten Port kompletten Zugang auf das VLAN 11 Netzwerk bekommst und dort alle Geräte pingen kannst.Es ist unverständlich warum das nicht geht. VLAN Tagging 11 ist beidseitig aktiv auf dem Switch Link und die Management IP liegt im VLAN 11. Faktisch ist alles richtig.

Hast du an beiden Switches weitere Geräte im VLAN 11 und kannst du die über den Tagged Uplink jeweils am anderen Switch pingen ?

Konfig technisch ist alles richtig soweit man das auf den Screenshots erkennen kann.

Nein er bekommt keine öffentliche IP zugewiesen.

Dann arbeitet das Konstrukt FritzBox ER6020 auch als stinknormale Router Kaskade mit doppeltem NAT und doppelter Firewall !Was ist der tiefere Sinn hier mit 2 Routern bzw. sogar 3 Routern (SG300) zu arbeiten ?

Der ER6020 ist doch nur reiner "Durchlauferhitzer" ohne wirklichen Sinn und Nutzen, der Performance frisst und das Setup unnötig verkompliziert.

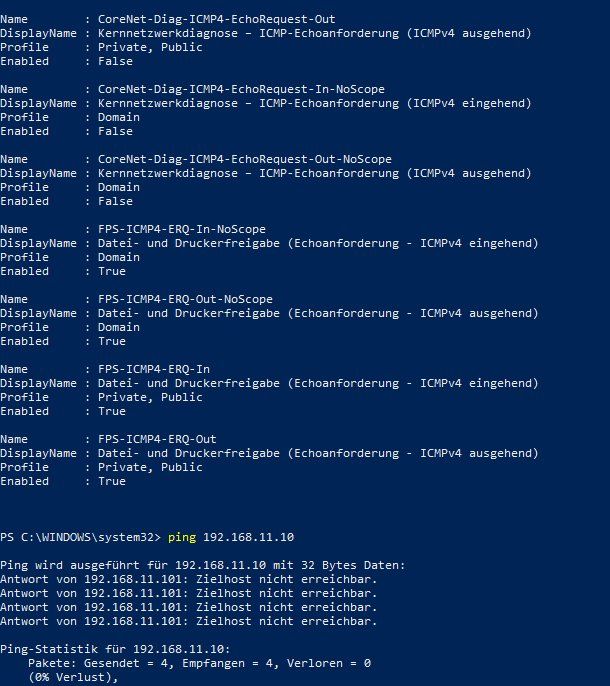

Von meinem PC (LAN-Verbindung über SG300)

Nur mal doof nachgefragt: Ist das ein Winblows 10 Rechner und hast du dort in der lokalen Firewall das ICMP Protokoll aktiviert ??Im Default ist ICMP unter Winblows deaktiviert so das generell kein Ping möglich ist:

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Was fummelst du da mit PS rum ??

Einfach ins Suchfenster "Firewall mit erweiterter Sicherheit" eingeben und dort im Netzwerk Profil generell ICMP "Echoanforderung" In der Datei und Druckerfreigabe aktivieren.

Zusätzlich solltest du den IP Bereich dort auch noch auf "Beliebig" stellen !

Sehr wahschreinlich ist deine Ping Funktion weiterhin deaktiviert wie es bei Win 10 ja Default ist.

Hier:

Mikrotik RB4011 an Telekom VDSL mit Magenta TV

kannst du ja sehen das es grundsätzlich klappt.

Einfach ins Suchfenster "Firewall mit erweiterter Sicherheit" eingeben und dort im Netzwerk Profil generell ICMP "Echoanforderung" In der Datei und Druckerfreigabe aktivieren.

Zusätzlich solltest du den IP Bereich dort auch noch auf "Beliebig" stellen !

Sehr wahschreinlich ist deine Ping Funktion weiterhin deaktiviert wie es bei Win 10 ja Default ist.

Hier:

Mikrotik RB4011 an Telekom VDSL mit Magenta TV

kannst du ja sehen das es grundsätzlich klappt.