Mikrotik RB4011 an Telekom VDSL mit Magenta TV

Hallo zusammen,

ich stehe vor einer neuen Aufgabe und soll für einen Bekannten das Heimnetzwerk neu aufbauen. Da ich Erfahrungen mit Mikrotik RB3011 und Cisco SG350-Switchen habe, würde ich gerne diese HW verwenden.

Aktuell hängt an dem VDSL eine Fritzbox 7490, die später dann hinter dem RB4011 als VoiP-TK-Anlage dienen soll. Eine zweite 7490 soll ebenfalls hinter dem RB4011 als TK-Anlage in einer anderen Wohneinheit dienen.

Mein Problem ist, das ich keine Erfahrungen mit dem Telekom Anschluss habe und auch nicht weiß, wie der PPPoE Client auf dem MT konfiguriert werden muss, damit ich sowohl das VoIP als auch das Magenta-TV sauber durchgeroutet kriege und in separaten VLANs des lokalen Netzwerks anbieten kann.

Ebenso weiß ich auch nicht genau, ob eine alte 7412 als Bridge-Modem arbeitet um das RB4011über den PPPoE anzubinden.

Was muss ich dabei beachten und wo liegen mögliche Fallstricke? Hat jemand eine ähnliche Konfiguration oder was wäre hier der bessere Ansatz?

Danke und Gruß,

Spartacus

ich stehe vor einer neuen Aufgabe und soll für einen Bekannten das Heimnetzwerk neu aufbauen. Da ich Erfahrungen mit Mikrotik RB3011 und Cisco SG350-Switchen habe, würde ich gerne diese HW verwenden.

Aktuell hängt an dem VDSL eine Fritzbox 7490, die später dann hinter dem RB4011 als VoiP-TK-Anlage dienen soll. Eine zweite 7490 soll ebenfalls hinter dem RB4011 als TK-Anlage in einer anderen Wohneinheit dienen.

Mein Problem ist, das ich keine Erfahrungen mit dem Telekom Anschluss habe und auch nicht weiß, wie der PPPoE Client auf dem MT konfiguriert werden muss, damit ich sowohl das VoIP als auch das Magenta-TV sauber durchgeroutet kriege und in separaten VLANs des lokalen Netzwerks anbieten kann.

Ebenso weiß ich auch nicht genau, ob eine alte 7412 als Bridge-Modem arbeitet um das RB4011über den PPPoE anzubinden.

Was muss ich dabei beachten und wo liegen mögliche Fallstricke? Hat jemand eine ähnliche Konfiguration oder was wäre hier der bessere Ansatz?

Danke und Gruß,

Spartacus

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 607978

Url: https://administrator.de/forum/mikrotik-rb4011-an-telekom-vdsl-mit-magenta-tv-607978.html

Ausgedruckt am: 06.08.2025 um 02:08 Uhr

105 Kommentare

Neuester Kommentar

würde ich gerne diese HW verwenden.

Ist auch eine sehr gute Hardware Wahl obwohl ein SG220er oder SG250er auch vollends gereicht hätte.ob eine alte 7412 als Bridge-Modem arbeitet

Ja, das tut sie und das sogar ganz hervorragend. Sie ist eine ideale Modemkombinaton mit dem 4011er:spiegel.de/netzwelt/gadgets/fritzbox-7412-als-dsl-modem-dect-bas ...

Die PPPoE Konfig des MTs ist eigentlich ein Kinderspiel. Du kannst die Default Konfig als Grundlage nehmen die schon eine perfekt angepasste Grundkonfig (Firewall etc.) verwendet und diese anpassen. eth1 als WAN Port muss dann nur an einen PPPoE Client gebunden werden:

wiki.mikrotik.com/wiki/How_to_Connect_your_Home_Network_to_xDSL_ ...

mikrotik-blog.de/erstinbetriebnahme-eines-mikrotik-routers-teil3 ...

usw.

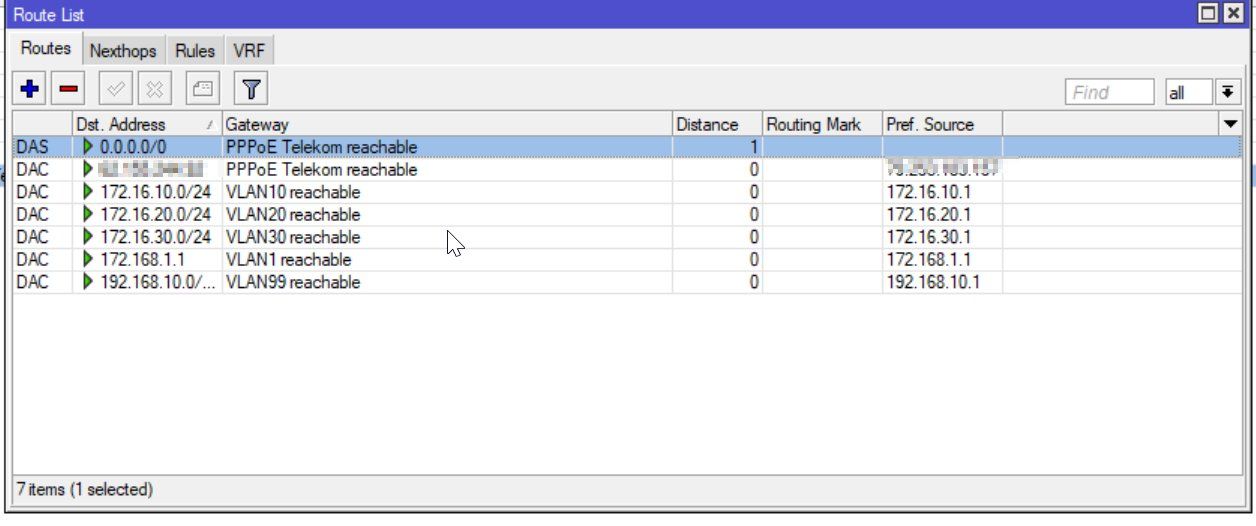

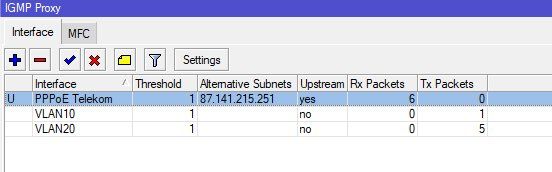

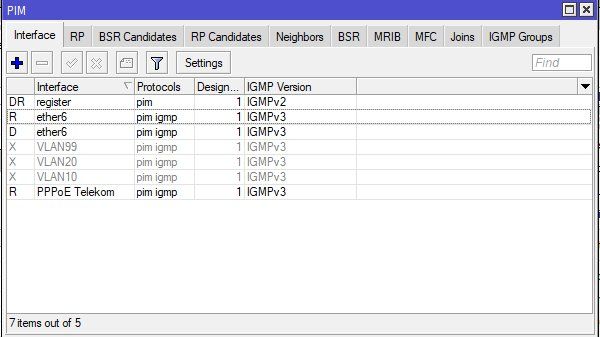

Den IP-TV Teil bringst du entweder mit PIM Routing oder mit der IGMP Proxy Funktion zum Fliegen. Es funktioniert fehlerlos mit beidem.

Speedport W 724V + MikroTik Routerboard 450G + VDSL (all IP) + MagentaTV Entertain v2

und wo liegen mögliche Fallstricke?

Gibt eigentlich keine.... VLAN Grundlagen zum MT findest du, wie immer, hier:Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Nope, kein SFP+ / 10G Support nur SFP / 1G.

cisco.com/c/dam/en/us/products/collateral/switches/small-busines ...

Dann bleibts bei den SG350ern aber dann musst du die -X Variante nehmen für 10G . Ohne X (= römisch 10) macht der 350er auch nur 1G. Beachte das !

cisco.com/c/dam/en/us/products/collateral/switches/small-busines ...

Dann bleibts bei den SG350ern aber dann musst du die -X Variante nehmen für 10G . Ohne X (= römisch 10) macht der 350er auch nur 1G. Beachte das !

Nur zur Info für die Nutzung des 10G Ports des RB4011: Die CPU des RB4011 routet über den 10G Port max. so 7 GBit/s bevor sie am Anschlag bei 100% läuft. Eine volle Ausnutzung des Ports ist hier also nicht möglich, dafür ist die CPU dann doch zu etwas zu schwach. Die Entscheidung hier eine CPU zu verbauen die die Möglichkeiten der Netzwerkhardware nicht ausnutzen kann war wohl ein Kompromiss zwischen Leistung und Stromverbrauch, trotzdem ein TOP Gerät für den Preis, keine Frage.

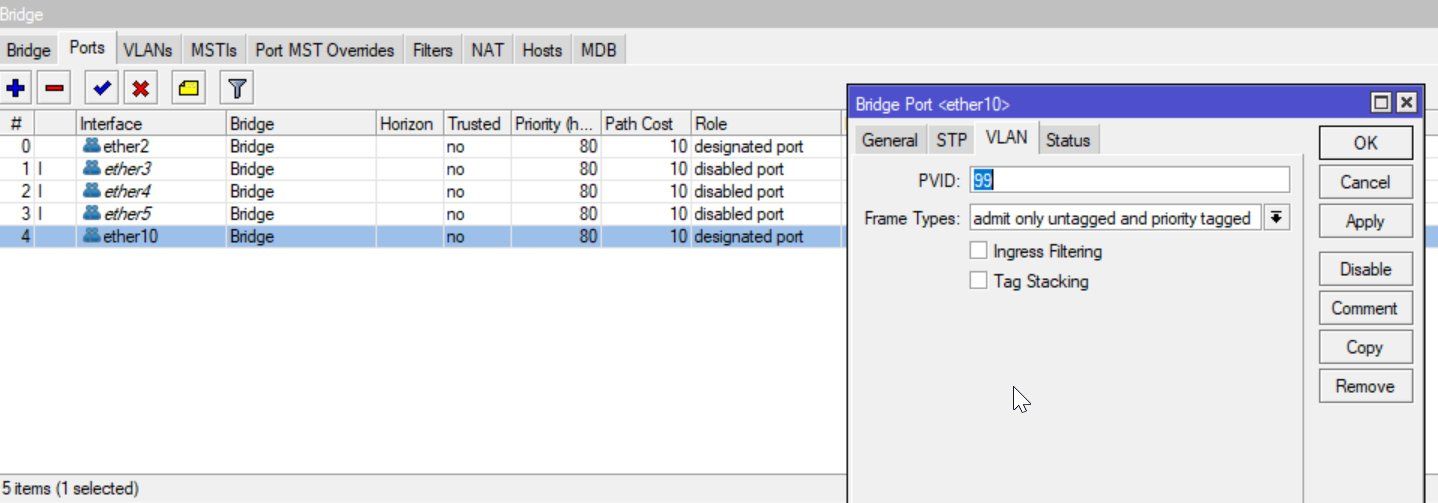

Der Typ "admin only untagged priority tagged" funktioniert nicht.

Doch der funktioniert !Du hast mit an Sicherheit grenzender Wahrscheinlichkeit vergessen an Port ether 10 die PVID auf 99 zu setzen, oder ?

Nur dann forwardet der Port untagged Frames an diesem Port auch ins VLAN 99 !

Das ist dein Fehler !

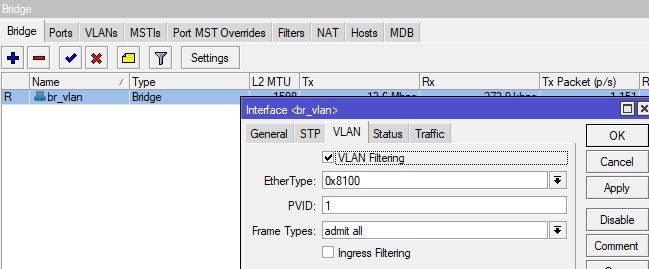

das sieht bei mir so aus:

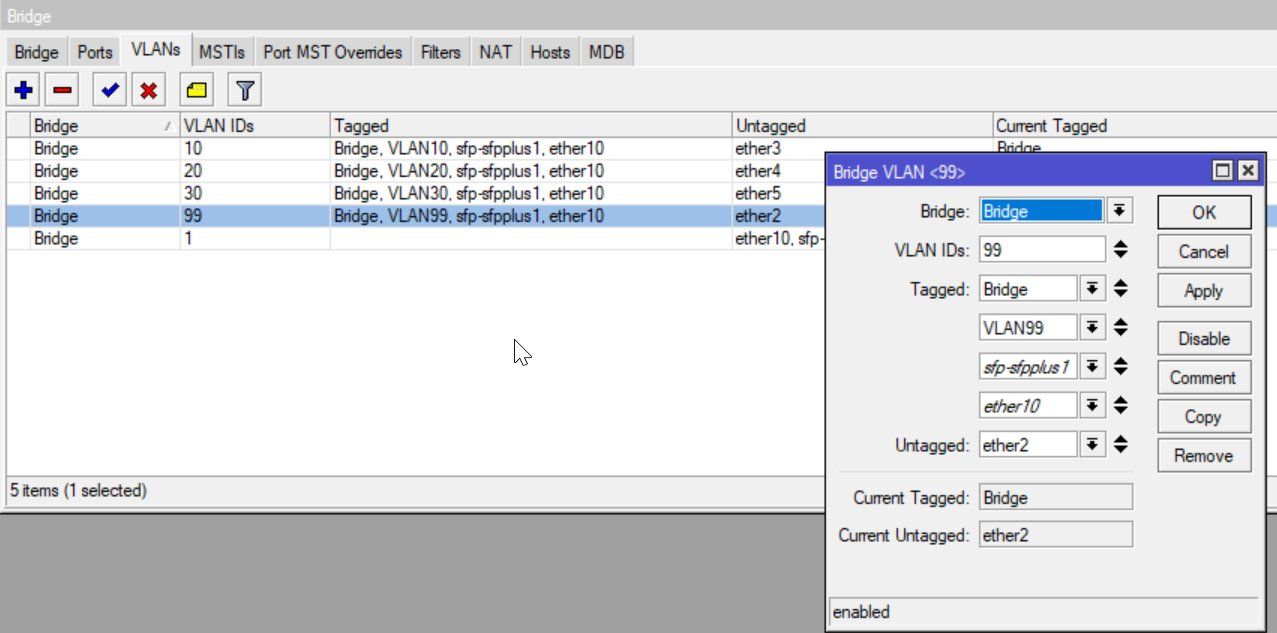

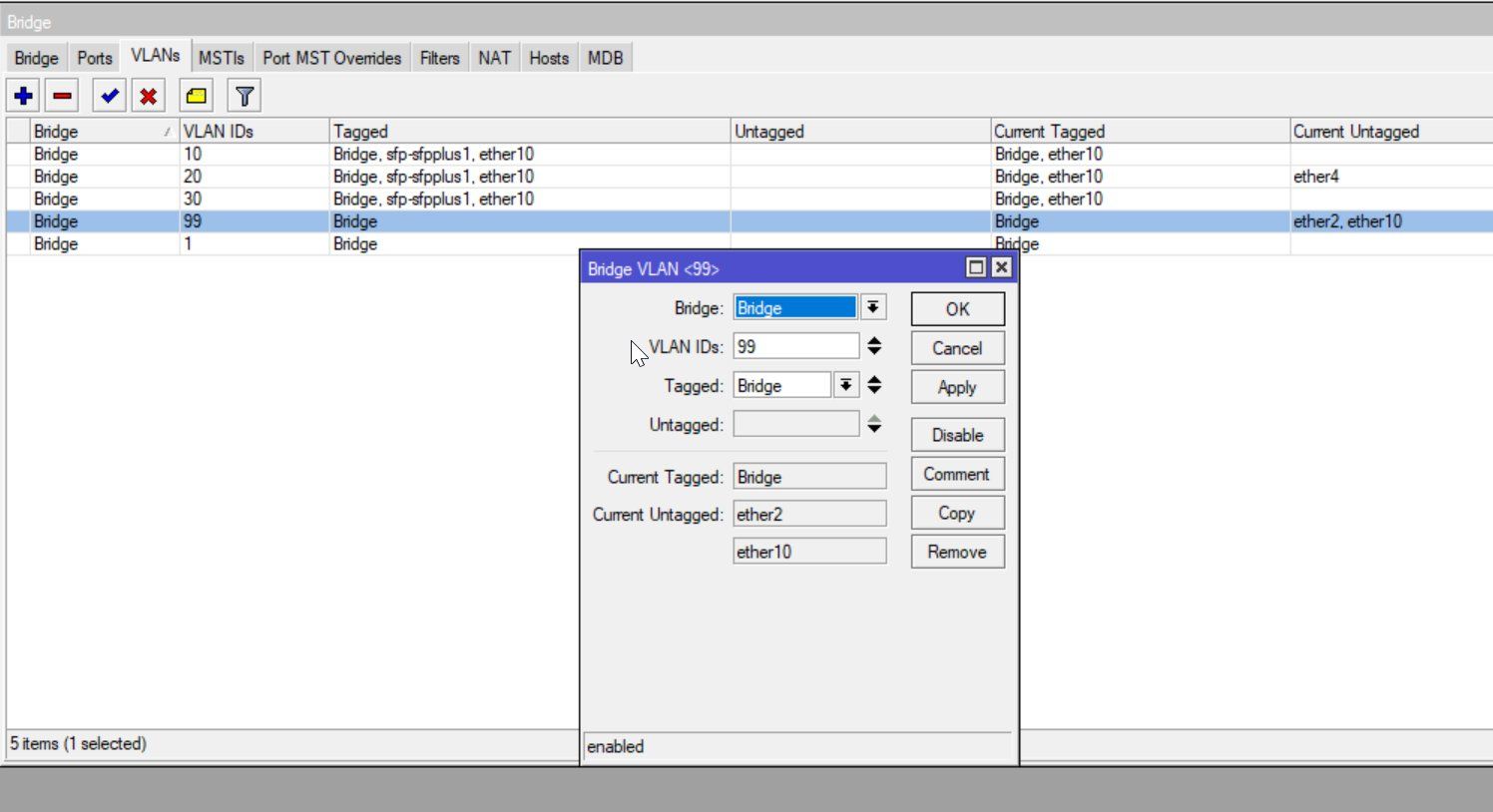

Und den Kardinalsfehler siehst du nicht ??!! Springt einem förmlich ins Auge ! Wenn du den Port auf PVID 99 gesetzt hast dann darfst du ihn doch logischerweise nicht gleichzeitig auch als Tagged in den Bridge VLANs gesetzt haben !

Das kann ja nicht gehen ! Wie soll der VLAN Switch mit dem Dilemma nun entscheiden was er machen soll mit dem Port ??

ether 10 muss da also aus "Tagged" raus.

Und... du kannst generell alle UNtagged Ports aus der Bridge VLAN Konfig nehmen. Diese müssen dort NICHT extra definiert werden. Die PVID sagt alles !

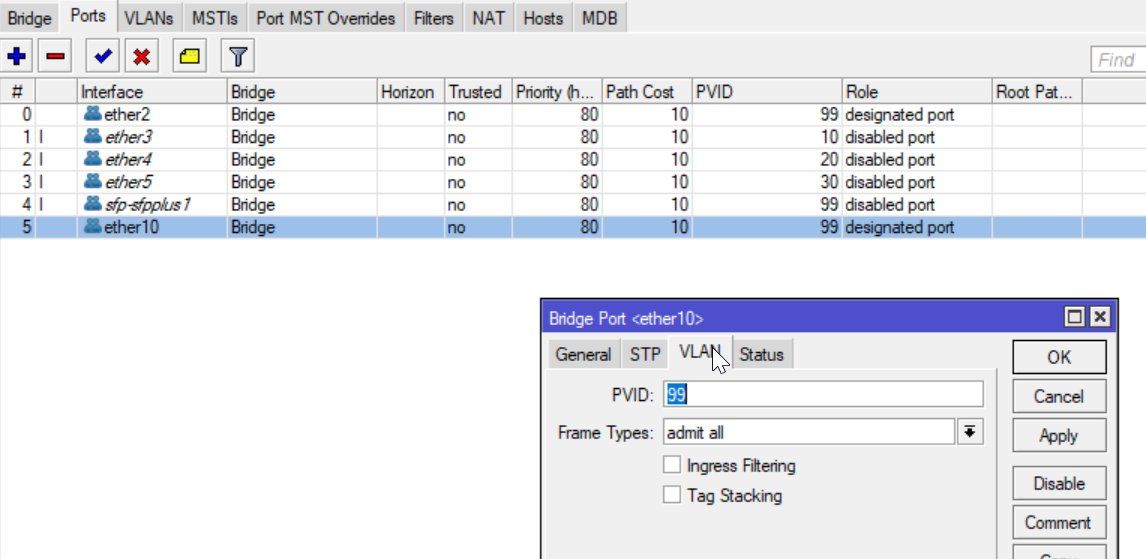

scheint auch alles zu funzen, bis auf den Frame-Type.

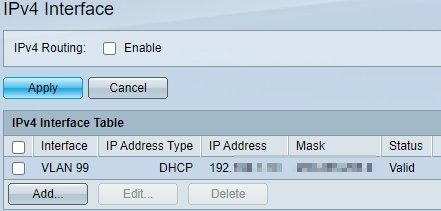

Dann hast du den Fehler jetzt vermutlich auf der Switchseite wiederholt und den Cisco Switchport an dem ether 10 hängt nicht ins native LAN 99 gelegt. Dort muss in der Membership natürlich "99U, 10T..." usw stehen.Wenn der Mikrotik die VLAN 99 Ports UNtagged sendet (PVID 99) dann muss der Cisco Port natürlich auch auf 99 Untagged (Native VLAN) gesetzt sein damit sie da auch wieder in VLAN 99 landen.

Frame-Type muss für PVID99 auf "admin all" stehen

Das ist ja auch richtig, denn der Frame Type gilt ja logischerweise für ALLE Frames die der Mikrotik an ethern 10 raussendet. Und da da ja dann auch tagged Frames aus anderen VLANs rüber gehen und nicht nur ausschliesslich untagged muss er auf dem physischen Port doch auch ALLES zulassen also "admit all".Wenn du rein nur untagged zulässt verwirft der Port alle Tagged Frames dort. Also alles richtig...

Im Bridge VLAN Setting bei VLAN99 darf der Port ether 10 also nicht Tagegd auftauchen, in allen VLANs aber die dort zusätzlich tagged übertragen werden aber schon. Einfache VLAN Logik...

Später aber soll der SG250x über den SFP+ dranhängen

Wo ?? Am SG350 oder am cAP...verwirrend ?!?und sollen ihre IP ebenfalls aus VLAN99 ziehen.

OK, dann müssen alle Ports im Trunk Mode (wenn du mit MSSIDs oder dyn.VLANs arbeitest !) untagged ins VLAN 99.Wie konfiguriere ich denn jetzt das VLAN99 in der Bridge-VLAN-Konfiguration

Du hast 2 Optionen das zu lösen...- Tagged was besser ist bei der VLAN Bridge (Mikrotik) zu Cisco Switch konfig weil du dann auch das Default VLAN 1 übertragen bekommst was bei Cisco immer mit auf dem Trunk Port liegt im Default.

- UNtagged. Dann so mit PVID 99 und Cisco dann "99U".

- Mikrotik Port = PVID 1, Frame Type: Admit all, Tagged alle VLANs zum Cisco außer 1

- Cisco = Trunk Mode, Untagged 1 (1U), Tagged alle VLANs die zum MT sollen

Fertisch...

überträgt man das VLAN99, genau wie die VLANs 10-30

Klares JA !Mikrotik Port hat dann PVID 1 und Mode: Admit all

und konfiguriert man den SG250x dann, wie oben in dem Cisco-Bildchen zu sehen, in VLAN99

Ja.Und... den SFP+ Port am Cisco 250 dann: Trunk Mode, VLAN 1 UNtagged und die Rest VLAN 10-30 und 99 tagged.

überträgt man das native VLAN1 UNtagged über die SFP+ Strecke?

Wenn du nichts im VLAN 1 hast und das faktisch nicht benutzt kannst du das auch lassen. Du kannst dann den Mikrotik auf Mode: Only Tagged setzen und den Cisco ebenso in den VLAN Port Settings auf Tagged only.So wird keinerlei Traffic mehr über den Link UNtagged übertragen. Alles was UNtagged ist wird dann auf beiden Seiten sofort gedroppt.

Ist eher eine kosmetische oder philosophische Frage, keine technische....

soweit läuft jetzt alles.

Glückwunsch !! die direkt neben den 10G Kupfer Ports liegen nur alternativ nutzbar.

Ja, das sind immer sog. "Combo Port" dort geht immer nur entweder oder...Ist das so?

Ja ! Wird auch im Handbuch explizit so beschrieben und kannst du auch daran sehen das die Port Namen /Nummerierung für Kupfer und SFP+ beide gleich sind.Admin Handbuch lesen hilft !

Arbeitet die 7412 als reines Modem, also PPPoE Credentials und Internet direkt auf dem MT oder arbeitet die 7412 als Router mit dem MT dann als Router Kaskade ??

Traceroute auf eine statische IP wie 9.9.9.9 ist hier wie immer dein bester Freund.

- Bei ersterer Option ist logischerweise nichts zu machen, denn das Default Gateway (Provider IP) bekommt der MT dann via PPPoE automatisch vom Provider ! Eine evtl. vorhandene statische Default Route muss natürlich entfernt werden.

- Bei zweiter Option muss auf der FB entsprechend eine statische Route zu den VLAN Netzen konfiguriert sein und auf dem MT eine default Route zur FB LAN IP.

Traceroute auf eine statische IP wie 9.9.9.9 ist hier wie immer dein bester Freund.

Wie immer... "Internet" wird leichtfertig immer verglichen mit DNS.

Deshalb sollte man immer nackte IPs pingen um zu checken ob das Internet wirklich rennt oder es nur ein DNS Problem ist wie bei dir....

Der Traceroute oben sagte ja schon alles...

Wenn du im Menü IP ==> DNS noch den Haken bei "Allow Remote Request" setzt, dann arbeitet der MT auch als Proxy DNS.

Dann können wir den Thread ja jetzt beruhig schliessen und entspannt den 2ten Advent mit Plätzchen geniessen...

Wie kann ich einen Beitrag als gelöst markieren?

Deshalb sollte man immer nackte IPs pingen um zu checken ob das Internet wirklich rennt oder es nur ein DNS Problem ist wie bei dir....

Der Traceroute oben sagte ja schon alles...

Wenn du im Menü IP ==> DNS noch den Haken bei "Allow Remote Request" setzt, dann arbeitet der MT auch als Proxy DNS.

Dann können wir den Thread ja jetzt beruhig schliessen und entspannt den 2ten Advent mit Plätzchen geniessen...

Wie kann ich einen Beitrag als gelöst markieren?

mit Magenta TV und das läuft auch noch nicht.

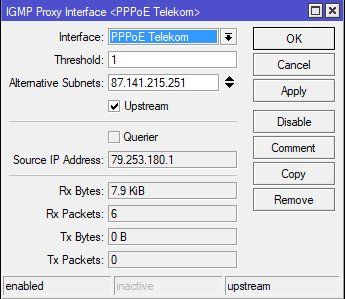

Das klappt auch nur wenn man die IGMP Proxy Funktion oder PIM Routing aktiviert was du vermutlich noch nicht gemacht hast, oder ? Denke auch IGMPv3 das ist bei Magenta jetzt zwingend.Testen kannst du das immer mit VLC

iptv.blog/artikel/multicastadressliste/

Im Internet findet man diverse Konfigs:

cv.skuzzle.de/magenta-mikrotik/

usw.

sind nach ein paar Minuten von außerhalb nicht mehr erreichbar.

Vermutlich vergessen STUN einzurichten ?!Da tippe ich auf die "Portweiterleitung aktiv halten" unter den Telefonie-Einstellungen.

Richtig. TCP/UDP 5060 SIP...vielleicht brauche ich Dich morgen noc

Kostet aber Advents Zuschlag... Das Bild friert nach 10s ein.

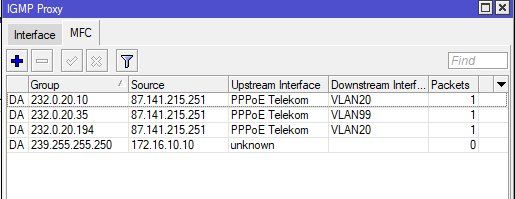

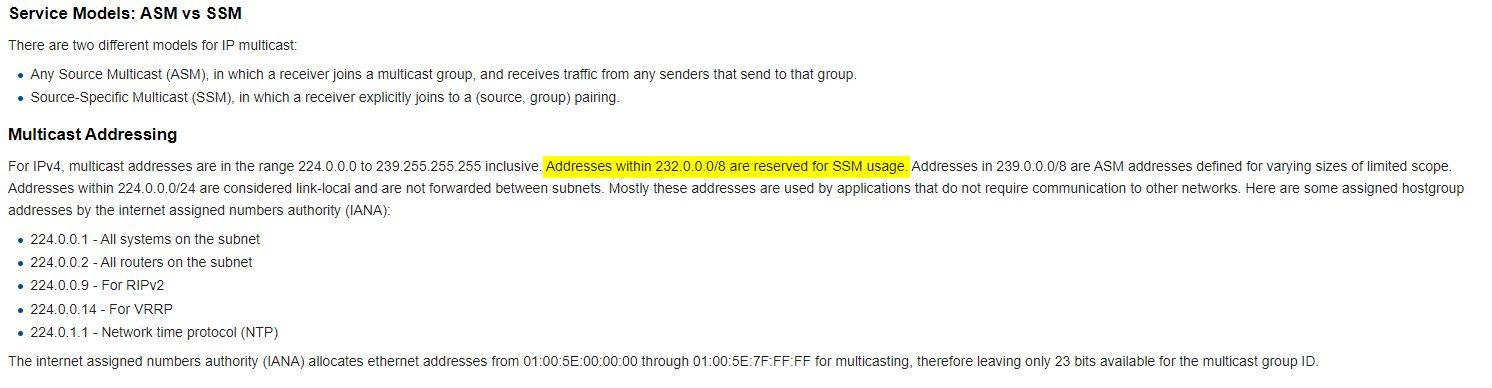

Zeigt in der Tat das Multicast nicht geroutet wird bzw. nicht aktiv ist. Die ersten 10 Sekunden rennen in Unicast und dann schaltet Magenta TV um auf Multicast.VLC startet gleich mit Multicast so das das Verhalten den Eindruch verstärkt. Hier musst du aber auch drauf achten das du zwingend die "Magenta TV" Playlist verwendest und NICHT die Entertain die nicht mehr funktioniert. Die RTP URLs müssen so aussehen: rtp:87.141.215.251@232.0.20.35:10000 da Magenta TV nur noch Source-specific Multicast verwendet !

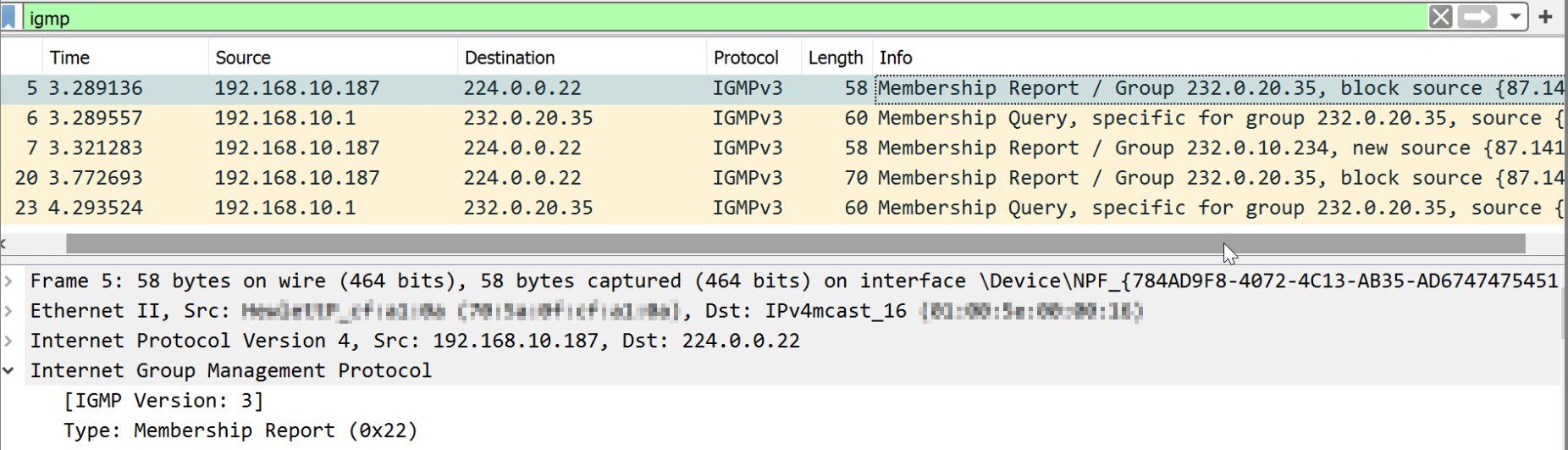

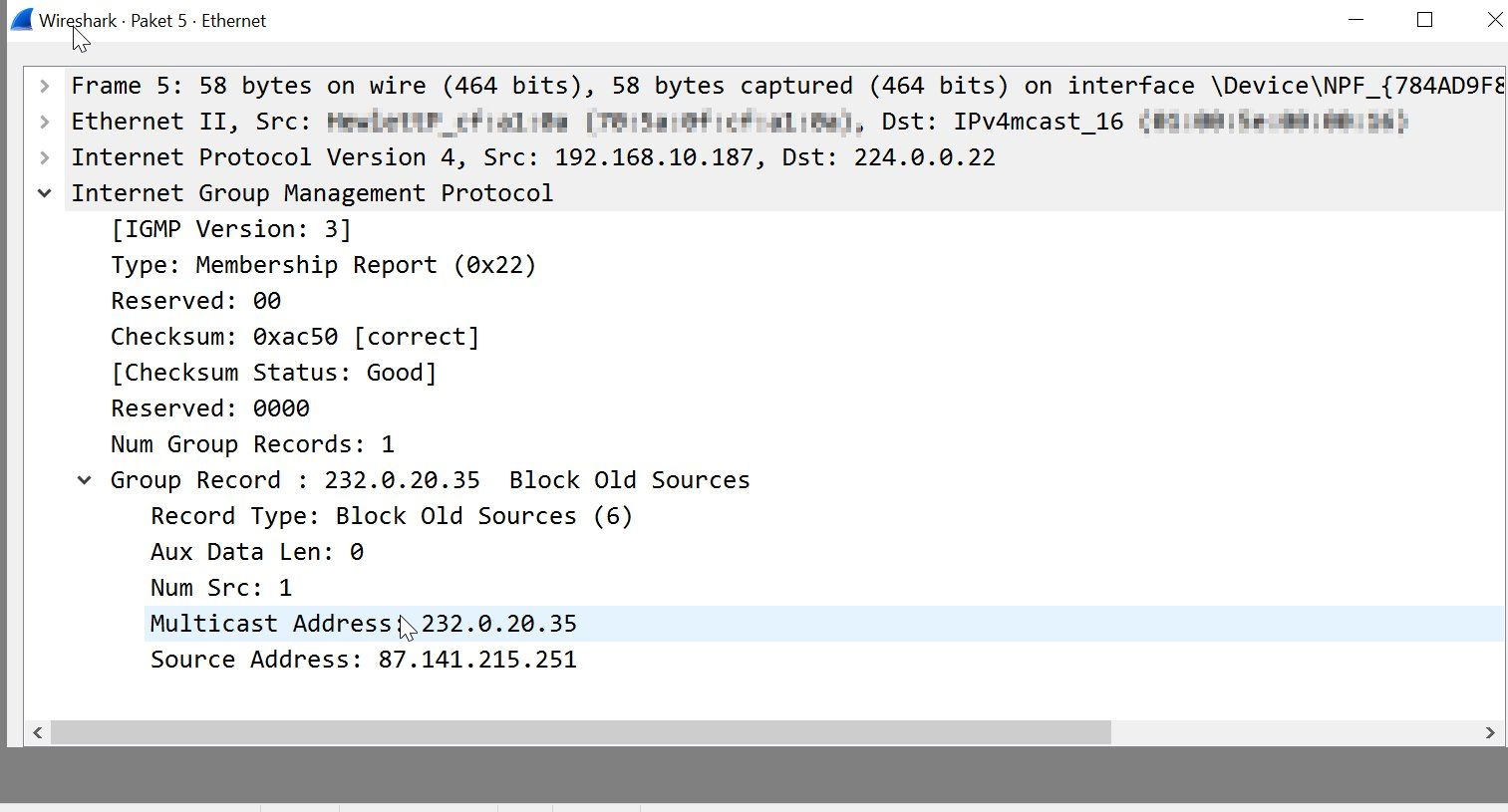

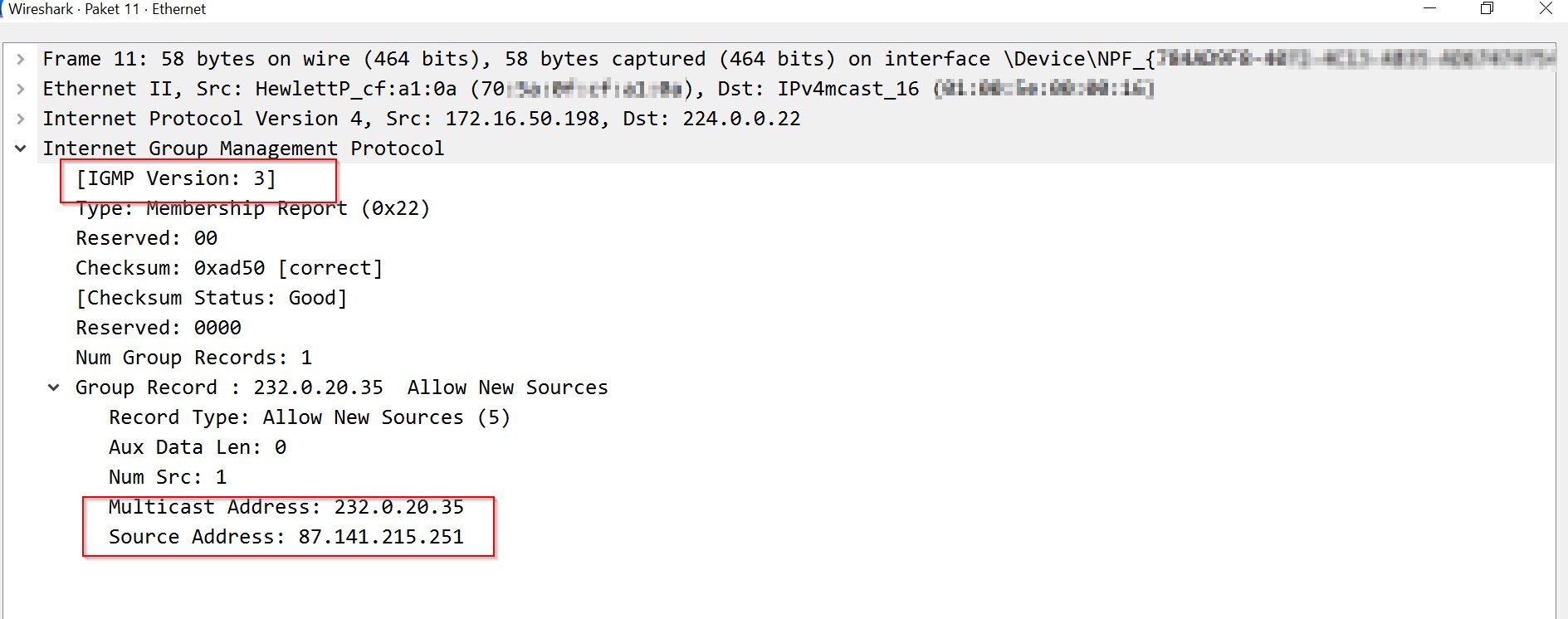

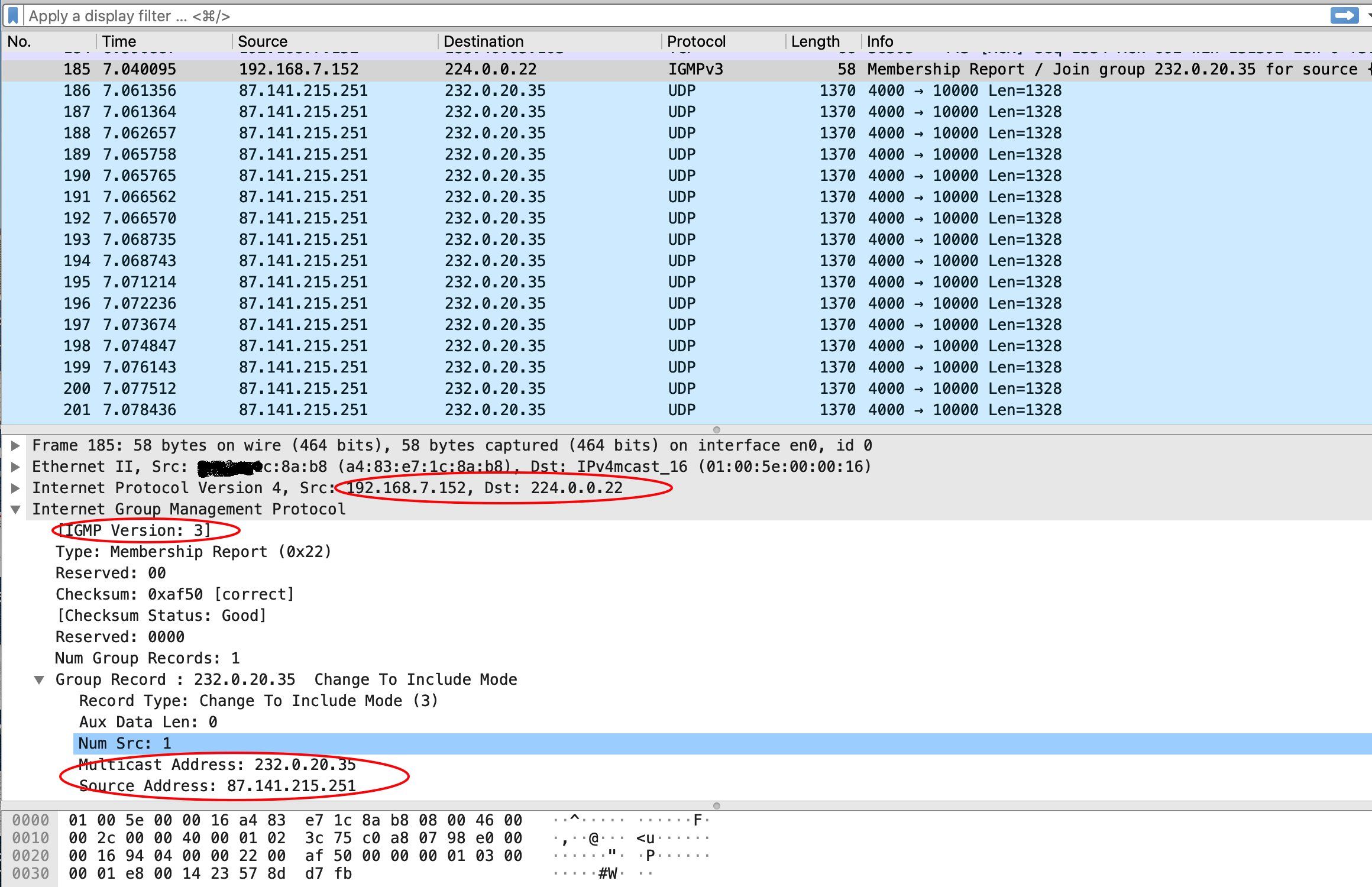

Wichtig ist hier auch mal den MC Stream Aufbau mit dem Wireshark anzusehen auf dem VLC Rechner. Dort kann man die IGMPv3 Join Sequenz usw. alles wunderbar beobachten.

rtp:87.141.215.251@232.0.20.35:10000

Hier kannst du wunderbar den IGMPv3 Join Request des VLC Clients sehen mit der Source Specific Anfrage 87.141.215.251 zum ARD Stream 232.0.20.35:10000 und den danach einsetzen Multicast RTP Stream mit UDP sehen.

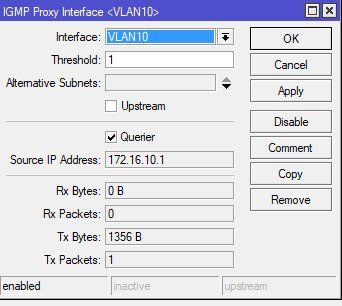

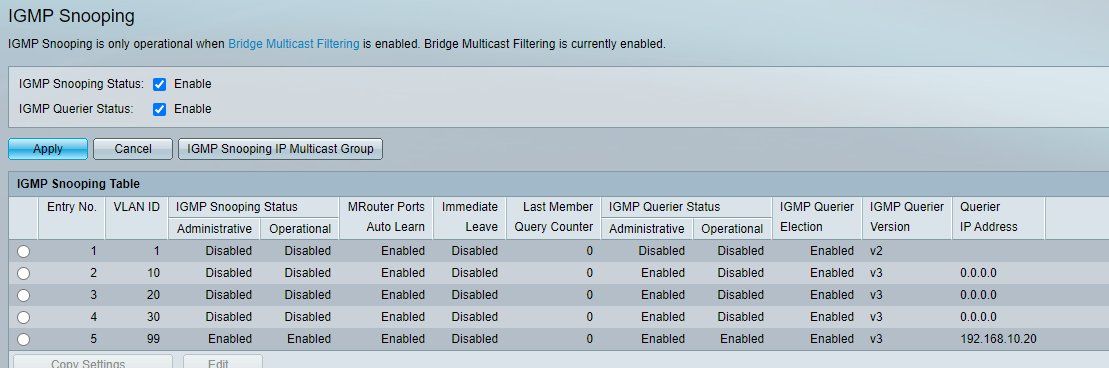

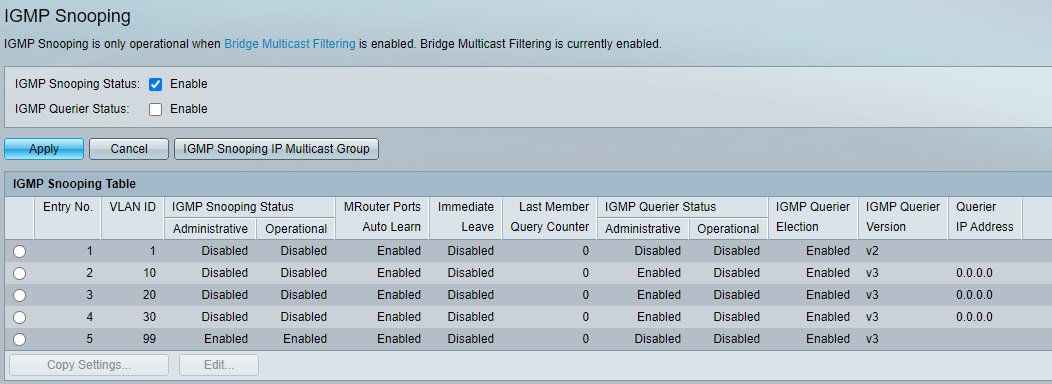

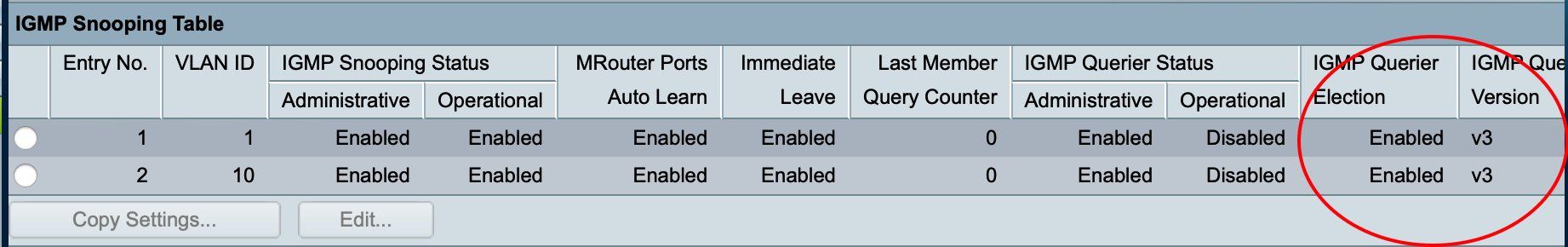

Achte darauf das der Cisco Switch nicht als IGMPv3 Querrier agiert, da das schon der Router macht sofern du mit PIM Routing arbeitest. Wenn du mit der IGMP Proxy Funktion arbeitest, dann muss der Switch wieder Querrier sein.

Es schadet aber auch nicht wenn man mehrere Querrier hat es gewinnt dann immer der der die niedrigste Mac Adresse hat.

Bei den neuen BNG Anschlüssen der Telekom gibt es schon lange kein separates VLAN mehr für IP-TV. Das ist lange Historie. Alles kommt über VLAN 7. Das kann es eigentlich nicht sein.

Kannst du über die Torch Funktion sehen was der MT mit den MC Paketen macht ? Ich vermute das die irgendwo in der Firewall hängen bleiben.

Hier ist das mal mit IGMP Proxy auf der pfSense beschrieben. Mehr oder minder ist die Lösung via IGMP Proxy auf dem MT ja identisch inkl. der Regeln.

heise.de/ct/artikel/MagentaTV-auf-pfSense-Co-4698826.html

Kannst du über die Torch Funktion sehen was der MT mit den MC Paketen macht ? Ich vermute das die irgendwo in der Firewall hängen bleiben.

Hier ist das mal mit IGMP Proxy auf der pfSense beschrieben. Mehr oder minder ist die Lösung via IGMP Proxy auf dem MT ja identisch inkl. der Regeln.

heise.de/ct/artikel/MagentaTV-auf-pfSense-Co-4698826.html

Die Streaming Angebote sind allesamt kein Multicast. Das funktioniert nur im DTAG Netzwerk. Multicast wird im Internet nicht geroutet.

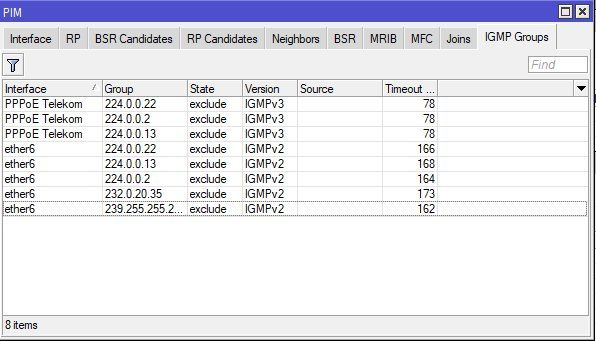

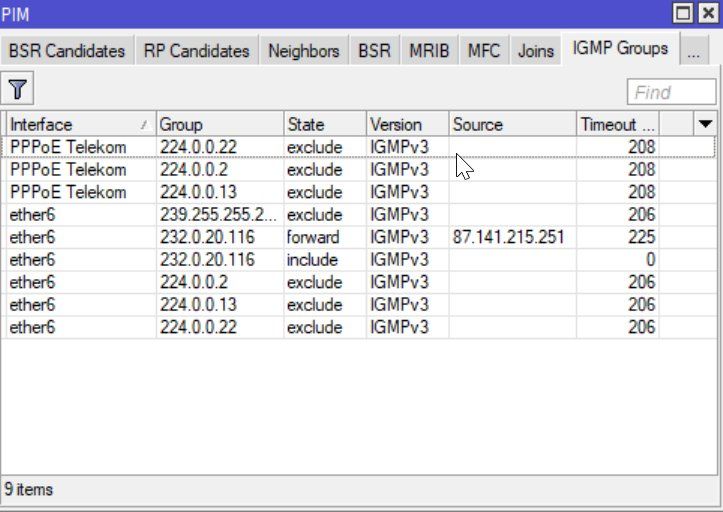

Ich ahne aber wo der Fehler ist. Ich hatte das eben mal nachgebaut mit IGMP Proxy. Laut MT Doku macht der Router auf dem Upstream Interface angeblich IGMPv3 aber leider nicht auf dem Downstream Interface. Dort rennt nur v2.

Startet man VLC startet das OS nur mit v2 weil es das ja "sieht" durch den IGMP Querrier. Folglich sendet VLC auch nur v2 Querries aus die den Stream aber nicht starten.

Sowie das OS v3 Querrier sieht startet es auch sofort mit einem v3 Join Request der sofort den MC Stream startet.

Ich hatte das jetzt mit einer Bridge Konfig getestet (Default Konfig) also IP Adresse an einer Bridge ohne VLANs. Auf der Bridge dann IGMP Snooping aktiviert.

Ich vermute das das das Problem ist das man in der Bridge sowie Snooping aktiviert ist dort nicht v3 erzwingen und die Snooping Funktion nur v2 macht. Damit würde dann Magenta nicht funktionieren können.

Spannend wären 3 Tests:

- Switch anschliessen der fest auf v3 Snooping mit Querrier konfiguriert ist und das beim MT erzwingt

- Im MT keine Bridge verwenden sondern einen dedizierten Router Port. RBs sind primär Router

- Kein IGMP Proxy nehmen sondern dediziertes PIM Routing

Ich ahne aber wo der Fehler ist. Ich hatte das eben mal nachgebaut mit IGMP Proxy. Laut MT Doku macht der Router auf dem Upstream Interface angeblich IGMPv3 aber leider nicht auf dem Downstream Interface. Dort rennt nur v2.

Startet man VLC startet das OS nur mit v2 weil es das ja "sieht" durch den IGMP Querrier. Folglich sendet VLC auch nur v2 Querries aus die den Stream aber nicht starten.

Sowie das OS v3 Querrier sieht startet es auch sofort mit einem v3 Join Request der sofort den MC Stream startet.

Ich hatte das jetzt mit einer Bridge Konfig getestet (Default Konfig) also IP Adresse an einer Bridge ohne VLANs. Auf der Bridge dann IGMP Snooping aktiviert.

Ich vermute das das das Problem ist das man in der Bridge sowie Snooping aktiviert ist dort nicht v3 erzwingen und die Snooping Funktion nur v2 macht. Damit würde dann Magenta nicht funktionieren können.

Spannend wären 3 Tests:

- Switch anschliessen der fest auf v3 Snooping mit Querrier konfiguriert ist und das beim MT erzwingt

- Im MT keine Bridge verwenden sondern einen dedizierten Router Port. RBs sind primär Router

- Kein IGMP Proxy nehmen sondern dediziertes PIM Routing

dass er es erzwingt, da bin ich ratlos, wie man das konfiguriert.

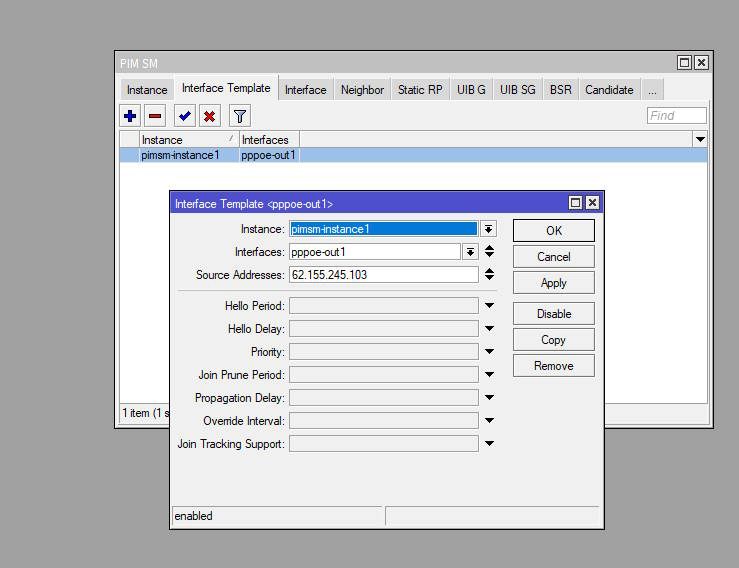

Beispiel an einem Cisco SG:

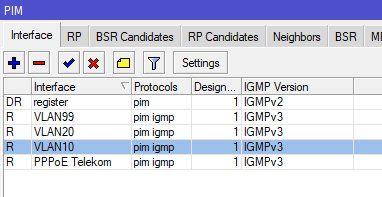

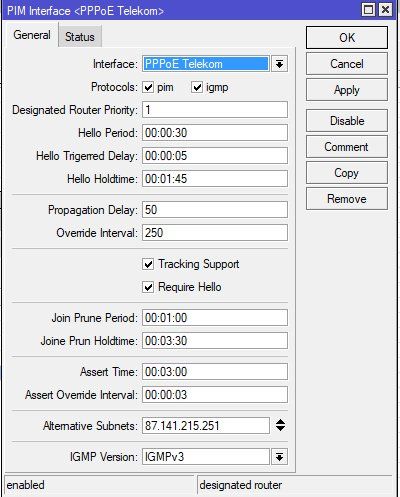

Was bei PIM RP usw. anbetrifft kannst du dich grob an die Cisco Konfig halten:

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Damit klappt es ja wasserdicht.

Wie man den Router ohne Bridge verwendet....keine Ahnung.

Du musst die Router IP des lokalen LANs ja nicht auf eine Bridge binden sondern auf ein dediziertes Routing Interface. Diesen Port muss man dann logischerweise aus der Bridge Member Port Liste austragen oder die Bridge ganz entfernen. Dann ist ein externer Switch natürlich zwingend.

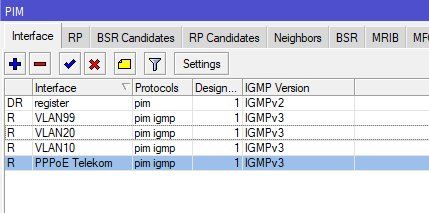

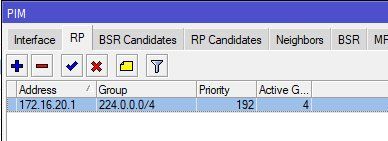

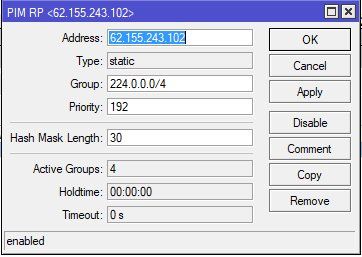

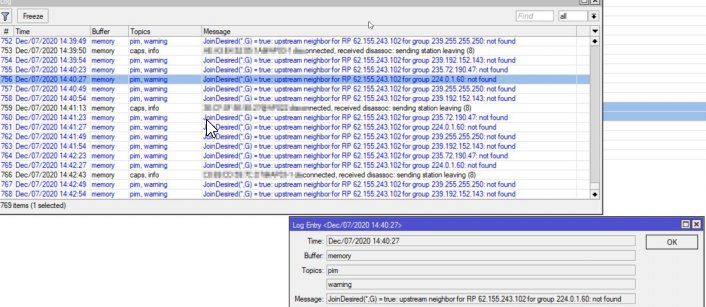

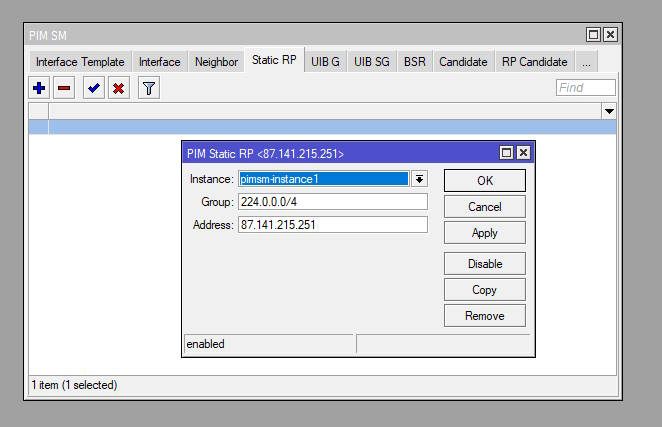

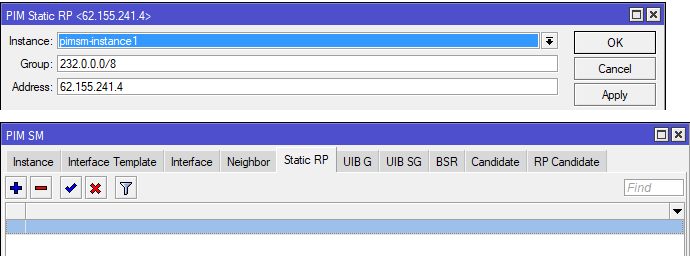

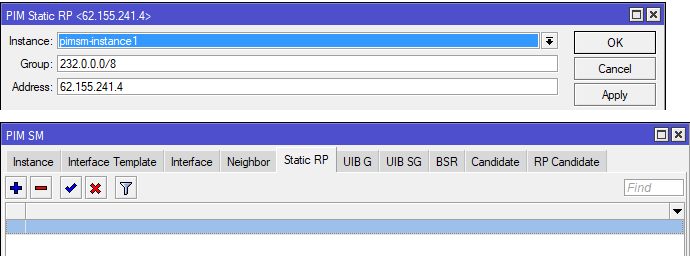

Bei PIM hast du einen vollkommen falschen RP angelegt ! Der muss doch zwangsweise im DTAG Netz liegen. Siehe Cisco Tutorial !

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Mit einem lokalen RP geht das natürlich nicht. 62.155.243.102 oder 62.155.241.4 sind hier richtig.

Wenn du mit PIM arbeitest dann ist der Router immer zwangsweise der Querrier weil PIM das vorgibt, dann sollte das nicht zusätzlich noch der Switch sein. Solltest du also bei vlan 99 abschalten.

Achte auch darauf das das Service Model auf SSM steht, denn die DTAG macht nur SSM.

wiki.mikrotik.com/wiki/Manual:Multicast_detailed_example#Service ...

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Mit einem lokalen RP geht das natürlich nicht. 62.155.243.102 oder 62.155.241.4 sind hier richtig.

Wenn du mit PIM arbeitest dann ist der Router immer zwangsweise der Querrier weil PIM das vorgibt, dann sollte das nicht zusätzlich noch der Switch sein. Solltest du also bei vlan 99 abschalten.

Achte auch darauf das das Service Model auf SSM steht, denn die DTAG macht nur SSM.

wiki.mikrotik.com/wiki/Manual:Multicast_detailed_example#Service ...

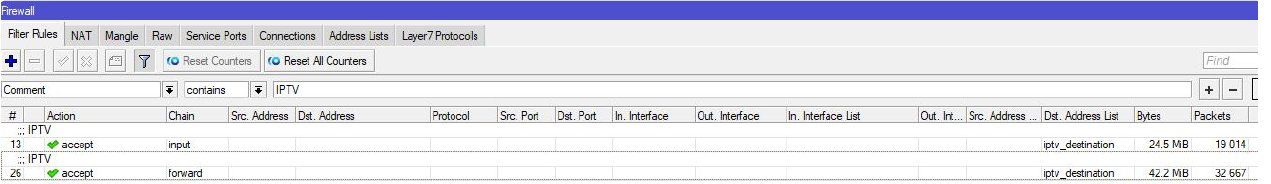

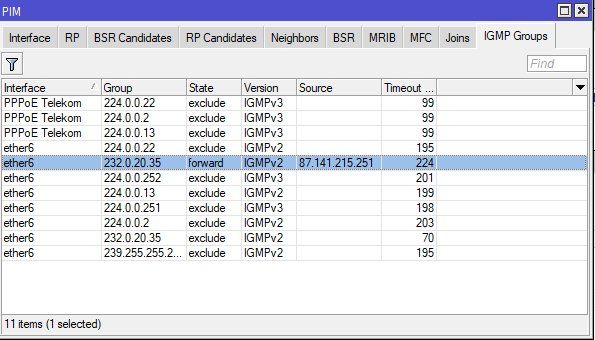

Vom IGMP sieht das sehr gut aus. Alles richtig, denn er requestet ja mit v3 die richtige Group per SSM. Danach sollte eigentlich sofort der UDP Stream starten...kommt aber nicht.

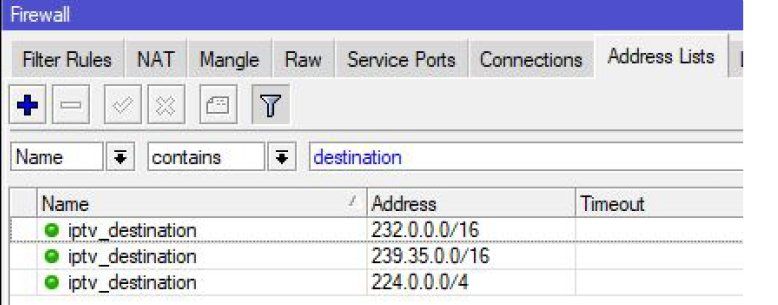

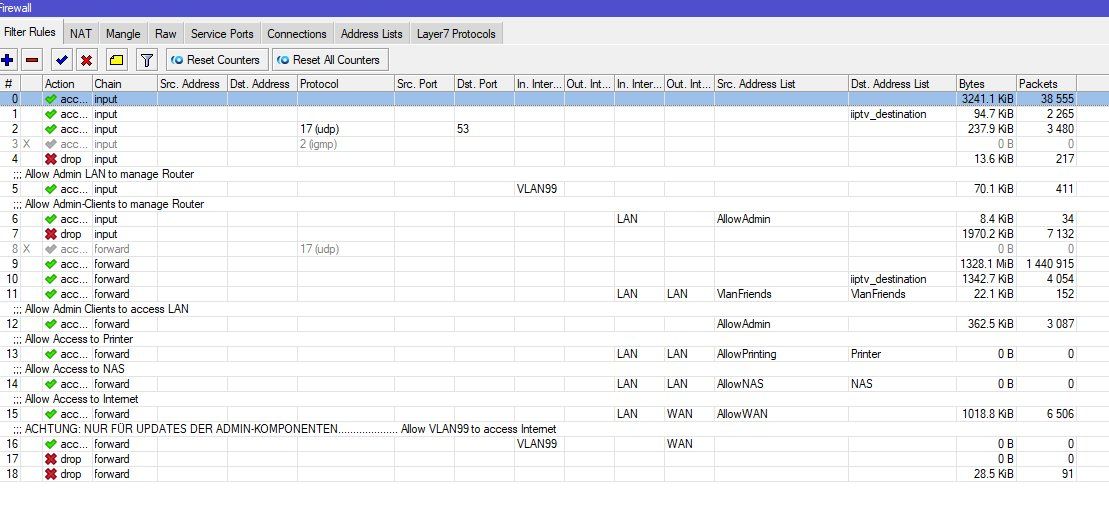

Legt irgendwie den Verdacht nahe das da irgendwas durch die Firewall nicht durchkommt...

Die Chain "input" bedient doch m.W. nur das was direkt auf die Interface IP der Firewall selber geht aber nicht das was geroutet werden soll. Die Router IP ist ja niemals das Ziel des MC Traffics, das ist ja nur Management Traffic. Das ist m.W. die "forward" chain. Ggf. ist das noch der Fehler, denn du hast ja oben mit der 0er Regel erstmal testweise alles aufgemacht, oder ?

Legt irgendwie den Verdacht nahe das da irgendwas durch die Firewall nicht durchkommt...

Die Chain "input" bedient doch m.W. nur das was direkt auf die Interface IP der Firewall selber geht aber nicht das was geroutet werden soll. Die Router IP ist ja niemals das Ziel des MC Traffics, das ist ja nur Management Traffic. Das ist m.W. die "forward" chain. Ggf. ist das noch der Fehler, denn du hast ja oben mit der 0er Regel erstmal testweise alles aufgemacht, oder ?

Gut, hat Recht input Chain vermute ich wegen der IGMP Steuerpakete, denn die kommen ja immer vom Router selber. Hatte ich im Eifer übersehen. Die MC Gruppen werden aber geroutet und das müsste immer Forward sein.

Das sollte egal sein. Die Maske besagt ja lediglich das nur alle Gruppenadressen 232.x.x.x durchkommen und die 4er eben den gesamten MC Bereich in Summe also 224. bis 239. Das kann es dann eigentlich nicht sein. Eins ist nur etwas mehr Schrotschuss.

Ich muss mir hier mal einen v3 Switch suchen und das im Test mal checken...

Du kannst dir sonst mit VLC auch ein kleines Multicast Testlab "basteln"...

Fehlersuche im lokalem Netzwerk (RSTP, MRP, Multicast)

Das sollte egal sein. Die Maske besagt ja lediglich das nur alle Gruppenadressen 232.x.x.x durchkommen und die 4er eben den gesamten MC Bereich in Summe also 224. bis 239. Das kann es dann eigentlich nicht sein. Eins ist nur etwas mehr Schrotschuss.

Ich muss mir hier mal einen v3 Switch suchen und das im Test mal checken...

Du kannst dir sonst mit VLC auch ein kleines Multicast Testlab "basteln"...

Fehlersuche im lokalem Netzwerk (RSTP, MRP, Multicast)

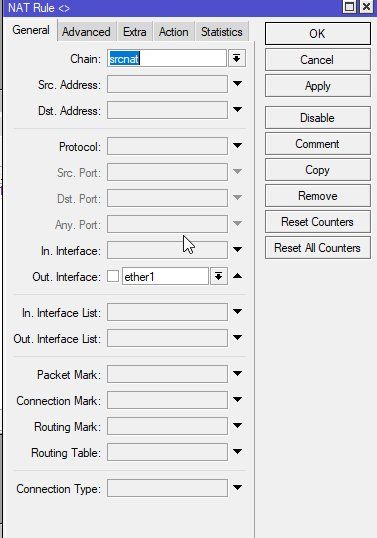

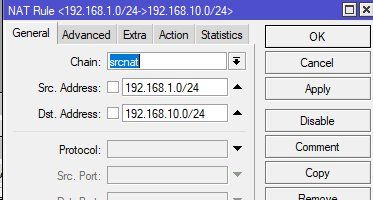

Muss dabei die SRCNAT Regel aus Schritt 3 jetzt vor oder nach der Masquerade Regel eingefügt werden?

Gar nicht mehr. Jednefalls nicht wenn man die Default Firewall regel verwendet, denn die schafft automatisch eine Regel für IPsec VPNs.Musst du nur machen wenn du das Regelwerk selber gemacht hast und dann natürlich VOR der Masquerade Regel. Du willst ja grade nicht im Tunnel NATen.

DynDNS klappt mit dem kostenlosen deSEC problemlos.

talk.desec.io/t/cant-use-fetech-in-mikrotik-to-update-ip/138

Würde ich vielleicht auch mal, denn die meisten der geposteten Lösung basieren ja auf einer Proxy Konfig.

Aber eigentlich ist es wurscht.

Was etwas verwirrend ist ist die Formulierung "Service Model SSM" im MT Multicast Manual. Ich habe da nix gesehen wo man das aktiviert. Bei den allermeisten PIM Routern muss man das explizit aktivieren. Oder ich habs übersehen im Eifer des Gefechts... ?!

Aber eigentlich ist es wurscht.

Was etwas verwirrend ist ist die Formulierung "Service Model SSM" im MT Multicast Manual. Ich habe da nix gesehen wo man das aktiviert. Bei den allermeisten PIM Routern muss man das explizit aktivieren. Oder ich habs übersehen im Eifer des Gefechts... ?!

Aber das hattest Du ja weiter oben im Thread ausgeschlossen.

Festlegen oder was ausschliessen will ich mich da nix !! Wusste auch nicht das es reservierte Bereiche gibt für SSM...wieder was gelernt. Bei fast allen anderen Routern muss man SSM explizit aktivieren (siehe z.B. Cisco). Sollte der MT das tätsächlich über die Gruppe machen müsste man ihm das vermutlich irgendwie sagen.

Leider ist das Manual da wenig bis gar nicht hilfreich.

Mmmhhh, das was da steht halte ich nur bedingt für richtig. Fakt ist das es diese VLAN 8 Geschichte nicht mehr gibt, das ist Schnee von gestern. Da es Entertain seit Januar 2020 auch nicht mehr gibt ist also SSM und IGMPv3 Pflicht. v3 war aber bei Entertain auch schon Pflicht. Telekom BNG Anschlüsse sollten also aktuell die Regel sein.

Der ct' Artikel zur Lösung_mit_dem_Proxy (der übrigens auch fehlerlos funktioniert) stammt vom April 2020, also weit nach dem Start von Magenta TV. Entertain war da schon vollständig außer Betrieb.

Diese Tatsache straft den Verfasser im Netgate Forum dann Lügen das SSM und auch IGMPv3 mit der (pfSense) Proxy Funktion nicht funktioniern soll, denn es klappt damit ja ohne Zweifel. Jedenfalls auf einer pfSense.

Ob man die IGMP Proxy Funktion der pfSense nun auf Mikrotik übertragen kann ist schwer zu sagen. Ich habe es so aus dem Standard Setup eben nicht hinbekommen weil der interne MT Switch immer mit IGMPv2 kommt und den Client auf v2 zwingt was dann die Magenta Funktion verhindert.

Der Test mit einem direkten Router Port auf dem MT bzw. v3 Switch steht noch aus.... Über die interne Bridge mit aktivem IGMP Snooping kann es m.E. nicht klappen wegen des v2 Verhaltens und der fehlenden Option v3 auf dem MT zu erzwingen.

Der ct' Artikel zur Lösung_mit_dem_Proxy (der übrigens auch fehlerlos funktioniert) stammt vom April 2020, also weit nach dem Start von Magenta TV. Entertain war da schon vollständig außer Betrieb.

Diese Tatsache straft den Verfasser im Netgate Forum dann Lügen das SSM und auch IGMPv3 mit der (pfSense) Proxy Funktion nicht funktioniern soll, denn es klappt damit ja ohne Zweifel. Jedenfalls auf einer pfSense.

Ob man die IGMP Proxy Funktion der pfSense nun auf Mikrotik übertragen kann ist schwer zu sagen. Ich habe es so aus dem Standard Setup eben nicht hinbekommen weil der interne MT Switch immer mit IGMPv2 kommt und den Client auf v2 zwingt was dann die Magenta Funktion verhindert.

Der Test mit einem direkten Router Port auf dem MT bzw. v3 Switch steht noch aus.... Über die interne Bridge mit aktivem IGMP Snooping kann es m.E. nicht klappen wegen des v2 Verhaltens und der fehlenden Option v3 auf dem MT zu erzwingen.

Einen Port muss ich doch zwangsweise an eine Bridge hängen, oder?

Nein, warum ?Es kann ja auch ein einzelner Routerport sein. Gut dann kannst du da erstmal nur ein Gerät anschliessen oder musst diesen Port in einen kleinen Switch stecken.

Das ist ja gerade der Knackpunkt das man die Bridge eliminiert. Die RBs sind primär ja Router.

Also keinerlei Bridge und damit erübrigen sich die Punkte von oben außer DHCP denn du auf den Port bindest.

Du konfigurierst die Kiste als reinen Router ohne das du Ports über eine Bridge zusammenfasst.

und wie binde ich jetzt den Port 6 ans WAN?

Na ja der ist doch so oder so immer dedizierter Router Port !! Den flanscht man doch so oder so niemals auf eine Bridge !Wie bereits gesagt die RBs sind primär Router !

einen popeligen L2 Switch (muss der managebar sein)?

Nein erstmal nicht sollte auch so gehen. Mit einem Wireshark solltest du bei aktivem PIM dann IGMPv3 Querrier an dem Port bzw. Switch sehen vom Router.

Er gibt oben aber für die 232 v2 an und das kann nicht klappen...

Der Join Request der HP Maschine ist aber OK. Das ist alles richtig. Danach sollte sofort der UDP Stream loslaufen... Wenn der v3 Join Request 224.0.0.22 an den DTAG Router geforwardet wurde.

Hast du testweise 62.155.241.4 mal als RP probiert ?

Der Join Request der HP Maschine ist aber OK. Das ist alles richtig. Danach sollte sofort der UDP Stream loslaufen... Wenn der v3 Join Request 224.0.0.22 an den DTAG Router geforwardet wurde.

Hast du testweise 62.155.241.4 mal als RP probiert ?

Hallo Spartacus und aqui,

nach über 2 Jahren muss ich nochmal nachfragen weil ich nach einer Alternative für die FritzBox suche.

Unabhängig von diesem Thread habe ich den Mikrotik RB4011iGS+RM ins Auge gefasst.

In der MT Doku (Link) und in diesem Thread bereits angesprochen steht jedoch:

Das bedeutet im Jahr 2023 ja das Aus in Verbindung mit Magenta TV.

Welche Alternativen mit IGMPv3 gibt es noch, die auch so kompakt wie eine FritzBox oder RB4011iGS+RM sind?

Cisco RVXXX fallen weg, pfSense leider auch...

nach über 2 Jahren muss ich nochmal nachfragen weil ich nach einer Alternative für die FritzBox suche.

Unabhängig von diesem Thread habe ich den Mikrotik RB4011iGS+RM ins Auge gefasst.

In der MT Doku (Link) und in diesem Thread bereits angesprochen steht jedoch:

Downstream interfaces of IGMP proxy will only send IGMPv2 queries.

Das bedeutet im Jahr 2023 ja das Aus in Verbindung mit Magenta TV.

Welche Alternativen mit IGMPv3 gibt es noch, die auch so kompakt wie eine FritzBox oder RB4011iGS+RM sind?

Cisco RVXXX fallen weg, pfSense leider auch...

In welcher Doku hast du das gelesen? Die RouterOS Version supportet IGMPv3. Außerdem kann der MT PIM Routing so das gar kein Proxying erforderlich ist. PIM natürlich auch mit IGMPv3 Support.

Du kannst das ja auch ganz einfach mal vorab testen:

Mikrotik Multicast Routing

Multicast und IGMP Snooping im LAN testen

Ggf. ist es noch eine Überlegung wert den moderneren 5009er in der einfachsten Ausführung zu nehmen. Preislich liegen die gleichauf.

ebay.de/itm/285280503155?epid=23017196318&hash=item426c0b057 ...

ebay.de/itm/185958223005?epid=24023900999&hash=item2b4bf94c9 ...

ebay.de/itm/334875372823?epid=12030924724&hash=item4df820ad1 ...

Das wäre die Königsklasse mit Funktionsgarantie! 😉

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Du kannst das ja auch ganz einfach mal vorab testen:

Mikrotik Multicast Routing

Multicast und IGMP Snooping im LAN testen

Ggf. ist es noch eine Überlegung wert den moderneren 5009er in der einfachsten Ausführung zu nehmen. Preislich liegen die gleichauf.

Cisco RVXXX fallen weg

Aber ein IOS basiertes System ggf. nicht wie der 900er oder 1100er?! (1100er bevorzugt)ebay.de/itm/285280503155?epid=23017196318&hash=item426c0b057 ...

ebay.de/itm/185958223005?epid=24023900999&hash=item2b4bf94c9 ...

ebay.de/itm/334875372823?epid=12030924724&hash=item4df820ad1 ...

Das wäre die Königsklasse mit Funktionsgarantie! 😉

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Hallo aqui,

danke schonmal für deine schnelle Antwort. Es steht in der offiziellen RouterOS Documentation. Den Link hatte ich ja oben eingefügt. IGMPv3 Support gibt es angeblich nur auf dem Upstream Interface, aud dem Downstream werden eben nur igmpv2 queries gesendet. Und wenn das stimmt dann scheidet MT Hardware mit dem igmp proxy aus.

Wenn du aber meinst, dass es mit PIM geht dann wäre ich natürlich bei Mikrotik, da die Cisco nicht so kompakt sind, um in dem Wandverteiler im Flur unterzukommen...

danke schonmal für deine schnelle Antwort. Es steht in der offiziellen RouterOS Documentation. Den Link hatte ich ja oben eingefügt. IGMPv3 Support gibt es angeblich nur auf dem Upstream Interface, aud dem Downstream werden eben nur igmpv2 queries gesendet. Und wenn das stimmt dann scheidet MT Hardware mit dem igmp proxy aus.

Wenn du aber meinst, dass es mit PIM geht dann wäre ich natürlich bei Mikrotik, da die Cisco nicht so kompakt sind, um in dem Wandverteiler im Flur unterzukommen...

Die IGMPv3 Problematik bezieht sich dann aber rein nur auf die Proxy Funktion, richtig?

Bei klassischen Interfaces und VLAN interfaces bzw. PIM Routing ist IGMPv3 problemlos konfigurierbar.

Bei klassischen Interfaces und VLAN interfaces bzw. PIM Routing ist IGMPv3 problemlos konfigurierbar.

da die Cisco nicht so kompakt sind, um in dem Wandverteiler im Flur unterzukommen...

Auch der 926er nicht? Der ist deutlich kleiner als ein RB4011!! Der C1100 ist nur geringfügig größer und beide sind wie der 4011er oder 5009er lüfterlos!

Die IGMPv3 Problematik erwähnt Mikrotik explizit bei Nutzung des IGMP Proxys.

Beim PIM Routing gibt es in der Doku unter help.mikrotik.com/docs/display/ROS/PIM-SM keine Angabe dazu.

Der 926 ist auch kompakt, aber doch ein wenig größer als der RB4011 (siehe Mounting Dimensions)

Schade dass der TO kein Feedback mehr gegeben hat, ob das mit PIM nun funktioniert. Dann muss ich das selbst rausfinden...

Beim PIM Routing gibt es in der Doku unter help.mikrotik.com/docs/display/ROS/PIM-SM keine Angabe dazu.

Der 926 ist auch kompakt, aber doch ein wenig größer als der RB4011 (siehe Mounting Dimensions)

Schade dass der TO kein Feedback mehr gegeben hat, ob das mit PIM nun funktioniert. Dann muss ich das selbst rausfinden...

Hallo aqui,

ich habe jetzt einen RB4011 vorliegen mit dem aktuellen RouterOS (derzeit 7.10.2) und wollte nun endlich mal Klarheit in die Sache bringen und die Magenta TV Konfiguration mit PIM Routing machen. Dazu die MT Doku unter help.mikrotik.com/docs/display/ROS/PIM-SM

Unter dem Punkt Static RP habe ich nun bei Address die 87.141.215.251 und unter Group die 224.0.0.0/4 eingetragen. Unter Interface Template bei Interfaces "all" eingetragen.

Leider funktioniert es immer noch nicht. Reboot ist gemacht. Hast du eine Idee?

ich habe jetzt einen RB4011 vorliegen mit dem aktuellen RouterOS (derzeit 7.10.2) und wollte nun endlich mal Klarheit in die Sache bringen und die Magenta TV Konfiguration mit PIM Routing machen. Dazu die MT Doku unter help.mikrotik.com/docs/display/ROS/PIM-SM

Unter dem Punkt Static RP habe ich nun bei Address die 87.141.215.251 und unter Group die 224.0.0.0/4 eingetragen. Unter Interface Template bei Interfaces "all" eingetragen.

Leider funktioniert es immer noch nicht. Reboot ist gemacht. Hast du eine Idee?

Denk dran das du zwingend IGMPv3 aktivieren musst (SSM Support) andernfalls scheitert es von vorn herein.

Versuche mal 62.155.241.4 als Rendezvous Point Adresse.. Group musst du nicht extra eintragen, denn die 224.0.0.0/4 ist immer Default.

Zusätzlich mal das Logging beim MT hochdrehen und checken was das Log sagt!

Sehr hilfreich ist auch parallel auf einem Rechner mit VLC und der Magenta TV Playlist einmal einen Wireshark Sniffer laufen zu lassen um sich den Aufbau einmal anzusehen. Das Verhalten zeigt dann oft wo es genau kneift.

Versuche mal 62.155.241.4 als Rendezvous Point Adresse.. Group musst du nicht extra eintragen, denn die 224.0.0.0/4 ist immer Default.

Zusätzlich mal das Logging beim MT hochdrehen und checken was das Log sagt!

Sehr hilfreich ist auch parallel auf einem Rechner mit VLC und der Magenta TV Playlist einmal einen Wireshark Sniffer laufen zu lassen um sich den Aufbau einmal anzusehen. Das Verhalten zeigt dann oft wo es genau kneift.

In meinem Testaufbau habe ich direkt mit der bekannten TV Playlist und mit VLC gearbeitet. Über den Wireshark habe ich auch geprüft, ob IGMPv3 verwendet wird - alles ok. Die Rendezvous Adresse 87.141.215.251 sollte schon richtig sein, denn diese sehe ich auch beim Testaufbau an einer FritzBox im Wireshark mit VLC, mit der das IPTV natürlich funktioniert.

Im Log des MT steht zu PIM folgendes:

instance { 0 IP } uib { grp: 239.255.255.250 } created

instance { 0 IP } uib { src: 192.168.2.200 grp: 239.255.255.250 } created

0 IP kann ich mir schwer vorstellen dass das korrekt ist, und nun?

Im Log des MT steht zu PIM folgendes:

instance { 0 IP } uib { grp: 239.255.255.250 } created

instance { 0 IP } uib { src: 192.168.2.200 grp: 239.255.255.250 } created

0 IP kann ich mir schwer vorstellen dass das korrekt ist, und nun?

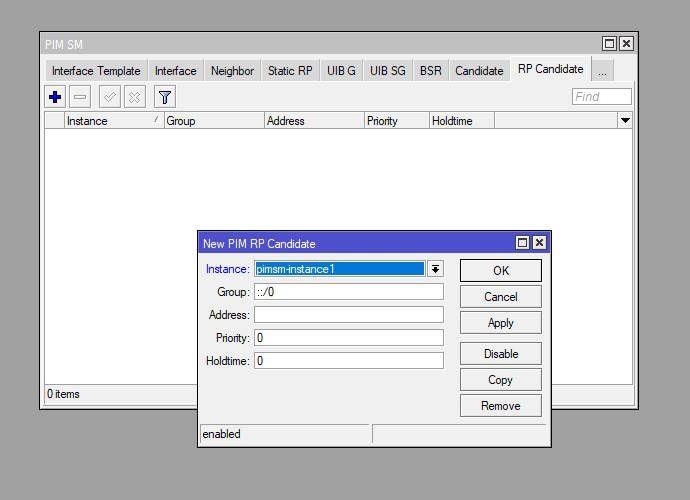

Candidate RP ist nicht relevant für eine Magenta TV Installation mit PIM. Das wird verwendet mit BSR

ine.com/blog/2009-04-07-understanding-bsr-protocol

networklessons.com/cisco/ccie-routing-switching/multicast-pim-bo ...

Bootstrap Router dient dazu dynamisch den RP im Netzwerk bekannt zu machen. Das ist wie gesagt nicht relevant in einem PIM Setup mit lediglich MC Clients.

ine.com/blog/2009-04-07-understanding-bsr-protocol

networklessons.com/cisco/ccie-routing-switching/multicast-pim-bo ...

Bootstrap Router dient dazu dynamisch den RP im Netzwerk bekannt zu machen. Das ist wie gesagt nicht relevant in einem PIM Setup mit lediglich MC Clients.

Ja, richtig der RP ist statisch einzutragen.

Die PPPoE Source Address sollte eigentlich gar nicht konfigurierbar sein. M.E. Ist das die dynamisch per PPP zugeteilte IP Addresse. Primär sollte die mit Multicast nichts zu tun haben.

Du kannst ja immer mal an einem Cisco Router vergleichen was das mutlicasttechnisch bzw. PIM bezogen an den Interfaces konfiguriert wird.

Die PPPoE Source Address sollte eigentlich gar nicht konfigurierbar sein. M.E. Ist das die dynamisch per PPP zugeteilte IP Addresse. Primär sollte die mit Multicast nichts zu tun haben.

Du kannst ja immer mal an einem Cisco Router vergleichen was das mutlicasttechnisch bzw. PIM bezogen an den Interfaces konfiguriert wird.

Ich hab die Source Address mal rausgenommen - hat leider nichts geändert.

Bei Cisco gibts nur noch eine helper-address, viel mehr wird da auch nicht konfiguriert.

In der FW habe ich 1x forward accept und 1x input accept regel jeweils auf Dest 224.0.0.0/4 und Dest 232.0.0.0/16

Das sollte ja auch passen. Das Setzen von IP Options wie in der pfsense muss bei Mikrotik nicht speziell gemacht werden?

Bei Cisco gibts nur noch eine helper-address, viel mehr wird da auch nicht konfiguriert.

In der FW habe ich 1x forward accept und 1x input accept regel jeweils auf Dest 224.0.0.0/4 und Dest 232.0.0.0/16

Das sollte ja auch passen. Das Setzen von IP Options wie in der pfsense muss bei Mikrotik nicht speziell gemacht werden?

jeweils auf Dest 224.0.0.0/4 und Dest 232.0.0.0/16

Das ist eigentlich doppelt gemoppelt. 224.0.0.0/4 inkludiert ja schon alles. Die 232er Regel ist sinnfrei und eher kontraproduktiv.Die Cisco Helper Addresse forwardet MC Traffic an die angegebene Adresse.

networklessons.com/multicast/multicast-stub-routing-and-igmp-hel ...

Die Bereinigung der Regel bringt das aber auch nicht zum laufen. Ich hab schon Stunden alles rumprobiert, mehr als die Membership Reports mit IGMPv3 gibts nicht - kein einsetzender UDP Stream zu sehen im Wireshark. Ich dachte die Mikrotik Sachen sind weit verbreitet, ich bin aber wohl der einzige der mit RouterOS 7 das Magenta TV zum Laufen bringen will....

Vielleicht lohnt sich alternativ einmal der Versuch mit der IGMP Proxy Funktion statt PIM Routing? Zumindest dazu gibt es ja ein paar Lösungen.

Mikrotik - Telekom Magenta TV - IPTV - Tutorial

cv.skuzzle.de/magenta-mikrotik/

Mikrotik - Telekom Magenta TV - IPTV - Tutorial

cv.skuzzle.de/magenta-mikrotik/

Mit dem IGMP Proxy habe ich angefangen und es ist gescheitert wegen den ausschließlichen IGMPv2 Queries auf den Downstream Interfaces. Damit ist die offizielle MT Doku bestätigt und auch in deinem letzten genannten Link wird genau das Problem genannt. Somit keine Lösung! Ich konnte es also reproduzieren und es ist damit das Todesurteil für SSM.

Ich habe noch einmal ein paar Tests gemacht in einer Kaskade.

Cisco oder FritzBox und danach nochmal ein einfacher Cisco Router in Kaskade (20 Euro Cisco 880va von eBay), also eine einfache, klassische Router Kaskade.

Der kaskadierte Cisco hat eine ganz einfache Allerwelts IP PIM Sparse-Mode Konfig mit IGMPv3:

Damit funktioniert Magenta TV sofort problemlos am lokalen LAN des kaskadierten Routers.

Das wollte ich dann analog umsetzen auf einen Mikrotik CRS305 mit aktuellem RouterOS. Vom Featureset her eigentlich kein Ding.

Scheitere aber schon an der Option einen statischen Rendezvous Point auf dem MT zu konfigurieren. Was auf dem Cisco ein simpler Einzeiler ist scheint auf dem Mikrotik unmöglich. Mit der 6er Version war dies ohne Probleme möglich.

Was auf dem Cisco ein simpler Einzeiler ist scheint auf dem Mikrotik unmöglich. Mit der 6er Version war dies ohne Probleme möglich.

Gut, mit der Referenzinstallation weiss man nun das das PIM Routing mit einer klassischen Router Konfig fehlerlos rennt.

Ich versuche das jetzt nochmal auf dem MT zu replizieren bzw. wenn das scheitert mit IGMP Proxy umzusetzen. Es bleibt also spannend...

Cisco oder FritzBox und danach nochmal ein einfacher Cisco Router in Kaskade (20 Euro Cisco 880va von eBay), also eine einfache, klassische Router Kaskade.

Der kaskadierte Cisco hat eine ganz einfache Allerwelts IP PIM Sparse-Mode Konfig mit IGMPv3:

ip multicast-routing

!

interface GigabitEthernet0/0/1

description Internet Port

ip address dhcp

ip pim sparse-mode

ip nat outside

ip igmp version 3

!

interface Vlan1

description Lokales LAN

ip address 172.16.1.254 255.255.255.0

ip pim sparse-mode

ip nat inside

ip igmp helper-address 62.155.123.4

ip igmp version 3

!

ip pim rp-address 62.155.123.4

ip pim ssm default Das wollte ich dann analog umsetzen auf einen Mikrotik CRS305 mit aktuellem RouterOS. Vom Featureset her eigentlich kein Ding.

Scheitere aber schon an der Option einen statischen Rendezvous Point auf dem MT zu konfigurieren.

Gut, mit der Referenzinstallation weiss man nun das das PIM Routing mit einer klassischen Router Konfig fehlerlos rennt.

Ich versuche das jetzt nochmal auf dem MT zu replizieren bzw. wenn das scheitert mit IGMP Proxy umzusetzen. Es bleibt also spannend...

Das ist nett von dir dass du den ungelösten Thread nicht vergessen hast und da weiter dran bist. Ich habe sogar ein Downgrade auf RouterOS 6 gemacht, aber auch da habe ich es mit PIM nicht hinbekommen.

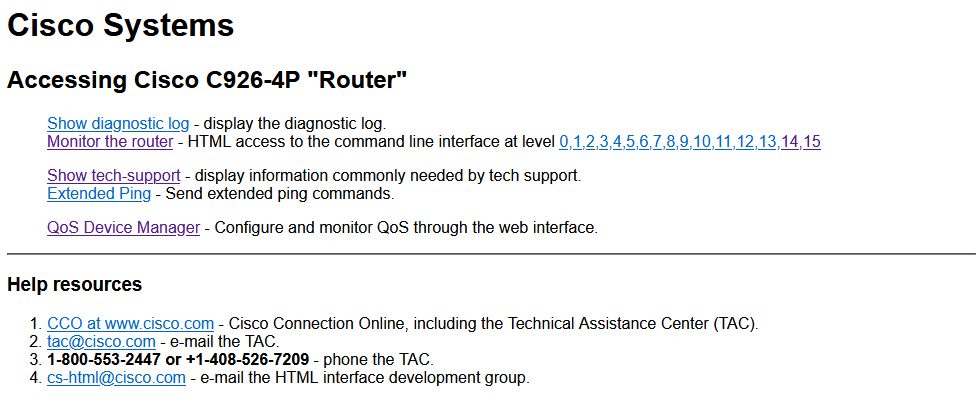

Nach pfSense und Mikrotik würde ich daher nun einen 3. Testaufbau mit Cisco machen und mir einen C926-4P oder Cisco C1101-4P besorgen (nur diese beiden kommen wegen den kompakten Gehäuse in Frage)

Wie bist du an die RP Adresse gekommen? In den VLC Playlisten steht ja fest immer die 87.141.215.251 eingetragen. Wieso gibt es diesbezüglich eine Unterscheidung?

Nach pfSense und Mikrotik würde ich daher nun einen 3. Testaufbau mit Cisco machen und mir einen C926-4P oder Cisco C1101-4P besorgen (nur diese beiden kommen wegen den kompakten Gehäuse in Frage)

Wie bist du an die RP Adresse gekommen? In den VLC Playlisten steht ja fest immer die 87.141.215.251 eingetragen. Wieso gibt es diesbezüglich eine Unterscheidung?

Der 880va hat auch ein sehr kompaktes Gehäuse! Bei dem Preis lohnt allein schon die Anschaffung zum Experimentieren.

Mit dem 926er und besonders dem 1100er machst du aber nichts falsch. Damit funktioniert es auf Anhieb. Ich lasse aber beim MT nicht locker...mal sehen.

Zumindestens für Cisco gab es mal hier ein Dokument wie man ihn für seine Region herausbekommt.

Mit dem 926er und besonders dem 1100er machst du aber nichts falsch. Damit funktioniert es auf Anhieb. Ich lasse aber beim MT nicht locker...mal sehen.

Wie bist du an die RP Adresse gekommen?

Die ist oben eine fiktive. Die RP Adressen sind regionsspezifisch. Von einer 87er hab ich noch nie gehört aber gut möglich. Einer der Regionsspezifischen ist z.B.: 62.155.241.4Zumindestens für Cisco gab es mal hier ein Dokument wie man ihn für seine Region herausbekommt.

Bringt aber auch kein bewegtes Bild auf den Screen

Hier auch nicht mit einer identischen Mikrotik PIM-Sparse Konfig. Das kann es auch nicht denn mir ist noch schleierhaft wie die RP Synatx zur Definition des statischen Rendezvous Point gemeint ist. Diese Gruppenadressen dort sind irgendwie Unsinn oder unverständlich wie sie gemeint sind. Ich werde in einem neuen Anlauf mal BSR konfigurieren und dem Mikrotik die RP Adresse per BSR aufzwingen. Mal sehen ob er sie dann nimmt...?! Es bleibt spannend...

So, nochmal etwas experimentiert und recherchiert.

Die Telekom Magenta-TV ist ja ein Multicast Stub Netzwerk. PIM Infos werden also nicht in den Access übertragen. Bei SSM ist das auch nicht nötig, zwingend ist dann aber die IGMP Helper Adresse die alle Group Join und Leave Requests dann an die RP Adresse vorwardet. Die zentrale, statische RP Konfig kann dann im Cisco auch entfallen. Alles rennt damit fehlerlos. Fehlt aber der Helper klappt es nicht.

Das bestätigt dann auch das IGMP Proxy Konfigurationen problemlos funktionieren, denn da sist mehr oder minder nix anderes.

PIM SSM benutz per RFC die Groupadressen 232.0.0.0/8. Versucht man diese testhalber einmal als statischen RP zu definieren (MT erzwingt ja dort eine Gruppenadresse) dann stürzt zumindestens das WinBox GUI ab und über nimmt diese Konfig gar nicht.

Das wirft generell schon ein schlechtes Licht auf die MC Implementation und nährt den Verdacht das dort irgendwas buggy ist.

Das wirft generell schon ein schlechtes Licht auf die MC Implementation und nährt den Verdacht das dort irgendwas buggy ist.

Ob das CLI es korrekt übernimmt müsste ich nochmal testen...

Andersherum rennt die IGMP Proxy Variante vermutlich nur ohne SSM. Beide MT Konfig Varianten geben die Join Requests auf dem Uplink Interface nicht weiter. Folglch können auch keine Streams kommen...

Lässt sich nur schlussfolgern das zumindestens die SSM Variante sowhl mit PIM als auch IGMP Proxy derzeit nicht funktionieren.

In einem simplen, gerouteten Standard PIM Sparse Setup wie z.B. HIER beschrieben rennt die Funktion aber fehlerlos.

Ist wohl nur die SSM Variante die im MT derzeit wohl buggy ist.

Die Telekom Magenta-TV ist ja ein Multicast Stub Netzwerk. PIM Infos werden also nicht in den Access übertragen. Bei SSM ist das auch nicht nötig, zwingend ist dann aber die IGMP Helper Adresse die alle Group Join und Leave Requests dann an die RP Adresse vorwardet. Die zentrale, statische RP Konfig kann dann im Cisco auch entfallen. Alles rennt damit fehlerlos. Fehlt aber der Helper klappt es nicht.

Das bestätigt dann auch das IGMP Proxy Konfigurationen problemlos funktionieren, denn da sist mehr oder minder nix anderes.

PIM SSM benutz per RFC die Groupadressen 232.0.0.0/8. Versucht man diese testhalber einmal als statischen RP zu definieren (MT erzwingt ja dort eine Gruppenadresse) dann stürzt zumindestens das WinBox GUI ab und über nimmt diese Konfig gar nicht.

Ob das CLI es korrekt übernimmt müsste ich nochmal testen...

Andersherum rennt die IGMP Proxy Variante vermutlich nur ohne SSM. Beide MT Konfig Varianten geben die Join Requests auf dem Uplink Interface nicht weiter. Folglch können auch keine Streams kommen...

Lässt sich nur schlussfolgern das zumindestens die SSM Variante sowhl mit PIM als auch IGMP Proxy derzeit nicht funktionieren.

In einem simplen, gerouteten Standard PIM Sparse Setup wie z.B. HIER beschrieben rennt die Funktion aber fehlerlos.

Ist wohl nur die SSM Variante die im MT derzeit wohl buggy ist.

Ist wohl nur die SSM Variante die im MT derzeit wohl buggy ist.

na und genau diese Variante ist doch sicherlich für die meisten von uns für IPTV notwendig. Es funktioniert weder mit RouterOS 6 noch mit Version 7. Da schimpft man immer über die Hardware vom Krabbeltisch für 20,- aber die Funktionen die dort implementiert sind die funktionieren wenigstens.

Also wieder gescheitert mit Mikrotik und SSM IPTV.

Naja nun habe ich einen 926 und schon gehts los

Wie kann ich dort sämtliche Configs löschen wenn ich die Zugangsdaten an der Console nicht kenne? Reset gedrückt halten und Anschalten bringt keinen Erfolg

Du meintes sicher den Grabbeltisch, oder. Der andere ist ja für die Babys. 🤣

Ich werde das aber nochmal mit einem Setup testen wo der Mikrotik nur PIM durchroutet und an beiden Enden ein Cisco ist. Mal sehen...

Passwort Recovery Procedure....ist das Zauberwort.

Du brauchst dann in jedem Falle eine serielle Konsole mit einem Terminalprogramm wie PuTTY oder TeraTerm.

Sowas hier (USB-Seriell) wenn du keinen COM Port am Rechner hast.

putty.org

osdn.net/projects/ttssh2/releases/

Dann...

community.cisco.com/t5/networking-knowledge-base/password-recove ...

Crashkurs zum Cisco IOS Kommado Syntax

coufal.info/cisco_ios/

"?" ist immer dein bester Freund und zeigt das Onboard Handbuch im Router! 😉

Rest steht alles im hiesigen Cisco Tutorial:

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Ich werde das aber nochmal mit einem Setup testen wo der Mikrotik nur PIM durchroutet und an beiden Enden ein Cisco ist. Mal sehen...

Naja nun habe ich einen 926 und schon gehts los

👍👏 GlückwunschWie kann ich dort sämtliche Configs löschen wenn ich die Zugangsdaten an der Console nicht kenne?

Oha, du gibst es dir aber gleich richtig.... 😉Passwort Recovery Procedure....ist das Zauberwort.

Du brauchst dann in jedem Falle eine serielle Konsole mit einem Terminalprogramm wie PuTTY oder TeraTerm.

Sowas hier (USB-Seriell) wenn du keinen COM Port am Rechner hast.

putty.org

osdn.net/projects/ttssh2/releases/

Dann...

- Terminal 9600 Baud N81 anschliessen

- Router ausschalten und wieder einschalten und beim Booten (Bootmessages) BREAK Signal senden (Alt B)

- Im ROMMON das Konfig Register neu setzen

- Router über ROMMON booten

- Router fährt hoch ohne Konfig u. Passwort

- Mit "ena" In den Enable (Privileged) Mode und Konfig dann mit write erase oder era startup löschen

- Kaltstart machen (stromlos) und neu booten.

- Unbedingt das Konfig Register mit dem Kommando config-register 0x2102 (nach "conf t") wieder auf den Original Wert setzen und ein write mem danach!! Ein show ver zeigt dir das Konfig Register Setting an.

community.cisco.com/t5/networking-knowledge-base/password-recove ...

Crashkurs zum Cisco IOS Kommado Syntax

coufal.info/cisco_ios/

"?" ist immer dein bester Freund und zeigt das Onboard Handbuch im Router! 😉

Rest steht alles im hiesigen Cisco Tutorial:

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

In der Console bin ich mit Putty und den 9600 Baud N81 über den COM Port natürlich schon. Hab jetzt extra nochmal wegen dem Break Signal Tera Term installiert. Wenn ich dort das Break Signal sende steht im Output

Der Boot geht dann weiter bis "Press Return to get startet"

Und bei Return kommt dann das User Access Verification das nach dem User fragt...der Standard User ist doch "Cisco" oder "cisco"? Hab beides schon probiert.

Ganz nebenbei bootet die Cisco Kiste ziemlich langsam, also das fällt mir im Vergleich zum RB4011 direkt auf

System received break, which is not supported

Der Boot geht dann weiter bis "Press Return to get startet"

Und bei Return kommt dann das User Access Verification das nach dem User fragt...der Standard User ist doch "Cisco" oder "cisco"? Hab beides schon probiert.

Ganz nebenbei bootet die Cisco Kiste ziemlich langsam, also das fällt mir im Vergleich zum RB4011 direkt auf

Oha, da hast du dir aber einen hartnäckigen Kandidaten ausgesucht. Dort ist in der Konfig das Recovery deaktiviert worden. Sowas machen Provider oft auf Endkundenrouter die vom Provider gestellt sind um eine Manipulation durch Kunden zu verhindern.

Das macht die Sache nicht einfacher aber dennoch kann man es lösen...ist ja ein Cisco. :

:

community.cisco.com/t5/networking-knowledge-base/cannot-break-to ...

community.cisco.com/t5/other-network-architecture-subjects/passw ...

cisco.com/c/en/us/td/docs/routers/access/900/software/configurat ...

Wenn du die Fehlermeldung mit einem "Cisco" davor eingibst gibt es einige Lösungsthreads dazu.

Entscheident ist bei deaktivierter Recovery das du nur ein sehr, sehr kleines Zeitfenster von 5 Sek. hast nach dem Dekomprimieren des Images "################[OK]" ("[OK]" Prompt) um das Break Signal zu senden. Hier ist also Geduld und Reaktionsgeschwindigkeit gefragt.

Auf Cisco Routern und Switches gibt es bei leerer Konfig (Factory Reset) keinen Standarduser. In der Default Konfig Konfig (Factory Reset) ist gar kein User definiert und man kommt völlig ohne jegliche Authentisierung in den Privileged Mode dem dem enable Kommando.

Die User Abfrage bei dir zeigt das in deinem Router noch eine Konfiguration aktiv ist die nicht gelöscht wurde!

Mal im Ernst...wer verkauft denn einen Router OHNE diese Konfig vorher zu löschen???

Das ware auch extrem dumm weil man über die Konsole ja immer rankommt und mit der Konfig auch noch evtl. vorhandene Passwörter usw. auslesen könnte.

Muss ein ziemlicher Dummie gewesen sein der das System in dem Zustand verkauft hat. Im Zweifel ruf den an und frage nach dem Passwort.

Dein wichtigstes ToDo ist erstmal ein Factory Reset auf der Kiste auszuführen um die jungfräulich und gebrachsfähig zu bekommen!! Und außerdem sagt langsames Booten noch gar nichts über Features und Performance aus.

Das macht die Sache nicht einfacher aber dennoch kann man es lösen...ist ja ein Cisco.

community.cisco.com/t5/networking-knowledge-base/cannot-break-to ...

community.cisco.com/t5/other-network-architecture-subjects/passw ...

cisco.com/c/en/us/td/docs/routers/access/900/software/configurat ...

Wenn du die Fehlermeldung mit einem "Cisco" davor eingibst gibt es einige Lösungsthreads dazu.

Entscheident ist bei deaktivierter Recovery das du nur ein sehr, sehr kleines Zeitfenster von 5 Sek. hast nach dem Dekomprimieren des Images "################[OK]" ("[OK]" Prompt) um das Break Signal zu senden. Hier ist also Geduld und Reaktionsgeschwindigkeit gefragt.

bei Return kommt dann das User Access Verification das nach dem User fragt

Ja, das ist ganz normal wenn in der Konfiguration eine local Authentication konfiguriert wurde was ja üblich ist.der Standard User ist doch "Cisco" oder "cisco"?

Nein, leider nicht! Das gilt einzig nur für WLAN APs.Auf Cisco Routern und Switches gibt es bei leerer Konfig (Factory Reset) keinen Standarduser. In der Default Konfig Konfig (Factory Reset) ist gar kein User definiert und man kommt völlig ohne jegliche Authentisierung in den Privileged Mode dem dem enable Kommando.

Die User Abfrage bei dir zeigt das in deinem Router noch eine Konfiguration aktiv ist die nicht gelöscht wurde!

Mal im Ernst...wer verkauft denn einen Router OHNE diese Konfig vorher zu löschen???

Das ware auch extrem dumm weil man über die Konsole ja immer rankommt und mit der Konfig auch noch evtl. vorhandene Passwörter usw. auslesen könnte.

Muss ein ziemlicher Dummie gewesen sein der das System in dem Zustand verkauft hat. Im Zweifel ruf den an und frage nach dem Passwort.

Ganz nebenbei bootet die Cisco Kiste ziemlich langsam

Das hängt auch immer von der aktiven Konfig ab.Dein wichtigstes ToDo ist erstmal ein Factory Reset auf der Kiste auszuführen um die jungfräulich und gebrachsfähig zu bekommen!! Und außerdem sagt langsames Booten noch gar nichts über Features und Performance aus.

System Bootstrap, Version 15.8(3r)M0b, RELEASE SOFTWARE (fc1)

Copyright (c) 2018 by cisco Systems, Inc.

Compiled Mon 03-Sep-2018 9:01:14.57

C926-4P platform with 1048576 Kbytes of main memory

System Integrity Status: 0x00000000

Current image running: Upgrade

Last reset cause: Power On

Rom image verified correctly

........

no valid BOOT image found

Final autoboot attempt from default boot device...

Attempting to boot from [flash:]

Located file pnp-tech-time

#

Located file pnp-tech-discovery-summary

#

Located file FGL2451LJ8K.lic

#

Located file c900-universalk9-mz.SPA.158-3.M5.bin

################################################################################################################################################################################################################################################################################################################################################################################################################################################################################################################################################################################################################################################################

IOS Image Load Test

___________________

RSA Signed RELEASE Image Signature Verification Successful.

Self decompressing the image : ########################################################################################################################################################################################################################################################################################################################################################################################################################################################################################################################################################################################## [OK]

Smart Init is enabled

smart init is sizing iomem

TYPE MEMORY_REQ

Onboard devices &

buffer pools 0x0347D860

-----------------------------------------------

TOTAL: 0x0347D860

Rounded IOMEM up to: 52Mb.

Using 5 percent iomem. [52Mb/992Mb]

Restricted Rights Legend

Use, duplication, or disclosure by the Government is

subject to restrictions as set forth in subparagraph

(c) of the Commercial Computer Software - Restricted

Rights clause at FAR sec. 52.227-19 and subparagraph

(c) (1) (ii) of the Rights in Technical Data and Computer

Software clause at DFARS sec. 252.227-7013.

cisco Systems, Inc.

170 West Tasman Drive

San Jose, California 95134-1706

Cisco IOS Software, C900 Software (C900-UNIVERSALK9-M), Version 15.8(3)M5, RELEASE SOFTWARE (fc1)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2020 by Cisco Systems, Inc.

Compiled Thu 13-Aug-20 08:19 by prod_rel_team

%System received break, which is not supported.

-Traceback= 409229z 419DE9z 419ACBz 40E39Az 40C0A6z 10E42Cz 5E8042Fz 41E5AC4z 41FA70Dz 41F8C4Ez 41FA9FEz 42184DBz 4218DBFz 4218697z 4219642z 41E78E4z

%System received break, which is not supported.

-Traceback= 409229z 419DE9z 419ACBz 40E39Az 40C0A6z 94BE95z 953F66z 953F5Az 10017Fz 100091z 1003100z 101305z 10045Bz 0z

%System received break, which is not supported.

-Traceback= 409229z 419DE9z 419ACBz 40E39Az 40C0A6z 94BE95z 953F66z 953F5Az 10017Fz 100091z 1003100z 101305z 10045Bz 0z

%System received break, which is not supported.

-Traceback= 409229z 419DE9z 419ACBz 40E39Az 40C0A6z 94BE95z 953F66z 953F5Az 10017Fz 100091z 1003100z 101305z 10045Bz 0z

Installed image archiveMehr als das received break, which is not supported bekomme ich aus der Kiste nicht raus

So nun bin ich einen Schritt weiter

Geholfen hat ein STRG+ C direkt nach Ron Image verified correctly

In ROMMON dann in Zeile 1 confreg 0x2142 und in Zeile 2 reset wie es unter community.cisco.com/t5/networking-knowledge-base/password-recove ... beschrieben steht.

Nach dem Reboot fragt der Router ob man die Basic Configuration vornehmen möchte.

Die habe ich gemacht (Hostname, fixe IP Adresse auf einem Interface). Wieso gelange ich nicht auf das GUI?

Geholfen hat ein STRG+ C direkt nach Ron Image verified correctly

In ROMMON dann in Zeile 1 confreg 0x2142 und in Zeile 2 reset wie es unter community.cisco.com/t5/networking-knowledge-base/password-recove ... beschrieben steht.

Nach dem Reboot fragt der Router ob man die Basic Configuration vornehmen möchte.

Die habe ich gemacht (Hostname, fixe IP Adresse auf einem Interface). Wieso gelange ich nicht auf das GUI?

no valid BOOT image found

Das sagt das sich schonmal ein Bastler dran versucht hat, denn dort fehlt die bootimage Konfig die das Bootfile bei mehreren Images zuweist. Aber nundenn...das ist kein Hinderungsgrund und erstmal nur kosmetisch. Der Router bootet dann das erste Image was er im Flash per Autodetect findet.

Auf alle Fälle ist mit der 15.8.3er ein zwar altes aber ein Image drauf das er bootet. Sogar ein Licensefile was vermuten lässt das da eine SEC oder sogar Advanced Lizenz drauf ist?!

Nach dem Ende der #### und "OK" hinter "Self decompressing the image :" nur da musst du das BREAK Signal senden also in dem Moment wo das "[OK]" kommt nach der Dekomprimierung immer auf die ALT-B Taste oder Ctrl-C (PuTTY) hämmern. Du hast da nur 5 Sek. bevor das Image bootet und es zu spät ist.

Später wenn das FW Image aktiv ist bringt ein Break gar nichts mehr wie du ja an der Traceback Meldung sehen kannst die schon vom Commandline Parser des Images kommt.

Wenn es geklappt hat kommt nach einer Gedächtnisminute dann im Prompt ein:

rommon 1 >

Erst dann kannst du weitermachen und die kaputte Konfig entfernen und den Router in den Auslieferungszustand versetzen.

Nach dem Reboot fragt der Router ob man die Basic Configuration vornehmen möchte.

Bingo!! 👍Glückwunsch! Du hast es geschafft! 👏

Denke unbedingt dran das du das Config-Register nach dem Booten des richtigen Images wieder in den normalen Zustand mit conf t

Router(config)#config-register 0x2102

Router(config)#write mem

in den Normalzustand bringst so das die Recovery und Konsole auch wieder normal reagieren wie sie sollen.

Den Fehler "no valid BOOT image found" fixt du in deinem Konfig mit dem Kommando:

boot system flash:c900-universalk9-mz.SPA.158-3.M5.bin

Wenn du ein aktuelles Image über USB Stick oder TFTP installiert hast musst du das auf das neu geflashte Image bzw. Namen anpassen und das alte mit "no" löschen.

Ein "no" entfernt immer entsprechende Konfig Kommandos.

Wieso gelange ich nicht auf das GUI?

Weil das im Default nach Löschung der Konfig immer automatisch abschaltet ist. ("Real networkers do CLI!")Bitte das Cisco Tutorial dazu wirklich lesen!!

Bei den modernen ISR Router wie C900 und höher musst du das CCExpess Addon NICHT mehr installieren wie bei den alten 880ern. Es reicht den HTTP Server im Setup zu aktivieren.

Du musst also das WebGUI erst mit:

Router(config)#> ip http server

aktivieren!

Idealerweise setzt du dann zuallererst einmal die Grundsettings für Uhrzeit, das lokale Login usw. mit:

!

service timestamps log datetime localtime show-timezone year

service timestamps debug datetime localtime

!

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

aaa new-model

aaa authentication login default local

!

enable algorithm-type scrypt secret Geheim123 --> Geheim123 ist das "enable" Passwort um in dem Priv Mode zu kommen

!

username admin privilege 15 algorithm-type scrypt secret Geheim123 --> admin/Geheim123 ist dein Username/Passwort

!

ntp server de.pool.ntp.org

!

line vty 0 4

login local

transport input telnet ssh

!

Dann Ctrl-z und write mem nicht vergessen um die Konfig zu sichern.

Ein show run zeigt dir jetzt deine laufende Konfiguration!!

Die kannst du ganz einfach sichern wenn du sie mit Cut and Paste in eine Textdatei kopierst.

Diese datei kannst du dann später auch ganz einfach wieder per Cut and Paste in den Konfig Prompt kopieren und et voila...schon ist der Router wieder konfiguriert.

Wenn du dich jetzt ein und ausloggst geht das mit deinen neuen Credentials

Ein show logg zeigt dir das Log des Routers und ein clear log löscht die Messages.

Ein show ? zeigt dir alle Show Kommandos.

Gib mal ein show license all an und checke mal welche Lizenzen aktiv sind auf der Kiste!

Du kannst den Cisco über den embeddeten Switch auch testweise einmal als Kaskade in dein bestehendes Netz hängen wenn du einen Port des Switches zum WAN Port machst.

Über die Konfig steht dir jetzt alles offen. 😉

Ich bin ja schon mal froh dass ich mit deiner Hilfe wieder eine funktionierende CLI habe. Ich denke da muss ich einfach ein wenig rumspielen. Da ich bisher nur mit den Geräten aus der Small Business Serie gearbeitet habe konnte ich immer einen großen Bogen um CLI und Lizenzen und kostenpflichtige Updates machen. Oh man auf was habe ich mich da jetzt eingelassen...  ipbase und security habe ich wenn ich das richtig interpretiere. Geht damit das IPTV?

ipbase und security habe ich wenn ich das richtig interpretiere. Geht damit das IPTV?

License Store: Primary License Storage

StoreIndex: 0 Feature: ipbasek9 Version: 1.0

License Type: Permanent

License State: Active, Not in Use

License Count: Non-Counted

License Priority: Medium

StoreIndex: 1 Feature: securityk9 Version: 1.0

License Type: Permanent

License State: Active, Not in Use

License Count: Non-Counted

License Priority: Medium

License Store: Built-In License Storage

StoreIndex: 0 Feature: securityk9 Version: 1.0

License Type: EvalRightToUse

License State: Inactive

Evaluation total period: 8 weeks 4 days

Evaluation period left: 8 weeks 4 days

Period used: 0 minute 0 second

License Count: Non-Counted

License Priority: None

StoreIndex: 1 Feature: appxk9 Version: 1.0

License Type: EvalRightToUse

License State: Active, Not in Use, EULA not accepted

Evaluation total period: 8 weeks 4 days

Evaluation period left: 8 weeks 4 days

Period used: 0 minute 0 second

License Count: Non-Counted

License Priority: None

StoreIndex: 2 Feature: ios-ips-update Version: 1.0

License Type: EvalRightToUse

License State: Active, Not in Use, EULA not accepted

Evaluation total period: 8 weeks 4 days

Evaluation period left: 8 weeks 4 days

Period used: 0 minute 0 second

License Count: Non-Counted

License Priority: None

StoreIndex: 3 Feature: SNASw Version: 1.0

License Type: EvalRightToUse

License State: Active, Not in Use, EULA not accepted

Evaluation total period: 8 weeks 4 days

Evaluation period left: 8 weeks 4 days

Period used: 0 minute 0 second

License Count: Non-Counted

License Priority: NoneIch denke da muss ich einfach ein wenig rumspielen.

Jepp, damit lernt man immer am allermeisten. 😉 Das o.a. Tutorial und die weiterführenden Links erklären das Meiste.StoreIndex: 1 Feature: securityk9 = License Type: Permanent

👍 Glückwunsch!! Da hast du gleich die Security Lizenz mit drauf so das du ZFW Firewall und VPN mit onboard sind!!Geht damit das IPTV?

Jepp, Multicast ist so oder so immer an Bord!Dann...fröhliches Konfigurieren. Du weisst ja wo du fragen musst wenn es mal kneift. 🤣

c900-universalk9-mz.SPA.159-3.M8.bin befindet sich nun auf dem Gerät

Mehr als diese weiße Statusseite gibts aber trotzdem nicht ;(

Von einem Premium Hersteller erwarte ich da schon mehr. Zumindest für die Basiseinstellungen. Dann kann jeder selbst entscheiden womit er arbeiten möchte.

Schade dass das SSM IPTV mit dem IGMP Proxy der pfsense und mit einem Mikrotik (natürlich jeweils ohne Router Kaskade) nicht rennt, das wäre für mich eine Premium Lösung

Mehr als diese weiße Statusseite gibts aber trotzdem nicht ;(

Von einem Premium Hersteller erwarte ich da schon mehr. Zumindest für die Basiseinstellungen. Dann kann jeder selbst entscheiden womit er arbeiten möchte.

Schade dass das SSM IPTV mit dem IGMP Proxy der pfsense und mit einem Mikrotik (natürlich jeweils ohne Router Kaskade) nicht rennt, das wäre für mich eine Premium Lösung

befindet sich nun auf dem Gerät

👍Von einem Premium Hersteller erwarte ich da schon mehr.

Nein, das ist leider eine falsche Annahme. Im Premium Segment spielen diese KlickiBunti Menüs wie man sie von einfacher Consumer Hardware kennt keine Rolle. Das ist nicht nur bei Cisco so...Aber ist ja kein Hinderungsgrund um die Kiste zum Fliegen zu bringen! 😉

Schade dass das SSM IPTV mit dem IGMP Proxy der pfsense

Doch, zumindestens die pfSense kann das problemlos!! Siehe hier:heise.de/ratgeber/MagentaTV-auf-pfSense-Co-4698826.html