Kein SMB Zugriff über Fritzbox Wireguard

Hallo zusammen,

ich habe darüber schon viel gelesen, leider nirgends eine Lösung gefunden.

Ich habe eine FB6690 am Vodafone Kabelanschluss mit aktueller Laborfirmware.

Dort habe ich eine Wireguard VPN-Verbindung eingerichtet.

Wenn ich nun von einem entferneten Rechner per Wireguard eine VPN-Verbindung aufbaue,

funktioniert das auch. ich kann über die lokale IP die FB erreichen und auch sonst alle Geräte mit

einem Webinterface (z.b. meinen Drucker). Was aber nicht funktioniert ist der Zugriff auf eine Dateifreigabe.

z.b. \\192.168.200.5\daten

im häuslichen Lan ist diese Freigabe ohne Probleme zu erreichen.

Welche Einstellung ist dafür noch vorzunehmen ??

Danke und Grüße

Tobias

ich habe darüber schon viel gelesen, leider nirgends eine Lösung gefunden.

Ich habe eine FB6690 am Vodafone Kabelanschluss mit aktueller Laborfirmware.

Dort habe ich eine Wireguard VPN-Verbindung eingerichtet.

Wenn ich nun von einem entferneten Rechner per Wireguard eine VPN-Verbindung aufbaue,

funktioniert das auch. ich kann über die lokale IP die FB erreichen und auch sonst alle Geräte mit

einem Webinterface (z.b. meinen Drucker). Was aber nicht funktioniert ist der Zugriff auf eine Dateifreigabe.

z.b. \\192.168.200.5\daten

im häuslichen Lan ist diese Freigabe ohne Probleme zu erreichen.

Welche Einstellung ist dafür noch vorzunehmen ??

Danke und Grüße

Tobias

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3884234988

Url: https://administrator.de/forum/kein-smb-zugriff-ueber-fritzbox-wireguard-3884234988.html

Ausgedruckt am: 04.08.2025 um 12:08 Uhr

45 Kommentare

Neuester Kommentar

Dual-Stack lite?

Was sagt wieistmeineip.de/ipv6-test/ ?

Uups....überlesen...Zugriff klappt ja generell.

Da SMB:

Evtl. noch SMB 1.0 auf dem Client aktivieren.

Was sagt wieistmeineip.de/ipv6-test/ ?

Uups....überlesen...Zugriff klappt ja generell.

Da SMB:

Evtl. noch SMB 1.0 auf dem Client aktivieren.

Moin,

ich tippe wie der Kollege @Lochkartenstanzer auf die Windows-Firewall der Freigabe. Hier ist der Zugriff vermutlich auf das lokale Netz beschränkt.

Gruß

Looser

ich tippe wie der Kollege @Lochkartenstanzer auf die Windows-Firewall der Freigabe. Hier ist der Zugriff vermutlich auf das lokale Netz beschränkt.

Gruß

Looser

Zitat von @Looser27:

Moin,

ich tippe wie der Kollege @Lochkartenstanzer auf die Windows-Firewall der Freigabe. Hier ist der Zugriff vermutlich auf das lokale Netz beschränkt.

+1Moin,

ich tippe wie der Kollege @Lochkartenstanzer auf die Windows-Firewall der Freigabe. Hier ist der Zugriff vermutlich auf das lokale Netz beschränkt.

Wie ist die IP des VPN-CLients?

Gruß

em-pie

Was ist die Lan-Ip im remote Netz?

- Ping auf die 192.168.200.5 antwortet

Ist es auch der richtige? Traveroute nehmen, nicht Ping!

- Die MS-Firewall ist auf beiden Seiten deaktiviert

- SMB 1.0 ist aktiviert

- SMB 1.0 ist aktiviert

Was sagt Wireshark?

Ist in der Dritte eingestellt, das smb/cifs durch die dritte durch darf?

lks

Hallo,

Dobby

z.b. \\192.168.200.5\daten

- Die Benutzereinstellungen in der AVM FB und dort dann bitte den Zugriff auf das NAS oder den

- Windows Firewall am VPN Gerät (PC oder Laptop) mal überprüfen!

im häuslichen Lan ist diese Freigabe ohne Probleme zu erreichen.

Das ist dann nicht via AVM FB und somit auch kein Problem.Dobby

Zitat von @tobias3355:

Verstehen wir uns hier nicht falsch...?

Das 172.20.2.1/16 ist die IP des Rechners von wo aus ich die VPN-Verbindung aufbaue.

dann finde ich 65.534 mögliche CLients in dem Netz dennoch ganz schön viel - aber egal. anderes ThemaVerstehen wir uns hier nicht falsch...?

Das 172.20.2.1/16 ist die IP des Rechners von wo aus ich die VPN-Verbindung aufbaue.

Zuhause (dort wo die FB steht) habe ich ein "normales" C-Netz.

Klasse A- E Netze gibt es eigentlich schon lange in der Form nicht mehr.Richte dich nach RFC1918

Wie gesagt, die Verbindung ist auch nicht das Problem. Das Netz kann auch nicht geblockt werden,

denn dann würde ich nicht auf das Web-Interfaces des Druckers etc. kommen.

Ich rede auch nicht von der Verbindung selbst, sondern von der Firewall, die in WIndows integriert ist.denn dann würde ich nicht auf das Web-Interfaces des Druckers etc. kommen.

Dein Drucker hat keine Firewall integriert und lässt daher die Fremdnetze (in deinem Fall 172.20.0.0/16) zu.

Windows selbst hat indes eine Firewall integriert, die erst einmal nur die Sender aus dem eigenen LAN zulässt.

Es scheint einfach so, dass SMB bzw. der Port dahinter gesperrt wird.

Ja genau, und zwar für alles, was NICHT aus dem Netz 192.168.200.0/24 kommt.Klasse A- E Netze gibt es eigentlich schon lange in der Form nicht mehr.

Stammt noch aus dem Netzwerk Neandertal...de.wikipedia.org/wiki/Classless_Inter-Domain_Routing

Zum Thread Thema schreibt AVM in seiner Knowledgebase Punkt 4

avm.de/service/wissensdatenbank/dok/FRITZ-Box-7490/344_Uber-VPN- ...

bzw.

avm.de/service/wissensdatenbank/dok/FRITZ-Box-7490/48_Uber-VPN-a ...

Der TO hat also per se alles richtig gemacht in Bezug auf SMB. Liegt also wie oben schon vermutet an falscher Adressierung oder falschen Subnetzmasken im internen WG Netz.

Die richtige Subnetzmasken Konfiguration sind für das WG Cryptorouting essentiell wichtig! Siehe dazu auch Wireguard Tutorial. 16er Prefixe sind bei einem Heimnetz da natürlich zwar nicht per se falsch aber unsinnig.

Zitat von @tobias3355:

Komisch ist aber auch, dass das mal funktioniert hat ohne das ich etwas anders gemacht habe. Ich habe höchstens die FW der FB Upgedatetet.

Komisch ist aber auch, dass das mal funktioniert hat ohne das ich etwas anders gemacht habe. Ich habe höchstens die FW der FB Upgedatetet.

Könnte aber auch schlicht und einfach an der Laborfirmware liegen. Hast Du mal AVM gefragt?

Hast Du mal mit wireshark die smb-Kommunikation angeschaut?

lks

Zitat von @tobias3355:

danke für den tip.

hier die antwort von avm...

Problem:

SMB-Freigaben, Datei- und Druckerfreigaben unter Microsoft Windows und sonstige NetBIOS basierte Anwendungen funktionieren nicht über WireGuard-VPN-Verbindungen.

Lösung:

SMB-Freigaben, Datei- und Druckerfreigaben unter Microsoft Windows und sonstige NetBIOS basierte Anwendungen sind über Wireguard-VPN-Verbindungen aktuell nicht nutzbar. Es wird an einer Lösung gearbeitet. Nutzen Sie bitte bis zur Lösung eine IPSec-VPN-Verbindung.

danke für den tip.

hier die antwort von avm...

Problem:

SMB-Freigaben, Datei- und Druckerfreigaben unter Microsoft Windows und sonstige NetBIOS basierte Anwendungen funktionieren nicht über WireGuard-VPN-Verbindungen.

Lösung:

SMB-Freigaben, Datei- und Druckerfreigaben unter Microsoft Windows und sonstige NetBIOS basierte Anwendungen sind über Wireguard-VPN-Verbindungen aktuell nicht nutzbar. Es wird an einer Lösung gearbeitet. Nutzen Sie bitte bis zur Lösung eine IPSec-VPN-Verbindung.

Hi Tobias,

woher hast du diese Info? Ich suche auch schon seit drei Tagen nach einer Lösung.

VG

Zitat von @AM1587:

Hi Tobias,

woher hast du diese Info? Ich suche auch schon seit drei Tagen nach einer Lösung.

Zitat von @tobias3355:

danke für den tip.

hier die antwort von avm...

Problem:

SMB-Freigaben, Datei- und Druckerfreigaben unter Microsoft Windows und sonstige NetBIOS basierte Anwendungen funktionieren nicht über WireGuard-VPN-Verbindungen.

Lösung:

SMB-Freigaben, Datei- und Druckerfreigaben unter Microsoft Windows und sonstige NetBIOS basierte Anwendungen sind über Wireguard-VPN-Verbindungen aktuell nicht nutzbar. Es wird an einer Lösung gearbeitet. Nutzen Sie bitte bis zur Lösung eine IPSec-VPN-Verbindung.

danke für den tip.

hier die antwort von avm...

Problem:

SMB-Freigaben, Datei- und Druckerfreigaben unter Microsoft Windows und sonstige NetBIOS basierte Anwendungen funktionieren nicht über WireGuard-VPN-Verbindungen.

Lösung:

SMB-Freigaben, Datei- und Druckerfreigaben unter Microsoft Windows und sonstige NetBIOS basierte Anwendungen sind über Wireguard-VPN-Verbindungen aktuell nicht nutzbar. Es wird an einer Lösung gearbeitet. Nutzen Sie bitte bis zur Lösung eine IPSec-VPN-Verbindung.

Hi Tobias,

woher hast du diese Info? Ich suche auch schon seit drei Tagen nach einer Lösung.

Er hat AVm gefragt, so wie ich es ihm empfohlen habe.

lks

Tja da kann man bei AVM nur mal wieder den Kopf schütteln. Wie die Wireguard in der Fritte implementieren/verschandeln ist gelinde gesagt unterste Schublade. Hier läuft SMB über Wireguard nämlich problemlos über RouterOS oder ne pfSense, liegt also definitiv an AVM und deren selbstgebackenen Müll und nicht an Wireguard ansich denn dem ist der Protokoll Layer ja völlig wumpe!!

Kein Wunder ist das bei denen eben noch Labor/Betastatus, bei AVM eher noch unflexibler Alpha-Status.

Wenn die das so rausbringen wird das ne echte Lachnummer...

Cheers

certguy

Kein Wunder ist das bei denen eben noch Labor/Betastatus, bei AVM eher noch unflexibler Alpha-Status.

Wenn die das so rausbringen wird das ne echte Lachnummer...

Cheers

certguy

Zitat von @3803037559:

Tja da kann man bei AVM nur mal wieder den Kopf schütteln. Wie die Wireguard in der Fritte implementieren/verschandeln ist gelinde gesagt unterste Schublade. Hier läuft SMB über Wireguard nämlich problemlos über RouterOS oder ne pfSense, liegt also definitiv an AVM und deren selbstgebackenen Müll und nicht an Wireguard ansich denn dem ist der Protokoll Layer ja völlig wumpe!!

Kein Wunder ist das bei denen eben noch Labor/Betastatus, bei AVM eher noch unflexibler Alpha-Status.

Wenn die das so rausbringen wird das ne echte Lachnummer...

Tja da kann man bei AVM nur mal wieder den Kopf schütteln. Wie die Wireguard in der Fritte implementieren/verschandeln ist gelinde gesagt unterste Schublade. Hier läuft SMB über Wireguard nämlich problemlos über RouterOS oder ne pfSense, liegt also definitiv an AVM und deren selbstgebackenen Müll und nicht an Wireguard ansich denn dem ist der Protokoll Layer ja völlig wumpe!!

Kein Wunder ist das bei denen eben noch Labor/Betastatus, bei AVM eher noch unflexibler Alpha-Status.

Wenn die das so rausbringen wird das ne echte Lachnummer...

Im Gegensatz zu RouterOS oder pfsense sind die Ressourcen einer Fritte deutlich begrenzter und die Laborfirmware ist eindeutig zum "ausprobieren" gedacht. Dabei werden verschiedene Funktionen zugunsten anderer rausgeworfen. Du kannst nicht erwarten, daß alph/beta-Software so funktiiert wie Releases. Wenn AVM das als reguläre Firmware rausgebracht hätte könnte man das denen schon vorwerfen, aber eine Firmware die explizit nicht zum produktiven Einsatz gedacht ist, danach zu bewerten, ob sie dafür taugt, ist schon ein wenig Anspruchsdenken.

Also laßt die Jungs mal machen und wenn die das beim neuen Release verkacken, dürft Ihr Euch dann darüber aufregen. Bis dahin sollte jeder der Wireguard braucht oder will sich die alternativen Lösungen vornehmen, z.B. die "schlüsselfertige" Turnkey-Version von Wireguard. Das ist sinnvoller als sich mit alpha und beta-releases herumzuschlagen.

lks

PS. Die turnkey-Version ist in nicht einmal 10 Minuten als VM aufgesetzt, wenn man weiß, was man macht.

Hallo,

und von daher ist es auch wenig verwunderlich dass jeder sein eigenes Paket dazu entwickelt. Klar oder?

Die Anwender wollen einfach immer alles, bei pfSense ist das auch so, nur kann man eben nicht OpenVPN,

WireGuard und IPSec nebeneinander installieren und/oder nutzen! Damit das möglich ist (wird) entwickeln

viele Leute Ihre eigenen Pakete so dass man dann als Nutzer eben diese Pakete nebeneinander installieren

und auch benutzen kann. Und AVM benutzt ARM CPUs und das ist dann eben auch nicht immer so einfach

zu installieren, wenn es sich um Code für x86(_64) Hardware handelt und AVM eben die besagten ARM CPUs

benutzt! Noch dazu kommt dass ARM eben nicht gleich ARM ist! Als wenn etwas auf eine ARM v8/9 läuft,

kann man das nicht so einfach nur mal eben durch den "Compiler jagen" und es läuft dann auch auf dem

(als Beispiel) TurrisOmnia mit einer Marvell Armada XP CPU. Also sind da so oder so immer Leute die

"Hand anlegen müssen".

Dobby

und deren selbstgebackenen Müll und nicht an Wireguard

WireGuard isr bei vielen Firmen und Distributionen immer noch als "im Entwicklungsstatus" gekennzeichnet,und von daher ist es auch wenig verwunderlich dass jeder sein eigenes Paket dazu entwickelt. Klar oder?

Die Anwender wollen einfach immer alles, bei pfSense ist das auch so, nur kann man eben nicht OpenVPN,

WireGuard und IPSec nebeneinander installieren und/oder nutzen! Damit das möglich ist (wird) entwickeln

viele Leute Ihre eigenen Pakete so dass man dann als Nutzer eben diese Pakete nebeneinander installieren

und auch benutzen kann. Und AVM benutzt ARM CPUs und das ist dann eben auch nicht immer so einfach

zu installieren, wenn es sich um Code für x86(_64) Hardware handelt und AVM eben die besagten ARM CPUs

benutzt! Noch dazu kommt dass ARM eben nicht gleich ARM ist! Als wenn etwas auf eine ARM v8/9 läuft,

kann man das nicht so einfach nur mal eben durch den "Compiler jagen" und es läuft dann auch auf dem

(als Beispiel) TurrisOmnia mit einer Marvell Armada XP CPU. Also sind da so oder so immer Leute die

"Hand anlegen müssen".

Dobby

Zitat von @108012:

WireGuard isr bei vielen Firmen und Distributionen immer noch als "im Entwicklungsstatus" gekennzeichnet,

und von daher ist es auch wenig verwunderlich dass jeder sein eigenes Paket dazu entwickelt. Klar oder?

Quatsch das hat nichts mit Entwicklungsstatus von Wireguard ansich zu tun. Einigermaßen aktuelle Linux-Kernel würden wohl kaum etwas enthalten das noch Beta-Status hat. Das Kernel-Modul für WG ist ja auch schon seit einiger Zeit stable mit an Bord.WireGuard isr bei vielen Firmen und Distributionen immer noch als "im Entwicklungsstatus" gekennzeichnet,

und von daher ist es auch wenig verwunderlich dass jeder sein eigenes Paket dazu entwickelt. Klar oder?

Das Problem was AVM sich hier übrigens selbst produziert ist das sie das üblicherweise getrennte Transfernetz von WG Netz auf das FB-Heimnetz mappen, sonst wäre das alles Standard-Ware die auch funktioniert wie sie soll und auch Millionenfach tut.

Die Anwender wollen einfach immer alles, bei pfSense ist das auch so, nur kann man eben nicht OpenVPN,

WireGuard und IPSec nebeneinander installieren und/oder nutzen!

Sicher geht das, wieso sollte man das nicht können??? Die haben alle keine gegenseitigen Abhängigkeiten uns sind sogar auch parallel nutzbar! Wireguard mit beliebig wählbarem UDP Port, OpenVPN dito, IPSec 4500/500 UDP und ESP(50), stören sich also alle gegenseitig nicht.WireGuard und IPSec nebeneinander installieren und/oder nutzen!

Damit das möglich ist (wird) entwickeln

viele Leute Ihre eigenen Pakete so dass man dann als Nutzer eben diese Pakete nebeneinander installieren

und auch benutzen kann. Und AVM benutzt ARM CPUs und das ist dann eben auch nicht immer so einfach

zu installieren, wenn es sich um Code für x86(_64) Hardware handelt und AVM eben die besagten ARM CPUs benutzt! Noch dazu kommt dass ARM eben nicht gleich ARM ist! Als wenn etwas auf eine ARM v8/9 läuft,

kann man das nicht so einfach nur mal eben durch den "Compiler jagen" und es läuft dann auch auf dem

(als Beispiel) TurrisOmnia mit einer Marvell Armada XP CPU. Also sind da so oder so immer Leute die

"Hand anlegen müssen".

Kompilieren klar, aber das läuft ja schon längst. Das hat nichts mit den Protokollen zu tun die auf anderen OSI-Layern über den eigentlichen Tunnel laufen. Denke das wird bei AVM wohl an der implementierten Firewall liegen, das sie sich da wohl noch ein Eigentor geschossen haben.viele Leute Ihre eigenen Pakete so dass man dann als Nutzer eben diese Pakete nebeneinander installieren

und auch benutzen kann. Und AVM benutzt ARM CPUs und das ist dann eben auch nicht immer so einfach

zu installieren, wenn es sich um Code für x86(_64) Hardware handelt und AVM eben die besagten ARM CPUs benutzt! Noch dazu kommt dass ARM eben nicht gleich ARM ist! Als wenn etwas auf eine ARM v8/9 läuft,

kann man das nicht so einfach nur mal eben durch den "Compiler jagen" und es läuft dann auch auf dem

(als Beispiel) TurrisOmnia mit einer Marvell Armada XP CPU. Also sind da so oder so immer Leute die

"Hand anlegen müssen".

Nun denn, sind ja eh nur die Jungs die ihre Fritten früher als nötig frisieren und dann wundern. 🖖

So denne, "eine Runde Wochenend-Bit für Alle schmeiß 🍺"

Cheers

certguy

Zitat von @aqui:

Fazit:

IPsec nutzen. Fragt sich warum du das nicht gleich gemacht hast, denn das ist wenigstens bewährt, sicher und hat keinen Beta Bastelstatus.

Fazit:

IPsec nutzen. Fragt sich warum du das nicht gleich gemacht hast, denn das ist wenigstens bewährt, sicher und hat keinen Beta Bastelstatus.

Es gibt schon n Grund warum man auf WireGuard umsteigt, die IPsec-Umsetzung von AVM ist noch schlechter als die aktuelle WG Umsetzung. Das funktioniert einfach zuverlässig nicht.

Auch ist die Software die man von AVM für das IPsec-VPN bekommt, der letzte Rotz. Gefühlt 2007 letztes Update bekommen.

Also ich muss sagen so sehr ich die Fritz!Boxen mag, die WireGuard-Geschichte läuft echt nicht gut für AVM.

die IPsec-Umsetzung von AVM ist noch schlechter als die aktuelle WG Umsetzung. Das funktioniert einfach zuverlässig nicht.

Dann machst du irgendwas falsch.Übrigens, mit der neuen Version, so denn sie denn mal fertig ist funktioniert nun auch IPSec Einwahl über IKEv2, somit sind nun auch keine zusätzlichen VPN Clients mehr nötig und es lassen sich die bordeigenen OS Clients nutzen. Hey wer hätte das gedacht das die das auch mal irgendwann schaffen😂

Kommt Zeit kommt rat, für die Friiten-Homies da draussen ...

Zitat von @Joystick:

Es gibt schon n Grund warum man auf WireGuard umsteigt, die IPsec-Umsetzung von AVM ist noch schlechter als die aktuelle WG Umsetzung. Das funktioniert einfach zuverlässig nicht.

Auch ist die Software die man von AVM für das IPsec-VPN bekommt, der letzte Rotz. Gefühlt 2007 letztes Update bekommen.

Es gibt schon n Grund warum man auf WireGuard umsteigt, die IPsec-Umsetzung von AVM ist noch schlechter als die aktuelle WG Umsetzung. Das funktioniert einfach zuverlässig nicht.

Auch ist die Software die man von AVM für das IPsec-VPN bekommt, der letzte Rotz. Gefühlt 2007 letztes Update bekommen.

Es sollte eigentlich bekannt sein, daß wenn man zuverlässiges VPN will, nicht das von der Fritzbox nimmt. Das IPSEC kann man als Notbehelf für gelegentliche Verbindungen nehmen, aber nicht für den Produktivbetrieb und wireguard ist sowieo noch nicht offiziell verfügbar für die Fritten.

Wenn man zuverlässiges VPN braucht, tauscht man die Fritte halt gegen was anderes oder hängt einen VPN-Server hinter die Fritte (z.B. openVPN, Wireguard, IPSEC, etc ).

lks

Hallo,

IPSec kann, AVM, pfSense, SoftEtherVPN und fast alle am Markt befindlichen Router oder Firewalls

von Haus aus und die Android und iOS Geräte unterstützen das auch. Also ich finde eher das man

es auch so herum sehen kann.

OpenVPN ist der defacto Standard

Und WireGuard der neue Hoffnungsschimmer am Horizont

Es gibt immer Vor- und Nachteile zu jedem Verfahren, nur wenn ich möglichst kompatibel sein möchte

ist eben IPSec das Mittel der Wahl, und wenn es einfach sein soll denn OpenVPN und wenn der Durchsatz

eine größere Rolle Spielt dann ist WireGuard sicherlich eine Überlegung wert. Und selbst Stunnel und Tinc

haben Netz (LAN) intern Ihre Berechtigung und Ihren Nutzen in größeren Netzwerken.

Dobby

Es gibt schon n Grund warum man auf WireGuard umsteigt, die IPsec-Umsetzung von AVM

ist noch schlechter als die aktuelle WG Umsetzung. Das funktioniert einfach zuverlässig nicht.

Also man sollte auch immer unterscheiden, ob das nun für eine Firma oder den Privatgebrauch ist.ist noch schlechter als die aktuelle WG Umsetzung. Das funktioniert einfach zuverlässig nicht.

IPSec kann, AVM, pfSense, SoftEtherVPN und fast alle am Markt befindlichen Router oder Firewalls

von Haus aus und die Android und iOS Geräte unterstützen das auch. Also ich finde eher das man

es auch so herum sehen kann.

Auch ist die Software die man von AVM für das IPsec-VPN bekommt, der letzte Rotz. Gefühlt 2007

letztes Update bekommen.

Mit meinem iPhone 11 in 15 Minuten angelegt und funktioniert out-of-the-box.letztes Update bekommen.

Also ich muss sagen so sehr ich die Fritz!Boxen mag, die WireGuard-Geschichte läuft echt nicht

gut für AVM.

IPSec ist lange am Markt und gut überprüftgut für AVM.

OpenVPN ist der defacto Standard

Und WireGuard der neue Hoffnungsschimmer am Horizont

Es gibt immer Vor- und Nachteile zu jedem Verfahren, nur wenn ich möglichst kompatibel sein möchte

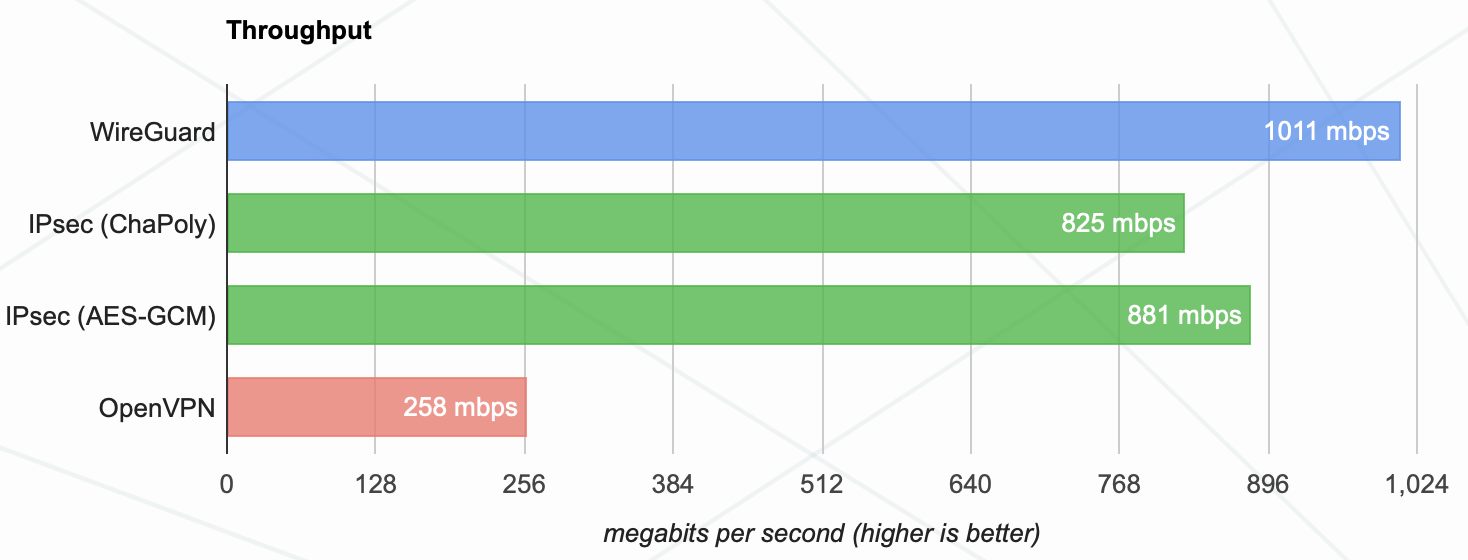

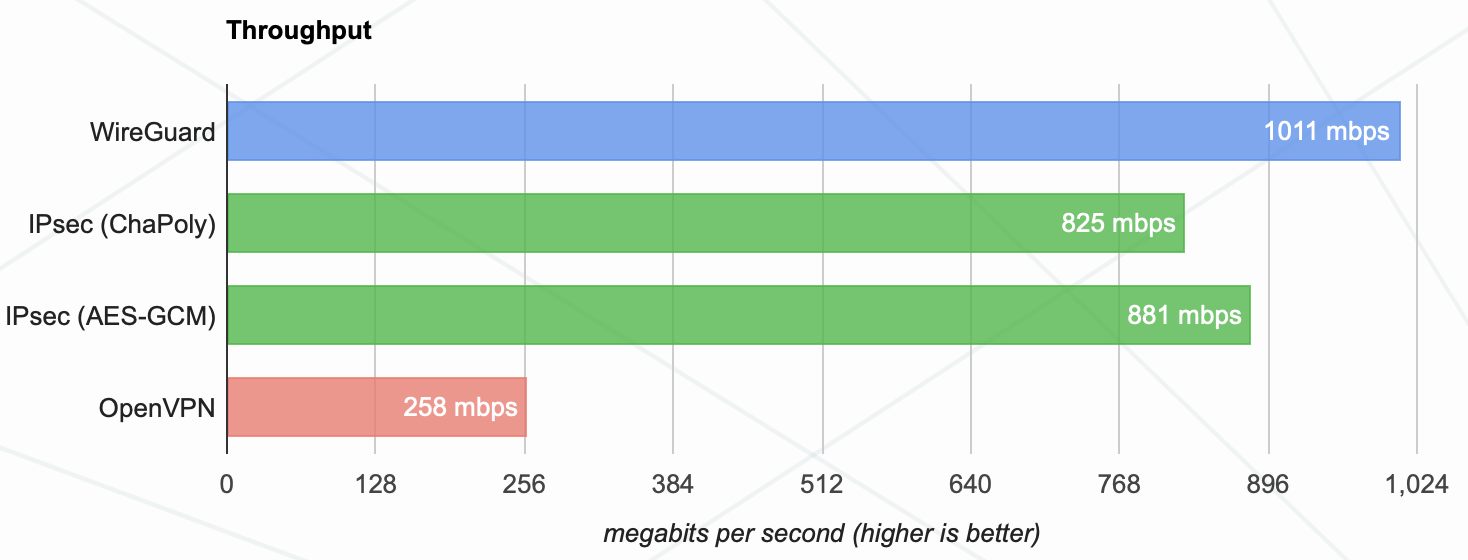

ist eben IPSec das Mittel der Wahl, und wenn es einfach sein soll denn OpenVPN und wenn der Durchsatz

eine größere Rolle Spielt dann ist WireGuard sicherlich eine Überlegung wert. Und selbst Stunnel und Tinc

haben Netz (LAN) intern Ihre Berechtigung und Ihren Nutzen in größeren Netzwerken.

Dobby

Joa, VPN-Lösungen von AVM benutzen

Solange es für den Heimbereich ist und auch bleibt, ist das ja durchaus ok. Kollege @3803037559 hat hier aber Recht das IPsec absolut performancegleich zu WG ist auf dem jeweils gleichen AVM Modell. Der TO macht da dann wirklich etwas falsch...

Weiß ich nicht: Eine VPN-Lösung muss halt funktionieren, egal ob privat oder in der Firma.

Und dass IPsec und WG performancegleich sind auf einer FB ist Quatsch:

netzwelt.de/news/197094-avm-zuendet-vpn-turbo-wireguard-bald-fri ...

Und dass IPsec und WG performancegleich sind auf einer FB ist Quatsch:

netzwelt.de/news/197094-avm-zuendet-vpn-turbo-wireguard-bald-fri ...

Na ja... popelige 6 Mbit Unterschied. Merken Anwender niemals und ist lächerlich. Entspricht übrigens auch den offiziellen Tests.

Im Vergleich zu professionellen Routern bleibt das mickrig weil es eben per se am schwachbrüstigen SoC eines einfachen Consumer Routers scheitert. Genau der Grund warum AVM in Firmennetzen nichts zu suchen hat.

Im Vergleich zu professionellen Routern bleibt das mickrig weil es eben per se am schwachbrüstigen SoC eines einfachen Consumer Routers scheitert. Genau der Grund warum AVM in Firmennetzen nichts zu suchen hat.

Gut...Ausnahme bei Meister Röhricht aber da gibts nur 2 Mitarbeiter mit Werner und Ekkehard. Da tuts dann sicher auch ein AVM. 🤣

Der NetBiOS Zugriff funktioniert mit der aktuellen Beta bei Wireguard wieder. Auch das Tunneln des gesamten remoten Traffics. (Gateway Redirect mit "Allowed IPs 0.0.0.0/0")

heise.de/news/FritzOS-7-50-am-Horizont-Neues-Labor-Update-fuer-F ...

Gut...Ausnahme bei Meister Röhricht aber da gibts nur 2 Mitarbeiter mit Werner und Ekkehard. Da tuts dann sicher auch ein AVM. 🤣

Der NetBiOS Zugriff funktioniert mit der aktuellen Beta bei Wireguard wieder. Auch das Tunneln des gesamten remoten Traffics. (Gateway Redirect mit "Allowed IPs 0.0.0.0/0")

heise.de/news/FritzOS-7-50-am-Horizont-Neues-Labor-Update-fuer-F ...

Unter Windows muss man für IKEv2 die Proposals für Phase 1 und 2 mit der PowerShell an die von AVM supporten anpassen.

Zitat von @tobias3355:

Leider finde ich irgends die zu AVM passenden Parameter. Wie lauten diese?

bzw. noch besser wäre es, wenn jemand den fertigen PS Befehl für mich hat?

Grüße

Leider finde ich irgends die zu AVM passenden Parameter. Wie lauten diese?

bzw. noch besser wäre es, wenn jemand den fertigen PS Befehl für mich hat?

Grüße

Servus Tobias,

da muss ich dich leider enttäuschen, aber der in Windows integrierte IKEv2 Client unterstützt kein IKEv2 mittels PresharedKey, was die Fritzbox aber voraussetzt. Ein Anpassen der Proposals bringt also rein gar nichts weil die entsprechende Auth Methode Windows schlicht fehlt. Windows 10/11 unterstützt bei Wahl von IKEv2 nur EAP-MSCHAPv2, (P)EAP-TLS, EAP-TTLS, EAP-SIM, EAP-AKA, alles Methoden welche die Fritzbox aber nicht spricht.

Die Anmerkung im Beta-Changelog das nun auch IKEv2 unterstützt wird galt hauptsächlich für das in Android 12 unterstützte Verfahren von IKEv2 mittels PresharedKey, damit man unter Android den bordeigenen Client nutzen kann. Leider mal wieder nur halbgar umgesetzt das ganze, denn IKEv2 mittels PSK bringt ehrlich gesagt keinen Vorteil zu IKEv1 mit PSK. Wenn man schon IKEv2 Support an Bord hat warum nicht gleich ordentlich umsetzen... Würde man mal ein halbwegs aktuelle Version von Strongswan/charon daemon auf dem Router einsetzen wären all diese Umwege Geschichte, denn damit würden alle möglichen IPSec Verfahren supported die es so auf dem Markt gibt. Aber nun ja, es ist und bleibt ein Router für das Consumer-Segment und für den Großteil der User ist dann Wireguard eh die einfachere Wahl.

Grüße Uwe

der in Windows integrierte IKEv2 Client unterstützt kein IKEv2 mittels PresharedKey

Siehe dazu auch hier wo dies mit den bordeigenen Windows IKEv2 Clients beschreiben ist.Zitat von @aqui:

Ändert nur leider nichts daran das die Fritze in der Beta bei Nutzung von IKEv2 nur den ehrlich gesagt selten genutzten PresharedKey unterstützt, Windows aber nicht @aqui. der in Windows integrierte IKEv2 Client unterstützt kein IKEv2 mittels PresharedKey

Siehe dazu auch hier wo dies mit den bordeigenen Windows IKEv2 Clients beschreiben ist.Zitat von @aqui:

Da hast du natürlich Recht. Es sollte auch nur nochmal unterstreichen das es auch besser geht wenn man es richtig implementiert! 😉

Na dann 👍 , schönes Wochenende.Da hast du natürlich Recht. Es sollte auch nur nochmal unterstreichen das es auch besser geht wenn man es richtig implementiert! 😉