Kommunikation zwischen Subnetzen

Hallo zusammen,

ich studiere zur Zeit Elektrotechnik und habe gerade das Thema Netzwerktechnik.

Um alles besser zu verstehen habe ich mir ein Beispiel aus der Praxis herausgesucht. Hier stehe ich aber vor einigen Fragen/ Problemen, die ich mir bisher selber nicht erklären kann.

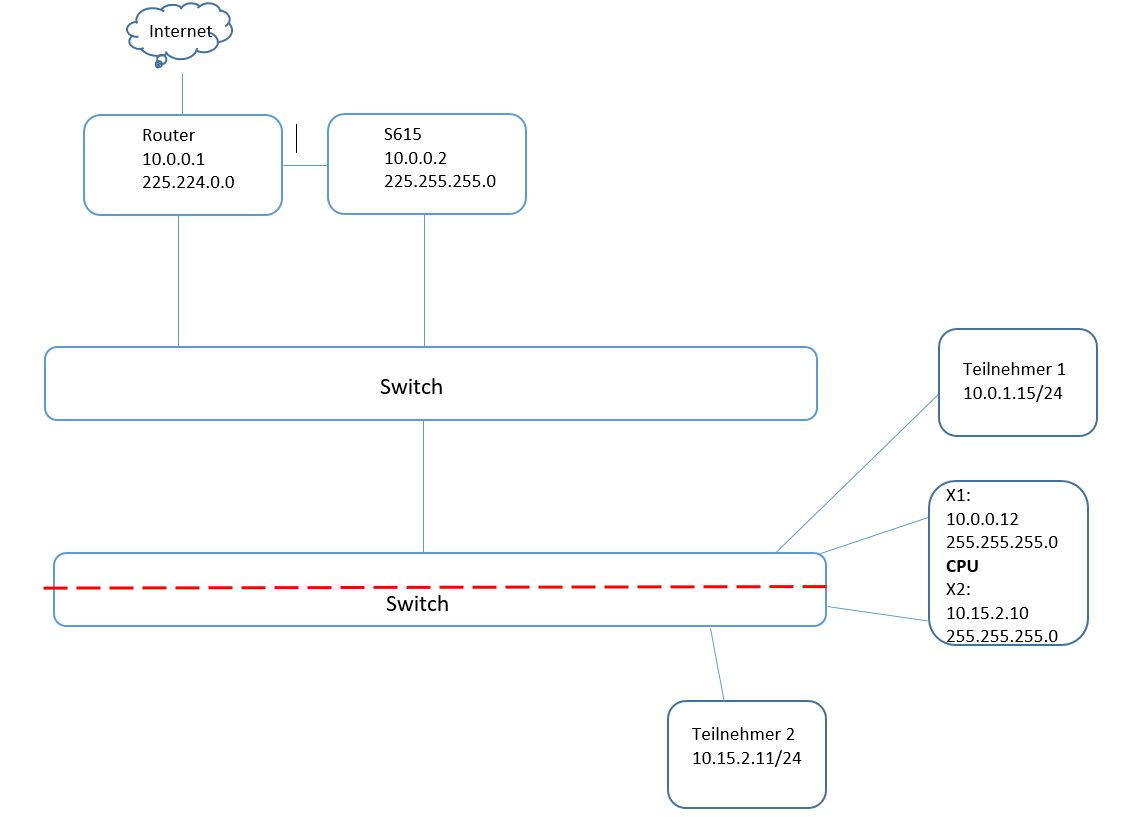

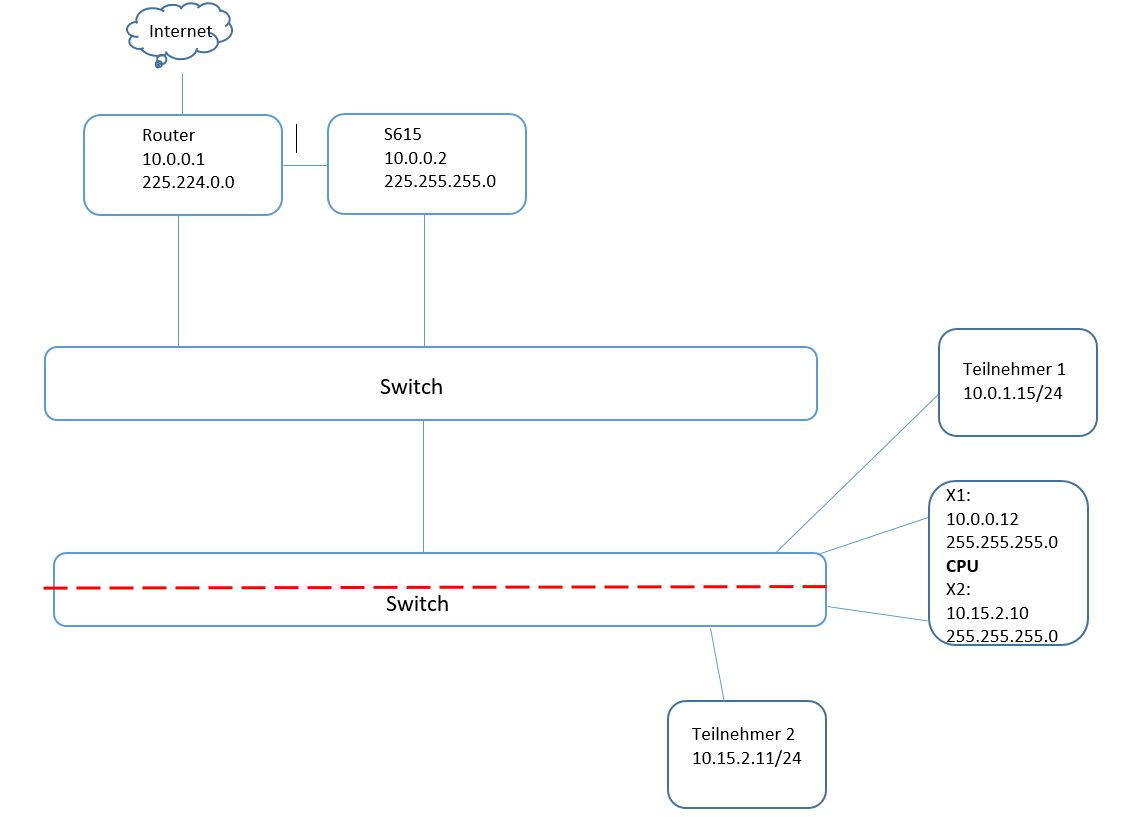

Ich habe ein Bild des Netzwerks zur Veranschaulichung angefügt.

Frage 1

Über den Router haben wir Fernzugriff auf die Anlage und möchten mit allen Teilnehmern kommunizieren können. Der Router hat die Subnetzmaske 255.224.0.0, die anderen Teilnehmer haben alle die Subnetzmaske 255.255.255.0.

Können wir über den Router auf die Teilnehmer zugreifen?

Ich habe folgendes "ausgerechnet" und komme zu dem Ergebnis, dass eine Kommunikation nicht möglich ist:

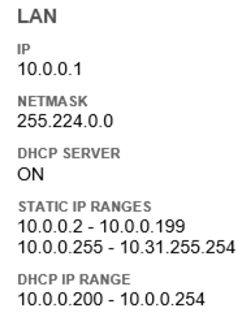

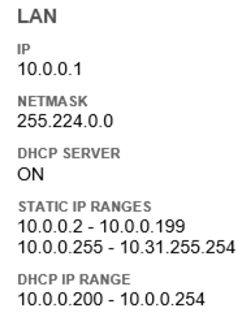

Mein Kollege behauptet, eine Kommunikation sei möglich, da die Konfiguration des Routers folgendes anzeigt (s. Anhang Konfiguration).

Frage 2

Gibt es bei größeren Subnetzmaske, wie z.B 255.0.0.0 Beeinträchtigungen in der Sicherheit? Meiner Meinung nach nicht: Schließlich haben wir eine Firewall.

Ist es richtig, dass es zu höheren Netzlasten kommt, wenn die Subnetzmaske so groß gewählt wird?

Frage 3

Die gestrichelte Linie stellt eine physikalische Trennung des Switch dar. Die Überlegung ist, über die CPU ein IP-Forwarding zu aktivieren, um auch die Teilnehmer "hinter" der gestrichelten Linie zu erreichen. Wie ist die Einschätzung? Ist das Quatsch oder könnte das klappen?

Ich bin über jede Antwort dankbar.

Vielen lieben Dank

Donkeey

ich studiere zur Zeit Elektrotechnik und habe gerade das Thema Netzwerktechnik.

Um alles besser zu verstehen habe ich mir ein Beispiel aus der Praxis herausgesucht. Hier stehe ich aber vor einigen Fragen/ Problemen, die ich mir bisher selber nicht erklären kann.

Ich habe ein Bild des Netzwerks zur Veranschaulichung angefügt.

Frage 1

Über den Router haben wir Fernzugriff auf die Anlage und möchten mit allen Teilnehmern kommunizieren können. Der Router hat die Subnetzmaske 255.224.0.0, die anderen Teilnehmer haben alle die Subnetzmaske 255.255.255.0.

Können wir über den Router auf die Teilnehmer zugreifen?

Ich habe folgendes "ausgerechnet" und komme zu dem Ergebnis, dass eine Kommunikation nicht möglich ist:

IP Router: 00001010.00000000.00000000.00000001 -->10.0.0.1

Subnetz Router: 11111111.11100000.00000000.00000000 -->255.224.0.0

Gemeinsam: 00001010.00000000.00000000.00000000

IP TN1: 00001010.00000000.00000001.00001111 -->10.0.1.15

Subnetz TN1: 11111111.11111111.11111111.00000000 -->255.255.255.0

Gemeinsam: 00001010.00000000.00000001.00000000

IP TN2: 00001010.00001111.00000010.00001011 -->10.15.2.11

Subnetz TN2: 11111111.11111111.11111111.00000000 -->255.255.255.0

Gemeinsam: 00001010.00001111.00000010.00000000 Mein Kollege behauptet, eine Kommunikation sei möglich, da die Konfiguration des Routers folgendes anzeigt (s. Anhang Konfiguration).

Frage 2

Gibt es bei größeren Subnetzmaske, wie z.B 255.0.0.0 Beeinträchtigungen in der Sicherheit? Meiner Meinung nach nicht: Schließlich haben wir eine Firewall.

Ist es richtig, dass es zu höheren Netzlasten kommt, wenn die Subnetzmaske so groß gewählt wird?

Frage 3

Die gestrichelte Linie stellt eine physikalische Trennung des Switch dar. Die Überlegung ist, über die CPU ein IP-Forwarding zu aktivieren, um auch die Teilnehmer "hinter" der gestrichelten Linie zu erreichen. Wie ist die Einschätzung? Ist das Quatsch oder könnte das klappen?

Ich bin über jede Antwort dankbar.

Vielen lieben Dank

Donkeey

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1140493773

Url: https://administrator.de/forum/kommunikation-zwischen-subnetzen-1140493773.html

Ausgedruckt am: 30.07.2025 um 07:07 Uhr

5 Kommentare

Neuester Kommentar

IP Router: 10.0.0.1

Subnetz Router: 255.224.0.0

IP TN1: 10.0.1.15

Subnetz TN1: 255.255.255.0

IP TN2: 10.15.2.11

Subnetz TN2: 255.255.255.0

Moin, für die TN1 und TN2 liegt der Router nicht im eigenen Netz und ist somit nicht direkt erreichbar. Es fehlen noch Angaben zu den Gateways in den jeweiligen Subnetzen.Subnetz Router: 255.224.0.0

IP TN1: 10.0.1.15

Subnetz TN1: 255.255.255.0

IP TN2: 10.15.2.11

Subnetz TN2: 255.255.255.0

TN1 kann direkt mit 10.0.1.1-10.0.1.254 sprechen, für alles andere: Gateway fragen, welches in dem Bereich 10.0.1.1-10.0.1.254 liegen muss.

TN1 kann direkt mit 10.15.2.1-10.15.2.254 sprechen, für alles andere: Gateway fragen, welches in dem Bereich 10.15.2.1-10.15.2.254 liegen muss.

Überschneidenden Subnetze unterschiedlicher Größe ist generell keine gute Idee.

/pp

zu Frage 1

siehe PeterPanter

zu Frage 2

Man kann zwar auf vielen Switchen auch Regeln erstellen, aber das wird sehr schnell unübersichtlich und macht den Switch langsam.

Außerdem würde man Firewallregeln meistens zwischen einzelnen (Sub)netzen machen.

z.B. Netz "Server" und Netz "Clients" haben jeweils ein eigenes Subnetz und hier werden Firewallregeln definiert.

Dann geht der Traffic immer Geräte -> Switch -> Standardgateway (=Firewall)-> Switch -> Gerät

Innerhalb eines Netzes, spielt das Standardgateway keine Rolle, denn dort wird nicht geroutet.

Es wäre also immer Client -> Switch -> Client

Eine Firewall kann die Kommunikation zwischen 2 Geräten im gleichen Subnetz nicht beeinflussen, noch nicht mal mitlesen.

Dafür müsstest du ACLs auf dem Switch definieren. Das wird aber sehr schnell unübersichtlich und dafür ist ein Switch auch nicht gemacht.

Daher macht man das nur sehr selten (z.B. für "Gast" Netze und dort verhindert man nur die Client-Client Kommunikation).

Zu Frage 3

Physikalische Trennung? Also 2 Switche?

Ich kenne keine modernen Switche, die wirklich physikalische Trennung zwischen den Ports haben. Eher logische Trennung mit VLANS.

Spielt aber für das Beispiel keine Rolle: zwischen 2 Netzen muss geroutet werden. Wenn der Switch Routing kann, dann funktioniert das schon.

Allerdings gilt auch hier: Man möchte nicht, dass Switche großartig rumrouten und ACLs drauflegen.

Wenn der Switch das Routing machen soll, dann am besten das nur ein einziger Switch, an dem alle weiteren Switche dranhängen, in deinem Fall also eher Switch 1. Ansonsten hat man relativ schnell keine Kontrolle mehr, wie die Pakete laufen.

siehe PeterPanter

zu Frage 2

Gibt es bei größeren Subnetzmaske, wie z.B 255.0.0.0 Beeinträchtigungen in der Sicherheit? Meiner Meinung nach nicht: Schließlich haben wir eine Firewall.

In der Praxis schon, denn innerhalb eines Netzes wird nicht geroutet. Wenn nicht geroutet wird, hat man auch kein Standardgateway und somit keinen einzelnen Punkt, wo man Firewallregeln definieren kann die auf alles zutreffen.Man kann zwar auf vielen Switchen auch Regeln erstellen, aber das wird sehr schnell unübersichtlich und macht den Switch langsam.

Außerdem würde man Firewallregeln meistens zwischen einzelnen (Sub)netzen machen.

z.B. Netz "Server" und Netz "Clients" haben jeweils ein eigenes Subnetz und hier werden Firewallregeln definiert.

Dann geht der Traffic immer Geräte -> Switch -> Standardgateway (=Firewall)-> Switch -> Gerät

Innerhalb eines Netzes, spielt das Standardgateway keine Rolle, denn dort wird nicht geroutet.

Es wäre also immer Client -> Switch -> Client

Eine Firewall kann die Kommunikation zwischen 2 Geräten im gleichen Subnetz nicht beeinflussen, noch nicht mal mitlesen.

Dafür müsstest du ACLs auf dem Switch definieren. Das wird aber sehr schnell unübersichtlich und dafür ist ein Switch auch nicht gemacht.

Daher macht man das nur sehr selten (z.B. für "Gast" Netze und dort verhindert man nur die Client-Client Kommunikation).

Ist es richtig, dass es zu höheren Netzlasten kommt, wenn die Subnetzmaske so groß gewählt wird?

Ja. Denn jeder Broadcast (z.B. für DHCP-Anfragen, Neighbour Discovery oder was auch immer) an alle Teilnehmer im Subnetz geschickt werden. Wenn nur 10 Geräte drin sind nicht so tragisch, aber dann könnte man die Subnetzmaske auch gleich kleiner lassen.Zu Frage 3

Physikalische Trennung? Also 2 Switche?

Ich kenne keine modernen Switche, die wirklich physikalische Trennung zwischen den Ports haben. Eher logische Trennung mit VLANS.

Spielt aber für das Beispiel keine Rolle: zwischen 2 Netzen muss geroutet werden. Wenn der Switch Routing kann, dann funktioniert das schon.

Allerdings gilt auch hier: Man möchte nicht, dass Switche großartig rumrouten und ACLs drauflegen.

Wenn der Switch das Routing machen soll, dann am besten das nur ein einziger Switch, an dem alle weiteren Switche dranhängen, in deinem Fall also eher Switch 1. Ansonsten hat man relativ schnell keine Kontrolle mehr, wie die Pakete laufen.

Zu Frage 1: Nein, die TN können den Router nicht erreichen. Da beide /24 haben gelten im 4. Oktett nur 0 - 254.

Zu Frage 2: Du musst dir im Klaren darüber sein, dass heutzutage Angriffe aus dem eigenen Netzwerk durch kompromitierte PCs kommen und nicht aus dem Internet. Wenn du so große Netze hast, dann sind vermutlich viel mehr Angriffsziele verfügbar. Ansonsten wäre das Netz nicht so groß. Wie Drohnald schon schrieb "broadcasten" sich alle Geräte im Netzwerk sich gegenseitig zu. Das ist für die Netzperformance alles andere als gut.

Zu Frage 3: "Ist das Quatsch oder könnte das klappen?" Das ist mindestens suboptimal. Eine richtige Netztrennung mit Firewall dazwischen ist die einzig vernünftige Lösung. Einerseits nimmt man vLAN zur Netztrennung und hebt es dann wieder auf mit dem unkontrollieren Routing des Switches? Mit einer Firewall kannst du genau kontrollieren wer mit wem wann kommunizieren kann.

Du könntest aber auch einfach den ganzen Quatsch aufheben und die Firewall in die Mitte setzen (Radnabe) und alle Netze drum herum. Damit hast du einen Punkt über den du alles steuerst und die Netze sind dann auch eindeutig.

Zu Frage 2: Du musst dir im Klaren darüber sein, dass heutzutage Angriffe aus dem eigenen Netzwerk durch kompromitierte PCs kommen und nicht aus dem Internet. Wenn du so große Netze hast, dann sind vermutlich viel mehr Angriffsziele verfügbar. Ansonsten wäre das Netz nicht so groß. Wie Drohnald schon schrieb "broadcasten" sich alle Geräte im Netzwerk sich gegenseitig zu. Das ist für die Netzperformance alles andere als gut.

Zu Frage 3: "Ist das Quatsch oder könnte das klappen?" Das ist mindestens suboptimal. Eine richtige Netztrennung mit Firewall dazwischen ist die einzig vernünftige Lösung. Einerseits nimmt man vLAN zur Netztrennung und hebt es dann wieder auf mit dem unkontrollieren Routing des Switches? Mit einer Firewall kannst du genau kontrollieren wer mit wem wann kommunizieren kann.

Du könntest aber auch einfach den ganzen Quatsch aufheben und die Firewall in die Mitte setzen (Radnabe) und alle Netze drum herum. Damit hast du einen Punkt über den du alles steuerst und die Netze sind dann auch eindeutig.

Routing zwischen den 3 IP Netzen ist technisch nicht möglich da das /11er IP Netz die beiden TN1 und TN2 Netze mit dem 24er Prefix inkludiert. Damit ist ein IP Routing technisch generell ausgeschlossen weil es keine eindeutige Wegefindung gibt. (Überschneidende Subnetze)

Grundlagen zum IP Routing auch hier:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Grundlagen zum IP Routing auch hier:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router