Konstellation PFsense SG-4860, Fritzbox 7490 und Telekom DeutschlandLAN IP VoiceData S

Hallo zusammen,

ich habe hier eine Fritte die Internetrouter & Telefonanlage für den Telekom DeutschlandLAN IP VoiceData S spielt.

Diese würde ich gerne durch die PFsense SG-4860 ersetzen.

Die Fritte soll dann nurnoch den Job der Telefonanlage übernehmen.

Meine Kernfrage bei dieser Konstellation wäre:

Ist die PFsense dazu geeignet über die Zugangsdaten der Telekom eine PPPOE Verbindung zum ISP herzustellen oder brauche ich noch ein zusätzliches Modem?

Es gibt ja einige Anleitung für genau diese Konstellation im Netz, nur habe ich auch gelesen, dass es bei der PFSense Probleme gibt bei der direkten Herstellung/Anmeldung der Verbindung zum Provider.

Kann mir hier jemand ein Statement dazu geben?

einen guten Wochenstart

Yannosch

ich habe hier eine Fritte die Internetrouter & Telefonanlage für den Telekom DeutschlandLAN IP VoiceData S spielt.

Diese würde ich gerne durch die PFsense SG-4860 ersetzen.

Die Fritte soll dann nurnoch den Job der Telefonanlage übernehmen.

Meine Kernfrage bei dieser Konstellation wäre:

Ist die PFsense dazu geeignet über die Zugangsdaten der Telekom eine PPPOE Verbindung zum ISP herzustellen oder brauche ich noch ein zusätzliches Modem?

Es gibt ja einige Anleitung für genau diese Konstellation im Netz, nur habe ich auch gelesen, dass es bei der PFSense Probleme gibt bei der direkten Herstellung/Anmeldung der Verbindung zum Provider.

Kann mir hier jemand ein Statement dazu geben?

einen guten Wochenstart

Yannosch

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 368538

Url: https://administrator.de/forum/konstellation-pfsense-sg-4860-fritzbox-7490-und-telekom-deutschlandlan-ip-voicedata-s-368538.html

Ausgedruckt am: 18.07.2025 um 02:07 Uhr

66 Kommentare

Neuester Kommentar

Die 4860 ist wie immer ein kleiner Intel Rechner. Gibt es in ähnlicher Form auch bei Amazon

amazon.de/Appliance-VPN-Router-Netzwerksicherheit-Industrieller- ...

Wie immer haben solche Appliances als Ports reine Ethernet Ports also KEIN integriertes Modem.

Für xDSL Anschlüsse benötigst du also noch ein reines nur Modem.

Empfehlenswert wie immer sind hier Hybridmodems die ADSL und VDSL abdecken wie das Draytek Vigor 130 oder Allnet ALL-BM200VDSL2V usw.

Siehe dazu auch pfSense Tutorial hier im Forum.

Probleme gibt es wie immer keine bei einer direkten Anmeldung per PPPoE.

Viele Laien vergessen schlicht das VLAN Tagging zu aktivieren bei BNG Anschlüssen oder VDSL und scheitern dann an banalen Setup Fehlern.

Kannst du ja (fast) täglich hier mitlesen

Also keine Sorge, das klappt fehlerfrei. PPPoE ist ein weltweiter Standard.

amazon.de/Appliance-VPN-Router-Netzwerksicherheit-Industrieller- ...

Wie immer haben solche Appliances als Ports reine Ethernet Ports also KEIN integriertes Modem.

Für xDSL Anschlüsse benötigst du also noch ein reines nur Modem.

Empfehlenswert wie immer sind hier Hybridmodems die ADSL und VDSL abdecken wie das Draytek Vigor 130 oder Allnet ALL-BM200VDSL2V usw.

Siehe dazu auch pfSense Tutorial hier im Forum.

Probleme gibt es wie immer keine bei einer direkten Anmeldung per PPPoE.

Viele Laien vergessen schlicht das VLAN Tagging zu aktivieren bei BNG Anschlüssen oder VDSL und scheitern dann an banalen Setup Fehlern.

Kannst du ja (fast) täglich hier mitlesen

Also keine Sorge, das klappt fehlerfrei. PPPoE ist ein weltweiter Standard.

Schade... ich dachte ich könnte mich auch direkt mit der PFSense anmelden.

Wie sollte das denn technisch gehen ?! Denk doch mal nach...Wenn du den Ethernet / LAN Port an deinem PC oder Laptop direkt ohne Modem/Router in die xDSL Buchse deines Providers steckst bekommst du ja auch keine Verbindung weil dort DSL Framing gemacht wird und die andere Seite macht eben eine reine Ethernet Signalisierung !

Wenn du an eine Gasleitung einen Gardena Gartenschlauch anschliesst kannst du damit auch nicht deinen Rasen wässern (Das Wort "sprengen" hab ich jetzt mal bewusst vermieden !).

Du verstehst aber wohl was damit gemeint ist.

Lautspecherkabel der Stereo Anlage nutzen auch Kupferdraht. Dennoch sollte man keinen TAE Stecker daran montieren und in die Telefon Steckdose stecken um Musik zu hören, weil eine ganz andere Signalisierung auf dem Kabel ist.

Prinzip ist vermutlich klar, oder ?

Ein Modem macht eine simple Medienwandlung von Ethernet basierten PPPoE Signalen werden diese auf DSL Framing umgesetzt damit der DSLAM es wieder versteht. Der setzt es dann wieder um auf Ethernet ums im Providernetz zu forwarden. Einfaches Prinzip (eben xDSL) um es über lange Kupferstrecken aus Telefon Klingeldraht zu übertragen.

Telekom muss es ja VLAN7 sein soweit ich weiß.

Wenn du Telekom D meinst ja. Bei ADSL sind aber nur neue BNG Anschlüsse getaggt, ältere ADSL Anschlüsse nicht !VDSL hat immer einen Tag.

Mit dieser Modem-Konstallation liegt dann aber die öffentl. IP dierekt am WAN der Pfsense?

Ja, ganz genau !Kein doppeltes NAT wie bei einer Router Kaskade usw. Die reine Modem Verbindung sollte man technisch immer bevorzugen, da performanter und weniger Stress mit dem doppelten NAT.

Das pfSense Tutorial hier beschreibt das auch im Detail...einfach mal lesen

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

muss ich dass dann aber auch nicht mehr am Dreytek machen oder?

Draytek...soviel Zeit muss sein.Nein, das musst du nicht. Das Modem ist ein reiner passiver Medienwandler wie schon gesagt und hat NICHTS mit dem IP Forwarding zu tun. Es kennt nichtmal IP....

Um wieder beim Gartenschlauch von oben zu bleiben setzt das quasi Gardena Anschluss z.B. auf den alten Bajonett Anschluss um. Welches Wasser da dann durchfliesst ist völlig egal.

Mit dieser Modem-Konstallation liegt dann aber die öffentl. IP dierekt am WAN der Pfsense?

Nur aus Interesse: Wenn ich dann Ports auf der PFsense für die Telefonie freigebe, muss ich dass dann aber auch nicht mehr am Dreytek machen oder?

Nur aus Interesse: Wenn ich dann Ports auf der PFsense für die Telefonie freigebe, muss ich dass dann aber auch nicht mehr am Dreytek machen oder?

Nein, der Draytek agiert als reiner Umsetzer zwischen xDSL und Ethernet (ISO Layer 1 und 2). Der Übergabepunkt zwischen WAN (Internet) und LAN (Lokales Netz) ist aber die pfSense.

Gibt es in ähnlicher Form auch bei Amazon

amazon.de/Appliance-VPN-Router-Netzwerksicherheit-Industriel ...

Die verlinkte Appliance ist für pfSense nicht (mehr) zu empfehlen.amazon.de/Appliance-VPN-Router-Netzwerksicherheit-Industriel ...

Ab Version 2.5 muß der Prozessor AES-NI unterstützen, der verbaute Celeron Prozessor hat diese Unterstützung nicht.

CH

Moin,

Na das passt ja auch weiterhin. Ein Router ist ein Router, ein Modem ein Modem und eine Fritzbox (mal abgesehen von den 40x0er-Geräten) halt ein ModemRouter, genauso wie die ganzen Speedports, ein Teil der LANCOMs, etc...

Ein Router ist ja dafür da, um Pakete von A nach B zu routen. Ein Modem, um Informationen auf andere Frequenzen hoch-/ runter zu modulieren: de.wikipedia.org/wiki/Modem#DSL-Modem

Korrekt. Hat aber den Vorteil, dass du höchst flexibel bist. Ändert sich mal die WAN-Technologie (z.B. von Kupfer auf Glas), musst du nur die Einwahl an der pfSense anpassen, nicht abber alles von vorn konfigurieren.

em-pie

Die 4860 ist wie immer ein kleiner Intel Rechner. Gibt es in ähnlicher Form auch bei Amazon

amazon.de/Appliance-VPN-Router-Netzwerksicherheit-Industrieller- ...

Wie immer haben solche Appliances als Ports reine Ethernet Ports also KEIN integriertes Modem.

Für xDSL Anschlüsse benötigst du also noch ein reines nur Modem.

Schade... ich dachte ich könnte mich auch direkt mit der PFSense anmelden. Zumal es ja sogar in der Beschreibung steht dass die 4860 als Internetrouter eingesetzt werden kann.amazon.de/Appliance-VPN-Router-Netzwerksicherheit-Industrieller- ...

Wie immer haben solche Appliances als Ports reine Ethernet Ports also KEIN integriertes Modem.

Für xDSL Anschlüsse benötigst du also noch ein reines nur Modem.

Ein Router ist ja dafür da, um Pakete von A nach B zu routen. Ein Modem, um Informationen auf andere Frequenzen hoch-/ runter zu modulieren: de.wikipedia.org/wiki/Modem#DSL-Modem

Empfehlenswert wie immer sind hier Hybridmodems die ADSL und VDSL abdecken wie das Draytek Vigor 130 oder Allnet ALL-BM200VDSL2V usw.

Okay.. dann scheint ja hier kein Weg dran vorbei zu gehen.Mit dieser Modem-Konstallation liegt dann aber die öffentl. IP dierekt am WAN der Pfsense?

Korrekt.Nur aus Interesse: Wenn ich dann Ports auf der PFsense für die Telefonie freigebe, muss ich dass dann aber auch nicht mehr am Dreytek machen oder?

Nee... Das Modem moduliert nur, das Routing/ NAT, Portfreigaben bleiben an der pfSense weiterhin bestehen...LG Yannosch

Grußem-pie

Technisch gehen indem dort auch ein Modem verbaut ist?

Da hast du zweifelsohne erstmal Recht wenn du auf deine kleinen Welt siehst. Aber auch hier hilft mal wieder etwas nachdenken...pfSense ist weltweit eins der meistgenutzen Firewalls. Die Softwerker arbeiten aber primär nur an der Software, was ja auch Sinn macht.

Weltweit gibt es tausendfach unterschiedliche WAN Anbindungen und Techniken und jedes Land hat, wenn man jetzt mal rein nur auf die xDSL Anbindung sieht, auch nochmal zig unterschiedliche Optionen.

Würde das pfSense Projekt sich jetzt an einen oder mehrere HW Hersteller binden, müsste der tausendfach unterschiedliche HW supporten und auch managen.

Wie stellst du dir das vor in einem Open Source Projekt wo das Gros der Leute ja nix bezahlen will. Wer soll sowas finanzieren und auch noch up to date halten ?

Da liegt es ja also auf der Hand das man eine weltweit genormte Schnittstelle wie Ethernet nimmt und den Anwendern dann die Adaption auf die Länder- oder Regions spezifische Anbindung überlässt.

So hast du einen Win Win für beide Seiten.

Das sagt einem ja aber auch schon der gesunde und ökonomische Menschenverstand, oder ?!

Eine FritzBox wirst du in Amerika oder Aserbeidschan sicher auch nicht so out of the Box betreiben können.

Habe mir jetzt den Draytek bestellt

Damit machst du nix falsch !!Aber denk dran: Als reines Modem betreiben !!

Wie das geht mit dem Draytek 130 siehe hier:

bjoerns-techblog.de/2017/07/draytek-vigor-130-als-modem-konfigur ...

Du kannst es auch immer an der pfSense genau verifizieren !

Wie du schon richtig gesagt hast ist die öffentliche Provider IP dann immer am WAN Port der pfSense.

(Ausgenommen du hast jetzt einen DS-Lite Anschluss mit CGN oder sowas.)

Vor der Fritte als reine TK Anlage habe ich jedoch respekt.

Musst du nicht !Wenn du das hier liest:

heise.de/ct/ausgabe/2015-6-Tk-Anlagen-mehrerer-Fritzboxen-mitein ...

verlierst du jeglichen Respekt davor. Ist eher ne Lachnummer.

LG und nochmals Danke für die Infos.

Immer gerne wieder

Hi,

meinen Informationen nach lässt sich Version 2.5 und Folgende gar nicht mehr auf Geräten ohne AES-NI Unterstützung installieren.

...

While we’re not revealing the extent of our plans, we do want to give early notice that, in order to support the increased cryptographic loads that we see as part of pfSense verison 2.5, pfSense Community Edition version 2.5 will include a requirement that the CPU supports AES-NI.

...

schau hier

CH

meinen Informationen nach lässt sich Version 2.5 und Folgende gar nicht mehr auf Geräten ohne AES-NI Unterstützung installieren.

...

While we’re not revealing the extent of our plans, we do want to give early notice that, in order to support the increased cryptographic loads that we see as part of pfSense verison 2.5, pfSense Community Edition version 2.5 will include a requirement that the CPU supports AES-NI.

...

schau hier

CH

Habe mir jetzt den Draytek bestellt

Damit machst du nix falsch !!Aber denk dran: Als reines Modem betreiben !!

Wie das geht mit dem Draytek 130 siehe hier:

bjoerns-techblog.de/2017/07/draytek-vigor-130-als-modem-konfigur ...

Ja gut ... ist zwar keine genaue Anleitung, aber schonmal eine gute Basis.

Die PPPoe Authentifizierung macht dann auch der Draytek? Oder soll ich dass dann die PFsense machen lassen? Welches Szenario ist denn das Bessere?

Da der Draytek als reines Modem betrieben werden sollte, muss die pfSense dann PPPoE machen. Auf dem Draytek muss dafür aber PPPoE-Pass-Through aktiviert sein.

Auf dem Draytek muss dafür aber PPPoE-Pass-Through aktiviert sein.

Das gibt es so unter der Bezeichnung da nicht. Das kommt vom Speedport oder FritzBox wo sowas auch geht wenn man damit den Router Modus deaktiviert und diese Boxen nur als reine Modems betreibt. Siehe:Kopplung von 2 Routern am DSL Port

Bei Draytek heisst das Bridge Mode !

Und klar...die pfSense muss am WAN Port im PPPoE Mode arbeiten. Dort werden dann auch Username/Passwort für den Zugang konfiguriert.

Ohne den Vigor jetzt besonders gut zu kennen:

Normalerweise behalten die Geräte immer ihre IP-Adresse für die Administration. Eine IP zu haben und zeitgleich eine Bridge zwischen dem Netzwerkport und der Telefondose zu sein, schließt sich nicht aus.

Du solltest dem Vigor also in jedem Fall eine IP aus einem Bereich geben, den du sonst nirgendwo verwendest.

Normalerweise behalten die Geräte immer ihre IP-Adresse für die Administration. Eine IP zu haben und zeitgleich eine Bridge zwischen dem Netzwerkport und der Telefondose zu sein, schließt sich nicht aus.

Du solltest dem Vigor also in jedem Fall eine IP aus einem Bereich geben, den du sonst nirgendwo verwendest.

Wenn der Vigor das gleich mitliefert dann lass den das machen. Das vereinfacht die Konfig auf der pfSense.

Wenn man es gerne auf der pfSense haben möchte um "alles in einer Box" zu haben ist das auch OK.

Technisch ist es egal wer das mitgibt. Ist Geschmakssache wie immer.

Du solltest nur ganz sicher stellen ob das Modem transparent ist oder eben nicht was das Tagging anbetrifft.

Einen getaggten Frame nochmal taggen geht natürlich nicht (oder in diesem Umfeld nicht) und wird dir dann graue Haare bereiten

Wenn man es gerne auf der pfSense haben möchte um "alles in einer Box" zu haben ist das auch OK.

Technisch ist es egal wer das mitgibt. Ist Geschmakssache wie immer.

Du solltest nur ganz sicher stellen ob das Modem transparent ist oder eben nicht was das Tagging anbetrifft.

Einen getaggten Frame nochmal taggen geht natürlich nicht (oder in diesem Umfeld nicht) und wird dir dann graue Haare bereiten

und tagge es auf dem WAN der PFsense.

Stelle dann aber sicher das das Modem dann NICHT noch zusätzlich taggt !Ich hoffe das läuft glatt ..

Wir sind ja Samstag hier zum helfen P.S.:

duden.de/rechtschreibung/Verweis

Soviel Zeit muss sein...

Warum sollte es nicht gehen ? Was ändert sich denn an der Telefonie selber ? Doch gar nichts.

Ob die FritzBox nun über Ethernet eine SIP Connection aufbaut auf den Voice Provider oder via xDSL ist doch Latte.

Es ändert sich ja nichtmal die SIP Gateway IP.

Wenn du so willst ist die FB ja nur Voice Adapter wie ein Cisco SPA112. Das war sie ja vorher auch schon und auch mit diesen Endgeräten. Wen es nicht gehen würde, würde es ja logischerweise im jetzigen Status auch nicht gehen und das ist ja nicht der Fall, oder ?

Ob die FritzBox nun über Ethernet eine SIP Connection aufbaut auf den Voice Provider oder via xDSL ist doch Latte.

Es ändert sich ja nichtmal die SIP Gateway IP.

Wenn du so willst ist die FB ja nur Voice Adapter wie ein Cisco SPA112. Das war sie ja vorher auch schon und auch mit diesen Endgeräten. Wen es nicht gehen würde, würde es ja logischerweise im jetzigen Status auch nicht gehen und das ist ja nicht der Fall, oder ?

Aber ein SIP-Gateway IP als solches ist ja nicht eingetragen, sondern eher der SIP-Gateway Name

Ob DNS Hostname oder IP Adresse ist doch Latte solange du der FB eine gültige DNS Server IP mitgibst Du kannst das doch auch VORHER alles mal ganz tiefentspannt austesten:

Du lädst du dir ein kostenloses Softphone runter wie z.B. Phoner:

phoner.de/index.htm

oder wenns das Smartphone sein soll Zoiper:

zoiper.com/en/voip-softphone/download/current

Konfigurierst dem die SIP Credentials die auf der FB hinterlegt sind und telefonierst mal drauf los !

Das geht natürlich auch mit einem kostenlosen Basis Account bei SIPgate. Einrichten, SIP Credentials einstellen und lostelefonieren.

Wenn das klappt klappts auch mit deiner FB.

Weitere Infos z.B. hier:

Cisco Telefon für All IP Anschluss, FritzBox und andere VoIP Anlagen fit machen

da es nicht funktionierte als es die PFSense machen sollte. Warum auch immer.

Da hast du dann wohl was falsch gemacht !Oder.... du hast dann vergessen das Tagging im Modem auszuschalten. Tust du das nicht wird dann das von der pfSense getaggte Paket durch das Modem nochmal getaggt.

Das führt dann zu einem sofortigen MTU Problem, zusätzlich kann natürlich der empfangene DSLAM so ein doppelt getaggtes Paket nicht lesen.

Da ist es dann vollkommen klar das sowas scheitern muss. Nur mal so als Info....

nur die Netzwerkkomponenten sind aktuell nicht erreichbar.

Vermitlich wie immer lokale Firewall die fremde IPs blockt, oder ?Was bitte ist "C2S" ???

Mit der Fritzbox konnte ich nichtmal die Rufnummern registrieren.

Firewall entsprechend customized für SIP und für RTP ??Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Kapitel: "VoIP bzw. Telefonie mit FritzBox oder Anlage hinter pfSense Firewall:"

Wieder zu Hause habe ich dann mit XLite getestet. Einfach die SIP Daten von der Telekom eingeben & es lief.

Genau mit dem Design ??Wenn ja hast du ja alles richtig gemacht !!

Vermutlich habe ich da aber nur ein falsches Passwort verwendet...

Wie oder wo "da" ?? Da am anderen Standort oder da bei dir ?? Verwirrung komplett Für die Rufnummern sind nämlich nicht das "persönliche Kennwort" sondern das PW vom T-Online Kundencenter relevant

Sollte man als Telekom Kunde aber auch wissen Das nur als Statusupdate...

Es bleibt also spannend Ein Tracert vom verbundenen Client bringt aber auch keine Results

Traceroute basiert bei Microsoft auf ICMP und ICMP wird in der lokalen Firewall komplett geblockt. Klar also das das scheitern musste:windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

Wenn du das anpasst klappt auch wieder Ping und Traceroute.

Mit welchem Design?

Also Modem, pfsense davor wie du es ursprünglich installieren wolltest. Sprich also du hast die gleiche HW Konstellation an deinem Privatanschluss gehabt ?!Client-to-Site sorry - war vermutlich ein bisschen unverständlich erklärt.

Welches Protokoll ??

Man benötigt eigentlich keine wenn man STUN aktiviert hat.

Ohne STUN oder Keepalives müsste man immer ein SIP Forwarding aktivieren. Klar, denn wenn die Firewall dicht macht , dann aber ein Call am Provider eingeht versucht der eine SIP Session aufzubauen zur Firewall, denn deren IP ist ja für den Provider das Ziel wo das Telefon ist.

Die Firewall sagt dann aber: "Inbound Session ?" Nee, du kommst hier nicht rein !!!

Mit einem statischen Port Forwarding auf die Anlage würde das dann aber gehen.

Ein STUN oder Keepalive macht das gleiche. Das pollt innerhalb des SIP FW Session Timeouts den Provider und vice versa. So bleibt die SIP Session in der Firewall offen und inbound Calls von außen kommen auch ganz ohne Fummelei in den Firewall Settings zustande.

Versuche es erstmal damit...

Übrigens der korrigierte erste URL von oben ist:

godo.ch/index.php/2014/01/16/isdn-voip-mit-fritzbox-und-pfsense/

Hier musst du die Firewall für die Remote Access und Datei- und Druckerfreigabe entsprechend anpassen.

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Lokale LAN IP der pfSense kannst du aber vom VPN Client pingen, oder ??

Das muss immer gehen wenn das VPN funktionsfähig ist. Zeigt dann zu 98% das das Problem dann an der lokalen Firewall der LAN Clients liegt.

Solltest du es nicht pingen können hast du ein generelles Problem mit dem VPN. (Oder eine fehlende ICMP Regel am FW LAN Interface)

Ohne STUN oder Keepalives müsste man immer ein SIP Forwarding aktivieren. Klar, denn wenn die Firewall dicht macht , dann aber ein Call am Provider eingeht versucht der eine SIP Session aufzubauen zur Firewall, denn deren IP ist ja für den Provider das Ziel wo das Telefon ist.

Die Firewall sagt dann aber: "Inbound Session ?" Nee, du kommst hier nicht rein !!!

Mit einem statischen Port Forwarding auf die Anlage würde das dann aber gehen.

Ein STUN oder Keepalive macht das gleiche. Das pollt innerhalb des SIP FW Session Timeouts den Provider und vice versa. So bleibt die SIP Session in der Firewall offen und inbound Calls von außen kommen auch ganz ohne Fummelei in den Firewall Settings zustande.

Versuche es erstmal damit...

Übrigens der korrigierte erste URL von oben ist:

godo.ch/index.php/2014/01/16/isdn-voip-mit-fritzbox-und-pfsense/

weil auch RDP & Zugriff auf Laufwerke nicht funktioniert haben.

Das kann auch nicht gehen, da du ja mit einer fremden Absender IP reinkommst im VPN. Die lokale Win Firewall blockt sowas sofort, denn die lässt nur IPs des gleichen netzes zu.Hier musst du die Firewall für die Remote Access und Datei- und Druckerfreigabe entsprechend anpassen.

HomeServer von 1&1

Igitt !!IPsec

OK, Regeln im Tunnel Interface nicht vergessen ?? Dieses Tutorial dazu kennst du ja sicherlich:IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Lokale LAN IP der pfSense kannst du aber vom VPN Client pingen, oder ??

Das muss immer gehen wenn das VPN funktionsfähig ist. Zeigt dann zu 98% das das Problem dann an der lokalen Firewall der LAN Clients liegt.

Solltest du es nicht pingen können hast du ein generelles Problem mit dem VPN. (Oder eine fehlende ICMP Regel am FW LAN Interface)

Thema STUN:

3cx.de/voip-sip/stun-server/

Fragt sich warum du überhaupt Shrew verwendest. Windows, Mac OS usw. kann das auch einfach mit Bordmitteln. Siehe Tutorial !

3cx.de/voip-sip/stun-server/

Die Einrichtung des ShrewSoft könnte ggf. doch auch

Das wäre möglich. Eine fehlerhafte Einrichtung könnte auch einen Fehlerquelle sein.Fragt sich warum du überhaupt Shrew verwendest. Windows, Mac OS usw. kann das auch einfach mit Bordmitteln. Siehe Tutorial !

Du meinst die aktuelle IPsec_Anleitung hier vom Forum ?

Das kann auch nicht gehen, denn die Anleitung bezieht sich rein auf die aktuelle IKEv2 Version. Der Shrew Client macht nur IKEv1.

Das ist klar das das scheitert. Sorry hatte ich oben nicht sofort erkannt.

Du musst dann auf der pfSense eine IPsec Access Konfig mit IKEv1 aufsetzen.

Wie das geht ist hier beschrieben:

doc.pfsense.org/index.php/IPsec_Road_Warrior/Mobile_Client_How-T ...

IKEv1 erfordert keine CA und Zertifikate und ist daher generell einfacher aufzusetzen !

Das kann auch nicht gehen, denn die Anleitung bezieht sich rein auf die aktuelle IKEv2 Version. Der Shrew Client macht nur IKEv1.

Das ist klar das das scheitert. Sorry hatte ich oben nicht sofort erkannt.

Du musst dann auf der pfSense eine IPsec Access Konfig mit IKEv1 aufsetzen.

Wie das geht ist hier beschrieben:

doc.pfsense.org/index.php/IPsec_Road_Warrior/Mobile_Client_How-T ...

IKEv1 erfordert keine CA und Zertifikate und ist daher generell einfacher aufzusetzen !

Das stimmt, primär war das Tutorial als SiteToSite VPN für IPsec gedacht, weniger fürs Client Dialin.

Das müsste mal überarbeitet werden...(du siehst es an den alten Screenshots)

Du solltest also besser die pfSense Anleitung nehmen

Gibt auch noch einige andere mehr wenn man danach sucht:

blog.schaefer-it.net/wissenswertes/ipsec-verbindung-zwischen-pfs ...

thegeekpub.com/5855/pfsense-road-warrior-ipsec-config-works/

Das müsste mal überarbeitet werden...(du siehst es an den alten Screenshots)

Du solltest also besser die pfSense Anleitung nehmen

Gibt auch noch einige andere mehr wenn man danach sucht:

blog.schaefer-it.net/wissenswertes/ipsec-verbindung-zwischen-pfs ...

thegeekpub.com/5855/pfsense-road-warrior-ipsec-config-works/

Tadaaa !!

Glückwunsch ! Könnten wir das Tutorial ja nochmal mit einer IKEv1 Konfig erweitern

Hast du die MTU richtig gesetzt auf dem WAN/PPPoE Port auf 1492 ?

Glückwunsch ! Könnten wir das Tutorial ja nochmal mit einer IKEv1 Konfig erweitern

Die PFsense bekommt in unregelmäßigen Abständen eine neue IP vom Provider über PPP zugewiesen.

Das ist ja normal an xDSL. Die allseits bekannte Zwangstrennung.teilweise 2-3 Mal in 2 Stunden eine neue IP bekommt.

Das wäre in der Tat etwas außergewöhnlich. Kannst du aber ganz sicher ausschliessen das der Provider das nicht initiiert ??Hast du die MTU richtig gesetzt auf dem WAN/PPPoE Port auf 1492 ?

Kannst du ggf. was damit anfangen?

Ja, und du sicher auch. Ein klassisches sauberes PPP Handshaking wie es im Buche steht.- IP Adress Zuteilung

- DNS Zuteilung

- PPP meldet Layer UP und damit Handshaking OK.

glaube ich hab da sogar gar nichts eingetragen also den Default wert.

Böses Faul bei PPPoE !!! Warum...??? Hier lesen:cisco.com/c/en/us/support/docs/long-reach-ethernet-lre-digital-s ...

Zusätzlich solltest du auf dem LAN Port dann noch die MSS auf 1452 setzen. Nur auf den LAN Ports !

Aber nochmal eine doofe Frage:

Doofe Fragen jibbet doch nit muss dann an der Gesamten konfig was geändert werden

Das ist eine sehr gute Frage... Müsste mal jemand beantworten der das in der Praxis betreibt.Möglich das die Telekom ein PPPoE Nailing mit deinen Credentials macht auf eine feste IP. Das ist dann so wie Mac Adress Nailing in der FritzBox DHCP.

Da bleibt dann alles beim alten.. Wenns wirklich statisch ist dann musst du ggf. was umstellen.

Versuch macht klug

Das was in dem Thread steht gilt für dich NICHT !

Der TO dort will von einem externen Telefon was irgendwo im Internet steht seine eigene interne VoIP Anlage erreichen.

Ohne VPN muss er dann natürlich ein Loch in die FB Firewall bohren, damit sich das Telefon an der internen PBX hinter der FB NAT Firewall registrieren kann.

Du hast ja ein komplett anderes Szenario. (Genau andersrum)

Bei dir ist die FB ja die Anlage die von sich aus eine SIP Connection auf den Provider aufmacht. Also alles genau umgedreht und deshalb musst du nix machen.

Infos zur FB Telefonie findet du hier:

heise.de/ct/ausgabe/2015-6-Tk-Anlagen-mehrerer-Fritzboxen-mitein ...

heise.de/ct/ausgabe/2015-6-Fritzbox-als-GSM-Gateway-und-VoIP-Lea ...

Der TO dort will von einem externen Telefon was irgendwo im Internet steht seine eigene interne VoIP Anlage erreichen.

Ohne VPN muss er dann natürlich ein Loch in die FB Firewall bohren, damit sich das Telefon an der internen PBX hinter der FB NAT Firewall registrieren kann.

Du hast ja ein komplett anderes Szenario. (Genau andersrum)

Bei dir ist die FB ja die Anlage die von sich aus eine SIP Connection auf den Provider aufmacht. Also alles genau umgedreht und deshalb musst du nix machen.

Infos zur FB Telefonie findet du hier:

heise.de/ct/ausgabe/2015-6-Tk-Anlagen-mehrerer-Fritzboxen-mitein ...

heise.de/ct/ausgabe/2015-6-Fritzbox-als-GSM-Gateway-und-VoIP-Lea ...

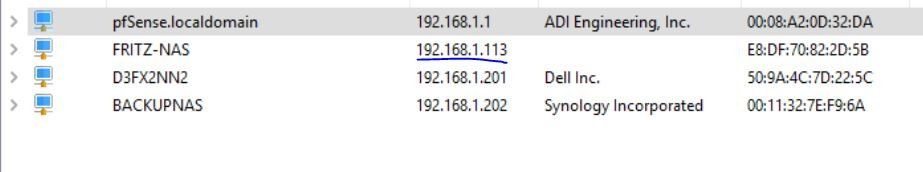

Du solltest mal einen etwas Standard konformen DNS Namen konfigurieren wie yannosch.home.arpa oder sowas.

heise.de/ct/ausgabe/2017-26-Interne-Domains-Auswahl-Einstellung- ...

Das ist aber bezogen auf deine Frage erstmal nur Kosmetik.

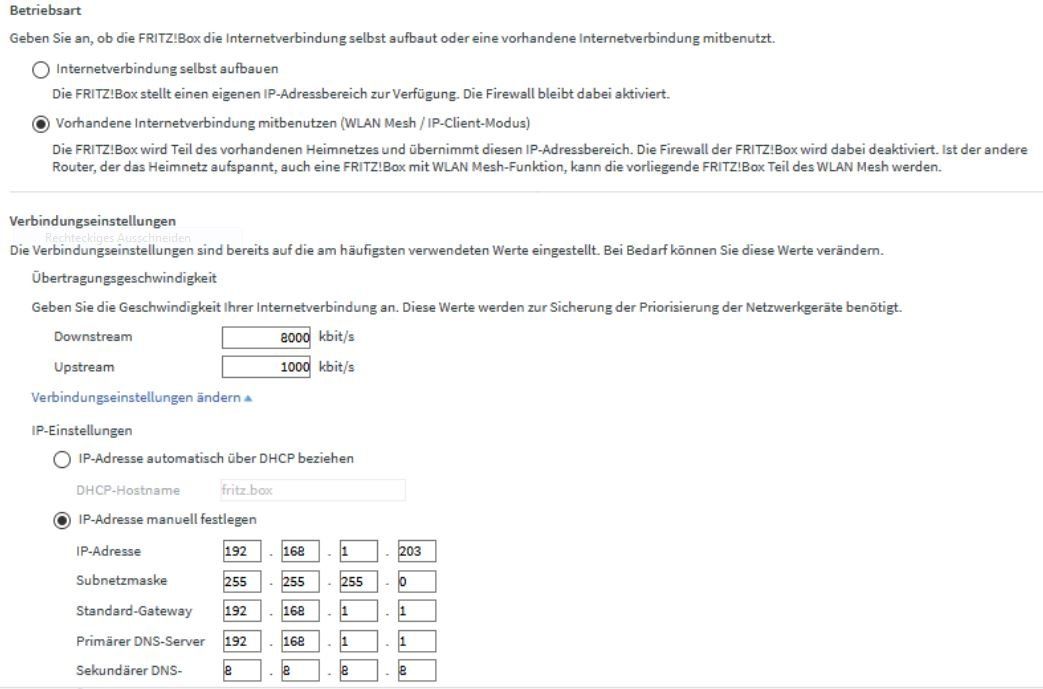

Man müsste dazu wissen was AVM genau unter einem "Mesh" versteht ?! Normal ist das ein Terminus fürs WLAN um das es hier ja gar nicht geht...

Die Frage ist warum du das überhaupt aktivierst ?!

Warum nicht einfach eine statische IP auf dem LAN Interface, DHCP deaktivieren, and LAN anschliessen und gut iss. Wäre doch das Naheliegenste statt dieser Mesh Frickelei wo keiner weiss was die Box dann macht.

heise.de/ct/ausgabe/2017-26-Interne-Domains-Auswahl-Einstellung- ...

Das ist aber bezogen auf deine Frage erstmal nur Kosmetik.

Man müsste dazu wissen was AVM genau unter einem "Mesh" versteht ?! Normal ist das ein Terminus fürs WLAN um das es hier ja gar nicht geht...

Die Frage ist warum du das überhaupt aktivierst ?!

Warum nicht einfach eine statische IP auf dem LAN Interface, DHCP deaktivieren, and LAN anschliessen und gut iss. Wäre doch das Naheliegenste statt dieser Mesh Frickelei wo keiner weiss was die Box dann macht.

ist eben genau diese Funktion.

Das kann nicht sein, denn das ist kein Mesh aus technsicher Sicht.Dafür gilt DAS hier:

Kopplung von 2 Routern am DSL Port

Wie bei jedem anderen stinknormalen Router auch. Nur so betreibt man einen Router als simplen WLAN Access Point. Meshing ist was anderes. Dafür benötigst du einen Dual Radio AP !

Hier mal für Total Laien erklärt: stern.de/digital/technik/mesh-wlan--die-router-revolution--76017 ...

Das kann auch AVM niemals für den reinen AP Betrieb "empfehlen" wäre ja Unsinn auch technsicher Sicht. Vermutlich scheiterst du deshalb genau dan diesem Punkt ?!

Wie funktioniert das eigentlich mit dem Fax dann?

Mysterium Fax über VoIP - was man tun kann, damit es besser läuftFaxprobleme an VoIP-Anschluss