118080

15.05.2016

L2TP VPN Server funktioniert nicht - Win2012R2

Moin

Ich fange gerade mit dem Thema VPN over L2TP auf Windows Server 2012 R2 an. Dazu habe ich einen VPN Server via PPTP eingerichtet. Kein Problem, funktioniert alles wunderbar.

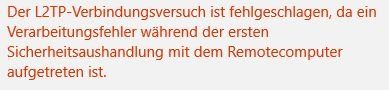

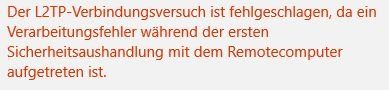

Nun wollte ich einen VPN Server via L2TP einrichten, allerdings kriege ich immer die folgende Fehlermeldung:

Da ich leider neu in dem Gebiet bin kann ich nichts damit anfangen... Ist die erste Sicherheitsaushandlung der PreShared-Key?

LG Luca

Ahja: Ich habe Port 500, 4500 und 1701 an den Server weitergeleitet. Dabei ist 1701 nicht mal zwingend nötig glaube ich..

Ich fange gerade mit dem Thema VPN over L2TP auf Windows Server 2012 R2 an. Dazu habe ich einen VPN Server via PPTP eingerichtet. Kein Problem, funktioniert alles wunderbar.

Nun wollte ich einen VPN Server via L2TP einrichten, allerdings kriege ich immer die folgende Fehlermeldung:

Da ich leider neu in dem Gebiet bin kann ich nichts damit anfangen... Ist die erste Sicherheitsaushandlung der PreShared-Key?

LG Luca

Ahja: Ich habe Port 500, 4500 und 1701 an den Server weitergeleitet. Dabei ist 1701 nicht mal zwingend nötig glaube ich..

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 304617

Url: https://administrator.de/forum/l2tp-vpn-server-funktioniert-nicht-win2012r2-304617.html

Ausgedruckt am: 08.07.2025 um 17:07 Uhr

33 Kommentare

Neuester Kommentar

Ich habe Port 500, 4500 und 1701 an den Server weitergeleitet. Dabei ist 1701 nicht mal zwingend nötig glaube ich..

Doch, 1701 ist zwingend wenn du Winblows L2TP machst.Den allerwichtigsten Port bzw. Protokoll hast du aber vergessen !!

L2TP nutzt IPsec ESP als Transporttunnel !!

Du musst also zwingend auch das ESP Protokoll (IP Protokoll Nummer 50) auf die internen Server IP forwarden.

Machst du das nicht kann der ESP Tunnel nicht aufgebaut werden und das gesamte L2TP Konstrukt scheitert schon von Anbeginn ! Bei dir ist das vermutlich der Fall.

Achtung: ESP (Encapsulation Security Payload) ist einen eigenständiges IP Protokoll !! Es ist NICHT UDP oder TCP Port 50 !

Dein Router muss dafür ESP Port Forwarding oder VPN Passthrough supporten !

Grundlagen dafür findest du hier:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

und auch hier:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Noch sinnvoller und gängige Praxis ist es das VPN auf dem Router oder einer separaten Firewall zu terminieren statt auf einem Server hinter einem NAT Prozess !

Ist die erste Sicherheitsaushandlung der PreShared-Key?

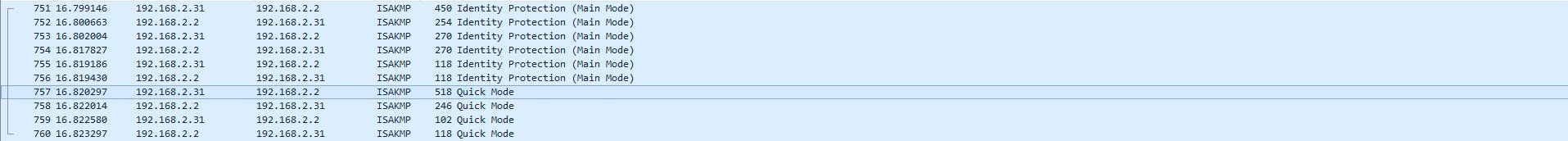

Nein das sind die IPsec Crypto Credentials. Phase 1. Der key ist für die Phase 1 Session Key relevant. Siehe Tutorial oben.Du kannst auch immer einen Wireshark Sniffer auf dem Server starten und dir den Inbound L2TP Traffic ansehen, da siehst du dann immer aus erster Hand wo das Problem liegt.

Hallo hayvan,

hast du schon mal intern eine Verbindung zu deinem Testserver aufgebaut, also nicht über den Router? Das musst du zuerst mal testen, damit du die Server- und Clientkonfiguration als Fehler ausschließen kannst. Erst danach solltest du weitermachen.

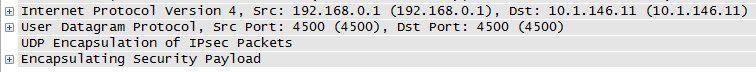

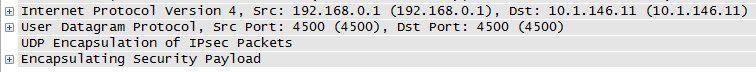

Deine Konfiguration ist nämlich richtig, du brauchst nur NAT-Regeln für die Ports 500/4500. Die Portnummer 1701 sieht der Router niemals, da alles mittels IPSec verschlüsselt ist. ESP brauchst du ebenfalls nicht, da auch bei Windows standardmäßig NAT-Traversal aktiv ist. Die Pakete sehen dann so aus:

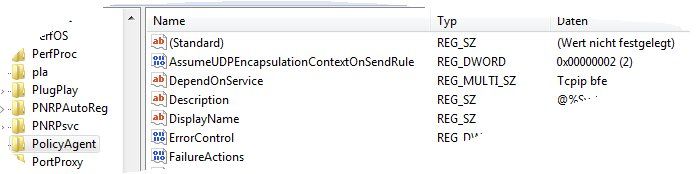

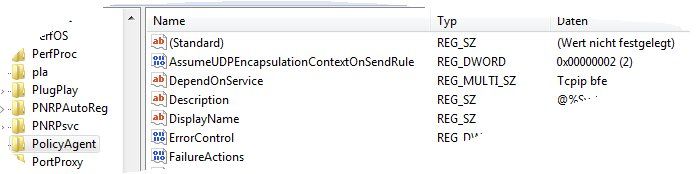

Wenn du Windows 7 benutzt, muss du noch eine Änderung in der Registry machen, damit L2TP/IPSec funktioniert. Für Windows 8 oder höher kann ich es dir nicht genau sagen, da ich nur Windows 7 habe.

Der Pre-shared Key wird in Phase 1 benutzt und muss auf beiden Seiten übereinstimmen. Aus dem PSK wird der sogenannte Session-Key SKEYID berechnet, der in alle Schlüsselberechnungen eingeht.

Viel Erfolg

BB

hast du schon mal intern eine Verbindung zu deinem Testserver aufgebaut, also nicht über den Router? Das musst du zuerst mal testen, damit du die Server- und Clientkonfiguration als Fehler ausschließen kannst. Erst danach solltest du weitermachen.

Deine Konfiguration ist nämlich richtig, du brauchst nur NAT-Regeln für die Ports 500/4500. Die Portnummer 1701 sieht der Router niemals, da alles mittels IPSec verschlüsselt ist. ESP brauchst du ebenfalls nicht, da auch bei Windows standardmäßig NAT-Traversal aktiv ist. Die Pakete sehen dann so aus:

Wenn du Windows 7 benutzt, muss du noch eine Änderung in der Registry machen, damit L2TP/IPSec funktioniert. Für Windows 8 oder höher kann ich es dir nicht genau sagen, da ich nur Windows 7 habe.

Der Pre-shared Key wird in Phase 1 benutzt und muss auf beiden Seiten übereinstimmen. Aus dem PSK wird der sogenannte Session-Key SKEYID berechnet, der in alle Schlüsselberechnungen eingeht.

Viel Erfolg

BB

Es war auch so gemeint das du den externen Zugriff mal mit dem Wireshark am Server mitsnifferst !!! Ob da die geforwardeten Pakete vom Router eintreffen ! Logisch...

Ist da nichts zu sehen, dann ist das Port Forwarding für L2TP am Router falsch konfiguriert oder fehlerhaft !

Ggf. mal ein Screenshot der PFW Router Konfig hier posten ?!

Ist da nichts zu sehen, dann ist das Port Forwarding für L2TP am Router falsch konfiguriert oder fehlerhaft !

Ggf. mal ein Screenshot der PFW Router Konfig hier posten ?!

Ich denke er hat hier ein Hairpin-NAT Problem, seinem anderen (neuen) Thread zu urteilen. Dort wollte er mir extern so verkaufen als wenn er nur über die externe IP aus seinem internen Netz verbindet  statt "tatsächlich" von extern die Verbindung aufzubauen.

statt "tatsächlich" von extern die Verbindung aufzubauen.

Ich denke er hat hier ein Hairpin-NAT Problem, seinem anderen (neuen) Thread zu urteilen.

OK, wenn er uns verar... hat hier und von intern eine VPN Verbindung auf die externe IP gemacht hat ist das klar. Grrrr...Das sein Schrottrouter kein NAT Hairpinning kann ist klar !!!

Der TO MUSS also zwingend die Verbindung von extern testen also mit Smartphone oder einem Kumpel der wirklich extern ist !

Eigentlich sollte so ein Umstand klar sein

Das Thema ist hier beschrieben:

wiki.mikrotik.com/wiki/Hairpin_NAT

Nimm mal einen anderen Client, manche Windows 7 Systeme haben eine verbuggte IPSec Config z.B. wenn man vorher Fritz Fernzugang oder ähnliches installiert hatte. Solche Clients setzen oft Einstellungen nicht zurück.

Und nutze stattdessen mal testweise den Shrew-Client.

Du siehst, einer der vielen Gründe warum man einen VPN-Responder besser auf dem Router oder der Firewall platziert.

Auch wirst du oft Probleme bekommen wenn du versuchst aus Hotspots heraus eine VPN-Verbindung aufzubauen, denn diese Blocken oft die IPSec Ports. Hier würde dann parallel zusätzlich auf ein VPN-Protokoll setzen das sich auch auf Port 443 fahren lässt wie z.B. für Windows-Clients SSTP oder universeller OpenVPN.

Und nutze stattdessen mal testweise den Shrew-Client.

Du siehst, einer der vielen Gründe warum man einen VPN-Responder besser auf dem Router oder der Firewall platziert.

Auch wirst du oft Probleme bekommen wenn du versuchst aus Hotspots heraus eine VPN-Verbindung aufzubauen, denn diese Blocken oft die IPSec Ports. Hier würde dann parallel zusätzlich auf ein VPN-Protokoll setzen das sich auch auf Port 443 fahren lässt wie z.B. für Windows-Clients SSTP oder universeller OpenVPN.

Also für mich Schlussendlich: L2TP on Win2012 oder OpenVPN..

Nööö...das ist Unsinn. Du kannst das auch an jedem Router machen den man per LDAP ans AD koppeln kann.Alternativ Radius wenn man den NPS unter Winblows aktiviert.

Generell ist es immer kontraproduktiv einen VPN Server hinter der NAT Firewall zu betreiben ! Deshalb macht man das in einem sauberen Design auch nicht.

Ein Nachteil ist die Frickelei mit NAT und der andere das man potentielle Angreifer so schon per PFW ins lokale Netz lässt. Sicher ist was anderes...

Allerdings wusste ich damals die Tatsache mit den Sperrung der VPN Ports noch nicht..

Das sollte man aber als Netzwerker... Abgesehen davon gilt das auch nicht für alle VPN Protokolle. SSL basierte Protokolle wie z.B. bei OpenVPN haben diese Einschränkung nicht !

Darum sagte ich ja für mich.. Mein Router kann kein LDAP..

Dann heul nicht, und besorge dir einfach mal was vernünftiges in Haus dann lösen sich plötzlich alle deine Probleme! Ich fahr auch nicht mit einem VW-Käfer in einem Formel-Eins Rennen mit ...