Logging von NTLM-Nutzung

Moin Kollegen.

Ich versuche, einen Überblick darüber zu gewinnen, was im Windows-Netzwerk noch NTLM benötigt.

Habe dazu NTLM-Logging bei den Windows10(21H2)-Clients aktiviert:

docs.microsoft.com/en-us/windows/security/threat-protection/secu ...

Restrict NTLM: Outgoing NTLM traffic to remote servers

auf

Audit All

und an das resultierende Event einen Trigger geknüpft, der mir eine Mail schreibt a la

Funktioniert soweit, ich habe auch schon 2 Anwendungen/Anwendungsfälle ausmachen können. Eine 3. Anwendung jedoch, die ebenso dafür bekannt ist, kein Kerberos zu können und NTLM zu nutzen, taucht im Log nicht auf, was mich sehr wundert.

Ich habe daraufhin einen Nutzer in die Domänengrupe "protected users" aufgenommen, die ja bekanntlich NTLM gar nicht erlaubt, diesen neu angemeldet und wie erwartet startet diese Anwendung nicht mehr, sprich: sie nutzt in der Tat NTLM.

Aber warum wird das nicht geloggt? Ist das mal wieder alles halbgarer Murks, den Microsoft da kocht?

Gibt es andere Wege das clientseitig zu loggen?

Ich will es nicht am DC loggen, da ich dann nicht die Prozessnamen erfahre.

Ich versuche, einen Überblick darüber zu gewinnen, was im Windows-Netzwerk noch NTLM benötigt.

Habe dazu NTLM-Logging bei den Windows10(21H2)-Clients aktiviert:

docs.microsoft.com/en-us/windows/security/threat-protection/secu ...

Restrict NTLM: Outgoing NTLM traffic to remote servers

auf

Audit All

und an das resultierende Event einen Trigger geknüpft, der mir eine Mail schreibt a la

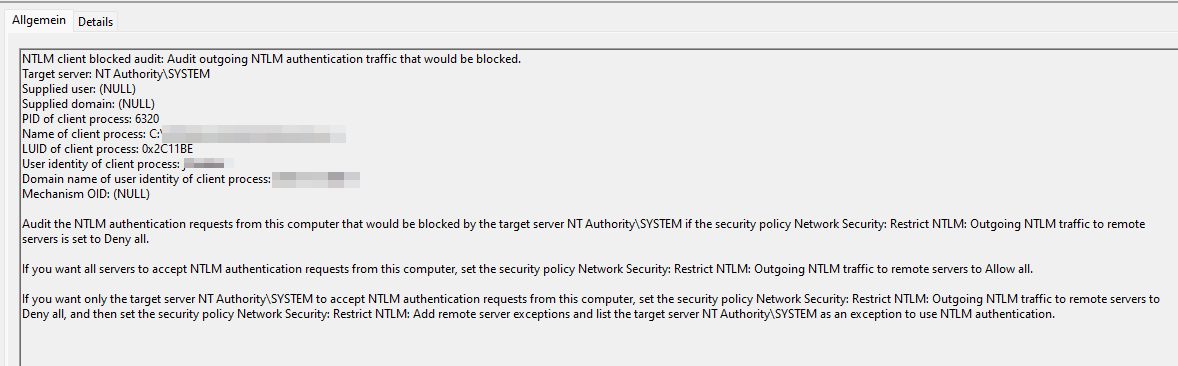

NTLM client blocked audit: Audit outgoing NTLM authentication traffic that would be blocked.

PID of client process: 6232

Name of client process: C:\Program Files\Mozilla Firefox\firefox.exe LUID of client process: 0xBB148 User identity of client process: maxmuster Domain name of user identity of client process: mydom

PID of client process: 6232

Name of client process: C:\Program Files\Mozilla Firefox\firefox.exe LUID of client process: 0xBB148 User identity of client process: maxmuster Domain name of user identity of client process: mydom

Funktioniert soweit, ich habe auch schon 2 Anwendungen/Anwendungsfälle ausmachen können. Eine 3. Anwendung jedoch, die ebenso dafür bekannt ist, kein Kerberos zu können und NTLM zu nutzen, taucht im Log nicht auf, was mich sehr wundert.

Ich habe daraufhin einen Nutzer in die Domänengrupe "protected users" aufgenommen, die ja bekanntlich NTLM gar nicht erlaubt, diesen neu angemeldet und wie erwartet startet diese Anwendung nicht mehr, sprich: sie nutzt in der Tat NTLM.

Aber warum wird das nicht geloggt? Ist das mal wieder alles halbgarer Murks, den Microsoft da kocht?

Gibt es andere Wege das clientseitig zu loggen?

Ich will es nicht am DC loggen, da ich dann nicht die Prozessnamen erfahre.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2500890038

Url: https://administrator.de/forum/logging-von-ntlm-nutzung-2500890038.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

5 Kommentare

Neuester Kommentar

Hi

unser Logging unterscheidet bei NTLM am DC immer zwischen AD Login und dem Local-Login:

Ich denke ja, dass du das bereits geprüft hast, es finden sich ja in beiden Logs NTLM Meldungen wieder, aber vielleicht hilft es dir ja

Gruß

@clSchak

unser Logging unterscheidet bei NTLM am DC immer zwischen AD Login und dem Local-Login:

- Ereignisanzeige\windows-protokolle\Sicherheit

- Ereignisanzeige\Anwendungs- und Dienstprotokolle\Microsoft\Windows\NTLM

Ich denke ja, dass du das bereits geprüft hast, es finden sich ja in beiden Logs NTLM Meldungen wieder, aber vielleicht hilft es dir ja

Gruß

@clSchak