M0n0wall + externer Proxy

Hallo Community...

ich habe hier folgendes Problem,

Wir haben hier auf Arbeit unser Firmennetz welches über einen Proxy geht.

Ich habe zum rumspielen einen Xenserver aufgesetzt in dem ich einen Windows Server 2012r2 am laufen habe.

Da auf dem auch AD DC und DHCP läuft habe ich im Xen Center ein Privates Netzwerk gebaut damit die Clients hier im Haus nicht eine IP aus meinem DHCP Pool bekommen.

Jetz habe ich mir gedacht, weil ich auch öffter mal Internet auf dem Server brauche, nutze ich sowas wie PfSense oder m0n0wall.

Soweit so gut....

m0n0wall als VM installiert, ihm 2 Netzwerke gegeben (einmal das Firmennetz(WAN) und einmal mein Privates Netz(LAN)) und gleich mal getestet ob es läuft.

Das Ding ist jetz, ich kann https Seiten aufrufen aber keine http Seiten.

Kann mir einer erklären wie das läuft und wie ich das Einstellen muss damit es richtig funktioniert?

ich habe hier folgendes Problem,

Wir haben hier auf Arbeit unser Firmennetz welches über einen Proxy geht.

Ich habe zum rumspielen einen Xenserver aufgesetzt in dem ich einen Windows Server 2012r2 am laufen habe.

Da auf dem auch AD DC und DHCP läuft habe ich im Xen Center ein Privates Netzwerk gebaut damit die Clients hier im Haus nicht eine IP aus meinem DHCP Pool bekommen.

Jetz habe ich mir gedacht, weil ich auch öffter mal Internet auf dem Server brauche, nutze ich sowas wie PfSense oder m0n0wall.

Soweit so gut....

m0n0wall als VM installiert, ihm 2 Netzwerke gegeben (einmal das Firmennetz(WAN) und einmal mein Privates Netz(LAN)) und gleich mal getestet ob es läuft.

Das Ding ist jetz, ich kann https Seiten aufrufen aber keine http Seiten.

Kann mir einer erklären wie das läuft und wie ich das Einstellen muss damit es richtig funktioniert?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 266850

Url: https://administrator.de/forum/m0n0wall-externer-proxy-266850.html

Ausgedruckt am: 15.07.2025 um 00:07 Uhr

21 Kommentare

Neuester Kommentar

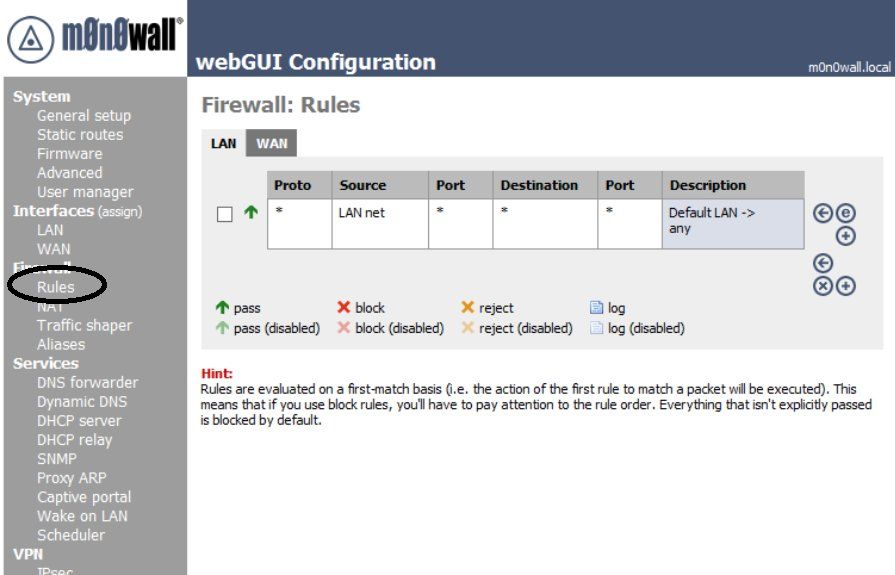

Das kommt darauf an WIE die Firewall regeln in deiner FW definiert sind.

Normal ist:

WAN Port = macht NAT (IP Adress Translation) ind Host Netzwerk

LAN Port = ist mit einer "Scheunentor" Regel "any any allow" generell offen für alles.

So die Praxis bei der HW Installation bzw. dort die Default Settings.

Das mag bei der VM Installation anderes sein. Normal bei neuen Port der FW ist das ALLES Firewall üblich geblockt ist.

Du müsstest dann also aus deinem internen VM Netzwerk (Host Mode) diese Ports freigeben.

Entweder zum Testen erstmal auch eine any zu any Regel die alles erlaubt

Oder du gibst sukzessive frei was du erlauben willst:

DNS TCP / UDP 53

HTTP Traffic TCP 80

HTTPS Traffic TCP 443

Immer vom Source "LAN Network" nach Destination "Any"

Das wären die minimalen Regeln um HTTP und HTTPS durchzulassen.

Leider hast du es versäumt hier mal einen Screenshot deiner Regeleinstellungen zu posten, denn dann hätte man dir zielgerichteter helfen können.

Ggf. hilft dir dieses Tutorial weiter:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Normal ist:

WAN Port = macht NAT (IP Adress Translation) ind Host Netzwerk

LAN Port = ist mit einer "Scheunentor" Regel "any any allow" generell offen für alles.

So die Praxis bei der HW Installation bzw. dort die Default Settings.

Das mag bei der VM Installation anderes sein. Normal bei neuen Port der FW ist das ALLES Firewall üblich geblockt ist.

Du müsstest dann also aus deinem internen VM Netzwerk (Host Mode) diese Ports freigeben.

Entweder zum Testen erstmal auch eine any zu any Regel die alles erlaubt

Oder du gibst sukzessive frei was du erlauben willst:

DNS TCP / UDP 53

HTTP Traffic TCP 80

HTTPS Traffic TCP 443

Immer vom Source "LAN Network" nach Destination "Any"

Das wären die minimalen Regeln um HTTP und HTTPS durchzulassen.

Leider hast du es versäumt hier mal einen Screenshot deiner Regeleinstellungen zu posten, denn dann hätte man dir zielgerichteter helfen können.

Ggf. hilft dir dieses Tutorial weiter:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

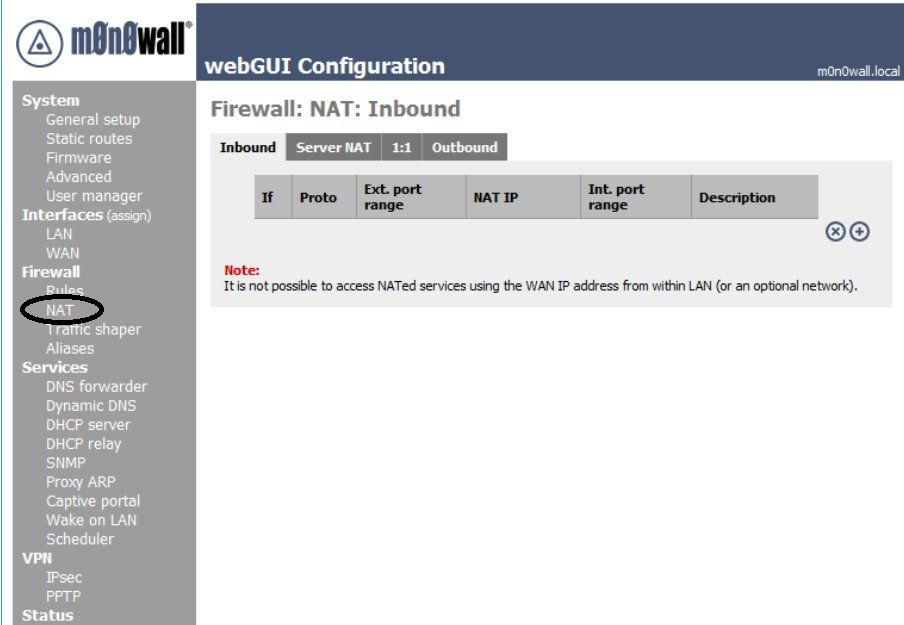

Ersterwer Screenshot ist nicht hilfreich, denn das betrifft die Port Fiorwarding Einstellung wenn du also von aussen übers NAT nach drinenn willst.

Du gehst ja die andere Richtung

Dann ist dein HTTPS Problem ein anderes und hat nichts mit der FW zu tun !

Du könntest testweise nochmal in die Firewall Logs sehen ob da was geblockt ist und in die Session Table der FW, da siehst du auch die eingehende HTTPS Session und was daraus wird.

Du gehst ja die andere Richtung

Und bei "Rules" ist nur die Standard Regel drin...

So wie es sein soll !Dann ist dein HTTPS Problem ein anderes und hat nichts mit der FW zu tun !

Du könntest testweise nochmal in die Firewall Logs sehen ob da was geblockt ist und in die Session Table der FW, da siehst du auch die eingehende HTTPS Session und was daraus wird.

Die FW wird wohl keinen Quatsch machen, denn die ist ja unbestechlich !

Nimm dir einen Wireshark und checke diese IP Adressen und Pakete und die dazu korrespondierenden Mac Adressen.

Über die Mac Forwarding Tabelle deiner Switches kannst du in Minutenschnelle rausbekommen an welchen physischen Ports diese dann hängen.

Es sollte dir klar sein das eine Firewall natürlich niemals Fake IPs anzeigt oder sowas. Wenn sie was anzeigt ist das de facto auch auf deinem Netz !

Also Wireshark anwerfen und fahnden !

Nimm dir einen Wireshark und checke diese IP Adressen und Pakete und die dazu korrespondierenden Mac Adressen.

Über die Mac Forwarding Tabelle deiner Switches kannst du in Minutenschnelle rausbekommen an welchen physischen Ports diese dann hängen.

Es sollte dir klar sein das eine Firewall natürlich niemals Fake IPs anzeigt oder sowas. Wenn sie was anzeigt ist das de facto auch auf deinem Netz !

Also Wireshark anwerfen und fahnden !

WAS genau hast du denn nicht verstanden ?? Die anzeigen im Firewall Log ??

Poste doch mal ein Screenshot davon ? Kannst du hier mit der Bilder Upload Funktion hochladen und in die Antwort posten.

Im Wireshark Posting ist nichts ungewöhnliches.

Die 10er IPs sind vermutlich die lokalen von dir, richtig ?

Die 74er IP 74.125.136.139 da hast du mit HTTPS zu Google nach Mountain View gesurft.

WAS (Paket No.) ist dir denn da ungewöhnlich im Trace ??

Poste doch mal ein Screenshot davon ? Kannst du hier mit der Bilder Upload Funktion hochladen und in die Antwort posten.

Im Wireshark Posting ist nichts ungewöhnliches.

Die 10er IPs sind vermutlich die lokalen von dir, richtig ?

Die 74er IP 74.125.136.139 da hast du mit HTTPS zu Google nach Mountain View gesurft.

WAS (Paket No.) ist dir denn da ungewöhnlich im Trace ??

das mit der 74.er weis ich nicht...

Ist Google wenn du mal hier reinsiehst !!utrace.de

Um die Frage zu wiederholen

- WAS (Paket No.) ist dir denn da ungewöhnlich in deinem Wireshark Trace ?? Oder WAS verstehst du nicht ??

Diese IP Adresse ist in deinem Netzwerk auf alle Fälle drin. Vermutlich ist das ein Rechner der entweder noch eine statische Secondary IP Adresse oder generell als Standalone System eine statische IP konfiguriert hat.

Der WS denkt sich die ja nicht aus !

Sieh auf deinem DHCP Server nach WEM der eine Lease mit der .102 gegeben hat !!!

Ist ja auch möglich das die .102 einen IP Adresse aus dem DHCP Pool ist ?!

Auf alle Fälle sendet der Windows bzw. SMB Name Queries ins Netzwerk.

Zusätzlich checke auf deinem Switch in der Mac Database an WELCHEM Port die Mac Adresse 66:CB:90:3E:68:80 angeschlossen ist. Das ist der pöhse Puhmann !

Lieder ist die Vendor IP nicht bekannt

coffer.com/mac_find/?string=66%3ACB%3A90%3A3E%3A68%3A80

Möglich auch das das einen virtuelle Mac einer VM oder sowas ist.

De facto ist diese Maschine aber in deinem Netz !

Kannst du die anpingen ?

Kannst mal sehen was Google so alles abschnüffelt bei dir im Hintergrund

Der WS denkt sich die ja nicht aus !

Sieh auf deinem DHCP Server nach WEM der eine Lease mit der .102 gegeben hat !!!

Ist ja auch möglich das die .102 einen IP Adresse aus dem DHCP Pool ist ?!

Auf alle Fälle sendet der Windows bzw. SMB Name Queries ins Netzwerk.

Zusätzlich checke auf deinem Switch in der Mac Database an WELCHEM Port die Mac Adresse 66:CB:90:3E:68:80 angeschlossen ist. Das ist der pöhse Puhmann !

Lieder ist die Vendor IP nicht bekannt

coffer.com/mac_find/?string=66%3ACB%3A90%3A3E%3A68%3A80

Möglich auch das das einen virtuelle Mac einer VM oder sowas ist.

De facto ist diese Maschine aber in deinem Netz !

Kannst du die anpingen ?

Dann ist die 74. manchmal https und wenn sie rot sind auf einmal http

Das sind HTTP und HTTPS Requests zu Google !Kannst mal sehen was Google so alles abschnüffelt bei dir im Hintergrund

Hmm das ist eigentlich nicht möglich denn wie gesagt

OK, dann einigen wir uns darauf das du Erdstrahlen in Kombination mit einer Wasserader unter deiner Wohnung hast und die diese geheimnisvollen IP Adressen in deine Monowall injizieren.Damit wäre der Punkt dann geklärt. Bringt ja nichts auf dem Niveau weiterzuphilosophieren.

Sorry aber was dennkst du denn ?? Die IP Adressen und diese Pakete sind ja da wenn die FW und der Wireshark das zeigen.

Du solltest strategisch und zielgerichtet danach suchen oder eben die Erdstrahlen als Erklärung dann akzeptieren.

Das ist vermutlich eine MAC Adresse die aus einer IPv6 Adresse errechnet wurde:

ben.akrin.com/?p=1347

Gibt man die dort ein erhält man fe80::64cb:90ff:fe3e:6880 zurück. Gibt es einen Host mit dieser IPv6 Adresse ?

Stichwort EUI-64

en.wikipedia.org/wiki/IPv6_address#Modified_EUI-64

Und ja, der Wireshark erhellt mal den Horizont wer alles was von deinen Systemen wissen will

Leider hast du ja nicht geschrieben WO der Client ist

Wenn der in der Sektion "Server" deiner obigen ASCII Zeichnung sind dann hast du natürlich Recht, sie "sehen" ihn nicht aber dennuch musst du diesen Clients doch dort im Browser einstellen unter welcher IP Adresse der Proxy und mit welchem Port er zu erreichen ist.

Andernfalls senden sie den HTTP Traffic ja dort gar nicht hin sondern gehen nach Destination IP im Paket und scheitern dann.

Der Router leitet nur weiter, der hat damit nichts zu tun.

Ausnahme ist natürlich du hast einen transparenten Proxy. Der "fischt" sich ja so oder so den Traffic dann automatisch raus der durch ihn durchfliesst. Da musst du dann rein gar nix einstellen.

Der Router oder die Firewall davor leitet ja nur mit normalem Routing diese Pakete in Richtung Proxy. Sie sind ja per se nicht selber Proxy.

Wenn der in der Sektion "Server" deiner obigen ASCII Zeichnung sind dann hast du natürlich Recht, sie "sehen" ihn nicht aber dennuch musst du diesen Clients doch dort im Browser einstellen unter welcher IP Adresse der Proxy und mit welchem Port er zu erreichen ist.

Andernfalls senden sie den HTTP Traffic ja dort gar nicht hin sondern gehen nach Destination IP im Paket und scheitern dann.

Der Router leitet nur weiter, der hat damit nichts zu tun.

Ausnahme ist natürlich du hast einen transparenten Proxy. Der "fischt" sich ja so oder so den Traffic dann automatisch raus der durch ihn durchfliesst. Da musst du dann rein gar nix einstellen.

Der Router oder die Firewall davor leitet ja nur mit normalem Routing diese Pakete in Richtung Proxy. Sie sind ja per se nicht selber Proxy.

Ein transparenter Proxy wird es nicht sein denn wir müssen ja immer bei den Clients / Servern den Proxy eintragen.

OK, dann ist das ne klasssiche Installation.Die monowall weiß doch nichts vom Proxy und das will ich ihr ja klar machen. Nur weiß ich eben nicht wie

WARUM ??? Was bitte soll der tieferes Sinn sein. Sie soll dann Proxy auf den Proxy sein oder was ?Das wäre ja völliger Unsinn.

Du machst hier vermutlich einen gehörigen Denkfehler. Die FW ist doch nur als Router zu sehen.

Deine Proxy Konfig musst du weiterhin an deinen Clients machen. Die FW reicht bzw. routet diese Pakete doch nur weiter und hat mit Proxy Einstellungen doch rein gar nix zu tun !

Es ist doch Latte in welchem IP Netz die Clients sind. Mit deren Proxy Konfig sagst du dem Browser ja nur WO zu welcher Proxy IP und Port die hingehen sollen.

Vermutlich ist dir nicht wirklich klar wie ein proxy funktioniert, kann das sein ?

Server/Clients in meinem Privaten Netz (10.10.x.x) den Proxy mit der Adresse 172.x.x.x nicht sehen koennen...

Das wäre ja unsinnig, denn aus genau dem Grund hast du ja einen Router / Firewall dazwischen !Fazit: Nicht denken sondern nachdenken !!

Klasse wenns nun klappt wie es soll.

Tip: Nochmal Grundlagen zum Thema IP Routing lesen und verstehen:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router