MDM-Lösung als VM auf HyperV-Host

Hallo zusammen,

ich bräuchte mal wieder fachlichen Rat. Aktuell teste ich diverse MDM-Lösungen für unsere ca. 30 unternehmenseigenen Smartphones (alle Samsung), da von Vodafone deren VSDM (Airwatch mit Vodafone-branding) abgekündigt wurde.

Ich hab schon verschiedene Anbieter durch und zwei sind in der engeren Wahl. Nun würde ich gerne noch Apptec360 testen. Der Anbieter stellt hierzu eine Vorlage für VMWare (ova-format) und für Microsoft HyperV eine vhdx-Datei zur Verfügung.

Mein Gedanke war, auf meinem HyperV-Host diese Testmaschine zu installieren. Der Host läuft in meiner Domäne und auf dem Host laufen zwei Server 2019 VMs als Member-Server (kein DC). Mein DC läuft auf Blech auf einer separaten Maschine.

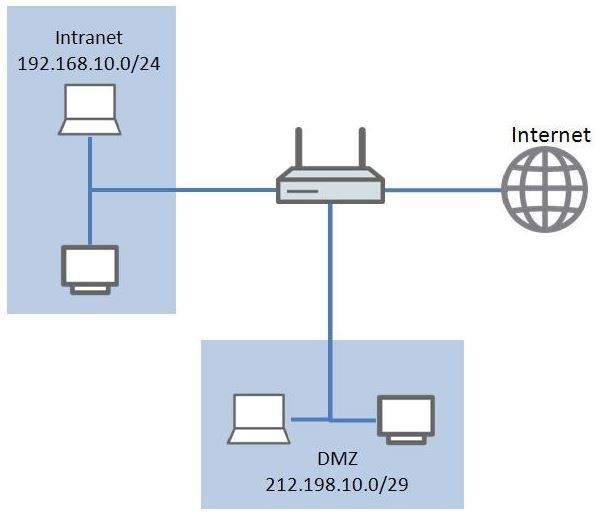

Die MDM-Testmaschine soll ja eine öffentliche IP erhalten. Meine öffentlichen IPs, die ich vom Provider erhalten habe, liegen in einer DMZ und die FW-Regeln passen soweit, also aus dem LAN streng begrenzter Zugriff auf die DMZ, aber aus der DMZ keinerlei Zugriff ins LAN.

Der MDM-Testmaschine wollte ich einen separaten vSwitch erstellen und daran eine separate NIC des Hosts binden, die weder vom Host noch von anderen VMs benutzt wird. Ist das dann ausreichend sicher oder sollte man das nicht tun? Hier fehlt mir etwas die Erfahrung bzw. das KnowHow. Ich möchte mir auf keinen Fall sicherheitstechnische Löcher aufreißen.

Vorab vielen Dank

Gruß NV

ich bräuchte mal wieder fachlichen Rat. Aktuell teste ich diverse MDM-Lösungen für unsere ca. 30 unternehmenseigenen Smartphones (alle Samsung), da von Vodafone deren VSDM (Airwatch mit Vodafone-branding) abgekündigt wurde.

Ich hab schon verschiedene Anbieter durch und zwei sind in der engeren Wahl. Nun würde ich gerne noch Apptec360 testen. Der Anbieter stellt hierzu eine Vorlage für VMWare (ova-format) und für Microsoft HyperV eine vhdx-Datei zur Verfügung.

Mein Gedanke war, auf meinem HyperV-Host diese Testmaschine zu installieren. Der Host läuft in meiner Domäne und auf dem Host laufen zwei Server 2019 VMs als Member-Server (kein DC). Mein DC läuft auf Blech auf einer separaten Maschine.

Die MDM-Testmaschine soll ja eine öffentliche IP erhalten. Meine öffentlichen IPs, die ich vom Provider erhalten habe, liegen in einer DMZ und die FW-Regeln passen soweit, also aus dem LAN streng begrenzter Zugriff auf die DMZ, aber aus der DMZ keinerlei Zugriff ins LAN.

Der MDM-Testmaschine wollte ich einen separaten vSwitch erstellen und daran eine separate NIC des Hosts binden, die weder vom Host noch von anderen VMs benutzt wird. Ist das dann ausreichend sicher oder sollte man das nicht tun? Hier fehlt mir etwas die Erfahrung bzw. das KnowHow. Ich möchte mir auf keinen Fall sicherheitstechnische Löcher aufreißen.

Vorab vielen Dank

Gruß NV

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 623890

Url: https://administrator.de/forum/mdm-loesung-als-vm-auf-hyperv-host-623890.html

Ausgedruckt am: 15.07.2025 um 21:07 Uhr

13 Kommentare

Neuester Kommentar

Öh warum willst du die VM denn direkt an eine öffentliche IP hängen? Wir haben da lieber noch die Firewall zwischen und geben nur die paar Ports frei, die das MDM benötigt. Apptec kam mir im Test damals etwas altbacken rüber.

Da wir für die Softwareverwaltung auch noch was gesucht haben, haben wir das mit DesktopCentral von ManageEngine kombiniert.

Ist auch für 25 Geräte kostenlos und geht natürlich auch nur das reine MDM. Basiert aber auf Windows und passt daher einfach besser bei uns rein.

Da wir für die Softwareverwaltung auch noch was gesucht haben, haben wir das mit DesktopCentral von ManageEngine kombiniert.

Ist auch für 25 Geräte kostenlos und geht natürlich auch nur das reine MDM. Basiert aber auf Windows und passt daher einfach besser bei uns rein.

Irgendwie steige ich bei deinem Firewallkonstrukt noch nicht durch.

Arbeitest du mit den öffentlichen IP‘s in der DMZ oder hast du ein NAT dazwischen und hast 10./172./192. als interne Adressen?

Wenn das Netzwerk Konstrukt in Ordnung ist, kann ein Angreifer grundsätzlich erstmal nicht aus einer VM ausbrechen außer mit sehr viel Aufwand. Bspw. Über den RAM bei CPU Fehlern aber das ist extrem theoretisch und betrifft dich nur wenn jemand viel Geld in die Hand nimmt und speziell dich ärgern will und nach Schwachstellen sucht.

Arbeitest du mit den öffentlichen IP‘s in der DMZ oder hast du ein NAT dazwischen und hast 10./172./192. als interne Adressen?

Wenn das Netzwerk Konstrukt in Ordnung ist, kann ein Angreifer grundsätzlich erstmal nicht aus einer VM ausbrechen außer mit sehr viel Aufwand. Bspw. Über den RAM bei CPU Fehlern aber das ist extrem theoretisch und betrifft dich nur wenn jemand viel Geld in die Hand nimmt und speziell dich ärgern will und nach Schwachstellen sucht.

hmmm also die öffentliche IP würde ich nicht in der DMZ benutzen.

Gibt es einen Grund, warum du hier nicht auch NAT benutzt um der DMZ bspw. 192.168.20.0/24 zu geben?

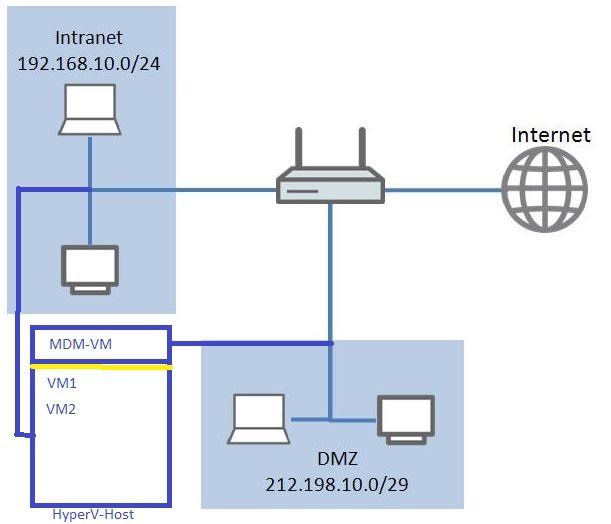

Um nochmal auf meinen VLAN Vorschlag zurückzukommen: Du könntest im LANCOM dann ein VLAN Interface auf dem DMZ Port anlegen. Dann hast du:

192.168.10.0/24 LAN

192.168.20.0/24 DMZ

192.168.30.0/24 MDM VLAN

Dann definierst du in den EInstellungen des Hypervisors in der MDM VM, dass das VLAN 30 durchgereicht werden soll. Damit hast du dann einen sauberen "Tunnel" zu deiner MDM.

Was deine "gelbe Linie" angeht. Wie gesagt, die VM wird nicht dein Risiko sein. Sonst hätten die ganzen Anbieter von Cloudservern nen ziemliches Problem. Das sind ja auch nur VMs auf großen hypervisoren.

Theo

Gibt es einen Grund, warum du hier nicht auch NAT benutzt um der DMZ bspw. 192.168.20.0/24 zu geben?

Um nochmal auf meinen VLAN Vorschlag zurückzukommen: Du könntest im LANCOM dann ein VLAN Interface auf dem DMZ Port anlegen. Dann hast du:

192.168.10.0/24 LAN

192.168.20.0/24 DMZ

192.168.30.0/24 MDM VLAN

Dann definierst du in den EInstellungen des Hypervisors in der MDM VM, dass das VLAN 30 durchgereicht werden soll. Damit hast du dann einen sauberen "Tunnel" zu deiner MDM.

Was deine "gelbe Linie" angeht. Wie gesagt, die VM wird nicht dein Risiko sein. Sonst hätten die ganzen Anbieter von Cloudservern nen ziemliches Problem. Das sind ja auch nur VMs auf großen hypervisoren.

Theo

Das mit dem DNS Eintrag ist auch völlig korrekt so. Private IP's sind ja aus gutem Grund extern gar nicht routbar.

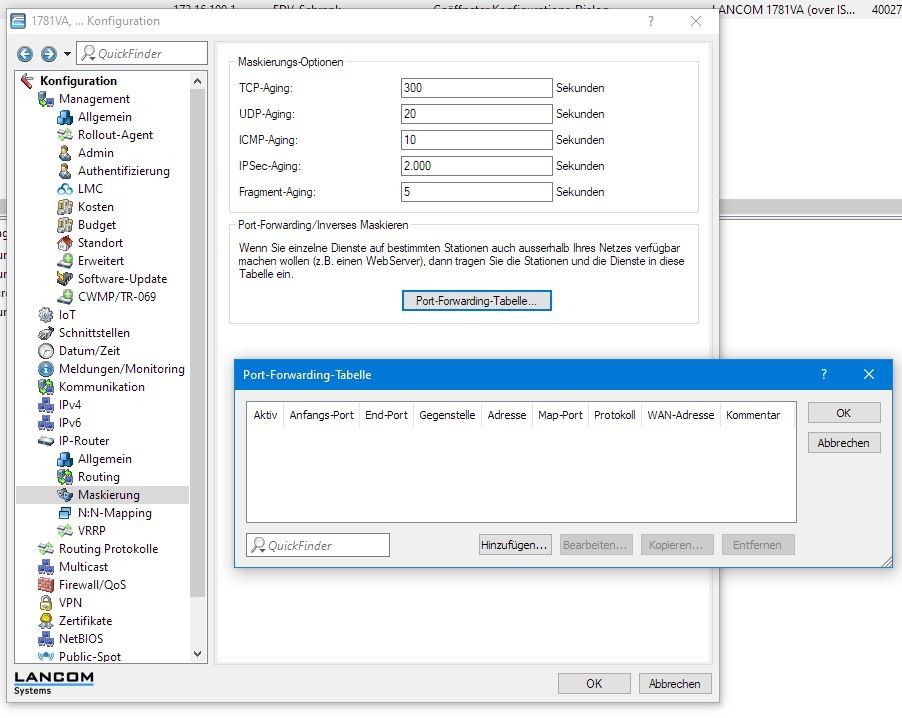

Die externe "endet" quasi an deinem Router und wird intern auf eine andere übersetzt. Allerdings ist 1:1 NAT auch nicht unbedingt das richtige. Was du bräuchtest ist Port Forwarding. Wundert mich, dass ich das auf deinem Screenshot nicht sehe.

Dort legst du quasi für jeden benötigten Port fest "Kommt von öffentlicher IP X an Port X" und wird umgesetzt auf "Private IP Port X". Das kann der LANCOM garantiert. Jede Fritzbox kriegt das hin.

1:1 Nat kann man auch machen. Bildet aber wieder die gesamte IP ab und keine einzelnen Ports.

EDIT

das ist beim Lancom unter Maskierung - Port Forwarding Tabelle....

Wegen VLAN lies dir mal ein paar Tutorials durch. Paar Keywords: VLAN Tagged auf DMZ port. Ich weiß nicht wie LANCOM das löst.

Und keinen separaten vSwitch erstellen. Du nimmst den ganz normalen. Der "Empängt" ja quasi dein separates tagged VLAN zusammen mti dem normalen DMZ Traffic. In der VM weist du das VLAN dann zu. Dann erhält nur diese VM den Traffic des VLANs.

Die externe "endet" quasi an deinem Router und wird intern auf eine andere übersetzt. Allerdings ist 1:1 NAT auch nicht unbedingt das richtige. Was du bräuchtest ist Port Forwarding. Wundert mich, dass ich das auf deinem Screenshot nicht sehe.

Dort legst du quasi für jeden benötigten Port fest "Kommt von öffentlicher IP X an Port X" und wird umgesetzt auf "Private IP Port X". Das kann der LANCOM garantiert. Jede Fritzbox kriegt das hin.

1:1 Nat kann man auch machen. Bildet aber wieder die gesamte IP ab und keine einzelnen Ports.

EDIT

das ist beim Lancom unter Maskierung - Port Forwarding Tabelle....

Wegen VLAN lies dir mal ein paar Tutorials durch. Paar Keywords: VLAN Tagged auf DMZ port. Ich weiß nicht wie LANCOM das löst.

Und keinen separaten vSwitch erstellen. Du nimmst den ganz normalen. Der "Empängt" ja quasi dein separates tagged VLAN zusammen mti dem normalen DMZ Traffic. In der VM weist du das VLAN dann zu. Dann erhält nur diese VM den Traffic des VLANs.