Mehrere zugeordnete IPs weitleiten?

Ich bekomme hier von meinem Internetanbieter einen neuen Anschluss. Dieser besteht ungefähr aus einer direkten Glasfaserleitung welche dann kurz vor unserem Gebäude auf Ethernet umgesetzt wird. Entgegennehmen wird dieses ein Cisco 1812 Router. Nun meine Frage. Wir haben von dem Provider 8 auf uns geroutetet IP's bekommen. Wir konfiguriere ich denn num im Router, welche dieser IP's auf welchen Server in unserem internen Netz geroutet werden soll. Hab da nämlich erher ein allgemeines Verständnisproblem.

Wäre für Lösungen super dankbar

Flohsch

Wäre für Lösungen super dankbar

Flohsch

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 69245

Url: https://administrator.de/forum/mehrere-zugeordnete-ips-weitleiten-69245.html

Ausgedruckt am: 16.07.2025 um 15:07 Uhr

6 Kommentare

Neuester Kommentar

Mmmmhhh, Glasfaser ist doch auch Ethernet !!! Vermutlich willst du auch deine IPs nicht weitleiten also ganz weit weg sondern weiterleiten, oder ?

OK zurück zur Lösung...: Das ist ganz einfach, denn du hast ja ein Providersegment und einmal dein lokales IP Segment. Es gibt jetzt 2 Möglichkeiten das einzurichten:

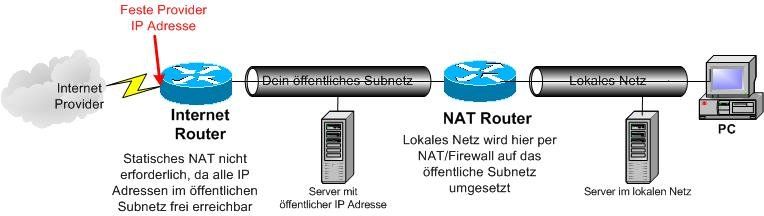

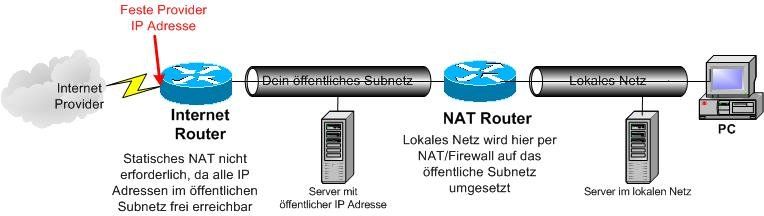

1.) Einmal dein öffentliche Subnetz was du vom Provider bekommst quasi als DMZ zu betrachten und das lokale Netz mit einem separaten NAT Router abzutrennen:

Hier must du lediglich die korrekten IP Adressen auf dem Router konfigurieren. Den Servern und Endgeräten im öffentlichen Subnetz kannst du dann IP Adressen aus diesem Kontingent zuteilen und sie werden problemlos erreicht im Internet. Der 2te Router bindet dein lokales LAN mit NAT/PAT über dein öffentliches Segment ans Internet an.

Eine klassische Konfiguration !

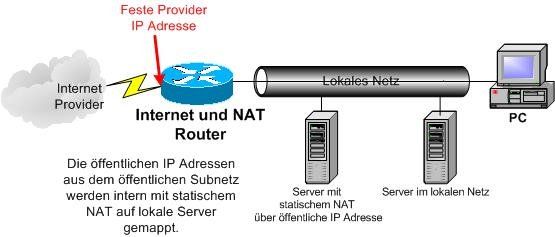

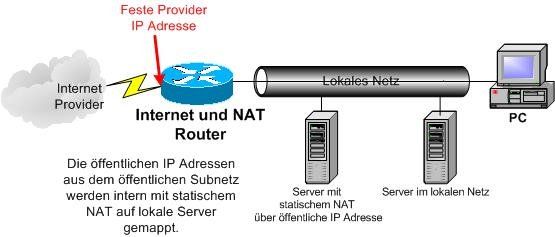

2.) Die IP Adressen des öffentlichen Subnetzes nur lokal auf dem Router zu nutzen der statisches NAT macht auf die Server im lokalen LAN damit diese erreicht werden kann.

Hier macht der Router nun alles: NAT/PAT des lokalen Netzes ins Internet und Umsetzung deiner öffentlichen IP Adressen mit statischem und portbasierendem NAT auf die lokalen Server die aus dem Internet erreicht werden sollen.

Annahme lokales Netz: 192.168.1.0/24, Öffentliches Segment: 220.10.1.0/28 (IPs von 220.10.1.1 bis .14), Provider IP: 210.1.1.254

Beispiel:

Eine Cisco Konfig für Beispiel 2 sieht dann so aus:

Fairerweise muss man noch ergänzen das der NAT Router im Beispiel 1.) natürlich auch eine Firewall sein kann !

Hoffen wir mal dein "allgemeines Verständnisproblem" ist damit gelöst.....

OK zurück zur Lösung...: Das ist ganz einfach, denn du hast ja ein Providersegment und einmal dein lokales IP Segment. Es gibt jetzt 2 Möglichkeiten das einzurichten:

1.) Einmal dein öffentliche Subnetz was du vom Provider bekommst quasi als DMZ zu betrachten und das lokale Netz mit einem separaten NAT Router abzutrennen:

Hier must du lediglich die korrekten IP Adressen auf dem Router konfigurieren. Den Servern und Endgeräten im öffentlichen Subnetz kannst du dann IP Adressen aus diesem Kontingent zuteilen und sie werden problemlos erreicht im Internet. Der 2te Router bindet dein lokales LAN mit NAT/PAT über dein öffentliches Segment ans Internet an.

Eine klassische Konfiguration !

2.) Die IP Adressen des öffentlichen Subnetzes nur lokal auf dem Router zu nutzen der statisches NAT macht auf die Server im lokalen LAN damit diese erreicht werden kann.

Hier macht der Router nun alles: NAT/PAT des lokalen Netzes ins Internet und Umsetzung deiner öffentlichen IP Adressen mit statischem und portbasierendem NAT auf die lokalen Server die aus dem Internet erreicht werden sollen.

Annahme lokales Netz: 192.168.1.0/24, Öffentliches Segment: 220.10.1.0/28 (IPs von 220.10.1.1 bis .14), Provider IP: 210.1.1.254

Beispiel:

- NAT/Pat fürs lokales Netz 192.168.0.0/24

- HTTP und HTTPS (TCP80 und TCP 443, Web und secure Web/SSL Traffic) Forwarding von der öffentlichen IP Adresse 220.10.1.1 auf Server mit der IP 192.168.0.1

- SMTP und POP3 Traffic (Email) von der öffentlichen IP Adresse 220.10.1.2 auf Server mit der IP 192.168.0.2

Eine Cisco Konfig für Beispiel 2 sieht dann so aus:

interface Ethernet0

description Lokales LAN

ip address 192.168.0.254 255.255.255.0

ip access-group 101 in

ip nat inside

!

interface Ethernet1

description Internet Provider

ip address 210.1.1.254 255.255.255.252

ip nat outside

no cdp enable

!

ip nat inside source list 100 interface Serial0/0 overload

ip nat inside source static tcp 192.168.0.1 80 220.10.1.1 80 extendable

ip nat inside source static tcp 192.168.0.1 443 220.10.1.1 443 extendable

ip nat inside source static tcp 192.168.0.2 110 220.10.1.2 110 extendable

ip nat inside source static tcp 192.168.0.2 25 220.10.1.2 25 extendable

!

access-list 100 permit ip 192.168.0.0 0.0.0.255 any

access-list 101 deny udp any any range netbios-ns netbios-ss

access-list 101 deny udp any any eq 135

access-list 101 deny tcp any any eq 135

access-list 101 permit ip 192.168.0.0 0.0.0.255 any

access-list 101 deny ip any anyHoffen wir mal dein "allgemeines Verständnisproblem" ist damit gelöst.....

Genau das ist ja das Beispiel 1 !!!

Normalerweise gibt es nur kleine öffentliche IP Adress Kontingente von Providern mit 16 Subnetzadressen oder weniger. Mehr kostet auch mehr...

Wenn er ein lokales LAN mit 30 oder mehr Adressen hat wie soll er das dann lösen mit nur 16 öffentlichen IP Adressen ?!

Abgesehen davon das es vollkommen unsinnig ist ein lokales LAN mit öffentlichen IP Adressen zu betreiben !!

Normalerweise gibt es nur kleine öffentliche IP Adress Kontingente von Providern mit 16 Subnetzadressen oder weniger. Mehr kostet auch mehr...

Wenn er ein lokales LAN mit 30 oder mehr Adressen hat wie soll er das dann lösen mit nur 16 öffentlichen IP Adressen ?!

Abgesehen davon das es vollkommen unsinnig ist ein lokales LAN mit öffentlichen IP Adressen zu betreiben !!