Mehrstufige Firewalls - wann und wo sinnvoll?

Hallo,

habt ihr Erfahrung, wo und wann mehrstufige Firewallkonzepte sinnvoll sind?

Bei uns (mittelständisches Unternehmen) ist fast alles in der Cloud und/oder per SAAS eingekauft. Intern gibt es zwar ein paar Server, da sind aber keine direkten geschäftskritischen Dinge drauf.

Nun hatten meine Vorgänger ein dreistufiges Firewallkonstrukt gebaut

mit zig nicht genutzen VLANs, was ich bis heute aber nicht verstanden habe, wieso. Nach dem Umzug in ein neues Gebäude ist es noch zweistufig und sieht temporär jetzt so aus:

Meine Vorgesetzten sind hier Pro-BSI und sagen, das steht so im BSI-Handbuch, das man eine mehrstufige Firewall haben MUSS. Ja, das steht da drin, aber ich verstehe nicht, wieso man so ein Konstrukt in einem "normalen" Bürogebäude haben muß. Wir sind kein Chemiekonzern oder ein Atomkraftwerk und stellen auch keine Waffen her. Ich finde, eine einzige Firewall (bzw. HA-Cluster) und die Netze sauber per VLAN getrennt reichen doch vollkommen aus, oder sehe ich das falsch? Die Wahrscheinlichkeit, das sich jemand auf die Firewall hackt und dann vor dort aus in alle VLANs kommen könnte, sehe ich doch als sehr gering an.

Ich würde das so umbauen, das es nur noch ein einziger Cluster für alles ist, was auch die Wartung einfacher macht. Zur Not halt noch ein Cluster für den reinen Internetzugang, also als externe Firewall und einen Cluster für alles interne und die VLANs.

Wie gesagt, im BSI-Handbuch steht es zwar so drin, in der Praxis bzw. in der freien Wildbahn habe ich das bei Kunden in den letzten 10+ Jahren noch nie gesehen und es wurde auch nie gefordert.

Wie seht ihr das? Sehe ich das zu lasch oder meine Kollegen zu paranoisch?

ipzipzap

habt ihr Erfahrung, wo und wann mehrstufige Firewallkonzepte sinnvoll sind?

Bei uns (mittelständisches Unternehmen) ist fast alles in der Cloud und/oder per SAAS eingekauft. Intern gibt es zwar ein paar Server, da sind aber keine direkten geschäftskritischen Dinge drauf.

Nun hatten meine Vorgänger ein dreistufiges Firewallkonstrukt gebaut

Internet <> Firewall <> Firewall <> Firewall <> Internes LANmit zig nicht genutzen VLANs, was ich bis heute aber nicht verstanden habe, wieso. Nach dem Umzug in ein neues Gebäude ist es noch zweistufig und sieht temporär jetzt so aus:

Internet <> Firewall <> Internes LAN <> Firewall <> Server LANMeine Vorgesetzten sind hier Pro-BSI und sagen, das steht so im BSI-Handbuch, das man eine mehrstufige Firewall haben MUSS. Ja, das steht da drin, aber ich verstehe nicht, wieso man so ein Konstrukt in einem "normalen" Bürogebäude haben muß. Wir sind kein Chemiekonzern oder ein Atomkraftwerk und stellen auch keine Waffen her. Ich finde, eine einzige Firewall (bzw. HA-Cluster) und die Netze sauber per VLAN getrennt reichen doch vollkommen aus, oder sehe ich das falsch? Die Wahrscheinlichkeit, das sich jemand auf die Firewall hackt und dann vor dort aus in alle VLANs kommen könnte, sehe ich doch als sehr gering an.

Ich würde das so umbauen, das es nur noch ein einziger Cluster für alles ist, was auch die Wartung einfacher macht. Zur Not halt noch ein Cluster für den reinen Internetzugang, also als externe Firewall und einen Cluster für alles interne und die VLANs.

Wie gesagt, im BSI-Handbuch steht es zwar so drin, in der Praxis bzw. in der freien Wildbahn habe ich das bei Kunden in den letzten 10+ Jahren noch nie gesehen und es wurde auch nie gefordert.

Wie seht ihr das? Sehe ich das zu lasch oder meine Kollegen zu paranoisch?

ipzipzap

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 5408800504

Url: https://administrator.de/forum/mehrstufige-firewalls-wann-und-wo-sinnvoll-5408800504.html

Ausgedruckt am: 02.08.2025 um 08:08 Uhr

21 Kommentare

Neuester Kommentar

Hallo,

man kann durchaus versuchen mit 2-3 Luschen-Firewall und fummeliger Konfiguration den Angreifer zu verwirren.

Sicherheit schafft man damit nicht zwangsläufig...

Eine gute und zentrale Firewall sollte in den meistne Fällen ausreichen.

Und eine DMZ kann die auch erstellen.

Hängt natürlich von den konkreten Anforderungen ab.

Stefan

man kann durchaus versuchen mit 2-3 Luschen-Firewall und fummeliger Konfiguration den Angreifer zu verwirren.

Sicherheit schafft man damit nicht zwangsläufig...

Eine gute und zentrale Firewall sollte in den meistne Fällen ausreichen.

Und eine DMZ kann die auch erstellen.

Hängt natürlich von den konkreten Anforderungen ab.

Stefan

Mon,

eine ähnliche Diskussion im Verlaufe des Threads gab es hier schon mal:

2 Firewall devices sinnvoll?

eine ähnliche Diskussion im Verlaufe des Threads gab es hier schon mal:

2 Firewall devices sinnvoll?

Moin @ipzipzap,

nö, das steht so nicht wirklich drin.

Im BSI-Handbuch steht lediglich etwas über mehrstufige Paketfilter, aber diese Anforderung kannst du auch mit einem einzigen SGW abfackeln. 😁

👍👍👍, sehr gute Idee.

Nein, das brauchst du so wie gesagt nicht wirklich, auch nicht laut dem BSI.

Habe erst letztes Jahr ein größeres Konzept für ehöhten Schutzbedarf mit nur einem SGW-Cluster von der BSI-Bande absegnen lassen. 🤪

Tippe auf das letztere.

Beste Grüsse aus BaWü

Alex

Meine Vorgesetzten sind hier Pro-BSI und sagen, das steht so im BSI-Handbuch, das man eine mehrstufige Firewall haben MUSS. Ja, das steht da drin, aber ich verstehe nicht, wieso man so ein Konstrukt in einem "normalen" Bürogebäude haben muß.

nö, das steht so nicht wirklich drin.

Im BSI-Handbuch steht lediglich etwas über mehrstufige Paketfilter, aber diese Anforderung kannst du auch mit einem einzigen SGW abfackeln. 😁

Ich würde das so umbauen, das es nur noch ein einziger Cluster für alles ist, was auch die Wartung einfacher macht.

👍👍👍, sehr gute Idee.

Wie gesagt, im BSI-Handbuch steht es zwar so drin, in der Praxis bzw. in der freien Wildbahn habe ich das bei Kunden in den letzten 10+ Jahren noch nie gesehen und es wurde auch nie gefordert.

Nein, das brauchst du so wie gesagt nicht wirklich, auch nicht laut dem BSI.

Habe erst letztes Jahr ein größeres Konzept für ehöhten Schutzbedarf mit nur einem SGW-Cluster von der BSI-Bande absegnen lassen. 🤪

Wie seht ihr das? Sehe ich das zu lasch oder meine Kollegen zu paranoisch?

Tippe auf das letztere.

Beste Grüsse aus BaWü

Alex

Moin,

bei einem zweistufigen Firewall Konzept geht es u.a. auch darum, zwei unterschiedlichen Engines von zwei unterschiedlichen Herstellern zu nutzen. Taucht eine Sicherheitslücke in Produkt A auf ist diese nicht automatisch auch in Produkt B vorhanden. Viele Unternehmen nutzen das Design auch um ein 4 bzw. 8 Augenprinzip durch zwei unabhängige Teams einzuführen. Damit soll zum einen Kontrolle geschaffen werden, zum anderen um mögliche Konfigurationsfehlern nicht Tür und Angel zu öffnen.

Gruß,

Dani

bei einem zweistufigen Firewall Konzept geht es u.a. auch darum, zwei unterschiedlichen Engines von zwei unterschiedlichen Herstellern zu nutzen. Taucht eine Sicherheitslücke in Produkt A auf ist diese nicht automatisch auch in Produkt B vorhanden. Viele Unternehmen nutzen das Design auch um ein 4 bzw. 8 Augenprinzip durch zwei unabhängige Teams einzuführen. Damit soll zum einen Kontrolle geschaffen werden, zum anderen um mögliche Konfigurationsfehlern nicht Tür und Angel zu öffnen.

Wir sind kein Chemiekonzern oder ein Atomkraftwerk und stellen auch keine Waffen her.

Wichtig ist, ob ihr a) zur KRITIS gehört B) Zertifizierungen habt C) Kunden habt, die zertifiziert sind. Je nachdem sind davon indirekt auch IT-Dienstleister betroffen.Wie seht ihr das? Sehe ich das zu lasch oder meine Kollegen zu paranoisch?

dazu kennen wir eure Umgebung zu wenig.Gruß,

Dani

Moin Dani,

ähm, aber genau das ist bei vielen SGW's der Fall, auch wenn diese von unterschiedlichen Herstellern kommen , da sich diese, abgesehen von der GUI, quasi unter dem Kleidchen, nicht wirklich gravierend voneinander unterscheiden. 😉

Gruss Alex

Taucht eine Sicherheitslücke in Produkt A auf ist diese nicht automatisch auch in Produkt B vorhanden.

ähm, aber genau das ist bei vielen SGW's der Fall, auch wenn diese von unterschiedlichen Herstellern kommen , da sich diese, abgesehen von der GUI, quasi unter dem Kleidchen, nicht wirklich gravierend voneinander unterscheiden. 😉

Gruss Alex

Moin,

Man kann Firewalls kaskadieren, und das wird in großen LANs sogar manchmal gemacht. Aber man muß es nciht und es ist nicht immer sinnvoll, daß auch zu machen. Wie immer sollte am Anfange so einer Planung erstmal die Bedrohungsnalyse und die Risikoabschätzung stehen und dann erst aufgrund dieser Ergebnisse geplant werden. Da kann es durchaus sinnvoll sein, einfach eine zentrale Firewall zu installieren und alles dort zu regeln als mehrere unerschiedliche Firewalls hinzustellen und dann den Überblick zu verlieren.

lks

Man kann Firewalls kaskadieren, und das wird in großen LANs sogar manchmal gemacht. Aber man muß es nciht und es ist nicht immer sinnvoll, daß auch zu machen. Wie immer sollte am Anfange so einer Planung erstmal die Bedrohungsnalyse und die Risikoabschätzung stehen und dann erst aufgrund dieser Ergebnisse geplant werden. Da kann es durchaus sinnvoll sein, einfach eine zentrale Firewall zu installieren und alles dort zu regeln als mehrere unerschiedliche Firewalls hinzustellen und dann den Überblick zu verlieren.

lks

ähm, aber genau das ist bei vielen SGW's der Fall

Bei vielen aber nicht bei allen, kann man also entsprechend planen.Ich würde es auch von den Anforderungen abhängig machen.

Bei den meisten KMUs würde ich aber eher davon ausgehen, dass Komplexität der Tod der Sicherheit ist und dementsprechend eine ordentlich konfigurierte Firewall einem zweistufigen zusammengebasteltem Aufbau vorziehen.

So wie früher ist das nicht mehr Up2Date. Obwohl das Konzept schon immer eher merkwürdig war.

Es gibt bei uns Möglichkeiten, dass man deutlich mehr als drei Firewalls passiert, bis man am Ziel ist. Das hat aber nicht den Hintergrund von Stufen.

Wenn ich in den USA im VPN bin und auf eine Steuerung in CZ zugreifen will, dann sind es 5 Sonicwalls die ich passiere.

Es gibt bei uns Möglichkeiten, dass man deutlich mehr als drei Firewalls passiert, bis man am Ziel ist. Das hat aber nicht den Hintergrund von Stufen.

Wenn ich in den USA im VPN bin und auf eine Steuerung in CZ zugreifen will, dann sind es 5 Sonicwalls die ich passiere.

Moin @awesomenik,

um das einzuplanen musst du es aber auch wissen.

Die wenigsten ITler können jedoch einem SGW richtig unters Kleidchen schauen.

👍👍👍... kann mich nur anschliessen.

Beste Grüsse aus BaWü

Alex

Bei vielen aber nicht bei allen, kann man also entsprechend planen.

um das einzuplanen musst du es aber auch wissen.

Die wenigsten ITler können jedoch einem SGW richtig unters Kleidchen schauen.

Ich würde es auch von den Anforderungen abhängig machen.

Bei den meisten KMUs würde ich aber eher davon ausgehen, dass Komplexität der Tod der Sicherheit ist und dementsprechend eine ordentlich konfigurierte Firewall einem zweistufigen zusammengebasteltem Aufbau vorziehen.

Bei den meisten KMUs würde ich aber eher davon ausgehen, dass Komplexität der Tod der Sicherheit ist und dementsprechend eine ordentlich konfigurierte Firewall einem zweistufigen zusammengebasteltem Aufbau vorziehen.

👍👍👍... kann mich nur anschliessen.

Beste Grüsse aus BaWü

Alex

Moin Zusammen,

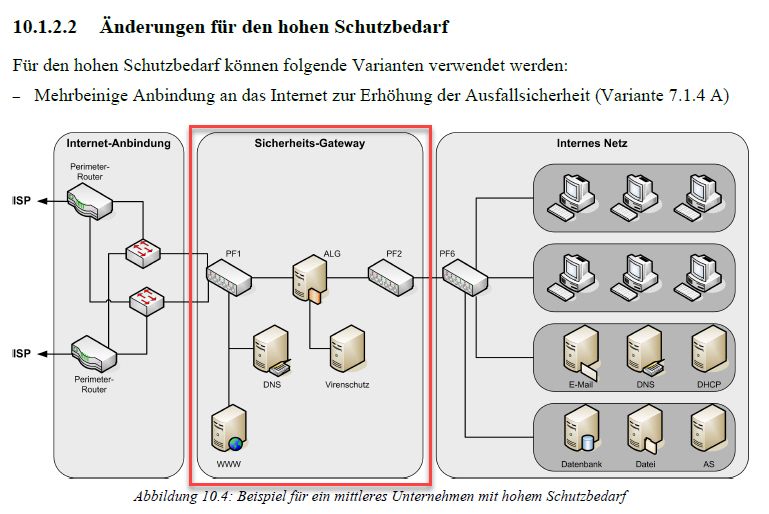

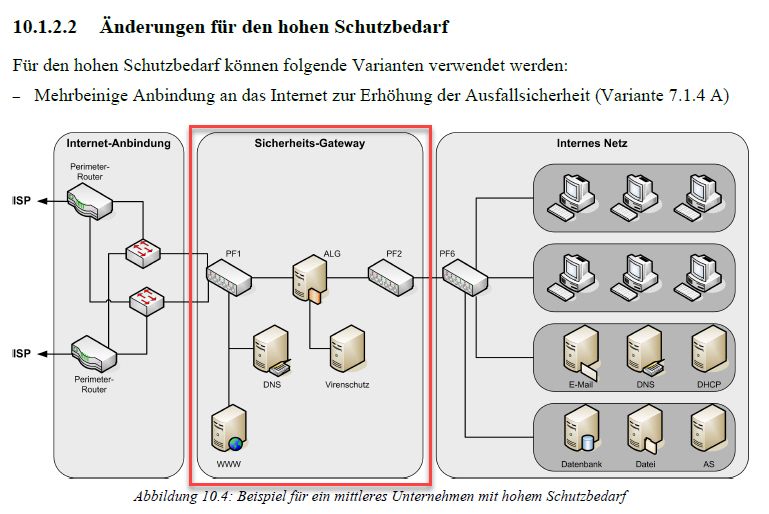

so jetzt nochmal zu dem Thema BSI Empfehlung.

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Internetsicherheit/isi_l ...

Ich sehe hier nur ein SGW (Sicherheits-Gateway).

PF2 und PF6 können übrigens zusammengelegt werden.

Beste Grüsse aus BaWü

Alex

so jetzt nochmal zu dem Thema BSI Empfehlung.

bsi.bund.de/SharedDocs/Downloads/DE/BSI/Internetsicherheit/isi_l ...

Ich sehe hier nur ein SGW (Sicherheits-Gateway).

PF2 und PF6 können übrigens zusammengelegt werden.

Beste Grüsse aus BaWü

Alex

moin...

aber an verschiedenen Standorten!

das hört sich leicht nach P-A-P-P-A-P-P-A-P-P-A-P-P-A-P an.

Da stellen sich bei mir jetzt schon sämtliche Nackenhaare, alleine wenn ich nur an debugging denke. 😱

wiso... ist doch Latte, wirst du nicht nach Stunden Bezahlt?

Gruss Alex

Frank

aber an verschiedenen Standorten!

das hört sich leicht nach P-A-P-P-A-P-P-A-P-P-A-P-P-A-P an.

Da stellen sich bei mir jetzt schon sämtliche Nackenhaare, alleine wenn ich nur an debugging denke. 😱

Gruss Alex

Zitat von @MysticFoxDE:

Moin @2423392070,

das hört sich leicht nach P-A-P-P-A-P-P-A-P-P-A-P-P-A-P an.

Da stellen sich bei mir jetzt schon sämtliche Nackenhaare, alleine wenn ich nur an debugging denke. 😱

Gruss Alex

Moin @2423392070,

dann sind es 5 Sonicwalls die ich passiere.

das hört sich leicht nach P-A-P-P-A-P-P-A-P-P-A-P-P-A-P an.

Da stellen sich bei mir jetzt schon sämtliche Nackenhaare, alleine wenn ich nur an debugging denke. 😱

Gruss Alex

Lass mich raten. Du kennst die Hardware und Software nicht?

In dem konkreten Beispiel sind es drei Standorte.

Es gibt echt brauchbare Managementsoftware. Sonst wäre die Sache sehr arbeits- und fehleranfällig. Es sind ja nicht nur die Firewalls, sondern auch APs die verwaltet werden müssen.

Hi,

ich habe in den letzten Jahren einige Kritis Umgebungen gebaut.

Da waren mehrstufige Firewalls Gang und gebe.

Eine Firewall als WAN-Breakout, eine andere für internen Traffic zwischen den Segmengen und dann wiederum andere, sobald es aus dem Office-LAN in Richtung kritischer Infrastruktur geht (OT).

Es gibt durchaus Anwendungen wo es Sinn ergibt. Allerdings stumpf 4 Firewalls des selben Typs zu kaskadieren - puh…

ich habe in den letzten Jahren einige Kritis Umgebungen gebaut.

Da waren mehrstufige Firewalls Gang und gebe.

Eine Firewall als WAN-Breakout, eine andere für internen Traffic zwischen den Segmengen und dann wiederum andere, sobald es aus dem Office-LAN in Richtung kritischer Infrastruktur geht (OT).

Es gibt durchaus Anwendungen wo es Sinn ergibt. Allerdings stumpf 4 Firewalls des selben Typs zu kaskadieren - puh…

Im Kritis-Bereichen wird man sowas ein Mal mehr finden.

Dennoch findet man dort auch SPSen die nur offline zu schützen sind.

Was Wago z.b. treibt finde ich unverantwortlich.

Dennoch findet man dort auch SPSen die nur offline zu schützen sind.

Was Wago z.b. treibt finde ich unverantwortlich.