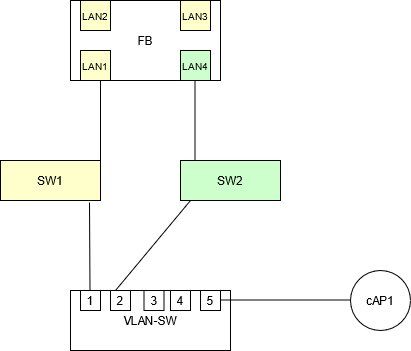

Mikrotik cAP ac mit virtuellem AP hinter Fritzbox

Hallo zusammen,

ich bin eher ein Neuling in der Netzwerktechnik, und für ein bestimmtes Projekt benötige ich ein paar grundsätzliche Denkanstöße. Natürlich helfen konkrete Anleitung auch weiter, aber ich möchte nicht nur etwas nach Anleitung einstellen, sondern es auch verstehen. Ich bin deshalb auch überhaupt nicht abgeneigt, Dinge von Grund auf zu konfigurieren. Habe mich durch die ein oder andere Anleitung hier durchgelesen, zB:

aber ich bin mir noch nicht im Klaren, ob mein Denkansatz überhaupt richtig ist und überhaupt zum Ziel führen kann, daher versuche ich mal eine Anfrage in diesem Forum.

Projekt:

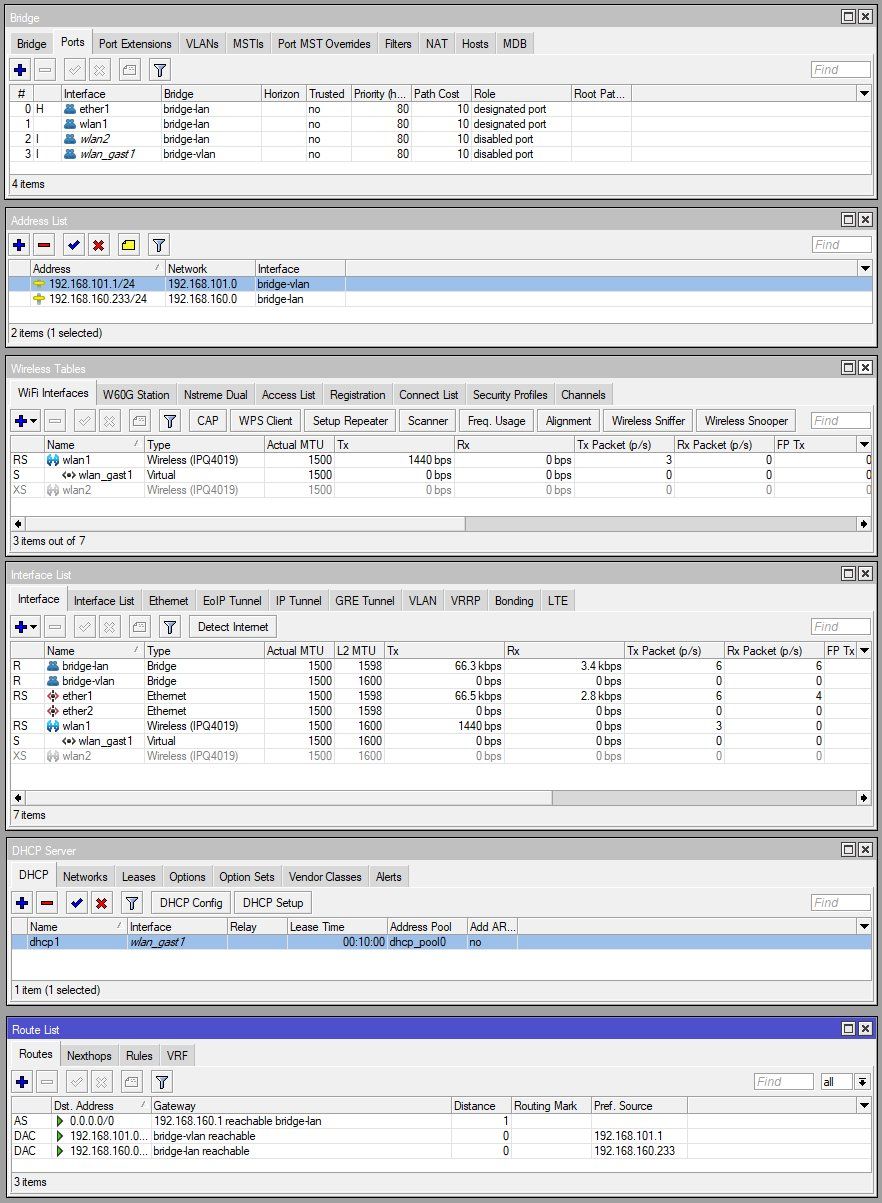

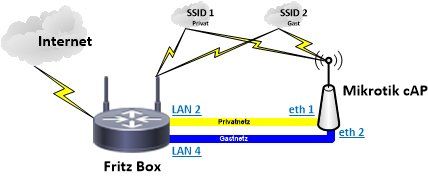

Um dieses Setup schrittweise aufzubauen, bin ich zunächst einmal so vorgegangen, dass ich versucht habe, zwei unterschiedliche IP Bereich zu "verknüpfen":

Das Setup läuft, d.h. Clients, die sich am AP anmelden, bekommen eine IP Adresse aus dem "anderen" Bereich, der im DHCP Server mfür wlan1 Interface konfiguriert ist, Internet wird durchgeleitet und kommt auch wieder zurück. So weit so gut.

Nun kommt der nächste Schritt, und da scheitere ich mit meinen Überlegungen.

Ich will nun eigentlich das WLAN Setup sozusagen "verschieben", das heißt, das wlan1 Interface soll nunmehr das "interne" LAN der FB einfach nur weitergeben, das gekapselte Gast-WLAN soll auf einen hinzugefügten virtuellen AccessPoint "verschoben" werden. Dieser virtelle AP hängt am wlan1 Interface. Internetanfragen sollen natürlich durchgehen.

ToDo:

Geht das überhaupt so? Wenn das wlan1 interface an die bridge gekoppelt ist, kann dort dann überhaupt ein weiterer virtueller Ap aufgesetzt werden mit eigenem IP Bereich und DHCP Server? Meine ersten Versuche in dieser Richtung scheiterten, da das wlan1 Interface nun als slave angesehen ist.

Und bevor ich mich weiter auf diesem Weg durchkämpfe, wollte ich doch mal fragen, ob ich evtl. auf dem Holzweg bin und es lieber auf eine andere Art versuchen sollte, z.B. einen hEX zwischen FB und cAP ac, und dann evtl. ein sauberes Setup mit VLAN für alles, was hinter dem hEX liegt.

Als Ausblick sollen hinter der FB insgesamt ca. 4 bis maximal 6 cAP ac zum Einsatz kommen, alle werden gleich konfiguriert (Thema capsman, ich weiß). Einer oder zwei von diesen cAP ac werden über einen davorliegenden cAP ac angeschlossen (an ether2), d.h. sie hängen physikalisch an einer Leitung. Das wird wahrscheinlich nochmal eine extra Herausforderung, das dann zu konfigurieren (ether2).

Ich habe natürlich auch mal das QuickSetup bemüht. Hier bekomme ich es super schnell hin, dass die wlan Interfaces das LAN, das an ether1 ankommt, einfach weiterreichen. Die Sache mit dem Gatsnetz klappt dann aber wiederum nicht, da spätestens beim DHCP Server, den ich für den virtuellen AP anlegen will, die Meldung kommt, dass das gewählte Interface als slave konfiguriert ist.

Auch deshalb vermute ich hier Fehler in meinem Konzept.

ich bin eher ein Neuling in der Netzwerktechnik, und für ein bestimmtes Projekt benötige ich ein paar grundsätzliche Denkanstöße. Natürlich helfen konkrete Anleitung auch weiter, aber ich möchte nicht nur etwas nach Anleitung einstellen, sondern es auch verstehen. Ich bin deshalb auch überhaupt nicht abgeneigt, Dinge von Grund auf zu konfigurieren. Habe mich durch die ein oder andere Anleitung hier durchgelesen, zB:

aber ich bin mir noch nicht im Klaren, ob mein Denkansatz überhaupt richtig ist und überhaupt zum Ziel führen kann, daher versuche ich mal eine Anfrage in diesem Forum.

Projekt:

- Internet kommt über eine Fritzbox ins Netz

- Diese FB stellt ein eigenes GastNetz bereit (WLAN), und über die 4 LAN Ports ein Netz, dass ich mal "internes Netz" nenne.

- an einen LAN Port der FB kommt ein cAP ac (ether1)

- der cAP ac soll:

- das "interne LAN" der FB über WLAN weitergeben und

- ein Gastnetz anbieten. Dieses Gastnetz muss nichts mit dem Gastnetz der FB zu tun haben, so dass ich mir gedacht habe, dass hier ein virtueller AP auf dem cAP erzeugt werden kann, der einen eigenen IP Bereich nutzt (mit DHCP auf dem cAP für diesen eigenen Bereich). Dieses Netzwerk wird dann fürs Internet durchgereicht an die FB.

Um dieses Setup schrittweise aufzubauen, bin ich zunächst einmal so vorgegangen, dass ich versucht habe, zwei unterschiedliche IP Bereich zu "verknüpfen":

- den cAP ac von der default config befreit

- ether1 Port eine statische IP Adresse aus dem internen Netzbereich der FB, aber außerhalb der DHCP-Range der FB gegeben

- wlan1 eine statische IP Adresse aus einem anderen Netzwerkbereich gegeben. Dies ist dann der Adressbereich, aus dem die Clients ihre Adressen zugewiesen bekommen

- Default Route 0.0.0.0/0 mit FB-Adresse als Gateway angelegt

- statische Route in der FB auf die IP Adresse des wlan1 Interfaces erstellt

- DHCP Sever auf wlan1 Interface mit gleichem Netzwerk wie die statische IP für wlan 1 Interface, lediglich DNS ist die IP der Fritzbox.

Das Setup läuft, d.h. Clients, die sich am AP anmelden, bekommen eine IP Adresse aus dem "anderen" Bereich, der im DHCP Server mfür wlan1 Interface konfiguriert ist, Internet wird durchgeleitet und kommt auch wieder zurück. So weit so gut.

Nun kommt der nächste Schritt, und da scheitere ich mit meinen Überlegungen.

Ich will nun eigentlich das WLAN Setup sozusagen "verschieben", das heißt, das wlan1 Interface soll nunmehr das "interne" LAN der FB einfach nur weitergeben, das gekapselte Gast-WLAN soll auf einen hinzugefügten virtuellen AccessPoint "verschoben" werden. Dieser virtelle AP hängt am wlan1 Interface. Internetanfragen sollen natürlich durchgehen.

ToDo:

- Ich muss eine Bridge erstellen und das wlan1 interface daran koppeln

- das wlan1 Interface benötigt nun eine IP Adresse aus dem "internen" Netz der FB (statisch oder DHCP Client ist erst mal egal)

- für den virtuellen AP gehe ich im Grund so vor wie oben unter 3., 5., und 6.

Geht das überhaupt so? Wenn das wlan1 interface an die bridge gekoppelt ist, kann dort dann überhaupt ein weiterer virtueller Ap aufgesetzt werden mit eigenem IP Bereich und DHCP Server? Meine ersten Versuche in dieser Richtung scheiterten, da das wlan1 Interface nun als slave angesehen ist.

Und bevor ich mich weiter auf diesem Weg durchkämpfe, wollte ich doch mal fragen, ob ich evtl. auf dem Holzweg bin und es lieber auf eine andere Art versuchen sollte, z.B. einen hEX zwischen FB und cAP ac, und dann evtl. ein sauberes Setup mit VLAN für alles, was hinter dem hEX liegt.

Als Ausblick sollen hinter der FB insgesamt ca. 4 bis maximal 6 cAP ac zum Einsatz kommen, alle werden gleich konfiguriert (Thema capsman, ich weiß). Einer oder zwei von diesen cAP ac werden über einen davorliegenden cAP ac angeschlossen (an ether2), d.h. sie hängen physikalisch an einer Leitung. Das wird wahrscheinlich nochmal eine extra Herausforderung, das dann zu konfigurieren (ether2).

Ich habe natürlich auch mal das QuickSetup bemüht. Hier bekomme ich es super schnell hin, dass die wlan Interfaces das LAN, das an ether1 ankommt, einfach weiterreichen. Die Sache mit dem Gatsnetz klappt dann aber wiederum nicht, da spätestens beim DHCP Server, den ich für den virtuellen AP anlegen will, die Meldung kommt, dass das gewählte Interface als slave konfiguriert ist.

Auch deshalb vermute ich hier Fehler in meinem Konzept.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 665299

Url: https://administrator.de/forum/mikrotik-cap-ac-mit-virtuellem-ap-hinter-fritzbox-665299.html

Ausgedruckt am: 29.07.2025 um 03:07 Uhr

29 Kommentare

Neuester Kommentar

Geht das überhaupt so? Wenn das wlan1 interface an die bridge gekoppelt ist,

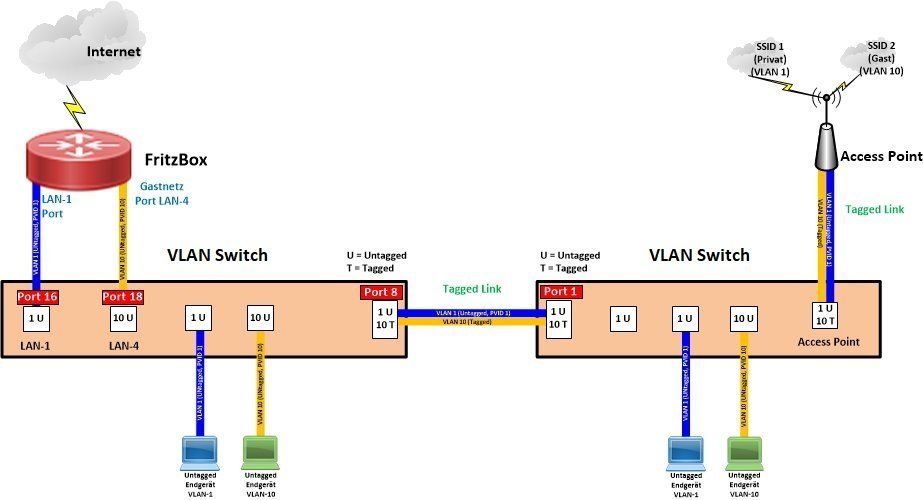

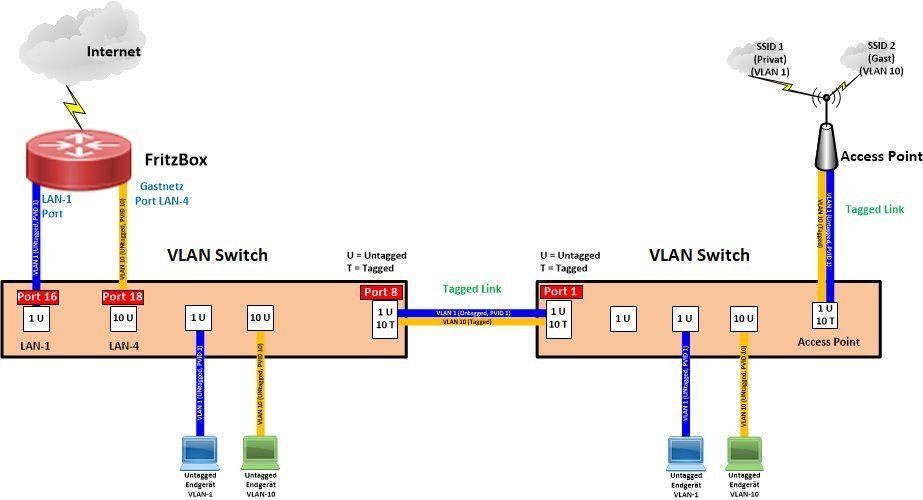

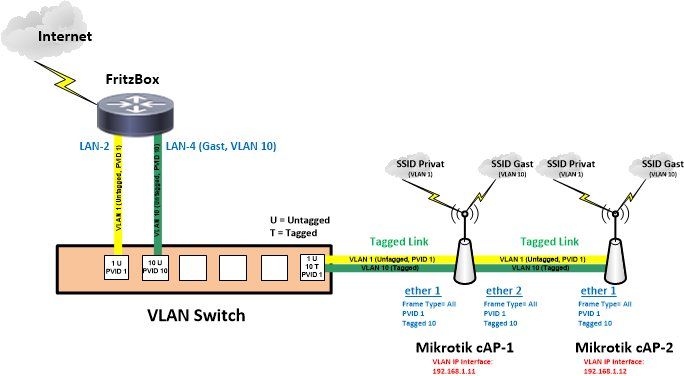

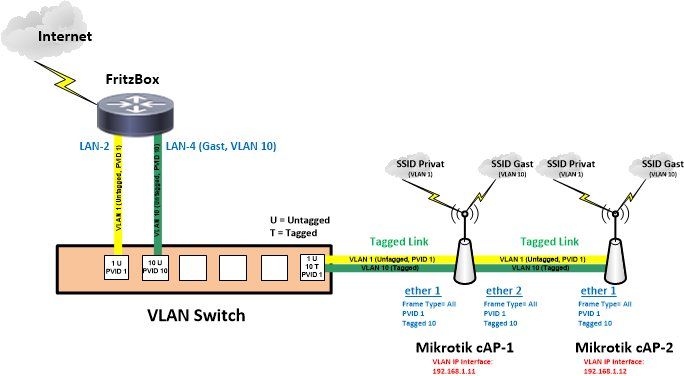

Ja, das geht natürlich so. Das ist dann eine ganz normale MSSID Konfig wie sie auch im obigen VLAN Tutorial beschrieben ist. MSSIDs arbeiten normalerweise mit VLAN Tags. Die virtuelle SSID wird dann einem VLAN Tag zugeordnet und ein VLAN Switch trennt dann wieder den Traffic. Das folgende Prinzipbild zeigt dir wie sowas aussieht z.B. mit einem FritzBox Gastnetz:

amazon.de/TP-Link-TL-SG105E-Unmanaged-Metallgeh%C3%A4use-Lifetim ...

Wenn du aber nur 2 MSSIDs hast kannst du das aber auch ohne VLAN Switch lösen, denn der cAP ac stellt dir ja 2 Ethernet Ports zur Verfügung.

Die Vorgehensweise ist dann ganz einfach:

- Definiere 2 Bridges auf dem MT

- Erzeuge je 2 virtuelle APs einen an das 2,4 Ghz Radio gebunden und den anderen ans 5 Ghz Radio

- Bridge 1 hat als Member Port den ether 1 Port und die 2 physischen wlan 1 und 2 Ports (2,4 und 5 Ghz Radio)

- Bridge 2 hat als Member Port den ether 2 Port und die 2 virtuellen wlan 1 und 2 Ports (2,4 und 5 Ghz Radio)

- Den DHCP Client nur auf das Bridge 1 Interface legen. (So zieht sich der cAP automatisch eine Management IP von der FritzBox und kannst du später fest an die Mac Adresse binden im Fritz DHCP Server damit die AP Mgmt. IP immer fest ist.)

Diese Konfig rennt dann auch ohne VLAN Switch aber du musst dann eben 2 Strippen stecken und es geht für maximal 2 SSIDs, mehr nicht.

Vorteil ist auch das das Privat- und Gastnetz der FritzBox gleich ist mit den beiden WLAN auf dem MT. Du nutzt also aktiv beide APs. Hier solltest du dann identische SSIDs verwenden auf FB und MT damit das Client Roaming sauber klappt. Aber natürlich unterschiedliche WLAN Kanäle mit einem Mindestabstand von 4 Kanälen.

Das Egebnis sähe dann so aus:

jetzt weiß ich grad nicht - ist "kommentieren" die richtige Art, darauf zu antworten?

Nein falsch. "Brieftauben schicken" wäre richtig gewesen ! Keine Sorge, alles gut.

Ohne einen VLAN Switch müssen also zwei Leitungen an den cAp ac gehen, was hieße, ich müsste noch mal was nachziehen.

Ja, wie willst du denn sonst 2 physisch vollkommen getrennte Netzwerke handhaben wenn du kein VLAN hast ? Da bleibt dann eben nur pro Netz ne extra Strippe ziehen.dass ein weiterer cAP ac an den ether2 des ersten cAP angesteckt wird, um eben nur eine physische Leitung zu nutzen.

Dann hast du keinerlei Chance das ohne VLANs zu lösen ! Du brauchst dann zwingend einen kleinen VLAN Switch. Siehe oben. Mit 20 Euronen bist du dabei ! komme ich um einen VLAN SW nicht mehr herum, weil ich ja nur nur "eine" Strippe nutzen kann...Richtig?

Richtig !Es würde auch ein eigenes Netz genügen

Gut, dann wirds aber kinderleicht und du kannst die Klimmzüge von oben vergessen....- Default Konfig löschen und rebooten

- Bridge erstellen

- WLAN 1 und 2 Interfaces (2,4 und 5 GHz) richtig customizen mit Ländercode, AP Mode, Frequenz, Bandbreite etc

- wlan1, wlan2 und ether1 Interface als Member Port der Bridge zufügen

- IP DHCP Client auf das Bridging Interface legen damit der AP eine IP bekommt

- Fertisch

Und steht auch alles so im Tutorial was du ja angeblich gelesen hast ?!

Und da sehe ich dann doch das Setup mittels VLAN als einzigste Lösung an

Ja, da hast du natürlich Recht ! Dann geht das einzig nur über die VLAN Lösung mit einem kleinen 20 Euro VLAN Switch. (Siehe oben)aber als Laie in diesem Fachbereich muss ich Tutorials oft sogar mehrfach lesen

Das muss jeder nicht KFZ Mechaniker auch wenn er die Glühbirnen am Auto wechseln will... und möglicherweise trotzdem noch Fragen stellen

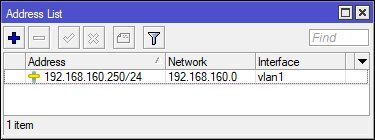

Immer gerne ! 😉bridge-vlan eine IP Adresse aus einem "anderen Bereich" gegeben

Falsch ! Solltest du besser NICHT machen, denn damit ermöglichst du den Gästen Management Zugriff auf den AP, ein absol,utes NoGo und keine wirklich gute Idee ! IP weglassen und rein nur auf der Bridge die im privaten WLAN ist. Das reicht für den Management Zugriff.Ein AP arbeitet immer nur als Layer 2 Bridge. Solltest du als Netzwerker eigentlich wissen. IP Adressen sind dafür unnötig und rein nur fürs Management relevant !

virtuelles Interface wlan_gast1 der bridge-vlan als Port zugeordnet

Zwar richtig insgesamt aber fehlerhaft, denn so hast du den Gästen nur ein Zugang im völlig überfüllten 2,4 Ghz Bereich gegegen aber den 5 Ghz Bereich nicht abgedeckt was schlecht ist. Du musst also auch auf dem wlan2 Interface noch einen virtuellen AP erzeigen und den auch der bridge-vlan Bridge zuordnen. Dann haben die Gäste auch 5 Ghz.Kosmetischer Tip: Die Bridges solltest du vom Namen besser kennzeichnen um sie eindeutiger unterscheiden zu können.

Dein Design ist technisch richtig hat aber insgesamt einen gravierenden Sicherheitsnachteil der fatal enden kann für dich und deine persönlichen Daten bzw. Endgeräte im Netz:

Der Gast AP arbeitet im Routing Modus. Das Gast IP Netzwerk wird so über dein privates IP Netz ins Internet geroutet. Sprich Gäste haben vollen ungeschützten Zugriff auf alle deine Endgeräte im privaten IP Netz. Du hast quasi per WLAN genau das Netz umgesetzt was hier im Routing_Tutotial beschrieben ist.

IP technisch zwar korrekt aber Sicherheits technisch der absolute Super GAU.

Da solltest du besser nochmals in dich gehen und dich fragen ob du das so in die Luft bringen willst ?! Da sind Angriffe auf deine privaten Endgeräte sicher vorprogrammiert !

Du hast nur 2 Optionen:

- Option 1: Wie oben beschrieben ohne VLAN Switch: Mit 2 Bridges aber Gast und Privates auf unterschiedliche Kupfer Interfaces ether1 und ether2 legen. Das FritzBox Gastnetz auf LAN4 Port legen und dort die ether2 Bridge mit den virtuellen Gast APs betreiben. Privat Bride dann via ether1 in eins der lokalen LAN Interfaces der FBV

- Option 2 mit einem VLAN Switch und Privat und Gast über VLANs trennen.

Den zusätzlichen Router im VLAN Tutorial kannst du ignorieren. Statische Routen benötigst du nicht, da du ja keinerlei Router Setup hast. Das ist für dich alles nicht relevant, denn du arbeitest ja in einem einfachen und simplen Layer 2 Setup. Den hEX Router benötigst du also NICHT.

Dein Setup sieht dann so aus:

Die ToDos sind dann also recht simpel und schnell gemacht:

Die ToDos sind dann also recht simpel und schnell gemacht:

Dein Setup sieht dann so aus:

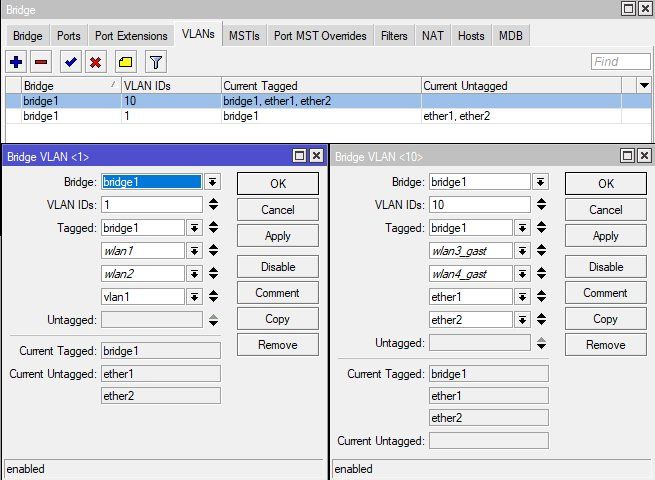

- VLAN Bridge anlegen

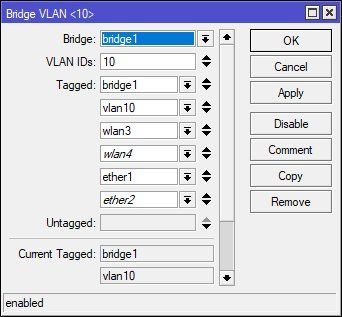

- VLAN 10 fürs Gast anlegen

- VLAN 1 IP Interface anlegen und IPs statisch oder per DHCP (Client) auf das Interface legen (nur Management !)

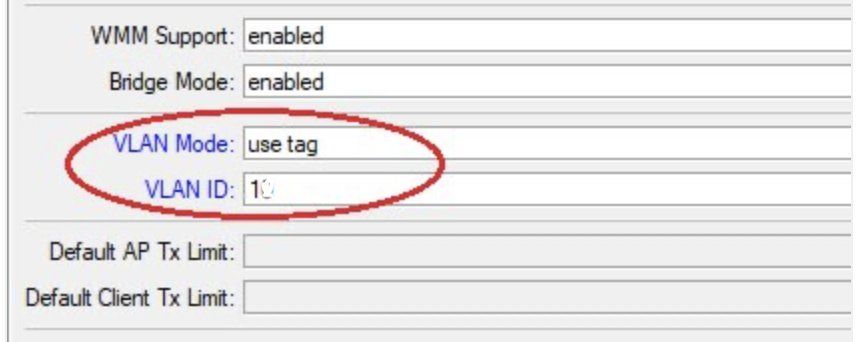

- wlan 1 und 2 Interface mit dem WLAN Parametern setzen und an vlan 1 binden

- Virtuellen AP an wlan1 und wlan2 erzeugen und diese beiden virtuellen APs (Gast) ans VLAN 10 binden

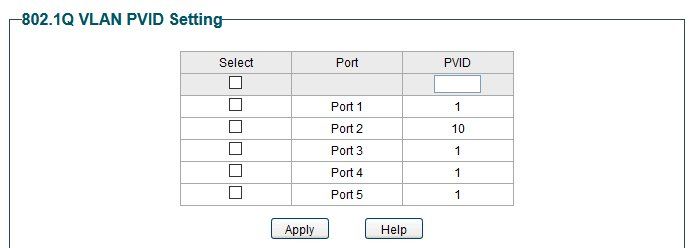

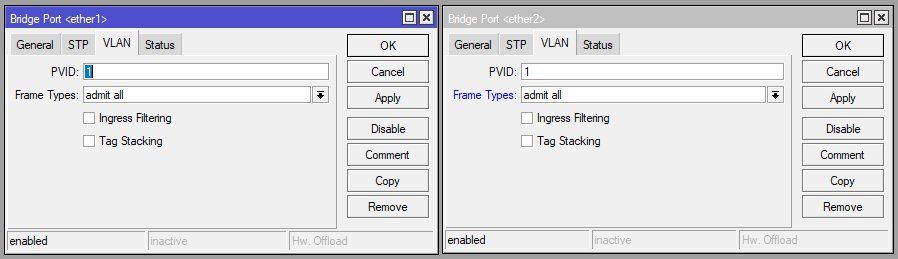

- ether1 und ether 2 auf PVID 1 setzen und Tagged auf VLAN 10

- ether1 an VLAN Switch anschliessen, ether2 mit ether1 des 2ten cAPs verbinden

- Fertisch !

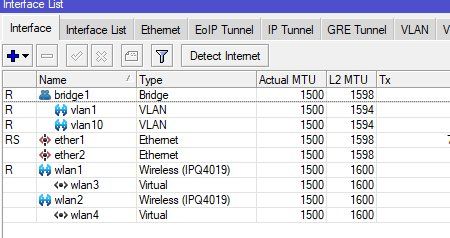

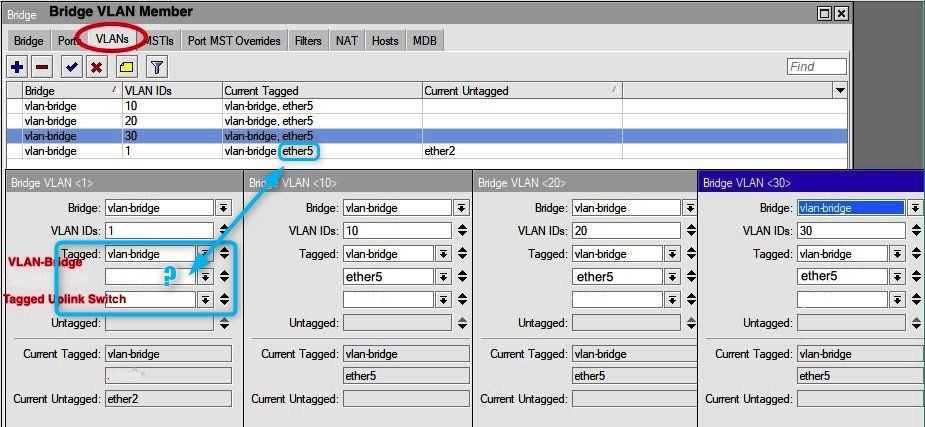

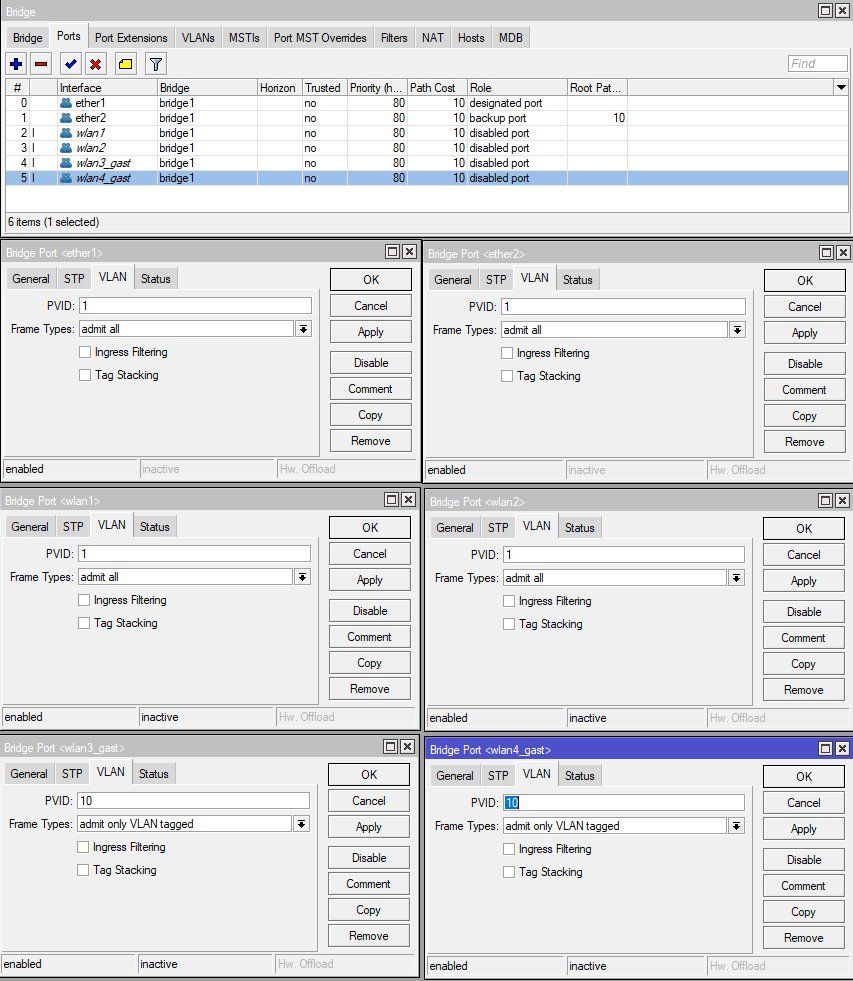

das sind also beides VLAN-Interfaces, die an die Bridge gebunden sind. Hab ich angelegt.

Nein, das ist falsch. Du benötigst nur ein einziges VLAN Interface und zwar einzig nur das was die Management IP Adresse bindet. Wenn VLAN 10 dein Gastnetz ist dann nur ein VLAN 1 Interface mit IP anlegen wie oben. Kein VLAN 10 Interface. Der AP arbeitet nachher rein nur im Layer 2 und VLAN 10 muss nur in der VLAN Bridge definiert sein, NICHT als Interface !Bedeutet das, dem WLAN-Interface Tags zu geben

Ja, richtig.

aber wie ans VLAN10? Doch auch nur, in dem ich den VLAN-Mode setz und das Tag 10 setze.

Bingo ! Eigentlich doch ganz logisch, oder ? Der Traffic bekommt den Tag 10ether1 ist der physische Trunk-Port des cAP. Da kommt alles an, getagged und ungetagged.

Richtig ! Kommt nicht nur an sondern geht auch so weg ! Beim ersten AP gilt das übrigens auch für ether2 !An die Bridge-Ports "angeschlossen" sind: VLAN1 und VLAN10 Die lauschen auf ihre getaggten Pakete.

Jein ! Nur VLAN 1. Aber VLAN 1 lauscht auch rein nur auf Management Pakete. Ansonsten reicht die VLAN Bridge all diese Pakete die NICHT fürs Management bestimmt sind einfach nur im Layer 2 weiter. Logisch, denn sie ist ja ne Bridge ! Und dann, wie gehts dann weiter?

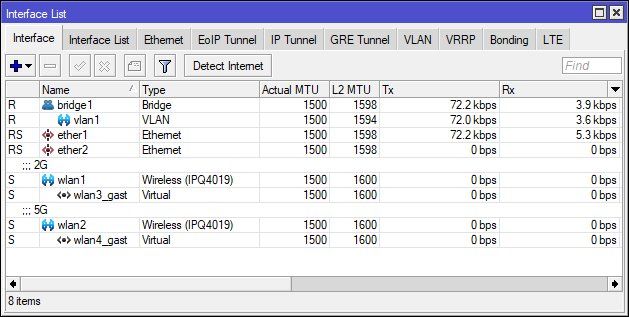

Alle VLAN 1 getaggten Pakete gehen an die Radios die ans VLAN 1 gebunden sind und alle VLAN 10 getaggten Pakete an die Radios die fürs VLAN 10 (Gast) sind. Analog beim ersten AP nicht nur an dei Radios sondern auch an ether2 zum zweiten AP denn der muss diesen Traffic ja auch haben. Auch doch ganz einfach und logisch...oder ?Ach so, so sieht meine Interface Liste gerade aus:

Wie gesagt...VLAN 10 ist da falsch und sollte dringenst entfernt werden !Der Rest ist aber perfectly OK.

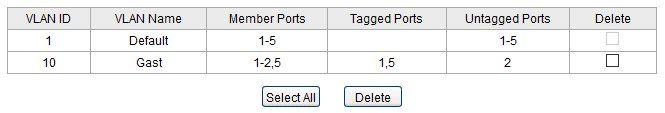

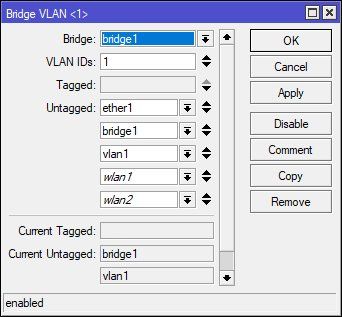

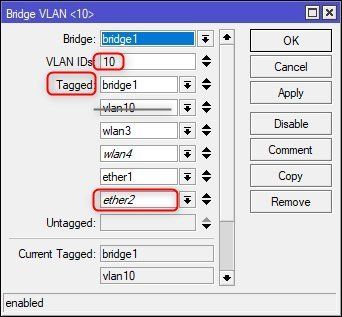

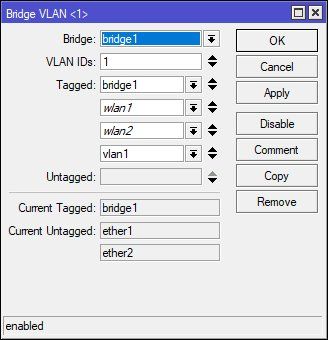

die VLAN Liste in der Bridge richtig anzulegen. Das habe ich dann so gemacht:

Das ist falsch fürs VLAN 1Die untagged Interfaces muss man generell nicht eintragen. Auch vollkommen falsch ist die Bridge und das VLAN Mgmt. Interface sowei die WLANs untagged einzutragen, da die immer getagged sind ! Du hast sie doch vorab an die VLAN Tags gebunden !!! Wieso also dann falsch als UNtagged ???

Dort stehen also unter Tagged lediglich die Interfaces "bridge1" "wlan1und2" und "vlan1" ! Mehr nicht. ether1 ist durch die PVID 1 untagged.

Bei VLAN 10 hast du das richtig gemacht mit Ausnahme des falschen VLAN 10 Interface was vollständig entfernt werden sollte !

Clients im privaten Netz haben aber nichts bekommen, auch keine IP Adresse.

Logisch durch deine völlig falsche VLAN 1 Bridge Konfig !Wenn du zum Schluss dan noch das VLAN 1 Interface (und das vlan 10 sowieso) aus den Bridge Memberports austrägst wäre alles perfekt. Ist zwar nicht zwingend aber kosmetisch korrekter.

Der zweite cAP hinter dem ersten sendet zwar, aber die Clients bekommen keine IP Adresse.

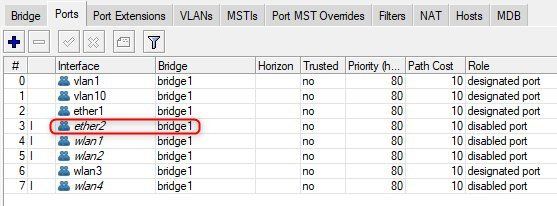

Das zeigt das du den ether1 LAN Port falsch konfiguriert hast.Es ist auch so, dass ich den zweiten cAP in der Winbox garnicht sehe

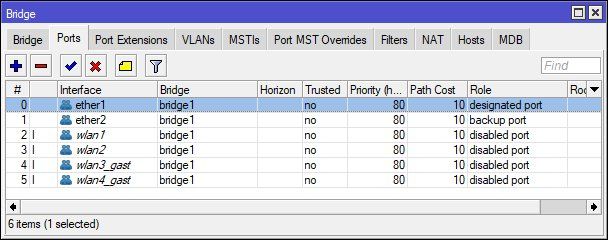

Bestätigt die o.a. Befürchtung das dein VLAN 1 nicht an die Kupferports weitergereicht wird. Sehr wahrscheinlich hast du vergessen ether2 a,s Bridge Member einzutragen und mit VLAN 10 zu taggen ?!Man kann das Elend in der Konfig schon sehen...

Dort hast du das Interface ether2 fälschlicherweise als tagged eingetragen im VLAN 1 !!!

Das ist natürlich tödlich, denn so gibt er das VLAN 1 tagged weiter an den cAP2 der das VLAN 1 aber untagged am ether1 Port erwartet (PVID 1) !

Logisch das dann cAP2 keine IP Adresse gekommen kann und IP und Management seitig unereichbar bleibt !

Diese Banalität hätte dir aber auch selber auffallen müssen !

Im Grunde ist es doch ganz einfach. Du kannst in der WinBox über Files die Konfig des ersten cAP sichern und damit den 2ten cAP klonen. Beide APs nutzen doch absolut die gleiche Konfig !!!

Das einzige was du machen musst ist die WLAN Interfaces 1 und 2 auf 2 unterschiedliche Kanäle legen (mindestens 5 Funkkanäle Abstand !)

Fertisch.

Das VLAN 1 Interface hast du ja wohl hoffentlich auf "DHCP Client" gelegt so das sich die APs immer selber eine IP via DHCP von der FritzBox ziehen.

Wo wird da was angelegt bzw. gesetzt.

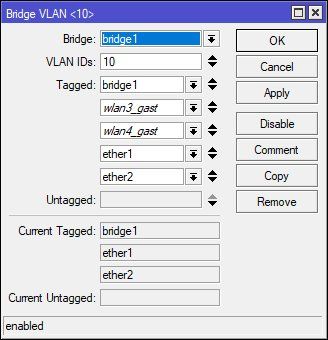

Die PVID wird in dem Bridge Memberports gesetzt ! ether1 und 2 haben beide die PVID 1Das Tagging von VLAN 10 wird im Bridge VLAN settimng gesetzt. Dort sollte unter tagged Interfaces "bridge1, ether1, ether2" stehen. Mehr nicht

ether2 muss zwingend als Tagged Interface im VLAN 1 entfernt werden ! Im Bridge VLAN 1 Settings steht nur bridge1, vlan1" unter Tagged !

Korrigiere das dann kommt das sofort zum Fliegen !

Wenn der erste cAP doch funktioniert, bedeutet das für mich, dass der ether1 auch richtig konfiguriert ist

Das ist wohl wahr aber völlig irrelevant, denn es geht ja allein um den 2ten cAP und das der eben keine Daten über die ether2 Schnittstelle vom cAP 1 weitergreicht bekommt.Und oben kannst du ja auch sehen das dein ether2 falsch konfiguriert wurde !! cAP 1 fungiert ja quasi als VLAN Switch für cAP2. Wenn das nicht klappt, bekommt caP2 keinen daten was bei dir der Fall ist/war das ether2 vlan1 tagged, cAP2 es aber untagged erwartet ! Eigentlich eine klare Sache...

Es geht also NICHT um ether1 wie du fälschlicherweise annimmst sondern rein nur um die falsche Konfig von ether2. Der Thread sagt oben auch klar ether2. Keine Ahnung wie du auf ether1 kommst von dem nie die Rede war ! Aber egal...

Ether1 und 2 brauchen PVID=1 und FrameTypes=admit all in der Bridge Konfig.

Das ist doch richtig. Wo soll da der Fehler sein?

Nein, ist es nicht ! Siehe deinen Konfig Auszug oben !! Dort steht:add bridge=bridge1 tagged=bridge1,wlan1,wlan2,vlan1,ether2 vlan-ids=1

Port ether2 ist also tagged im Bridge VLAN Setup unter VLAN1 eingetragen, was falsch ist !

Hast du ja mittlerweile behoben also Schwamm drüber und vergessen...

Die WLAN Interfaces müssen da doch auch mit rein: Bridge VLAN10: wlan3_gast und wlan4_gast

Richtig !! Gleiches natürlich für VLAN 1.Sorry, hab ich im Eifer des Gefechts vergessen !! Shame on me...

Ansonsten ist deine Konfig jetzt absolut sauber und korrekt.

Macs werden beim Klonen der Konfig natürlich NICHT überschrieben !

Wenn du die cAP Kaskade auf deine FB klemmst kannst du von einem Rechner im LAN beide VLAN 1 IPs des cAP1 und 2 pingen ??

Ich denke, ich werde jeden cAP nochmal einzeln genau so aufsetzen, separat und getrennt voneinander.

Das ist eine gute Idee !Konfiguriere deren ether1 und 2 Ports identisch also PVID 1 und beide tagged im VLAN 10, dann kannst du sie egal wie immer in eine Kette hängen.

Wenn beide APs einzeln funktionieren, funktionieren sie auch in der Kette.

Achte auf unterschiedliche Funkkanäle und ob sie auf denen auch senden siehst du mit einem freien WLAN Scanner wie:

nirsoft.net/utils/wifi_information_view.html

Darf ich dich noch was fragen?

Da musst du den Forenbetreiber @Frank fragen... 😉mit dem Zugriff per VPN auf das "interne" Netz festgestellt

WAS für ein VPN ?? Das der FritzBox ??der hier das Gastnetz nicht sauber vom internen Netz trennt.

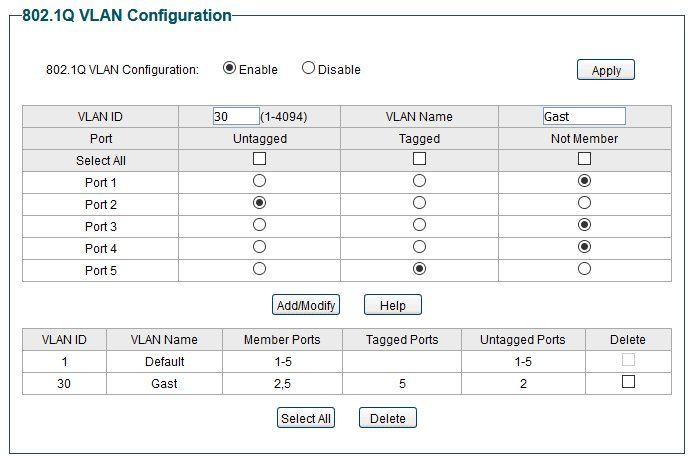

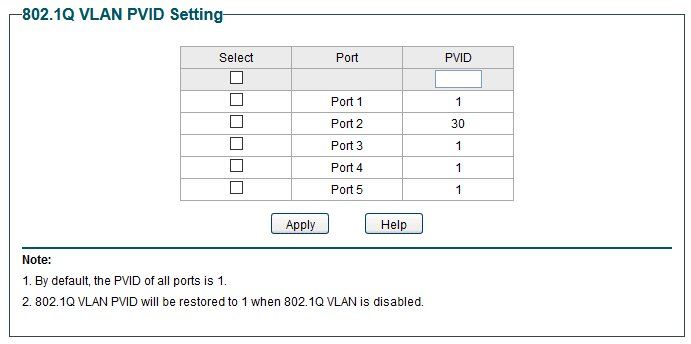

Da hast du Recht wenn du einen der beiden Links an Port 1 oder 2 trennst. Auch dürfte die Management IP Adresse des VLAN Switches niemals am LAN Port 4 der FritzBox auftauchen. Das wäre bei richtiger Konfig technisch unmöglich, denn dessen Mgmt IP ist fest ans VLAN 1 gebunden.dass es in meinem Fall nicht möglich ist, zwischen VLAN Switch und Fritzbox noch andere nicht gemanagte Switches zu haben.

Nein, das wäre Unsinn weil das technisch aus Standard Sicht nie ein Problem ist.Was dort allerdings passieren kann ist das Problem das einer der Switches kein Auto MDI-X supportet !

de.wikipedia.org/wiki/Medium_Dependent_Interface

Alle Verbindungen zw. den (Switch) LAN Ports der FB zu den Sw 1 und 2 und von den wiederum auf den VLAN Switch erzwingen sauberes MDI-X. Wenn das schief läuft kann es zu einem Autonegotiation Error kommen in Bezug auf Speed oder Duplex Mismatch. Besonders letzteres resultiert dann in erhöhte Collision Raten am Port was dann letztendlich solche Effekte hat wie du sie siehst.

Du solltest also hier testweise mal mit sog. Crossover Adaptern oder Crossover Kabel diese Verbindungen testweise realisieren.

Gegen diese Theorie spricht aber das sowie du nur ein Kabel also Port 1 oder 2 trennst alles sauber rennt. Hättest du ein Autonegotiation Problem würde das auch immer für den weiter aktiven Link bestehen bleiben.

Bleibt also doch der VLAN Switch in Verdacht der nicht sauber trennt was er eigentlich zwingend sollte....

2 Fragen:

- Kannst du in den VLAN 1 Setings den Port 2 explizit als "Not Member" fürs VLAN 1 setzen ?

- Hast du das proprietäre VLAN Verfahren deaktiviert ?

Aktuellste Switch Firmware geflasht ?

Da melde ich mich wieder. Irgendwie denke ich, dass es das ist. Hoffe ich!

Habs gerade mal auf einem 105er nachgestellt hier und in der Tat. Damit ist dann alles vollständig isoliert.Gruselig das man das noch zusätzlich machen muss ist aber bei dieser billigen Chinesen Hardware leider nicht unüblich und sollte man immer auf dem Radar haben !!!