Mikrotik CAPMAN WLAN Client authentification

Hallo,

ich möchte den CAPSMAN so konfigurieren, dass er den WLAN Endgeräten, abhängig von seiner MAC, ein bestimmtes VLAN zuweist.

Aktuell spanne ich über die CAPs diverse VLANS mit unterschiedlichen SSIDs auf. Künftig soll es nur eine SSID geben, die Authentifizierung erfolgt mittels RADIUS, aktuell auf einem Cisco SG350x.

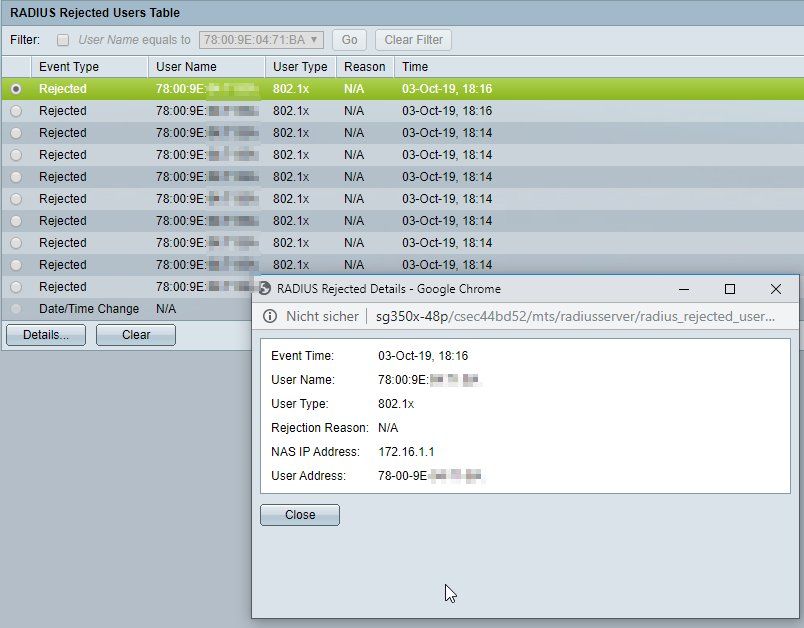

Auf dem RADIUS habe ich folgendes konfiguriert:

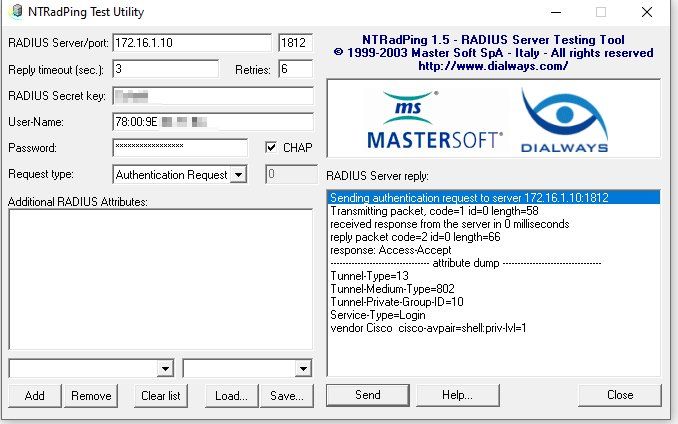

Über das Testtool antwortet der RADIUS Server auch:.

Auf dem Miktotik habe ich:

im CAPSMAN:

Unter einer separaten SSID wird das Netzt bereitgestellt.

Der User verbindet sich mit dem WLAN und bekommt das DEFAULT VLAN zugewiesen, nicht dass, was im RADIUS konfiguriert ist.

Ich sehe überhaupt nicht, dass der RADIUS Client am Mikrotik irgendwie arbeitet. Man kann im Log nichts sehen, und auf dem Radius Server ist auch nichts zu erkennen, dass es fehlerhafte Anfragen gibt. Was tun?

Danke.

ich möchte den CAPSMAN so konfigurieren, dass er den WLAN Endgeräten, abhängig von seiner MAC, ein bestimmtes VLAN zuweist.

Aktuell spanne ich über die CAPs diverse VLANS mit unterschiedlichen SSIDs auf. Künftig soll es nur eine SSID geben, die Authentifizierung erfolgt mittels RADIUS, aktuell auf einem Cisco SG350x.

Auf dem RADIUS habe ich folgendes konfiguriert:

- NAS: die IP des Mikrotik-Routers auf dem der RADIUS Client läuft

- USER: der WLAN User mit MAC-Adresse und Passwort.

Über das Testtool antwortet der RADIUS Server auch:.

Auf dem Miktotik habe ich:

- den RADIUS konfiguriert

- unter System, Users, AAA: die Radius Authentifizierung zugelassen

im CAPSMAN:

- unter AAA, MACMode: User+Passwort zugelassen

- Datapath: Bridge konfiguriert +VLAN-Tag: useTag

- Security: AutheticationType, WPA2EAP; Encryption aes; Passphrase <geheim>; EAPMethods: passthrough

Unter einer separaten SSID wird das Netzt bereitgestellt.

Der User verbindet sich mit dem WLAN und bekommt das DEFAULT VLAN zugewiesen, nicht dass, was im RADIUS konfiguriert ist.

Ich sehe überhaupt nicht, dass der RADIUS Client am Mikrotik irgendwie arbeitet. Man kann im Log nichts sehen, und auf dem Radius Server ist auch nichts zu erkennen, dass es fehlerhafte Anfragen gibt. Was tun?

Danke.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 501158

Url: https://administrator.de/forum/mikrotik-capman-wlan-client-authentification-501158.html

Ausgedruckt am: 12.07.2025 um 22:07 Uhr

7 Kommentare

Neuester Kommentar

Du musst mal mit dem Wireshark mitsniffern warum der Radius Request rejected wird. Das Log ist da leider etwas einsilbig so das man die Ursache nicht kennt.

Das ist leider immer so bei embeddeten Servern die dann keinerlei Debugging Option bieten.

Ganz häufig ist das die Schreibweise der Mac Adresse. Manchmal erwartet der Server 00:12:34 also Doppelpunkte und im Request stehen aber Punkte oder Bindestriche. Sowas führt dann natürlich zur Ablehnung der Clients.

Das ist leider immer so bei embeddeten Servern die dann keinerlei Debugging Option bieten.

Ganz häufig ist das die Schreibweise der Mac Adresse. Manchmal erwartet der Server 00:12:34 also Doppelpunkte und im Request stehen aber Punkte oder Bindestriche. Sowas führt dann natürlich zur Ablehnung der Clients.

Der Radius muss natürlich die entsprechenden Attribute an den Mikrotik zurückliefern

Bei Mikrotik heißt das Attribut für die VLAN Zuordnung

Mikrotik-Wireless-VLANID

Wie das alles konfiguriert wird steht in folgender Anleitung

google.de/url?sa=t&source=web&rct=j&url=https://mum. ...

Und hier die Übersicht der Attribute:

wiki.mikrotik.com/wiki/Manual:RADIUS_Client#Supported_RADIUS_Att ...

Bei Mikrotik heißt das Attribut für die VLAN Zuordnung

Mikrotik-Wireless-VLANID

Wie das alles konfiguriert wird steht in folgender Anleitung

google.de/url?sa=t&source=web&rct=j&url=https://mum. ...

Und hier die Übersicht der Attribute:

wiki.mikrotik.com/wiki/Manual:RADIUS_Client#Supported_RADIUS_Att ...

Zitat von @Spartacus:

Ich denke, er konfiguriert in seiner Anleitung den Server und nicht den Client....

Beide Seiten! Der Server ist nur eine Beispiel-Gegenstelle.Ich denke, er konfiguriert in seiner Anleitung den Server und nicht den Client....

Die Grundlegende Config geht daraus aber eindeutig hervor.

RADIUS auf dem Cisco, kann hier offenbar nicht richtig antworten.

Wenn sich die Attribute nicht anpassen lassen ist er nicht geeignet.Ein Freeradius auf nem Raspi, ner VM oder ner pfSense und ab geht die Luzi!

Zitat von @Spartacus:

Hier steht wie's geht- SQL Conenctor für FreeRadius zur mySQL- DB auf Qnap

vpsserver.com/community/tutorials/10/setup-and-configuration-of- ...

Den Abschnitt zur Installation des mySQL kannst du überspringen, hier ist ja nur die Config des Radius zur Benutzung der mySQL DB von Belang.

Ich habe aktuell weder Ahnung von RADIUS, noch von mySQL aber schauen wir mal!

Einmal ist immer das erste Mal 😉. Vernünftig in das Thema einlesen und schon sind die Kopfschmerzen weg.