Mikrotik hAPac VLAN und MGMT

Hallo liebes Forum,

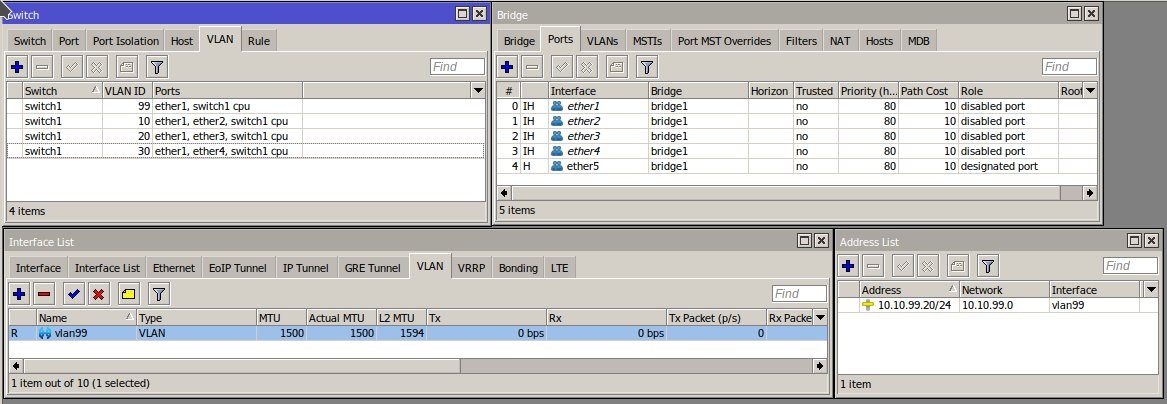

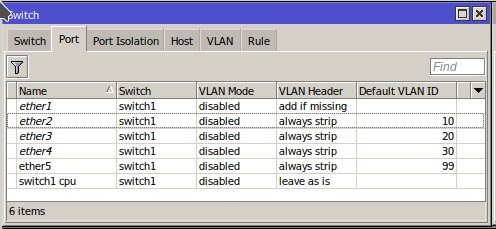

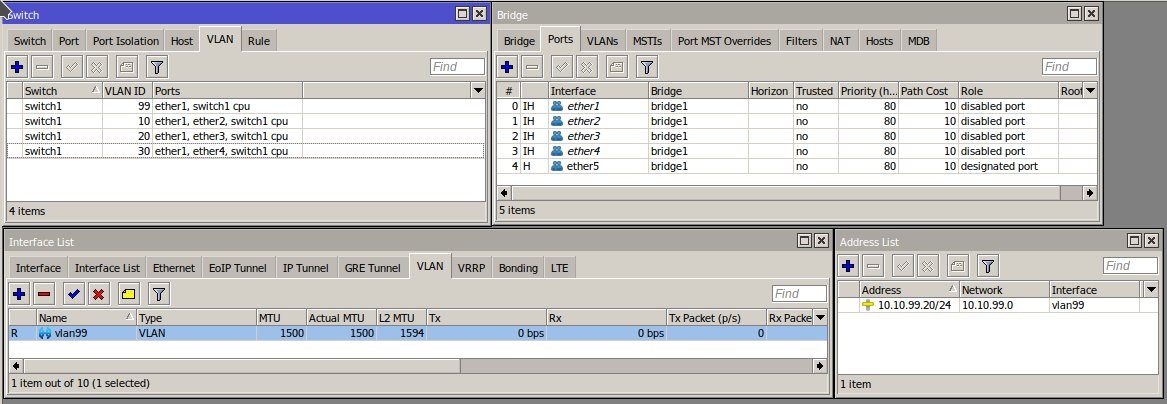

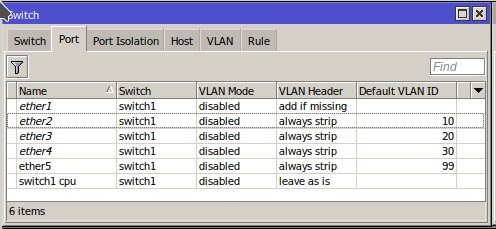

ich versuche gerade VLANs bei einem hAPac einzurichten. Leider verliere ich jedes Mal die Verbindunge, wenn ich in den VLAN-mode: secure wechsele und ich kann den Fehler nicht finden. Also hier zum soll:

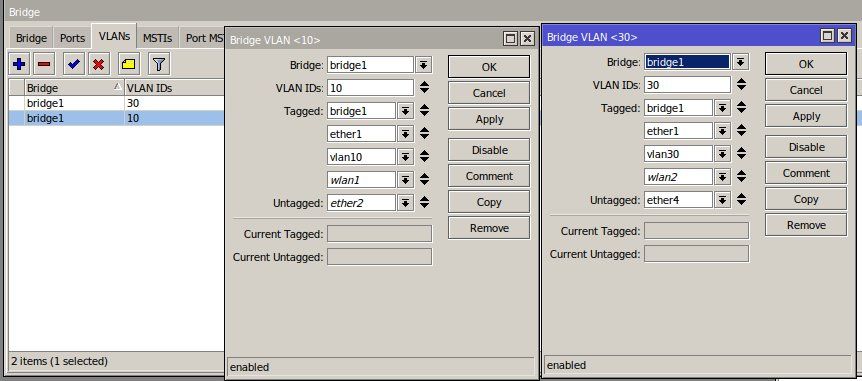

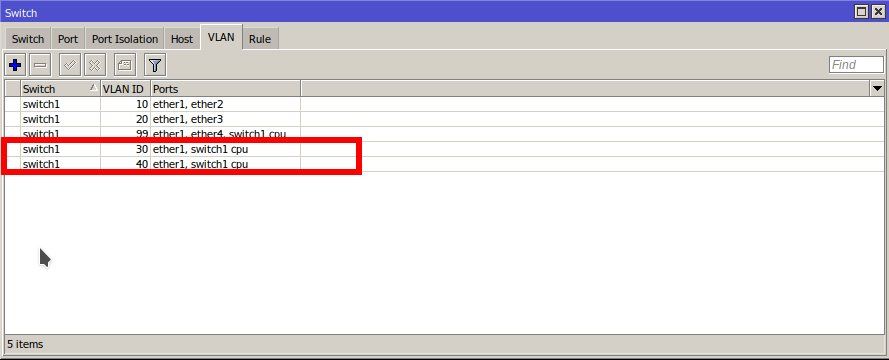

VLAN 99 ist MGMT

Port1: TRUNK -> VLAN 10,20,30,99

Port2: VLAN10

Port3: VLAN20

Port4: VLAN30

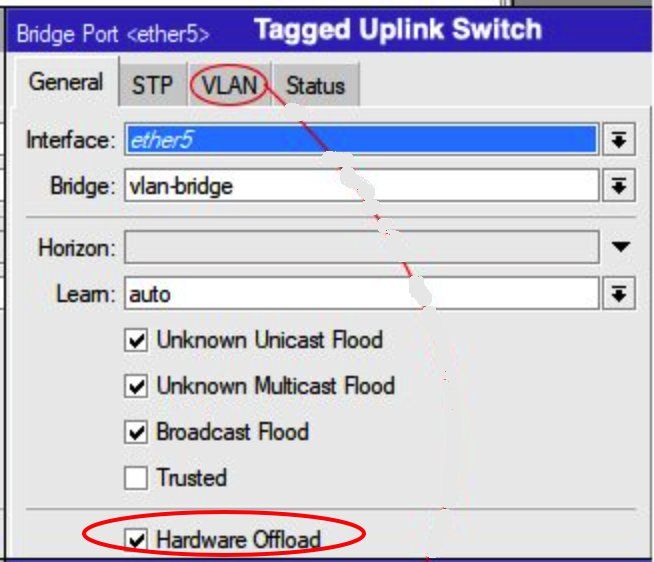

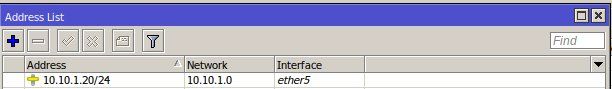

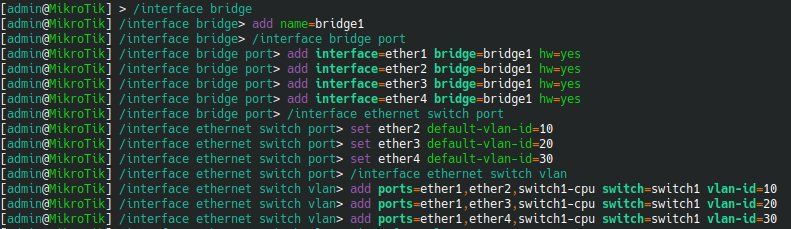

MGMT soll also über den TRUNK erreichbar sein. Hier meine Einstellungen:

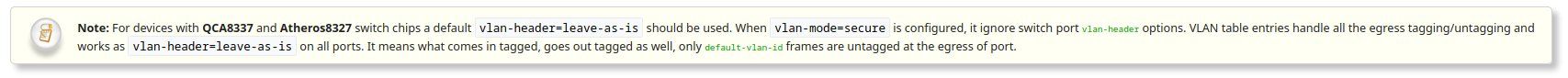

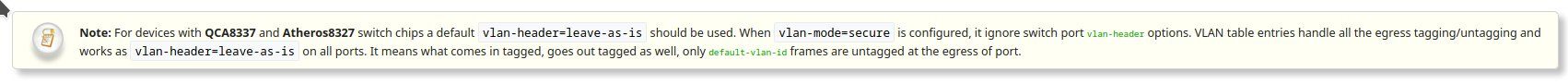

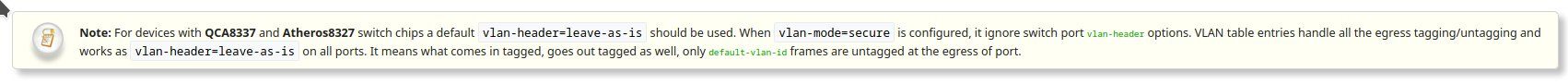

VLAN-header=lease-as-is habe ich auch schon probiert, da es hier im Forum für den Switch-Chip vom hapac steht. Das hat auch nicht funktioniert:

Diese Anleitungen habe ich beachtet:

wiki.mikrotik.com/wiki/Manual:Switch_Chip_Features#VLAN_Example_ ...

wiki.mikrotik.com/wiki/Manual:Switch_Chip_Features#Tagged

Was mache ich falsch?

VG Wapitifass

ich versuche gerade VLANs bei einem hAPac einzurichten. Leider verliere ich jedes Mal die Verbindunge, wenn ich in den VLAN-mode: secure wechsele und ich kann den Fehler nicht finden. Also hier zum soll:

VLAN 99 ist MGMT

Port1: TRUNK -> VLAN 10,20,30,99

Port2: VLAN10

Port3: VLAN20

Port4: VLAN30

MGMT soll also über den TRUNK erreichbar sein. Hier meine Einstellungen:

VLAN-header=lease-as-is habe ich auch schon probiert, da es hier im Forum für den Switch-Chip vom hapac steht. Das hat auch nicht funktioniert:

Diese Anleitungen habe ich beachtet:

wiki.mikrotik.com/wiki/Manual:Switch_Chip_Features#VLAN_Example_ ...

wiki.mikrotik.com/wiki/Manual:Switch_Chip_Features#Tagged

Was mache ich falsch?

VG Wapitifass

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 625151

Url: https://administrator.de/forum/mikrotik-hapac-vlan-und-mgmt-625151.html

Ausgedruckt am: 13.07.2025 um 11:07 Uhr

10 Kommentare

Neuester Kommentar

Leider verliere ich jedes Mal die Verbindunge,

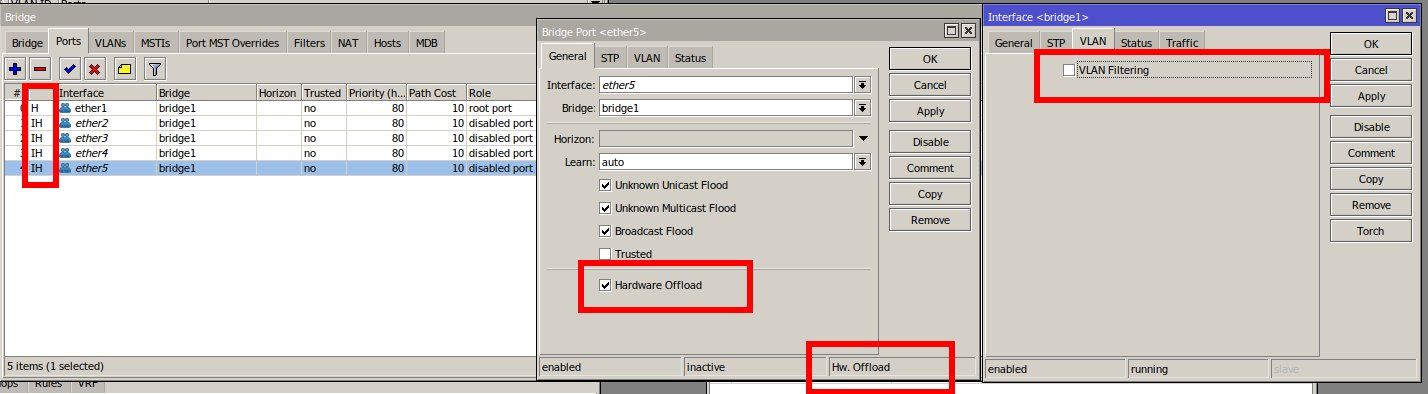

Die Lösung ist ganz einfach:Belasse während der Konfiguration einfach den Port mit dem du mit deinem WinBox Konfig PC auf dem hAP bist in einem UNtagged Memberport der VLAN Bridge und connecte rein nur via Mac Adresse und NICHT via IP.

Du verlierst dann zwar kurz den Link wenn du den Haken bei "VLAN Filtering" aktivierst aber mit einem Klick auf "Reconnect" bist du dann sofort wieder drauf !

Später wenn Uplinks usw. auber laufen kannst du den Port dann auch in sein eigentliches VLAN legen.

Wichtig ist immer beim ersten Setup via Mac Adresse zu connecten und nicht via IP.

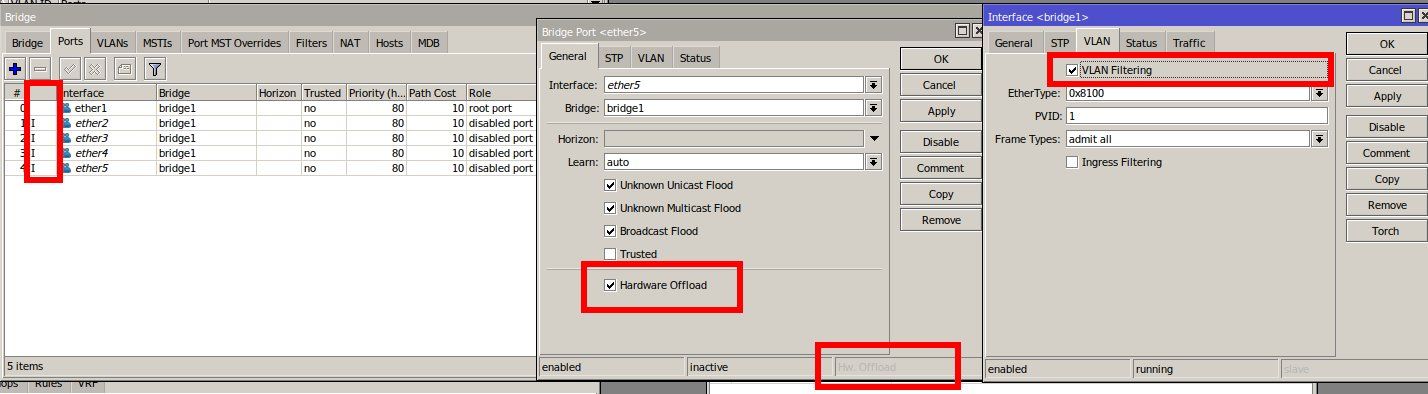

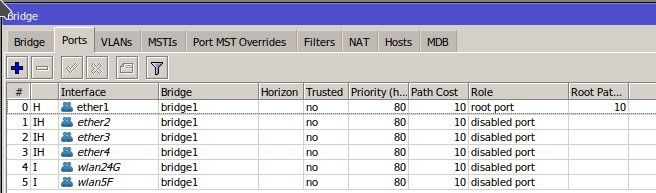

Am "Switch" des hAP fummelst du auch zum VLAN Setup keinesfalls rum. Ab RouterOS_6.41 ist das NICHT erforderlich:

Router Mikrotik 750GL einbinden

Geht ab 6.41 nur noch über die Bridge:

wiki.mikrotik.com/wiki/Manual:Interface/Bridge#Bridge_Hardware_O ...

Dort kannst du aber sehen das es auch für die Athernos Chipsätze supportet ist sofern du nur bei RSTP bleibst und kein IGMP Snooping oder MSTP aktivierst was dann wieder die CPU involviert.

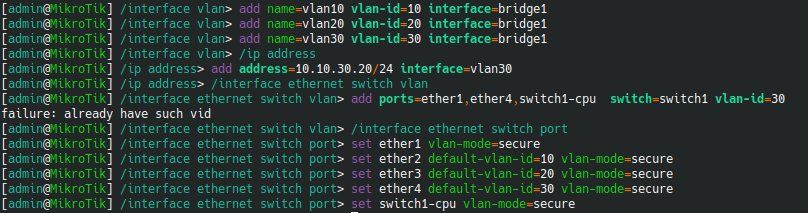

Das kannst du ja auch daran sehen das dein Haken bei HW Offloading im Setup nicht ausgegraut ist.

wiki.mikrotik.com/wiki/Manual:Interface/Bridge#Bridge_Hardware_O ...

Dort kannst du aber sehen das es auch für die Athernos Chipsätze supportet ist sofern du nur bei RSTP bleibst und kein IGMP Snooping oder MSTP aktivierst was dann wieder die CPU involviert.

Das kannst du ja auch daran sehen das dein Haken bei HW Offloading im Setup nicht ausgegraut ist.

Hier bin ich mir ehrlich gesagt nicht sicher, ob es notwendig ist ein interface für vlan10 und vlan20 anzulegen.

Das ist nicht erforderlich wenn du nur switchen willst, also nur Layer 2 bedienen willst.In diesem Falle benötigst du kein VLAN Interface sondern es reicht völlig nur die VLAN ID in der Bridge Konfig anzugegeben.

In sofern ist das alles richtig oben und funktioniert auch so mit dem Switch Chip nur in einem reinen L2 Umfeld.

(Vorsicht allerdings mit Routern wie RB2011, 3011 usw. die 2 interne Switch Chips haben !)

Das VLAN Interface ist nur dann nötig wenn du mit dem Switch auch VLAN Routing (Layer 3) machen willst. Bei dir ja nicht der Fall.

2 Fehler:

Immer die HW Adresse zum Connect benutzen dann bist du nicht IP abhängig wie bei SSH !!

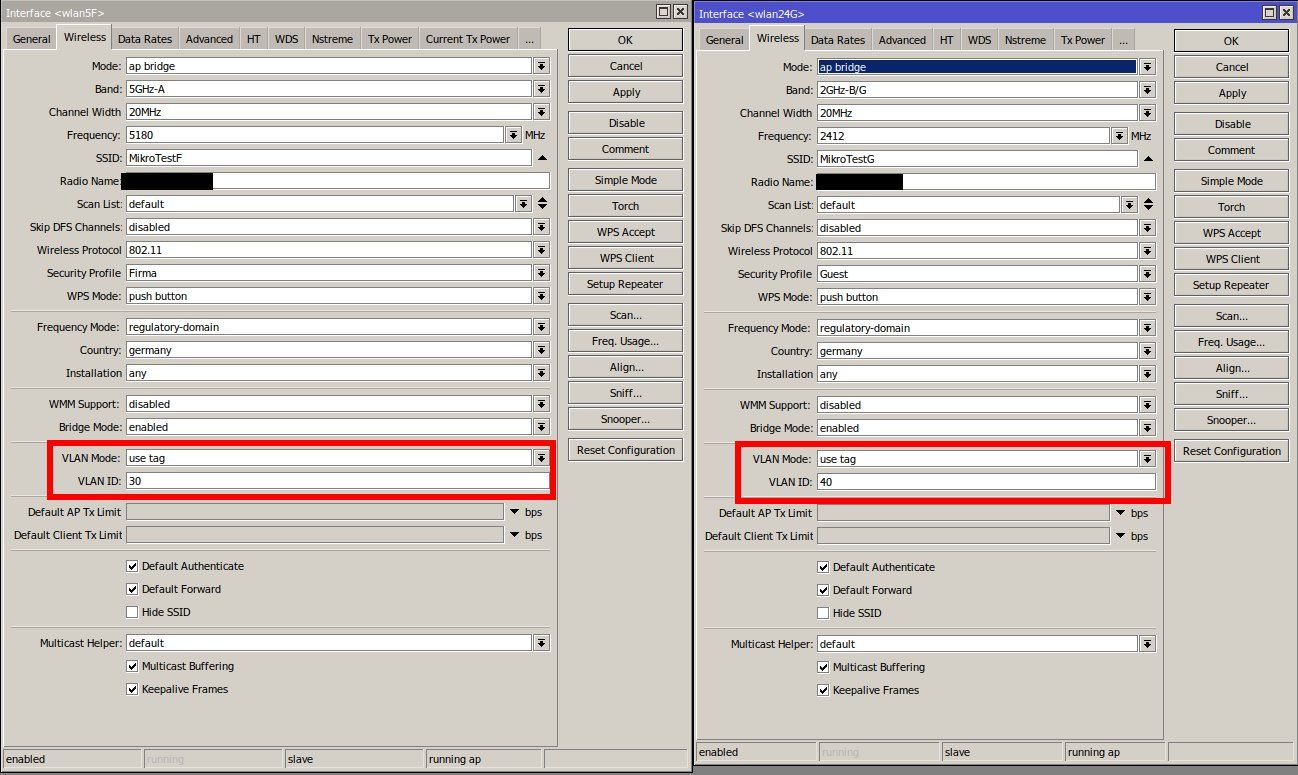

Diese Konfig ist doch eigentlich völlig unsinnig, denn so nutzt du das 2,4 Ghz Radio rein nur für Gäste und das 5 Ghz Radio im VLAN 30.

Unsinnig deshalb weil du mit beiden Radios auch sinnvollerweise beide VLANs ausstrahlen solltest, denn so bedienst du Gäste und das VLAN 30 auch sinnvoll in beiden Funkbändern.

Eine strikte Aufteilung wie bei dir macht ja recht wenig Sinn wenn der einen VLAN 30 Client hast der rein nur ein 2,4 Ghz Radio hat. Der guckt in die Röhre.

Passe das also auf eine MSSID Konfig an !

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Oder war das so gewollt mit der strikten Aufteilung der Funkbänder ?!

Desweiteren hast du mehrere gravierende Fehler im 2.4 Ghz und auch 5 Ghz Radio Setup gemacht und nutzt nur einen Bruchteil der Bandbreite !

youtube.com/watch?v=JRbAqie1_AM

Port 5 zum konfigurieren einrichten und mit diesem verbinden (SSH)

Kein SSH sondern die WinBox auf die Hardware Mac Adresse !Immer die HW Adresse zum Connect benutzen dann bist du nicht IP abhängig wie bei SSH !!

Wifi5: vlan30

Wifi24: vlan40 (wifiguest)

Warum das ??Wifi24: vlan40 (wifiguest)

Diese Konfig ist doch eigentlich völlig unsinnig, denn so nutzt du das 2,4 Ghz Radio rein nur für Gäste und das 5 Ghz Radio im VLAN 30.

Unsinnig deshalb weil du mit beiden Radios auch sinnvollerweise beide VLANs ausstrahlen solltest, denn so bedienst du Gäste und das VLAN 30 auch sinnvoll in beiden Funkbändern.

Eine strikte Aufteilung wie bei dir macht ja recht wenig Sinn wenn der einen VLAN 30 Client hast der rein nur ein 2,4 Ghz Radio hat. Der guckt in die Röhre.

Passe das also auf eine MSSID Konfig an !

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Oder war das so gewollt mit der strikten Aufteilung der Funkbänder ?!

Desweiteren hast du mehrere gravierende Fehler im 2.4 Ghz und auch 5 Ghz Radio Setup gemacht und nutzt nur einen Bruchteil der Bandbreite !

- der .11b Standard reist dir massiv die Performance runter. Zudem gint es heutzutage keinerlei .11b Client mehr. Hier also den "Band" Mode immer auf g/n only !!

- WPS ist immer ein gravierendes Security Problem. Der Button sollte immer auf off bzw. disabled !

- WMM sollte man immer enablen damit Audio und Video Daten priorisiert werden.

- Multicast Helper auf Full um MC auf Unicast Konvertierung zu machen (Performance)

- Bei 5 Ghz identisch. Band Mode auf n/ac only

- Channel With 80 Mhz Ceee

- Auch hier das gleiche mit WPS, WMM und MC

youtube.com/watch?v=JRbAqie1_AM