Mikrotik RB3011 hinter Fritzbox - Firewall Routinghilfe

Hallo,

da der Mikrotik leider für eine GBit Leitung nicht mehr geeignet ist wollte ich nebenbei einen anderen Router testen. Hierzu musste ich die FB wieder rücksetzen damit diese die PPPoE Einwahl (war vorher im Bridge Mode) übernimmt und ich einen zweiten Router Parallel hängen kann. Meine alte Konfig beinhaltete noch einen Bypass vom Mikrotik auf die Fritzbox damit ich auf diese Zugriff hatte für mein Bussystem welches sich.

Die neue Konfig ohne direkte PPPoE Einwahl bezieht seine IP von der FB jetzt per DHCP Client. Ich habe auch Zugriff auf die Weboberfläche der FB und kann diese auch von den Geräten aus dem Bussystem anpingen.

Jetzt ist aber folgendes Problem, dass anscheinend die Pakete vom Bussystem nicht auf der Fritzbox ankommen. Ausgehend in der Firewall ist dies freigegeben.

Ich hab leider keine Ahnung mehr wo ich noch suchen könnte oder woran es liegen kann. Wäre jemand bereit mir dabei zu helfen das Problem weiter einzugrenzen bzw. zu beheben?

Grüße

Jascha

da der Mikrotik leider für eine GBit Leitung nicht mehr geeignet ist wollte ich nebenbei einen anderen Router testen. Hierzu musste ich die FB wieder rücksetzen damit diese die PPPoE Einwahl (war vorher im Bridge Mode) übernimmt und ich einen zweiten Router Parallel hängen kann. Meine alte Konfig beinhaltete noch einen Bypass vom Mikrotik auf die Fritzbox damit ich auf diese Zugriff hatte für mein Bussystem welches sich.

Die neue Konfig ohne direkte PPPoE Einwahl bezieht seine IP von der FB jetzt per DHCP Client. Ich habe auch Zugriff auf die Weboberfläche der FB und kann diese auch von den Geräten aus dem Bussystem anpingen.

Jetzt ist aber folgendes Problem, dass anscheinend die Pakete vom Bussystem nicht auf der Fritzbox ankommen. Ausgehend in der Firewall ist dies freigegeben.

Ich hab leider keine Ahnung mehr wo ich noch suchen könnte oder woran es liegen kann. Wäre jemand bereit mir dabei zu helfen das Problem weiter einzugrenzen bzw. zu beheben?

Grüße

Jascha

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2400783043

Url: https://administrator.de/forum/mikrotik-rb3011-hinter-fritzbox-firewall-routinghilfe-2400783043.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

14 Kommentare

Neuester Kommentar

Jetzt ist aber folgendes Problem, dass anscheinend die Pakete vom Bussystem nicht auf der Fritzbox ankommen.

Anscheinend ?? Keine gute Ausgangsbasis...Du solltest einmal etwas mehr lesen zu dem Thema und es dann richtig machen wenn du mit einer solchen Router Kaskade arbeitest !

Nebenbei macht auch der RB4011 oder die CSR Router 1Gig Leitungsgeschwindigkeit mit PPPoE und NAT !

Du hast vermutlich kein HW Offload konfiguriert in einem VLAN Umfeld ! Das bedingt dann diesen Einbruch im IPv4 Forwarding !

Das kannst du auch einfach reproduzieren wenn du lokale einmal von einem VLAN in ein anderes einen iPerf3 Test machst.

Da dürfte die Datenrate dann auch nicht viel größer werden. Zeigt dann das die direkte PPPoE Anbindung usw. nicht die Ursache ist sondern das fehlende HW Offloading im MT Setup.

Deshalb wird mit an Sicherheit grenzender Wahrscheinlichkeit auch der Druchsatz in einem Kaskaden Setup nicht besser werden, weil gleiche Problematik !

Firewall regeln haben bei HW Offloading keinen Einfluss auf die Performance !! Logisch, denn all das passiert in Hardware wo es dann egal ist ob 5, 25 oder 250 Regeln.

Stelle spaßeshalber einmal alles auf die physischen Ports um OHNE VLANs und miss mit iPerf3, da wirst du den Unterschied im Durchsatz erkennen !

Das klingt doch prima!

Ich möchte aber trotzdem nochmal auf das Thema NAT-Performance kommen und Dir diese beiden URLs "hinwerfen"

Hier gehts eher um die "Inter-vLAN"-Performance. Damit hatte ich selber schon zu kämpfen:

Mikrotik CRS NAT-Performance

Hier gehts um "Fasttrack bzw. FastPath" bei Mikrotik und NAT:

wiki.mikrotik.com/wiki/Manual:IP/Fasttrack

Und da schafft dann selbst der "lütte" 2011er mit seinem 600er Singlecore schon knapp Dein Wirespeed!

Viele Grüße und viel Erfolg

Ich möchte aber trotzdem nochmal auf das Thema NAT-Performance kommen und Dir diese beiden URLs "hinwerfen"

Hier gehts eher um die "Inter-vLAN"-Performance. Damit hatte ich selber schon zu kämpfen:

Mikrotik CRS NAT-Performance

Hier gehts um "Fasttrack bzw. FastPath" bei Mikrotik und NAT:

wiki.mikrotik.com/wiki/Manual:IP/Fasttrack

Und da schafft dann selbst der "lütte" 2011er mit seinem 600er Singlecore schon knapp Dein Wirespeed!

Viele Grüße und viel Erfolg

Zitat von @skyacer:

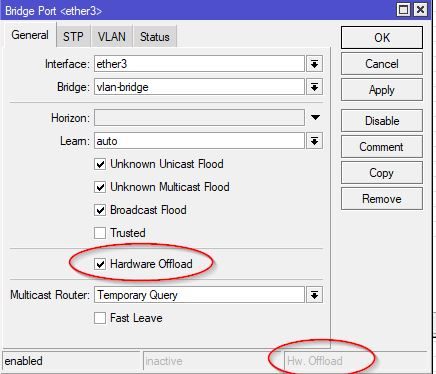

HW Offload ist auf allen Ports unter Bridge-Porst eingeschaltet. Ich wüsste jetzt nicht wo ich es sonst noch einschalten könnte.

Du hast vermutlich kein HW Offload konfiguriert in einem VLAN Umfeld ! Das bedingt dann diesen Einbruch im IPv4 Forwarding !

HW Offload ist auf allen Ports unter Bridge-Porst eingeschaltet. Ich wüsste jetzt nicht wo ich es sonst noch einschalten könnte.

Sorry, für das aktivieren dieses älteren Themas und der möglicherweise blöden Frage: kann der RB3011 mit einer VLAN-Bridge überhaupt HW Offload? Ich dachte nein, siehe: help.mikrotik.com/docs/display/ROS/Bridging+and+Switching#Bridgi ...

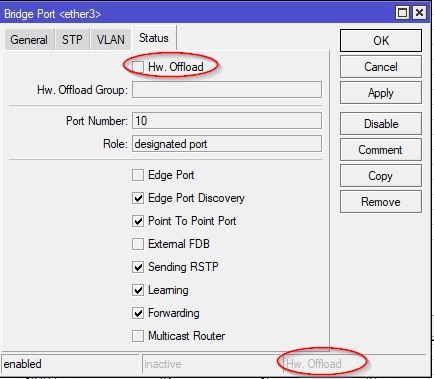

Falls doch, wie bekomme ich das eingeschaltet? Per WinBox kann ich Hardware Offload zwar anklicken, aber im Status bleibt das immer deaktiviert.

Danke und Gruß!

kann der RB3011 mit einer VLAN-Bridge überhaupt HW Offload?

Nein. Sobald vlan-filtering auf der Bridge aktiv ist ist bei ihm Ende Gelände mit HW Offload, dann kannst du nur noch auf ein reines Switch HW Offload Setup wechseln.

@keule3000

Guck mal ob Du im Menue-Punkt "Switch" entweder in den "Settings" oder auf dem Chip selber noch die Möglichkeit hast hw-offloading zu aktivieren.

Zudem hat Dein RB 2 x Switch-Chips, für unterschiedliche Port-Gruppen. So wie ich das verstehe, würde z.b. Ether 1 auf Ether 6 zwangsläufig über die CPU laufen.

i.mt.lv/cdn/product_files/RB3011UiAS-160307123613_160313.png

Ebenso findet sich zu Deinem Switch-Chip (qca8337 )noch ein extra-Hinweis für das vLAN-Setup:

help.mikrotik.com/docs/display/ROS/Basic+VLAN+switching

Guck mal ob Du im Menue-Punkt "Switch" entweder in den "Settings" oder auf dem Chip selber noch die Möglichkeit hast hw-offloading zu aktivieren.

Zudem hat Dein RB 2 x Switch-Chips, für unterschiedliche Port-Gruppen. So wie ich das verstehe, würde z.b. Ether 1 auf Ether 6 zwangsläufig über die CPU laufen.

i.mt.lv/cdn/product_files/RB3011UiAS-160307123613_160313.png

Ebenso findet sich zu Deinem Switch-Chip (qca8337 )noch ein extra-Hinweis für das vLAN-Setup:

help.mikrotik.com/docs/display/ROS/Basic+VLAN+switching