Mikrotik RB750GR3 Konfigurieren inkl. Firewall Regeln

Hallo Leute,

ich muss mich leider mal wieder, so wie viele anderen auch, mit einem Beitrag an Euch wenden

obwohl das Thema schon mehrfach besprochen wurde

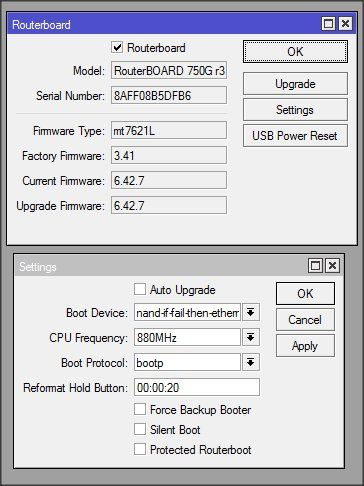

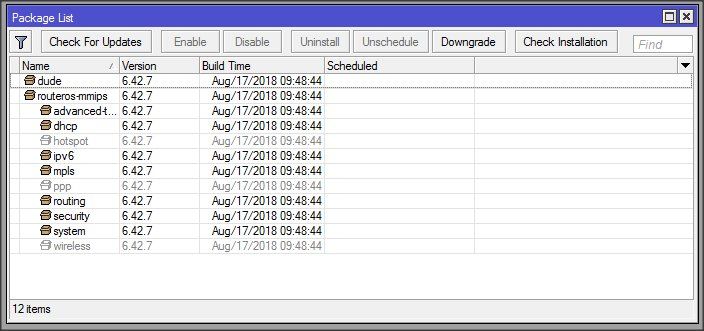

Da ich Plane mein Heimnetzwerk zu erweitern habe ich mir einen RB750GR3 zugelegt.

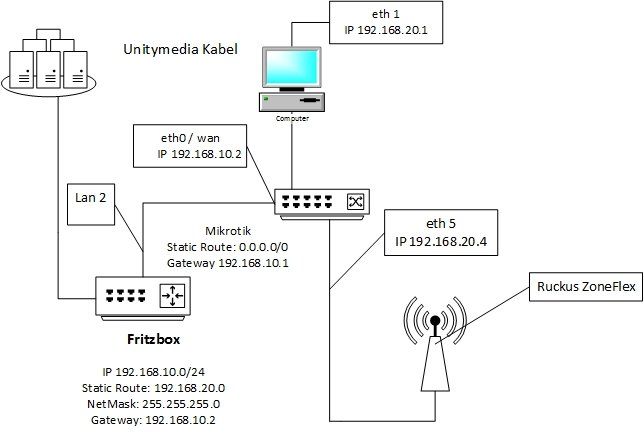

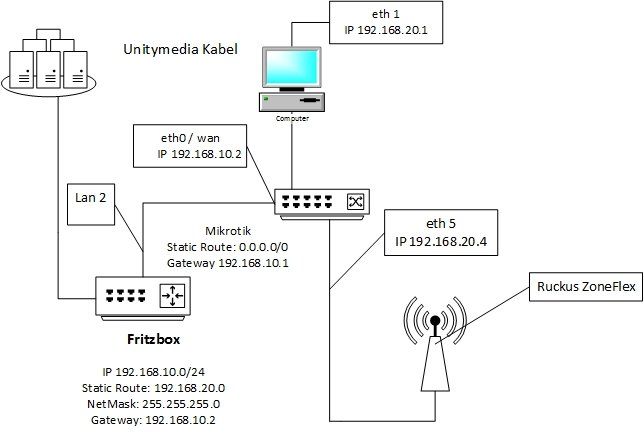

Mein Start Setup sieht folgendermaßen aus:

Den Mikrotik habe ich wie hier mehrfach empfohlen zurückgesetzt um so die NAT Funktion zu deaktivieren.

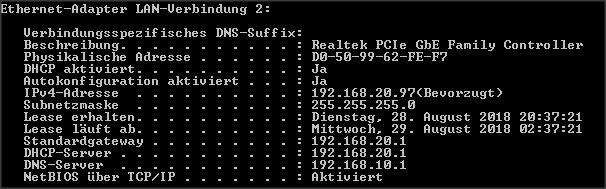

Von der Fritzbox aus gehts per LAN Kabel in den eth0/wan (192.168.10.2) Port des Mikrotik.

Die Fritzbox hat folgende Static Route:

IP: 192.168.20.0

Netmask: 255.255.255.0

Gateway: 192.168.10.2

Am Mikrotik haben die Interfaces folgende IP´s:

eth0 192.168.10.2

eth1 192.168.20.1

eth2 192.168.20.2 usw.

Da die Fritzbox aktuell selbst noch einige Verbindungen bereitstellt läuft der DHCP Betrieb ausschließlich

über die Fritzbox. Und da ich im späteren Verlauf meines Netzwerks noch einen Switch an den Mikrotik

anschließen werde habe ich die Interfaces des Mikrotik mit statischen IP Adressen eingerichtet.

Wobei ich mir auch nicht sicher bin ob ich nicht doch Aufgrund des 192.168.20.0 einfach ein DHCP Server

einrichten könnte oder ob dieser trotzdem mit dem von der Fritzbox kollidiert.

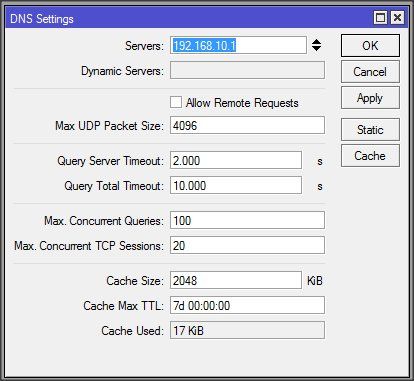

Am Mikrotik habe ich unter DNS Settings noch die Fritzbox als DNS Server mit 192.168.10.1 eingetragen.

Des Weiteren habe ich unter Route List noch eine default Route zur Fritzbox angelegt.

Dst. Adress: 0.0.0.0/0

Gateway: 192.168.10.1

Typ: unicast

Soweit zum bisherigen Aufbau und der Konfiguration daher nun zu meinen eigentlichen Fragen. ;)

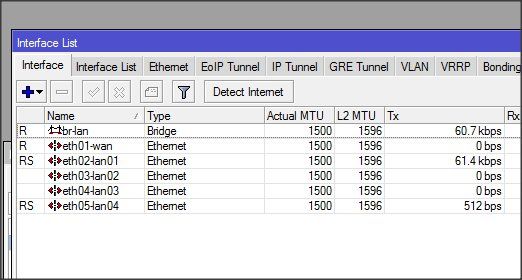

So wie ich das aus den Beitragen die ich hier bisher gelesen habe und aus dem was ich aus den Pascom Videos

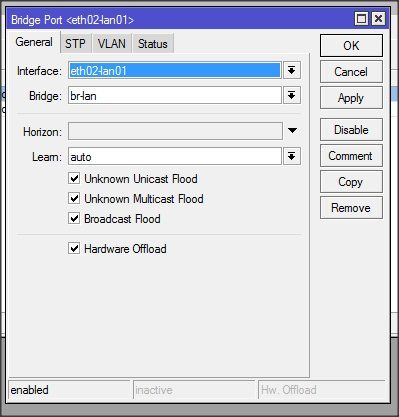

mitgenommen habe, habe ich eine Bridge erstellt und dort die Ports eth1 und eth5 eingefügt,

damit diese beiden Zugang zum Internet haben.

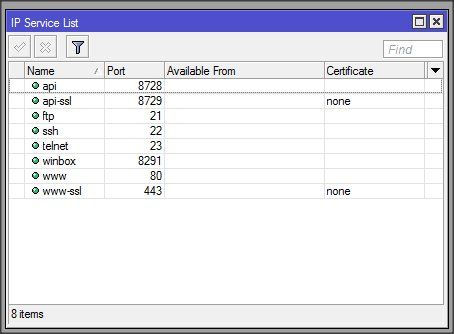

Ein Ping über die Winbox nach 192.168.10.1 wird erfolgreich ausgeführt und wenn ich dort DNS anklicke wird auch Fritz.box angezeigt.

Ein Ping nach 8.8.8.8 wird ebenfalls erfolgreich ausgeführt. Allerdings komme ich nicht ins Internet.

Daher nun die Frage ob und wenn ja, wo meine bisherigen Fehler liegen und wie ich für das Setup die Firewall Regeln anlege?

Ich hatte schon einiges Versucht aber der PC kommt nicht ins Internet.

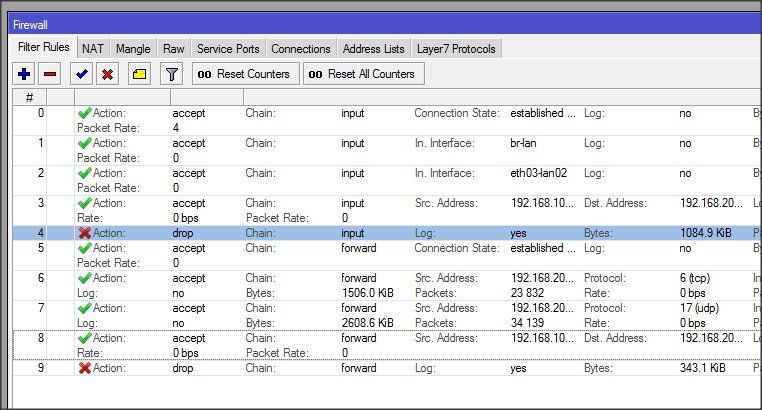

Gedacht hatte ich an folgendes:

Input -> In. Interfaces br-lan ->accept (damit ich mich nicht selbst aussperre)

Input -> Connection State - established und related -> accept

Input -> drop (damit der Rest ausgeschlossen wird)

Weiter komme ich allerdings nicht da ich mir nicht so sicher bin wie sich der Output und das Forward verhält.

Wird der Output direkt über den eth0/wan eingestellt? Oder über die IP der Fritzbox?

Und selbst wenn, ist in dem Fall der eth0/wan dann das Dst.Interface oder die Dst.Adress?

Wäre schon wenn mir da jemand mal weiterhelfen kann.

Genauso wenn mir jemand mal verständlich die Funktion Output/Forward in Kombination bzw. den Unterschied oder Bezug

von Dst. Adress sowie Src. Adress erklärt.

Denn wie schon erwähnt habe ich bereits die "Standard" Beiträge die zu diesem Thema genannt werden gelesen aber

das hat bisher nicht wirklich weiter geholfen.

VG

ich muss mich leider mal wieder, so wie viele anderen auch, mit einem Beitrag an Euch wenden

obwohl das Thema schon mehrfach besprochen wurde

Da ich Plane mein Heimnetzwerk zu erweitern habe ich mir einen RB750GR3 zugelegt.

Mein Start Setup sieht folgendermaßen aus:

Den Mikrotik habe ich wie hier mehrfach empfohlen zurückgesetzt um so die NAT Funktion zu deaktivieren.

Von der Fritzbox aus gehts per LAN Kabel in den eth0/wan (192.168.10.2) Port des Mikrotik.

Die Fritzbox hat folgende Static Route:

IP: 192.168.20.0

Netmask: 255.255.255.0

Gateway: 192.168.10.2

Am Mikrotik haben die Interfaces folgende IP´s:

eth0 192.168.10.2

eth1 192.168.20.1

eth2 192.168.20.2 usw.

Da die Fritzbox aktuell selbst noch einige Verbindungen bereitstellt läuft der DHCP Betrieb ausschließlich

über die Fritzbox. Und da ich im späteren Verlauf meines Netzwerks noch einen Switch an den Mikrotik

anschließen werde habe ich die Interfaces des Mikrotik mit statischen IP Adressen eingerichtet.

Wobei ich mir auch nicht sicher bin ob ich nicht doch Aufgrund des 192.168.20.0 einfach ein DHCP Server

einrichten könnte oder ob dieser trotzdem mit dem von der Fritzbox kollidiert.

Am Mikrotik habe ich unter DNS Settings noch die Fritzbox als DNS Server mit 192.168.10.1 eingetragen.

Des Weiteren habe ich unter Route List noch eine default Route zur Fritzbox angelegt.

Dst. Adress: 0.0.0.0/0

Gateway: 192.168.10.1

Typ: unicast

Soweit zum bisherigen Aufbau und der Konfiguration daher nun zu meinen eigentlichen Fragen. ;)

So wie ich das aus den Beitragen die ich hier bisher gelesen habe und aus dem was ich aus den Pascom Videos

mitgenommen habe, habe ich eine Bridge erstellt und dort die Ports eth1 und eth5 eingefügt,

damit diese beiden Zugang zum Internet haben.

Ein Ping über die Winbox nach 192.168.10.1 wird erfolgreich ausgeführt und wenn ich dort DNS anklicke wird auch Fritz.box angezeigt.

Ein Ping nach 8.8.8.8 wird ebenfalls erfolgreich ausgeführt. Allerdings komme ich nicht ins Internet.

Daher nun die Frage ob und wenn ja, wo meine bisherigen Fehler liegen und wie ich für das Setup die Firewall Regeln anlege?

Ich hatte schon einiges Versucht aber der PC kommt nicht ins Internet.

Gedacht hatte ich an folgendes:

Input -> In. Interfaces br-lan ->accept (damit ich mich nicht selbst aussperre)

Input -> Connection State - established und related -> accept

Input -> drop (damit der Rest ausgeschlossen wird)

Weiter komme ich allerdings nicht da ich mir nicht so sicher bin wie sich der Output und das Forward verhält.

Wird der Output direkt über den eth0/wan eingestellt? Oder über die IP der Fritzbox?

Und selbst wenn, ist in dem Fall der eth0/wan dann das Dst.Interface oder die Dst.Adress?

Wäre schon wenn mir da jemand mal weiterhelfen kann.

Genauso wenn mir jemand mal verständlich die Funktion Output/Forward in Kombination bzw. den Unterschied oder Bezug

von Dst. Adress sowie Src. Adress erklärt.

Denn wie schon erwähnt habe ich bereits die "Standard" Beiträge die zu diesem Thema genannt werden gelesen aber

das hat bisher nicht wirklich weiter geholfen.

VG

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 384002

Url: https://administrator.de/forum/mikrotik-rb750gr3-konfigurieren-inkl-firewall-regeln-384002.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

8 Kommentare

Neuester Kommentar

Da die Fritzbox aktuell selbst noch einige Verbindungen bereitstellt läuft der DHCP Betrieb ausschließlich über die Fritzbox.

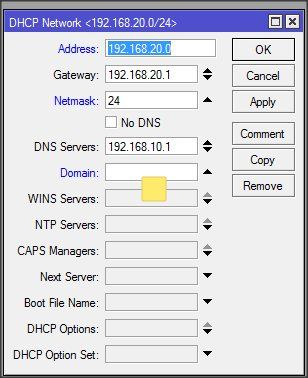

Das kann so niemals sein und ist technisch unmöglich !Jedenfalls für das 192.168.20.0er Segment kann die FB unmöglich DHCP machen. Das kann nur der MT. DHCP ist Layer 2 und funktioniert niemals über Routing Grenzen.

Abgesehen davon: Wie willst du denn einen DHCP Server für das .20er Segment auf der FB konfigurieren ?? Geht nämlich gar nicht. Die FB kann nur DHCP fürs lokale LAN (bei dir das .10er Segment) spielen und sonst nix ! Wo sollten also deine .20er IPs herkommen von der FB ??

ob ich nicht doch Aufgrund des 192.168.20.0 einfach ein DHCP Server einrichten könnte

Nicht nur könnte sondern müsste !! Eben genau aus dem o.g. Grund. Solche simplen Basics sollte man aber als Netzwerker kennen Am Mikrotik haben die Interfaces folgende IP´s

Ist das richtig das eth1 und 2 die gleiche IP haben ?? Oder ein Druckfehler das das .30.1 heissen soll.Ansonsten geht das so nicht an einem Router Interface wenn die IP gleich sein soll ! Logisch, denn die IP Netze an einem Router müssen immer einzigartig sein. Ansonsten wäre ja eine IP Wegefindung unmöglich !

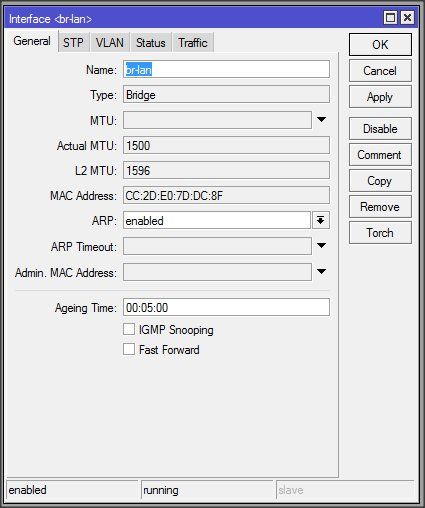

Sollte das so gewollt sein dann musst du eine Bridge anlegen und eth 1 und 2 als Bridge Member eintragen und die Router IP 192.168.20.1 dann an das Bridge Interface hängen !! DHCP Server entsprechend ans Bridge Interface ebenso die ACLs. Anders geht das logischerweise nicht.

Du scheiterst vermutlich schon an einer falschen Grundkonfig ?!

Die solltest du erstmal auf Vordermann bringen bevor du mit der ACL weitermachst.

Das hiesige Mikrotik Tutorial hilft dir dabei:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

und auch:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Hier mal ein Auszug der Konfiguration:

Für Laien und MT Anfänger ist es meist besser du postest hier Screenshots vom grafischen WinBox Setup Tool:mikrotik.com/download

Oder eben vom Web GUI.

Zu deinen Fragen:

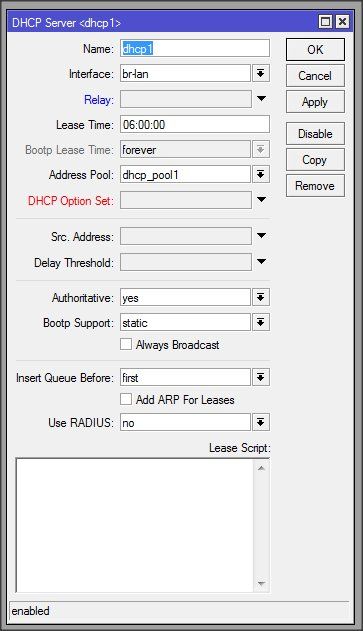

1. Ist die DHCP Server Konfiguration so korrekt?

A.: Ja, etwas spartanisch aber korrekt. Du könntest noch eine lokale Domain mitgeben und ggf. einen NTP Server. Letzteres ist aber kosmetisch. Solange du per DHCP eine IP bekommst auf den Endgeräten, plus Gateway und DNS in der Domain/VLAN hast du alles richtig gemacht

2. Oder ist es besser den DHCP Server auf die Adresse 192.168.20.1 anstatt .20.0 zu setzen?

A.: Nein, das wäre falsch. Es wird immer das netz angegeben. Wenn du unsicher bist klicke in WinBox oder WebGUI immer den rechteckigen Button DHCP Setup Das macht das dann alles ganz einfach Menü geführt und legt auch automatisch den Pool an

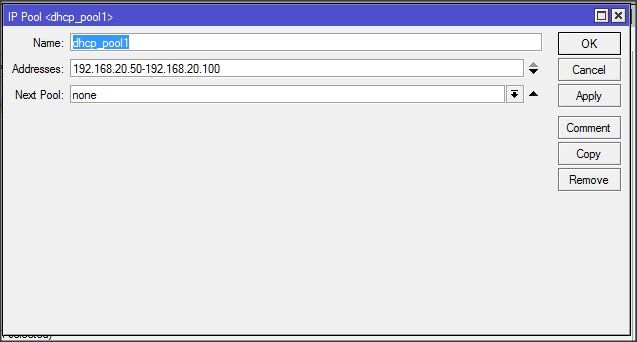

3. Der DHCP vergibt die IP Adressen nun "Rückwärts" also .20.254 / .20.253 usw.

A.: Ja, das ist richtig. Übrigens sollte man niemals die Endadressen .1 oder .254 dem Pool zuweisen, denn diese "besonderen" IPs sind immer den Routern vorbehalten. Auch sollte man IMMER einen Bereich aussparen für ggf. statische IPs. Pool also immer von .10 bis .200 oder sowas !!

Die Reihenfolge ist nicht änderbar oder nur mit erheblichen Konfig Aufwand:

forum.mikrotik.com/viewtopic.php?t=53802

Wie dort ein Kommentator schon sagt: Es ist ziemlich "Latte" in welcher reihenfolge die IPs vergeben werden.

4. Gibt es auch eine Möglichkeit das er bei .20.10 anfängt und dann .20.11 weiter macht?

Nein, nicht ohne massiven Konfig Aufwand. Ist ja wie gesagt aiuch sinnfrei die Reihenfolge.

5. Gibts beim Einrichten des DHCP Server noch irgendwas zu beachten? Ich hab jetzt das Setup Menü dazu genutzt.

Hast du alles genau richtig gemacht. Man kann etwas mehr Kosmetik machen. Siehe oben.

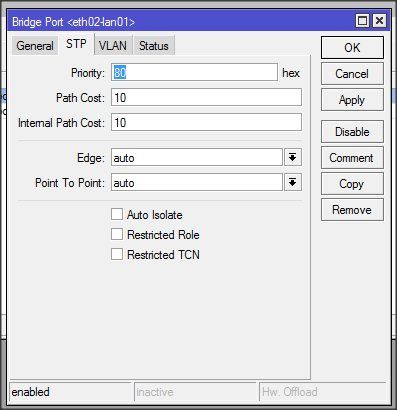

6. wie die Bridge anzeigt "fast-forward=no" ... muss/sollte man das fast-forward besser Aktivieren?

Nein, besser so lassen ! Damit schaltest du den Learning, Listening Mode ab bei RSTP was eher kontraproduktiv ist. In redundanten Designs kann das zu Problemen (Loops) führen wenn man nicht genau weiß was man da macht.

Ich denke das sieht ganz gut aus oder?

Yepp, das tut es lokale Domain? Was trägt man den im Normalfall dafür ein?

.local ist ganz tödlich und absolut Tabu !Das ist weltweit für mDNS reserviert und standartisiert !

de.wikipedia.org/wiki/Zeroconf#Multicast_DNS

Besser also du verwendest .intern oder .lokal oder das offizielle dafür vorgesehene .home.arpa.

Siehe dazu auch hier:

heise.de/ct/ausgabe/2017-26-Interne-Domains-Auswahl-Einstellung- ...

Wäre es Sinnvoll als NTP Server: 0.de.pool.ntp.org zu nutzen?

Ja, kann man machen. Oder du nutzt einen der offiziellen deutschen NTP Server:heise.de/ct/hotline/Oeffentliche-Zeitquellen-322978.html

Wäre ein Auto Upgrade Sinnvoll oder sollte man das lieber manuell erledigen?

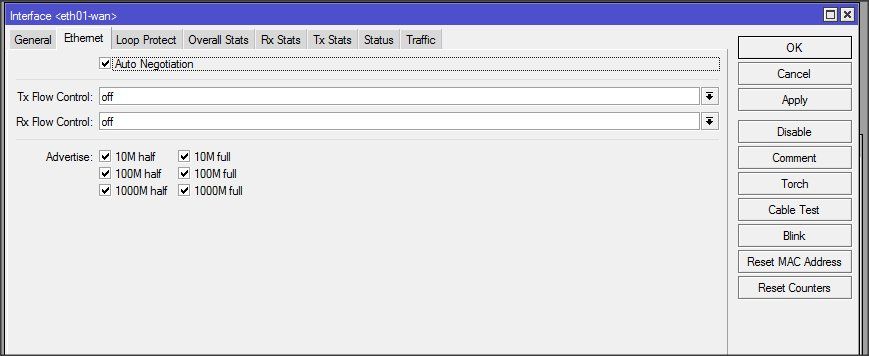

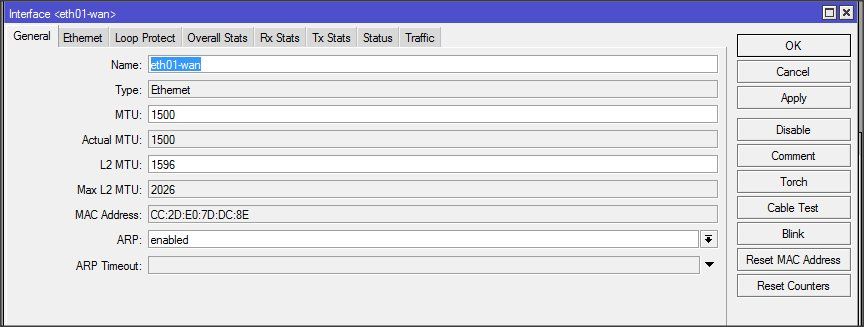

Besser manuell damit DU das kontrollieren kannst. Ist Geschmackssache letztlich...Gibt es den Einstellungen in den oben gezeigten Grafiken noch irgendwas Fehlerhaftes?

Nein, alles richtig gemacht !ob diese Einstellungen für den Anfang in Ordnung und fehlerfrei sind und man erstmal Gefahrlos mit

dem MT und allen angeschlossenen Geräten Surfen kann bzw. das Internet nutzen?Ja, du hast ja so oder so einen Kaskade. Die FB vor dem MT macht also 99% der Sicherheit zum Internet !

in dem man eine Firewall NAT Regel erstellt, Stimmt das so?

Ja, das stimmt so und jeder popelige IPv4 Heimrouter oder Firewall auf der Welt macht das so !!! Bei dir deine FB.Du nutzt ja RFC 1918 IP Netze also private Netze:

de.wikipedia.org/wiki/Private_IP-Adresse

Die 3 Netze 10.0.0.0 /8, 172.16.0.0 /12 und 192.168.0.0 /16 sind im Internet vollkommen unbekannt und werden NICHT geroutet.

Dein Heimrouter setzt also alle Absender IP Adressen dieser Netze an seinem Internet Port auf die dortige öffentliche Absender IP Adresse des Providers um. Deshalb auch der Name NAT = Network Adress Translation.

Siehst du dir also im Internet deine Pakete aus deinem Heimnetzen mal an mit einem Sniffer, dann steht dort als Absender IP immer die IP deines Providers.

Keiner im Internet "sieht" also das diese IP Pakete ürsprünglich von dir kommen.

Daher rührt die "Verschleierung".

Dein grober Denkfehler ist das du davon ausgehst dein komplettes Netz beginnt am MT. Das ist natürlich Unsinn, denn es beginnt an deiner FritzBox, die ja die direkte Schnittstelle ins Internet ist.

Wäre es der MT (was er natürlich auch kann) müsstest du dort am WAN Port PPPoE machen und statt einer Router Kaskade ein reines Modem dort angeschlossen haben.

Dann würde es am MT beginnen. Mit deiner Router Kaskade ist es aber die FB

Ein Angriff oder Scan endet also logischerweise immer an der FB und niemals am MT, da die FB ja dein Bollwerk Richtung Internet ist.

So einfach ist das wenn man nur mal ein klein wenig logisch über den IP Packet Flow nachdenkt