MikroTik-Router antwortet nicht bei der OpenVPN-Einwahl

Hallo,

ich versuche gerade einen OpenVPN-Server auf einem MikroTik-Router aufzusetzen.

Habe mich dabei an die Vorgehensweise auf folgender Seite gehalten:

medo64.com/2016/12/simple-openvpn-server-on-mikrotik/

Die Zertifizierungsstelle (CA) zur Ausstellung der notwendigen Zertifikate habe ich nicht auf dem

MikroTik-Router selbst, sondern auf einem (externen) Linux-System installiert und entsprechend dort

die Zertifikate für den OpenVPN-Server selbst sowie einen Test-Client erstellt.

Ich habe also zusammengefasst folgende Schritte gemacht:

- Zertifizierungsstelle erstellt und Zertifikate für Server und Test-Client erstellt

- Server-Zertifikat (server01.crt) + Server-Private-Key (server01.key) auf den MikroTik-Router kopiert

und in den lokalen Zertifikatsspeicher importiert

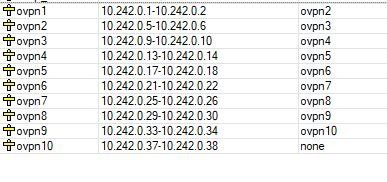

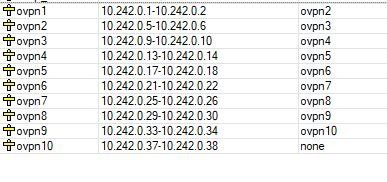

- insgesamt 10 /30er-Netze als IP-Pools erstellt (werden mir entsprechend auch bei den verfügbaren IP-Pools angezeigt)

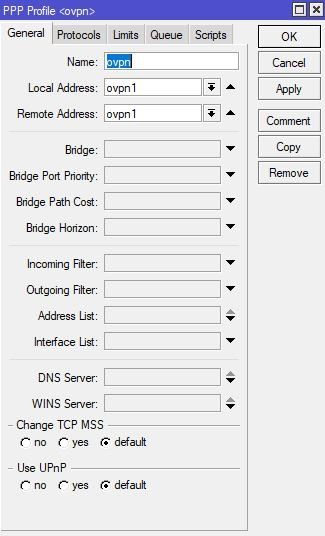

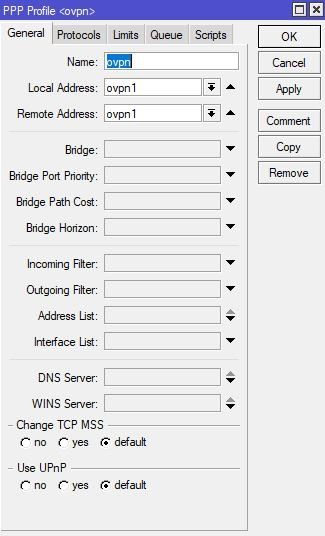

- unter "PPP" --> "Profiles" ein Profil für den OpenVPN-Server erstellt und dort

bei "Local Address" sowie bei "Remote Address" den ersten IP-Pool ausgewählt (habe also bei der Erstellung der einzelnen IP-Pools mit der "next-pool"-Option gearbeitet)

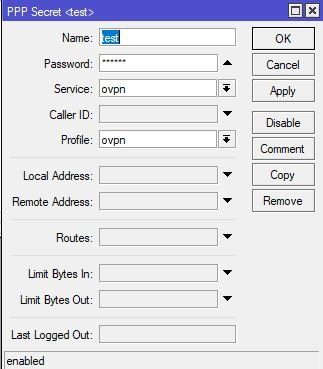

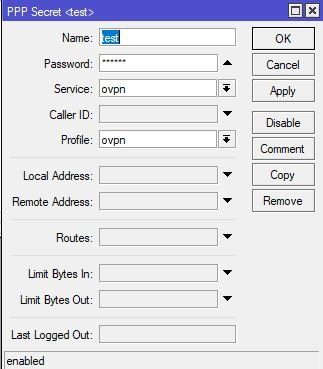

- unter "PPP" --> "Secrets" ein Benutzerkonto für die VPN-Einwahl erstellt und dort als Service "ovpn" und als Profil

das erstellte OpenVPN-Profil ausgewählt

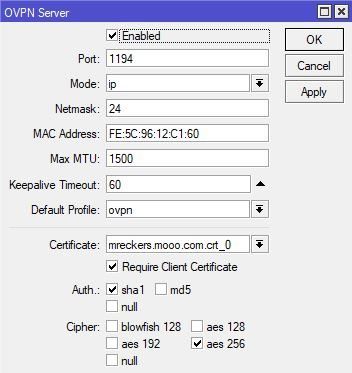

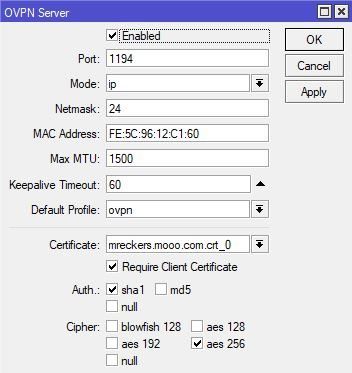

- den OpenVPN-Server selbst konfiguriert (Mode "ip", Port 1194, Server-Zertifikat ausgewählt etc.)

Auf der FritzBox vor dem MikroTik-Router habe ich eine DNAT-Regel für den OpenVPN-Port erstellt (TCP-Port 1194),

so dass dieser zum MikroTik-Router durchgenattet wird.

Bis hier hin bin ich also gekommen.

Wenn ich dann einen Einwahlversuch am Test-Client mache, erfolgt keine erfolgreiche Einwahl.

Hier der Auszug aus dem OpenVPN-Log:

Fri May 17 14:18:53 2019 MANAGEMENT: >STATE:1558095533,RESOLVE,,,,,,

Fri May 17 14:18:53 2019 TCP/UDP: Preserving recently used remote address: [AF_INET]xx.xxx.xx.xx:1194

Fri May 17 14:18:53 2019 Socket Buffers: R=[65536->65536] S=[65536->65536]

Fri May 17 14:18:53 2019 Attempting to establish TCP connection with [AF_INET]xx.xxx.xx.xx:1194 [nonblock]

Fri May 17 14:18:53 2019 MANAGEMENT: >STATE:1558095533,TCP_CONNECT,,,,,,

An der Stelle geht es nicht weiter.

Der MikroTik-Router selbst hat auf der WAN-Schnittstelle (ether1) die IP-Adresse 192.168.2.5.

Wenn ich auf dem EdgeRouter (eth2=192.168.2.1), der vor dem MikroTik-Router angeschlossen ist,

ein "tcpdump -i eth2 tcp and port 1194" mache, dann sieht die VPN-Einwahl wie folgt aus:

14:19:59.610240 IP xx.xxx.xx.xx.49393 > 192.168.2.5.1194: Flags [S], seq 1216235104, win 8192, options [mss 1452,nop,wscale 8,nop,nop,sackOK], length 0

14:20:02.629508 IP xx.xxx.xx.xx.49393 > 192.168.2.5.1194: Flags [S], seq 1216235104, win 8192, options [mss 1452,nop,wscale 8,nop,nop,sackOK], length 0

Der EdgeRouter (192.168.2.1) ist das Default-Gateway des MikroTik-Routers.

Der OpenVPN-Server des MikroTik-Routers antwortet als irgendeinem Grund einfach nicht,

es ist kein einziges Antwortpaket zu sehen.

Hier noch die Config des Clients:

remote DynDNS-Adresse-des-Servers 1194

proto tcp-client

dev tun

resolv-retry infinite

nobind

persist-key

persist-tun

tls-client

ca ca.crt

cert client01.crt

key client01.key

auth-user-pass

ping 10

verb 3

cipher AES-256-CBC

auth SHA1

pull

route 192.168.5.0 255.255.255.0

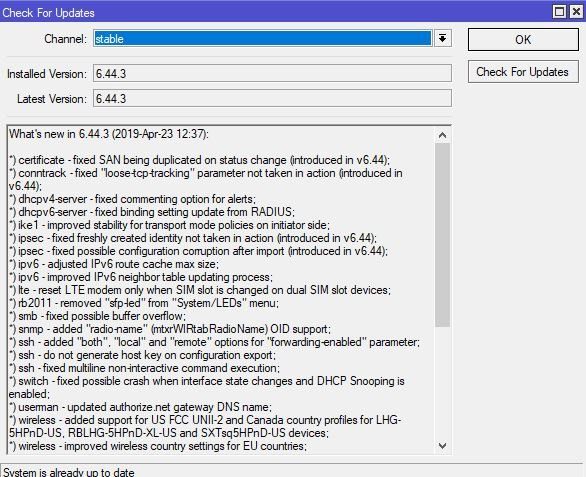

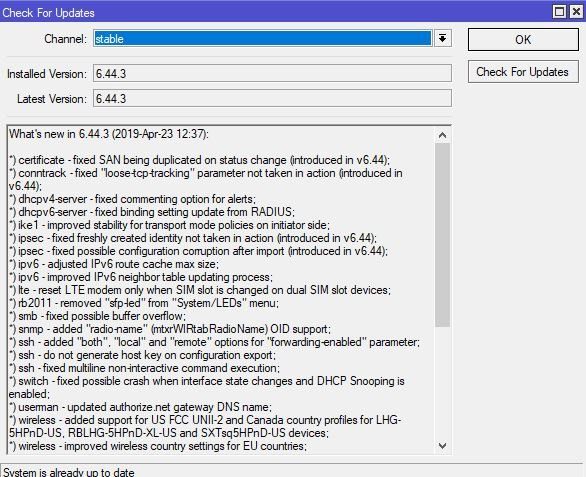

Auf dem MikroTik-Router ist "RouterOS" in der Version "6.44.2" installiert.

Siehe auch die Screenshots, die ich im Anhang mitgeschickt habe.

Kann da jemand weiterhelfen?

Datax

ich versuche gerade einen OpenVPN-Server auf einem MikroTik-Router aufzusetzen.

Habe mich dabei an die Vorgehensweise auf folgender Seite gehalten:

medo64.com/2016/12/simple-openvpn-server-on-mikrotik/

Die Zertifizierungsstelle (CA) zur Ausstellung der notwendigen Zertifikate habe ich nicht auf dem

MikroTik-Router selbst, sondern auf einem (externen) Linux-System installiert und entsprechend dort

die Zertifikate für den OpenVPN-Server selbst sowie einen Test-Client erstellt.

Ich habe also zusammengefasst folgende Schritte gemacht:

- Zertifizierungsstelle erstellt und Zertifikate für Server und Test-Client erstellt

- Server-Zertifikat (server01.crt) + Server-Private-Key (server01.key) auf den MikroTik-Router kopiert

und in den lokalen Zertifikatsspeicher importiert

- insgesamt 10 /30er-Netze als IP-Pools erstellt (werden mir entsprechend auch bei den verfügbaren IP-Pools angezeigt)

- unter "PPP" --> "Profiles" ein Profil für den OpenVPN-Server erstellt und dort

bei "Local Address" sowie bei "Remote Address" den ersten IP-Pool ausgewählt (habe also bei der Erstellung der einzelnen IP-Pools mit der "next-pool"-Option gearbeitet)

- unter "PPP" --> "Secrets" ein Benutzerkonto für die VPN-Einwahl erstellt und dort als Service "ovpn" und als Profil

das erstellte OpenVPN-Profil ausgewählt

- den OpenVPN-Server selbst konfiguriert (Mode "ip", Port 1194, Server-Zertifikat ausgewählt etc.)

Auf der FritzBox vor dem MikroTik-Router habe ich eine DNAT-Regel für den OpenVPN-Port erstellt (TCP-Port 1194),

so dass dieser zum MikroTik-Router durchgenattet wird.

Bis hier hin bin ich also gekommen.

Wenn ich dann einen Einwahlversuch am Test-Client mache, erfolgt keine erfolgreiche Einwahl.

Hier der Auszug aus dem OpenVPN-Log:

Fri May 17 14:18:53 2019 MANAGEMENT: >STATE:1558095533,RESOLVE,,,,,,

Fri May 17 14:18:53 2019 TCP/UDP: Preserving recently used remote address: [AF_INET]xx.xxx.xx.xx:1194

Fri May 17 14:18:53 2019 Socket Buffers: R=[65536->65536] S=[65536->65536]

Fri May 17 14:18:53 2019 Attempting to establish TCP connection with [AF_INET]xx.xxx.xx.xx:1194 [nonblock]

Fri May 17 14:18:53 2019 MANAGEMENT: >STATE:1558095533,TCP_CONNECT,,,,,,

An der Stelle geht es nicht weiter.

Der MikroTik-Router selbst hat auf der WAN-Schnittstelle (ether1) die IP-Adresse 192.168.2.5.

Wenn ich auf dem EdgeRouter (eth2=192.168.2.1), der vor dem MikroTik-Router angeschlossen ist,

ein "tcpdump -i eth2 tcp and port 1194" mache, dann sieht die VPN-Einwahl wie folgt aus:

14:19:59.610240 IP xx.xxx.xx.xx.49393 > 192.168.2.5.1194: Flags [S], seq 1216235104, win 8192, options [mss 1452,nop,wscale 8,nop,nop,sackOK], length 0

14:20:02.629508 IP xx.xxx.xx.xx.49393 > 192.168.2.5.1194: Flags [S], seq 1216235104, win 8192, options [mss 1452,nop,wscale 8,nop,nop,sackOK], length 0

Der EdgeRouter (192.168.2.1) ist das Default-Gateway des MikroTik-Routers.

Der OpenVPN-Server des MikroTik-Routers antwortet als irgendeinem Grund einfach nicht,

es ist kein einziges Antwortpaket zu sehen.

Hier noch die Config des Clients:

remote DynDNS-Adresse-des-Servers 1194

proto tcp-client

dev tun

resolv-retry infinite

nobind

persist-key

persist-tun

tls-client

ca ca.crt

cert client01.crt

key client01.key

auth-user-pass

ping 10

verb 3

cipher AES-256-CBC

auth SHA1

pull

route 192.168.5.0 255.255.255.0

Auf dem MikroTik-Router ist "RouterOS" in der Version "6.44.2" installiert.

Siehe auch die Screenshots, die ich im Anhang mitgeschickt habe.

Kann da jemand weiterhelfen?

Datax

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 452731

Url: https://administrator.de/forum/mikrotik-router-antwortet-nicht-bei-der-openvpn-einwahl-452731.html

Ausgedruckt am: 22.07.2025 um 13:07 Uhr

6 Kommentare

Neuester Kommentar

Auf der FritzBox vor dem MikroTik-Router habe ich eine DNAT-Regel für den OpenVPN-Port erstellt (TCP-Port 1194), so dass dieser zum MikroTik-Router durchgenattet wird.

Der EdgeRouter (192.168.2.1) ist das Default-Gateway des MikroTik-Routers.

Vergleiche diese beiden Aussagen und den Packetflow und du hast deine Ursache Aber wie sind Edgerouter und Fritte und Mikrotik nun effektiv verschaltet? Kleine Zeichnung oder Aufklärung erwünscht.

Gruß wireguard

ich versuche gerade einen OpenVPN-Server auf einem MikroTik-Router aufzusetzen.

Tutorial dazu hast du gelesen und alles so umgesetzt ??:Clientverbindung OpenVPN Mikrotik

Auf der FritzBox vor dem MikroTik-Router habe ich eine DNAT-Regel für den OpenVPN-Port erstellt (TCP-Port 1194),

DNAT ??Du musst dort ein Port Forwarding (Port Weiterleitung) einrichten für TCP 1194 wenn die FritzBox in einer Kaskade mit dem Mikrotik arbeitet. Zu den Grundlagen einer Router Kaskade bei VPNs siehe auch hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Die Fehlermeldung sieht so aus als ob keinerlei Paket vom Client am Mikrotik ankommen. Sprich da stimmt entweder irgendwas nicht mit dem Port Forwarding oder der Firewall !

Die Firewall-Regel, die TCP-Port 1194 erlaubt hat, war falsch einsortiert.

Freitag halt.Na dann -> Haken dran und schönes Wochenende.

Alles wird gut !

Case closed ! Bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen.

Case closed ! Bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen.