Mikrotik uplink Port und VLANs

Hallo!

Ich bin mir bei den uplinks Ports etwas unsicher.

Management Vlan ist bei mir 99.

Ich stelle die PVID der Uplink Ports auf 99

Es existieren auch noch 3 andere VLANs

100

200

300

Bei den VLANs 100,200,300 füge ich die Uplink Ports hinzu.

Muss ich aber auch beim Management VLAN 99 den uplink Port hinzufügen?

Und den uplink Port stelle ich auf "admit all".

Stelle ich ihn auf "admit only VLAn tagged", erreiche ich die anderen Switche über den uplink nicht mehr.

Meines Verständis nach, müsste ja "admit only VLAN tagged" ja passen, da da nur tagged drüber laufen.

Oder ist folgendes richtig?:

Wenn ich den uplink nicht in der Management VLAN haben, benötige ich "admit all".

Ist der uplink in der Management VLAN, könnte ich auch "admit only VLAN tagged", oder?

Ich bin mir bei den uplinks Ports etwas unsicher.

Management Vlan ist bei mir 99.

Ich stelle die PVID der Uplink Ports auf 99

Es existieren auch noch 3 andere VLANs

100

200

300

Bei den VLANs 100,200,300 füge ich die Uplink Ports hinzu.

Muss ich aber auch beim Management VLAN 99 den uplink Port hinzufügen?

Und den uplink Port stelle ich auf "admit all".

Stelle ich ihn auf "admit only VLAn tagged", erreiche ich die anderen Switche über den uplink nicht mehr.

Meines Verständis nach, müsste ja "admit only VLAN tagged" ja passen, da da nur tagged drüber laufen.

Oder ist folgendes richtig?:

Wenn ich den uplink nicht in der Management VLAN haben, benötige ich "admit all".

Ist der uplink in der Management VLAN, könnte ich auch "admit only VLAN tagged", oder?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1884597782

Url: https://administrator.de/forum/mikrotik-uplink-port-und-vlans-1884597782.html

Ausgedruckt am: 02.08.2025 um 08:08 Uhr

22 Kommentare

Neuester Kommentar

Ich stelle die PVID der Uplink Ports auf 99

Das ist richtig. Die PVID gibt immer die VLAN ID an in die UNgetaggte Frames an dem Port geforwardet werden.Und ja, an Uplinks werden ja immer parallel so UNtagged und tagged Frames übertragen. Also "admit all". Bei only VLAN tagged killst du das PVID VLAN und only untagged alle tagged VLANs. Simple Logik !

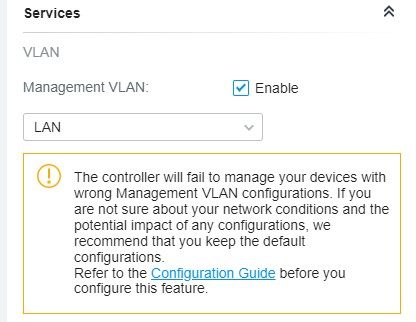

Alle Fragen dazu erklärt, wie immer, das hiesige MT VLAN Tutorial:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Ich habe hier nur das Management VLAN drinnen.

1.)Da hast du natürlich Recht. Wenn du den Switch rein nur Management technisch erreichen willst, ihn also quasi nur als reinen Layer 2 VLAN Switch verwenden willst benötigst du nur das Management VLAN Interface sonst keine weiteren !

Die wären, wie du schon sehr richtig sagst, nur dann notwendig wenn du auch willst, sprich also der Switch im Layer 3 Mode arbeiten soll was bei dir ja nicht der Fall ist.

Fazit also: Alles was nicht Management ist weglassen.

Die VLAN IDs werden dann einzig nur in der Bridge Konfig gesetzt.

Das Switch Management kannst du natürlich auch so aus anderen VLANs erreichen sofern ein externer Router (sofern vorhanden und gewollt) zwischen den VLANs routet.

2.)

Bei mir ist das default ja VLAN99, oder?

Ja, richtig wenn du die PVID an dem Port auf 99 gesetzt hast !sonst klappt der Connect via Winbox nicht.

Das ist falsch, denn das zeigt das du das Management VLAN am Trunk auf Tagged gesetzt hast, was dann falsch ist !Der Port muss im Bridge Setup natürlich nicht Tagged eingetragen sein ! Nur die Memberport PVID dieses Ports in der Bridge muss auf "PVID 99" stehen. Das hast du vermutlich falsch gemacht ?!

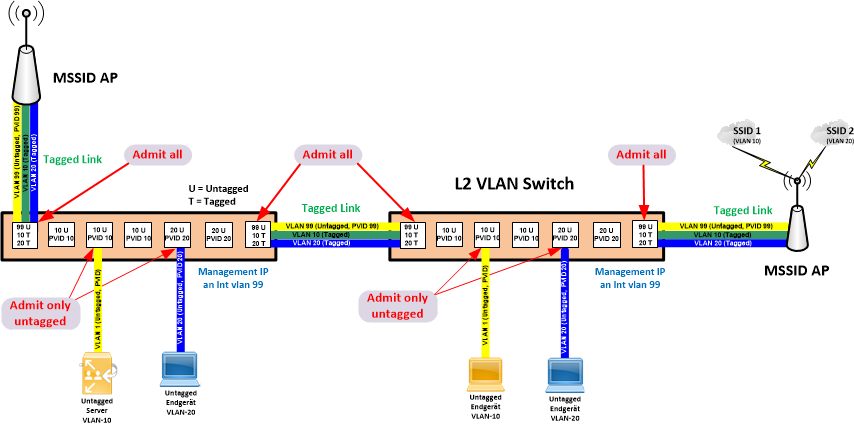

Ich habe auch Access Points die tagged Pakete versenden und VLAN 99 als Management VLAN nutzen

Der Klassiker... Diese Ports stehen auf "Admit all", PVID ist auf "99" und die MSSID VLANs werden Tagged eingetragen. Klappt fehlerlos...

einen Verbund von ca. 13 Mikrotik Switche und habe überall die VLAN 99 auf die Trunks gelegt.

Ist ja auch richtig !! Nur WIE du es auf den Trunk gelegt hast schreibst du nicht ! Das muss natürlich als Native VLAN sein (PVID 99). Logisch, denn das ist immer in allen Komponenten dein Management VLAN.

Bei vielen (Billig)komponenten lassen sich die Management VLANs nicht explizit setzen und müssen im VLAN 1 verbleiben. Der gegenüberliegende Switchport MUSS dann aber diese ungetaggten VLAN 1 Pakete in sein Management VLAN 99 forwarden. Folglich muss also auf einem Trunk immer das Native VLAN 99 sein bei dir, sprich PVID 99.

Eigentlich doch eine simple logisch Sache...

Ich könnte nun mal auf einem das rausnehmen ...

Ja kannst du mal auf einem Testport machen...n der Bridge/VLANs ... beim dem Management VLAN habe ich die Trunks rausgenommen.

Das wäre ja Blödsinn, denn ohne Trunks kannst du ja deine Tagged VLANs nicht mehr übertragen.Du musst auf den Trunks lediglich das VLAN 99 Tagged rausnehmen und am Port die PVID auf 99 setzen. So wird das VLAN 99 immer als Native VLAN übertragen.

Das ist beim VLAN 10 das vlan selbst auch nochmal getagged

Ja, das ist Blödsinn meinerseits und wird im Tutorial mittlerweile in rot drauf hingewiesen das das nicht sein muss.Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Wo ist dieses Bild ? Das muss ich dann nochmal korrigieren.

als Port auch das VLAN 99 mit admit only VLAN tagged

Solange das ein Trunk/Uplink Port ist ist das OK. Auf einem Endgeräteport nicht !Es ist dann eher eine kosmetische Frage und betrifft einzig nur die Switch zu Switch Trunk/Uplinks. Ob man auf diesen Switch zu Switch Links das VLAN 99 dann tagged oder als native VLAN / PVID VLAN UNtagged überträgt. Wichtig ist hier nur das man es an beiden Switchenden immer gleich behandelt, weil es sonst nicht übertragen wird. Klar...

Wenn du das VLAN 1 nicht aktiv nutzt dann ist es sicher sinnvoller das VLAN 99 als PVID VLAN (native) an den Trunks zu übertragen und das VLAN 1 zu ignorieren.

Aus dem einfachen Grund weil dann alle Trunk Ports auf der ganzen Infrastruktur immer gleich konfiguriert sind. Aus Management Sicht ist das ein Vorteil da du so keinen Mischmasch hast.

Nutzt du hingegen auch das VLAN 1 aktiv geht das nicht. Dann muss auf den Switch zu Switch Trunk Links 1 native als PVID laufen und dann alles andere tagged. Auch 99.

Das solltest du dann selber entscheiden wie du das bei dir machst. Beides funktioniert natürlich gleich nur einheitlich ist immer leichter zu administrieren.

füge ich bei Bridge/Port das VLAN 99

Richtig ! VLAN Interfaces müssen generell NICHT als Bridge Memberport eingetragen werden ! Siehe dazu auch hier.füge ich bei Bridge/Port das VLAN 99 als eigenen Port ein

Keinen Ahnung was du damit genau meinst. Aber siehe oben: VLAN Interfaces haben in der Bridge Portmemberkonfig generell NICHTS zu suchen !Das Tagging für diese Ports definierst du ja schon im Setup unter Interfaces -> VLANs.

Diese Interfaces musst du auch einzig nur definieren wenn du zw. den VLANs routen willst. Bei den rein als Layer 2 arbeitenden VLAN Switches wird hier einzig nur das Management VLAN Interface definiert an das du dann über IP -> Address die Management IP setzt und übers Routing die Default Route auf den Router im Management VLAN.

Mehr ist nicht zu tun bei reinem L2 Betrieb.

Aber .. kommt einmal ein neuer Access Point oder Switch ... ist noch ein Uplink/Trunk konfiguriert.

Wieso "ist" ?? Das ist jetzt etwas wirr. Ein Trunk (tagged Uplink) ist niemals per se konfiguriert. Den MUSST DU als Admin dediziert konfigurieren. "Ist konfiguriert" ist also nicht. Alle Ports sind ja per se erstmal ungetaggte PVID Ports im Default VLAN 1Wenn du also einen neuen AP bekommst und der als MSSID AP arbeiten soll, dann musst du diesen AP Anschlussport konfigtechnisch anfassen und:

- Port als Memberport der VLAN Bridge setzen wenn nicht schon geschehen

- Port Mode auf "Admit all". Klar, denn er muss ja 99 untagged transportieren und die MSSID VLANs tagged

- PVID auf 99 setzen (Management)

- Alle MSSID VLANs als tagged setzen

Wenn du einen dummen AP hast ohne MSSID Betrieb brauchst du das natürlich nicht. Da reicht ja ein simpler untagged only PVID Port.

Das gleiche wie oben gilt für die Switch Uplink Ports.

Es ist also entscheidend WAS du an diese Ports anschliesst. Das bestimmt letztendlich immer die Port Konfig !

Das heißt, ich kann diesen nicht über einen Trunk einrichten.

Wie kommst du auf so einen Unsinn ? Natürlich kannst du den über einen Trunk einrichten.Bei deinem Standardtrunk ist ja VLAN 99 immer untagged und der Rest je nach Anwendung immer tagged. Da VLAN 99 untagged am Trunk anliegt (Admit all) liegen von den angeschlossenen Komponenten die Management Interfaces (vlan 1) doch dann IMMER in deinem Management VLAN 99 so das du sie problemlos konfigurieren kannst ! Das ist doch auch der tiefere Sinn eines Management VLANs und auch einen einfache Logik, oder ?!

Im letzten Abschnitt deines o.a. Threads hast du das ja (scheinbar) auch richtig erkannt. Genau DAS ist die Logik. Ungetaggter Traffic landet immer im Management VLAN 99. Und....

VLAN Interfaces haben nichts in der Bridge Konfig zu suchen !

Ein Bild sagt mehr als 1000 Worte und macht das hoffentlich klar für dich:

Ich muss leider noch einmal nachfragen:

Wieso leider ?? Dafür ist ein Forum doch da, oder ?! Ich gehe davon aus, dass er keine untagged Pakete versendet?

Mmmhhh, wenn der AP das kann und supportet, dann ja. In der Regel machen die das aber nicht, denn der Management Traffic liegt so gut wie IMMER untagged an. Grund dafür ist häufig das der Port im DHCP Mode arbeitet und beim Booten noch nix weiss von Tags. Auch könnte man so ganz neue APs niemals out of the Box betreiben weil die ja generell gar keine VLANs kennen ohne Konfig. Es ist also nie ein gute und intelligente Idee Management Ports tagged zu betreiben !Ich stelle meine APs auf Management VLAN 99 ...

Nein das ist falsch ! Siehe oben warum...Du belässt deine APs einfach stinknormal im Management auf dem VLAN 1. Das VLAN 1 am AP bedeutet ja schlicht und einfach nur das dieser management Traffic dort UNtagged rausgesendet wird.

Der empfangende Switchport steht ja dann auf PVID 99, sprich aller ungetaggter Traffic landet dann im VLAN 99 des Netzes.

Dieser Traffic hat ja keinerlei VLAN Information (kein Tag) so das der Switch ja gar nicht wissen kann woher dieser Traffic kommt. Das der aus dem Default VLAN 1 des APs kommt ist ihm unbekannt.

Dasgleiche gilt für die Seite des APs. Für den ist das schlicht ungetaggter Traffic der in sein Default VLAN zum Management geht.

Bei UNgetaggtem Traffic sind die jeweiligen VLAN Bezeichnungen also nur kosmetisch zu sehen. Relevant ist dort immer einzig nur was als PVID VLAN bzw. Native VLAN an diesen Ports eingestellt sind, denn allein die bestimmen in welches VLAN dieser Traffic geforwardet wird !!

Vielleicht hilft die dir VLAN Schnellschulung noch diese sehr einfache und banale Logik zu verstehen ?!

Was passiert mit der folgenden Konfig?: Port eth4: PVID 99, admit all

Sorry aber langsam solltest du solche Banalfragen doch auch selber anhand dieser einfachen Parameter beantworten können ?! - PVID 99 = Aller an diesem Port anliegenden UNtagged Traffic/Pakete werden ins VLAN 99 gesendet

- Admit all = Alle (all) Frametypen, sprich Tagged und UNtagged, werden an diesem Port angenommen und weitergeleitet.

VLAN99: eth4 als tagged eintragen

Das wäre mit der o.a. Portkonfig dann falsch !!Logisch, denn VLAN 99 könnte ja niemals tagged und untagged zu gleicher Zeit am Port übertragen werden. Zumindestens wäre das dann ziemlicher Blödsinn, weil doppelt.

Wenn VLAN 99 schon als PVID/native VLAN untagged übertragen wird was sollte es dann für einen tieferen Sinn machen das nochmals tagged zu übertragen ?

Es ist nicht nur Unsinn, es ist auch gefährlich weil du so massive Gefahr läufst dir einen Loop zu schaffen und damit dann Netzwerk Stillstand. Vergiss diesen Unsinn also !

Die Frage...:

Jepp, ist richtig beschrieben !!Wenn der AP nun aber schon getagged auf VLAN99 sendet, nimmt der Switch die auch an

Geht ja technisch gar nicht ! Du kannst ja niemals untagged und tagged Traffic paralell senden. Entweder kommt es rein nur tagged aus dem AP raus oder untagged aber beides gleichzeitig also quasi als doppelkter Treaffic ist technisch unmöglich. Weisst du auch selber...Wenn der AP nun aber schon getagged auf VLAN99 sendet, nimmt der Switch die auch an ... er sendet diese untagged über den Trunk zum nächsten Switch weiter?

Das wäre richtig wenn der AP seinen Management Traffic tagged senden könnte. Wäre sehr außergewöhnlich und auch unüblich.Am Ende hängt eine pfSense Firewall, die über die LWL nur als Trunk arbeitet ... also nur mit getagget Pakete arbeitet.

Das ist eine falsche Annahme und hier machst du einen fatalen Denkfehler.Der Firewall Traffic des physischen Interfaces also des Parent Interfaces das den Trunk bedient ist systembedingt IMMER untagged. Das ist NICHT abschaltbar. Sprich, die Firewall sendet bzw. bedient immer auch untagged Traffic über ihr physisches Parent Interface.

Das kannst du nur unterbinden indem man der Firewall auf dem Interface keine IP Adresse konfiguriert.

Das wäre aber Unsinn. Idealerweise setzt man immer die Management IP auf das Parent Interface selber. Allein schon aus Schutz des Management Zugriffes macht das Sinn, denn so hast du auch an einem Trunk Interface immer Zugrif auf das Management der Firewall ohne das du Management Traffic zwangsweise taggen musst um auf die FW zugreifen zu können.

Es ist also mitnichten ein "Problem" sondern nur ein klassischer Denkfehler den du da begehst ?!

Ich muss also bei der Firewall das Management LAN nicht als VLAN erstellen, damit er diese als untagged an die Schnittstelle raussendet, richtig?

Bingo ! So ist es. Siehe Ausführiungen von eben... Bis dato dachte ich nämlich immer, das ein Trunk entweder tagged (VLANs) oder untagged sein muss ..

Nein das ist in der Regel nie der Fall, denn ein Trunk hat imemr ein PVID oder Native VLAN !!Fazit: Nicht denken sondern nachdenken !!

Solche nun wahrlich einfachen (VLAN) Dinge sollte man aber ein Netzwerk Profi wie du eigentlich kennen !! Und hoffentlich erleuchten dich die o.a. Ausführungen nun mal zum Thema VLAN. 😉

Eines sendet getagged, eines ungetagged. Beide würden am Port funktionieren.

Ahhhsoo...ja, das würde mit 2 unterschiedlichen Endgeräten natürlich klappen.Für mich sieht das so aus, als würde er das Management dann über das VLAN senden und damit getagged senden

Das könnte sein, könnte aber auch nicht. Normalerweise müsste das GUI ja bei VLAN dann zumindestens noch nach der VLAN ID fragen ?! Woher soll die Kiste denn somnst wissen mit welcher VLAN ID die Management Pakete gesendet werden sollen ???Das ist zumindestens recht verwirrend und unlogisch dann im dem GUI.

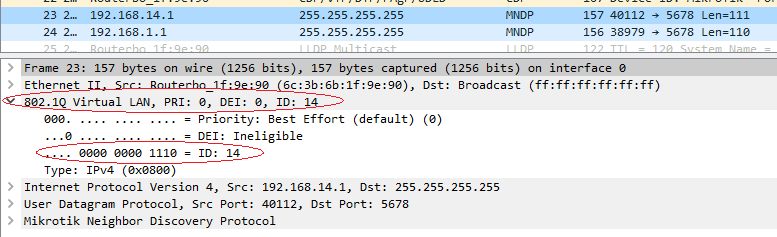

Du kannst die Frage ja sehr leicht beantworten !!

Hänge einen Wireshark Sniffer an dem Port. Dann ist das sofort klar ob tagged oder nicht und vor allem mit welcher VLAN ID.

So sollte das dann aussehen (Beispiel VLAN ID 14):

habe nun das Mgmnt Lan überall als untagged konfiguriert

Ist auch best Practise.